- •Об авторах

- •О рецензентах

- •Предисловие

- •Стратегия безопасности

- •Текущий ландшафт киберугроз

- •Приложения

- •Данные

- •Проблемы кибербезопасности

- •Старые методы и более широкие результаты

- •Изменение ландшафта угроз

- •Улучшение стратегии безопасности

- •Красная и Синяя команды

- •Подразумеваем взлом

- •Справочные материалы

- •Резюме

- •Процесс реагирования на компьютерные инциденты

- •Процесс реагирования на компьютерные инциденты

- •Создание процесса реагирования на компьютерные инциденты

- •Команда реагирования на компьютерные инциденты

- •Жизненный цикл компьютерного инцидента

- •Обработка инцидента

- •Передовые методы оптимизации обработки компьютерных инцидентов

- •Деятельность после инцидента

- •Реальный сценарий

- •Выводы

- •Реагирование на компьютерные инциденты в облаке

- •Справочные материалы

- •Резюме

- •Жизненный цикл атаки

- •Внешняя разведка

- •Сканирование

- •Доступ и повышение привилегий

- •Вертикальное повышение привилегий

- •Горизонтальное повышение привилегий

- •Проникновение и утечки

- •Тыловое обеспечение

- •Штурм

- •Обфускация

- •Управление жизненным циклом угроз

- •Справочные материалы

- •Резюме

- •Разведка и сбор данных

- •Внешняя разведка

- •Копание в мусоре

- •Социальные сети

- •Социальная инженерия

- •Внутренняя разведка

- •Анализ трафика и сканирование

- •Вардрайвинг

- •Завершая эту главу

- •Справочные материалы

- •Резюме

- •Компрометация системы

- •Анализ современных тенденций

- •Вымогательство

- •Манипулирование данными

- •Атаки на IoT-устройства

- •Бэкдоры

- •Атаки на мобильные устройства

- •Взлом повседневных устройств

- •Взлом облака

- •Фишинг

- •Эксплуатация уязвимостей

- •Уязвимость нулевого дня

- •Фаззинг

- •Анализ исходного кода

- •Типы эксплойтов нулевого дня

- •Перезапись структурированного обработчика исключений

- •Развертывание полезных нагрузок

- •Компрометация операционных систем

- •Компрометация удаленной системы

- •Компрометация веб-приложений

- •Справочные материалы

- •Резюме

- •Охота на пользовательские реквизиты

- •Стратегии компрометации реквизитов доступа пользователя

- •Получение доступа к сети

- •Сбор учетных данных

- •Взлом реквизитов доступа пользователя

- •Полный перебор

- •Социальная инженерия

- •Атака Pass-the-hash

- •Другие способы взлома реквизитов доступа

- •Справочные материалы

- •Резюме

- •Дальнейшее распространение по сети

- •Инфильтрация

- •Построение карты сети

- •Избежать оповещений

- •Дальнейшее распространение

- •Сканирование портов

- •Sysinternals

- •Общие файловые ресурсы

- •Удаленный доступ к рабочему столу

- •PowerShell

- •Инструментарий управления Windows

- •Запланированные задачи

- •Кража авторизационных токенов

- •Атака Pass-the-hash

- •Active Directory

- •Удаленный доступ к реестру

- •Анализ взломанных хостов

- •Консоли центрального администратора

- •Кража сообщений электронной почты

- •Справочные материалы

- •Резюме

- •Повышение привилегий

- •Инфильтрация

- •Горизонтальное повышение привилегий

- •Вертикальное повышение привилегий

- •Как избежать оповещений

- •Выполнение повышения привилегий

- •Эксплуатация неисправленных операционных систем

- •Манипулирование маркерами доступа

- •Эксплуатация специальных возможностей

- •Application Shimming

- •Обход контроля над учетной записью пользователя

- •Внедрение DLL-библиотек

- •Перехват порядка поиска DLL

- •Перехват поиска dylib

- •Исследование уязвимостей

- •Запускаемые демоны

- •Практический пример повышения привилегий в Windows 8

- •Выводы

- •Справочные материалы

- •Резюме

- •Политика безопасности

- •Проверка политики безопасности

- •Обучение конечного пользователя

- •Рекомендации по безопасности для пользователей социальных сетей

- •Тренинг по безопасности

- •Использование политики

- •Белый список приложений

- •Усиление защиты

- •Мониторинг на предмет соответствия

- •Справочные материалы

- •Резюме

- •Сегментация сети

- •Глубоко эшелонированная защита

- •Инфраструктура и службы

- •Документы в процессе передачи

- •Конечные точки

- •Сегментация физической сети

- •Открывая схему сети

- •Обеспечение удаленного доступа к сети

- •VPN типа «сеть–сеть»

- •Сегментация виртуальной сети

- •Безопасность гибридной облачной сети

- •Справочные материалы

- •Резюме

- •Активные сенсоры

- •Возможности обнаружения

- •Индикаторы компрометации

- •Системы обнаружения вторжений

- •Система предотвращения вторжений

- •Обнаружение на основе правил

- •Обнаружение на основе аномалий

- •Поведенческая аналитика внутри организации

- •Размещение устройств

- •Поведенческая аналитика в гибридном облаке

- •Центр безопасности Azure

- •Справочные материалы

- •Резюме

- •Киберразведка

- •Введение в киберразведку

- •Инструментальные средства киберразведки с открытым исходным кодом

- •Средства киберразведки компании Microsoft

- •Центр безопасности Azure

- •Использование киберразведки для расследования подозрительной деятельности

- •Справочные материалы

- •Резюме

- •Расследование инцидента

- •Масштаб проблемы

- •Ключевые артефакты

- •Исследование скомпрометированной системы внутри организации

- •Исследование скомпрометированной системы в гибридном облаке

- •Ищите и обрящете

- •Выводы

- •Справочные материалы

- •Резюме

- •Процесс восстановления

- •План послеаварийного восстановления

- •Процесс планирования послеаварийного восстановления

- •Вызовы

- •Восстановление без перерыва в обслуживании

- •Планирование на случай непредвиденных обстоятельств

- •Процесс планирования на случай непредвиденных обстоятельств в сфере IT

- •Передовые методы восстановления

- •Справочные материалы

- •Резюме

- •Управление уязвимостями

- •Создание стратегии управления уязвимостями

- •Инвентаризация ресурсов

- •Управление информацией

- •Оценка рисков

- •Оценка уязвимостей

- •Отчеты и отслеживание исправлений

- •Планирование реагирования

- •Инструменты управления уязвимостями

- •Реализация управления уязвимостями

- •Передовые методы управления уязвимостями

- •Реализация управления уязвимостями с помощью Nessus

- •Flexera (Secunia) Personal Software Inspecto

- •Заключение

- •Справочные материалы

- •Резюме

- •Анализ журналов

- •Сопоставление данных

- •Журналы операционной системы

- •Журналы Windows

- •Журналы Linux

- •Журналы брандмауэра

- •Журналы веб-сервера

- •Справочные материалы

- •Резюме

- •Предметный указатель

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

216 Активные сенсоры |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

Когда вы контекстуализируете данные, то естественным образом умень |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

шаете количество ложных срабатываний и даете исследователю безопасности более значимый результат.

Индикаторы компрометации

Говоря об обнаружении, важно упомянуть об индикаторах компрометации. Когдановыеугрозыобнаруживаютсявестественнойсреде,унихобычноимеет- сякакой-топоведенческийшаблониониоставляютсвойследвсистемежертвы.

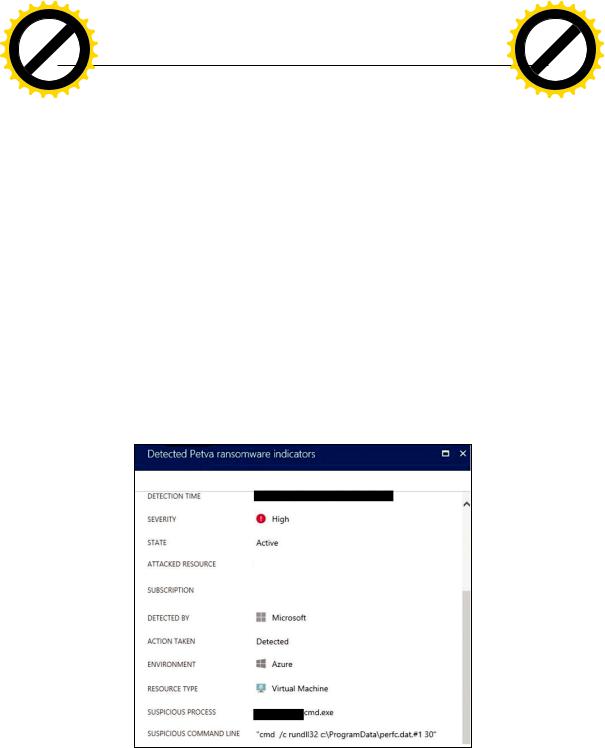

Например, программа-вымогатель Petya выполнила следующие команды в целевой системе, чтобы перепланировать перезапуск:

schtasks /Create /SC once /TN "" /TR "<system folder>shutdown.exe /r /f" /ST <time> cmd.exe /c schtasks /RU "SYSTEM" /Create /SC once /TN "" /TR "C:Windowssystem32shutdown.exe /r /f" /ST <time>

Еще одним индикатором действия этой программы является сканирование локальной сети через порты TCP 139 и TCP 445.Это важные признакитого,что в целевой системе происходит атака, а виновник – Petya. Системы обнаруже- ния смогут собирать эти индикаторы компрометации и выдавать оповещения при совершении атаки. Используя Azure Security Center в качестве примера, спустя несколько часов после вспышки Petya центр автоматически обновляет свой механизм обнаружения и может предупредить пользователей о том, что их компьютер был скомпрометирован, как показано на рис. 11.2.

Рис.11.2

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

Возможности обнаружения 217to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

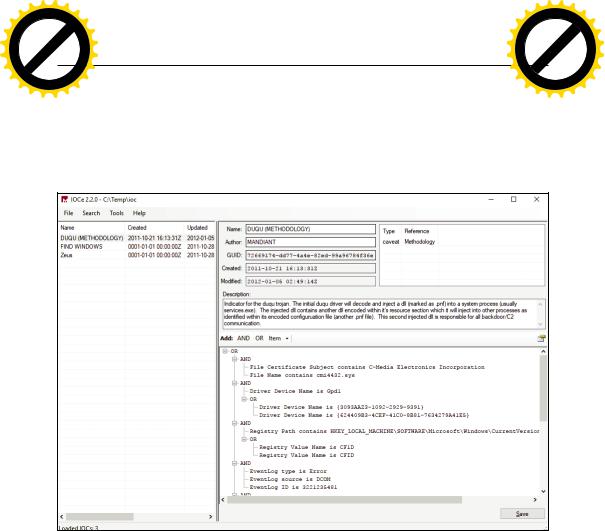

Вы можете зарегистрироваться на сайте OpenIOC (http://openioc.org), чтобы |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

получить информацию о новых индикаторах, а также внести свой вклад в со- общество. Используя IoC Editor (обратитесь к справочному разделу, где указан URL-адрес,с которого его можно загрузить),вы можете создать свой собствен- ный индикатор или просмотреть уже существующий. На рис. 11.3 показан IoC Editor,демонстрирующий троян DUQU.

Рис.11.3

Если вы посмотрите нижнюю панель справа, то увидите все признаки ком- прометации и логических операторов (в данном случае большинство из них – это AND), которые сравнивают каждую последовательность и возвращают положительные значения только в том случае, если все верно. Синяя команда всегда должна быть в курсе последних угроз и индикаторов компрометации.

Вы можете использовать эту команду PowerShell для загрузки индикатора из OpenIOC. В приведенном ниже примере вы загружаете индикатор для Zeus:

wget

"http://openioc.org/iocs/72669174-dd77-4a4e-82ed-99a96784f36e.ioc" -outfile "72669174-dd77-4a4e-82ed-99a96784f36e.ioc"

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

218 Активные сенсоры |

|||||

w Click |

|

|||||||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

|

Системы обнаружения вторжений |

||||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

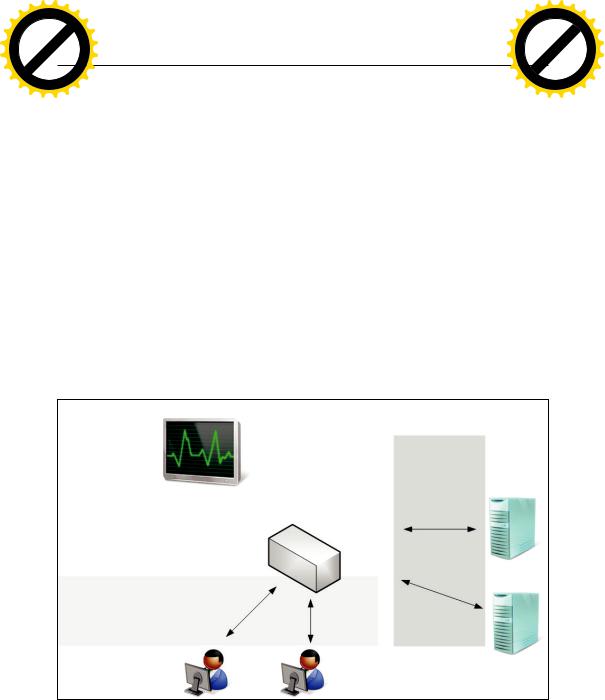

Как следует из названия, система обнаружения вторжений (СОВ, intrusion detection system IDS) отвечает за обнаружение потенциального вторжения и инициирование оповещения. Что можно сделать с этим оповещением, за- висит от политики системы обнаружения. При создании политики СОВ необ- ходимо ответить на следующие вопросы:

Кто должен контролировать СОВ?

У кого должен быть доступ с правами администратора к СОВ?

Как будут обрабатываться инциденты на основе оповещений, генери руемых СОВ?

Какова политика обновления СОВ?Где нужно установить СОВ?

Это лишь некоторые примеры первоначальных вопросов, которые долж- ны помочь в планировании принятия СОВ. При поиске системы обнаружения вторжений также можно обратиться к списку поставщиков в ICSA Labs (www. icsalabs.com) для получения дополнительной информации о поставщике. Не- зависимо от бренда типичная система обнаружения вторжений обладает воз- можностями, показанными на рис. 11.4.

Панель управления СОВ

• Статистический анализ • Анализ аномальной активности • Анализ шаблонов

Анализ действий и уязвимостей сервера

СОВ

Мониторинг и анализ действий пользователя

Рис.11.4

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

Система предотвращения вторжений 219to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

Хотя это основные возможности, количество функций в действительности |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

будетзависетьотпоставщикаиметода,используемогоСОВ.Системаобнаруже- ния вторжений на базе сигнатур будет запрашивать базу данных о сигнатурах (следах) уже известных атак и известных системных уязвимостях, чтобы про- верить, является ли то, что было обнаружено, угрозой и должно ли сработать оповещение. Поскольку это база данных сигнатур, она требует постоянного обновления, чтобы располагать последней версией. Основанная на поведении СОВ работает,создавая базовые шаблоны,на основе того,что она узнала от си- стемы.Изучив нормальное поведение,становится легче выявлять отклонения.

Оповещение СОВ–это любой тип уведомлений пользователя,чтобы сообщить о потенциальной атаке.

Cистема обнаружения вторжений также может базироваться на отдельной машине, когда механизм СОВ будет обнаруживать попытку вторжения только на конкретный хост, или это может быть сетевая система обнаружения втор- жений (ССОВ), которая определяет вторжение для сегмента сети, в котором установлена ССОВ. Это означает, что в случае с ССОВ размещение становится критически важным для сбора ценноготрафика.Именно здесь Синяя команда должна тесно сотрудничать с командой IT-инфраструктуры,чтобы обеспечить установкусистемыобнаружениявторженийвстратегическиважныхместахпо всей сети. При планировании размещения ССОВ установите приоритетность следующих сегментов сети:

ДМЗ/периметр;основная корпоративная сеть;беспроводная сеть;

сеть виртуализации;другие критические сегменты сети.

Эти сенсоры будут прослушивать трафик, а это означает, что они не будут потреблять слишком много пропускной способности сети.

На рис. 11.5 приведен пример размещения СОВ.

Обратите внимание,что в этом случае система обнаружения (которая на са- мом деле в данном случае представляет собой ССОВ) была добавлена к каждо- му сегменту (используя SPAN-порт на сетевом коммутаторе). Это всегда так? Вовсе нет! Это будет варьироваться в зависимости от потребностей вашей компании. Синяя команда должна знать об ограничениях компании и помочь определить наиболее подходящее место для установки этих устройств.

Система предотвращения вторжений

Система предотвращения вторжений (СПВ, intrusion prevention system – IPS) используетту же концепцию СОВ,но,как следуетиз названия,она предот- вращает вторжение, предпринимая корректирующие действия. Эти действия будут настроены администратором СПВ совместно с Синей командой.