- •Об авторах

- •О рецензентах

- •Предисловие

- •Стратегия безопасности

- •Текущий ландшафт киберугроз

- •Приложения

- •Данные

- •Проблемы кибербезопасности

- •Старые методы и более широкие результаты

- •Изменение ландшафта угроз

- •Улучшение стратегии безопасности

- •Красная и Синяя команды

- •Подразумеваем взлом

- •Справочные материалы

- •Резюме

- •Процесс реагирования на компьютерные инциденты

- •Процесс реагирования на компьютерные инциденты

- •Создание процесса реагирования на компьютерные инциденты

- •Команда реагирования на компьютерные инциденты

- •Жизненный цикл компьютерного инцидента

- •Обработка инцидента

- •Передовые методы оптимизации обработки компьютерных инцидентов

- •Деятельность после инцидента

- •Реальный сценарий

- •Выводы

- •Реагирование на компьютерные инциденты в облаке

- •Справочные материалы

- •Резюме

- •Жизненный цикл атаки

- •Внешняя разведка

- •Сканирование

- •Доступ и повышение привилегий

- •Вертикальное повышение привилегий

- •Горизонтальное повышение привилегий

- •Проникновение и утечки

- •Тыловое обеспечение

- •Штурм

- •Обфускация

- •Управление жизненным циклом угроз

- •Справочные материалы

- •Резюме

- •Разведка и сбор данных

- •Внешняя разведка

- •Копание в мусоре

- •Социальные сети

- •Социальная инженерия

- •Внутренняя разведка

- •Анализ трафика и сканирование

- •Вардрайвинг

- •Завершая эту главу

- •Справочные материалы

- •Резюме

- •Компрометация системы

- •Анализ современных тенденций

- •Вымогательство

- •Манипулирование данными

- •Атаки на IoT-устройства

- •Бэкдоры

- •Атаки на мобильные устройства

- •Взлом повседневных устройств

- •Взлом облака

- •Фишинг

- •Эксплуатация уязвимостей

- •Уязвимость нулевого дня

- •Фаззинг

- •Анализ исходного кода

- •Типы эксплойтов нулевого дня

- •Перезапись структурированного обработчика исключений

- •Развертывание полезных нагрузок

- •Компрометация операционных систем

- •Компрометация удаленной системы

- •Компрометация веб-приложений

- •Справочные материалы

- •Резюме

- •Охота на пользовательские реквизиты

- •Стратегии компрометации реквизитов доступа пользователя

- •Получение доступа к сети

- •Сбор учетных данных

- •Взлом реквизитов доступа пользователя

- •Полный перебор

- •Социальная инженерия

- •Атака Pass-the-hash

- •Другие способы взлома реквизитов доступа

- •Справочные материалы

- •Резюме

- •Дальнейшее распространение по сети

- •Инфильтрация

- •Построение карты сети

- •Избежать оповещений

- •Дальнейшее распространение

- •Сканирование портов

- •Sysinternals

- •Общие файловые ресурсы

- •Удаленный доступ к рабочему столу

- •PowerShell

- •Инструментарий управления Windows

- •Запланированные задачи

- •Кража авторизационных токенов

- •Атака Pass-the-hash

- •Active Directory

- •Удаленный доступ к реестру

- •Анализ взломанных хостов

- •Консоли центрального администратора

- •Кража сообщений электронной почты

- •Справочные материалы

- •Резюме

- •Повышение привилегий

- •Инфильтрация

- •Горизонтальное повышение привилегий

- •Вертикальное повышение привилегий

- •Как избежать оповещений

- •Выполнение повышения привилегий

- •Эксплуатация неисправленных операционных систем

- •Манипулирование маркерами доступа

- •Эксплуатация специальных возможностей

- •Application Shimming

- •Обход контроля над учетной записью пользователя

- •Внедрение DLL-библиотек

- •Перехват порядка поиска DLL

- •Перехват поиска dylib

- •Исследование уязвимостей

- •Запускаемые демоны

- •Практический пример повышения привилегий в Windows 8

- •Выводы

- •Справочные материалы

- •Резюме

- •Политика безопасности

- •Проверка политики безопасности

- •Обучение конечного пользователя

- •Рекомендации по безопасности для пользователей социальных сетей

- •Тренинг по безопасности

- •Использование политики

- •Белый список приложений

- •Усиление защиты

- •Мониторинг на предмет соответствия

- •Справочные материалы

- •Резюме

- •Сегментация сети

- •Глубоко эшелонированная защита

- •Инфраструктура и службы

- •Документы в процессе передачи

- •Конечные точки

- •Сегментация физической сети

- •Открывая схему сети

- •Обеспечение удаленного доступа к сети

- •VPN типа «сеть–сеть»

- •Сегментация виртуальной сети

- •Безопасность гибридной облачной сети

- •Справочные материалы

- •Резюме

- •Активные сенсоры

- •Возможности обнаружения

- •Индикаторы компрометации

- •Системы обнаружения вторжений

- •Система предотвращения вторжений

- •Обнаружение на основе правил

- •Обнаружение на основе аномалий

- •Поведенческая аналитика внутри организации

- •Размещение устройств

- •Поведенческая аналитика в гибридном облаке

- •Центр безопасности Azure

- •Справочные материалы

- •Резюме

- •Киберразведка

- •Введение в киберразведку

- •Инструментальные средства киберразведки с открытым исходным кодом

- •Средства киберразведки компании Microsoft

- •Центр безопасности Azure

- •Использование киберразведки для расследования подозрительной деятельности

- •Справочные материалы

- •Резюме

- •Расследование инцидента

- •Масштаб проблемы

- •Ключевые артефакты

- •Исследование скомпрометированной системы внутри организации

- •Исследование скомпрометированной системы в гибридном облаке

- •Ищите и обрящете

- •Выводы

- •Справочные материалы

- •Резюме

- •Процесс восстановления

- •План послеаварийного восстановления

- •Процесс планирования послеаварийного восстановления

- •Вызовы

- •Восстановление без перерыва в обслуживании

- •Планирование на случай непредвиденных обстоятельств

- •Процесс планирования на случай непредвиденных обстоятельств в сфере IT

- •Передовые методы восстановления

- •Справочные материалы

- •Резюме

- •Управление уязвимостями

- •Создание стратегии управления уязвимостями

- •Инвентаризация ресурсов

- •Управление информацией

- •Оценка рисков

- •Оценка уязвимостей

- •Отчеты и отслеживание исправлений

- •Планирование реагирования

- •Инструменты управления уязвимостями

- •Реализация управления уязвимостями

- •Передовые методы управления уязвимостями

- •Реализация управления уязвимостями с помощью Nessus

- •Flexera (Secunia) Personal Software Inspecto

- •Заключение

- •Справочные материалы

- •Резюме

- •Анализ журналов

- •Сопоставление данных

- •Журналы операционной системы

- •Журналы Windows

- •Журналы Linux

- •Журналы брандмауэра

- •Журналы веб-сервера

- •Справочные материалы

- •Резюме

- •Предметный указатель

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

106 Компрометация системы |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

Если у вас нет доступа к исходному коду, все еще возможно получить со- |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

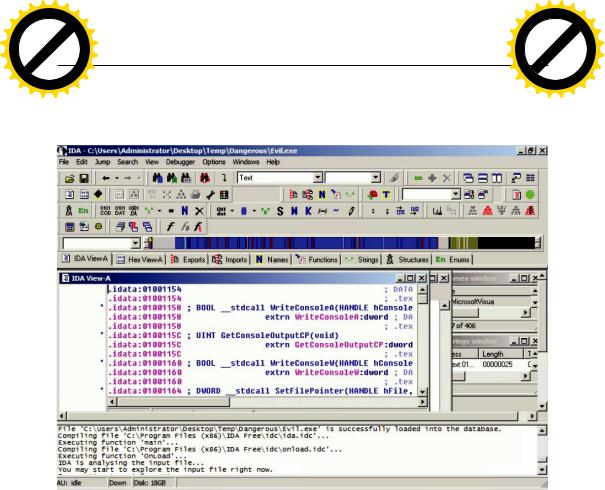

ответствующую информацию, используя реверс-инжиниринг и такие инстру-

менты, как IDA PRO (www.hex-rays.com).

Рис.5.4

В этом примере IDA Pro выполняет дизассемблирование программы evil.exe.Дальнейший анализ этого дизассемблированного кода можетдать бо- лее подробную информацию о том, что делает эта программа.

Типы эксплойтов нулевого дня

Нетсомненийвтом,чтозащитаотэксплойтовнулевогодняявляетсяоднимиз самых сложных аспектов повседневной работы Синей команды. Однако в том случае,если вы знаете поведение,но нето,как оно работает,это можетпомочь вам определить закономерности и предпринять действия для защиты систе- мы. В следующих разделах вы узнаете больше о различных типах эксплойтов нулевого дня.

Переполнение буфера

Переполнение буфера вызвано использованием неверной логики в кодах си- стемы. Хакеры идентифицируют области в системе, где это переполнение

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Выполнение шагов,направленных на компрометацию системы 107to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

можно эксплуатировать. Они запускают эксплойт, инструктируя систему за- |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

писывать данные в буферную память, но не учитывать ограничения разме- ра буфера. Система в итоге записывает данные, превышающие допустимый предел, и, следовательно, провоцирует переполнение памяти. Основная цель этого типа эксплойтов – заставить систему зависнуть контролируемым обра- зом. Это типичная уязвимость нулевого дня, поскольку злоумышленнику не составляеттруда определить в программе области,где может произойти пере- полнение.

Злоумышленники также могут эксплуатировать существующие уязвимости переполнения буфера в системе,где нетпатчей.Например,CVE-2010-3939 ис- пользует уязвимость переполнения буфера в модуле win32k.sys в драйверах режима ядра Windows Server 2008 R2.

Перезапись структурированного обработчика исключений

Структурированнаяобработкаисключений (SEH)–этомеханизмобработки исключений,включенный вбольшинство программ,чтобы сделатьих устойчи- выми и надежными. Он используется для обработки многих ошибок и любых исключений,появляющихсявовремяобычноговыполненияприложения.SEHэксплойтывозникают,когдаобработчикомисключенийманипулируют,застав- ляя его закрыть приложение. Хакеры обычно атакуют логику SEH, заставляя ее исправлять несуществующие ошибки и приводить систему к постепенному за- вершению работы. Этот метод иногда использует переполнение буфера, чтобы гарантировать, что система, выведенная с помощью даннго приема из строя, закрыта,и предотвратить ненужный и чрезмерный ущерб.

В следующем разделе мы обсудим некоторые распространенные способы компрометации систем. Больше внимания будет уделено тому, как скомпро- метироватьоперационныесистемыWindowsспомощьюсредствнабазеLinux, поскольку большинство компьютеров и значительный процентсерверов рабо- тают под управлением Windows. Обсуждаемые атаки будут запущены из Back- Track 5, дистрибутива Linux, ориентированного на безопасность. Это тот же дистрибутив, который хакеры и специалисты, занимающиеся тестированием на проникновения, обычно используют для компрометации систем. Некото- рые из инструментов, которые будут рассмотрены, мы обсуждали в предыду- щей главе.

Выполнение шагов,направленных на компрометацию системы

Одна из основных задач Синей команды – полностью понять весь жизненный цикл атаки, а также то, как его можно использовать в отношении инфраструк- турыорганизации.Краснаякоманда,сдругойстороны,можетиспользоватьси- муляционныеупражнениядлявыявлениянарушений.Результатыэтогоупраж- нения могут помочь улучшить общее состояние безопасности организации.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

108 Компрометация системы |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

Основные макрошаги, которые необходимо выполнить: |

|

|

|

df |

|

|

n |

e |

|

|||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

1)развертывание вредоносного кода в системе;

2)компрометация операционной системы;

3)компрометация веб-системы.

Обратите внимание, что эти шаги будут варьироваться в зависимости от миссии злоумышленника или целевого упражнения Красной команды. Целью здесь является разработка основного плана, который вы можете настроить в соответствии с потребностями вашей организации.

Развертывание полезных нагрузок

Предполагая, что весь процесс определения жертвы, которую вы хотите ата- ковать, был выполнен, вам нужно создать полезную нагрузку1 (под полезной нагрузкой здесь и далее по тексту подразумевается часть червя, которая про- изводит деструктивные действия с данными, копирование информации с за- раженного компьютера и т.д.– Прим. перев.), которая может эксплуатировать существующую уязвимость в системе. В следующем разделе будут рассмот рены стратегии, которые вы можете реализовать для выполнения этой опе- рации.

Установка и использование сканера уязвимостей

ЗдесьмыостановилисвойвыборнаNessus.Какупоминалосьранее,любаяата- ка должна начинаться с инструмента сканирования или обнаружения, кото- рый является частью фазы разведки. Nessus можно установить на компьютер хакера с помощью терминала Linux, используя команду apt-get install Nessus. ПослеустановкиNessusхакерсоздастучетнуюзаписьдлявходавсистему,что- бы использоватьинструментвдальнейшем.После этого Nessus запускается на Linux BackTrack и будетдоступен с локального хоста (127.0.0.1) через порт8834 с помощью любого веб-браузера. Nessus требует, чтобы в браузере, в котором он открыт,был установленAdobe Flash.Оттуда он выдаетприглашение на вход всистему,котороедаетхакерудоступковсемфункциональнымвозможностям инструмента.

В Nessus есть функция сканирования в строке меню. Здесь пользователь вводит IP-адреса целей, которые будут сканироваться, а затем запускает не- медленное или отложенное сканирование. Инструмент выдает отчет после сканирования отдельных хостов, на которых оно проводилось. Он классифи- цирует уязвимости как имеющие высокий, средний или низкий приоритет. Также будетуказано количество открытых портов,которые можно эксплуати- ровать. Высокоприоритетными уязвимостями являются те, на которые обыч- но нацеливаются хакеры, поскольку они легко предоставляют им информа- цию о том, как эксплуатировать системы с помощью инструмента атаки. На этом этапе хакер устанавливает инструмент атаки, чтобы облегчить эксплуа тирование уязвимостей, выявленных Nessus или любым другим средством сканирования.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

Выполнение шагов,направленных на компрометацию системы 109to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

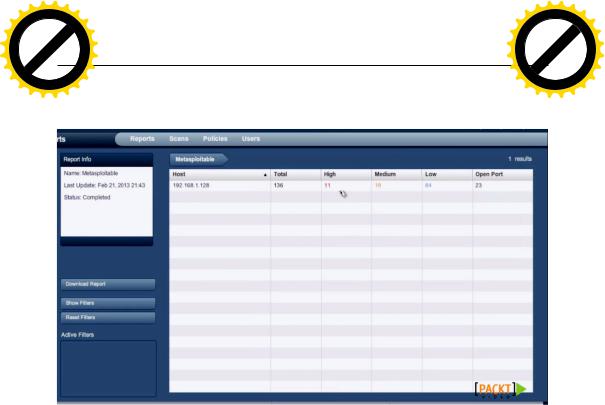

На рис. 5.5 показан скриншот Nessus с отчетом об уязвимости ранее отска- |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

нированной цели.

Рис.5.5

Использование Metasploit

Metasploit был выбран в качестве инструмента атаки,потому что большинство хакеров и тестеров проникновения использует его. К нему также легко полу- чить доступ, поскольку он предустановлен в дистрибутиве Linux BackTrack, а также в Kali. Поскольку эксплойты продолжают добавляться в фреймворк, большинство пользователей будет обновлять его каждый раз,когда возникнет необходимостьегоиспользования.Консольфреймворкаможнозагрузитьспо- мощью команды msfconsole в терминале.

В msfconsole имеется множество эксплойтов и полезных нагрузок, пригод- ных для использования по отношению к различным уязвимостям, которые хакер уже определил с помощью обсуждавшегося ранее инструмента сканиро- вания. Существует команда поиска, которая позволяет пользователям фрейм- воркасузитьрезультатыдоконкретныхэксплойтов.Кактольковыопределили конкретный эксплойт,все,что нужно,–это набратькоманду и задатьместопо- ложение эксплойта, который будет использоваться.

Полезная нагрузка затем устанавливается с помощью команды payload:

windows/meterpreter/Name_of_payload

После этого консоль запросит IP-адрес цели и развернет полезную нагрузку. Полезные нагрузки – это то, чем будут поражены цели. Дальнейшее обсужде-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

110 Компрометация системы |

|

|

|

|

to |

|

|

|

|

|

|

|||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

ние будет сосредоточено на конкретной атаке, которая может быть использо- |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

вана против Windows.

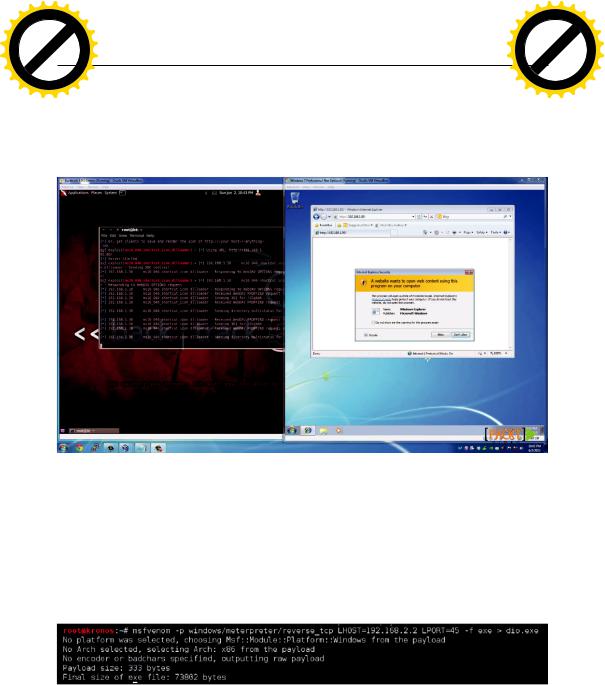

На рис. 5.6 ниже показано, как Metasploit, работающий на виртуальной ма- шине, пытается скомпрометировать компьютер под управлением Windows, который также работает в виртуальной среде.

Рис.5.6

Еще один способ создания полезной нагрузки – использование интерфей-

са командной строки msfvenom.Msfvenom объединяет msfpayload и msfencode

в одном фреймворке. В этом примере мы создаем полезную нагрузку для ко- мандной оболочки Windows, Reverse TCP Stager. Она начинается с платформы (-pwindows),используетлокальныйIP-адресвкачествеадресапрослушивания (192.168.2.2), порт 45 в качестве порта прослушивания и исполняемый файл dio.exe в качестве части атаки.

Рис.5.7

После создания полезной нагрузки можно распространять ее с помощью одного из методов, упомянутых ранее в этой главе, включая наиболее распро- страненный – фишинговые письма.