- •Об авторах

- •О рецензентах

- •Предисловие

- •Стратегия безопасности

- •Текущий ландшафт киберугроз

- •Приложения

- •Данные

- •Проблемы кибербезопасности

- •Старые методы и более широкие результаты

- •Изменение ландшафта угроз

- •Улучшение стратегии безопасности

- •Красная и Синяя команды

- •Подразумеваем взлом

- •Справочные материалы

- •Резюме

- •Процесс реагирования на компьютерные инциденты

- •Процесс реагирования на компьютерные инциденты

- •Создание процесса реагирования на компьютерные инциденты

- •Команда реагирования на компьютерные инциденты

- •Жизненный цикл компьютерного инцидента

- •Обработка инцидента

- •Передовые методы оптимизации обработки компьютерных инцидентов

- •Деятельность после инцидента

- •Реальный сценарий

- •Выводы

- •Реагирование на компьютерные инциденты в облаке

- •Справочные материалы

- •Резюме

- •Жизненный цикл атаки

- •Внешняя разведка

- •Сканирование

- •Доступ и повышение привилегий

- •Вертикальное повышение привилегий

- •Горизонтальное повышение привилегий

- •Проникновение и утечки

- •Тыловое обеспечение

- •Штурм

- •Обфускация

- •Управление жизненным циклом угроз

- •Справочные материалы

- •Резюме

- •Разведка и сбор данных

- •Внешняя разведка

- •Копание в мусоре

- •Социальные сети

- •Социальная инженерия

- •Внутренняя разведка

- •Анализ трафика и сканирование

- •Вардрайвинг

- •Завершая эту главу

- •Справочные материалы

- •Резюме

- •Компрометация системы

- •Анализ современных тенденций

- •Вымогательство

- •Манипулирование данными

- •Атаки на IoT-устройства

- •Бэкдоры

- •Атаки на мобильные устройства

- •Взлом повседневных устройств

- •Взлом облака

- •Фишинг

- •Эксплуатация уязвимостей

- •Уязвимость нулевого дня

- •Фаззинг

- •Анализ исходного кода

- •Типы эксплойтов нулевого дня

- •Перезапись структурированного обработчика исключений

- •Развертывание полезных нагрузок

- •Компрометация операционных систем

- •Компрометация удаленной системы

- •Компрометация веб-приложений

- •Справочные материалы

- •Резюме

- •Охота на пользовательские реквизиты

- •Стратегии компрометации реквизитов доступа пользователя

- •Получение доступа к сети

- •Сбор учетных данных

- •Взлом реквизитов доступа пользователя

- •Полный перебор

- •Социальная инженерия

- •Атака Pass-the-hash

- •Другие способы взлома реквизитов доступа

- •Справочные материалы

- •Резюме

- •Дальнейшее распространение по сети

- •Инфильтрация

- •Построение карты сети

- •Избежать оповещений

- •Дальнейшее распространение

- •Сканирование портов

- •Sysinternals

- •Общие файловые ресурсы

- •Удаленный доступ к рабочему столу

- •PowerShell

- •Инструментарий управления Windows

- •Запланированные задачи

- •Кража авторизационных токенов

- •Атака Pass-the-hash

- •Active Directory

- •Удаленный доступ к реестру

- •Анализ взломанных хостов

- •Консоли центрального администратора

- •Кража сообщений электронной почты

- •Справочные материалы

- •Резюме

- •Повышение привилегий

- •Инфильтрация

- •Горизонтальное повышение привилегий

- •Вертикальное повышение привилегий

- •Как избежать оповещений

- •Выполнение повышения привилегий

- •Эксплуатация неисправленных операционных систем

- •Манипулирование маркерами доступа

- •Эксплуатация специальных возможностей

- •Application Shimming

- •Обход контроля над учетной записью пользователя

- •Внедрение DLL-библиотек

- •Перехват порядка поиска DLL

- •Перехват поиска dylib

- •Исследование уязвимостей

- •Запускаемые демоны

- •Практический пример повышения привилегий в Windows 8

- •Выводы

- •Справочные материалы

- •Резюме

- •Политика безопасности

- •Проверка политики безопасности

- •Обучение конечного пользователя

- •Рекомендации по безопасности для пользователей социальных сетей

- •Тренинг по безопасности

- •Использование политики

- •Белый список приложений

- •Усиление защиты

- •Мониторинг на предмет соответствия

- •Справочные материалы

- •Резюме

- •Сегментация сети

- •Глубоко эшелонированная защита

- •Инфраструктура и службы

- •Документы в процессе передачи

- •Конечные точки

- •Сегментация физической сети

- •Открывая схему сети

- •Обеспечение удаленного доступа к сети

- •VPN типа «сеть–сеть»

- •Сегментация виртуальной сети

- •Безопасность гибридной облачной сети

- •Справочные материалы

- •Резюме

- •Активные сенсоры

- •Возможности обнаружения

- •Индикаторы компрометации

- •Системы обнаружения вторжений

- •Система предотвращения вторжений

- •Обнаружение на основе правил

- •Обнаружение на основе аномалий

- •Поведенческая аналитика внутри организации

- •Размещение устройств

- •Поведенческая аналитика в гибридном облаке

- •Центр безопасности Azure

- •Справочные материалы

- •Резюме

- •Киберразведка

- •Введение в киберразведку

- •Инструментальные средства киберразведки с открытым исходным кодом

- •Средства киберразведки компании Microsoft

- •Центр безопасности Azure

- •Использование киберразведки для расследования подозрительной деятельности

- •Справочные материалы

- •Резюме

- •Расследование инцидента

- •Масштаб проблемы

- •Ключевые артефакты

- •Исследование скомпрометированной системы внутри организации

- •Исследование скомпрометированной системы в гибридном облаке

- •Ищите и обрящете

- •Выводы

- •Справочные материалы

- •Резюме

- •Процесс восстановления

- •План послеаварийного восстановления

- •Процесс планирования послеаварийного восстановления

- •Вызовы

- •Восстановление без перерыва в обслуживании

- •Планирование на случай непредвиденных обстоятельств

- •Процесс планирования на случай непредвиденных обстоятельств в сфере IT

- •Передовые методы восстановления

- •Справочные материалы

- •Резюме

- •Управление уязвимостями

- •Создание стратегии управления уязвимостями

- •Инвентаризация ресурсов

- •Управление информацией

- •Оценка рисков

- •Оценка уязвимостей

- •Отчеты и отслеживание исправлений

- •Планирование реагирования

- •Инструменты управления уязвимостями

- •Реализация управления уязвимостями

- •Передовые методы управления уязвимостями

- •Реализация управления уязвимостями с помощью Nessus

- •Flexera (Secunia) Personal Software Inspecto

- •Заключение

- •Справочные материалы

- •Резюме

- •Анализ журналов

- •Сопоставление данных

- •Журналы операционной системы

- •Журналы Windows

- •Журналы Linux

- •Журналы брандмауэра

- •Журналы веб-сервера

- •Справочные материалы

- •Резюме

- •Предметный указатель

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Доступ и повышение привилегий 61to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

|

|

гут просто восстановить пароли для компьютеров жертв. Они прослушивают |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

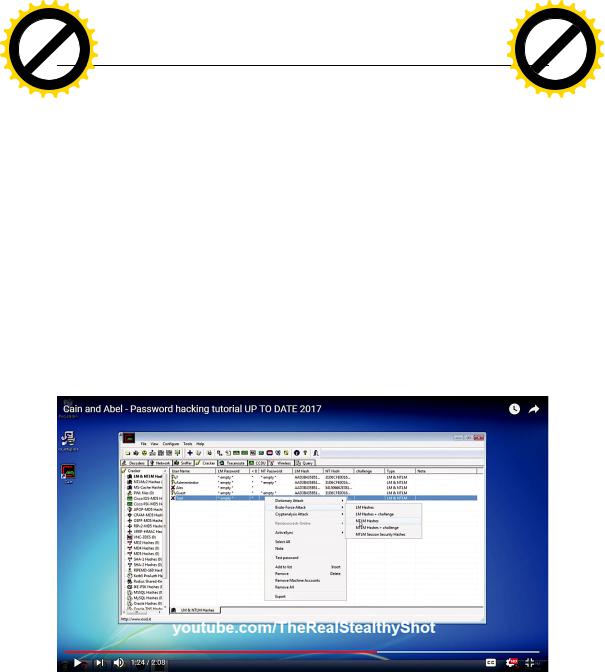

маршрутизаторы и могут получить определенное количество паролей от хостов,отправляющихтрафик через уязвимый маршрутизатор.Эта утилита взламывает пароли, используя словарную атаку, полный перебор и криптоанализ. Она также может записывать разговоры, которые идут через VOIP, расшифровывать пароли, раскрывать кешированные пароли и анализировать протоколы маршрутизации внутренней сети. Cain and Abel удивительно эффективен в своих атаках,т. к. разборчив и игнорируетлегко исправляемые ошибки.

Чтобы использовать утилиту, необходимо отключить брандмауэр Windows. После этого ее можно использовать для прослушивания пакетов.

Затем вводится IP-адрес маршрутизатора. Утилита сможет прослушивать все пакеты, отправляемые на маршрутизатор хостами в сети. Затем пароли, проходящие от хостов через маршрутизатор, могут быть исследованы злоумышленником. На следующем рисунке показан скриншот интерфейса Cain and Abel. Имена пользователей, где стоит * empty * в поле NT Password, не имеютпаролей,втовремякакуостальныхестьзащитапаролем.Вполе<8 отображается звездочка (*), если длина пароля меньше 8 символов. Пароль можно скомпрометировать с помощью словарной атаки, атаки методом перебора и криптоанализа, как показано в контекстном меню на рис. 3.10.

Рис.3.10 Интерфейс Cain and Abel

Доступ и повышение привилегий

Этот этап наступает после того, как злоумышленник уже определил жертву, а также просканировал и использовал ее уязвимости с помощью ранее обсуж-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

62 Жизненный цикл атаки |

|

|

|

|

to |

|

|

|

|

|

|

|||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

|

n |

e |

|

||||||

|

|

|

|

|

|

давшихся утилит и средств сканирования. Основными задачами злоумыш |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

|

|

|

|

|

|

ленника на данном этапе являются сохранение доступа и перемещение |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

по сети, оставаясь при этом незамеченным. Чтобы добиться такой свободы |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

передвижения и не быть обнаруженным, злоумышленнику необходимо вы- |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

полнить повышение привилегий. Это атака, которая предоставит злоумыш- |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

леннику повышенный уровень доступа к сети, ее подключенным системам |

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

и устройствам. |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

Повышение привилегий может быть выполнено двумя способами: верти- |

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

кальным и горизонтальным. |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

Таблица 3.1.Сравнение горизонтального и вертикального повышений привилегий |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Вертикальное повышение привилегий |

Горизонтальное повышение привилегий |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Злоумышленник перемещается с одного аккаунта |

Злоумышленник использует ту же учетную запись, |

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

на другой с более высоким уровнем полномочий |

но повышает свои привилегии |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

Инструменты,используемые для повышения |

Учетная запись пользователя используется |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

привилегий |

для повышения привилегий |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

Вертикальное повышение привилегий

Вертикальное повышение привилегий – это прием, когда злоумышленник должен предоставить более высокие привилегии самому себе. Это сложная процедура,т.к.пользовательдолжен выполнить некоторые операции на уров- не ядра, чтобы повысить свои права доступа.

После выполнения операций злоумышленник получает права доступа

ипривилегии, которые позволяют ему запускать любой неавторизованный код. Права, полученные с использованием этого метода, принадлежат супер- пользователю с более высокими правами, чем у администратора.

Благодаря этим привилегиям злоумышленник может выполнять различные вредоносные действия, которые не в состоянии остановить даже администра- тор. В Windows вертикальное повышение привилегий используется, чтобы вызвать переполнение буфера, которое злоумышленники используют для вы- полнения произвольного кода. Данный тип повышения привилегий был за- мечен во время атаки WannaCry, которая произошла в мае 2017 г. Программавымогатель WannaCry нанесла значительный урон, зашифровав компьютеры в более чем 150 странах мира и потребовав выкуп в размере 300 млн долл. за расшифровку, причем эта сумма должна была удвоиться по прошествии вто- рой недели. Интересно, что программа использовала уязвимость EternalBlue, предположительно украденную у АНБ.

EternalBlue позволил вредоносной программе повысить свои привилегии

изапустить любой произвольный код на компьютерах с ОС Windows.

ВLinux вертикальное повышение привилегий используется, чтобы по- зволить злоумышленникам запускать или изменять программы на целевом

компьютере с привилегиями суперпользователя.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

Проникновение и утечки |

63to |

BUY |

|

|

||||||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

w Click |

|

|

|

|

|

|

|

m |

|

w Click |

|

|

|

|

|

|

|

m |

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

|

|

e |

|

|

|

|

|

df |

|

|

|

|

e |

|

||||

|

|

|

|

|

Горизонтальное повышение привилегий |

|

|

|

|

|

n |

|

|

|

|

|||||||||

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

Горизонтальное повышение привилегий проще, поскольку позволяет пользо- вателю применять те же привилегии, которые были получены при первона- чальном доступе.

Хорошим примером является случай, когда злоумышленник может украсть учетные данные администратора сети. Учетная запись администратора уже имеет высокие привилегии, которые появятся у злоумышленника сразу после получения доступа к ней.

Горизонтальное повышение привилегий также возникает, когда злоумыш- ленник может получить доступ к защищенным ресурсам, используя обычную учетную запись пользователя. Хорошим примером является случай, когда обычный пользователь по ошибке может получить доступ к учетной записи другого пользователя. Обычно это делается с помощью кражи сеансов и фай- лов cookie,межсайтового скриптинга,угадывания слабых паролей и регистра- ции нажатий клавиш.

В конце этого этапа злоумышленник обычно располагает четко установлен- ными точками входа удаленного доступа в целевую систему. У него также мо- жет быть доступ к учетным записям нескольких пользователей. Злоумышлен- никзнает,какизбежатьобнаружениясредствамибезопасности,которыемогут быть у объекта атаки. Это приводит к следующему этапу, называющемуся экс- фильтрация, или проникновение.

Проникновение и утечки

Это фаза,с которой начинается основная атака.Кактолько атакадостигладан- ной фазы, она считается успешной. Обычно злоумышленник может беспре- пятственно передвигаться по сети жертвы, имея доступ ко всем ее системам и конфиденциальным данным, и извлекает конфиденциальные данные орга- низации. Это могут быть коммерческие секреты, имена пользователей, паро- ли,личныеданные,сверхсекретныедокументыидругиетипыданных.Наэтом этапе злоумышленники обычно крадут огромные массивы данных, которые могут быть либо проданы покупателям, либо опубликованы. Крупным компа- ниям приходилось сталкиваться с ужасными инцидентами, когда их данные были украдены.

В 2015 г. хакерская группа взломала и украла 9,7 Гб данных с сайта Ashley Madison,службыонлайн-знакомствиобщения,предназначеннойдлялюдей,со стоящих в браке или в отношениях. Хакеры предложили Avid Life Media, компа- нии, которая владела сайтом, закрыть его, угрожая опубликовать данные поль- зователей. Материнская компания отказалась от претензий, но хакеры вскоре выбросили данные в даркнет – теневой интернет. Данные включали в себя ре- альные имена,адреса, номера телефонов, адреса электронной почты и учетные данные миллионов пользователей. Хакеры призвали людей, пострадавших от утечки,подать в суд на компанию и потребовать возмещения убытков.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

64 Жизненный цикл атаки |

|

|

|

|

to |

|

|

|

|

|

|

||||||||

w Click |

|

w Click |

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

В 2016 г.Yahoo сообщила,что хакерами еще в 2013 г.были украденыданные, |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||

принадлежащие более чем миллиарду учетных записей пользователей. Ком- пания заявила, что отдельным случаем, не связанным с происшествием, яв- ляется кража в 2014 г. пользовательских данных полумиллиона учетных запи- сей. Yahooсообщила, что во время инцидента 2013 г. хакеры смогли получить имена пользователей, адреса электронной почты, даты рождения, секретные вопросы и ответы на них, а также хешированные пароли.

Хакеры предположительно использовали подделанные куки, которые по- зволили им получить доступ к системам компании без пароля. В 2016 г. был взломанLinkedIn иукрадены пользовательскиеданные более160 млнучетных записей.

Вскоре хакеры выставили данные на продажу любым заинтересованным покупателям. Сообщалось, что данные содержали электронную почту и за- шифрованные пароли учетных записей. Эти три инцидента показывают, на- сколько серьезной становится атака послетого,как злоумышленникдойдетдо этой стадии.Страдает репутация организации,ставшей жертвой хакеров,и ей приходится платить огромные суммы денег в качестве штрафов за отсутствие защиты пользовательских данных.

Время от времени злоумышленники делают нечто большее,чем просто уда- ление данных. Они могут удалять или изменять файлы, которые хранятся на взломанных компьютерах, системах и серверах. В марте 2017 г. хакеры потре- бовали выкуп от компании «Apple» и пригрозили стереть данные, относящи- еся к 300 млн телефонов iPhone, в учетных записях iCloud. Несмотря на то что это было мошенничество,подобноедоказывает,чтотакая ситуация возможна. В этом случаетакая крупная компания,как «Apple»,оказаласьв центре внима- ния,когдахакерыпыталисьвыманитьунееденьги.Возможно,чтодругаяком- пания в спешке заплатит хакерам, чтобы предотвратить уничтожение данных своих пользователей.

Все эти инциденты,с которыми столкнулисьApple,Ashley Madison,LinkedIn иYahoo,показываютзначимостьданногоэтапа.Хакеры,которымудаетсядой- ти до этой стадии, фактически контролируют ситуацию.

Жертва может не знать, что данные уже украдены, пока хакеры некоторое время хранят молчание. После этого атака переходит в новую фазу – тыловое обеспечение.

Тыловое обеспечение

Тыловое обеспечение происходит,когда злоумышленники уже свободно пере- мещаютсяпосетиикопируютвседанные,которыеонисчитаютценными.Они вступают в эту стадию, когда хотят остаться незамеченными. Существует воз- можность завершить атаку на предыдущем этапе, когда данные уже украдены и могут быть опубликованы или проданы. Тем не менее высоко мотивирован- ные злоумышленники, которые хотят окончательно добить свою цель, пред-