Экзамен,чтоб тебя

.pdf30.Стек протоколов TCP/IP

Т.к. стек TCP/IP был разработан до появления модели взаимодействия открытых систем ISO, то хотя он также имеет многоуровневую структуру, соответствие уровней стека TCP/IP уровням модели OSI достаточно условно.

Протоколы TCP/IP делятся на 4 уровня:

Прикладной уровень(1);

Транспортный уровень(2);

Уровень межсетевого взаимодействия(3);

Уровень сетевых интерфейсов(4).

4.является самым нижним уровнем. Он позволяет узлам Интернет, в независимости от того каким они образом они подключены к сети и какой способ передачи используют, работать по протоколам TCP/IP.

3.Протоколы этого уровня описывают правила передачи небольших порций информации (пакетов) с одного узла на другой. Основной протокол этого уровня-IP.

2.Описывает, как большие массивы данных разбить на небольшие части обратно. Основной протокол этого уровня-TCP. 1.Прикладной уровень-это приложения типа клиент-сервер, базирующиеся на протоколах нижних уровней. В отличии от протоколов остальных трех уровней, протоколы прикладного уровня занимаются деталями конкретного приложения и не интересуются способами передачи данных по сети. Среди основных приложений TCP/IP,имеющихся практически в каждой его реализации,- протокол эмуляции терминала Telnet,протокол передачи файлов FTP, протокол электронной почты SMTP, используемый в системе Word Wide Web протокол передачи гипертекста HTTP и др.

Рассмотрим подробнее протоколы уровней межсетевого взаимодействия и транспортного. Предположим, требуется передать информацию с одного компьютера, подключаемого к Интернет, на другой компьютер. Протокол TCP разбивает информацию на части и нумерует их, чтобы при получении можно было правильно собрать информацию. Далее с помощью протокола IP все части передаются получателю, где с помощью протокола TCP проверяются, все ли части получены. Так как отдельные части могут передаваться различными маршрутами, то порядок получения частей может быть нарушен. После получения всех частей TCP располагает их в нужном порядке и собирает в единое целое.

Для протокола TCP не имеет значения, какими путями информация передается по сети Интернет. Этим займется протокол IP. Каждую часть информации этот протокол помещает в пакет, в заголовке которого указывается, в частности, адрес отправителя, адрес получателя и другая информация. При этом скорость и пути прохождения паектов могут быть различными.

Протоколы TCP и IP обеспечивают передачу информации между двумя компьютерами сети. С помощью них протоколы прикладного уровня реализуют самые разные услуги.

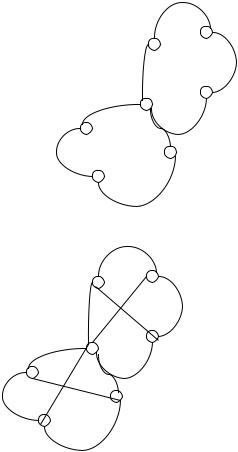

31.Сетевые топологии Топология сети – это геометрическая схема взаимного расположения физических элементов сети ЭВС (рабочих станций,

серверов и т.д.), которых путем указания направлений и линий связи определяет потенциальные возможности обмена информации между отдельными элементами вычислительной сети.

Топология вычислительной сети – конфигурация графа, вершинам которого соответствуют узлы сети, а ребрами - физические связи между узлами.

Топология сети отображает структуру линий связей узлы сети.

Топология оказывает решающее влияние на свойства сети. Во многих случаях физическая и логическая топология сети совпадают.

Различают следующие виды топологий:

1) Полносвязная «Каждый связан с каждым» N – количество узлов (компьютеров в сети)

L – количество связей (каналов связей)

L=N(N-1)/2 |

Достоинство: |

Заданному узлу выделяется резервированный канал; |

Недостатки: |

Большое количество каналов у каждого узла; |

2) Последовательная. Полносвязная топология из-за грамоскости в вычислительных сетях не используются. При неполносвязных топологиях существуют промежуточные передачи данных через другие узлы сети.

Все элементы данной топологии связаны последовательными линиями связи.

L= N-1

Достоинство:

Небольшое количество связей.

Недостаток:

Низкая живучесть;

Повышены требования к пропускной способности канала;

3)Шинная;

L=1

Существует одна общая шина, которая через индивидуальный интерфейс подключает другие элементы.

Достоинство:

Отсутствие проблемы выбора маршрута;

Простота подключения новых узлов к сети;

Недостатки:

Необходимость сложного интеллектуального устройства для подключения к шине;

Возможность взаимного наложения передаваемых по шине сообщений;

Возможность необнаруженного и несанкционированного доступа к сети;

4)Кольцевая;

- однонаправленный канал;

L=N

Кольцо, как правило, однонаправленное. Поскольку кольцевая топология обладает обратным каналом связи.

Достоинство:

Простота маршрутизации;

Недостатки:

Невысокая надежность;

При подключении нового элемента работа всей сети приостанавливается;

5) Звездообразная;

L= N-1

Существует один центральный узел и все остальные подключены строго к нему.

Достоинство:

Простота доступа рядовых абонентов к центру узла;

возможность использовать на различных путях неоднородные каналы связи;

простота обнаружения и исправления неисправности;

высокий уровень защиты от несанкционированного доступа;

простота адресации;

Недостатки:

требовательность высокой производительности центрального узла;

ограниченная связанность периферийных узлов;

6) Петлевая

L= N-1

Достоинство:

возможность организации строгой подчиненности;

Между каждой парой узлов всегда есть один единственный путь.

7) Ячеистая. Ряд закольцованных фрагментов соединенных через центральный узел.

8) Смешенная. является продолжение петлевой - «цепь»

32.Протоколы прикладного уровня и уровня приложений

Почему существуют два транспортных протокола TCP и UDP, а не один из них? Дело в том, что они предоставляют разные услуги прикладным процессам. Большинство прикладных программ пользуются только одним из них. Вы, как программист, выбираете тот протокол, который наилучшим образом соответствует вашим потребностям. Если вам нужна надежная доставка, то лучшим может быть TCP. Если вам нужна доставка датаграмм, то лучше может быть UDP. Если вам нужна эффективная доставка по длинному и ненадежному каналу передачи данных, то лучше может подойти протокол TCP. Если нужна эффективность на быстрых сетях с короткими соединениями, то лучшим может быть протокол UDP. Если ваши потребности не попадают ни в одну из этих категорий, то выбор транспортного протокола не ясен. Однако прикладные программы могут устранять недостатки выбранного протокола. Например, если вы выбрали UDP, а вам необходима надежность, то прикладная программа должна обеспечить надежность. Если вы выбрали TCP, а вам нужно передавать записи, то прикладная программа должна вставлять маркеры в поток байтов так, чтобы можно было различить записи.

Какие же прикладные программы доступны в сетях с TCP/IP?

Общее их количество велико и продолжает постоянно увеличиваться. Некоторые приложения существуют с самого начала развития internet. Например, TELNET и FTP. Другие появились недавно: X-Window, SNMP.

Протоколы прикладного уровня ориентированы на конкретные прикладные задачи. Они определяют как процедуры по организации взаимодействия определенного типа между прикладными процессами, так и форму представления информации при таком взаимодействии. В этом разделе мы коротко опишем некоторые из прикладных протоколов.

Протокол TELNET

Протокол TELNET позволяет обслуживающей машине рассматривать все удаленные терминалы как стандартные "сетевые виртуальные терминалы" строчного типа, работающие в коде ASCII, а также обеспечивает возможность согласования более сложных функций (например, локальный или удаленный эхо-контроль, страничный режим, высота и ширина экрана и т.д.) TELNET работает на базе протокола TCP. На прикладном уровне над TELNET находится либо программа поддержки реального терминала (на стороне пользователя), либо прикладной процесс в обсуживающей машине, к которому осуществляется доступ с терминала.

Работа с TELNET походит на набор телефонного номера. Пользователь набирает на клавиатуре что-то вродеtelnet delt и получает на экране приглашение на вход в машину delta.

Протокол TELNET существует уже давно. Он хорошо опробован и широко распространен. Создано множество реализаций для самых разных операционных систем. Вполне допустимо, чтобы процесс-клиент работал, скажем, под управлением ОС VAX/VMS, а процесс-сервер под ОС UNIX System V.

Протокол FTP

Протокол FTP (File Transfer Protocol - протокол передачи файлов) распространен также широко как TELNET. Он является одним из старейших протоколов семейства TCP/IP. Также как TELNET он пользуется транспортными услугами TCP. Существует множество реализаций для различных операционных систем, которые хорошо взаимодействуют между собой. Пользователь FTP может вызывать несколько команд, которые позволяют ему посмотреть каталог удаленной машины, перейти из одного каталога в другой, а также скопировать один или несколько файлов.

Протокол SMTP

Протокол SMTP (Simple Mail Transfer Protocol - простой протокол передачи почты) поддерживает передачу сообщений (электронной почты) между произвольными узлами сети internet. Имея механизмы промежуточного хранения почты и механизмы повышения надежности доставки, протокол SMTP допускает использование различных транспортных служб. Он может работать даже в сетях, не использующих протоколы семейства TCP/IP. Протокол SMTP обеспечивает как группирование сообщений в адрес одного получателя, так и размножение нескольких копий сообщения для передачи в разные адреса. Над модулем SMTP располагается почтовая служба конкретных вычислительных систем.

r-команды

Существует целая серия "r-команд" (от remote - удаленный), которые впервые появились в ОС UNIX. Они являются аналогами обычных команд UNIX, но предназначены для работы с удаленными машинами. Например, команда rcp является аналогом команды cp и предназначена для копирования файлов между машинами. Для передачи файла на узел delta достаточно ввести rcp file.c delta:

Для выполнения команды "cc file.c" на машине delta можно использовать команду rsh:rsh delta cc file.c

Для организации входа в удаленную систему предназначена команда rlogin:rlogin delta

Команды r-серии используются главным образом в системах, работающих под управлением ОС UNIX. Существуют также реализации для MS-DOS. Команды избавляют пользователя от необходимости набирать пароли при входе в удаленную систему и существенно облегчают работу.

NFS

Сетевая файловая система NFS (Network File System) впервые была разработана компанией Sun Microsystems Inc. NFS использует транспортные услуги UDP и позволяет монтировать в единое целое файловые системы нескольких машин с ОС UNIX. Бездисковые рабочие станции получают доступ к дискам файл-сервера так, как будто это их локальные диски.

NFS значительно увеличивает нагрузку на сеть. Если в сети используются медленные линии связи, то от NFS мало толку. Однако, если пропускная способность сети позволяет NFS нормально работать, то пользователи получают большие преимущества. Поскольку сервер и клиент NFS реализуются в ядре ОС, все обычные несетевые программы получают возможность работать с удаленными файлами, расположенными на подмонтированных NFS-дисках, точно также как с локальными файлами.

Протокол SNMP

Протокол SNMP (Simple Network Management Protocol - простой протокол управления сетью) работает на базе UDP и предназначен для использования сетевыми управляющими станциями. Он позволяет управляющим станциям собирать информацию о положении дел в сети internet. Протокол определяет формат данных, их обработка и интерпретация остаются на усмотрение управляющих станций или менеджера сети.

X-Window

Система X-Window использует протокол X-Window, который работает на базе TCP, для многооконного отображения графики и текста на растровых дисплеях рабочих станций. X-Window - это гораздо больше, чем просто утилита для рисования окон; это целая философия человеко-машинного взаимодействия.

ро ень при ожений. Существует некий «костяк» протоколов, описанный в соответствующих RFC. В зависимости от используемого протокола транспортного уровня протоколы уровня приложений либо полагаются на надежную доставку данных (протокол TCP), либо обеспечивают свой способ контроля достоверности данных (протокол UDP). В большинстве протоколов уровня приложений командами служат обычные английские слова (например, в протоколах SMTP, HTTP), что значительно упрощает отладку приложений.

33.Методы доступа к среде передачи

Методы доступа к среде передач делятся на:

етерминированные методы доступа.

Вероятностные методы доступа

При вероятностном (probabilistic) методе доступа узел, желающий послать кадр в сеть, прослушивает линию. Если линия занята или обнаружена коллизия (столкновение сигналов от двух передатчиков), попытка, передачи откладывается на некоторое время. Основные разновидности:

CSMA/CA

CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance) — множественный доступ с прослушиванием несущей и избежанием коллизий. Узел, готовый послать кадр, прослушивает линию. При отсутствии несущей он посылает короткий сигнал запроса на передачу (RTS) и определенное время ожидает ответа (CTS) от адресата назначения. При отсутствии ответа (подразумевается возможность коллизии) попытка передачи откладывается, при получении ответа в линию посылается кадр. При запросе на широковещательную передачу (RTS содержит адрес 255) CTS не ожидается. Метод не позволяет полностью избежать коллизий, но они обрабатываются на вышестоящих уровнях протокола. Метод применяется в сети Apple LocalTalk, характерен простотой и низкой стоимостью цепей доступа.

CSMA/CD

CSMA/CD (Carrier Sense Multiple Access/Collision Detect) — множественный доступ с прослушиванием несущей и обнаружением коллизий. Узел, готовый послать кадр, прослушивает линию. При отсутствии несущей он начинает передачу кадра, одновременно контролируя состояние линии. При обнаружении коллизии передача прекращается, и повторная попытка откладывается на случайное время. Коллизии — нормальное, хотя и не очень частое явление для CSMA/CD. Их частота связана с количеством и активностью подключенных узлов. Нормально коллизии могут начинаться в определенном временном окне кадра, запоздалые коллизии сигнализируют об аппаратных неполадках в кабеле или узлах. Метод эффективнее, чем CSMA/CA, но требует более сложных и дорогих схем цепей доступа. Применяется во многих сетевых архитектурах: Ethernet, EtherTalk (реализация Ethernet фирмы Apple), G-Net, IBM PC Network, AT&T Star LAN.

Общий недостаток вероятностных методов доступа — неопределённое время прохождения кадра, резко возрастающее при увеличении нагрузки на сеть, что ограничивает его применение в системах реального времени.

Детерминированные методы доступа

При детерминированном (deterministic) методе узлы получают доступ к среде. в предопределенном порядке. Последовательность определяется контроллером сети, ко-торый может быть централизованным (его функции может выполнять, например, сервер) или/и распределенным (функции выполняются оборудованием всех узлов). Основные типы: доступ с передачей маркера (token passing), применяемый в сетях ARCnet, Token Ring, FDDI; поллинг (polling) —

опрос готовности, применяемый в больших машинах (mainframes) и технологии 100VG-AnyLAN.

Основное преимущество метода — ограниченное время прохождения кадра, мало зависящее от нагрузки. Сети с большой нагрузкой требуют более эффективных методов доступа. Один из способов повышения эффективности — перенос управления доступом от узлов в кабельные центры. При этом узел посылает кадр в коммуникационное устройство. Задача этого устройства — обеспечить прохождение кадра к адресату с оптимизацией общей производительности сети и обеспечением уровня качества обслуживания,, требуемого конкретным приложением.

34.Адресация в сетях

ТИПЫ АДРЕСОВ СТЕКА TCP/IP

В стеке TCP/IP используется три типа адресов:

1.Локальные (аппаратные адреса) – тип адреса, который используется средствами базовой технологии для доставки данных в пределах подсети, которая является элементом составной интерсети. Адрес имеет формат 6 байт и назначается производителем оборудования и является уникальным

2.IP-адрес – представляет собой основной тип адресов, на основании которых сетевой уровень передаёт пакеты между сетями. Эти адреса состоят из 4 байт. Назначаются администратором во время конфигурирования компьютеров и маршрутизатора. Он состоит из двух частей:

а) Номер сети – выбирается администратором произвольно или назначается службой InterNic; б) Номер узла в сети – назначается независимо от локального адреса узла.

Маршрутизатор имеет столько адресов, сколько сетевых связей.

3.Символьно-доменное имя (keytown.smolmarket.ru). Символьные имена разделяются точками.

IP-АДРЕС

Классы IP-адресов:

Если адрес начинается с 0, то сеть относят к классу А и номер сети занимает 1 байт, номер узла 3 байта. Сети класса А имеют номера в диапазоне от 1 до 126. Таких сетей немного, зато количество узлов в них может достигать 224 .

Если первые два бита равны 10, то сеть относится к классу В. Является сетью средних размеров, максимальное количество узлов в которой равняется 216

Если адрес начинается последовательностью 110, то он относится к классу С, количество узлов в котором равняется28 .

Если адрес начинается последовательностью 1110, то это сеть класса D. Она означает групповой адрес—Multicast. Если в пакете в качестве адреса назначения указан адрес класса D, то такой пакет получают все узлы, которым присвоен данный адрес.

Если адрес начинается с 11110, то эта сеть относится к классу Е. Адреса этого класса зарезервированы для будущего применения.

Класс |

Первые биты |

Наименьший |

Наибольший |

Максимальное |

|

|

номер сети |

номер сети |

число узлов в |

|

|

|

|

сети |

|

|

|

|

|

A |

0 |

1.0.0.0 |

126.0.0.0 |

224 |

B |

10 |

128.0.0.0 |

191.255.0.0 |

216 |

C |

110 |

192.0.1.0 |

223.255.255.0 |

28 |

D |

1110 |

224.0.0.0 |

239.255.255.255 |

Multicast |

E |

11110 |

240.0.0.0 |

247.255.555.555 |

Зарезервирован |

|

|

|

|

|

ИСПОЛЬЗОВАНИЕ МАСОК В IP-АДРЕСАЦИИ

Маска – число, которое используется в паре с IP адресом, двоичная запись маски содержит единицы в тех разделах, которые должны в IP адресе интерпретироваться как номер сети. Поскольку номер сети является цельной частью адреса, 1 в маске представляют непрерывную последовательность.

Для стандартных классов сетей маски имеют след. значения:

1)Класс А – 11111111.00000000.00000000.00000000 (255.0.0.0)

2)Класс В – 11111111.11111111.00000000.00000000 (255.255.0.0)

ОПРЕДЕЛЕНИЕ IP-АДРЕСА

Для определения локального адреса по IР адресу используется протокол разрешения (ARP). Существует также

протокол, решающий обратную задачу – нахождение IP адреса по известному локальному адресу. Он называется реверсивный ARP (RARP).

Работа протокола ARP начинается с просмотра ARP-таблицы. Каждая строка таблицы устанавливает соответствие между IP адресом и локальным адресом. Для каждой сети, подключённой к сетевому адаптеру или к порту маршрутизатора, строится отдельная таблица.

Статические записи создаются вручную с помощью утилиты ARP и не имеет срока устаревания (существует до тех пор, пока компьютер или маршрутизатор не будут выключены). Динамические записи создаются модулем протокола ARP и периодически обновляются. Если в течение нескольких минут запись не обновляется, то она исключается из таблицы (ARP-кэш).

35.Сетевая технология Ethernet

Технология Ethernet в своем стремительном развитии уже давно перешагнула уровень локальных сетей. Она избавилась от коллизий, получила полный дуплекс и гигабитные скорости. Широкий спектр экономически выгодных решений позволяет смело внедрять Ethernet на магистралях.

Metro Ethernet строится по трехуровневой иерархической схеме и включает ядро, уровень агрегации и уровень доступа. Ядро сети строится на высокопроизводительных коммутаторах и обеспечивает высокоскоростную передачу трафика. Уровень агрегации также создается на коммутаторах и обеспечивает агрегацию подключений уровня доступа, реализацию сервисов и сбор статистики. В зависимости от масштаба сети ядро и уровень агрегации могут быть объединены. Каналы между коммутаторами могут строиться на основе различных высокоскоростных технологий, чаще всего Gigabit Ethernet и 10-Gigabit Ethernet. При этом необходимо учитывать требования по восстановлению сети при сбое и структуру построения ядра. В ядре и на уровне агрегации обеспечивается резервирование компонентов коммутаторов, а также топологическое резервирование, что позволяет продолжать предоставление услуг при одиночных сбоях каналов и узлов. Существенного сокращения времени на восстановление можно добиться только за счет применения технологии канального уровня. Поддержка технологии EAPS — собственного протокола компании Extreme Networks, предназначеного для поддержки топологии, исключающей зацикливание трафика и ее перестроение в случае нарушений в кольцевых сетях Ethernet. Cети, использующие EAPS, обладают всеми положительным свойствами сетей

SONET/SDH и Resilient Packet Ring (RPR) включая время восстановления топологии =50ms.

Уровень доступа строится по кольцевой или звездообразной схеме на коммутаторах Metro Ethernet для подключения корпоративных клиентов, офисных зданий, а также домашних и SOHO клиентов. На уровне доступа реализуется полный комплекс мер безопасности, обеспечивающих идентификацию и изоляцию клиентов, защиту инфраструктуры оператора.

Обзор технологии

Ethernet (эзернет, от лат. aether — эфир) — пакетная технология компьютерных сетей.

Стандарты Ethernet определяют проводные соединения и электрические сигналы на физическом уровне, формат пакетов и протоколы управления доступом к среде — на канальном уровне модели OSI. Ethernet в основном описывается стандартами IEEE группы 802.3. Ethernet стал самой распространённой технологией ЛВС в середине 90-х годов прошлого века, вытеснив такие технологии, как Arcnet, FDDI и Token ring.

Встандарте первых версий (Ethernet v1.0 и Ethernet v2.0) указано, что в качестве передающей среды используется коаксиальный кабель, в дальнейшем появилась возможность использовать кабель витая пара и кабель оптический. Метод управления доступом — множественный доступ с контролем несущей и обнаружением коллизий (CSMA/CD, Carrier Sense Multiply Access with Collision Detection), скорость передачи данных 10 Мбит/с, размер пакета от 72 до 1526 байт,

описаны методы кодирования данных. Количество узлов в одном разделяемом сегменте сети ограничено предельным значением в 1024 рабочих станции (спецификации физического уровня могут устанавливать более жёсткие ограничения, например, к сегменту тонкого коаксиала может подключаться не более 30 рабочих станций, а к сегменту толстого коаксиала — не более 100). Однако сеть, построенная на одном разделяемом сегменте, становится неэффективной задолго до достижения предельного значения количества узлов.

В1995 году принят стандарт IEEE 802.3u Fast Ethernet со скоростью 100 Мбит/с, а позже был принят стандарт IEEE 802.3z Gigabit Ethernet со скоростью 1000 Мбит/с. Появилась возможность работы в режиме полный дуплекс.

Формат кадра

Существует несколько форматов Ethernet-кадра. Первоначальный Variant I (больше не применяется).

Ethernet Version 2 или Ethernet-кадр II, ещё называемый DIX (аббревиатура первых букв фирм-разработчиков DEC, Intel, Xerox) — наиболее распространена и используется по сей день. Часто используется непосредственно протоколом интернет.

Novell — внутренняя модификация IEEE 802.3 без LLC (Logical Link Control).

Кадр IEEE 802.2 LLC.

Кадр IEEE 802.2 LLC/SNAP.

Вкачестве дополнения, Ethernet-кадр кадр может содержать тег IEEE 802.1Q, для идентификации VLAN к которой

он адресован и IEEE 802.1p для указания приоритетности.

Некоторые сетевые карты Ethernet, производимые компанией Hewlett-Packard использовали при работе кадр формата IEEE 802.12, соответствующий стандарту 100VG-AnyLAN.

Разные типы кадра имеют различный формат и значение MTU.

Разновидности Ethernet

Взависимости от скорости передачи данных и передающей среды существует несколько вариантов технологии. Независимо от способа передачи стек сетевого протокола и программы работают одинаково практически во всех нижеперечисленных вариантах.

Вэтом разделе кратко описаны все официально существующие разновидности. По некоторым причинам,

вдополнение к основному стандарту многие производители рекомендуют пользоваться другими запатентованными носителями — например, для увеличения расстояния между точками сети используется оптоволоконный кабель. Большинство Ethernet-карт и других устройств имеет поддержку нескольких скоростей передачи данных, используя автоопределение скорости и дуплексности, для достижения наилучшего соединения между двумя устройствами. Если автоопределение не срабатывает, скорость подстраивается под партнёра, и включается режим полудуплексной передачи.