Оглавление

ВВЕДЕНИЕ: 2

ШИФРЫ ПЕРЕСТАНОВКИ. 3

ШИФРЫ ЗАМЕНЫ. 7

Шифр гаммирования. 9

Комбинированные (составные) шифры. 12

Заключение 14

Список источников: 16

Введение:

Среди всего спектра методов защиты данных от нежелательного доступа особое место занимают криптографические методы. В отличие от других методов, они опираются лишь на свойства самой информации и не используют свойства ее материальных носителей, особенности узлов ее обработки, передачи и хранения.

В настоящее время особо актуальной стала оценка уже используемых криптоалгоритмов. Задача определения эффективности средств защиты зачастую более трудоемкая, чем их разработка, требует наличия специальных знаний и, как правило, более высокой квалификации, чем задача разработки. Это обстоятельства приводят к тому, что на рынке появляется множество средств криптографической защиты информации, про которые никто не может сказать ничего определенного. При этом разработчики держат криптоалгоритм (как показывает практика, часто нестойкий) в секрете. Однако задача точного определения данного криптоалгоритма не может быть гарантированно сложной хотя бы потому, что он известен разработчикам. Кроме того, если нарушитель нашел способ преодоления защиты, то не в его интересах об этом заявлять. Поэтому обществу должно быть выгодно открытое обсуждение безопасности систем защиты информации массового применения, а сокрытие разработчиками криптоалгоритма должно быть недопустимым.

Шифры перестановки.

Простая перестановка.

Одним из самых примитивных табличных шифров перестановки является простая перестановка, для которой ключом служит размер таблицы. Например, сообщение:

Завтра ко второй паре

Записывается в таблицу поочередно по столбцам. Результат заполнения таблицы из 5 строк и 4 столба показан на рисунке ниже.

После заполнения таблицы текстом сообщения по столбцам для формирования шифр текста считывают содержимое таблицы по строкам.

Если шифртекст записывать группами в, получается такое шифрованное сообщение:

ЗАОА АКРР ВООЕ ТВЙ РТП

Естественно, отправитель и получатель сообщения должны заранее условиться об общем ключе в виде размера таблицы. Следует заметить, что объединение букв шифртекста в группы не входит в ключ шифра и осуществляется для удобства записи несмыслового текста. При расшифровании действия выполняют в обратном порядке.

Метод одиночной перестановки.

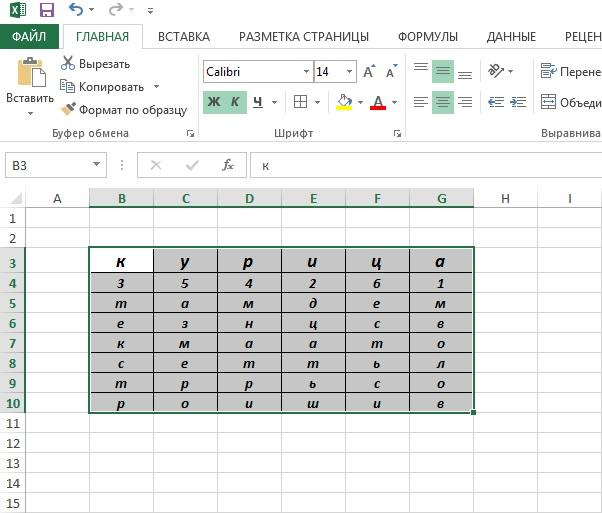

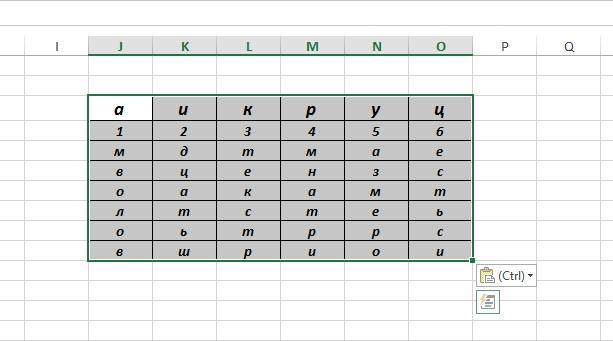

Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый одиночной перестановкой по ключу. Он отличается лишь тем, что колонки таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы. Использовав в виде ключа слово КУРИЦА, получим таблицу:

До перестановки.

После перестановки.

В верхней строке ее записан ключ, а номера под ключом определены по естественному порядку соответствующих букв ключа в алфавите. Если в ключе встретились бы одинаковые буквы, они бы нумеровались слева направо. Получается шифровка: МДТМАЕ ВЦЕНЗС ОАКАМТ ЛТСТЕЬ ОЬТРРС ВШРИОИ.

Шифры замены.

Шифр Цезаря.

Также известный, как шифр сдвига, код Цезаря или сдвиг Цезаря — один из самых простых и наиболее широко известных методов шифрования.

Шифр Цезаря — это вид шифра подстановки, в котором каждый символ в открытом тексте заменяется символом, находящимся на некотором постоянном числе позиций левее или правее него в алфавите. Например, в шифре со сдвигом 3 А была бы заменена на Г, Б станет Д, и так далее.

Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами.

Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование и дешифрование можно выразить формулами модульной арифметики:

![]()

![]()

где ![]() —

символ открытого текста,

—

символ открытого текста,![]() —

символ шифрованного текста,

—

символ шифрованного текста,![]() —мощностьалфавита,

а

—мощностьалфавита,

а![]() —

ключ.

—

ключ.

Шифрование с использованием ключа К=4: Буква «А» «сдвигается» на три буквы вперёд и становится буквой «Д», и так далее:

Исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

Шифрованный: ДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГ

Оригинальный текст:

Вскоре я обогнал его на прямой.

Шифрованный текст:

ЁХНСФИ Г СЕСЖРДО ИЖС РД УФГПСМ.

Шифр с использованием кодового слова.

Шифр с использованием кодового слова является одним из самых простых как в реализации, так и в расшифровывании. Идея заключается в том, что выбирается кодовое слово, которое пишется впереди, затем выписываются остальные буквы алфавита в своем порядке. Шифр с использованием кодового слова ЯМА.

Исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

Шифрованный: ЯМАБВГДЕЁЖЗИЙКЛНОПРСТУФХЦЧШЩЪЫЬЭЮ

Оригинальный текст:

Вскоре я обогнал его на прямой.

Шифрованный текст:

МРИНПВ Ю НМНАЛЯЙ ВАН ЛЯ ОПЮОНЗ.

Как мы видим, при использовании короткого кодового слова мы получаем очень и очень простую замену. Также мы не можем использовать в качестве кодового слова слова с повторяющимися буквами, так как это приведет к неоднозначности расшифровки, то есть двум различным буквам исходного алфавита будет соответствовать одна и та же буква шифрованного текста.