556_Sovremennye_problemy_telekommunikatsij_2014_

.pdfРезультат показывает, что произошло неравномерное изменение интенсивности контурных потоков сообщений не только в ветвях, оптимизация которых производилась, но и других.

Тензорная методология позволяет решать задачи оптимизации информационных систем большого размера при их проектирования или эксплуатации.

Литература:

1.Крон Г., Тензорный анализ сетей: Пер. с англ., /Под ред. Л.Т.Кузина, Г.П. Кузнецова. – М.: Сов. Радио, 1978.

2.Треногин Н.Г., Веловатый Е.А., Петров М.Н. Описание и оптимизация технической архитектуры системы управления предприятием связи с использованием тензорной методологии анализа систем // Вестник Сибирского государственного аэрокосмического университета им. академика М.Ф.

Решетнёва. -2011. -Вып. 5/38. с. 95-100

3.Веловатый Е.А., Треногин Н.Г. «Расчет показателей производительности информационной системы с использованием тензорного метода анализа», Российская научно-техническая конференция «Информатика и проблемы телекоммуникаций», материалы конференции, Новосибирск. -2013.

МОДЕЛИРОВАНИЕ РАБОТЫ СЕТЕВЫХ ПРОТОКОЛОВ

Постников И.Н. СибГУТИ, Новосибирск

Аннотация. В данной работе рассмотрено программное обеспечение, которое может быть использовано при моделировании работы сетей передачи данных. Это может быть полезно при выявлении недостатков текущих технологий и при исследовании новых вариантов технологий.

При проведении исследований нередко требуется моделирование работы сети для сбора статистических данных, проверки конфигураций. Программным обеспечением для данных целей способен послужить GNS3 (GraphicalNetworkSimulator). Отличительной чертой данного программного обеспечения являются [1]:

1.Распространение по лицензии GNUGPL;

2.Использование стандартных ПК и наличие версий для таких операционных систем как Windows, Linux и MacOSX;

3.Работу каждого сетевого устройство обеспечивает отдельная виртуальная машина (VirtualBox), на которой запускается соответствующая операционная система, например IOS для сетевого оборудования Cisco и JunOS для сетевого оборудования Juniper;

4.Виртуальные сетевые устройства возможно подключать через сетевую карту ПК к реальным сетям передачи данных;

5.Интуитивно-понятный графический интерфейс;

131

6. Пакеты, проходящие через интерфейсы сетевых устройств возможно перехватывать и анализировать посредством бесплатного ПО Wireshark.

В зависимости от аппаратной платформы, на которой будет использоваться GNS3, возможно построение комплексных проектов, состоящих из маршрутизаторов Cisco, Juniper, а также серверов под управлением сетевых операционных систем. При отсутствии возможности получить доступ к реальному оборудованию, GNS3 является практически полноценной лабораторией [2].

Однако имеются и недостатки:

1.Высокие требования к CPU и оперативной памяти;

2.Слабая поддержка функций канального уровня (есть поддержка VLAN и настройки access/trunk портов).

Одним из популярнейших ПО для симуляции сети является NS-2. Возможно моделирование протоколов транспортного уровня UDP и различных реализаций TCP, multicastпротоколов, различных протоколов маршрутизации в проводных и беспроводных сетях, протоколов прикладного уровня FTP и Telnet. Кроме того, моделируются некоторые факторы, относящиеся к физическому уровню: задержка пакетов в каналах, возникновение ошибок, видимость/невидимость узлов в беспроводных сетях (как наземных, так и спутниковых), расход энергии батарей в устройствах с автономным питанием

[3].

Результатом работы симулятора являются выходные текстовые файлы, в которых регистрируется ход моделирования (моменты генерации/получения пакетов, состояние очередей, отброс пакетов в очередях и т. д.). Кроме того, в модель могут быть включены инструкции, вычисляющие любые величины, измерение которых требуется в конкретной задаче (задержка пакетов, пропускная способность и т. п.). Ниже представлена таблица сравнения GNS3 и NS-2 [3].

Таблица - сравнения GNS3 и NS-2

|

|

|

|

GNS3 |

NS-2 |

Наличие версии для Windows |

|

|

+ |

- |

|

Системные требования |

|

|

Высокие |

Более |

|

|

|

|

|

|

низкие |

Реализация функций (протоколов) канального |

- |

+ |

|||

уровня |

|

|

|

(кромеVLAN) |

|

Распространение по лицензии GNUGPL |

|

+ |

+ |

||

Использование виртуализации |

|

|

+ |

- |

|

Использование образов реальных |

операционных |

+ |

- |

||

систем сетевых устройств |

|

|

|

|

|

Подключение виртуальных сетевых устройств к |

+ |

- |

|||

реальным сетям передачи данных |

|

|

|

|

|

Графический интерфейс |

|

|

+ |

- |

|

Большая |

ориентированность |

на |

научные |

- |

+ |

исследования |

|

|

|

|

|

132

|

GNS3 |

NS-2 |

Более простая модификация алгоритмов обработки |

- |

+ |

данных и программы в целом |

|

|

Таким образом, GNS3 по сравнению с NS-2 имеет более простой и понятный интерфейс, не требует навыков программирования, может использоваться для обработки реального трафика, но GNS3 имеет более высокие требования к вычислительным ресурсам и в первую очередь направлен на работу с уже существующими протоколами.

Литература:

1.Introduction to GNS3. Электронныйресурс. http://www.gns3.net/documentation/ gns3/introduction-to-gns3/

2.Первоначальная настройка GNS3. Электронный ресурс. http://ccnastepbystep.blogspot.ru/2011/10/gns3-cisco-ios.html

3.NS-2 user information. Электронный ресурс. http://nsnam.isi.edu/nsnam/ index.php/User_Information

ПРОТОКОЛЫ МНОГОПУТЕВОЙ МАРШРУТИЗАЦИИ

Постников И.Н. СибГУТИ, Новосибирск

Аннотация. В работе рассмотрены технологии, используемые на сетях в данный момент времени. Производится детальное рассмотрение технологии, показана область ее применения, достоинства и недостатки. Кроме того, произведено сравнение с другими протоколами многопутевой маршрутизации, некоторые из которых разработаны для использования в беспроводных сетях.

В связи с постоянным увеличением объемов трафика, потребляемых частными лицами и кампаниями, проблемаобеспечения качественных показателей стоит перед провайдерами связи как никогда остро. В данной работе рассматривается один из вариантов предоставления качественных услуг связи за счет многопутевой маршрутизации, то есть когда при передаче трафика используются два и более путей [1], [2].

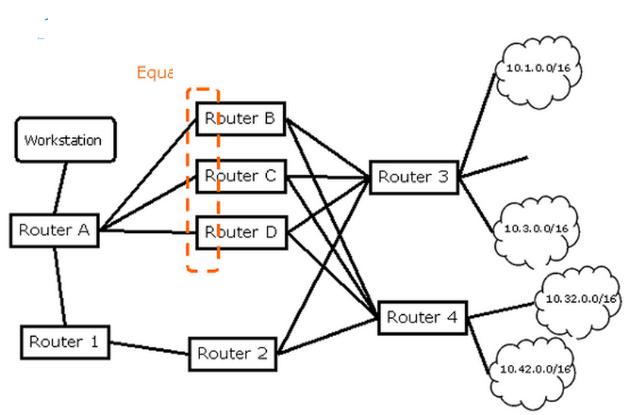

Одним из наиболее популярных протоколов многопутевой маршрутизации является ECMP (EqualCostMultiPath). ECMP – протокол многопутевой маршрутизации с путями одинаковой стоимости, используется когда таблица маршрутизации содержит несколько вариантов равноценных хопов до узла назначения. ECMPиспользуется как расширения к протоколу OSPF. Маршруты с одинаковой стоимостью имеют одинаковые значения метрик и преференции.

На устройствах с поддержкой данного протокола возможно разделение трафика по нескольким путям в направлении узла-получателя. Возможна балансировка как по пакетам, так и по потокам. При балансировке по пакетам узел анализирует адреса отправителя и получателя, а также используемые протоколы прикладного уровня, тем самым находя отдельные потоки. Пакеты одного потока продвигаются через один и тот же интерфейс, причем интерфейс

133

не изменяется при нахождении новых маршрутов или изменениях в текущих. Это важно для таких функций как NAT (NetworkAddressTranslation)источника, где преобразование происходит параллельно с процессом поиска маршрутов. Аналогично с VPN туннелями. При получении пакета интерфейсом узла, обслуживающим маршрут ECMP, обратный трафик будет также направлен через этот интерфейс [3].

Максимальное количество одновременно используемых маршрутов варьируется в зависимости от производителя оборудования, например в сетевых шлюзах JuniperNetworksподдерживается до шестнадцати маршрутов.

В случае отказа одного из маршрутов поток, использовавший его, перемаршрутизуется без влияния на сессию. Однако, при изменении настроек администратором сети, например, при удалении настроек интерфейса, сессия обрывается. На рисунке показано распределение трафика при использовании ЕСМР. При передаче трафика между маршрутизаторами Aи 3 одновременно используются три равноценных маршрута через маршрутизаторы B,C и D.

С одной стороны данный протокол является достаточно простым, но и имеется недостаток: балансировка трафика между отправителем и получателем возможна только при наличии путей с равной стоимость, что не всегда представляется возможным [4].

Равноценные маршруты

Рисунок – пример использования ECMP

Кроме того, в работе произведено сравнение протоколов маршрутизации.

134

Таблица – сравнение рассмотренных протоколов

|

Расшир |

SMR |

|

MP-DSR |

AODV |

Diversity |

MPR-E |

ROAM |

ECMP |

|

|||

|

ение |

|

|

|

|

|

|

Coding |

|

|

|

|

|

|

для |

|

|

|

|

|

|

|

|

|

|

|

|

|

DSR |

|

|

|

|

|

|

|

|

|

|

|

|

Маршрути |

источ- |

источ- |

|

источ- |

ДВ |

источник |

ДВ |

ДВ |

Сост. канала |

||||

зация от |

ник |

|

ник |

|

ник |

|

|

|

|

|

|

|

|

источника |

|

|

|

|

|

|

|

|

|

|

|

|

|

/дистанци |

|

|

|

|

|

|

|

|

|

|

|

|

|

онно- |

|

|

|

|

|

|

|

|

|

|

|

|

|

векторный |

|

|

|

|

|

|

|

|

|

|

|

|

|

/сост. |

|

|

|

|

|

|

|

|

|

|

|

|

|

канала |

|

|

|

|

|

|

|

|

|

|

|

|

|

Поиск |

Нес- |

|

Путь |

с |

Группа |

Пути, |

Пути, |

не |

Кратча |

Без |

НЕсколько |

||

маршру- |

колько |

минима |

маршрут |

не |

имеющи |

йшие |

общих |

маршрутов с |

|||||

тов |

маршру |

льной |

|

ов, |

|

имеющ |

е общих |

пути с |

сетевых |

одинаковой |

|||

|

тов |

без |

задержк |

удовлет |

ие |

узлов |

|

максим |

элемен- |

метрикой |

|

||

|

общих |

ой |

и |

воряющ |

общих |

|

|

ально |

тов |

|

|

||

|

кана- |

путь |

с |

их |

QoS, |

каналов |

|

|

не |

|

|

|

|

|

лов |

|

минима |

с |

мин. |

/узлов |

|

|

пересек |

|

|

|

|

|

|

|

льным |

|

Количес |

|

|

|

ающим |

|

|

|

|

|

|

|

количес |

твом |

|

|

|

ися |

|

|

|

||

|

|

|

твом |

|

общих |

|

|

|

зонами |

|

|

|

|

|

|

|

общих |

|

сетевых |

|

|

|

|

|

|

|

|

|

|

|

сетевых |

элемент |

|

|

|

|

|

|

|

||

|

|

|

элемент |

ов |

|

|

|

|

|

|

|

|

|

|

|

|

ов |

с |

|

|

|

|

|

|

|

|

|

|

|

|

первым |

|

|

|

|

|

|

|

|

|

|

Место |

Источ- |

источ- |

|

источ- |

Проме |

источник |

Проме |

Промежу |

источник |

|

|||

выбора |

ник |

и |

ник |

|

ник |

|

жуточ- |

|

|

жуточ- |

точные |

|

|

маршру- |

промеж |

|

|

|

|

ные |

|

|

ные |

узлы |

|

|

|

тов |

уточны |

|

|

|

|

узлы |

|

|

узлы |

|

|

|

|

|

е узлы |

|

|

|

|

|

|

|

|

|

|

|

|

Распредел |

Один |

Два |

|

Не |

|

Один |

Одновре |

Два |

Один |

Одновремен |

|||

ение |

путь |

|

пути |

|

определ |

путь |

менно по |

пути |

путь |

но |

по |

||

трафика |

|

|

одновре |

ено |

|

|

нескольк |

одновре |

|

нескольким |

|||

|

|

|

менно |

|

|

|

|

им путям |

менно |

|

путям |

|

|

Балансиро |

- |

|

попакет |

- |

|

- |

По |

|

попакет |

- |

Попакетно/ |

||

вка |

|

|

но |

|

|

|

|

блокам |

|

но |

|

по потокам |

|

трафика |

|

|

|

|

|

|

|

|

|

|

|

|

|

Поиск |

При |

|

периоди |

При |

|

При |

Если |

|

При |

При |

периодичес- |

||

новых |

отказе |

чески/п |

отказе |

отказе |

QoS |

не |

отказе |

измене- |

ки |

|

|||

маршру- |

всех |

|

ри |

|

всех |

всех |

удовлетв |

всех |

нии |

|

|

||

тов |

имеющ |

отказе |

|

маршрут |

маршру |

оряется |

маршру |

состоя- |

|

|

|||

|

ихся |

|

обоих |

|

ов/ |

если |

тов |

|

|

тов |

ния |

|

|

|

|

|

использ |

QoS |

не |

|

|

|

|

канала |

|

|

|

|

|

|

уемых |

|

удовлет |

|

|

|

|

|

|

|

|

|

|

|

маршру |

воряется |

|

|

|

|

|

|

|

||

|

|

|

тов |

|

|

|

|

|

|

|

|

|

|

135

|

Расшир |

SMR |

MP-DSR |

AODV |

Diversity |

MPR-E |

ROAM |

|

ECMP |

|

ение |

|

|

|

Coding |

|

|

|

|

|

для |

|

|

|

|

|

|

|

|

|

DSR |

|

|

|

|

|

|

|

|

Цель/прим |

Умень |

Баланси |

Удовлет |

Поиск |

Удовлет |

Увелич |

Использо |

Балансировк |

|

енение |

шение |

ровка |

ворение |

минима |

ворение |

ение |

вание |

на |

атрафика, |

|

служеб |

трафика |

QoS и |

льно |

QoS |

эффект |

сетях |

с |

уменьш. |

|

ного |

|

надежно |

связны |

|

ивной |

неподвиж |

задержек |

|

|

тра- |

|

сть |

х путей |

|

пропус |

ными |

|

|

|

фика |

|

переда- |

без |

|

кной |

узлами |

|

|

|

|

|

чи |

маршру |

|

способн |

|

|

|

|

|

|

пакетов |

тизации |

|

ости |

|

|

|

|

|

|

|

от |

|

|

|

|

|

|

|

|

|

источ- |

|

|

|

|

|

|

|

|

|

ника |

|

|

|

|

|

Литература:

1.Классификация методов маршрутизации в мультисервисных сетях связи, С.Н. Новиков, Вестник СибГУТИ №1, 2013

2.Обзор и сравнительный анализ основных моделей и алгоритмов многопутевой маршрутизации в мультисервисных телекоммуникационных сетях, ВВ. Поповский, А.В. Лемешко, Л.И. Мельникова, Д.В. Андрушко, Прикладная радиоэлектроника, 2005

3.Configuring ECMP for Host Routers. Электронный ресурс. http://www.cisco.com/en/US/docs/switches/datacenter/nexus3000/sw/unicast/503_u2 _2/l3_ecmp_for_host_routes.html

4.HPProCurveSwitch. Электронный ресурс. http://h20565.www2.hp.com/ portal/site/hpsc/template.PAGE/public/kb/docDisplay?javax.portlet.begCacheTok=co m.vignette.cachetoken&javax.portlet.endCacheTok=com.vignette.cachetoken&javax. portlet.prp_ba847bafb2a2d782fcbb0710b053ce01=wsrp-navigationalState% 3DdocId%253Demr_na-c02593872-1%257CdocLocale%253D%257CcalledBy %253D&javax.portlet.tpst=ba847bafb2a2d782fcbb0710b053ce01&sp4ts.oid=429506 0&ac.admitted=1391171685476.876444892.492883150

МОДЕЛИ НАДЕЖНОСТИ И БЕЗОПАСНОСТИ

Шувалов В.П., Егунов М.М., Минина Е.А. СибГУТИ, Новосибирск

В англоязычных источниках для характеристики пошагового движения к состоянию неработоспособности часто используется следующая триада «fault, error, failure» [1]. Эту последовательность можно перевести следующим образом. Есть некая гипотетическая причина (fault), приводящая к неисправности (error), которая может привести к отказу (failure). Причем следует заметить, что неисправность в системе совершенно необязательно означает, что система стала неработоспособной. В то же время отказ подразумевает неработоспособность.

Приведем примеры, поясняющие введенные выше понятия:

136

-Компьютерная система. Вышел из строя источник питания (fault), нет напряжения на плате процессора (error), компьютер прекратил работу (failure).

-Система питания. Нет охлаждения (fault); перегрелся источник питания (error). Вышла из строя система питания (failure)

-Система вентиляции. Накопилось много пыли (fault); снижение воздушного потока (error); нет охлаждения (failure), т.е. не работает система вентиляции.

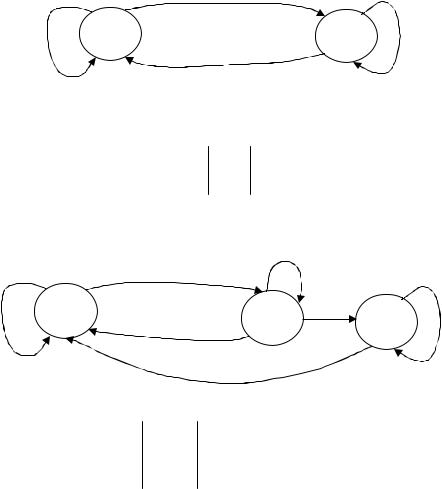

В русскоязычной литературе, как правило, рассматривается ситуация «исправен», «неисправен»; последнее подразумевает и неработоспособность. Модель при таком подходе выглядит следующим образом:

|

1 |

Р12 |

|

Р11 |

2 |

Р22 |

|

|

|

Р21 |

|

Состояние 1 «исправен», состояние 2 «неисправен» (неработоспособен). Матрица переходов из одного состояния в другое:

P P11P12

P21P22 .

Используя понятия, введенные в [1], и подразумевая наличие состояния «fault», получим следующую модель:

(Error)

Р11 |

1 |

2 |

3 |

Р22 |

|

Р21 |

|||

|

|

|

Р23 |

|

|

|

Р31 |

|

|

Матрица переходов при этом записывается в следующем виде

P11P12P13

P P21P22P23 ,гдеP13 0,P32 0

P31P32P33 |

. |

|

Вданном случае состояние 2 неисправное, но работоспособное. Состояние 3 неисправное и неработоспособное.

Модель может быть усложнена путем введения на графе новых связей, при которых P13>0, P32 >0.

Взаключение заметим, что триада понятий, рассмотренная выше, используется и при рассмотрении вопросов информационной безопасности [2]. Таким образом, представленные выше модели пригодны и для оценки параметров, характеризующих информационную безопасность.

137

Литература:

1.A.Avizienis, J.C.Laprie, and Randell. «Basic concepts and taxonomy of depedable and Secure computing», IEEE Trans. Dependable and Secure Computing (TDSC), vol. 1, no. 1, Jan.-Mar. 2004, pp. 11-33.

2.M.Al-Kuwaiti, N.Kyriakoponlos, and S.Hussein. A Comporative Analysis of Network Dependability, Fault-tolerance, Reliability, Security, and Survivability. IEEE Communications Surveys & Tutorials, vol.11, № 2, second Quater 2009, pp. 106-124.

НАДЕЖНОСТЬ И БЕЗОПАСНОСТЬ

Шувалов В.П., Егунов М.М., Минина Е.А. СибГУТИ, Новосибирск

Исторически такие области исследований как безопасность и надежность развивались независимо друг от друга. Вместе с тем области исследования живучести и отказоустойчивости разрабатывались вместе. Это привело к тому, что при расчете безопасности и готовности учитывались только случайные факторы и не учитывались вредоносные угрозы, для которых, к сожалению, нет точных статистических моделей. Однако в последнее время наметилась тенденция при расчете надежности учитывать и вредоносные факторы [1]. В [2] предложена следующая таблица, характеризующая общность атрибутов, относящихся к понятиям надежность и безопасность.

Надежность |

Безопасность |

Готовность |

Готовность |

Безопасность |

Конфиденциальность |

Защищенность |

Целостность |

Целостность |

|

Ремонтопригодность |

|

Дальнейшее развитие подхода к описанию атрибутов надежности и безопасности получили в работах K.S.Trivedy.

В докладе рассматривается и анализируется общность и различие понятий, характеризующих надежность и безопасность.

Литература:

1. E.Jonsson, «An integrated frame worn for security and dependability», in Proceeding of the 1998 New security Paradigm Workshop (NSPW’98), September 1998.

2. A.Avizienis, J.C.Laprie, and Randell. «Basic concepts and taxonomy of depedable and Secure computing», IEEE Trans. Dependable and Secure Computing (TDSC), vol. 1, no. 1, Jan.-Mar. 2004, pp. 11-33.

138

Секция 9

РАДИОИЗМЕРЕНИЯ

МОНИТОРИНГ И ДИАГНОСТИКА РАЗВЕТВЛЕННЫХ ВОЛОКОННО-ОПТИЧЕСКИХ СЕТЕЙ

Алькина А.Д., Эйрих В.И. КарГТУ, Караганда

Контролировать состояние и измерять параметры ВОЛС необходимо как в процессе монтажа, так и во время эксплуатации. Кроме того, это требуется делать при авариях – для определения их причины и места, при ремонтных работах – для определения качества проведенных работ, для профилактики – с целью предупреждения аварий и повышения надежности ВОЛС.

В процессе эксплуатации возникает необходимость контроля полного затухания тракта и затухания, вносимого сростками. В случае аварии, при обрыве ОК или ОВ, требуется быстро и точно определить место обрыва.

Для прогнозирования аварийных ситуаций необходимо проводить мониторинг состояния тракта и анализировать существующие в нем неоднородности.

Перед системой мониторинга ставятся следующие задачи:

измерение параметров ОВ в ВОЛС;

анализ трассы и нахождение места неисправности;

анализ параметров ОВ, прогнозирования состояния ВОЛС.;

представление информации в удобном для оператора виде, в том числе привязка неисправности к карте местности;

документирование и управление соответствующей базой данных

топологии и состояния элементов ВОЛС.

Внедрение системы автоматического мониторинга неразрывно связано с созданием базы данных сетевого кабельного хозяйства волоконно-оптической сети. Централизованность, гибкая наращиваемость, и конфигурируемость таких БД повышают оперативность управления сложными и разветвленными ВОЛС, упрощают документирование прокладываемых кабелей и изменение статуса уже существующих.

Компоненты системы имеют модульную конструкцию с широким спектром различных конфигураций и наборов интерфейсов, поэтому система мониторинга легко внедряется в любую телекоммуникационную сеть, наращивается и подстраивается под ее текущие изменения.

Окончательный выбор той или иной системы мониторинга должен производиться в каждом конкретном случае с учетом топологии сети, ее дальнейшего развития и стоимости конкретной системы мониторинга ОК.

В процессе эксплуатации ВОС, согласно установившейся практике мониторинга, задаются:

139

условия выполнения:

o немедленно, периодически или по заданной во времени программе;

oкогда происходит тревога;

условия обнаружения нарушений для следующих процессов:

oустановления критериев контроля для точек сети связи;

oручного измерения с использованием курсоров;

oопределения составляющих потерь и обнаружения порога отражения;

oавтоматического измерения с использованием масок;

oвыявления изменения интересующих параметров;

режимы выполняемых действий:

oвизуализации;

o сохранения;

o восстановления при тревоге.

На этапе наблюдения выполняется автоматическое обнаружение нарушений ОК в следующей последовательности:

снятие рефлектограммы;

задание установок и критериев сравнения;

обнаружение и локализация нарушений.

Когда обнаруживается отклонение параметров ОВ, происходит передача сообщения с детальной информацией результатов идентификации и локализации отклонений с учетом параметров оптических компонентов кабеля и топологических идентификаторов.

При прогнозирующем обслуживании выполняется регулярное автоматическое накопление в базе данных характеристик и результатов измерений параметров ОВ (ослабления, потерь, отражений, рефлектограмм и др.), что в свою очередь позволяет:

идентифицировать и устранять нарушения прежде, чем на линию выйдет бригада обслуживания;

контролировать качество ОК;

проводить вычисления по нескольким индикаторам качества;

устанавливать статус сети.

Каждая из рассмотренных процедур имеет свой уровень приоритета, который при необходимости может быть изменен. Изначально, наивысший приоритет устанавливается для процедуры измерений. Кроме этого администратор системы может устанавливать приоритеты для каждого пользователя и определять группы санкционированных пользователей. Для некоторых групп приоритеты являются общими и наследуются подгруппами, а с целью фиксации попыток связи система организует соответствующий файл.

При этом имеется возможность задания нескольких критериев обнаружения и добавления комментариев к различным случаям сигнализации. В результате, имея накопленную базу данных и набор инструментов для их анализа, пользователь может контролировать временные изменения

140