549_Sovremennye_problemy_telekommunikatsij_

.pdf

Определение выигрыша секторных антенн по числу абонентов, обслуживаемых базовой станцией, относительно числа абонентов для антенны с заданным числом секторов Li и

наборов частот nj

v(L,M, n) |

Kаб(L,M , n) |

. |

(6) |

|

Kаб(Li,M , nj) |

||||

|

|

|

При переходе на базовой станции от круговых антенн к трех- и шести- секторным антеннам выигрыш от их использования можно определить из выражения

v1(L,M, n) |

Kаб(L,M , n) |

|

. |

(7) |

|

Kаб(Li 1,M , nj |

1) |

||||

|

|

|

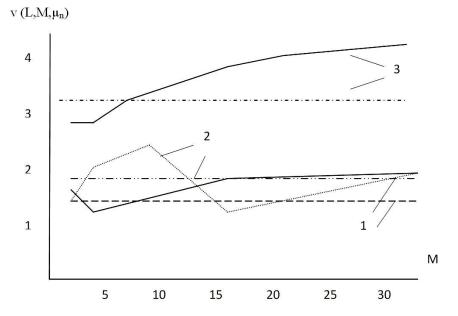

Результаты расчетов, проведенным по (7) показаны на рис. 2.

Рис.2. Зависимость выигрыша и его среднего значения от позиционности модуляции и количества секторов антенн базовой станции: при 3-секторной антенне – 1; при6-секторной антенне с шестью наборами частот – 2 ; при 6-секторной антенне с двумя наборами частот –3, относительно числа абонентов, обслуживаемых базовой станцией с круговой антенной

При переходе на базовой станции от трехсекторных антенн к шестисекторным антеннам выигрыш от их применения можно определить из выражения

v2 |

(L,M, n) |

Kаб(L,M , n) |

|

. |

(8) |

|

Kаб(Li 3,M , nj |

3) |

|||||

|

|

|

|

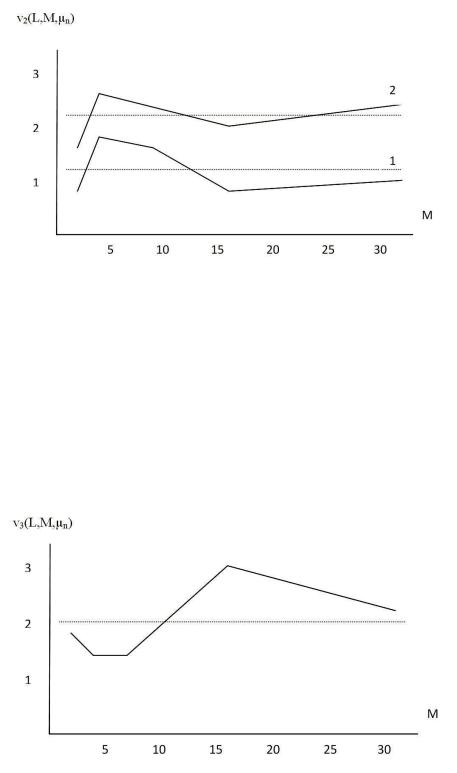

Результаты расчетов, проведенных по (8) показаны на рис.3.

191

Рис.3. Зависимость выигрыша и его среднего значения от позиционности модуляции и количества секторов антенн базовой станции: при 6-секторной антенне с шестью наборами частот – 1; при 6- секторной антенне с двумя наборами частот – 2, относительно числа абонентов, обслуживаемых базовой станцией с 3-секторной антенной.

При переходе на базовой станции от шестисекторных антенн с шестью наборами частот к шестисекторным антеннам с двумя наборами частот выигрыш от их применения можно определить из выражения

v3 |

(L,M, n) |

Kаб(L,M , n) |

|

(9) |

|

Kаб(Li 6,M , nj |

6) |

||||

|

|

|

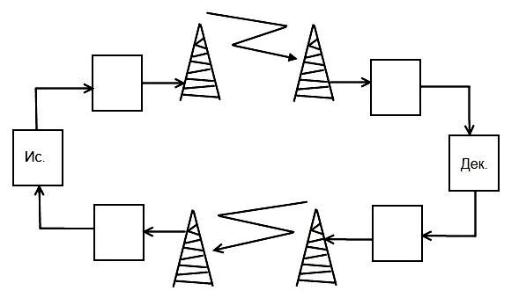

Результаты расчетов, проведенных по (9) показаны на рис.4.

Рис.4. Зависимость выигрыша по числу абонентов, обслуживаемых базовой станцией с 6-секторной антенной с двумя наборами частот относительно 6-секторной антенны с шестью наборами частот, от позиционности модуляции

3.Заключение

Вданной статье опубликованы результаты полученной зависимости числа абонентов, обслуживаемых одной базовой станцией сотовой сети радиосвязи от позиционности модуляции и числа секторов антенн на этой станции.

192

Число абонентов, обслуживаемых одной базовой станцией сотовой сети радиосвязи (рисунок 1), для всех типов антенн возрастает при переходе от 2-ОФМ к 4-ОФМ при антеннах: круговых в 1.71 раза; трехсекторных в 1.17 раза; шестисекторных с шестью наборами частот в 2.19 раза; шестисекторными с двумя наборами частот в 1.74 раза. При дальнейшем росте позиционности модуляции число абонентов , обслуживаемых одно базовой станцией сотовой сети радиосвязи уменьшается. С введением секторных антенн число абонентов, обслуживаемых одной базовой станцией сотовой сети радиосвязи увеличивается, на примере 4-ОФМ, при антеннах: круговых обслуживается 3026 абонентов; трехсекторных – 3498 абонентов; шестисекторных с шестью наборами частот – 5985 абонентов; шестисекторных с двумя наборами частот – 8536 абонентов.

Согласно рисунку 2, среднее увеличение числа абонентов при переходе к антеннам: трехсекторным в 1.59 раза; шестисекторным с шестью наборами частот в 1.82 раза; шестисекторных с двумя наборами частот в 3.34 раза.

Согласно рисунку 3, среднее увеличение числа обслуживаемых абонентов составляет при переходе к антеннам: шестисекторным с шестью наборами частот в 1.2 раза; шестисекторных с двумя наборами частот в 2.18 раза.

Согласно рисунку 4, среднее увеличение числа обслуживаемых абонентов при переходе от шестисекторных антенн с шестью наборами частот к антеннам шестисекторным с двумя наборами частот составляет 1.93 раза.

Таким образом, проведенный анализ показал, что эффективным способом увеличения числа абонентов, обслуживаемых одной базовой станцией сотовой сети радиосвязи, является использование трех- и шестисекторных антенн, особенно шестисекторных антенн с двумя наборами частот.

Литература

1.Носов В.И. Оптимизация параметров сетей телевизионного и звукового вещания: Монография / СибГУТИ. – Новосибирск, 2005.

2.В.И. Носов Эффективность секторных антенн и методов модуляции в сетях радиосвязи: Монография/СибГУТИ. – Новосибирск, 2008. 235с

Носов Владимир Иванович

д.т.н., профессор кафедры систем радиосвязи СибГУТИ, (630102, Новосибирск, ул. Ки-

рова, 86) тел. (383) 26-98-254, e-mail: nvi@sibsutis.ru

Легкий Дмитрий Сергеевич

аспирант кафедры систем радиосвязи СибГУТИ, (630102, Новосибирск, ул. Кирова, 86)

тел. 8 952-920-90-23, e-mail: dmitriy1990@ngs.ru

V. Nosov D., Legkiy

The report considers dependence of the number of subscribers in a position modulation and the number of sectors of the base station antenna radio access network.

Keywords: number of subscribers, number of sectors of the base station antenna, position modulation.

193

Повышение помехоустойчивости радиоканала применением обратной связи в сочетании с кодами, контролирующими ошибки

А. В. Микушин, А. В. Парфенова

В данной статье рассматриваются методы повышения помехоустойчивости радиоканала, в частности применение обратной связи и использование кодов, контролирующих ошибки.

Ключевые слова: обнаружение ошибок, помехоустойчивое кодирование, радиоканал.

Введение

В современных системах передачи данных для обнаружения ошибки применяются коды, контролирующие ошибки. Наилучшим способом исправления пакета ошибок до настоящего времени является применение обратного канала. Особенно это становится актуальным в современных системах радиодоступа, таких как WIMAX и LTE. В приемном устройстве происходит проверка корректности принимаемого сигнала и, в случае обнаружения ошибки, приемник посылает запрос на повторение искаженного сигнала.

Реализация системы связи с обратным каналом

Для реализации системы связи с обратным каналом требуется наличие как минимум двух передатчиков и двух приемников. На заре развития радиотехники подобное решение представлялось слишком сложным и дорогим решением. Однако в настоящее время мы все чаще имеем дело с дуплексными каналами связи, в которых часть информационных пакетов может быть выделена для создания обратного канала. Схематичное изображение применения обратного канала представлено на рисунке 1.

Рисунок 1 – Применение обратного канала

194

На данном рисунке приведены источник и приемник информационных пакетов. В передатчике осуществляется помехоустойчивое кодирование – добавление к исходной информации дополнительной – проверочной. При создании обратного канала помехоустойчивый код применяется не для исправления, а для обнаружения ошибок. При этом значительно увеличивается вероятность обнаружения ошибки. Для исправления ошибки по обратному каналу производится запрос повторной передачи пакета. Временная диаграмма сигналов в прямом и обратном канале при описанном способе работы изображена на рисунке 2.

Рисунок 2. Временная диаграмма сигналов в прямом и обратном канале

При обнаружении ошибки в принятом коде используется повторный запрос по обратному каналу. В более сложных системах применяется многоуровневое кодирование. При этом верхний, как правило, более сложный код, может использовать информацию об обнаружении ошибки для исправления неправильно принятого символа.

На рисунке 2 показаны два варианта приема сигнала. В случае успешного приема сообщения оно квитируется командой “ASK”. В случае обнаружения ошибки на передающую сторону посылается сообщение “NAK”, с требованием повторить передачу ошибочного блока.

В процессе работы были разработаны программы кодирования и декодирования наиболее распространенных блочных кодов. Данные программы были отлажены и проверены на отладочном комплекте процессора TMS320VC5510 фирмы TexasInstruments. Внешний вид этой отладочной платы, подключенной к компьютеру, приведен на рисунке 3.

Рисунок 3. Отладочная плата сигнального процессора TMS320VC5510

195

Выводы

1.Применение обратного канала значительно снижает требования к помехоустойчивому

коду.

2.Непосредственное применение обратного канала может привести к излишнему обмену информацией, поэтому при работе с обратным каналом требуется многоуровневое кодирование, при котором одиночные ошибки исправляются при помощи вложенного помехоустойчивого кода

Литература

1.Блейхут Р. Теория и практика кодов, контролирующих ошибки. Пер. с англ. М.: Мир, 1986, 576 с.

2.Микушин А.В.Язык программирования С-51[Электронный ресурс]. URL: digtech.ru/MCS51/C51/ (дата обращения: 26.03.14)

3.Кузьмин И. В.Основы теории информации и кодирования. 1986, 240 с.

Микушин Александр Владимирович

К.т.н., профессор кафедры систем автоматизированного проектирования СибГУТИ

(630102, Новосибирск, ул. Кирова, 86) тел. (383) 2-698-259, e-mail: a.v.mikushin@yandex.ru

Парфенова Анастасия Владиславовна

Инженер радиосвязи, радиовещания и телевидения, аспирант СибГУТИ(630102, Новоси-

бирск, ул. Кирова, 86) тел. +79231966607, e-mail: kaimu@bk.ru

A. Mikushin, A. Parfenova

Some ways of increasing noise immunity in radio channels are considered in this article, like using feedback signals in combination with error control codes.

Keywords: error detection, error correction, communication channel.

196

Обзор существующих методов обеспечения безопасности передаваемых данных

Н.В. Носкова

Работа посвящена систематизации данных о способах защиты информации в беспроводных сетях на основе криптографических методов, помехоустойчивого кодирования и алгоритмов сжатия данных.

Ключевые слова: криптография, теоретико-кодовые схемы, помехоустойчивое кодирование, коды Рида-Соломона, низкоплотностные коды

1.Введение

Впоследние десятилетия стремительно растет уровень информатизации и объем передаваемой информации. Наряду с этим все большее внимание уделяется как защите передаваемой информации от преднамеренных и непреднамеренных помех, вызывающих ошибки, так и защите от несанкционированного использования. В настоящее время все известные криптографические методы можно представить в виде следующей схемы:

Рис. 1. Классификация криптографических методов защиты информации

При этом предлагаемые алгоритмы обеспечивают контроль над тремя основными свойствами информации: конфиденциальностью, целостностью, доступностью. Под этими терминами понимается следующее:

1.конфиденциальность - обеспечение просмотра данных в приемлемом формате только для лиц, имеющих право на доступ к этим данным;

2.целостность данных - обеспечение неизменности данных в ходе их передачи;

197

3. доступность - обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Основное внимание здесь уделяется сохранению целостности данных. Для обеспечения целостности информации применяются три вида преобразования данных: криптографическое шифрование, помехоустойчивое кодирование и сжатие (эффективное кодирование).

Криптографические методы защищают информацию от атак, связанных с действиями злоумышленника - несанкционированного доступа, разрушения и/или искажения информации. Однако при передаче информации от абонента к абоненту возможны случайные помехи на линиях связи, ошибки и сбои аппаратуры, частичное разрушение носителей данных и т.д. В связи с этим особое место в линейке методов и средств борьбы с угрозами нарушения целостности информации занимает технология помехоустойчивого кодирования. Помехоустойчивое кодирование выполняется с целью защиты информации от случайных помех при передаче и хранении информации.

Сжатие информации (эффективное кодирование) представляет собой процесс преобразования исходного сообщения из одной кодовой системы в другую, в результате которого уменьшается размер сообщения. Эффективное кодирование применяется на предварительном этапе перед использованием криптографического преобразования. За счет эффективного кодирования уменьшается избыточность сообщений, что позволяет производить более надежное криптографическое шифрование информации.

Для решения проблем передачи информации в реальных системах связи необходимо комплексное использование различных методов и средств. Криптографическое шифрование, помехоустойчивое кодирование и сжатие дополняют друг друга, и их комплексное применение помогает эффективно использовать каналы связи для надежной защиты передаваемой информации.

Но основная проблема криптографических алгоритмов заключается в сложности генерации, хранения и распределения ключей шифрования, поэтому, начиная с 1975 года, ведутся работы по созданию алгоритмов защиты информации от несанкционированного использования на базе помехоустойчивых кодов, так называемые крипто-кодовые механизмы или теоретико-кодовые схемы [1]. Но нужно отметить, что стойкость кодовых криптосистем зависит от структуры применяемого кода. Поэтому одной из задач теории кодирования является создание кодов с требуемыми корректирующими свойствами и допускающих достаточно простую реализацию алгоритмов кодирования и декодирования.

Все это привело к появлению различных научных школ и направлений, в связи с чем создаются и новые методы оценки параметров соответствующих кодов: в отдельных работах используются более тонкие оценки корректирующих свойств кодов, рассматриваются новые параметры, исследуются вероятностные характеристики корректирующих способностей кодов.

2.Методы построения теоретико-кодовых схем

В50-70 е годы было разработано большое количество алгебраических кодов с исправлением ошибок, среди которых наиболее востребованными стали коды Боуза- Чоудхури-Хоквингема (БЧХ), Рида-Соломона (РС), сверточные коды с разными алгоритмами декодирования (последовательное декодирование, алгоритм Витерби), арифметические коды.

Коды Рида-Соломона с исправлением ошибок находят применение в каналах радиосвязи. В каналах спутниковой связи, характеризующихся независимым характером ошибок, широко применяются сверточные коды.

Впоследнее время одно из основных направлений теории кодирования относится к рассмотрению методов построения линейных кодов над конечными полями и для построения таких кодов особенно интенсивно используются методы алгебраической геометрии и теории

198

полей алгебраических функций. Коды, построенные таким образом, стали называть алгебро- геометрическими кодами.

Первыми работами в этом направлении являются работы В.Д.Гоппы, где автор предложил строить коды на точках алгебраических кривых [2, 3]

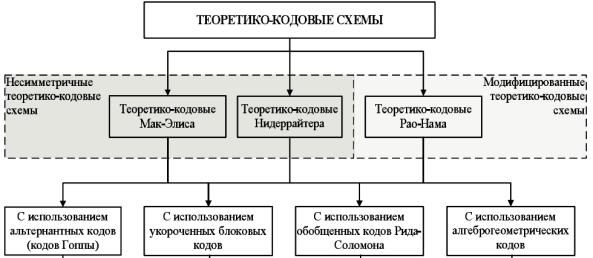

Первыми помехоустойчивыми криптосистемами были криптосистемы Нидеррайтера (на основе кодов Рида-Соломона) и МакЭлиса (на основе кодов Гоппа). Ранговые коды были впервые предложены в 1985 г. Э. М. Габидулиным [4]. На рис. 2 приведены обобщенные данные по существующим методам формирования так называемых теоретико-кодовых схем

[5].

Рис. 2. Классификация методов построения теоретико-кодовых схем

Кратко рассмотрим представленные методы.

Криптосистема Мак-Элиса была предложена Р.Дж.Мак-Элисом в 1978 году и ее стойкость основывалась на NP-трудной задаче в теории кодирования. Основная ее идея состоит в маскировании некоторого линейного кода, имеющего эффективные методы декодирования, под код, не обладающий видимой алгебраической и комбинаторной структурой. Такие коды принято называть кодами общего положения, и считается, что их декодирование является трудной задачей, поскольку, не зная структуру кода, невозможно построить эффективный алгоритм его декодирования. Криптосистема Мак-Элиса обладает существенным преимуществом – высокой скоростью шифрования и дешифрования, однако есть и существенный недостаток – относительно низкая скорость передачи.

В1986 году Нидеррайтер предложим модифицировать систему Мак-Элиса путем применения обобщенных кодов Рида-Соломона.

Но в 1992 году В.М. Сидельников и С.О. Шестаков осуществили «атаку» на систему Нидеррайтера на обобщенных кодах Рида-Соломона и показали, что данная криптографическая систем на является стойкой [6].

Врезультате их работы было предложено четыре направления дальнейшего развития и совершенствования вышеуказанных методов: применение вместо кодов Рида-Соломона кодов Боуза-Чоудхури-Хоквингема; применение двоичных кодов Рида-Маллера; или использование алгебро-геометрических кодов, которые за счет возможности варьирования самой алгебраической кривой позволят существенно улучшить маскирования свойств открытого ключа шифрования; использование каскадных или сверточных кодов.

Последнему посвящен ряд работ, в которых предлагается формирование каскадной теоретико-кодовой схемы путем маскирования кодового слова обобщенного каскадного кода под случайный код. Существуют следующие варианты маскирования:

1)маскирование кодов первой ступени;

2)маскирование кодов второй ступени;

199

3) одновременное маскирование кодов первой и второй ступени.

Длина ключа во всех рассмотренных вариантах маскирования кодового слова обобщенного каскадного кода однозначно определяется длиной кода соответственно первой и/или второй ступени. Потенциальная стойкость также зависит от длины кода, но определяется, прежде всего, порядком группы автоморфизма.

Анализ предложенных комбинаций показал, что наибольшее число переборов, которые потребуется выполнить противнику при оптимальном статистическом опробовании, дает маскирование всех кодов первой и второй ступеней с сохранением в тайне от противника порядка обобщенного каскадного кода, т.е. третий вариант маскирования. Среди остальных вариантов наибольшее число переборов дает маскирование всех кодов второй ступени и использовании обобщенных каскадных кодов высокого порядка. Эта тенденция сохраняется для различных соотношений в длинах кодов первой и второй ступени обобщенного каскадного кода.

В1985 году Габидулиным Э.М. впервые было предложено использовать ранговые коды при формировании помехоустойчивой криптосистемы. Первая криптосистема на их основе была разработана в 1991 году Габидулиным Э.М., Парамоновым А.В. и Третьяковым О.В. (криптосистема ГПТ)

По сравнению с другими криптосистемами, основанными на линейных кодах, ее преимуществом является малая длина открытого ключа и, как следствие, высокая скорость шифрования/дешифрования из-за быстрого алгоритма декодирования. К сожалению, для исходных заявленных параметров криптосистема ГПТ была взломана Гибсоном.

Впоследние годы особое внимание уделяется обеспечению информационной безопасности на базе низкоплотностных кодов. Коды с малой плотностью проверок на четность (LDPC-код от англ. Low-density parity-check code, LDPC-code, низкоплотностный код) были впервые предложены Робертом Галлагером. В последние годы наблюдается увеличение количества исследований в этой области. Это связано с тем, что, обладая плохим минимальным расстоянием, коды с малой плотностью обеспечивают высокую степень исправления ошибок при весьма малой сложности их декодирования. Было показано в [7], что с ростом длины некоторые LDPC-коды могут превосходить турбо-коды и приближаться

кпропускной способности канала с аддитивным белым гауссовским шумом (АБГШ). Вместе с тем многие предложенные конструкции LDPC-кодов являются циклическими или квазициклическими, что позволяет производить не только быстрое декодирование, но и эффективные процедуры кодирования. Кроме того, даже для LDPC-кодов, не обладающих свойством цикличности, были предложены эффективные процедуры кодирования.

3. Заключение

LDPC-коды становятся востребованными в системах передачи информации, требующих максимальной скорости передачи при ограниченной полосе частот. Основным конкурентом LDPC-кодов на данный момент являются турбокоды, которые нашли свое применение в системах спутниковой связи, ряде стандартов цифрового телевидения и мобильных системах связи третьего поколения. Однако LDPC-коды по сравнению с турбокодами имеют ряд преимуществ: во-первых, LDPC-коды обгоняют турбокоды по скорости декодирования; во-вторых, LDPC-коды более предпочтительны в каналах с меньшими вероятностями ошибок.

Например, в 2003 году LDPC-код вместо турбокода стал частью стандарта DVB-S2 спутниковой передачи данных для цифрового телевидения. Аналогичная замена произошла и в стандарте DVB-T2 для цифрового наземного телевизионного вещания. Также LDPC- коды вошли в стандарт IEEE 802.3an, сети Ethernet 10G и другие.

По результатам исследования среди кодов для включения в стандарт DVB- S2 были отмечены следующие преимущества LDPC-кодов:

1. отставание от границы Шеннона всего на 0,6–0,8 дБ; •

200