Лабораторная работа №1

Исследование логических элементов

Задание

1. Рассмотреть функционирование элементов И, ИЛИ, НЕ, И-НЕ, ИЛИ-НЕ, подавая на их входы сигналы 0 и 1 в соответствии с таблицами истинности этих элементов.

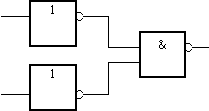

Примечание: при отсутствии на стенде необходимого элемента синтезировать его из имеющихся, преобразовав базовое логическое выражение. Например:

![]() .

.

Соответствующая схема:

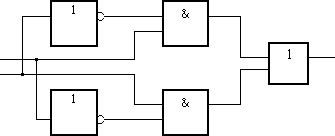

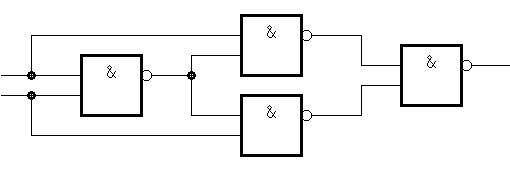

2. Синтезировать

и исследовать функционирование в

соответствии с таблицей истинности

элемента «Исключающее ИЛИ» сначала по

базовому логическому выражению

![]() ,

а затем по приведенному к логике И-НЕ

,

а затем по приведенному к логике И-НЕ

![]() .

Синтезируемые схемы приведены ниже.

.

Синтезируемые схемы приведены ниже.

Лабораторная работа №2

Синтез и исследование шифраторов

Общие сведения

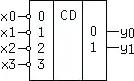

Шифраторы переводят сигнал, поданный только в один входной провод (например, в провод 9), в выходной параллельный двоичный код (в данном случае 1001), который появится на выходах шифратора. Подобный элемент можно назвать преобразователем позиционного кода в параллельный.

Номер входа |

Входы |

Выходы |

||||

х0 |

x1 |

х2 |

хЗ |

y1 |

у0 |

|

0 |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

1 |

2 |

0 |

0 |

1 |

0 |

1 |

0 |

3 |

0 |

0 |

0 |

1 |

1 |

1 |

Номер входа |

Входы |

Выходы |

||||

х0 |

x1 |

х2 |

хЗ |

y1 |

у0 |

|

0 |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

х |

1 |

0 |

0 |

0 |

1 |

2 |

х |

х |

1 |

0 |

1 |

0 |

3 |

х |

х |

х |

1 |

1 |

1 |

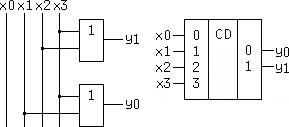

Из приведенных таблиц находим y1 и у0. Для неприоритетного Ш имеем:

y1 = х2+х3 и у0 = х1 + х3 .

У приоритетного шифратора выражение для у1 останется тем же самым, а для у0 примет вид

![]() .

.

Реализация и условное обозначение неприоритетного Ш с прямой входной логикой приведены на рисунке. Переменная х0 оказалась "обделенной", но это произошло из-за того, что если нет сигнала ни на одном из первых трех входов, то он неизбежно должен присутствовать, по определению, на оставшемся, т.е. на третьем. Переменная х0 вместе с остальными может быть использована для формирования функции х0 + x1 + х2 + х3 равной 0, когда не активен ни один из входов, что может сигнализировать, например о неисправности источников сигналов.

Аналогичным

образом могут быть получены логические

выражения для шифраторов с инверсной

входной логикой, когда активным является

уровень лог.0 (эти выражения рекомендуется

составить самостоятельно). УГО такого

Ш имеет вид:

Аналогичным

образом могут быть получены логические

выражения для шифраторов с инверсной

входной логикой, когда активным является

уровень лог.0 (эти выражения рекомендуется

составить самостоятельно). УГО такого

Ш имеет вид:

Шифраторы применяются в контроллерах прерываний работы микропроцессора внешними устройствами, в быстродействующем параллельном преобразователе напряжения в код (АЦП) и для кодирования номера клавиши.

Задание

1. Синтезировать схему неприоритетного шифратора с прямой входной логикой и исследовать его работу в соответствии с приведенной выше таблицей.

2. Выполнить те же действия для приоритетного шифратора.

3. Составить логические выражения и синтезировать схему для приоритетного шифратора с инверсной входной логикой.

Примечание 1. См. примечание к предыдущей работе. Вообще обычно схемы реализуют на базовом логическом элементе И-НЕ, поэтому именно к этой функции и приводят логические выражения.

Примечание 2. При исследовании работы неприоритетного шифратора следует помнить, что «уникальное» значение сигнала должно присутствовать только на одном из входов, в противном случае шифратор не будет выполнять свои функции.