- •1. Проблемы безопасности в телекоммуникациях. Основные понятия иб.

- •2. Политика безопасности (Определение, стандарты, составные части)

- •3. Модель угроз (оценка угроз) Классификация угроз.

- •Виды угроз

- •4. Криптография. Основные термины и определения. Условия стойкости (по Шеннону). Требования к криптографическим системам.

- •5. Принцип Кирхгоффа.

- •6. Классификация криптосистем.

- •7. Блочные криптосистемы (архитектура, условия стойкости (по Шеннону)).

- •8. Криптографическая хеш-функция.

- •Итеративная последовательная схема

- •Сжимающая функция на основе симметричного блочного алгоритма

- •9. Симметричные криптосистемы. Сеть Фейстеля.

- •Шифрование

- •Расшифрование

- •Алгоритмическое описание

- •10. Алгоритм des (описание, достоинства, недостатки). Принципы разработки

- •Дешифрование

- •11. Гост 28147-89

- •12. Алгоритм aes (описание, достоинства, недостатки).

- •13. Асимметричные криптосистемы. Алгоритм rsa.

внутренние субъективные источники угроз безопасности информации - действия лиц, имеющих доступ к работе со штатными средствами ИС и (или) допуск в пределы контролируемой зоны.

К объективным источникам относятся:

стихийные источники потенциальных угроз информационной безопасности, которые являются внешними по отношению к ИС и под которыми понимаются прежде всего природные явления (пожары, землетрясения, наводнения и т.п.);

источники, связанные с техническими средствами ИС, которые являются внутренними по отношению к ИС и включают в себя:

передачу информации по проводным и волоконно-оптическим каналам передачи данных;

дефекты, сбои и отказы технических средств ИС (средств обработки информации и программно-технических средств защиты информации ИС);

отказы и сбои программных средств обработки информации.

Виды угроз

Угрозы информационной безопасности ИС можно разделить на следующие виды:

атаки;

угрозы, не являющиеся атаками.

Атака является целенаправленным действием нарушителя с использованием технических и (или) программных средств, с целью нарушения заданных характеристик безопасности защищаемых ресурсов ИС или с целью создания условий для этого.

Атаки на информационные ресурсы ИС подразделяются на следующие виды:

атаки, реализуемые через каналы, возникающие за счет использования технических средств съема (добывания) информации, обрабатываемой в ИС (технические каналы утечки информации);

атаки, реализуемые за счет несанкционированного доступа к защищаемой информации в ИС с применением программных и программно-аппаратных средств.

Угрозы, не являющиеся атаками, могут быть следующими:

угрозы, не связанные с деятельностью человека (стихийные бедствия и природные явления);

угрозы социально–политического характера (забастовки, саботаж, локальные конфликты и т.д.);

угрозы техногенного характера (отключение электропитания, системы заземления, разрушение инженерных сооружений, неисправности, сбои аппаратных средств, нестабильность параметров системы электропитания, заземления, помехи и наводки, приводящие к сбоям в работе аппаратных средств и т.д.);

ошибочные или случайные действия и (или) нарушения тех или иных требований лицами, взаимодействующими с ресурсами ИС в рамках своих полномочий (непреднамеренные действия пользователей ИС).

Атаки и угрозы, не являющиеся атаками, способны привести к совершению НСД к защищаемым ресурсам ИС и нарушению принятых для ИС характеристик безопасности, а именно:

нарушению конфиденциальности защищаемой информации;

нарушению целостности защищаемой информации и (или) аппаратно-программных средств ИС;

нарушению доступности защищаемой информации и (или) аппаратно-программных средств ИС.

В связи с тем, что модель угроз предназначена для разработки требований, определяющих организационно-режимные и технические мероприятия по защите информации в ИС, а все факторы воздействия, характерные для угроз, не связанных с деятельностью человека, также могут быть вызваны действиями нарушителя, угрозы, не связанные с деятельностью человека (стихийные бедствия и природные явления, угрозы техногенного и социально–политического характера), в рамках данной модели не рассматриваются.

Таким образом, угрозы информационной безопасности ИС полностью реализуются через действия потенциальных нарушителей, т.е. через атаки.

По способу реализации угрозы информационной безопасности подразделяются на:

угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ);

угрозы утечки ПДн по техническим каналам утечки информации;

угрозы специальных воздействий на ИС.

Угрозы НСД в ИС могут осуществляться как при непосредственном доступе к ТС ИС, так и с использованием каналов связи. Угрозы НСД в ИС могут осуществляться с применением:

средств общесистемного программного обеспечения;

специально разработанных средств НСД;

вредоносного ПО.

Так как на практике атаки, связанные с НСД к ПДн, как правило, осуществляются комбинацией вышеперечисленных способов реализации, в рамках данной модели принята классификация угроз НСД по каналу доступа нарушителя – непосредственный доступ или доступ с использованием протоколов межсетевого взаимодействия.

Угрозы утечки по техническим каналам включают в себя:

угрозы утечки видовой информации;

угрозы утечки речевой информации;

угрозы утечки по каналам ПЭМИН.

Угрозы утечки по техническим каналам могут осуществляться как в пределах КЗ, так и из-за границы КЗ.

Специальные воздействия включают в себя, в том числе механические, термические и электромагнитные воздействия. Угрозы специальных воздействий на ИС могут осуществляться при непосредственном физическом доступе на объекты, в которых размещаются ТС ИС.

4. Криптография. Основные термины и определения. Условия стойкости (по Шеннону). Требования к криптографическим системам.

Криптография изучает методы преобразования информации, обеспечивающие ее конфиденциальность и аутентичность. Конфиденциальность - невозможность получения информации из преобразованного массива без знания дополнительной информации (ключа).

Аутентичность информации - подлинность авторства и целостность.

Алфавит - конечное множество используемых для кодирования информации знаков.

Текст (сообщение) - упорядоченный набор из элементов алфавита.

Зашифрование - процесс преобразования открытых данных в зашифрованные при помощи шифра.

Вместо термина "открытые данные" часто употребляются термины открытый текст и исходный текст, а вместо "зашифрованные данные" - шифрованный текст.

Расшифрование - процесс, обратный зашифрованию, т.е процесс преобразования зашифрованных данных в открытые при помощи ключа. В некоторых источниках отдельно выделяют термин дешифрование, подразумевая под этим восстановление исходного текста на основе шифрованного без знания ключа, то есть методами криптоанализа. Мы в дальнейшем будем считать расшифрование и дешифрование синонимами.

Под шифрованием понимается процесс зашифрования или расшифрования. Также термин шифрование (в узком смысле) используется как синоним зашифрования. Однако неверно в качестве синонима шифрования использовать термин «кодирование» (а вместо «шифра» - «код»), так как под кодированием обычно понимают представление информации в виде знаков (букв алфавита).

Криптографическая система, или шифр, представляет собой семейство Т обратимых преобразований открытого текста в шифрованный. Членам этого семейства можно взаимно однозначно сопоставить число К, называемое ключом. Преобразование Т определяется соответствующим алгоритмом и значением ключа К.

Ключ — конкретное значение некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из семейства. Секретность ключа должна обеспечивать невозможность восстановление исходного текста по шифрованному.

Пространство ключей К - это набор возможных значений ключа. Обычно ключ представляет собой последовательный ряд букв алфавита. Следует отличать понятия ключ и пароль. Пароль также является секретной последовательностью букв алфавита, однако используется не для шифрования (как ключ), а для аутентификации субъектов.

Гамма шифра – псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму, для зашифрования открытых данных и расшифрования зашифрованных данных.

Имитозащита – защита от навязывания ложных данных. Для обеспечения имитозащиты к зашифрованным данным добавляется имитовставка, представляющая собой последовательность данных фиксированной длины, полученную по определенному правилу из открытых данных и ключа.

Первое условие: для каждого допустимого сообщения T преобразования за- и расшифрования должны удовлетворять следующему свойству: T = D(E(T)).

Второе условие, которому должен удовлетворять шифр, следующее: не должно существовать легко прослеживаемых связей между исходными и зашифрованными данными. Кроме того, шифр должен быть криптостойким, то есть устойчивым к попыткам дешифрования сообщений.

Пусть возможна отправка сообщений T1,T2,...,Tn с вероятностью p1,p2,...,pn соответственно. Тогда мерой неопределенности сообщения для всех, кто обладает этой априорной информацией, может служить величина математического ожидания логарифма вероятности одного сообщения, взятая со знаком "минус":

![]()

![]()

Одной из важнейших характеристик качества шифра служит количество информации об исходном тексте, которое злоумышленник может извлечь из перехваченного шифротекста - оно находится как разность между априорной и апостериорной неопределенностью исходного сообщения: I = H(T) - H(T | T').

Эта величина всегда неотрицательна. Показателем здесь является, насколько уменьшится неопределенность исходного текста при получении соответствующего шифротекста по сравнению с априорной неопределенностью, и не станет ли она меньше допустимой величины.

В наилучшем для разработчиков шифра случае обе эти неопределенности равны: H(T | T') = H(T), то есть злоумышленник не может извлечь никакой полезной для себя информации об открытом тексте из перехваченного шифротекста: I = 0. Иными словами, знание шифротекста не позволяет уменьшить неопределенность соответствующего открытого текста, улучшить его оценку и увеличить вероятность его правильного определения. Шифры, удовлетворяющие данному условию, называются абсолютно стойкими или совершенными шифрами, так как зашифрованные с их применением сообщения не только не могут быть дешифрованы в принципе, но злоумышленник даже не сможет приблизиться к успешному определению исходного текста, то есть увеличить вероятность его правильного дешифрования.

Условие

стойкости (по Шеннону): Для того,

чтобы шифр был абсолютно стойким,

необходимо, чтобы неопределенность

алгоритма шифрования была не меньше

неопределенности шифруемого сообщения:

H(E)![]() H(T).

H(T).

Неопределенность алгоритма шифрования определяется точно так же, как и неопределенность сообщения - математическое ожидание двоичного логарифма вероятности использования алгоритма со знаком минус, - и имеет смысл только в том случае, если определено множество возможных алгоритмов и задана вероятность использования каждого из них.

Требования к криптографическим системам:

зашифрованное сообщение должно быть возможно расшифровать только при наличии ключа;

количество операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста должно быть не меньше общего числа возможных ключей;

количество операций, требуемых для дешифрования сообщения путем перебора всех возможных ключей должно иметь строго определенную нижнюю оценку и выходить за черту возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

знание примененного алгоритма шифрования не должно влиять на надежность защиты;

незначительное изменение ключа должно приводить к значительному изменению вида зашифрованного сообщения (свойство рассеивания);

элементы структуры алгоритма шифрования должны оставаться неизменными (ошибки при шифровании не должны приводить к искажениям и потерям);

дополнительные биты, вводимые в сообщение в процессе шифрования, должны быть полностью и надежно скрыты в шифрованном тексте;

длина зашифрованного текста должна равняться длине исходного сообщения;

недопустимо использование очевидных и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования текста;

каждый ключ из множества возможных должен обеспечивать надежную защиту информации;

алгоритм шифрования должен допускать как программную, так и аппаратную реализацию, а изменение длины ключа не должно приводить к понижению криптостойкости алгоритма.

5. Принцип Кирхгоффа.

Принцип Кирхгоффа: шифр определяется как параметризованный алгоритм, состоящий из процедурной части, то есть описания того, какие именно операции и в какой последовательности выполняются над шифруемыми данными, и параметров - различных элементов данных, используемых в преобразованиях. Раскрытие только процедурной части не должно приводить к увеличению вероятности успешного дешифрования сообщения злоумышленником выше допустимого предела. По этой причине, а также в силу того, что рассекречивание этой части достаточно вероятно само по себе, особого смысла хранить ее в секрете нет. В секрете держится некоторая часть параметров алгоритма, которая называется ключом шифра: T' = E(T) = EK(T),

здесь K - ключ шифра.

Вкратце: Секретность шифров д.б. основана на секретности ключа, но не алгоритма.

Использование принципа Кирхгофа позволяет получить следующие преимущества в построении шифров:

разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации всего алгоритма, достаточно заменить только скомпрометированный ключ;

ключи можно отчуждать от остальных компонентов системы шифрования - хранить отдельно от реализации алгоритма в более надежном месте и загружать их в шифрователь только по мере необходимости и только на время выполнения шифрования - это значительно повышает надежность системы в целом;

появляется возможность для точной оценки "степени неопределенности" алгоритма шифрования - она просто равна неопределенности используемого ключа: H(EK) = H(K).

Соответственно, становится возможным оценить вероятность и трудоемкость успешного дешифрования, то есть количество вычислительной работы, которую необходимо выполнить злоумышленнику для этого.

Вернемся к необходимому условию абсолютной стойкости шифра для шифров, построенных в соответствии с принципом Кирхгофа. В предположении, что никаких априорных данных о шифруемом тексте кроме его длины нет, получаем, что неопределенность исходного текста равна его длине, выраженной в битах: H(T) = |T|.

Максимально

возможная неопределенность блока данных

фиксированного размера достигается,

когда все возможные значения этого

блока равновероятны - в этом случае она

равна размеру блока в битах. Таким

образом, неопределенность ключа K

не превышает его длины: H(K)![]() |K|.

|K|.

С учетом сказанного выше получаем необходимое условие абсолютной стойкости для шифров, удовлетворяющих принципу Кирхгофа:

|K| H(K) = H(EK) = H(E) H(T) = |T|.

Для того, чтобы шифр, построенный по принципу Кирхгофа, был абсолютно стойким, необходимо, чтобы размер использованного для шифрования ключа был не меньше размера шифруемых данных: |K| |T|.

Точное равенство возможно только в том случае, если все возможные значения ключа равновероятны, что эквивалентно условию, что биты ключа равновероятны и статистически независимы друг от друга.

6. Классификация криптосистем.

Криптосистемы разделяются на симметричные с открытым ключом (или асимметричесские) и несимметричные.

В симметричной методологии и для шифрования, и для расшифровки отправителем и получателем применяется один и тот же ключ, об использовании которого они договорились до начала взаимодействия. Если ключ не был скомпрометирован, то при расшифровке автоматически выполняется аутентификация отправителя, так как только отправитель имеет ключ, с помощью которого можно зашифровать информацию, и только получатель имеет ключ, с помощью которого можно расшифровать информацию. Так как отправитель и получатель – единственные люди, которые знают этот симметричный ключ, при компрометации ключа будет скомпрометировано только взаимодействие этих двух пользователей. Проблемой, которая будет актуальна и для других криптосистем, является вопрос о том, как безопасно распространять симметричные (секретные) ключи. Алгоритмы симметричного шифрования используют ключи не очень большой длины и могут быстро шифровать большие объемы данных.

Известны два основных типа шифров, комбинации которых образуют классические криптографические системы. Главная идея, положенная в основу их конструирования, состоит в комбинации функций, преобразующих исходные сообщения в текст шифровки, т.е. превращающих эти исходные сообщения с помощью секретных ключей в нечитаемый вид. Непосредственное применение функций сразу ко всему сообщению реализуется крайне редко. Все практически применяемые криптографические методы связаны с разбиением сообщения на большое число частей фиксированного размера, каждая из которых шифруется отдельно, если не независимо. Это упрощает задачу шифрования, т.к. сообщения обычно имеют разную длину. Поэтому можно выделить четыре основных метода шифрования: потоковый, блочный, с открытым ключом, сверточный. Их различия заключается в следующем:

– при потоковом шифровании каждый знак текста шифровки является функцией значения и положения соответствующего знака открытого текста. Знаками бывают биты, байты, реже единицы текста покрупнее. Потоковое шифрование представляет собой шифровку замены знаков;

– при блочном шифровании исходный текст сначала разбивается на равные по длине блоки бит. К блокам применяется зависящая от ключа функция шифрования для преобразования их в блоки той же длины. Обычно блоки шифруются взбиванием;

– основное отличие систем с открытым ключом состоит в том, что в ней знание ключа шифрования недостаточно для расшифровывания и наоборот. Системы с открытым ключом всегда блочные;

– если в потоковом и блочном шифре функция шифрования зависит только от ключа, то в шифрах со сверткой она зависит как от ключа, так и от одного или более предшествующих символов или блоков текста шифровки.

В несимметричных криптосистемах с открытым ключом в алгоритмах шифрования и дешифрования используются разные ключи, каждый из которых не может быть получен из другого (с приемлемыми затратами). Один ключ используется для шифрования, другой - для дешифрования. Основной принцип систем с открытым ключом основывается на применении односторонних или необратимых функций и односторонних функций с лазейкой (потайным ходом).

Вычисление ключей осуществляется получателем сообщений, который оставляет у себя тот ключ, который он будет потом использовать (то есть секретный ключ). Другой ключ он высылает отправителю сообщений - открытый ключ - не опасаясь его огласки. Пользуясь этим открытым ключом, любой абонент может зашифровать текст и послать его получателю, который сгенерировал данный открытый ключ. Все используемые алгоритмы общедоступны. Важно то, что функции шифрования и дешифрования обратимы лишь тогда, когда они обеспечиваются строго взаимосвязанной парой ключей (открытого и секретного), а открытый ключ должен представлять собой необратимую функцию от секретного ключа. Подобным образом шифр текст должен представлять собой необратимую функцию открытого текста, что в корне отличается от шифрования в системах с секретным ключом.

7. Блочные криптосистемы (архитектура, условия стойкости (по Шеннону)).

Параметры блочных шифров:

Числовые параметры алгоритма: - размер шифруемого блока данных - размер ключа - размер “шагового” ключа - число раундов шифрования

Функция шифрования

Набор функций для выработки шаговых ключей

Фиксированные перестановки

Перестановка – «n» входов и «n» выходов; замена – аналогично.

Блочные шифры оперируют с блоками открытого текста. К ним предъявляются следующие требования:

достаточная криптостойкость;

простота процедур зашифрования и расшифрования;

приемлемая надежность.

Под криптостойкостью понимают время, необходимое для раскрытия шифра при использовании наилучшего метода криптоанализа. Надежность - доля информации, дешифруемая при помощи какого-то криптоаналитического алгоритма.

Само преобразование шифра должно использовать следующие принципы (по К. Шеннону):

Рассеивание (diffusion) - т.е. изменение любого знака открытого текста или ключа влияет на большое число знаков шифротекста, что скрывает статистические свойства открытого текста;

Перемешивание (confusion) - использование преобразований, затрудняющих получение статистических зависимостей между шифротектстом и открытым текстом.

Практически все современные блочные шифры являются композиционными - т.е. состоят из композиции простых преобразований или F=F1oF2oF3oF4o..oFn, где F-преобразование шифра, Fi-простое преобразование, называемое также i-ым циклом шифрования. Само по себе преобразование может и не обеспечивать нужных свойств, но их цепочка позволяет получить необходимый результат. Например, стандарт DES состоит из 16 циклов. В иностранной литературе такие шифры часто называют послойными (layered). Если же используется одно и то же преобразование, т.е. Fi постоянно для "i, то такой композиционный шифр называют итерационным шифром.

В других алгоритмах используются несколько иные принципы. Так, например, алгоритмы, построенные по SP-принципу (SP-сети) осуществляют преобразование, пропуская блок через последовательность подстановок (Substitutions) и перестановок (Permutations). Отсюда и название - SP-сети, т.е. сети "подстановок-перстановок". Примером такого алгоритма является очень перспективная разработка Rijndael.

8. Криптографическая хеш-функция.

Криптографической хеш-функцией называется всякая хеш-функция, являющаяся криптостойкой, то есть, удовлетворяющая ряду требований, специфичных для криптографических приложений.

Для того чтобы хеш-функция H считалась криптографически стойкой, она должна удовлетворять трем основным требованиям, на которых основано большинство применений хеш-функций в криптографии:

Необратимость или стойкость к восстановлению прообраза: для заданного значения хеш-функции m должно быть вычислительно невозможно найти блок данных

,

для которого

,

для которого

.

.Стойкость к коллизиям первого рода или восстановлению вторых прообразов: для заданного сообщения M должно быть вычислительно невозможно подобрать другое сообщение N, для которого

.

.Стойкость к коллизиям второго рода: должно быть вычислительно невозможно подобрать пару сообщений

,

имеющих одинаковый хеш.

,

имеющих одинаковый хеш.

Данные требования не являются независимыми:

Обратимая функция нестойка к коллизиям первого и второго рода.

Функция, нестойкая к коллизиям первого рода, нестойка к коллизиям второго рода; обратное неверно.

Следует отметить, что не доказано существование необратимых хеш-функций, для которых вычисление какого-либо прообраза заданного значения хеш-функции теоретически невозможно. Обычно нахождение обратного значения является лишь вычислительно сложной задачей.

Атака

«дней

рождения»

(метод

взлома шифров или поиска коллизий

хеш-функций на основе «парадо́кса

дней рожде́ния» —

утверждения, что вероятность совпадения

дней рождения (числа и месяца) хотя бы

у двух членов группы из 23 и более человек,

превышает 50 %.)

позволяет находить коллизии для

хеш-функции с длиной значений n

битов в среднем за примерно

![]() вычислений

хеш-функции. Поэтому n-битная

хеш-функция считается криптостойкой,

если вычислительная

сложность нахождения коллизий для

неё близка к

.

вычислений

хеш-функции. Поэтому n-битная

хеш-функция считается криптостойкой,

если вычислительная

сложность нахождения коллизий для

неё близка к

.

Для криптографических хеш-функций также важно, чтобы при малейшем изменении аргумента значение функции сильно изменялось (лавинный эффект). В частности, значение хеша не должно давать утечки информации даже об отдельных битах аргумента. Это требование является залогом криптостойкости алгоритмов хеширования пользовательских паролей для получения ключей.

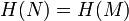

Итеративная последовательная схема

В общем случае, в основе построения хеш-функции лежит итеративная последовательная схема. Ядром алгоритма является сжимающая функция — преобразование k входных в n выходных бит, где n — разрядность хеш-функции, а k — произвольное число большее n. При этом сжимающая функция должна удовлетворять всем условиям криптостойкости.

Входной поток разбивается на блоки по (k-n)бит. Алгоритм использует временную переменную размером в n бит, в качестве начального значения которой берется некое, общеизвестное число. Каждый следующий блок данных объединяется с выходным значением сжимающей функции на предыдущей итерации. Значением хеш-функции являются выходные n бит последней итерации. Каждый бит выходного значения хеш-функции зависит от всего входного потока данных и начального значения. Таким образом достигается лавинный эффект.

При проектировании хеш-функций на основе итеративной схемы возникает проблема с размером входного потока данных. Размер входного потока данных должен быть кратен (k-n). Как правило, перед началом алгоритма данные расширяются неким, заранее известным, способом.

Помимо однопроходных алгоритмов, существуют многопроходные алгоритмы, в которых ещё больше усиливается лавинный эффект. В данном случае, данные сначала повторяются, а потом расширяются до необходимых размеров.

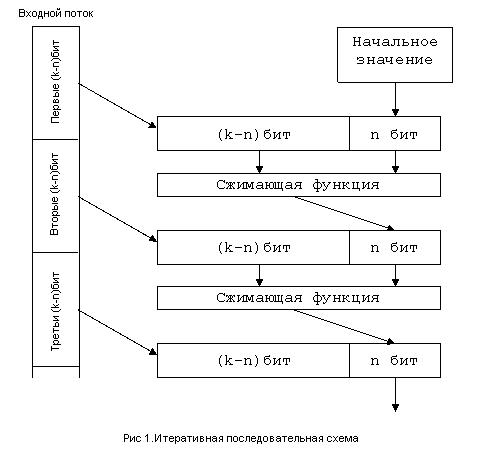

Сжимающая функция на основе симметричного блочного алгоритма

A,

B

и C

могут принимать значения

![]() ,

,

![]() ,

,

![]() или

быть константой, где

—

i-ый

блок входного потока,

или

быть константой, где

—

i-ый

блок входного потока,

![]() —

сложение по модулю 2,

—

сложение по модулю 2,

![]() —

результат i-ой

итерации.

—

результат i-ой

итерации.

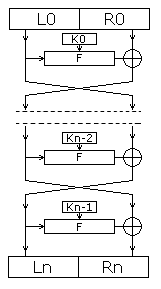

9. Симметричные криптосистемы. Сеть Фейстеля.

Сеть Фе́йстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет собой определённую многократно повторяющуюся (итерированную) структуру, называющуюся ячейкой Фейстеля. При переходе от одной ячейки к другой меняется ключ, причём выбор ключа зависит от конкретного алгоритма. Операции шифрования и расшифрования на каждом этапе очень просты, и при определённой доработке совпадают, требуя только обратного порядка используемых ключей. Большинство современных блочных шифров используют сеть Фейстеля в качестве основы. Альтернативой сети Фейстеля является подстановочно-перестановочная сеть.

Шифрование

Рассмотрим случай, когда мы хотим зашифровать некоторую информацию, представленную в двоичном виде в компьютерной памяти (например, файл) или электронике, как последовательность нулей и единиц.

Вся информация разбивается на блоки фиксированной длины. В случае если длина входного блока меньше, чем размер, который шифруется заданным алгоритмом, то блок удлиняется каким-либо способом. Как правило, длина блока является степенью двойки, например: 64 бита, 128 бит. Далее будем рассматривать операции происходящие только с одним блоком, так как с другими в процессе шифрования выполняются те же самые операции.

Выбранный блок делится на два равных подблока — «левый» (

)

и «правый» (

)

и «правый» ( ).

).«Левый подблок» видоизменяется функцией

в зависимости от раундового ключа

в зависимости от раундового ключа

,

после чего он складывается по модулю

2 с «правым подблоком»

.

,

после чего он складывается по модулю

2 с «правым подблоком»

.Результат сложения присваивается новому левому подблоку

,

который будет половиной входных данных

для следующего раунда, а «левый подблок»

присваивается

без изменений новому правому подблоку

,

который будет половиной входных данных

для следующего раунда, а «левый подблок»

присваивается

без изменений новому правому подблоку

(см.

схему), который будет другой половиной.

(см.

схему), который будет другой половиной.После чего операция повторяется N-1 раз, при этом при переходе от одного этапа к другому меняются раундовые ключи ( на

и т. д.) по какому-либо математическому

правилу, где N — количество раундов

в заданном алгоритме.

и т. д.) по какому-либо математическому

правилу, где N — количество раундов

в заданном алгоритме.

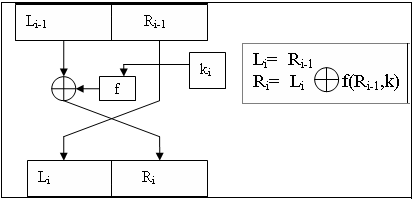

Расшифрование

Расшифровка информации происходит так же, как и шифрование, с тем лишь исключением, что ключи идут в обратном порядке, то есть не от первого к N-ному, а от N-го к первому.

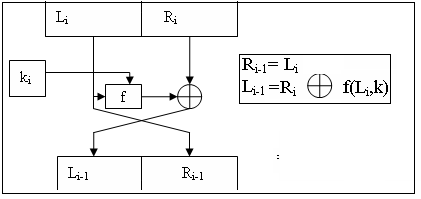

Алгоритмическое описание

блок открытого текста делится на 2 равные части

в каждом раунде вычисляется (

—

номер раунда)

—

номер раунда)

![]()

![]() ,

,

где

![]() —

некоторая функция, а

—

некоторая функция, а

![]() —

ключ

—

ключ

![]() -го

раунда.

-го

раунда.

Результатом

выполнения

![]() раундов является

раундов является

![]() .

Но обычно в

-ом

раунде перестановка

.

Но обычно в

-ом

раунде перестановка

![]() и

и

![]() не

производится, что позволяет использовать

ту же процедуру и для расшифрования,

просто инвертировав порядок использования

раундовой ключевой информации:

не

производится, что позволяет использовать

ту же процедуру и для расшифрования,

просто инвертировав порядок использования

раундовой ключевой информации:

![]()

![]() ,

,

Небольшим изменением можно добиться и полной идентичности процедур шифрования и дешифрования.

Одно из преимуществ такой модели — обратимость алгоритма независимо от используемой функции , и она может быть сколь угодно сложной.

10. Алгоритм des (описание, достоинства, недостатки). Принципы разработки

DES является классической сетью Фейстеля с двумя ветвями. Данные шифруются 64-битными блоками, используя 56-битный ключ. Алгоритм преобразует за несколько раундов 64-битный вход в 64-битный выход. Длина ключа равна 56 битам. Процесс шифрования состоит из четырех этапов. На первом из них выполняется начальная перестановка ( IP ) 64-битного исходного текста (забеливание), во время которой биты переупорядочиваются в соответствии со стандартной таблицей. Следующий этап состоит из 16 раундов одной и той же функции, которая использует операции сдвига и подстановки. На третьем этапе левая и правая половины выхода последней (16-й) итерации меняются местами. Наконец, на четвертом этапе выполняется перестановка IP-1 результата, полученного на третьем этапе. Перестановка IP-1 инверсна начальной перестановке.

Рис. 2.4. Общая схема DES

Выше на рисунке показан способ, которым используется 56-битный ключ. Первоначально ключ подается на вход функции перестановки. Затем для каждого из 16 раундов подключ Ki является комбинацией левого циклического сдвига и перестановки. Функция перестановки одна и та же для каждого раунда, но подключи Ki для каждого раунда получаются разные вследствие повторяющегося сдвига битов ключа.

Шифрование

Начальная перестановка

Начальная перестановка и ее инверсия определяются стандартной таблицей. Если М - это произвольные 64 бита, то X = IP (M) - переставленные 64 бита. Если применить обратную функцию перестановки Y = IP-1 (X) = IP-1 (IP(M)), то получится первоначальная последовательность бит.

Последовательность преобразований отдельного раунда

Теперь рассмотрим последовательность преобразований, используемую в каждом раунде.

Создание подключей

Ключ для отдельного раунда Ki состоит из 48 бит. Ключи Ki получаются по следующему алгоритму. Для 56-битного ключа, используемого на входе алгоритма, вначале выполняется перестановка в соответствии с таблицей Permuted Choice 1 (РС-1). Полученный 56-битный ключ разделяется на две 28-битные части, обозначаемые как C0 и D0 соответственно. На каждом раунде Ci и Di независимо циклически сдвигаются влево на 1 или 2 бита, в зависимости от номера раунда. Полученные значения являются входом следующего раунда. Они также представляют собой вход в Permuted Choice 2 (РС-2), который создает 48-битное выходное значение, являющееся входом функции F(Ri-1, Ki).

Дешифрование

Процесс дешифрования аналогичен процессу шифрования. На входе алгоритма используется зашифрованный текст, но ключи Ki используются в обратной последовательности. K16 используется на первом раунде, K1 используется на последнем раунде. Пусть выходом i-ого раунда шифрования будет Li||Ri. Тогда соответствующий вход (16-i)-ого раунда дешифрования будет Ri||Li.

После последнего раунда процесса расшифрования две половины выхода меняются местами так, чтобы вход заключительной перестановки IP-1 был R16||L16. Выходом этой стадии является незашифрованный текст.

Основные достоинства алгоритма DES: · используется только один ключ длиной 56 битов; · зашифровав сообщение с помощью одного пакета, для расшифровки вы можете использовать любой другой; · относительная простота алгоритма обеспечивает высокую скорость обработки информации; · достаточно высокая стойкость алгоритма.

Недостатки:

Так как длина ключа равна 56 битам, существует 256 возможных ключей. На сегодня такая длина ключа недостаточна, поскольку допускает успешное применение лобовых атак. Альтернативой DES можно считать тройной DES, IDEA, а также алгоритм Rijndael, принятый в качестве нового стандарта на алгоритмы симметричного шифрования.

Также без ответа пока остается вопрос, возможен ли криптоанализ с использованием существующих характеристик алгоритма DES. Основой алгоритма являются восемь таблиц подстановки, или S-boxes, которые применяются в каждой итерации. Существует опасность, что эти S-boxes конструировались таким образом, что криптоанализ возможен для взломщика, который знает слабые места S-boxes, но все-таки не удалось обнаружить их фатально слабые места.

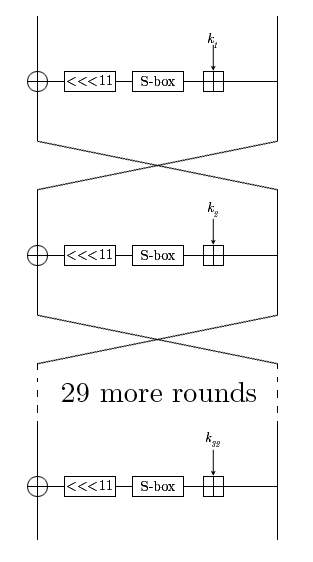

11. Гост 28147-89

ГОСТ 28147-89 — блочный шифр с 256-битным ключом и 32 циклами преобразования, оперирующий 64-битными блоками. Основа алгоритма шифра — Сеть Фейстеля. Базовым режимом шифрования по ГОСТ 28147-89 является режим простой замены (определены также более сложные режимы: гаммирование, гаммирование с обратной связью и режим имитовставки). Для зашифрования в этом режиме открытый текст сначала разбивается на две половины (младшие биты — A, старшие биты — B). На i-ом цикле используется подключ Ki:

![]() (

= двоичное «исключающее или»)

(

= двоичное «исключающее или»)

![]()

Для генерации подключей исходный 256-битный ключ разбивается на восемь 32-битных блоков: K1…K8.

Ключи K9…K24 являются циклическим повторением ключей K1…K8 (нумеруются от младших битов к старшим). Ключи K25…K32 являются ключами K1…K8, идущими в обратном порядке.

После выполнения всех 32 раундов алгоритма, блоки A33 и B33 склеиваются (обратите внимание, что старшим битом становится A33, а младшим — B33) — результат есть результат работы алгоритма.

Расшифрование выполняется так же, как и зашифрование, но инвертируется порядок подключей Ki.

Функция

![]() вычисляется

следующим образом:

вычисляется

следующим образом:

Ai и Ki складываются по модулю 232.

Результат разбивается на восемь 4-битовых подпоследовательностей, каждая из которых поступает на вход своего узла таблицы замен (в порядке возрастания старшинства битов), называемого ниже S-блоком. Общее количество S-блоков ГОСТа — восемь, то есть столько же, сколько и подпоследовательностей. Каждый S-блок представляет собой перестановку чисел от 0 до 15. Первая 4-битная подпоследовательность попадает на вход первого S-блока, вторая — на вход второго и т. д.

Если S-блок выглядит так:

1, 15, 13, 0, 5, 7, 10, 4, 9, 2, 3, 14, 6, 11, 8, 12

и на входе S-блока 0, то на выходе будет 1, если 4, то на выходе будет 5, если на входе 12, то на выходе 6 и т. д.

Выходы всех восьми S-блоков объединяются в 32-битное слово, затем всё слово циклически сдвигается влево (к старшим разрядам) на 11 битов.

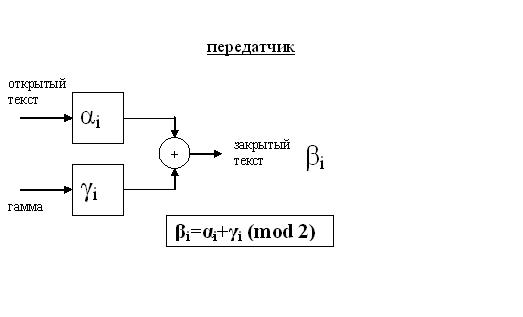

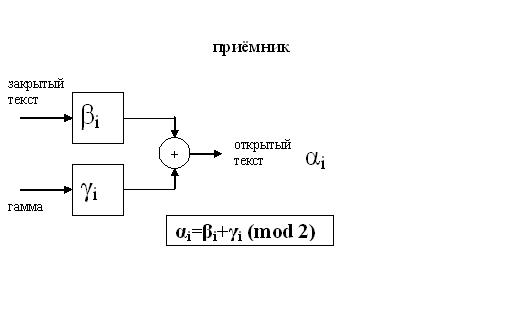

Гамми́рование — симметричный метод шифрования, основанный на «наложении» гамма-последовательности на открытый текст. Обычно это суммирование в каком-либо конечном поле, например в поле GF(2) такое суммирование принимает вид обычного «исключающего ИЛИ».

Режим обратной связи по шифротексту, режим гаммирования с обратной связью (англ. Cipher Feedback Mode, CFB) — один из вариантов использования симметричного блочного шифра, при котором для шифрования следующего блока открытого текста он складывается по модулю 2 с перешифрованным (блочным шифром) результатом шифрования предыдущего блока.

Шифрование может быть описано следующим образом:

![]()

![]()

![]()

где

—

номера блоков,

![]() —

вектор инициализации (синхропосылка),

—

вектор инициализации (синхропосылка),

![]() и

и

![]() —

блоки зашифрованного и открытого текстов

соответственно, а

—

блоки зашифрованного и открытого текстов

соответственно, а

![]() —

функция блочного

шифрования.

—

функция блочного

шифрования.

ГОСТ 28147-89 предусматривает выработку имитовставки в соответствующем режиме. Длина имитовставки от 1 до 32 бит. Её выработка происходит по следующей схеме.

Открытый

текст

![]() разбивается на блоки длиной 64 бита.

Последний блок в случае необходимости

дополняется нулями.

разбивается на блоки длиной 64 бита.

Последний блок в случае необходимости

дополняется нулями.

![]()

Первый

блок

![]() шифруется

в режиме простой замены ГОСТ 28147-89 тем

же ключом, что и сообщение, но с применением

16 циклов вместо 32. Результат по битам

по модулю 2 складывается со вторым блоком

шифруется

в режиме простой замены ГОСТ 28147-89 тем

же ключом, что и сообщение, но с применением

16 циклов вместо 32. Результат по битам

по модулю 2 складывается со вторым блоком

![]() и

так же шифруется. Результат складывается

с третьим блоком... и так далее.

и

так же шифруется. Результат складывается

с третьим блоком... и так далее.

![]()

Первые 32 бита получившегося блока составляют имитовставку. Спецификация шифра предусматривает использование в качестве имитовставки и меньшее количество бит по желанию, но не большее.

Имитовставка обычно передаётся в конце сообщения и может вычисляться либо отдельно от шифрования/расшифрования, либо в процессе оного.

12. Алгоритм aes (описание, достоинства, недостатки).

Алгоритм Rijndael представляет собой симметричный алгоритм блочного шифрования с переменной длиной блока и переменной длиной ключа. Длина блока и длина ключа могут быть независимо установлены в 128, 192 или 256 бит. Алгоритм использует линейно-подстановочные преобразования и состоит из 10, 12 или 14 раундов в зависимости от длины ключа. Блок данных, обрабатываемый с использованием алгоритма Rijndael, делится на массивы байтов, и каждая операция шифрования является байт-ориентированной.

Преобразование раунда алгоритма Rijndael не имеет структуру сети Фейстеля, а использует структуру типа SP-сеть (Substitution-Permutation network, подстановочно-перестановочная сеть) — разновидность блочного шифра, предложенная в 1971 году Хорстом Фейстелем. Преобразование каждого раунда состоит из четырех различных преобразований, называемых слоями. Каждый слой разрабатывался с учетом противодействия линейному и дифференциальному криптоанализу. В основу каждого слоя положена своя собственная функция.

13. Асимметричные криптосистемы. Алгоритм rsa.

Алгоритм основан на использовании того факта, что задача факторизации является трудной, т.е. легко перемножить два числа, в то время как не существует полиномиального алгоритма нахождения простых сомножителей большого числа.

Алгоритм RSA представляет собой блочный алгоритм шифрования, где зашифрованные и незашифрованные данные являются целыми между 0 и n -1 для некоторого n. Алгоритм использует выражения с экспонентами. Данные шифруются блоками, каждый блок рассматривается как число, меньшее некоторого числа n.

Надежность RSA находится в прямой зависимости от сложности разложения больших чисел на множители. Если множители имеют длину порядка 100 десятичных цифр, то в наилучшем из известных способов разложения на множители необходимо порядка 100 млн. лет машинного времени, шифрование же и дешифрование требует порядка 1-2 с на блок.

14. Электронная цифровая подпись. ГОСТ Р 34.10-94.

15. Технологии виртуальных сетей VPN для защиты информации при передаче по открытым каналам связи. Классификация.

16. Набор протоколов IPSec.

17. Протокол SSL.

18. Сравнение VPN IPSec и VPN SSL.

20. Технологии и средства аутентификации.

Сетевые механизмы безопасности

Для реализации сервисов (функций) безопасности могут использоваться следующие механизмы и их комбинации:

1. шифрование;

2. электронная цифровая подпись;

3. механизмы управления доступом. Могут располагаться на любой из участвующих в общении сторон или в промежуточной точке;

4. механизмы контроля целостности данных. В рекомендациях X.800 различаются два аспекта целостности: целостность отдельного сообщения или поля информации и целостность потока сообщений или полей информации. Для проверки целостности потока сообщений (то есть для защиты от кражи, переупорядочивания, дублирования и вставки сообщений) используются порядковые номера, временные штампы, криптографическое связывание или иные аналогичные приемы;

5. механизмы аутентификации. Согласно рекомендациям X.800, аутентификация может достигаться за счет использования паролей, личных карточек или иных устройств аналогичного назначения, криптографических методов, устройств измерения и анализа биометрических характеристик;

6. механизмы дополнения трафика (выработка и поддержание правил, задающих характеристики дополняющих сообщений - частоту отправки, размер и т.п.);

7. механизмы управления маршрутизацией. Маршруты могут выбираться статически или динамически. Оконечная система, зафиксировав неоднократные атаки на определенном маршруте, может отказаться от его использования. На выбор маршрута способна повлиять метка безопасности, ассоциированная с передаваемыми данными;

8. механизмы нотаризации. Служат для заверения таких коммуникационных характеристик, как целостность, время, личности отправителя и получателей. Заверение обеспечивается надежной третьей стороной, обладающей достаточной информацией. Обычно нотаризация опирается на механизм электронной подписи.