- •1. Межсетевые экраны

- •1.1. Классификация

- •1.2. Выбор межсетевого экрана

- •Возможности

- •1.3. Недостатки

- •1.4. Персональные межсетевые экраны

- •2. Системы контроля содержания

- •2.1. Возможности

- •2.2. Недостатки

- •3. Системы построения vpn

- •3.1. Классификация

- •3.2. Варианты построения

- •3.3. Варианты реализации

- •4. Системы обнаружения атак

- •4.1. Системы анализа защищенности

- •4.2. Введение в классификацию

- •4.3. Системы обнаружения атак на уровне узла

- •4.4. Системы обнаружение атак на уровне сети

- •Невозможность «заметания следов*

- •4.5. Обманные системы

- •4.6. Системы контроля целостности

4.3. Системы обнаружения атак на уровне узла

Эти системы обнаружения атак выполняются на защищаемом узле и контролируют различные события безопасности. В качестве исходных данных указанные системы, в большинстве случаев, оперируют регистрационными журналами операционной системы (например, Intruder Alert), приложений (например RealSecure OS Sensor) или систем управления базами данных. Таким образом, эти системы зависят от содержимого регистрационных журналов и в случае их подмены" злоумышленником или неполноты собранных данных система "не сможет достоверно определить нападение. Менее распространенные системы обнаружения атак используют модель обнаружения аномального поведения (например EMERALD), которая статистически сравнивает текущий сеанс пользователя (выполняемые команды и другие параметры) с эталонным профилем нормального поведения. Сложные алгоритмы используются для определения отклонения нормального поведения пользователя от аномального. Однако существуют системы обнаружения, которые оперируют сетевым трафиком, получаемым и отправляемым с конкретного узла (например RealSecure Server Sensor).

Имеется несколько категорий систем обнаружения атак данного класса, функционирующих на различных уровнях ИС.

На уровне операционной системы

Эти системы основаны на мониторинге регистрационных журналов операционной системы, заполняемых в процессе работы пользователя или другого субъекта на контролируемом узле (например RealSecure OS Sensor или swatch). В качестве критериев оценки несанкционированной деятельности используются:

• время работы пользователя;

• число, тип и название создаваемых файлов;

• число, тип и название файлов, к которым осуществляется доступ;

• регистрация в системе и выход из нее;

• запуск определенных приложений;

• изменение политики безопасности (создание нового пользователя или группы, изменение пароля и т. п.) и т. д.

События, записываемые в журнал регистрации, сравниваются с базой данных сигнатур при помощи специальных алгоритмов, которые могут меняться в зависимости от реализации системы обнаружения атак. Подозрительные события классифицируются, ранжируются и о них уведомляется администратор. Указанные системы обнаружения атак, как правило, запускаются на сервере, так как их запуск на рабочих станциях нецелесообразен из-за повышенных требований к системным ресурсам.

Иногда системы обнаружения атак этого уровня анализируют деятельность пользователей в реальном режиме времени (например HostSentry компании Psio-nic), но этот механизм реализуется достаточно редко. Обычно эти системы анализируют только журналы регистрации ОС.

Некоторые ОС (например FreeBSD или Linux) поставляются в исходных текстах, и разработчики систем обнаружения атак могут модифицировать ядро ОС для реализации возможности обнаружения несанкционированных действий. Примером таких систем можно назвать OpenWall или LIDS. Эти системы модифицируют ядро ОС Linux, расширяя имеющиеся защитные механизмы. Например, LIDS может обнаруживать и блокировать факт установки анализатора протоколов или изменения правил встроенного межсетевого экрана.

На уровне приложений и СУБД

Системы данного класса могут быть реализованы двумя путями. В первом случае они анализируют записи журнала регистрации конкретного приложения или СУБД и в этом случае мало чем отличаются от систем обнаружения атак на уровне ОС. Достоинство такого пути — в простоте реализации и поддержке практически любого прикладного ПО и СУБД, фиксирующего все события в журнале регистрации. Примером такой системы является RealSecure OS Sensor. Однако в этой простоте кроется и основной недостаток. Для эффективной работы такой системы необходимо потратить немало времени на ее настройку под конкретное приложение, так как каждое из них имеет свой, зачастую уникальный, формат журнала регистрации. Второй путь реализации этих систем — интеграция их в конкретное прикладное приложение или СУБД. В этом случае они становятся менее универсальными, но зато более функциональными, за счет очень тесной интеграции с контролируемым ПО. Примером такой системы является WebStalker Pro, разработанная в компании Trusted Information Systems (TIS) и 28 февраля 1998 года приобретенная компанией Network Associates. К сожалению, в настоящий момент данная система больше не выпускается, а некоторые ее элементы интегрированы в систему CyberCop Monitor.

На уровне сети

Помимо анализа журналов регистрации или поведения субъектов контролируемого узла, системы обнаружения данного класса могут оперировать и сетевым трафиком. В этом случае система обнаружения анализируют не все сетевые пакеты, а только те, которые направлены на контролируемый узел. По этой причине сетевые интерфейсы данных узлов могут функционировать не только в «смешанном», но и в нормальном режиме. Поскольку такие системы контролируют все входящие и исходящие сетевые соединения, то они также могут исполнять роль персональных межсетевых экранов. Примером таких систем можно назвать Real-Secure Server Sensor компании ISS или PortSentry компании Psionic.

Достоинства систем обнаружения атак на уровне узла

Подтверждение факта атаки

Так как системы обнаружения атак, анализирующие журналы регистрации, содержат данные о событиях, которые действительно имели место, то системы этого класса могут с высокой точностью определить — действительно ли атака имела место или нет. 1Гэтом отношении системы уровня узла идеально дополняют системы обнаружения атак сетевого уровня, которые будут описаны дальше. Такое объединение обеспечивает раннее предупреждение при помощи сетевого компонента и определение «успешности» атаки при помощи системного компонента.

Контроль деятельности конкретного узла

Эти системы контролируют деятельность пользователя, доступ к файлам, изменения прав доступа к файлам, попытки установки новых программ и попытки получить доступ к привилегированным сервисам. Например, они могут контролировать все системные входы и выхода пользователя. Для системы сетевого уровня очень трудно, а зачастую и невозможно, обеспечить такой уровень детализации событий. Средства обнаружения атак на системном уровне могут .также контролировать деятельность администратора, которая обычно никем не отслеживается. Операционные системы регистрируют любое событие, при котором добавляются, удаляются или изменяются учетные записи пользователей. Средства обнаружения атак данного класса могут обнаруживать соответствующее изменение сразу, как только оно происходит.

Кроме того, системы обнаружения атак, функционирующие на уровне узла, могут контролировать изменения в ключевых системных или исполняемых файлах. Попытки перезаписать такие файлы или инсталлировать «троянских коней» могут быть своевременно обнаружены и пресечены. Системы сетевого уровня иногда упускают такой тип деятельности.

Обнаружение атак, не обнаруживаемых другими средствами

Системы данного класса могут обнаруживать атаки, которые не могут быть обнаружены средствами сетевого уровня. Например, атаки, осуществляемые с самого атакуемого сервера. Кроме того, некоторые системы (например RealSecure Server Sensor) могут обнаруживать сетевые атаки, направленные на контролируемый узел, но по каким-либо причинам пропущенные системой обнаружения атак на уровне сети.

Работа в коммутированных сетях и сетях с канальным шифрованием

Поскольку данные средства обнаружения атак устанавливаются на различных узлах сети предприятия, они могут преодолеть некоторые из проблем, возникающие при эксплуатации систем сетевого уровня в коммутируемых сетях и сетях с канальным шифрованием.

Коммутация позволяет управлять крупномасштабными сетями как несколькими небольшими сетевыми сегментами. В результате бывает трудно определить наилучшее место для установки системы, обнаруживающей атаки в сетевом трафике. Иногда могут помочь специальные порты (mirror ports, managed ports, span ports) на коммутаторах, но не всегда. Обнаружение атак на системном уровне обеспечивает более эффективную работу в коммутируемых сетях, так как позволяет разместить системы обнаружения только на тех узлах, на которых это необходимо.

Канальное шифрование также может являться проблемой для систем обнаружения атак сетевого уровня, так как они могут оставаться «слепыми» к определенным, зашифрованным, атакам. Системы, работающие на уровне узла, не имеют этого ограничения, так как на уровень ОС поступает уже расшифрованный трафик.

Обнаружение и реагирование почти в реальном масштабе времени

Хотя обнаружение атак на системном уровне не обеспечивает реагирования в действительно реальном масштабе времени, оно, при правильной реализации, может быть осуществлено почти в реальном масштабе. В отличие от устаревших систем, которые проверяют статус и содержание журналов регистрации через заранее определенные интервалы, многие современные системы получают прерывание от ОС, как только появляется новая запись в журнале регистрации. Эта новая запись может быть обработана сразу же, значительно уменьшая время между распознаванием атаки и реагированием на нее. Остается задержка между моментом записи операционной системой события в журнал регистрации и моментом распознавания ее системой обнаружения атак, но во многих случаях злоумышленник может быть обнаружен и остановлен прежде, чем он нанесет какой-либо ущерб.

-

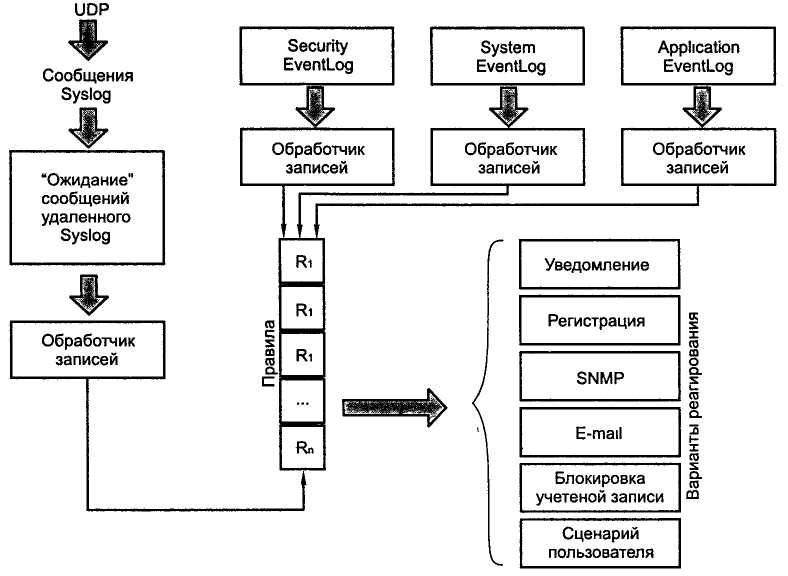

Рис. 7.11. Компоненты системы обнаружения атак на уровне узла

Низкая цена

Несмотря на то, что системы обнаружения атак сетевого уровня обеспечивают анализ трафика всей сети, очень часто они являются достаточно дорогими. Стоимость одной системы обнаружения атак может превышать $10000. С другой стороны, системы обнаружения атак на уровне конкретного узла стоят сотни долларов за один агент и могут приобретаться покупателем по мере наращивания сети.