Адресація транспортного рівня

У мережах TCP / IP на транспортному рівні прийнято говорити про порти протоколів TCP і UDP. Однак, порти тут виконують ті ж функції, що й адреси. Ці адреси потрібні для ідентифікації додатків користувача

Адреса прикладного рівня

Символьний ідентифікатор-ім'я, наприклад, SERV1.IBM.COM. Ця адреса призначається адміністратором і складається з декількох частин, наприклад, імені машини, імені організації, імені домену. Така адреса, званий також DNS-ім'ям або доменним ім'ям, використовується на прикладному рівні, наприклад, в протоколах FTP або telnet.

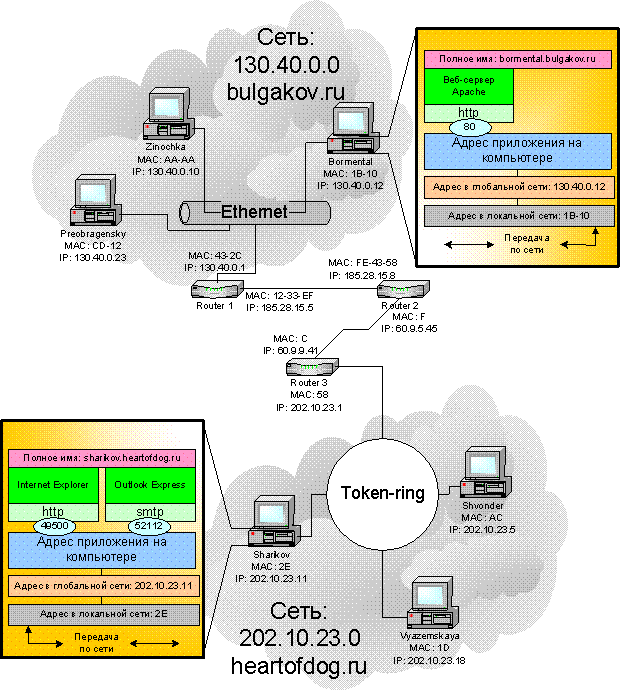

На рисунку показані області дії різних адрес на прикладі взаємодії двох хостів. Користувач знає тільки доменне ім'я одержувача, саме його він і вводить в додатках. На одному хості може працювати кілька додатків. Для того щоб знати, для якого додатка призначений пакет, використовуються адреси додатків (порти TCP). Для ідентифікації отримувача в глобальній мережі використовуються IP-адреси. Однак для пересилання пакета по локальній мережі до наступного мережевого пристрою (уздовж маршруту руху пакетів), необхідно знати його локальну (фізичну) адресу.

Адресація мережевого рівня

Основи протоколу IP

Дуже коротко розглянемо основи протоколу. Його опис дано в документі RFC 791. IP (Internet Protocol) є базовим протоколом всього стека TCP / IP - він відповідає за передачу інформації по мережі. Інформація передається блоками, які називаються дейтаграммами. IP є протоколом мережевого рівня, при цьому для кожного середовища передачі даних, наприклад Ethernet і ATM, визначений свій спосіб інкапсуляції IP-дейтаграм. Маршрутизатори пересилають інкапсульовані дейтаграми по різних мереж, утворюючи об'єднання IP-мереж, в межах якого кожна робоча станція може підтримувати зв'язок по протоколу IP з будь-якої іншої робочою станцією.

Послуги, пропоновані протоколом IP, зводяться до негарантованої доставки дейтаграм. Протокол IP не виключає втрат і дублювання дейтаграм, доставки дейтаграм з помилками, а також порушення порядку проходження дейтаграмм, заданого при їх відправленні.

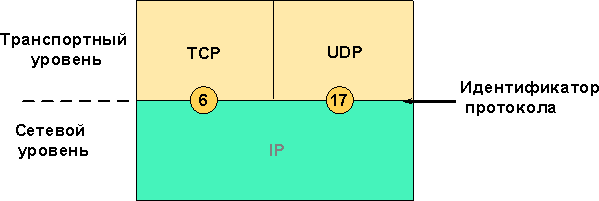

Протокол IP виконує фрагментацію і складання дейтаграмм, якщо прийнятий розмір кадрів в робочій мережі (або ділянці розподіленої мережі) відрізняється від розміру вихідних дейтаграм. У протоколі IP відсутні механізми підвищення достовірності передачі даних, управління протоколом і синхронізації, які зазвичай надаються в протоколах більш високого рівня. Протокол IP отримує інформацію для передачі від протоколів, розташованих в порівнянні з ним на більш високому рівні. До цих протоколах, перш за все, відносяться протоколи TCP і UDP. Після отримання інформації протокол IP передає дейтаграми через розподілену мережу, використовуючи сервіси локальних мереж. Дейтаграмма складається з заголовка і поля даних, яке слід відразу за заголовком. Довжина поля даних визначається полем «Загальна довжина» в заголовку. На рисунку показаний формат заголовка IP-дейтаграми.

Рисунок - Формат заголовка дейтаграми протоколу IP

- Поле "Версія" (Version) вказує на версію використовуваного протоколу IP. В даний час поширена версія 4, але прийнята і версія 6.

- Поле "Довжина заголовка" (Header Lenght) визначає довжину заголовка в 32-розрядних словах. Мінімальний розмір заголовка - 5 слів (20 байт). Слід зазначити, що при збільшенні обсягу службової інформації ця довжина може бути збільшена за рахунок поля "Опції".

- Поле "Пріоритет і тип обслуговування" (Type of Service) визначає спосіб обслуговування дейтаграми. Протокол IP обробляє кожну дейтаграмму незалежно від її належності до того чи іншого пакету. При цьому використовуються чотири основних механізми: установка типу сервісу, встановлення часу життя, установка опцій і обчислення контрольної суми заголовка. Типом сервісу характеризується набір послуг, які вимагаються від маршрутизаторів в розподіленої мережі. Ці параметри повинні використовуватися для управління вибором реальних робочих характеристик при передачі дейтаграм. У деяких випадках передача дейтаграми здійснюється з установкою пріоритету, який дає даній дейтаграмі деякі переваги при обробці в порівнянні з іншими.

- Поле "Час життя" (Time to live). При певних умовах IP-дейтаграми можуть потрапити в замкнуте логічний контур (петлю), утворений деякою групою маршрутизаторів. Іноді такі логічні контури існують протягом короткого проміжку часу, але іноді вони виявляються досить довговічними. Щоб позбавити мережу від дейтаграм, що циркулюють в логічних контурах занадто довго, протоколом IP встановлюється граничний термін перебування дейтаграми в мережі. Він задається в секундах і максимальне значення поля одно 255. Насправді пакет ніколи не досягне такої межі, оскільки кожен пристрій, що функціонує на рівні 3 і вище, уздовж маршруту проходження, повинно зменшувати значення TTL хоча б на одиницю, навіть якщо пакет знаходився в цьому пристрої менше однієї секунди. Після того як значення поля TTL досягне нуля, пакет відкидається. Таким чином пакет, який потрапив в маршрутний цикл, не буде циркулювати до нескінченності.

- Поле «Ідентифікатор» (Identification) використовується для розпізнавання дейтаграм, утворених в результаті фрагментації. Всі частини фрагментованою дейтаграми повинні мати однакове значення цього поля.

Ідентифікатори поля "Протокол"

- Поле «Загальна довжина» (Total Length) вказує загальну довжину дейтаграми (заголовок і поле даних). Максимальний розмір дейтаграми може становити 65 535 байт. У переважній більшості мереж такий розмір дейтаграм не використовується. За стандартом RFC 791 всі пристрої в мережі повинні бути готові приймати дейтаграми довжиною 576 байт. Ці обмеження необхідні для передачі дейтаграм у фізичних кадрах. Передача дейтаграми в кадрі називається інкапсуляцією. З точки зору нижчих рівнів дейтаграмма виглядає так само, як і будь-яке інше повідомлення в мережі.

Мережеве обладнання не працює з дейтаграммами, тому дейтаграмма є частиною області даних кадру.

Функції фрагментації і збірки також покладено на протокол IP. Фрагментація - це поділ великий дейтаграми на кілька окремих частин. У більшості локальних і глобальних мереж є обмеження на максимальний розмір одиниці переданої інформації. Цю величину називають максимальною одиницею передачі (MTU - Maximum Transfer Unit). Наприклад, в мережах Ethernet дана величина становить 1500 байт, а в мережах FDDI - 4096 байт.

Коли маршрутизатор переправляє дейтаграму з однієї мережі в іншу, може виявитися, що розмір дейтаграми виявиться неприпустимим в новій мережі. Специфікація IP передбачає наступне рішення цієї проблеми: маршрутизатор може розбити дейтаграмму на дрібні фрагменти, прийнятні для вихідний середовища, а в пункті призначення ці фрагменти будуть об'єднані в дейтаграму вихідного виду. Формовані маршрутизатором фрагменти ідентифікуються зміщенням відносно початку вихідної дейтаграми. Дейтаграмма ідентифікується по відправникові, пункту призначення, типу протоколу високого рівня і 16-розрядному полю «Ідентифікатор». Все це в сукупності повинно утворювати унікальну комбінацію.

Слід підкреслити зв'язок між полями «Час життя» і «Ідентифікатор». Дійсно, щоб уникнути змішування фрагментів двох різних дейтаграм відправник IP-даних зобов'язаний виключити ситуацію, коли в один пункт призначення за одним і тим же протоколом протягом життєвого циклу дейтаграми будуть відправлено дві дейтаграми з збігаються ідентифікаторами. У зв'язку з тим, що ідентифікатор 16-розрядний, а найбільший час життя дейтаграми обчислюється хвилинами (будемо вважати, що воно близько 2 хвилин), отримуємо швидкість передачі - 546 дейтаграм в секунду. При максимальному розмірі дейтаграми, що дорівнює 64 Кбайт, маємо результуючу швидкість близько 300 Мбіт / с.

Проблема ефективного використання бітів ідентифікатора виявилася практично вирішеною з появою методу MTU Discovery, що дозволяє визначити значення MTU на всьому шляху до пункту призначення.

Фрагментація і збірка виробляються автоматично і не вимагають від відправника спеціальних дій. Кожна фрагментована частина має той же формат, що й вихідна дейтаграма. Факт фрагментації підвищує ймовірність втрати вихідної дейтаграми, так як втрата навіть одного фрагмента призводить до втрати всієї дейтаграми. Збірка дейтаграми здійснюється на місці призначення. Такий метод дозволяє маршрутизувати фрагменти незалежно.

- Поле «Прапори» (Flags) використовується при фрагментації. Нульове значення першого біта дозволяє фрагментацію, а одиничне - забороняє. Одиничний другий біт вказує на останній фрагмент дейтаграми.

- Поле «Зсув фрагмента» служить для вказівки зміщення даних у фрагменті щодо початку вихідної дейтаграми. Щоб отримати зсув в байтах, треба помножити значення цього поля на 8. Перший фрагмент завжди має нульовий зсув. Поле задіюється при складанні фрагментів дейтаграми після передачі по мережах з різними MTU.

- Поле «Протокол» (Protocol) ідентифікує протокол верхнього рівня, якому належить дейтаграмма. При надходженні дейтаграми це поле вказує, якому додатком слід її передати.

- Поле "Контрольна сума" розраховується по всьому заголовку. Так як деякі поля заголовка міняють своє значення, наприклад "Час життя", при проходженні дейтаграми через маршрутизатори контрольна сума перевіряється і повторно розраховується при кожній модифікації заголовка. Визначення контрольної суми заголовка забезпечує безпомилковість передачі дейтаграми через мережу. Перед відправкою дейтаграми обчислюється контрольна сума, яка вноситься в її заголовок. При отриманні дейтаграми обчислюється її контрольна сума, яка порівнюється з відповідним значенням заголовку. При розбіжності дейтаграмма відкидається. Контрольна сума заголовка дейтаграми застосовується і в багатьох інших протоколах, таких як UDP, TCP, ICMP і OSPF.

- Поля "Адреса відправника" і "Адреса одержувача" (Source Address, Desti nation Address) мають однакову довжину і структуру. Поля містять 32-розрядні IP-адреси відправника та одержувача дейтаграми.

- Поле "Опції" (Options) не обов'язково і зазвичай використовується при налаштуванні мережі. У цьому полі може бути вказаний точний маршрут проходження дейтаграми в розподіленої мережі, дані про безпеку, різні часові позначки і т. д. Поле не має фіксованої довжини, тому для вирівнювання заголовка дейтаграми по 32-розрядної кордоні передбачено наступне поле - поле "Вирівнювання" (Padding). При вирівнюванні поле заповнюється нулями.

Адресація IPv4

Перш ніж використовувати в мережі (підключеної до Інтернету) протоколи стека TCP / IP, необхідно отримати один або декілька офіційних мережевих адрес. Всі адреси привласнює одна організація - Internet Network Information Centre (InterNIC), що забезпечує їх унікальність. До квітня 1993 призначенням IP-адрес займалася організація Network Information Center (NIC). В даний час ця організація виконує запити тільки для мереж Defense Data Network (DDN), інакше кажучи для військових цілей. Організація InterNIC призначає тільки мережеву частину адреси, або мережевий префікс, залишаючи відповідальність за визначення номерів хостів у цій мережі самої організації, запросила адресу.

Основи IP-адресації

У цьому розділі розглядаються основні компоненти IP-адресації, а саме: двійкова арифметика, застосування операції "І" і класи адрес. Це - абсолютно необхідні компоненти, які слід вивчити, щоб зрозуміти принципи організації підмереж, тому читач повинен постаратися придбати тверді знання цих основних понять перед переходом до вивчення організації підмереж.

Структура IP-адреси

При стандартизації протоколу IP у вересні 1981 року його специфікація вимагала, щоб кожен пристрій, підключений до мережі, мало унікальний 32-розрядний адресу. Ця адреса розбивається на дві частини. Перша частина адреси ідентифікує мережу, в якій розташовується пристрій. Друга частина однозначно ідентифікує сам пристрій. Така схема створює дворівневу адресну ієрархію.

![]()

Структура IP-адреси

Форми запису IP-адреси

Міжмережева схема адресації протоколу IP описана в документах RFC 990 і RFC 997. При розробці протоколів стека TCP / IP розглядався цілий ряд методів ідентифікації кінцевих пристроїв в мережі. Остаточним стало рішення про присвоєння адреси як мережі, так і пристроїв в цій мережі. Основними доводами на користь такого підходу були: можливість завдання номерів мереж і пристроїв у них в широкому діапазоні значень і можливість реалізації маршрутизації. При цьому адреси повинні призначатися упорядковано, для того щоб зробити маршрутизацію більш ефективною.

У мережі, побудованої на базі протоколу TCP / IP, кінцеві пристрої отримують унікальні адреси. Ці пристрої можуть бути персональними комп'ютерами, комунікаційними серверами, маршрутизаторами і т. д. Деякі пристрої, які мають декілька фізичних інтерфейсів, наприклад маршрутизатори, повинні мати унікальну адресу для кожного зі своїх інтерфейсів. Виходячи зі схеми адресації і можливості того, що деякі пристрої в мережі будуть володіти кількома адресами, напрошується висновок, що така схема адресації описує не сам пристрій в мережі, а певне з'єднання цього пристрою з мережею. Це призводить до ряду незручностей. Одним з них є необхідність заміни адреси пристрою при переміщенні його в іншу мережу. Основний же недолік в тому, що для роботи з пристроями, що мають кілька підключень у розподіленій мережі, необхідно знати всі його адреси, що ідентифікують ці підключення. Незнання хоча б однієї адреси може привести до того, що ці пристрої не отримають необхідну інформацію при відмові інших з'єднань.

Поле номера мережі в адресі називається мережевим префіксом. Це пов'язано з тим, що перший квадрант кожного IP-адреси ідентифікує номер мережі. Всі хости в певній мережі мають один і той же мережевий префікс, але при цьому номери хостів зобов'язані бути унікальні. Аналогічно, два будь-яких хоста, розташовані в різних мережах, повинні мати різні мережеві префікси, але при цьому допускаються однакові номери хостів.

Крім того, що для кожного з'єднання IP потрібно, щонайменше, одна унікальна IP-адреса. Зазвичай для встановлення зв'язку по протоколу IP потрібні ще два додаткові компоненти: маска підмережі та адресу шлюзу, застосовуваного за умовчанням.

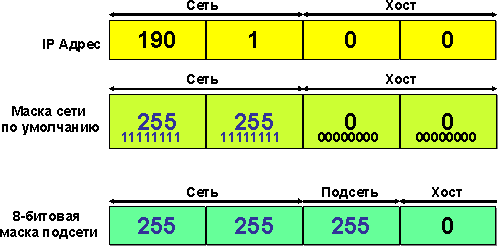

Маска підмережі необхідна у всіх реалізаціях протоколу IP. Вона визначає, яка частина адреси відноситься до хосту, і яка - до мережі. Для цього використовується логічна операція "І" (AND). Операція "И" в двійковій арифметиці виконується дуже просто. Вона, по суті, являє собою множення значень в однакових позиціях. Наприклад, на рис. 4.6 показані IP-адреса і маска підмережі. Щоб визначити адресу мережі (ту частину IP-адреси, яка визначає, до якої мережі він належить), досить просто перемножити значення позицій двійкового подання IP-адреси і значення відповідних позицій двійкового подання маски підмережі. Результатом є двійкове число, яке потрібно знову перетворити в десяткове, щоб дізнатися адресу мережі. Після цього з'являється можливість застосувати маршрутизацію. Маршрутизацією називається дію по перенаправлення пакета з однієї логічної мережі (або підмережі) в іншу. А маршрутизатор - це просто пристрій, що виконує таку дію.

Основний принцип використання операції «І»

При виникненні необхідності передати інформацію з одного хоста на інший в хості відправника береться IP-адреса хоста одержувача і власну IP-адресу, після чого з обома адресами виконується операція "І". Якщо отриманий результат для обох адрес є однаковим, хост відправника приймає припущення, що він знаходиться в тій же логічної мережі, що й хост одержувача, і між ними можливо безпосередню взаємодію. А якщо результати виявляться різними, то передбачається, що хости знаходяться в різних логічних мережах (тобто розділені маршрутизатором) і тому повинні використовувати маршрутизатор, щоб зв'язатися один з одним.

Якщо хости перебувають в одній і тій же логічної мережі, в них повинні збігатися не тільки частини IP-адреси з позначенням мережі, а й маски підмережі. Якщо ці компоненти адреси не збігаються, операція "И" виконується неправильно і зв'язок порушується.

Класи IP-адрес і правила їх застосування

Для забезпечення гнучкості у привласненні адрес комп'ютерним мережам розробники визначили, що адресний простір протоколу IP має бути розділене на три основних різних класи - А, В і С. Кожен з цих основних класів фіксує межу між мережним префіксом і номером хоста в різних точках 32-розрядного адресного простору. На рисунку показані формати основних класів.

Рисунок - Формати класів IPадрес

Одна з основних переваг використання класів полягає в тому, що кожна адреса містить ключ, який ідентифікує точку, розташовану між мережним префіксом і номером хоста. Наприклад, якщо старші два біти адреси встановлені в 1 і 0, то лінія розділу пролягає між 15 і 16-м битами.

Рисунок - Розділення IP-адрес на класи

Недоліком цього методу є потреба зміни мережевої адреси, коли в мережах класу С число пристроїв стає більше 255. В цьому випадку виникає необхідність заміни адрес класу С на адреси класу В. Зміна мережних адрес може зажадати від адміністратора мережі великих зусиль і достатньо багато часу для проведення робіт з налагодження. З огляду на те що існує чітка межа між класами адрес, адміністратори мереж не можуть заздалегідь спланувати плавний перехід зміни адрес. Замість цього доводиться досить жорстко втручатися в роботу мережі: вводиться заборона на використання деяких мережевих адрес, проводиться одночасна зміна всіх адрес пристроїв в цій мережі. І тільки тоді мережа знову включається в роботу. Ще одним недоліком класифікації адрес є значне зменшення числа теоретично можливих індивідуальних адрес. У поточній версії протоколу IP (версія 4) загальне їх число може становити 2 32 (4294967296), так як протокол передбачає тільки 32 розряду для завдання адреси. Використання частини бітів у службових цілях зменшує доступну кількість індивідуальних адрес.

Адреси класу А підтримують понад 16 мільйонів хостів у кожної мережі (2 24 - 2 = 16777214). Очевидно, що такий клас може застосовуватися тільки для дуже великих мереж (як правило, мереж провайдерів Internet верхнього рівня). Кількість дійсних мереж класу А одно 126, і всі ці адреси давним-давно розподілені. Відкриті IP-адреси повинні бути зареєстровані в організації IANA (Internet Assigned Numbers Authority - Агентство по виділенню імен і унікальних параметрів протоколів Internet), яка контролює використання досяжних через Internet або відкритих IP-адрес.

В адресах класу А старший біт першого октету завжди має значення о. Це означає, що найменший номер мережі при використанні адреси такого класу дорівнює 00000000 (0), а найбільший дорівнює 01111111 (127). Але в цьому випадку необхідно враховувати деякі обмеження. По-перше, адреса мережі класу А, рівний 0, є зарезервованим. Він використовується для позначення так званої "даної мережі", або мережі до якої фактично підключений передавальний хост. По-друге, адреса мережі класу А, рівний 127, застосовується для створення петлі зворотного зв'язку. За допомогою такої петлі програмне забезпечення набору протоколів TCP / IP просто виконує самоперевірку. Передаючи пакети за адресою отримувача, позначеному як петля зворотного зв'язку, це програмне забезпечення фактично не передає пакети в мережу, а просто повертає їх по петлі самому собі для перевірки того, що стек TCP / IP не спотворює дані. (Відправлення пакетів луна-тестування за адресою петлі зворотного зв'язку є звичайним етапом пошуку несправностей.) Тому при передачі будь-якого пакета з адресою мережі, що складається з одних бітів 0, фактично відбувається його передача на локальні хости. А при відправці будь-якої інформації в мережу з номером 127 фактично застосовується петля зворотного зв'язку. У зв'язку з наявністю зарезервованої мережі 0 і петлі зворотного зв'язку практично застосовні адреси класу А зводяться до тих, які містять у першому октеті число від 1 до 126.

В адресах класу А використовується маска підмережі 255.0.0.0, відома також як восьмибітові маска підмережі, оскільки вона складається з восьми розташованих підряд одиниць, а потім з одних нулів (11111111.00000000.00000000.00000000). Це означає, що у звичайній мережі класу А перший октет адреси призначений для позначення адреси мережі, а останні три октету - адреси хоста, як показано на рис. Мережі класу А також позначаються записом / 8, так як адреси цього класу мають 8-розрядний мережевий префікс.

Так як адресний блок класу А здатний утримувати максимум 2 31 (2147483648) індивідуальних адрес, а в протоколі IP версії 4 під них відведено максимум 2 32 (4294967296) адрес, то адресний діапазон класу А займає 50% передбаченого адресного простору.

Адреси класу В підтримують 65 534 хостів в кожній мережі (2 16 - 2 = 65 534). Адреси цього класу призначені для менших (але все ще досить великих) мереж. Існує трохи більше 16 000 мереж класу В і всі вони вже зареєстровані.

Адреси класу В завжди починаються з двійкових цифр 10 (наприклад, 10101100.00010000.00000001.00000001 або 172.16.1.1). Це означає, що перший октет повинен перебувати в межах від 128 (10000000) до 191 (10111111). Таких мереж класу В, які не могли б використовуватися звичайним чином (подібних двом мереж класу А - 0 і 127), не існує.

Мережі класу В мають 16-бітову маску, яка застосовується за умовчанням (255.255.0.0). Це означає, що перші 16 бітів відповідають адресою мережі, а останні 16 бітів - адресою хоста. Мережі класу В також позначаються записом / 16.

Так як весь адресний блок класу В може містити максимум 2 30 (1073741824) індивідуальних адрес, то він займає 25% передбаченого адресного простору.

Мережі класу С можуть підтримувати лише 254 хоста в кожній мережі (2 8 - 2 = 254). Адреси цього класу призначені для невеликих мереж. Існує понад два мільйони мереж класу С, причому більшість з них вже зареєстровано.

Адреса мережі класу С повинен починатися з двійкових цифр 110 (наприклад, 11000000.10101000.00000001.00000001, або 192.168.1.1). Мереж класу С, які не могли б застосовуватися на практиці, також не існує.

Мережі класу С мають за замовчуванням 24-бітову маску. Це означає, що 24 біта використовуються для позначення частини мережі і 8 бітів - для позначення частини хоста. Мережі класу С також позначаються записом / 24.

Так як весь адресний блок класу С може містити максимум 2 29 (536870912) індивідуальних адрес, він окуповує 12,5% передбаченого адресного простору.

На додаток до цих трьох найбільш популярним класів адрес існують ще два класи. У класі D старші чотири біти встановлені в 1110. Цей клас використовується для підтримки групової передачі даних. У класі Е старші чотири біти встановлені в 1111, і цей клас є зарезервованим для експериментальних цілей.

Видно, що в кожній мережі відсутня частина IP-адрес (а саме два). Наприклад, IP-адреси класу С допускають застосування в кожній мережі тільки 254 хостів, тоді як їх повинно бути 256 (якщо керуватися формулою 2 n або 2 8). Це пов'язано з тим, що деякі IP-адреси зарезервовані для певних цілей і не можуть присвоюватися кінцевим пристроям в мережі .. У кожній мережі зарезервовано дві адреси хоста, а саме: найбільший адресу (що складається з одних одиниць) і найменший адресу (що складається з одних нулів). Адреса хоста, що складається з одних одиниць, позначає трансляцію, адреса, що складається з одних нулів, позначає "дану мережу". Два зазначених адреси не можуть використовуватися в якості адрес хостів. Це - ще одне обмеження TCP / IP.

Спеціальні адреси

Спочатку розглянемо адресу, що складається з одних нулів. Після застосування операції "І" до пари чисел, що складається з IP-адреси і маски підмережі, частина з позначенням хоста буде містити одні нулі. Наприклад, після застосування операції "І" до IP-адресою 200.156.1.1 до застосовуваної за замовчуванням маскою підмережі, рівної 255.255.255.0, буде отриманий адресу мережі 200.156.1.0. Отже, адреса 200.156.1.0 являє собою адресу мережі і не може використовуватися в якості адреси хоста.

Адреса, що складається з одних одиниць, зарезервований для широкомовної розсилки рівня 3. Наприклад, в IP-адресі 12.255.255.255 адресу хоста складається з одних одиниць (00001110.11111111.11111111.11111111). Він позначає всі хости в даній мережі, тобто служить для широкомовної розсилки.

Розрахунок кількості хостів в мережі

Таким чином, для розрахунку допустимої кількості хостів в мережі застосовується вираз 2 n - 2, а не просто 2 n. Наприклад, якщо відомо, що для позначення хоста застосовуються десять бітів, необхідно обчислити значення 2 10, а потім відняти 2 з отриманого результату (1024 - 2 = 1022).

Крім можливості спрямованої передачі інформації певного хосту існує широкомовна передача (broadcasting), при якій повідомлення отримують всі хости у зазначеній мережі. У протоколі IP існують два типи широкомовлення: спрямоване (directed) і обмежене (limited). Направлене широкомовлення дозволяє хосту віддаленої мережі передавати одну дейтаграму, яка буде доставлена всім хостам в адресованій мережі. Дейтаграмма з направленим широкомовним адресою може проходити через маршрутизатори в розподіленої мережі, при цьому початкова дейтаграмма буде доставлена всім хостам тільки в потрібній мережі, а не в проміжних мережах.

При направленому широкомовлення адресу одержувача містить коректний номер мережі і номер хоста, всі біти якого встановлені в одиниці. Наприклад, адреса 185.100.255.255 і буде розглядатися як адреса спрямованого широкомовлення для мережі 185.100. xxx. xxx класу В. Таким чином, спрямовані широкомовні адреси забезпечують потужний механізм, що дозволяє віддаленому пристрою посилати одну IP-дейтаграму, яка буде доставлена в режимі широкомовлення в зазначену мережу. Для отримання більш докладної інформації про направленому широкомовлення можна звернутися до документа RFC 1812.

Головним недоліком спрямованого широкомовлення є те, що потрібне знання номера цільової мережі, Друга форма широкомовлення, звана обмеженою, забезпечує трансляцію передачу для мережі відправника незалежно від зазначеного IP-адреси. Дейтаграмма з обмеженим широкомовним адресою ніколи не зможе пройти через маршрутизатори - останні не пропустять її далі себе в інші частини розподіленої мережі.

При обмеженому широкомовлення біти номера мережі і номера хоста складаються з одних одиниць. Таким чином, дейтаграмма з адресою одержувача 255.255.255.255 буде розглядатися як дейтаграмма з обмеженим широкомовлення.

Прості способи організації підмереж

Формування підмереж було введено для подолання таких проблем:

- Різкого зростання розміру та кількості таблиць маршрутизації в Інтернеті;

- Появи дефіциту номерів мереж при необхідності розширення їх кількості.

Обидві ці проблеми вирішувалися шляхом додавання ще одного рівня ієрархії до адресної структурі протоколу IP.

Організацією підмереж називається процедура розбиття великої мережі на менші, більш керовані компоненти. Наприклад, між IP-адресами класу С і класу В існує велика різниця в частині допустимої кількості хостів в кожній мережі. Настільки ж значна різниця існує між адресами класу В і класу А, Але що якщо організації необхідно адресувати в мережі тільки 1000 хостів? Їй потрібно отримати адресу мережі класу В навіть незважаючи на те, що понад 64 000 адрес залишаться невикористаними. Крім того, чи можна успішно підключити 65 000 комп'ютерів до однієї мережі без використання яких-небудь каналів розподіленої мережі? Чи можна зв'язати 65000 комп'ютерів за допомогою одного сегмента Ethernet, довжина якого не може перевищувати 500 метрів? Повинен бути передбачений спосіб поділу великої мережі на кілька підмереж. Саме цей принцип лежить в основі способу організації підмереж.

Організація підмереж здійснюється успішно завдяки тому, що в її основі лежить двійкова арифметика. За допомогою маски підмережі ми можемо "запозичити" біти з частини IP-адреси з позначенням хоста і приєднувати їх до частини з позначенням мережі. В результаті кількість можливих номерів мереж збільшується, а кількість номерів хостів зменшується.

Метод організації підмереж дозволяє розбити одну велику мережу на менші мережі, які є більш придатними для тієї кількості хостів, які можна успішно включити в один широкомовний домен. Наприклад, припустимо, що компанія зареєструвала мережа класу В з адресою 190.1.0.0. При використанні маски, передбаченої за замовчуванням (яка є 16-бітової, або дорівнює 255.255.0.0), в компанії можна сформувати тільки одну мережу приблизно з 65 000 хостами. Але припустимо, що компанія має близько 200 виробничих майданчиків, на кожній з яких знаходиться не більше 200 хостів. Тому фактично компанія зможе використовувати тільки кілька сотень адрес класу С.

На рисунку представлений процес формування підмереж, в якому номер хоста ділиться на дві частини: номер підмережі та номер хоста в цій підмережі.

Рисунок – Простий процес формування підмереж

За допомогою методу організації підмереж компанія може розбити свою адресу мережі класу В на 254 адреси мережі, що відповідають класу С. Для цього мережі присвоюється замість 16-бітової маски 24-бітова маска (255.255.255.0). Якщо операція "И" виконується з використанням 24-бітової маски, то при обробці адреси типу 190.1.1.1 виявляється, що адреса мережі дорівнює 190.1.1.0, а не 190.1.0.0, як було б при використанні 16-бітової маски. В результаті створюється мережа, аналогічна показаної на рисунку.

Рисунок – Введення підмереж в організації

Видно, що формування підмереж вирішує проблему зростання таблиць маршрутизації, так як конфігурація підмереж корпоративної мережі ніколи не видна за межами організації. Маршрути з Інтернету в будь-яку подсеть даного IP-адреси однакові, незалежно від того, на якій підмережі розташований отримувач. Це стало можливим тому, що всі підмережі даного номера мережі використовують один і той же мережевий префікс, але з різними номерами підмереж. Маршрутизаторам у приватній мережі потрібно розрізняти окремі підмережі, а у маршрутизаторів в Інтернеті всі ці підмережі визначені єдиним записом в таблицях маршрутизації. Це дозволяє адміністратору приватної мережі вносити будь-які зміни в логічну структуру мережі без впливу на розмір таблиць маршрутизації у маршрутизаторів в Інтернеті.

Формування підмереж також забезпечує вирішення другої проблеми, пов'язаної з виділенням організації нового мережевого номера або номерів при її зростанні. Організації можна виділити один номер мережі, після чого адміністратор отримує право довільно присвоювати номери підмереж кожної зі своїх внутрішніх мереж. Це дозволяє впроваджувати додаткові підмережі без необхідності отримання нового мережевого номера.

Перед тим як розробляти мережу на базі протоколу IP, адміністратора необхідно відповісти на наступні чотири важливих питання.

- Скільки підмереж потрібно організації сьогодні?

- Скільки подсетей може знадобитися організації в майбутньому?

- Скільки хостів існує в найбільшій підмережі організації сьогодні?

- Скільки хостів необхідно буде підтримувати найбільшою підмережі організації в майбутньому?

Першим кроком в процесі планування є визначення максимальної кількості необхідних підмереж. Дане значення округлюється до найближчої ступеня числа 2. Коли виконується ця оцінка, важливо врахувати майбутнє збільшення кількості підмереж. На другому кроці перевіряється факт існування достатньої кількості адрес хостів найбільшою підмережі організації. І на закінчення слід переконатися в тому, що виділений організації клас адреси надає достатню кількість бітів, необхідних для формування підмереж.

Для визначення того, яка кількість підмереж і хостов дозволяє отримати певна комбінація IP-адреси і маски підмережі, необхідно спочатку перетворити цю адресу і застосовується за умовчанням маску підмережі в двійкові числа, потім провести межу, звану лінією позначення мережі (або просто лінією мережі), після частини адреси мережі (позначеної останньої одиницею в застосовуваної за замовчуванням масці підмережі). Після цього потрібно визначити, яку кількість бітів потрібно для отримання необхідної кількості підмереж. Потім необхідно додати цю кількість бітів до маски підмережі і провести другу межу, звану лінією позначення підмережі (або просто лінією підмережі). Все, що знаходиться ліворуч від цієї лінії (аж до лінії мережі), позначає адресу підмережі. А все, що знаходиться праворуч від цієї лінії, позначає адресу хоста.

Слід зазначити, що при виборі маски підмережі дозволяється використовувати тільки маску з поспіль йдуть (ліворуч) одиницями. Іншими словами, маска підмережі, рівна 01010011 (83), застосовуватися не може, а маска підмережі 11110000 (248) є допустимою.

Отже, процес визначення маски повинен виконуватися в п'ять етапів.

- Перетворити IP-адресу і маску, яка застосовується за умовчанням, в двійкові числа.

- Провести межу після останньої одиниці (біта 1) у масці підмережі. Все, що знаходиться ліворуч від цієї риси, являє собою базовий адресу мережі.

- Визначити, яка кількість бітів потрібно для отримання необхідної кількості підмереж. Збільшити кількість одиниць в масці підмережі на цю величину.

- Провести другу межу після останньої одиниці в новій масці підмережі. Все, що знаходиться ліворуч від цієї риси до першої риси, являє собою частину адреси з позначенням підмережі, а все, що знаходиться праворуч від неї, - це частина адреси з позначенням хоста.

- Переконатися в тому, що кількість залишилися бітів у масці дозволяє адресувати достатню кількість хостів у кожній підмережі.

Після визначення того, яка маска повинна використовуватися, на наступному етапі необхідно з'ясувати, який перелік IP-адрес відноситься до кожної підмережі. Цей етап є обов'язковим, оскільки необхідно знати, до якої підмережі належить кожен конкретний IP-адресу. Якщо маска підмережі є простою (такий як 255.255.255.0), то цей перелік визначити нескладно. Наприклад, якщо є IP-адреса 172.16.1.1 з маскою 255.255,255.0, то можна відразу ж встановити, що він відноситься до підмережі з адресами від 172.16.1.1 до 172.16.1.254, не вдаючись до двійкової арифметики. Крім того, в цьому випадку можна легко визначити, що хости 172.16.200.1 і 172.16.50.1 знаходяться в різних підмережах. Але при використанні маски 255.255.224.0 вже не так легко дізнатися, що хости 172.16.34.1 і 172.16.73.1 знаходяться в різних підмережах, а хости 172.16.130.1 і 172.16.150.1 - в одній підмережі. В цьому випадку для визначення початкових і кінцевих адрес підмереж необхідно виконати деякі обчислення з допомогою двійкової арифметики. Тепер розглянемо детальніше цей процес.

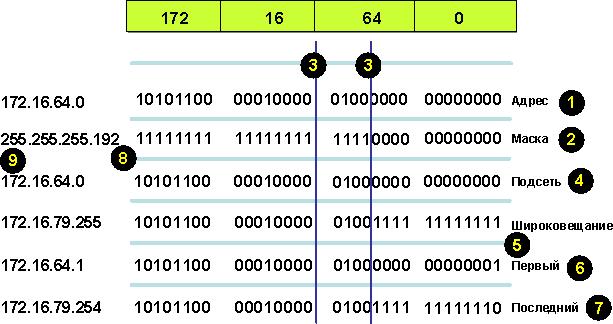

Спочатку необхідно взяти IP-адресу і маску, перетворити їх в двійкові числа та провести дві риси: лінію мережі (відразу після останньої одиниці в застосовуваної за замовчуванням масці підмережі, яка відповідає класу IP-адреси) і лінію підмережі (відразу після останньої одиниці в обумовленою користувачем масці підмережі). Всі етапи детально показані на рисунку.

172.16.64.0 10101100 00010000 01000000 00000000 Адреса

255.255.0.0 11111111 11111111 00000000 00000000 Стандартна

маска підмережі

255.255.192.0 11111111 11111111 11000000 00000000 Маска підмережі,

визначена адміністратором

172.16.64.0 10101100 00010000 01000000 00000000 Підмережа

172.16.127.255 10101100 00010000 01111111 11111111 Широкомовлення

172.16.64.1 10101100 00010000 01000000 00000001 Перша адреса

172.16.127.254 10101100 00010000 01111111 11111110 Остання адреса

Рисунок – етапи розрахунку IP-адрес

Потім необхідно визначити, всі можливі двійкові комбінації, які можуть бути отримані при різних значеннях бітів в частині адреси, відповідної підмережі. Наприклад, якщо в частині підмережі є чотири біта, то можливі комбінації є наступними: 0000 (0), 0001 (1), 0010 (2), 0011 (3), 0100 (4), 0101 (5), 0110 (6) , 0111 (7), 1000 (8), 1001 (9), 1010 (10), 1011 (11), 1100 (12), 1101 (13), 1110 (14) і 1111 (15). Це - наші 16 підмереж. Але підмережі з усіма нулями і всіма одиницями в номері є недійсними, тому підмережі 0000 (0) і 1111 (15) повинні бути виключені. Причина цього полягає в тому, що підмережа з усіма нулями в номері позначає базовий адресу мережі, а підмережа з усіма одиницями в номері відповідає широкомовної розсилці по "всім подсетям". Насправді виключення таких підмереж просто рекомендується, а не є обов'язковим, але ця тема розглядається додатково в цій главі в розділах про адресації VLSM і CIDR. Після видалення цих двох підмереж залишається 14 дійсних підмереж:

10101100.00010000.0001 0000.00000000 (172.16.16.0)

10101100.00010000.0010 0000.00000000 (172.16.32.0)

10101100.00010000.0011 0000.00000000 (172.16.48.0)

10101100.00010000.0100 0000.00000000 (172.16.64.0)

10101100.00010000.0101 0000.00000000 (172.16.80.0)

10101100.00010000.0110 0000.00000000 (172.16.96.0)

10101100.00010000.0111 0000.00000000 (172.16.112.0)

10101100.00010000.1000 0000.00000000 (172.16.128.0)

10101100.00010000.1001 0000.00000000 (172.16.144.0)

10101100.00010000.1010 0000.00000000 (172.16.160.0)

10101100.00010000.1011 0000.00000000 (172.16.176.0)

10101100.00010000.1100 0000.00000000 (172.16.192.0)

10101100.00010000.1101 0000.00000000 (172.16.208.0)

10101100.00010000.1110 0000.00000000 (172.16.224.0)

Тепер, залишаючи незмінними частини адреси з позначенням мережі і підмережі, необхідно визначити перелік адрес хостів, що відносяться до цієї підмережі, від першого адреси до останнього. Це завдання є досить нескладною: першою адресою є базовий адресу підмережі, а останнім - той же базовий адресу, в якому частина з позначенням хоста заповнена двійковими одиницями. В даному випадку октет, в якому частина з позначенням хоста заповнена двійковими одиницями (відповідний останньою адресою), дорівнює 00011111, або 31.

1. 10101100.00010000.00010000.00000000 (172.16.16.0) - найменше значення в діапазоні 1

10101100.00010000.0001 1111.11111111 (172.16.31.255) - найбільше значення в діапазоні 1

2. 10101100.00010000.00100000.00000000 (172.16.32.0) - найменше значення в діапазоні 2

10101100.00010000.0010 0000.00000000 (172.16.47.255) - найбільше значення в діапазоні 2

3. 10101100.00010000.00110000.00000000 (172.16.48.0) - найменше значення в діапазоні 3

10101100.00010000.0011 0000.00000000 (172.16.63.255) - найбільше значення в діапазоні 3

І так далі.

Нарешті, необхідно видалити перший і останній IP-адреси хостів, пов'язані з розглянутої підмережі. Слід пам'ятати, що перший адресу позначає "дану мережу", а останній є широкомовною адресою.

1. 10101100.00010000.0001 0000.00000000 (172.16.16.0) - найменше значення в діапазоні 1

10101100.00010000.0001 0000.00000001 (172.16.16.1) - найменше значення в діапазоні 1

10101100.00010000.0001 1111.11111111 (172.16.31.255) - найбільше значення в діапазоні 1

10101100.00010000.0001 1111.11111110 (172.16.31.254) - найбільше значення в діапазоні 1

2. 10101100.00010000.0010 0000.00000000 (172.16.32.0) - найменше значення в діапазоні 2

10101100.00010000.0010 0000.00000001 (172.16.32.1) - найменше значення в діапазоні 2

10101100.00010000.0010 1111.11111111 (172.16.47.255) - найбільше значення в діапазоні 2

10101100.00010000.0010 1111.11111110 (172.16.47.254) - найбільше значення в діапазоні 2

3. 10101100.00010000.0011 0000.00000000 (172.16.48.0) - найменше значення в діапазоні 3

10101100.00010000.0011 0000.00000001 (172.16.48.1) - найменше значення в діапазоні 3

10101100.00010000.0011 1111.11111111 (172.16.63.255) - найбільше значення в діапазоні 3

10101100.00010000.0011 1111.11111110 (172.16.63.254) - найбільше значення в діапазоні 3

І так далі.

Спрощений метод

На жаль, дійсно простого методу вибору частини маски з позначенням підмережі не існує. Але знайти спрощений метод визначення допустимого діапазону адрес дуже легко. Він являє собою чотирьохетапну процес, описаний нижче.

- Знайти "цікавить" октет. Таким є октет, в якому значення маски не дорівнює 0 або 255. Тому в масці підмережі 255.255.192.0 цікавлять октетом є третій (192).

- Знайти різницю між значеннями цікавлять октетів суміжних діапазонів, N (звану також просто значенням діапазону), віднявши значення цікавить октету з 256. У даному прикладі різниця між діапазонами становить:

N = 256 - 192 = 64.

3. Визначити перший і останній адреси для кожної підмережі, спочатку встановивши значення цікавить октету, рівне нулю, потім послідовно збільшуючи це значення на n. Наприклад, якщо базовою адресою мережі є 172.16.0.0 з маскою 255.255.192.0, то різниця між діапазонами (значення діапазону) дорівнює 64 і цікавлять октетом є третій. Тому перша підмережа має діапазон адрес від 172.16.0.0 до 172.16.63.255, Друга - від 172.16.64.0 до 172.16.127.255 і т.д.

4. Нарешті, видалити першу і останню підмережі, а також перший і останній IP-адреси для кожної підмережі.

Існує рекомендація щодо порядку розташування бітів при виділенні підмереж. У документі RFC 1219 описано основне правило, якому бажано дотримуватися при присвоєння номерів подсетям і хостам. Номери підмереж призначають таким чином, щоб старші біти у номері підмережі встановлювалися першими. Наприклад, якщо поле номера підмережі складається з чотирьох бітів, то перші кілька номерів підмереж повинні бути наступними: 8 (1000 2), 4 (0100 2), 12 (1100 +2), 2 (0010 2), 6 (0110 2) і т. д. Іншими словами, поодинокі біти номерів підмереж рекомендується встановлювати, починаючи з крайньої лівої позиції. У той час як одиничні біти номерів хостів рекомендується встановлювати, починаючи з крайньої правої позиції.

Якщо слідувати цьому правилу, то на кордоні між номером підмережі і номером хоста будуть існувати нульові біти. Це дозволяє міняти маску підмережі без зміни IP-адреси, присвоєного хосту. Необхідність у зміні маски підмережі може виникнути при розширенні числа хостів у кожній підмережі, з урахуванням того, що плановане число можливих підмереж зазвичай більше необхідного в даний момент. В такому разі існує можливість «запозичення» під номера підмереж деяких бітів з числа зарезервованих. Перевагою описаного правила є те, що адміністратору достатньо оновити маску підмережі на кожному хості і не потрібно переконфігурувати IP-адреси хостів у всій організації. Зміна адрес зажадає великих зусиль від адміністратора, так як в даному випадку може знадобитися перенастроювання поштових сервісів, статичних таблиць маршрутизації і т. д.

На цьому тема організації простих підмереж закінчується. Тепер перейдемо до більш складних тем: застосування маски підмережі змінної довжини (Variable Length Subnet Masking - VLSM) і безкласова міждоменної маршрутизація (Classless InterDomain Routing - CIDR).

Організація підмереж методом VLSM

Документ RFC 1009 від 1987 року сформулював, яким чином в мережах, що складаються з декількох підмереж, можна використовувати більше однієї маски підмережі. У ситуації, коли в розподіленої IP-мережі призначається кілька масок підмереж, вона розглядається як мережа з масками підмереж змінної довжини, так як в цьому випадку розширені мережеві префікси в різних підмережах мають різну довжину.

Складні методи організації підмереж передбачають використання для номера підмережі більше одного октету. До сих пір для виділення номера підмережі ми використовували тільки один октет. Але метод організації підмереж за допомогою декількох октетів в дійсності не набагато складніше, а просто трохи незвичне. Зокрема, розглянемо приклад з адресою мережі 10.0.0.0. Припустимо, що необхідно виділити 2000 підмереж з 8000 хостів в кожній підмережі. Такі вимоги до підмережі змушують використовувати не менше 11 бітів в частині адреси з позначенням підмережі (211 - 2 = 2046). В результаті буде отримана маска 255.255.224.0, або 10.0.0.0/21. Це означає, що весь другий октет і частина третього октету відносяться до частини адреси з позначенням підмережі. Задача визначення допустимих діапазонів адрес хостів для цієї адреси мережі також не стає.

З використанням спрощеного методу виконаємо аналогічний процес визначення діапазонів адрес. Насамперед встановимо, якою октет є цікавлять. Нагадаємо, що цікавлять називається октет, в якому значення маски не дорівнює 0 або 255. Цьому визначенню відповідає третині октет, тому почнемо з нього. Візьмемо його значення, рівне 224, і віднімемо його з 256. В результаті залишиться діапазон 32. Але в даному випадку, перш ніж приступити до наступного етапу, необхідно згадати, що перед цікавлять октетом знаходиться ще один цілий октет, який також відноситься до підмережі. У зв'язку з цим перед переходом до наступного етапу необхідно врахувати значення другого октету (який не є цікавлять). Для цього спочатку присвоїв другий октету значення нуль і будемо збільшувати значення в третьому октеті до тих пір, поки не буде досягнутий останній діапазон, а потім додамо одиницю до другого октету і виконаємо цей процес з самого початку, як показано нижче.

10.0.0.0-10.0.31.255.

10.0.32.0-10.0.63.255.

10.0.64.0-10.0.95.255.

10.0.96.0-10.0.127.255.

10.0.128.0-10.0.159.255.

10.0.160.0-10.0.191.255.

10.0.192.0-10.0.223.255.

10.0.224.0-10.0.255.255.

10.1.0.0-10.1.31.255.

10.1.32.0-10.1.63.255.

10.1.64.0-10.1.95.255.

10.1.96.0-10.1.127.255.

І т.д.

Потім повернемося до складеного списку і видалити дві недійсні підмережі (першу і останню) і два неприпустимих адреси в кожній підмережі (перший і останній). В результаті залишиться приблизно такий список діапазон адрес, який представлений нижче.

10.0.0.0-10.0.31.255.

10.0.32.1-10.0.63.254.

10.0.64.1-10.0.95.254.

10.0.96.1-10.0.127.254.

10.0.128.1-10.0.159.254.

10.0.160.1-10.0.191.254.

10.0.192.1-10.0.223.254.

10.0.224.1-10.0.255.254.

9.10.1.0.1-10.1.31.254.

10.1.32.1-10.1.63.254.

... нижче йдуть приблизно 2000 діапазонів адрес підмереж ...

10.255.96.1-10.255.127.254.

10.255.128.1-10.255.159.254.

10.255.160.1-10.255.191.254.

10.255.192.1-10.255.223.254.

10.255.ада.1 10.255.355.354.

На цьому вичерпується тема, що стосується застосування декількох октетів для організації підмереж. Необхідно тільки пам'ятати, що слід збільшувати номер в нецікавий октеті кожен раз після заповнення всього набору діапазонів адрес в сюжеті октеті.

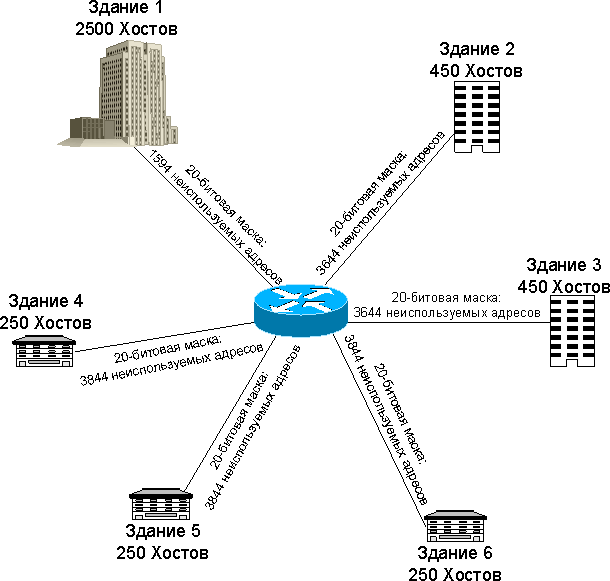

Тепер перейдемо до опису методу застосування маски підмережі змінної довжини (VLSM), який використовується для отримання адреси на основі класу і перетворення його в більш масштабований і менш марнотратний діапазон адрес. Нeдостатком адрес на основі класів є те, що вони зазвичай надають або занадто великий, або занадто маленький діапазон адрес для використання в більшості ситуацій. Наприклад, припустимо, що організація має мережу зі структурою, показаної на рис. 4.12. Після організації підмереж на основі адреси класу В з використанням 20-бітової маски (255.255.240.0) буде отримано 14 підмереж і 4094 хостів в кожній підмережі. Саме такі параметри необхідно створити в будинку 1, оскільки в цій будівлі є 2500 хостів. Але в інших місцях потреба в розміщенні хостів значно нижче і тому адреси використовуються неефективно. З усіх інших майданчиків на жодній не використовується понад 500 IP-адрес, але всі вони мають маску / 20. Це означає, що дана організація не використовує понад 50 000 IP-адрес.

Приклад марного витрачання IP-адрес

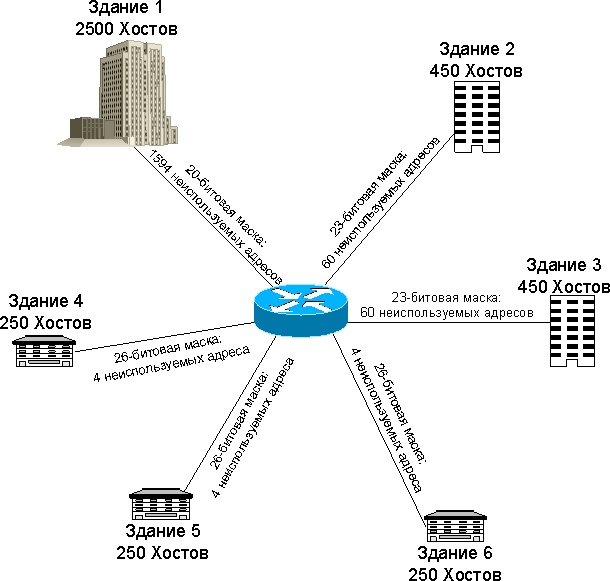

Метод VLSM передбачає розбивку на підмережі адресного простору, заснованого на використанні класів, а потім розбивку підмереж на підмережі до тих пір, поки не буде досягнуто необхідну кількість хостів у кожній підмережі.

При використанні методу VLSM вводиться ряд нових правил розподілу адрес, які дозволяють значно зменшити їх непродуктивний витрата. По-перше, при використанні цього методу не потрібно видаляти підмережі з номерами, що складаються з одних нулів або одних одиниць. Ці підмережі тепер дозволено використовувати для розміщення в них хостів. (Але видаляти перший і останній IP-адреси з кожної підмережі все одно необхідно.) По-друге, дозволено застосовувати до різних частин мережі різні маски. Це дозволяє в разі необхідності розділяти мережу на менші частини. Єдина вимога при цьому полягає в тому, щоб діапазони адрес у підмережах не перекривали один одного.

Зменшення непродуктивного витрати IP-адрес з використанням методу VLSM

Єдиний спосіб перевірки того, що перекриття адрес відсутня, полягає у виконанні обчислень за допомогою двійкової арифметики.

Припустимо, що організації був виділений мережеву адресу 172.16.0.0/16 (IP‑адреса класу В), і адміністратор планує прийняти до уваги маски підмережі змінної довжини.

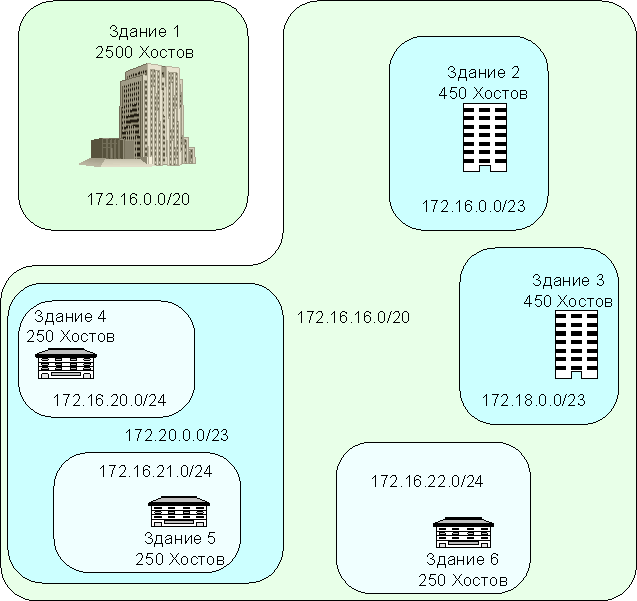

По-перше, визначимо, яку кількість хостів потрібно для найбільших підмереж. У даному випадку для найбільшої підмережі потрібно, щонайменше, 2500 хостів, тому почнемо з неї. Для підтримки цих хостів потрібна 20-бітова маска, за допомогою якої буде отримано 16 підмереж (нагадаємо, що при використанні методу VLSM не потрібно відкидати першу і останню підмережі) з 4094 хостами кожна (оскільки все ще необхідно відкидати перший і останній IP-адреси в кожній підмережі). Одна з цих підмереж використовуються для будівлі 1 (172.16.0.0/20). Для всіх інших хостів потрібно тільки менш 2000 IP-адрес, тому для підтримки цих підмереж необхідно взяти одну з великих 16 підмереж з кількістю хостів 4094.

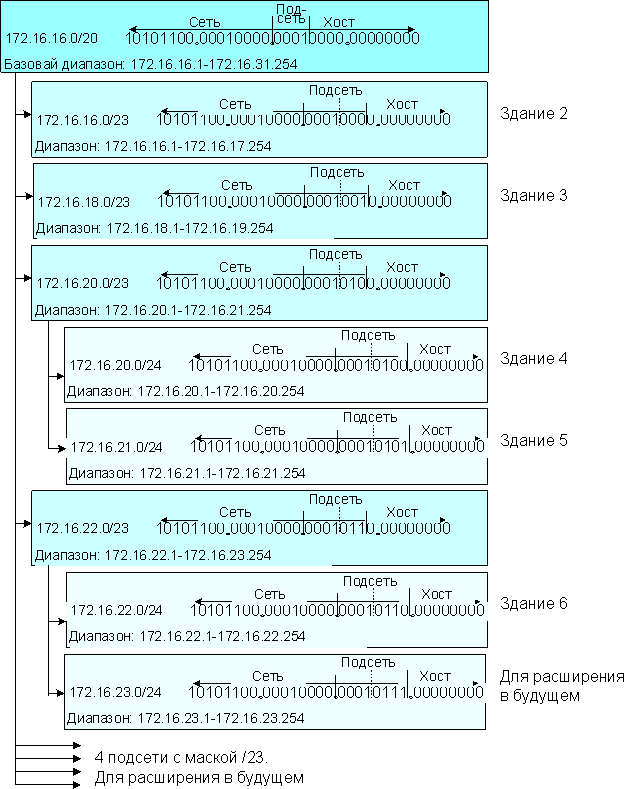

Візьмемо одну подмережу (172.16.16.0) і розділимо її на вісім підмереж, використовуючи для кожної з них 23-бітову маску. Додамо ці три біта до маски підмережі (в результаті чого вони складуть частину з позначенням адреси подподсеті інший підмережі), що дозволяє створити вісім підмереж з 510 хостами кожна. Розглядаючи двійкові значення адрес, наведені на рис. 4.13, можна помітити, що жоден з цих діапазонів не перекривається.

Дві з цих підмереж виділимо будівлі 2 (172.16.16.0/23) і 3 (172.16.18.0/23). Нарешті, відзначимо, що для всіх останніх трьох підмереж потрібно менше 254 хостів. В цьому випадку необхідно використовувати 24-бітову маску, тому візьмемо дві з 23-бітових підмереж і розіб'ємо їх на менші подсети із застосуванням цієї маски. В результаті буде отримано 4 підмережі, кожна з яких складається з 254 хостів. Три з цих діапазонів адрес будуть використовуватися для створення трьох підмереж. В результаті загальний підсумок становить 1 підмережа з 254 хостами, 4 підмережі з 510 хостами та 14 підмереж з 4094 хостами, які залишаються в резерві для розподілу в майбутньому. Логічна структура створеного таким чином розподілу адрес показана на рисунку.

Рисунок - Пример вычислений диапазона IP-адресов с использованием метода VLSM

Рисунок – логічна структура створеного розподілу адрес

На цьому тема практичного застосування методу VLSM вичерпується. Цей метод не можна назвати занадто складним, але для його застосування потрібно повне розуміння того, які маніпуляції з двійковими числами лежать в основі адресації TCP / IP.

Безкласова міждоменна маршрутизація

Концепція безкласової междоменной маршрутизації (CIDR) була офіційно документована у вересні 1993 року (RFC 1517, RFC 1518, RFC 1519 та RFC 1520). Її поява була інспірована почастішали кризами в Інтернеті. Через недосконалість протоколів маршрутизації трафіку, викликаний повідомленнями про оновлення таблиць маршрутизації, приводив до збоїв магістральних маршрутизаторів. Це було пов'язано з повним задіянням їх ресурсів на обробку великого обсягу службової інформації. Так, у 1994 році таблиці маршрутизації магістральних маршрутизаторів Інтернету містили до 70 000 маршрутів. Впровадження технології CIDR скоротило число записів маршрутів до 30 000. Крім того, додатковою передумовою для впровадження технології CIDR з'явилася реальна небезпека браку адресного простору при подальшому розширенні Інтернету. Ця технологія дозволяє реалізувати нові, не підтримувати більш ранні можливості.

- Відхід від традиційної концепції поділу адрес протоколу IP на класи, завдяки чому можна більш ефективно використовувати адресний простір протоколу IP версії 4.

- Об'єднання маршрутів. Тут один запис у таблиці маршрутизації може представляти сотні адрес. Це дозволяє контролювати кількість маршрутної інформації у магістральних маршрутизаторах Інтернету.

Метод адресації CIDR за своїм задумом багато в чому нагадує метод VLSM. В даний час метод CIDR використовується для призначення адрес відкритої мережі у зв'язку з браком вільних відкритих IP-адрес. При використанні методу CIDR практично ігнорується принцип розподілу мережевих адрес по класах і застосовуються простору адрес, які визначені тільки за допомогою маски.

Технології CIDR і VLSM дозволяють рекурсивно ділити порції адресного простору на невеликі частини. Основна відмінність між ними в тому, що при використанні маски підмережі змінної довжини рекурсія виконується на адресному просторі, виділеному організації раніше. При цьому схема розподілу простору залишається захована усередині організації (тобто, наприклад, для користувачів в мережі Інтернет подібна схема поділу залишається прозорою і непомітною).

На перших порах метод CIDR розглядався як спосіб розподілу провайдером Internet між клієнтами IP-адрес у вигляді діапазонів IP-адрес (званих блоками), а не виділення адреси деякого класу. Зазвичай інтернет-провайдер виділяє своїм клієнтам адреси певних класів, що призводить до деякої надмірності в одному місці і до дефіциту в іншому. Звернувшись до технології CIDR, провайдери отримують можливість «нарізати» блоки з виділеного їм адресного простору, які оптимально підходять під вимоги кожного клієнта, залишаючи в той же час можливість його майбутнього безпроблемного зростання.

Наприклад, якщо організація укладає з провайдером Internet угоду про оренду лінії Т1, їй може бути переданий для використання блок загальнодоступних IP-адрес. При цьому кількість адрес в блоці може перебувати в межах від 2 до 64, залежно від потреб організації. Організація може також запросити (за додаткову плату) ще один блок загальнодоступних адрес і додати його до раніше отриманого блоку, якщо в цьому виникне необхідність.

Принцип здійснення методу CIDR є дуже простим. Провайдер Internet після отримання заявки від організації, якій, скажімо, потрібно 25 відкритих IP-адрес, переглядає наявні в його розпорядженні простір адрес. Припустимо, що він виявляє, що адреси в діапазоні від 64.90.1.32 до 64.90.1.63 не зайняті. В цьому випадку провайдер виділяє організації адреса мережі 64.90.1.32/27. У цьому блоці адрес організація отримує 30 дійсних IP-адрес від 64.90.1.33 до 64.90.1.62. Це - адреса мережі класу А, але організація не отримує весь діапазон адрес цього класу, оскільки їм як і раніше володіє провайдер Internet. Організації просто надається частину простору адрес цієї мережі, яке вона може використовувати до тих пір, поки не перейде до іншого провайдера Internet.

Основний принцип методу CIDR полягає в тому, що поняття класу вже не застосовується. Але при використанні цього методу слід пам'ятати, що після отримання від провайдера Internet адреси і маски (скажімо, довжиною 22 біта) організація не має права зменшити довжину цієї маски (використовувати в ній менше бітів), навіть якщо отриманий IP-адреса мережі відноситься до класу А. Організації не передається у використання весь цей клас, їй тільки надається можливість застосовувати певну частину простору адрес, переданого в її розпорядження. Але організація може збільшувати довжину маски (включати в неї більше бітів) і розбивати свою частину простору адрес на підмережі у відповідності зі своїми потребами. Але при цьому необхідно ретельно слідкувати за тим, щоб використовувалися тільки адреси з призначеного діапазону.

Припустимо, що провайдеру була виділена адресу 206.0.64.0 з мережевим префіксом / 18. Тоді для завдання індивідуальних адрес залишається 14 біт, що дозволяє підтримувати до 16384 (2 14) хостів. У разі використання класів адрес досягнення тієї ж мети вимагає від провайдера виділення 64 адрес класу С.

Якщо клієнтові, якого обслуговує даний провайдер, для своєї мережі потрібно 800 адрес хостів, то провайдер може виділити йому адресний блок 206.0.68.0/22, тобто блок з 1024 (2 10) адрес хостів. При такому виділенні клієнт отримує в своє розпорядження 224 додаткових адреси. Якщо слідувати класової адресної схемою, то клієнтові треба було б виділити або одну адресу класу В, або чотири адреси класу С. При наданні однієї адреси класу В клієнт отримує більш 64 000 додаткових адрес. При виділенні чотирьох адрес класу С клієнт має прийнятне кількість адрес, але заодно збільшується розмір таблиць маршрутизації (додаються чотири записи).

Розглянемо на практиці роботу з технологією CIDR. Для цього виберемо адресний блок 192.168.168.0/21. На першому етапі запишемо індивідуальні номери мереж для цього блоку.

У двійковому вигляді блок представляється наступним чином:

192.168.168.0/21 - 11000000.10101000.10101000.00000000.

Маска, обумовлена префіксом / 21, на три біта менше, ніж традиційна маска для мережі класу С (/ 24). А це означає, що даний блок CIDR ідентифікує блок з 8 (2 3) послідовних (впорядкованих) мереж з префіксом / 24:

11000000.10101000.10101000.00000000 - 192.168.168.0

11000000.10101000.10101001.00000000 - 192.168.169.0

11000000.10101000.10101010.00000000 - 192.168.170.0

11000000.10101000.10101011.00000000 - 192.168.171.0

11000000.10101000.10101100.00000000 - 192.168.172.0

11000000.10101000.10101101.00000000 - 192.168.173.0

11000000.10101000.10101110.00000000 - 192.168.174.0

11000000.10101000.10101111.00000000 - 192.168.175.0

Інший приклад. Потрібно об'єднати набір наступних чотирьох адрес з префіксом / 24 в максимально місткий адресу:

192.168.146.0/24

192.168.147.0/24

192.168.148.0/24

192.168.149.0/24

Спочатку запишемо ці адреси в двійковій формі:

192.168.146.0/24 11000000.10101000.10010010.00000000

192.168.147.0/24 11000000.10101000.10010011.00000000

192.168.148.0/24 11000000.10101000.10010100.00000000

192.168.149.0/24 11000000.10101000.10010101.00000000

Слід звернути увагу на те, що даний набір з чотирьох мереж не можна об'єднати в одну адресу з префіксом / 23. Враховуючи це, об'єднання CIDR буде наступним:

192.168.146.0/23

192.168.148.0/23

Якщо дві мережі з префіксом / 23 потрібно об'єднати в мережу з префіксом / 22, то вони повинні відповідно «поміщатися» в один адресний блок / 22. Однак раз кожна з отриманих мереж з префіксом / 23 є членом різних блоків / 22, то вони не можуть бути об'єднані в блоці / 22, хоча об'єднання в 192.168.144/21 формально дійсно. Але таке об'єднання включало б чотири адреси мережі, яких не було у вихідних мережах. Враховуючи все вищевикладене, зазначимо, що об'єднання, що складається з мінімальної кількості адресних блоків (два) буде мати префікс / 23.

В кінці 1992 року співтовариство Інтернет для вирішення проблем адресного простору і ряду суміжних завдань розробило три проекти протоколів: "TCP and UDP with Bigger Addresses (TUBA)"; "Common Architecture for the Internet (CatnIP)" і "Simple Internet Protocol Plus (SIPP ). Після аналізу всіх цих пропозицій був прийнятий новий протокол IPv6 з IP-адресами в 128 біт замість 32 для IPv4. Впровадження цього нового протоколу представляє окрему серйозну проблему, так як цей процес не передбачає заміни всього програмного забезпечення в усьому світі одночасно.

5 Техніка безпеки при виконанні лабораторної роботи:

- виконувати вимоги інструкції № 10;

- не вмикати та вимикати ПЕОМ самостійно без потреби;

- не залишати ПЕОМ у ввімкненому стані без нагляду;

- не затуляти вентиляційні отвори монітора та системного блока;

- не класти на клавіатуру різні речі – зошити, ручки, тощо;

- виконувати роботу у відповідності з інструкцією.

6 Характеристика робочого місця:

Робоче місце на базi ПК з встановленою ОС WINDOWS 2000, інстальованою програмою проектування та моделювання роботи комп’ютерних мереж Net Cracker Pro.

7 Порядок виконання роботи:

7.1. Ознайомтесь з основними принципами адресації пристроїв в комп’ютерних мережах на канальному рівні моделі OSI. Занести в звіт по лабораторній роботі стислі відомості по цій темі.

7.2. Ознайомтесь з основними принципами адресації пристроїв в комп’ютерних мережах на мережевому рівні моделі OSI. Дослідіть структуру ІР-адреси, вивчіть, на які класи поділяються ІР-адреси, що таке маска підмережі та її призначення, які бувають спеціальні ІР-адреси. Занести в звіт по лабораторній роботі стислі відомості по цій темі.

7.3. Ознайомтесь з основними принципами адресації пристроїв в комп’ютерних мережах на транспортному рівні моделі OSI. Занести в звіт по лабораторній роботі стислі відомості по цій темі.

7.4. Ознайомтесь з основними принципами адресації пристроїв в комп’ютерних мережах за допомогою символьних імен (NetBIOS та DNS). Занести в звіт по лабораторній роботі стислі відомості по цій темі.

7.5. Ознайомтесь з основними принципами функціонування системи статичної маршрутизації в комп’ютерних мережах. Дослідіть типову таблицю маршрутизації вузла комп’ютерної мережі, вивчіть, які бувають види маршрутів. Занести в звіт по лабораторній роботі стислі відомості по цій темі.

7.6. Спроектуйте адресний простір ІР-адрес для всіх підмереж згідно Вашого варіанту завдання (таблиці 1, 2 та 3) (за допомогою маски підмережі розбийте виділену Вам ІР-адресу на потрібну кількість підмереж, враховуючи кількість комп’ютерів в кожній підмережі).

Таблиця 1 – Варіанти завдань

-

№ варіанту

Тип інфраструктури

Тип трафіку

1, 16

1

2

2, 17

2

3

3, 18

3

4

4, 19

4

1

5, 20

5

3

6, 21

6

4

7, 22

7

1

8, 23

8

2

9, 24

1

4

10, 25

2

1

11, 26

3

2

12, 27

8

3

13, 28

5

1

14, 29

6

2

15, 30

7

3

Таблиця 2 – Тип інфраструктури

-

№ варианту

Кількість підмереж

Кількість вузлів в підмережі

Предоставленные адреса

1

4

60, 40, 30, 30

192.168.11.0

2

5

100, 100, 50, 50, 50

172.22.0.0

3

6

12, 14, 30, 60, 60, 60

192.168.13.0

4

4

60, 60, 50, 50

172.24.0.0

5

5

30, 30, 60, 60, 60

192.168.15.0

6

4

30, 30, 120, 160

172.26.0.0

7

4

30, 30, 60, 120

192.168.17.0

8

6

30, 30, 60, 60, 60, 120

172.28.0.0

Таблиця 3 – Тип трафіку

-

№ варианта

Количество файловых серверов

Количество HTTP-серверов

Количество FTP-серверов

Количество

серверов баз

данных

1

3

1

2

2

2

3

2

1

2

3

2

1

2

3

4

2

2

1

3

Призначте кожному вузлу в кожній підмережі унікальну ІР-адресу, враховуючи те, що такі спеціальні ІР-адреси, як широкомовна ІР-адреса підмережі та власна ІР-адреса підмережі не призначаються ніяким пристроям чи їх портам в мережі. На основі розрахунків заповніть таблицю 4, в якій перерахуйте всі власні адреси підмереж, діапазон адрес для вузлів в підмережах, широкомовну адресу кожної підмережі.

Таблиця 4 – Адресний простір ІР-адрес підмереж

-

Власна ІР-адреса піжмережі

Початкова ІР-адреса для вузлів підмережі

Кінцева

ІР-адреса для вузлів підмережі

Широкомовленнєва ІР-адреса піжмережі

Заповніть таблицю 5, в якій поставте у відповідність ІР-адресам піжмереж маски

підмереж та ІР-адреси шлюзів за замовчуванням для цих підмереж.

Таблиця 5 – Маски підмереж та шлюзи за замовчуванням

-

Власна ІР-адреса підмережі

Маска підмережі

Шлюз за замовчуванням

7.7. Побудуйте в програмі NetCracker Pro комп’ютерні мережі згідно Вашого варіанту завдання (таблиці 1, 2 та 3), використовуючи стандартні пристрої (ПК, мережеві адаптери Fast Ethernet, комутатори Fast Ethernet). Для побудови підмереж використовуйте лише два ПК – перший і останній, а також обов’язково відобразіть всі сервери в кожній підмережі.

7.8 Призначте кожному вузлу (а також кожному серверу) в кожній підмережі унікальне символьне ім’я (адресу). При цьому використовуйте структуровані імена (наприклад, 10-Computer1: тут 10 – це номер приміщення, ще знаходиться ПК, 1 – це порядковий номер ПК в приміщенні). Кожній підмережі (робочій групі) також призначте символьне ім’я (адресу). Це ім’я робочої групи має бути однаковим для всіх ПК, що входять до складу робочої групи. Використовуйте в символьних іменах лише латинські літери та цифри. За результатами розробки символьного адресного простору мережі складіть таблицю 6:

Таблиця 6 – Адресний простір символьних адрес підмереж

-

Символьна адреса піжмережі (ім’я робочої групи)

Символьні адреси вузлів підмережі (імена вузлів робочої групи)

Заповніть таблицю 7, вказавши символьні та ІР-адреси, маски під мереж та маршрути за замовчуванням всіх серверів в кожній підмережі:

Таблиця 7 – Відповідність символьних імен серверів їхнім ІР-адресам

-

Символьна адреса сервера

ІР-адреса сервера

Маска підмережі

Шлюз за замовчуванням

7.9 Побудуйте в програмі NetCracker Pro складену комп’ютерну мережу, в якій об’єднайте за допомогою маршрутизаторів (router) всі раніше побудовані підмережі за таким принципом: для варіантів з чотирма підмережами - схема з’єднання А (рисунок 1), для варіантів з п’ятьма та шістьма підмережами - схема з’єднання В (рисунок 2). Призначте кожному порту маршрутизаторів незадіяні ІР-адреси з відповідних підмереж (безпосередньо підключених до портів маршрутизаторів) та занесіть ці відомості до звіту у вигляді таблиці 8 та відобразіть їх на рисунку Вашої складеної мережі. Порти маршрутизаторів пронумерувати. Рисунок отриманої складеної мережі, привести в звіті.

Таблиця 8 – адресація портів маршрутизаторів

-

Маршрутизатор

№ порта маршрутизатора

ІР-адреса порта маршрутизатора

Маска підмережі

7.10 Для маршрутизатора 1 та вузла С підмережі №3 складеної мережі, побудованої згідно Вашого варіанту завдання, складіть таблиці маршрутизації до всіх підмереж Вашої мережі та вкажіть спеціальний маршрут за замовчуванням до інших, віддалених по відношенню до Вашої мережі підмереж. Опишіть маршрут пересування даних по складеній мережі, якщо джерелом даних буде вузол С підмережі №3, а приймачем – будь-який ПК в будь-якій іншій підмережі. Опишіть, як маршрутизатор 1 буде перенаправляти дані, що надійшли в нього з підмереж складеної мережі.

Рисунок 1 – Схема А з’єднання підмереж

Рисунок 2 – Схема В з’єднання підмереж

Складені таблиці маршрутизації разом з поясненнями до них привести у звіті у вигляді таблиць 9:

Таблиця 9 – Форма таблиць маршрутизації

-

ІР-адреса пункту (підмережі або вузла) призначення

ІР-адреса порта наступного маршрутизатора

ІР-адреса вихідного мережевого порта

Відстань до пункту (підмережі або вузла) призначення

7.11. Правильно вимкніть ПК (ЛКМ на кнопці ПУСК, виберіть пункт Завершение работы, у новому вікні виберіть команду Завершение работы та клацніть ЛКМ на кнопці ОК) та приведіть робоче місце у порядок.

7.12. Оформіть звіт по роботі, де опишіть всі ваші дії по ходу роботи і дайте відповіді на контрольні запитання.

8 Зміст звіту:

Найменування та номер роботи;

Мета роботи;

Завдання;

Результати виконання з коментарями по кожному пункту ходу лабораторної роботи;

Висновки по роботі, відповіді на контрольні запитання.