- •Основные определения:

- •Угрозы информационной безопасности

- •Классификация угроз иб:

- •Основная классификация угроз:

- •Модель системы защиты

- •Основные угрозы безопасности парольных систем

- •Рекомендации по практической реализации парольных систем

- •Методы хранения паролей в ас

- •Передача паролей по сети

- •Разграничение доступа

- •Криптографические методы обеспечения конфиденциальности информации

- •Системы обнаружения вторжений

- •Протоколирование и аудит

- •Хранение системных журналов

- •Принципы обеспечения целостности

- •Криптографические методы обеспечения целостности информации

- •Цифровая подпись

- •Криптографические хеш-фукнции

- •Коды проверки подлинности

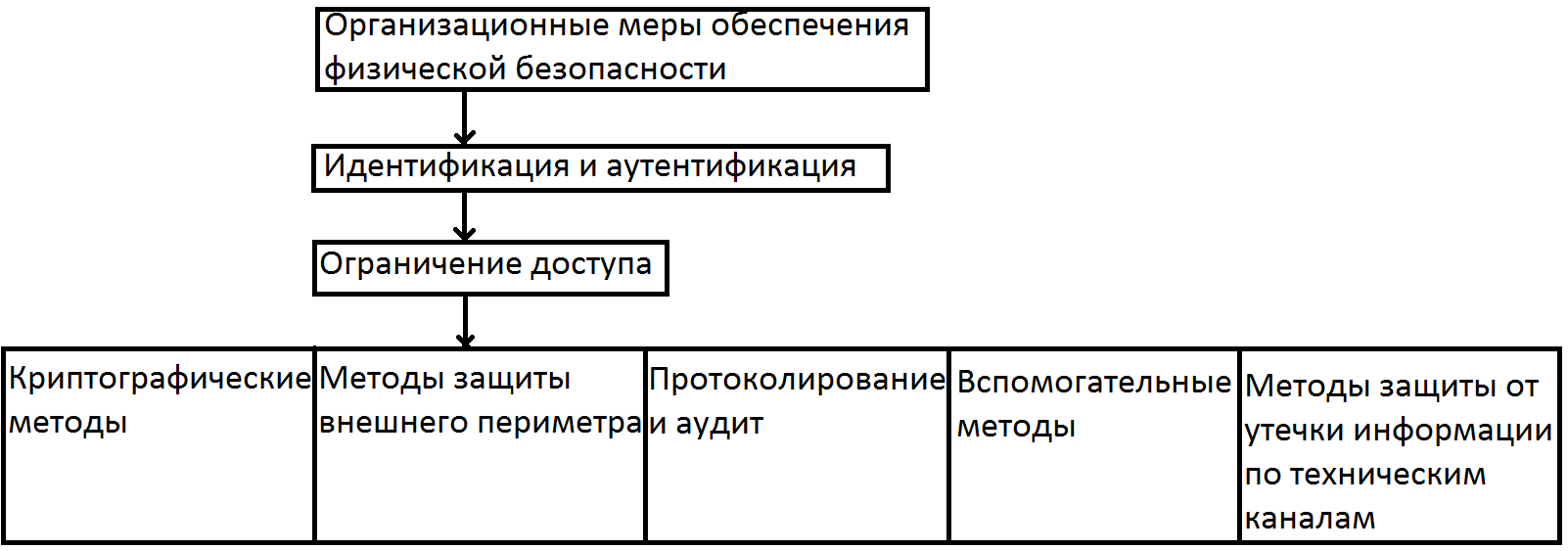

Модель системы защиты

Структура системы защиты от угроз нарушения конфиденциальности информации

Организационные меры и меры обеспечения физической безопасности предусматривают:

Развертывание системы контроля и разграничения физического доступа к элементам АС

Создание службы охраны физической безопасности

Организацию механизмов контроля над перемещением сотрудников и посетителей

Разработку и внедрение регламентов, должностных инструкций и тому подобных регулирующих документов

Регламентацию порядка работы с носителями, содержащими конфиденциальную информацию

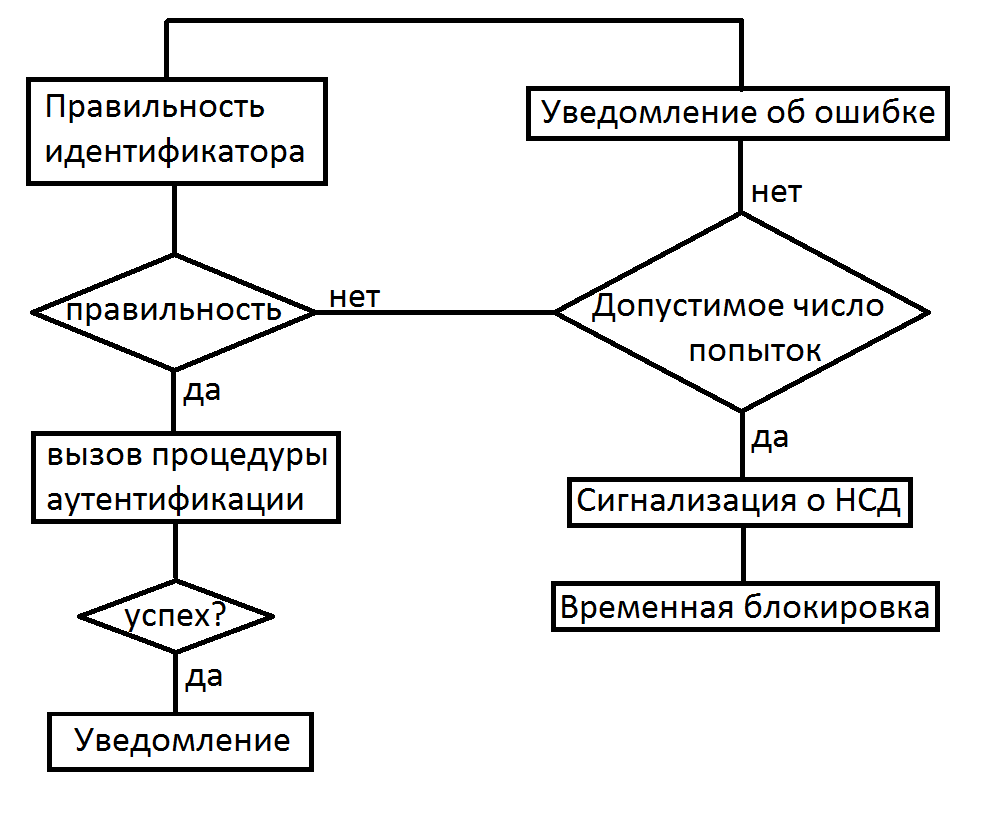

Под идентификацией принято понимать присвоение субъектам доступа уникальных идентификаторов и сравнение таких идентификаторов с перечнем возможных.

Аутентификация понимается как проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности.

Все множество используемых в настоящее время методов аутентификации можно разделить на 4 группы:

Методы, основанные на знании некоторой секретной информации

Методы, основанные на использовании уникального предмета

Методы, основанные на использовании биометрических характеристик человека

Методы, основанные на информации, ассоциированной с пользователем

Практика совместного использования нескольких из вышеупомянутых механизмов называется многофакторной аутентификацией.

….

Традиционность

Основные угрозы безопасности парольных систем

За счет использования слабостей человеческого фактора

Путем подбора

Полный перебор

Подбор по словарю

Подбор с использованием сведений о пользователе

За счет использования недостатков реализации парольной системы

Рекомендации по практической реализации парольных систем

Установление минимальной длины пароля

Увеличение мощности алфавита паролей

Проверка и отбраковка паролей по словарю

Установка максимального срока действия пароля

Установка минимального срока действия пароля

Отбраковка по журналу истории пароля

Ограничение числа попыток ввода пароля

Принудительная смена пароля при первом входе пользователя в систему

Задержка при вводе неправильного пароля

Запрет на выбор пароля пользователем и автоматическая генерация пароля

Оценка стойкости парольных систем

P=V*T/S

P – Вероятность подбора пароля в течение его срока действия

S=АL – Мощность пространства паролей (L – количество символов в пароле)

V – Скорость подбора пароля

Т – Срок действия пароля

Методы хранения паролей в ас

В текстовике

В виде Хеш-значений

В зашифрованном виде

Передача паролей по сети

Передача пароля в открытом виде

Передача пароля в виде Хеш-значений

Передача пароля в зашифрованном виде

Разграничение доступа

Под разграничением доступа принято понимать установление полномочий субъектов для последующего контроля санкционированного использования ресурсов, доступных в системе.

Принято выделять 2 метода разграничения:

Дискреционное

Мандатное

Под дискреционным, понимают разграничение доступа между поименованными субъектами и поименованными объектами.

Можно изобразить в виде матрицы (ресурс-пользователь) или списка ресурс: пользователи или пользователь: ресурсы.

Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням секретности. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. При этом все ресурсы АС должны быть распределены по уровням секретности.