- •Глава 36. Схемы шифрования rsa, Эль Гамаля, Полига-Хеллмана

- •Часть 5. Шифры с открытым ключом шифрования

- •Глава 36.

- •36.1. Основные понятия модулярной арифметики

- •Основные способы нахождения обратных величин a–1 1 (mod n).

- •36.2. Криптосистема шифрования данных rsa

- •X((Pх)) y (modQ).

- •36.3. Схема шифрования Эль Гамаля

- •36.4. Схема шифрования Полига-Хеллмана

- •Глава 37.

- •Глава 38.

- •38.1. Основные принципы построения протоколов идентификации и аутентификации

- •Доказательство проверяемого a:

- •38.3. Типовые схемы идентификации и аутентификации пользователя информационной системы

- •38.4. Особенности применения пароля для аутентификации пользователя

- •38.5. Взаимная проверка подлинности пользователей

- •38.6. Протоколы идентификации с нулевой передачей знаний

- •38.7. Упрощенный вариант схемы идентификации с нулевой передачей знаний. Протокол Фиата-Шамира

- •38.8. Параллельная схема идентификации с нулевой передачей знаний (с нулевым раскрытием)

- •38.9. Модифицированный протокол Фиата-Шамира

- •38.10. Схема идентификации Шнорра

- •38.11. Схема идентификации Гиллоу-Куискуотера

- •38.12. Способ проверки подлинности, где не требуется предъявлять секретный пароль

- •38.13. Проверка подлинности с помощью систем шифрования с открытым ключом

- •38.14. Биометрическая идентификация и аутентификация пользователя

- •Глава 39.

- •39.1. Основные понятия

- •39.4. Однонаправленные хэш-функции

- •Схемы безопасного хэширования, у которых длина хэш-значения равна длине блока

- •39.5. Отечественный стандарт хэш-функции

- •Глава 40.

- •40.1. Электронная цифровая подпись для аутентификации данных

- •40.2. Алгоритмы электронной цифровой подписи

- •40.3. Алгоритм цифровой подписи rsa

- •Обобщенная схема цифровой подписи rsa

- •40.4. Недостатки алгоритма цифровой подписи rsa

- •40.5. Алгоритм цифровой подписи Эль – Гамаля

- •40.6. Цифровая подпись Эль-Гамаля

- •40.7. Особенности протокола Эль-Гамаля

- •40.8. Алгоритм цифровой подписи dsa

- •40.10. Цифровые подписи с дополнительными функциональными свойствами

- •40.11. Алгоритм неоспоримой цифровой подписи д.Чома

- •40.12. Протокол подписи, позволяющий отправителю сообщения не предоставлять право получателю доказывать справедливость своей подписи

- •Глава 41.

- •41.1. Генерация ключей

- •41.2. Концепция иерархии ключей

- •41.3. Распределение ключей

- •41.4. Протокол аутентификации и распределения ключей для симметричных криптосистем

- •41.5. Протокол для асимметричных криптосистем с использованием сертификатов открытых ключей

- •41.6. Использование криптосистемы с открытым ключом для шифрования и передачи секретного ключа симметричной криптосистемы

- •Длины ключей для симметричных и асимметричных криптосистем при одинаковой их криптостойкости

- •41.7. Использование системы открытого распределения ключей Диффи-Хеллмана

- •41.8. Протокол skip управления криптоключами

- •Глава 42.

- •42.1. Основные понятия конечных полей

- •42.2. Криптографические протоколы. Протокол Диффи-Хеллмана

- •42.3. Протокол электронной цифровой подписи

40.12. Протокол подписи, позволяющий отправителю сообщения не предоставлять право получателю доказывать справедливость своей подписи

Цифровая подпись может обладать свойствами, которые не присущи обычной подписи. Пусть отправитель сообщения А производит некий программный продукт и поставляет его на рынок. Чтобы обезопасить свои программы от подделок, А подписывает их с помощью своего секретного алгоритма. Покупатель Б проверяет подпись Алисы и тем самым убеждается, что он не обманут. В то же время пираты заинтересованы в продаже копий программ А по той же высокой цене. Они хотят доказать покупателю, что эти продукты производятся именно А. Имеется протокол подписи, разработанный Шаумом, который позволяет А предоставлять или не предоставлять покупателю Б право проверки своей подписи.

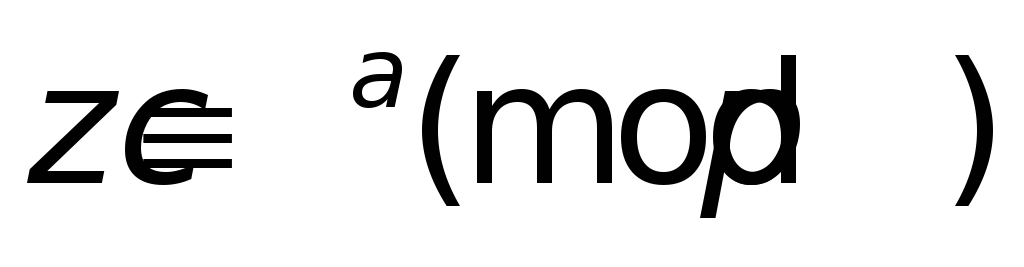

Зафиксируем

конечное поле

![]() ,

где p

– простое число. Пусть g

– первообразный вычет по mod

p.

Вычет

,

где p

– простое число. Пусть g

– первообразный вычет по mod

p.

Вычет

![]() ,

где

,

где

![]() ,

есть секретный ключ А. Пусть

,

есть секретный ключ А. Пусть

![]() сообщение (хэш-значение сообщения).

Отправитель сообщения А вычисляет

подпись

сообщение (хэш-значение сообщения).

Отправитель сообщения А вычисляет

подпись

![]() под сообщением m.

Таки образом (m,c)

есть подписанный документ.

под сообщением m.

Таки образом (m,c)

есть подписанный документ.

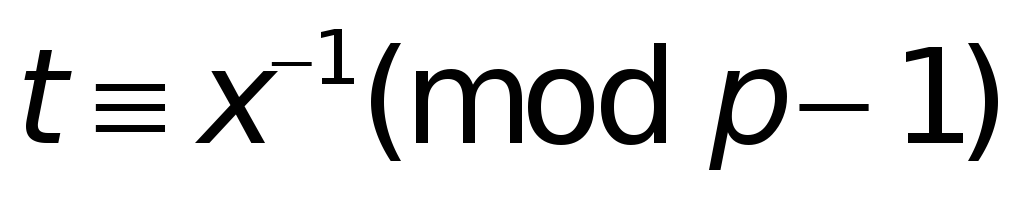

Протокол проверки подписи:

-

Получатель Б выбирает случайный вычет

,

вычисляет

,

вычисляет

и передает вычет z

отправителю А,

и передает вычет z

отправителю А, -

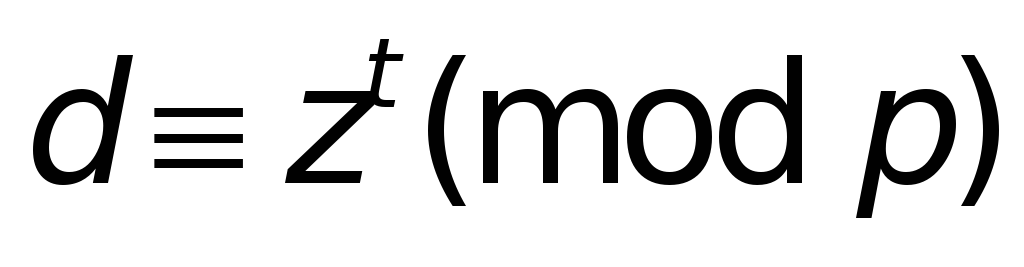

А вычисляет

и

и

и передает d

получателю Б,

и передает d

получателю Б, -

Б проверяет сравнение

.

Если оно выполнено, то Б принимает

подпись, в противном случае подпись

отвергается.

.

Если оно выполнено, то Б принимает

подпись, в противном случае подпись

отвергается.

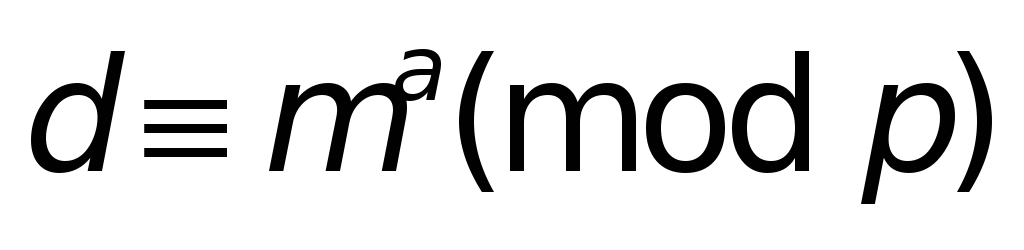

Легко

проверить, что если подпись верна, то

выполняется сравнение

![]() .

Пусть теперь Б хочет продать копию

документа m

другому персонажу К. Б должен убедить

К, что именно А подписал m.

Для этого Б показывает запись протокола

проверки подписи. Однако, К мог бы

составить такую запись сам, не общаясь

с А. Действительно, надо сгенерировать

случайное

.

Пусть теперь Б хочет продать копию

документа m

другому персонажу К. Б должен убедить

К, что именно А подписал m.

Для этого Б показывает запись протокола

проверки подписи. Однако, К мог бы

составить такую запись сам, не общаясь

с А. Действительно, надо сгенерировать

случайное

![]() и

и

![]() и вычислить

и вычислить

![]() .

Таким образом, Б не в состоянии доказать,

что именно А подписал сообщение m.

.

Таким образом, Б не в состоянии доказать,

что именно А подписал сообщение m.

Очевидно,

что приведенный протокол является

протоколом с нулевым раскрытием. Таким

образом, запись протокола не предоставляет

противнику никакой новой информации о

секретном ключе А помимо той, которая

содержится в сравнении

![]() .

.

Глава 41.

Управление ключами

Использованы материалы книг:

-

Ю.В. Романец, П.А. Тимофеев, В.Ф. Шульгин. Защита информации в компьютерных системах и сетях. М., «Радио и связь»,1999;

-

Seberry J., Pieprzyk J. Cryptography. An Introduction to Computer Security. Advances in Computer Science Series.– Prentice Hall of Australia Pty Ltd., 1989. – 375 p.;

-

Мафтик С. Механизмы защиты в сетях ЭВМ: Пер. с англ.– М.: Мир, 1993. – 216 с.;

-

Stallings W. Practical Cryptography for Data Internetworks. IEEE Computer Society Press, 1996. – 356 p.;

-

Menezes A.J., van Oorschot P.C., Vanstone S.A. Handbook of Applied Cryptography. CRC Press, 1999. – 816 p.

Любой шифр использует ключи. В симметричной криптосистеме отправитель и получатель сообщения используют один и тот же секретный ключ. Этот ключ должен быть неизвестен всем остальным и должен периодически обновляться одновременно у отправителя и получателя. Процесс распределения (рассылки) секретных ключей между участниками информационного обмена в симметричных криптосистемах имеет весьма сложный характер.

Асимметричная криптосистема предполагает использование двух ключей – открытого и личного (секретного). Открытый ключ можно разглашать, а личный надо хранить в тайне. При обмене сообщениями необходимо пересылать только открытый ключ. Важным требованием является обеспечение подлинности отправителя сообщения. Это достигается путем взаимной аутентификации участников информационного обмена.

Под ключевой информацией понимают совокупность всех действующих ключей в автоматизированных системах обработки информации (АСОИ). Если не обеспечено достаточно надежное управление ключевой информацией, то, завладев ею, злоумышленник получает неограниченный доступ ко всей информации.

Управление ключами – информационный процесс, включающий реализацию следующих основных функций:

-

генерация ключей;

-

хранение ключей;

-

распределение ключей.