- •Глава 36. Схемы шифрования rsa, Эль Гамаля, Полига-Хеллмана

- •Часть 5. Шифры с открытым ключом шифрования

- •Глава 36.

- •36.1. Основные понятия модулярной арифметики

- •Основные способы нахождения обратных величин a–1 1 (mod n).

- •36.2. Криптосистема шифрования данных rsa

- •X((Pх)) y (modQ).

- •36.3. Схема шифрования Эль Гамаля

- •36.4. Схема шифрования Полига-Хеллмана

- •Глава 37.

- •Глава 38.

- •38.1. Основные принципы построения протоколов идентификации и аутентификации

- •Доказательство проверяемого a:

- •38.3. Типовые схемы идентификации и аутентификации пользователя информационной системы

- •38.4. Особенности применения пароля для аутентификации пользователя

- •38.5. Взаимная проверка подлинности пользователей

- •38.6. Протоколы идентификации с нулевой передачей знаний

- •38.7. Упрощенный вариант схемы идентификации с нулевой передачей знаний. Протокол Фиата-Шамира

- •38.8. Параллельная схема идентификации с нулевой передачей знаний (с нулевым раскрытием)

- •38.9. Модифицированный протокол Фиата-Шамира

- •38.10. Схема идентификации Шнорра

- •38.11. Схема идентификации Гиллоу-Куискуотера

- •38.12. Способ проверки подлинности, где не требуется предъявлять секретный пароль

- •38.13. Проверка подлинности с помощью систем шифрования с открытым ключом

- •38.14. Биометрическая идентификация и аутентификация пользователя

- •Глава 39.

- •39.1. Основные понятия

- •39.4. Однонаправленные хэш-функции

- •Схемы безопасного хэширования, у которых длина хэш-значения равна длине блока

- •39.5. Отечественный стандарт хэш-функции

- •Глава 40.

- •40.1. Электронная цифровая подпись для аутентификации данных

- •40.2. Алгоритмы электронной цифровой подписи

- •40.3. Алгоритм цифровой подписи rsa

- •Обобщенная схема цифровой подписи rsa

- •40.4. Недостатки алгоритма цифровой подписи rsa

- •40.5. Алгоритм цифровой подписи Эль – Гамаля

- •40.6. Цифровая подпись Эль-Гамаля

- •40.7. Особенности протокола Эль-Гамаля

- •40.8. Алгоритм цифровой подписи dsa

- •40.10. Цифровые подписи с дополнительными функциональными свойствами

- •40.11. Алгоритм неоспоримой цифровой подписи д.Чома

- •40.12. Протокол подписи, позволяющий отправителю сообщения не предоставлять право получателю доказывать справедливость своей подписи

- •Глава 41.

- •41.1. Генерация ключей

- •41.2. Концепция иерархии ключей

- •41.3. Распределение ключей

- •41.4. Протокол аутентификации и распределения ключей для симметричных криптосистем

- •41.5. Протокол для асимметричных криптосистем с использованием сертификатов открытых ключей

- •41.6. Использование криптосистемы с открытым ключом для шифрования и передачи секретного ключа симметричной криптосистемы

- •Длины ключей для симметричных и асимметричных криптосистем при одинаковой их криптостойкости

- •41.7. Использование системы открытого распределения ключей Диффи-Хеллмана

- •41.8. Протокол skip управления криптоключами

- •Глава 42.

- •42.1. Основные понятия конечных полей

- •42.2. Криптографические протоколы. Протокол Диффи-Хеллмана

- •42.3. Протокол электронной цифровой подписи

Глава 39.

Xэш-функции

39.1. Основные понятия

Пусть

![]() множество всевозможных сообщений.

Множество

множество всевозможных сообщений.

Множество

![]() является, вообще говоря, бесконечным.

Хэш-функцией называется отображение

является, вообще говоря, бесконечным.

Хэш-функцией называется отображение

![]() ,

,

где М некоторое множествою.

Хэш-функция должна удовлетворять нескольким требованиям, что и позволяет ее использовать в криптографии, в частности, для подписи сообщений.

-

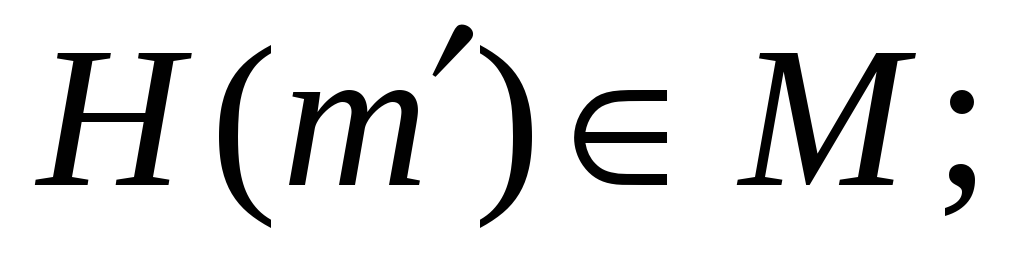

для данного

легко вычислить

легко вычислить

-

для данного

трудно вычислить

трудно вычислить

такое, что

такое, что

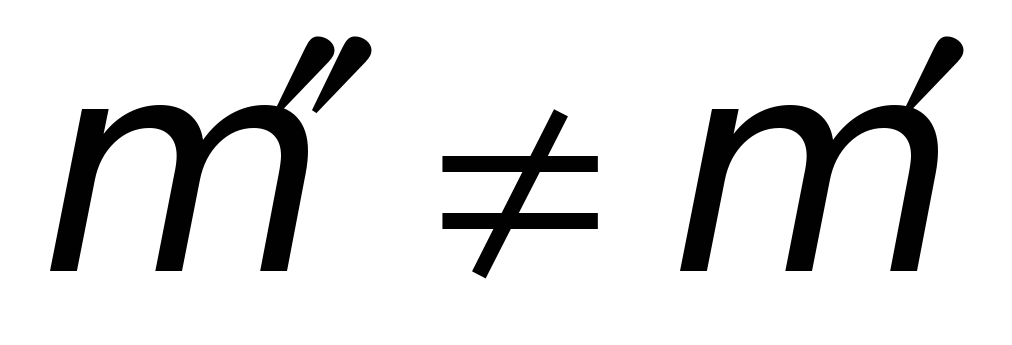

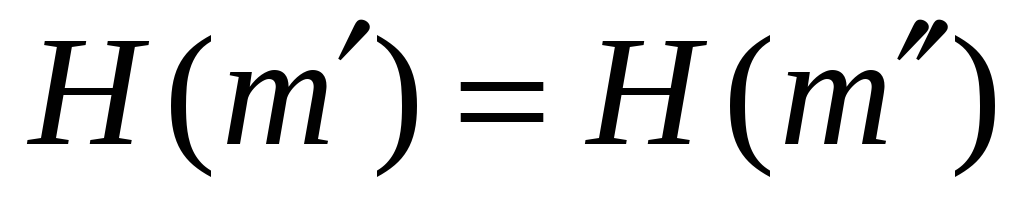

-

для данного

трудно вычислить

трудно вычислить

,

,

,

такое, что

,

такое, что

.

.

Отображение

![]() ,

удовлетворяющее требованиям 1) и 2),

является однонаправленным. Иногда

вместо 3) требуют выполнения более

сильного свойства.

,

удовлетворяющее требованиям 1) и 2),

является однонаправленным. Иногда

вместо 3) требуют выполнения более

сильного свойства.

![]() трудно

вычислить пару

трудно

вычислить пару

![]() ,

для которой

,

для которой

![]() .

.

Пара

элементов множества

![]() (пара сообщений), о которой идет речь в

(пара сообщений), о которой идет речь в

![]() называется коллизией

для отображения

называется коллизией

для отображения

![]() .

Т.к. мощность

.

Т.к. мощность

![]() больше мощности

больше мощности

![]() ,

то

,

то

![]() допускает коллизии.

допускает коллизии.

Очевидно,

что определение однонаправленной

хэш-функции и коллизии не зависит от

того, является ли множество

![]() конечным или бесконечным. Несложно

показывается, что свойство

конечным или бесконечным. Несложно

показывается, что свойство

![]() влечет свойство 3). Оказывается, что при

выполнении нескольких естественных

предположений условие

влечет свойство 3). Оказывается, что при

выполнении нескольких естественных

предположений условие

![]() влечет выполнение условия 2).

влечет выполнение условия 2).

Как

правило, в качестве

![]() берут

множество I

берут

множество I![]() всех слов конечной длины в некотором

алфавите I

= {i

всех слов конечной длины в некотором

алфавите I

= {i![]() ,...,i

,...,i![]() },

а в качестве

},

а в качестве

![]() множество

I

множество

I![]() всех слов длины L

алфавита. На практике, чаще всего I=F2,

I

всех слов длины L

алфавита. На практике, чаще всего I=F2,

I![]() =

=![]() – множество

слов конечной длины в двоичном алфавите

F2={0,1}.

От функции H:

I

– множество

слов конечной длины в двоичном алфавите

F2={0,1}.

От функции H:

I![]() IL,

требуют, чтобы она обладала

свойством: значения H

на

словах, которые даже имеют отличие друг

от друга только в одном знаке, дают

значительно отличающиеся хэш-значения.

Тогда, получив на приемном конце сообщение

и его хэш (

IL,

требуют, чтобы она обладала

свойством: значения H

на

словах, которые даже имеют отличие друг

от друга только в одном знаке, дают

значительно отличающиеся хэш-значения.

Тогда, получив на приемном конце сообщение

и его хэш (![]() ),

можно вычислить значение хэш от сообщения,

сравнить с полученным хэш по каналу

связи, и подтвердить или опровергнуть,

что сообщение не искажено.

),

можно вычислить значение хэш от сообщения,

сравнить с полученным хэш по каналу

связи, и подтвердить или опровергнуть,

что сообщение не искажено.

Если

функция H

зависит

также от ключа kK,

то помимо проверки целостности добавление

значения хэш к сообщению подтверждает

истинность сообщения. Такой способ

подтверждения истинности называется

кодом

аутентификации (Message

Autentification Code – MAC). Однако, такое подтверждение

истинности еще не является электронной

подписью. Подтверждение истины называется

подписью, если ее могут проверить все,

не знающие ключи. Например, в суде можно

поверить истинность, не раскрывая ключи.

Приведенный выше способ проверки

подлинности сообщения непригоден, так

как влечет раскрытие ключа. Для того,

чтобы код аутентификации стал электронной

подписью сообщения, необходимо

использовать хэш-функции с дополнительными

свойствами. Например, использовать

систему с открытым ключом. Напомним

вкратце суть электронной подписи. Пусть

у корреспондента В имеются два алгоритма

Е![]() и D

и D![]() ,

каждый из которых преобразует слово из

,

каждый из которых преобразует слово из

![]() в

слово из

в

слово из

![]() и каждый определен на

и каждый определен на

![]() .

Первый алгоритм известен всем, а второй

– только владельцу В. Обладание алгоритмом

D

.

Первый алгоритм известен всем, а второй

– только владельцу В. Обладание алгоритмом

D![]() однозначно (юридически) определяет

корреспондента В. Считаем, что Е

однозначно (юридически) определяет

корреспондента В. Считаем, что Е![]() и D

и D![]() удовлетворяют соотношениям для любого

удовлетворяют соотношениям для любого

![]()

Е![]() D

D![]() ()

= ,

D

()

= ,

D![]() Е

Е![]() ()

= .

()

= .

Тогда

электронной подписью документа М

А![]() называется

называется

С

= D![]() (h(М)).

(h(М)).

Проверка

подписи под документом М

возможна любым лицом, у которого есть

Е![]() .

Для этого проверяющий вычисляет H

(М)

(Н(

)

– известна всем, М

проверяющий

получает вместе с подписью

С

). Второй шаг проверки – вычисление

.

Для этого проверяющий вычисляет H

(М)

(Н(

)

– известна всем, М

проверяющий

получает вместе с подписью

С

). Второй шаг проверки – вычисление

Е![]() (С)

= Е

(С)

= Е![]() D

D![]() (H(М))

= H(М).

(H(М))

= H(М).

Если

вычисленное значение хэш от М

совпало

с результатом применения алгоритмов

Е![]() к С,

то подпись В считается подтвержденной

(даже в суде).

к С,

то подпись В считается подтвержденной

(даже в суде).

Пример.

Обычно хэш h(

)

строится следующим образом. Выбирается

функция h:

![]()

![]()

![]() ,

удовлетворяющая

свойствам 1-3. Например, когда длина L

хэш была 64 бита, то брали следующую схему

,

удовлетворяющая

свойствам 1-3. Например, когда длина L

хэш была 64 бита, то брали следующую схему

х

k

х

k

DES

ключ

Z

z

= h(x,k)

= DES![]() (x).

(x).

2)

А![]() ,

=

,

= ![]() ...

...![]() ,

,

где

длина блока ![]() равна

L,

а блок

равна

L,

а блок

![]() дополнен

до блока длины

L

(если

это необходимо). Н(

)

вычисляется по следующему алгоритму.

дополнен

до блока длины

L

(если

это необходимо). Н(

)

вычисляется по следующему алгоритму.

![]() =

h(

=

h(![]() ,

,![]() )

)

![]() =h(

=h(![]() ,

,![]() )

)

………………..

![]() =h(

=h(![]() ,

,![]() ).

).

Известно следующее

УТВЕРЖДЕНИЕ.

Пусть

![]() – конечные множества, и

– конечные множества, и

![]() .

Задано произвольное отображение

.

Задано произвольное отображение

![]() .

Пусть для любого

.

Пусть для любого

![]() имеется эффективный алгоритм вычисления

имеется эффективный алгоритм вычисления

![]() такого, что

такого, что

![]() (если

(если

![]() существует), при этом алгоритм задает

равномерное распределение на множестве

таких

существует), при этом алгоритм задает

равномерное распределение на множестве

таких

![]() при всех

при всех

![]() .

Тогда имеется эффективный алгоритм

вычисления коллизии для функции H.

.

Тогда имеется эффективный алгоритм

вычисления коллизии для функции H.

ДОКАЗАТЕЛЬСТВО.

Обозначим через

![]() алгоритм обращения

алгоритм обращения

![]() ,

о котором идет речь в формулировке

леммы. То есть

,

о котором идет речь в формулировке

леммы. То есть

![]() для некоторого

для некоторого

![]() такого, что

такого, что

![]() .

Сформулируем алгоритм вычисления

коллизии.

.

Сформулируем алгоритм вычисления

коллизии.

Входные

данные алгоритма: хэш-функция

![]() ,

алгоритм

,

алгоритм

![]() .

Выходные данные алгоритма: коллизия

для H.

.

Выходные данные алгоритма: коллизия

для H.

Шаг

1. Выбрать случайное

![]() ,

вычислить

,

вычислить

![]() .

.

Шаг

2. Вычислить

![]() .

.

Шаг

3. Если

![]() ,

то перейти к шагу 1; в противном случае

,

то перейти к шагу 1; в противном случае

![]() – коллизия для H.

Алгоритм заканчивает работу.

– коллизия для H.

Алгоритм заканчивает работу.

Оценим

среднее число прохождений алгоритма

через шаг 1. Имеем вероятностную схему,

исходами которой являются пары

![]() ,

где

,

где

![]() .

Обозначим через

.

Обозначим через

![]() множество

множество

![]() ,

для которых

,

для которых

![]() .

Заметим, что число классов

.

Заметим, что число классов

![]() не больше

не больше

![]() .

Тогда вероятность исхода

.

Тогда вероятность исхода

![]() равна

равна

![]() .

Благоприятными являются исходы

.

Благоприятными являются исходы

![]() ,

где

,

где

![]() .

Найдем вероятность неблагоприятного

исхода. Она равна

.

Найдем вероятность неблагоприятного

исхода. Она равна

.

.

Отсюда

вероятность благоприятного исхода не

меньше

![]() .

Следовательно, среднее число прохождений

алгоритма через шаг 1 не превосходит 2,

то есть этот алгоритм эффективен.

.

Следовательно, среднее число прохождений

алгоритма через шаг 1 не превосходит 2,

то есть этот алгоритм эффективен.

39.2. Хэш-функция Шаумома, ван Хейста, Пфицмана

Она

основана на возведении в степень в

конечном простом поле

![]() ,

где

,

где

![]() и

и

![]() – простое число. Пусть

– простое число. Пусть

![]() примитивный элемент в

примитивный элемент в

![]() ,

и

,

и

![]() .

Рассмотрим отображение

.

Рассмотрим отображение

![]() ,

,

определенное равенством

![]() .

.

Доказано,

что эффективный

алгоритм вычисления коллизии для функции

H

существует тогда и только тогда, когда

существует эффективный алгоритм

вычисления такого

![]() ,

что

,

что

![]() .

.

Эта хэш-функция считается хорошей. Так как известно, что вычисление дискретных логарифмов является трудной задачей. Однако она имеет два недостатка. Во-первых, не позволяет сжимать сообщения сколь угодно большой длины, во-вторых, это очень медленная функция, она использует возведение в степень в конечном поле. Если первый из недостатков может быть сравнительно легко устранен, то второй – нет.

39.3. Хэш-функции и блочные шифры

Рассмотрим

один общий метод построения хэш-функций.

Пусть

![]() – любая функция, Vj

–

векторное пространство над полем F2

– любая функция, Vj

–

векторное пространство над полем F2

![]()

при

некоторых натуральных

![]() .

Требуется построить функцию

.

Требуется построить функцию

![]() .

.

Сообщение

![]() разбивается на блоки

разбивается на блоки

![]() ,

,

где

![]() .

Если длина сообщения

.

Если длина сообщения

![]() в битах не кратна

в битах не кратна

![]() ,

то последний блок

,

то последний блок

![]() дополняется таким образом, что

дополняется таким образом, что

![]() .

Тогда

.

Тогда

![]() ,

где последовательность

,

где последовательность

![]() вычисляется по следующему правилу. Блок

вычисляется по следующему правилу. Блок

![]() фиксирован, например,

фиксирован, например,

![]() .

Далее

.

Далее

![]() .

.

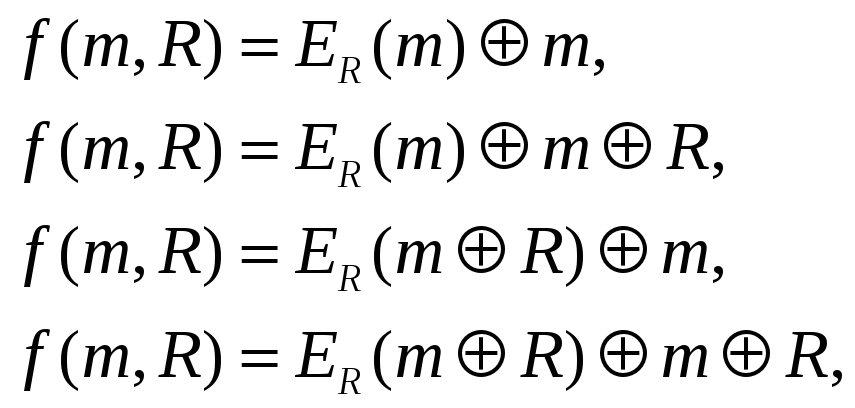

Функцию

![]() часто получают применением стойкого

блочного шифра. Основная идея использования

здесь шифра заключается в том, что трудно

вычислить ключ, зная открытый текст и

соответствующий ему шифртекст. То есть

трудно восстановить

часто получают применением стойкого

блочного шифра. Основная идея использования

здесь шифра заключается в том, что трудно

вычислить ключ, зная открытый текст и

соответствующий ему шифртекст. То есть

трудно восстановить

![]() из равенства

из равенства

![]() ,

где

,

где

![]() известны. Иначе говоря, функция

известны. Иначе говоря, функция

![]() является однонаправленной при

фиксированном

является однонаправленной при

фиксированном

![]() .

Пусть для дальнейшего

.

Пусть для дальнейшего

![]() и имеется блочный шифр

и имеется блочный шифр

![]() .

Тогда в качестве

.

Тогда в качестве

![]() при

при

![]() берут

берут

где

![]() операция покоординатного суммирования

по

операция покоординатного суммирования

по

![]() векторов из

векторов из

![]() .

Возможны также и другие варианты для

.

Возможны также и другие варианты для

![]() .

Однако неосмотрительность при выборе

функции

.

Однако неосмотрительность при выборе

функции

![]() может привести к тому, что итоговая

хэш-функция не будет однонаправленной.

Это так при

может привести к тому, что итоговая

хэш-функция не будет однонаправленной.

Это так при

![]() .

.

Общий

рецепт таков. В качестве

![]() выбирать функцию, для которой трудно

найти коллизию. То есть для

выбирать функцию, для которой трудно

найти коллизию. То есть для

![]() должно выполняться условие

должно выполняться условие

![]() .

по-видимому, для функций (1) условие

.

по-видимому, для функций (1) условие

![]() выполнено. Очевидно, что для функций

выполнено. Очевидно, что для функций

![]() и

и ![]()

при

постоянном

![]() это условие не выполняется.

это условие не выполняется.