- •Всем удачи на зачете га-га-гы-гы

- •Симметрические криптосистемы: определение, блок-схема работы

- •Шифр des

- •Циклы шифрования

- •Основная функция шифрования (функция Фейстеля)

- •Генерирование ключей ki

- •Конечная перестановка

- •Режимы шифрования шифра des:ecb, cbc, ofb, cfb

- •Шифр гост 28147-89

- •Ассиметрические криптосистемы: определение, блок-схема работы

- •Однонаправленная функция, однонаправленная функция с потайным ходом

- •Требования, предъявляемые к ассиметрическим криптосистемам

- •Шифр rsa

- •Шифр Полига –Хеллмана

- •Ассиметрическая криптоситема Рабина

- •Ассиметрическая криптосистема Эль Гамаля

- •Бути прийнятною до блоку будь-якої довжини;

- •На виході давати значення фіксованої довжини;

- •Описание алгоритма

- •Инициализация

- •Главный цикл

- •Электронная цифровая подпись

- •Эцп на основе алгоритма rsa

- •Эцп на основе алгоритма Эль Гамаля

- •Эцп на основе dsa

- •Криптографические протоколы

- •Протоколы обмена сообщениями

- •Протоколы обмена ключами

- •Протокол разделения секрета

-

Криптографические протоколы

-

Протоколы обмена сообщениями

-

с использованием симметрической криптосистемы:

Алгоритм пересилання повідомлення від Аліса до Боба шифрованого повідомлення:

-

Аліса й Боб вибирають криптосистему.

-

Аліса й Боб вибирають ключ.

-

Аліса створює шифротекст повідомлення, використовуючи алгоритм шифрування й ключ.

-

Аліса посилає шифротекст Бобу.

-

Боб, знаючи алгоритм і ключ, розшифровує шифротекст.

Варіанти атак на дану схему організації зв’язку:

У випадку пасивної атаки Єва, перебуваючи між Алісою й Бобом, може, підслухати передачу на етапі 4, отримати шифротекст і піддати його криптоаналізу. Якщо ж Єві вдасться підслухати етапи 1 й 2, а потім перехопити шифротекст, розшифрування повідомлення не викличе ніяких складнощів.

Безпека криптосистеми повністю залежить від знання ключа і абсолютно не залежить від знання алгоритму. Саме тому в криптографії величезна увага приділяється проблемі керування ключами. Використовуючи симетричний алгоритм, Аліса й Боб можуть, не ховаючись, виконати етап 1, але етап 2 вони повинні виконати таємно. Ключ повинен зберігатися в таємниці до, після й під час роботи протоколу, доти, поки повинна зберігатися в таємниці інформація, що передається.

У разі активної атаки Мелорі, активний зловмисник, на етапі 4 може спробувати порушити лінію зв’язку, після чого Аліса взагалі не зуміє передавати інформацію Бобу. Крім того, Мелорі може перехопити повідомлення Аліси й замінити його власним. У Боба немає ніякої можливості розпізнати, що повідомлення відправлене не Алісою.

Недоліки симетричних криптосистем:

-

Оскільки знання ключа дозволяє розкрити всі повідомлення, поширення ключів повинне виконуватися в таємниці. Ключі цінні настільки, наскільки цінні всі повідомлення, зашифровані ними.

-

Якщо ключ буде скомпрометовано (вкрадено, вгадано, випитано, куплено за хабар і т. д.), Мелорі може розшифрувати всі повідомлення, зашифровані цим ключем. Більше того, вона зможе буди однією із сторін і створювати помилкові повідомлення, ошукуючи іншу сторону.

-

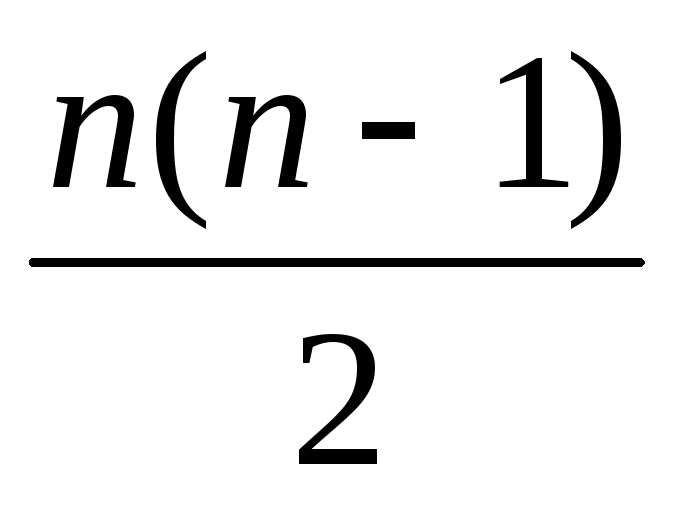

Якщо кожна пара користувачів мережі буде використовувати окремий ключ, загальне число ключів швидко зростає з ростом числа користувачів. У мережі з п користувачів необхідні

ключів.

ключів.

б) с использованием ассиметрической криптосистемы:

При використанні криптографії з відкритим ключем, хто завгодно може зашифрувати повідомлення, але розшифрувати його – ні. Розшифрувати таке повідомлення може тільки власник закритого ключа.

В криптографії з відкритим ключем, Аліса може відправити Бобу таємне повідомлення без будь-якої попередньої підготовки. У Єви, що підслуховує всі переговори, є відкритий ключ Боба й повідомлення, зашифровані цим ключем, але вона не зможе одержати закритий ключ Боба, а отже, і відновити текст повідомлення.

Відзначимо, що криптосистема, яка найчастіше використовується, повинна узгоджуватися з цілою мережею користувачів. У кожного користувача є відкритий і закритий ключі, причому відкриті ключі користувачів є в будь-якій загальнодоступній базі даних. Тоді протокол стає ще простішим:

-

Аліса бере відкритий ключ Боба з бази даних.

-

Аліса шифрує своє повідомлення, використовуючи відкритий ключ Боба, і посилає його Бобу.

-

Боб розшифровує повідомлення Аліси, використовуючи свій закритий ключ.

в) с использованием гибридной криптосистемы:

На практиці алгоритми з відкритим ключем не замінюють симетричні алгоритми. Вони використовуються для шифрування не самих повідомлень, а ключів. Цьому є дві причини:

-

Алгоритми з відкритим ключем виконуються повільно. Симетричні алгоритми принаймні в 1000 разів швидші алгоритмів з відкритим ключем.

-

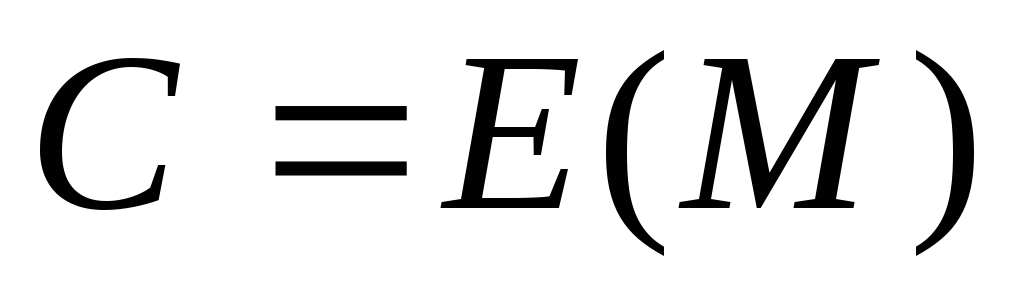

Криптосистеми з відкритим ключем вразливі до атак на основі підібраного відкритого тексту. Якщо

,

де

,

де

—

відкритий текст із множини

—

відкритий текст із множини

можливих відкритих текстів, криптоаналітику

досить зашифрувати всі

можливих відкритих текстів, криптоаналітику

досить зашифрувати всі

можливих відкритих текстів і зрівняти

результати з C

(ключ шифрування є відкритим).

можливих відкритих текстів і зрівняти

результати з C

(ключ шифрування є відкритим).

У більшості практичних реалізацій криптографія з відкритим ключем використовується для засекречування й поширення сеансових ключів. Сеансові ключі використовуються симетричними алгоритмами для захисту трафіка повідомлень. Іноді такі реалізації називають змішаними (гібридними) криптосистемами.

-

Боб посилає Алісі свій відкритий ключ

.

. -

Аліса генерує випадковий сеансовий ключ

,

шифрує його за допомогою відкритого

ключа Боба й посилає його Бобу

,

шифрує його за допомогою відкритого

ключа Боба й посилає його Бобу

![]() .

.

-

Використовуючи свій закритий ключ

,

Боб розшифровує повідомлення Аліси,

відновлюючи сеансовий ключ

,

Боб розшифровує повідомлення Аліси,

відновлюючи сеансовий ключ

![]() .

.

-

Обидві сторони шифрують свої повідомлення за допомогою однакового сеансового ключа

.

.

Використання криптографії з відкритим ключем для поширення ключів вирішує цю дуже важливу проблему. У симетричній криптографії ключ шифрування даних, навіть якщо не використовується, однаково повинен зберігатися в певному місці. Якщо Єва дістане його, вона зможе розшифрувати всі повідомлення, закриті цим ключем. При використанні протоколу, наведеного вище, за необхідності зашифрувати повідомлення створюється сеансовий ключ, що на завершенні сеансу зв’язку знищується. Це різко знижує небезпеку компрометації сеансового ключа. Звичайно, закритий ключ теж уразливий до компрометації, але ризик значно менший, тому що під час сеансу цей ключ використовується одноразово - для шифрування сеансового ключа.

Додаток

|

Учасник |

Роль |

|

Аліса |

Перший учасник всіх протоколів |

|

Боб |

Другий учасник всіх протоколів |

|

Керол |

Учасник у трьох- і чотирибічних протоколах |

|

Дейв |

Учасник у чотирибічних протоколах |

|

Єва |

Перехоплювач повідомлень |

|

Мелорі |

Зловмисний активний зломщик |

|

Трент |

Довірений посередник |

|

Уолте |

Наглядач, який стереже Алісу й Боба |

|

Пеггі |

Претендент, намагається довести щось |

|

Віктор |

Верифікатор, перевіряє Пеггі |