- •1.1. Информация и сигналы

- •1.2. Информационные технологии и системы

- •База знаний;

- •Механизм вывода;

- •Интерфейс и пользователь.

- •1.3. Передача и оценка информации

- •1.4. Алгоритмы

- •2.1. Цели создания, назначение и структура еаис

- •2.2. Этапы развития еаис

- •2.3. Ведомственная интегрированная телекоммуникационная сеть

- •3.1. Общие принципы и органы управления

- •3.2. Правовые основы применения электронных документов и информационных технологий в таможенном деле и торговле

- •Глава 1. Общие положения.

- •Глава 2. Условия использования электронной цифровой подписи. Глава 3. Удостоверяющие центры.

- •Глава 4. Особенности использования электронной цифровой подписи. Глава 5. Заключительные и переходные положения.

- •3.3. Основные направления развития

- •4.1. Назначение и классификация вычислительных сетей

- •4.2. Физическая передающая среда для связи компьютеров

- •4.3. Эталонная модель взаимодействия вычислительных систем

- •4.4. Устройства организации взаимодействия в вычислительных сетях

- •4.5. Принципы управления и доступа в вычислительных сетях

- •4.6. Глобальная сеть Интернет

- •4.7. Параметры рабочих станций и вычислительных сетей

- •4.8. Контроль и восстановление

- •4.9. Средства вычислительных сетей таможенных органов

- •5.1. Размещение и организация

- •5.2. Понятия базы данных и системы управления базами данных

- •5.3. Файловая модель

- •5.4. Иерархическая и сетевая модели представления данных

- •5.5. Реляционная модель данных

- •5.6. Системы управления базами данных

- •5.7. Классификация и кодирование

- •5.8. Базы данных еаис

- •5.9. Информационно-поисковые системы

- •Август 14.08.2007

- •Январь 27.01.2007

4.5. Принципы управления и доступа в вычислительных сетях

Централизация и децентрализация в управлении сетями

Существует два основных принципа управления в ЛВС: централизованный и децентрализованный.

В первом случае управление обменом данных возложено на серверы. Файлы, хранящиеся на сервере, доступны всем PC сети. Однако эти PC ЛВС сами не могут иметь доступ к файлам других PC.

Важным достоинством сетей централизованного управления является высокая защищенность сетевых ресурсов от несанкционированного доступа. В то же время для таких сетей особо опасны нарушения работоспособности сервера, а сам сервер должен иметь повышенные ресурсы.

Децентрализованные (одноранговые) сети не содержат выделенных серверов. Такая сеть является более простой, в ней PC сетей равноправны, а функции управления могут передаваться от одной PC к другой. При этом ресурсы одной PC (диски, принтеры, модемы и др.) доступны другой, не требуется установки сервера, что существенно снижает затраты на создание сети.

Как было отмечено выше, вычислительные сети, не имеющие единого центра хранения данных и управления PC, называют одноранговыми сетями. В такой сети каждая PC со своей ОС может обрабатывать данные других ЭВМ и отправлять свои запросы на обслуживание в сеть. К числу одноранговых относится и простейшая сеть, полученная прямым соединением двух ЭВМ.

216

Правила их взаимодействия определяются установленной на ЭВМ обычной операционной системой и драйверами стандартных портов, через которые производится соединение. При этом не требуются какие-то специальные аппаратные средства.

Каждый пользователь в одноранговой сети управляет доступом к ресурсам своей ЭВМ и может их ограничивать либо не ограничивать или вообще закрыть доступ другим пользователям, а также самостоятельно определяет целесообразность предоставления доступа другим пользователям по их запросу или защиты своих ресурсов паролем. При возрастании числа PC производительность сети может понизиться.

Когда пользователей много и у них должны быть разные права на доступ к тем или иным ресурсам, когда необходимо обеспечить высокую производительность или высокий уровень информационной безопасности, то преимущества централизованного управления несомненны.

Управление доступом

Существует множество подходов к организации процесса обмена между PC в сети. Ряд из них оформлен в виде международно-признанных стандартов и (или) спецификаций. В технической литературе их часто называют методами или технологиями доступа к среде.

Наиболее широко в ЛВС применяются два способа доступа:

- множественный доступ с контролем состояния сетевого кабеля и обнаружением коллизий (Carrier Sense Multiple Access with Collision Detection -CSMA/CD);

- с передачей маркера.

При первом способе сетевой адаптер PC контролирует состояние сетевого кабеля и начинает передачу данных, если он свободен. В некоторый момент времени передавать в сеть может только одна PC, причем ей необходим определенный промежуток времени, чтобы начать передачу данных. При этом возможны ситуации, называемые коллизиями, когда сразу несколько PC начинают одновременно посылать данные в сеть. Методы множественного доступа должны предусматривать механизм выявления коллизий и повторной передачи потерянных кадров данных.

При втором способе по сети посылается специальный кадр данных, называемый маркером. Только та PC, которая владеет маркером, может передавать данные. После завышения передачи она передает маркер другой PC.

Рассмотрим несколько протоколов доступа к среде1, которые являются основой наиболее распространенных базовых технологий сетевого взаимодействия.

1

В технической литературе вместо термина

«доступ к среде» часто используют

термин «доступ к сети».

217

Первый стандарт Ethernet под названием DIX был опубликован в 1980 г. компаниями Dec, Intel и Xerox. За прошедшее время появилось несколько новых версий стандарта (DIX Ethernet II, IEEE 802.3, IEEE 802.3u, IEEE 802.3z и др.). Каждая новая версия обеспечивает более высокую скорость обмена данными и производительность сети. Так, по стандарту IEEE 802.3z скорость передачи может достигать 1 Гбит/с.

Спецификации Ethernet определяют:

-

набор правил физического уровня, задающих типы кабеля и ограничения кабельной системы;

-

формат кадра, задающего порядок и назначение битов, передаваемых по сети;

-

механизм управления доступом к среде (множественный доступ с контролем несущей и обнаружением коллизий).

Первоначально стандарт Ethernet был рассчитан на использование толстого коаксиального кабеля и передачу данных со скоростью 10 Мбит/с. Впоследствии он получил название «толстый Ethernets Затем появился стандарт DIX Ethernet 2, который предусматривал возможность применения более тонкого коаксиального кабеля (сети на его основе стали называть «тонкий Ethernet»). Последующие стандарты в качестве физической среды для передачи данных предполагают использование «витой пары» и оптоволоконных кабелей. Во вновь создаваемых сетях коаксиальные кабели используются редко.

В настоящее время наиболее распространены следующие стандарты (технологии) Ethernet [12,40]:

10Base2 - скорость передачи 10 Мбит/с, соединение с помощью коаксиального кабеля, топология «общая шина»;

lOBaseT - скорость передачи 100 Мбит/с, соединение с помощью медной витой пары, топология «звезда» (в варианте lOBaseF соединение с оптоволокном);

Fast Ethernet (100BaseTX, 100BaseT4, 100BaseFX) - скорость передачи 100 Мбит/с, обычно соединяется с помощью экранированной медной витой пары или оптоволоконного кабеля, топология «звезда»;

Gigabit Ethernet (1000BaseSX, 1000BaseLX, lOOOBaseCX) - скорость передачи 1 Гбит/с, соединеняется с помощью экранированной медной витой пары или оптоволоконного кабеля, топология «звезда».

В последних спецификациях канального уровня модели OSI выделяют два подуровня: логической передачи данных (Logical Link Control - LLC) и управления доступом к среде (Media Access Control - MAC). Если на логическом уровне рассматривается организация передачи кадров данных с различной степенью надежности, то в протоколах MAC - способы разрешения спорных ситуаций, связанных с попытками одновременного использования сети несколькими PC [29].

Каждый узел PC имеет равные права доступа к среде передачи. Если узел сети хочет начать передачу данных, он начинает контроль сетевой среды, пытаясь определить - не ведет ли какой-либо узел передачу (фаза контроля несущей). PC начинает передачу в том случае, если канал свободен (это фаза множественного доступа).

218

Однако возможны ситуации, когда два и более узлов начинают передачу примерно в одно время. Такое случается, если они практически одновременно вели и прекратили контроль несущей, и тогда каждый из них считает, что он первый начал передачу. Эта спорная ситуация и называется коллизией (в спецификациях IEEE - ошибка качества сигнала). При одновременной передаче уровень сигнала в кабеле выходит за установленный допуск, и передающие узлы останавливают свою работу, выдавая в сеть код задержки, получив который все PC прекращают передачу.

Управление доступом к линии связи осуществляется специальными контроллерами - СА Ethernet. Каждая PC, а точнее каждый СА, имеет уникальный адрес. После передачи сигнала задержки оба узла, вовлеченных в конфликт, откладывают передачу своих данных на определенный промежуток времени. Значение задержки зависит от уникального адреса узла. В общем случае моменты освобождения и захвата цепи являются случайными и имеют разные значения величин для разных узлов. Поэтому шанс, что узлы снова начнут передачу в один момент, очень мал. Если же коллизия повторяется, то вновь случайным образом устанавливаются задержки, но в более широком временном интервале и т.д.

Единица данных, которыми обмениваются ЭВМ внутри сети Ethernet, -кадр. Он имеет фиксированный формат и наряду с полем данных содержит различную служебную информацию, например, адрес получателя и адрес отправителя. Время монопольного использования разделяемой среды одним узлом ограничивается временем передачи одного кадра.

Сеть Ethernet устроена так, что при попадании кадра в общую шину все СА одновременно начинают принимать этот кадр. Такой способ обмена данными получил название широковещательного механизма обмена сообщениями. Все PC сети анализируют адрес назначения, располагающийся в одном из начальных полей кадра, и, если этот адрес совпадает с их собственным адресом, кадр помещается во внутренний буфер СА. Таким образом, ЭВМ-адресат получает предназначенные ему данные. Кстати, такой режим работы создает серьезную проблему с точки зрения защиты информации, так как любая PC «прослушивает» сообщения всех других ЭВМ.

Наличие коллизий существенно снижает пропускную способность сети. Чем больше трафик сети, тем больше коллизий. Их обработка приводит к простою (падению фактической пропускной способности сети). Считается, что в сетях Ethernet оптимальной является загрузка в 30-40% (загрузка - часть времени, когда по сети передаются данные). При загрузке в 80% и более резко возрастает число коллизий и может вообще прекратиться передача данных.

Чтобы снизить влияние коллизий на пропускную способность сети, PC сети разбивают на группы - домены, которые подключаются к общей шине через специальные коммутирующие устройства. При этом коллизии в домене не влияют на работу остальной части сети.

Главным достоинством сетей Ethernet, благодаря которому они стали такими популярными, является их экономичность. Для построения ЛВС для каждой ЭВМ достаточно иметь по одному СА и одному физическому сегменту

219

кабеля нужной длины. Другие базовые технологии доступа, например Token Ring, для создания даже небольшой сети требуют наличия дополнительного устройства - концентратора.

Заметим, что попытки упростить объединение ЭВМ в сеть привели к разработке технологий их соединения через электропроводку, которая имеется в любом помещении, или через сеть кабельного телевидения.

Метод доступа Token Ring разработан фирмой IBM для кольцевой топологии и является альтернативой методу Ethernet, хотя используется значительно реже. Технология Token Ring является более сложной, чем Ethernet. Она обладает свойствами отказоустойчивости, в ней определены процедуры контроля работы сети, использующие обратную связь кольцеобразной структуры -посланный кадр всегда возвращается к PC-отправителю. В ряде случаев обнаруженные ошибки в работе ЛВС устраняются автоматически, например, восстановление потерянного маркера. В других случаях ошибки только фиксируются, а их устранение выполняется вручную обслуживающим персоналом.

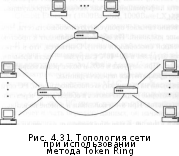

Token Ring, имеющая топологию «кольцо», является классической ЛВС с передачей маркера. Более современные модификации построены на витой паре по топологии «звезда» (рис. 4.31) и с некоторыми оговорками совместимы с Ethernet.

Основное отличие Token Ring от Ethernet заключается в разных механизмах управления доступом к среде передачи данных. В Token Ring только PC, получившая маркер (специальный пакет данных), последовательно передает их, переходя от узла к узлу. Это позволяет решить проблему коллизий.

Под

топологией Token

Ring

понимают логическую схему перемещения

данных по кольцу. Физическая же схема

соединений ЭВМ - это, по сути, схема

«звезда». PC

(узлы) сети подключаются к одному или

нескольким концентраторам. Используются

специальные концентраторы, которые

называют модулями

множественного доступа (MAU

- Multistation

Access

Unit).

Именно MAU

организуют передачу

Под

топологией Token

Ring

понимают логическую схему перемещения

данных по кольцу. Физическая же схема

соединений ЭВМ - это, по сути, схема

«звезда». PC

(узлы) сети подключаются к одному или

нескольким концентраторам. Используются

специальные концентраторы, которые

называют модулями

множественного доступа (MAU

- Multistation

Access

Unit).

Именно MAU

организуют передачу

данных по кольцу. Получив пакет данных, концентратор поочередно отправляет его на другие PC. Передав пакет на очередной узел, MAU ждет его возврата и только затем направляет следующему узлу.

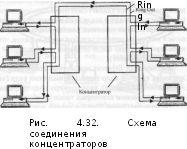

При использовании метода Token Ring сеть обычно строится из сегментов, каждый из которых содержит свой MAU. Сегменты объединяются путем соединения в кольцо модулей MAU (см. рис. 4.31).

220

Сами

концентраторы обычно соединяются парой

проводов, поэтому для подключения к

другим модулям каждый MAU

имеет два специальных порта -Ring

In

и Ring

Out.

Порт Ring

In

подключается к предыдущему модулю,

a

Ring

Out

соединяется со следующим (рис. 4.32),

что позволяет образовать магистральное

физическое кольцо. Коммутационная схема

внутри концентратора обеспечивает

последовательное прохождение маркера

через подключенные к нему PC.

Такая

Сами

концентраторы обычно соединяются парой

проводов, поэтому для подключения к

другим модулям каждый MAU

имеет два специальных порта -Ring

In

и Ring

Out.

Порт Ring

In

подключается к предыдущему модулю,

a

Ring

Out

соединяется со следующим (рис. 4.32),

что позволяет образовать магистральное

физическое кольцо. Коммутационная схема

внутри концентратора обеспечивает

последовательное прохождение маркера

через подключенные к нему PC.

Такая

схема соединений MAU существенно упрощает подключение или отключение сегментов сети.

Концентратор Token Ring может быть активным или пассивным. Пассивный концентратор просто соединяет порты внутренними связями так, чтобы PC, подключаемые к этим портам, образовали кольцо. Ни усиление сигналов, ни их ресинхронизацию1 пассивный MAU не выполняет. Такое устройство можно считать простым кроссовым блоком, за исключением того, что оно обеспечивает обход порта, от которого отключена PC. Такая функция необходима для обеспечения связности кольца вне зависимости от состояния подключенных ЭВМ. Активный концентратор выполняет функции усиления (восстановления) сигналов.

Для контроля сети одна из PC выполняет роль так называемого активного монитора, который выбирается во время инициализации сети. Если активный монитор отказывает, процедура инициализации кольца повторяется и выбирается новый активный монитор. Чтобы сеть могла обнаружить отказ активного монитора, последний в работоспособном состоянии каждые три секунды генерирует специальный кадр своего присутствия. Если этот кадр не появляется в сети более семи секунд, остальные PC начинают процедуру выбора нового активного монитора. Активный монитор управляет процедурой ресинхронизации.

1

Ресинхронизация имеет целью устранение

временных сдвигов, возникающих из-за

задержек в распространении электрических

сигналов.

221

В современных системах, реализующих метод Token Ring, может использоваться механизм раннего освобождения маркера, что позволяет одной PC начинать передачу сразу после отправки данных другой PC (до того как он получит отправленный пакет).

В отличие от Ethernet при методе Token Ring возможны четыре типа передаваемых пакетов: кадр данных, командный кадр (выполнение операций управления и обслуживания), кадр маркера, кадр прерывания передачи (применяется при возникновении некоторых типов ошибок).

Технология Token Ring позволяет использовать для соединения конечных PC и концентраторов различные типы кабеля: STP, UTP, FTP, а также волоконно-оптический кабель. Кольцо позволяет объединять несколько сот компьютеров, которые могут располагаться на расстояниях сотен метров, а само кольцо Token Ring может иметь длину несколько километров.

Технологии Token Ring поддерживают битовые скорости в сотни Мбит/с, сохраняя основные особенности базовой технологии.

Магистрали

Чтобы разные сети могли взаимодействовать (обмениваться данными), их необходимо связать магистралями. По существу магистраль (backbone) представляет собой коммуникационную сеть, предоставляющую возможность взаимодействия отдельных локальных или глобальных сетей. Магистрали, кроме проводящей среды, содержат маршрутизаторы, коммутаторы и другие устройства, занимающиеся согласованием и маршрутизацией пересылаемых данных. Магистрали должны обеспечивать более высокий трафик, чем внутри ЛВС.

Первые методы доступа для локальных сетей имели невысокую скорость передачи, поэтому стали разрабатываться специальные методы для магистральных соединений (магистральных сетей), одной из особенностей которых была повышенная пропускная способность. К числу протоколов такого типа относят FDDI (Fiber Distributed Data Interface - распределенный интерфейс передачи данных по волоконно-оптическим каналам), ATM (Asynchronous Transfer Mode - асинхронный режим передачи), Gigabit Ethernet.

Стандарт FDDI определяет протоколы канального уровня. Этот стандарт появился и начал активно использоваться, когда сети на основе Ethernet обеспечивали пропускную способность, не превышающую 10 Мбит/с (рис. 4.33). В то же время первые протоколы FDDI обеспечивали 100 Мбит/с. Технология FDDI была разработана в 1980 г. комитетом ANSI. Это была первая ЛВС, использовавшая в качестве среды передачи только оптоволоконный кабель. По стандарту 1995 г. протоколы FDDI позволяют передавать пакеты данных до 4500 байт

222

по

кабелям длиной до 100 км, поддерживать

до 500 PC

(станция может находиться на расстоянии

в несколько километров). Технология

FDDI

- хороший метод удаленного доступа,

однако наибольшее распространение

он получил как магистральный протокол.

Имеется стандарт его использования для

сетей при соединении витой парой.

по

кабелям длиной до 100 км, поддерживать

до 500 PC

(станция может находиться на расстоянии

в несколько километров). Технология

FDDI

- хороший метод удаленного доступа,

однако наибольшее распространение

он получил как магистральный протокол.

Имеется стандарт его использования для

сетей при соединении витой парой.

Сеть FDDI строится на основе двух оптоволоконных колец, образующих основной и резервный пути передачи данных, что создает возможность повышения отказоустойчивости сети. В нормальном режиме работы данные перемещаются по кабелю основного пути. При возникновении каких-либо неисправностей (обрыв в одном из колец, отказ PC) механизм обработки таких ситуаций позволяет создать из первоначальных двух колец единое новое кольцо. Операция «сворачивания» в одно кольцо осуществляется с помощью концентраторов и (или) сетевых адаптеров FDDI.

При обрыве одного из колец за счет реконфигурации линий связи устройства двустороннего подключения могут продолжать работу в сети. При обрыве кабеля, ведущего к PC одностороннего подключения, в концентраторе создается обходной путь этой станции (она исключается из сети). Изменение соединений в процессе реконфигурации выполняется с помощью специальных оптических переключателей.

С появлением быстрых протоколов Fast Ethernet и Gigabit Ethernet (они разрабатывались в обеспечение магистральных сетей) интерес к FDDI существенно снизился.

С течением времени сети все активнее стали применяться для обмена звуковыми файлами и видеоданными. В начале 90-х гг. стали активно использоваться сети на основе технологии ATM (Asynchronous Transfer Mode - асинхронный режим передачи), которая создавалась специально для работы с большим трафиком видео- и звуковых данных. Одна из основных особенностей ATM состоит в том, что данные разбиваются при пересылке на 53-байтовые ячейки, что отличает их от других методов, в которых пересылаемые кадры могут изменять длину. Использование фиксированных кадров (ячеек) существенно упрощает коммутацию данных, которая выполняется в ATM аппаратно. Протоколы ATM относятся к канальному уровню, но частично затрагивают и физический уровень. Они допускают возможность обмена со скоростями в несколько гигабайт.

223