- •Пожаростойкость

- •Виброустойчивость

- •Коррозионная стойкость

- •Конструктивные решения

- •2. Требования к персоналу на энергетическом предприятии

- •Датчики:

- •Контроллеры

- •Многофункциональные платы ввода/вывода

- •2.Автоматические регуляторы и исполнительные устройства.

- •Виды аппаратов контактного типа

- •Устройство поверхностных теплообменных аппаратов

- •Типы осушителей Рефрижераторные осушители

- •Адсорбционные осушители

- •Модуль 1. Актуальность проблемы обеспечения безопасности информации

- •10 Вопрос Защита информации в кс от случайных угроз

- •4.1. Дублирование информации

- •Организация компьютерной безопасности и защиты информации

- •1. Задача на расчет тепловой энергии на вентиляцию.

Организация компьютерной безопасности и защиты информации

Информация является одним из наиболее ценных ресурсов любой компании, поэтому обеспечение защиты информации является одной из важнейших и приоритетных задач. Безопасность информационной системы - это свойство, заключающее в способности системы обеспечить ее нормальное функционирование, то есть обеспечить целостность и секретность информации. Для обеспечения целостности и конфиденциальности информации необходимо обеспечить защиту информации от случайного уничтожения или несанкционированного доступа к ней. Под целостностью понимается невозможность несанкционированного или случайного уничтожения, а также модификации информации. Под конфиденциальностью информации - невозможность утечки и несанкционированного завладения хранящейся, передаваемой или принимаемой информации.

Известны следующие источники угроз безопасности информационных систем:

антропогенные источники, вызванные случайными или преднамеренными действиями субъектов;

техногенные источники, приводящие к отказам и сбоям технических и программных средств из-за устаревших программных и аппаратных средств или ошибок в ПО;

стихийные источники, вызванные природными катаклизмами или форс-мажорными обстоятельствами.

В свою очередь антропогенные источники угроз делятся:

на внутренние (воздействия со стороны сотрудников компании) и внешние (несанкционированное вмешательство посторонних лиц из внешних сетей общего назначения) источники;

на непреднамеренные (случайные) и преднамеренные действия субъектов. Существует достаточно много возможных направлений утечки информации и путей несанкционированного доступа к ней в системах и сетях:

перехват информации;

модификация информации (исходное сообщение или документ изменяется или подменяется другим и отсылается адресату);

подмена авторства информации (кто-то может послать письмо или документ от вашего имени);

использование недостатков операционных систем и прикладных программных средств;

копирование носителей информации и файлов с преодолением мер защиты;

незаконное подключение к аппаратуре и линиям связи;

маскировка под зарегистрированного пользователя и присвоение его полномочий;

введение новых пользователей;

внедрение компьютерных вирусов и так далее. Для обеспечения безопасности информационных систем применяют системы защиты информации, которые представляют собой комплекс организационно - технологических мер, программно - технических средств и правовых норм, направленных на противодействие источникам угроз безопасности информации. При комплексном подходе методы противодействия угрозам интегрируются, создавая архитектуру безопасности систем. Необходимо отметить, что любая системы защиты информации не является полностью безопасной. Всегда приходиться выбирать между уровнем защиты и эффективностью работы информационных систем. К средствам защиты информации ИС от действий субъектов относятся:

средства защита информации от несанкционированного доступа;

защита информации в компьютерных сетях;

криптографическая защита информации;

электронная цифровая подпись;

защита информации от компьютерных вирусов.

20.Ограничение доступа. Системы тревожной сигнализации (датчики).

Ограничение доступа заключается в создании некоторой физической замкнутой преграды вокруг объекта защиты с организацией контролируемого доступа лиц, связанных с объектом защиты по своим функциональным обязанностям.

Ограничение доступа к комплексам средств автоматизации (КСА) обработки информации заключается:

• в выделении специальной территории для размещения КСА;

• в сооружении по периметру зоны специальных ограждений с охранной сигнализацией;

• в сооружении специальных зданий или других сооружений;

• в выделении специальных помещений в здании;

• в создании контрольно-пропускного режима на территории, в зданиях и помещениях.

Задача средств ограничения доступа _ исключить случайный и преднамеренный доступ посторонних лиц на территорию размещения КСА и непосредственно к аппаратуре. В указанных целях создается защитный контур, замыкаемый двумя видами преград: физической и контрольно -пропускной. Такие преграды часто называют системой охранной сигнализации и системой контроля доступа.

В целях контроля доступа к внутреннему монтажу, линиям связи и технологическим органам управления используется аппаратура контроля вскрытия аппаратуры. Это означает, что внутренний монтаж аппаратуры и технологические органы и пульты управления закрыты крышками, дверцами или кожухами, на которые установлены датчики. Датчики срабатывают при вскрытии аппаратуры и выдают электрические сигналы, которые по цепям сбора поступают на централизованное устройство контроля. Установка такой системы имеет смысл при наиболее полном перекрытии всех технологических подходов к аппаратуре, включая средства загрузки программного обеспечения, пульт управления ЭВМ и внешние кабельные соединители технических средств, входящих в состав вычислительной системы. В идеальном случае для систем с повышенными требованиями к эффективности защиты информации целесообразно закрывать крышками под механический замок с датчиком или ставить под контроль включение также штатных средств входа в систему _ терминалов пользователей

21 Антивирусная защита

Защита от вирусов на данный момент является едва ли не самой актуальной задачей в компьютерной индустрии. Ущерб от компьютерных вирусов может быть весьма значительным, и, чтобы не пришлось считать убытки, лучшим решением будет заблаговременно установить антивирус для комплексной защиты компьютера.

Антивирусная защита компьютера, как правило, включает в себя целый набор средств для предотвращения вредоносных действий различного характера.

компьютерный вирус — разновидность компьютерных программ, отличительной особенностью которой является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру. По этой причине вирусы относят к вредоносным программам. Бороться с вредоносными программами необходимо и домашним, и корпоративным пользователям, поэтому для них предназначены разные версии антивирусов. Основное различие между ними состоит в том, что персональный антивирус защищает только домашний компьютер, а корпоративный — рабочие станции (персональные компьютеры в компании) и серверы.

Существует целый ряд программ, который обеспечивает комплексную антивирусную защиту: Антивирус Касперского, Doctor Web, Avast, Norton AntiVirus, McAfee VirusScan, Panda Antivirus и другие.

Процесс внедрения вирусом своей копии в другую программу (системную область диска и т.д.) называется заражением, а программа или иной объект, содержащий вирус – зараженным.

Сам вирус невелик, его размер редко измеряется килобайтами. Однако натворить эта «кроха» может немало. В тот момент, когда пользователь, ничего не подозревая, запускает на своем компьютере зараженную программу или открывает документ, вирус активизируется и заставляет компьютер следовать его, вируса, инструкциям. Это приводит к удалению какой-либо информации, причем чаще всего – безвозвратно. Кроме этого современные вирусы могут испортить не только программы, но и «железо». Например, уничтожают содержимое BIOS материнской платы или повреждают жесткий диск.

22Защита от несанкционированного доступа в сетях.

Защита от несанкционированного доступа в сетях. более действенными методами защиты от несанкционированного доступа по компьютерным сетям являются виртуальные частные сети (VPN – Virtual Private Network) и межсетевое экранирование. Рассмотрим их подробно.

Виртуальные частные сети

Виртуальные частные сети обеспечивают автоматическую защиту целостности и конфиденциальности сообщений, передаваемых через различные сети общего пользования, прежде всего, через Интернет. Фактически, VPN – это совокупность сетей, на внешнем периметре которых установлены VPN-агенты (см. рис. 3). VPN-агент – это программа (или программно-аппаратный комплекс), собственно обеспечивающая защиту передаваемой информации путем выполнения описанных ниже операций. Перед отправкой в сеть любого IP-пакета VPN-агент производит следующее:

Из заголовка IP-пакета выделяется информация о его адресате. Согласно этой информации на основе политики безопасности данного VPN-агента выбираются алгоритмы защиты (если VPN-агент поддерживает несколько алгоритмов) и криптографические ключи, с помощью которых будет защищен данный пакет. В том случае, если политикой безопасности VPN-агента не предусмотрена отправка IP-пакета данному адресату или IP-пакета с данными характеристиками, отправка IP-пакета блокируется.

С помощью выбранного алгоритма защиты целостности формируется и добавляется в IP-пакет электронная цифровая подпись (ЭЦП), имитоприставка или аналогичная контрольная сумма.

С помощью выбранного алгоритма шифрования производится зашифрование IP-пакета.

С помощью установленного алгоритма инкапсуляции пакетов зашифрованный IP-пакет помещается в готовый для передачи IP-пакет, заголовок которого вместо исходной информации об адресате и отправителе содержит соответственно информацию о VPN-агенте адресата и VPN-агенте отправителя. Т.е. выполняется трансляция сетевых адресов.

Пакет отправляется VPN-агенту адресата. При необходимости, производится его разбиение и поочередная отправка результирующих пакетов.

При приеме IP-пакета VPN-агент производит следующее:

Из заголовка IP-пакета выделяется информация о его отправителе. В том случае, если отправитель не входит в число разрешенных (согласно политике безопасности) или неизвестен (например, при приеме пакета с намеренно или случайно поврежденным заголовком), пакет не обрабатывается и отбрасывается.

Согласно политике безопасности выбираются алгоритмы защиты данного пакета и ключи, с помощью которых будет выполнено расшифрование пакета и проверка его целостности.

Выделяется информационная (инкапсулированная) часть пакета и производится ее расшифрование.

Производится контроль целостности пакета на основе выбранного алгоритма. В случае обнаружения нарушения целостности пакет отбрасывается.

Пакет отправляется адресату (по внутренней сети) согласно информации, находящейся в его оригинальном заголовке.

VPN-агент может находиться непосредственно на защищаемом компьютере (например, компьютеры «удаленных пользователей» на рис. 3). В этом случае с его помощью защищается информационный обмен только того компьютера, на котором он установлен, однако описанные выше принципы его действия остаются неизменными. Основное правило построения VPN – связь между защищенной ЛВС и открытой сетью должна осуществляться только через VPN-агенты. Категорически не должно быть каких-либо способов связи, минующих защитный барьер в виде VPN-агента. Т.е. должен быть определен защищаемый периметр, связь с которым может осуществляться только через соответствующее средство защиты. Политика безопасности является набором правил, согласно которым устанавливаются защищенные каналы связи между абонентами VPN. Такие каналы обычно называют туннелями, аналогия с которыми просматривается в следующем:

Вся передаваемая в рамках одного туннеля информация защищена как от несанкционированного просмотра, так и от модификации.

Инкапсуляция IP-пакетов позволяет добиться сокрытия топологии внутренней ЛВС: из Интернет обмен информации между двумя защищенными ЛВС виден как обмен информацией только между их VPN-агентами, поскольку все внутренние IP-адреса в передаваемых через Интернет IP-пакетах в этом случае не фигурируют.

Правила создания туннелей формируются в зависимости от различных характеристик IP-пакетов, например, основной при построении большинства VPN протокол IPSec (Security Architecture for IP) устанавливает следующий набор входных данных, по которым выбираются параметры туннелирования и принимается решение при фильтрации конкретного IP-пакета:

IP-адрес источника. Это может быть не только одиночный IP-адрес, но и адрес подсети или диапазон адресов.

IP-адрес назначения. Также может быть диапазон адресов, указываемый явно, с помощью маски подсети или шаблона.

Идентификатор пользователя (отправителя или получателя).

Протокол транспортного уровня (TCP/UDP).

Номер порта, с которого или на который отправлен пакет.

Межсетевое экранирование

Межсетевой экран представляет собой программное или программно-аппаратное средство, обеспечивающее защиту локальных сетей и отдельных компьютеров от несанкционированного доступа со стороны внешних сетей путем фильтрации двустороннего потока сообщений при обмене информацией. Фактически, межсетевой экран является «урезанным» VPN-агентом, не выполняющим шифрование пакетов и контроль их целостности, но в ряде случаев имеющим ряд дополнительных функций, наиболее часто из которых встречаются следующие:

антивирусное сканирование;

контроль корректности пакетов;

контроль корректности соединений (например, установления, использования и разрыва TCP-сессий);

контент-контроль.

Межсетевые экраны, не обладающие описанными выше функциями и выполняющими только фильтрацию пакетов, называют пакетными фильтрами. По аналогии с VPN-агентами существуют и персональные межсетевые экраны, защищающие только компьютер, на котором они установлены. Межсетевые экраны также располагаются на периметре защищаемых сетей и фильтруют сетевой трафик согласно настроенной политике безопасности.

24 вопрос защита информации в сетях

локальные сети предприятий очень часто подключаются к сети Интернет. Для защиты локальных сетей компаний, как правило, применяются межсетевые экраны - брандмауэры (firewalls). Экран (firewall) - это средство разграничения доступа, которое позволяет разделить сеть на две части (граница проходит между локальной сетью и сетью Интернет) и сформировать набор правил, определяющих условия прохождения пакетов из одной части в другую. Экраны могут быть реализованы как аппаратными средствами, так и программными.

Компьютерные

вирусы: классификация

Вирусы

можно разделить на классы по следующим

основным признакам:

![]() среда

обитания;

среда

обитания;

![]() операционная

система (OC);

операционная

система (OC);

![]() особенности

алгоритма работы;

особенности

алгоритма работы;

![]() деструктивные

возможности.

По

СРЕДЕ ОБИТАНИЯ вирусы можно разделить

на:

деструктивные

возможности.

По

СРЕДЕ ОБИТАНИЯ вирусы можно разделить

на:

![]() файловые;

файловые;

![]() загрузочные;

загрузочные;

![]() макро;

макро;

![]() сетевые.

Файловые

вирусы либо различными способами

внедряются в выполняемые файлы (наиболее

распространенный тип вирусов), либо

создают файлы-двойники (компаньон-вирусы),

либо используют особенности организации

файловой системы (link-вирусы).

Загрузочные

вирусы записывают себя либо в загрузочный

сектор диска (boot-сектор), либо в сектор,

содержащий системный загрузчик винчестера

(Master Boot Record), либо меняют указатель на

активный boot-сектор.

Макро-вирусы

заражают файлы-документы и электронные

таблицы нескольких популярных

редакторов.

Сетевые

вирусы используют для своего распространения

протоколы или команды компьютерных

сетей и электронной почты.

Существует

большое количество сочетаний - например,

файлово-загрузочные вирусы, заражающие

как файлы, так и загрузочные сектора

дисков. Такие вирусы, как правило, имеют

довольно сложный алгоритм работы, часто

применяют оригинальные методы

проникновения в систему, используют

стелс и полиморфик-технологии. Другой

пример такого сочетания - сетевой

макро-вирус, который не только заражает

редактируемые длокументы, но и рассылает

свои копии по электронной почте.

Заражаемая

ОПЕРАЦИОННАЯ СИСТЕМА (вернее, ОС, объекты

которой подвержены заражению) является

вторым уровнем деления вирусов на

классы. Каждый файловый или сетевой

вирус заражает файлы какой-либо одной

или нескольких OS - DOS, Windows, Win95/NT, OS/2 и т.д.

Макро-вирусы заражают файлы форматов

Word, Excel, Office97. Загрузочные вирусы также

ориентированы на конкретные форматы

расположения системных данных в

загрузочных секторах дисков.

сетевые.

Файловые

вирусы либо различными способами

внедряются в выполняемые файлы (наиболее

распространенный тип вирусов), либо

создают файлы-двойники (компаньон-вирусы),

либо используют особенности организации

файловой системы (link-вирусы).

Загрузочные

вирусы записывают себя либо в загрузочный

сектор диска (boot-сектор), либо в сектор,

содержащий системный загрузчик винчестера

(Master Boot Record), либо меняют указатель на

активный boot-сектор.

Макро-вирусы

заражают файлы-документы и электронные

таблицы нескольких популярных

редакторов.

Сетевые

вирусы используют для своего распространения

протоколы или команды компьютерных

сетей и электронной почты.

Существует

большое количество сочетаний - например,

файлово-загрузочные вирусы, заражающие

как файлы, так и загрузочные сектора

дисков. Такие вирусы, как правило, имеют

довольно сложный алгоритм работы, часто

применяют оригинальные методы

проникновения в систему, используют

стелс и полиморфик-технологии. Другой

пример такого сочетания - сетевой

макро-вирус, который не только заражает

редактируемые длокументы, но и рассылает

свои копии по электронной почте.

Заражаемая

ОПЕРАЦИОННАЯ СИСТЕМА (вернее, ОС, объекты

которой подвержены заражению) является

вторым уровнем деления вирусов на

классы. Каждый файловый или сетевой

вирус заражает файлы какой-либо одной

или нескольких OS - DOS, Windows, Win95/NT, OS/2 и т.д.

Макро-вирусы заражают файлы форматов

Word, Excel, Office97. Загрузочные вирусы также

ориентированы на конкретные форматы

расположения системных данных в

загрузочных секторах дисков.

угроза информационной безопасности - это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение (к сожалению даже лицензионное программное обеспечение не лишено уязвимостей).

угрозы информационной безопасности классифицируются по нескольким признакам:

· по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы;

· по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал);

· по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера);

· по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность..

23 Создание отказоустойчивых технических средств

отказоустойчивость - это свойство КС сохранять работоспособность при отказах отдельных устройств, блоков, схем.

Известны три основных подхода к созданию отказоустойчивых систем:

* простое резервирование помехоустойчивое кодирование информации; Ф создание адаптивных систем.

Любая отказоустойчивая система обладает избыточностью. Одним из наиболее простых и действенных путей создания отказоустойчивых систем является простое резервирование. Простое резервирование основано на использовании устройств, блоков, узлов, схем только в качестве резервных. При отказе основного элемента осуществляется переход на использование резервного. Резервирование осуществляется на различных уровнях: на уровне устройств, на уровне блоков, узлов и т. д. Резервирование отличается также и глубиной. Для целей резервирования могут использоваться один резервный элемент и более. Уровни и глубина резервирования определяют возможности системы парировать отказы, а также аппаратные затраты. Такие системы должны иметь несложные аппаратно-программные средства контроля работоспособности элементов и средства перехода на использование, при необходимости, резервных элементов. Примером резервирования может служить использование «зеркальных» накопителей на жестких магнитных дисках. Недостатком простого резервирования является непроизводительное использование средств, которые применяются только для повышения отказоустойчивости.

Помехоустойчивое кодирование основано на использовании информационной избыточности. Рабочая информация в КС дополняется определенным объемом специальной контрольной информации. Наличие этой контрольной информации (контрольных двоичных разрядов) позволяет путем выполнения определенных действий над рабочей и контрольной информацией определять ошибки и даже исправлять их. Так как ошибки являются следствием отказов средств КС, то, используя исправляющие коды, можно парировать часть отказов. Исправляющие возможности кодов для конкретного метода помехоустойчивого кодирования зависят от степени избыточности. Чем больше используется контрольной информации, тем шире возможности кода по обнаружению и исправлению ошибок. Ошибки характеризуются кратностью, т.е. количеством двоичных разрядов, в которых одновременно искажено содержимое. Помехоустойчивые коды обладают различными возможностями по обнаружению и исправлению ошибок различной кратности. Так классический код Хемминга обнаруживает и исправляет однократные ошибки, а двукратные ошибки - только обнаруживает.

Помехоустойчивое кодирование наиболее эффективно при парировании самоустраняющихся отказов, называемых сбоями. Помехоустойчивое кодирование при создании отказоустойчивых систем, как правило, используется в комплексе с другими подходами повышения отказоустойчивости.

Наиболее совершенными системами, устойчивыми к отказам, являются адаптивные системы. В них достигается разумный компромисс между уровнем избыточности, вводимым для обеспечения устойчивости (толерантности) системы к отказам, и эффективностью использования таких систем по назначению.

В адаптивных системах реализуется так называемый принцип элегантной деградации. Этот принцип предполагает сохранение работоспособного состояния системы при некотором снижении эффективности функционирования в случаях отказов ее элементов.

Адаптивные системы содержат аппаратно-программные средства для автоматического контроля работоспособности элементов системы и осуществления ее реконфигурации при возникновении отказов элементов. При реконфигурации восстанавливается необходимая информация (при ее утрате), отключается отказавший элемент, осуществляется изменение связей и режимов работы элементов системы. Простым примером адаптивной КС может служить ЭВМ, имеющая в своем составе математический и графический сопроцессоры, а также оперативную память блочной структуры. Все сопроцессоры и блоки памяти используются для достижения максимальной производительности ЭВМ. При отказе какого-либо сопроцессора он логически отключается от ЭВМ, а его функции выполняет центральный процессор. При этом система деградирует, так как снижается производительность ЭВМ. Но в то же время система сохраняет работоспособность и может завершить вычислительный процесс. При отказе блока оперативной памяти он отключается, и емкость памяти уменьшается. Чтобы избежать потерь информации при отказах процессоров и блоков оперативной памяти, вычислительный процесс возобновляется либо сначала, либо с последней контрольной точки. Механизм контрольных точек используется обычно при выполнении сложных трудоемких программ. Он заключается в запоминании всей необходимой информации для возобновления выполнения программы с определенной точки. Запоминание осуществляется через определенные интервалы времени.

В адаптивных системах даже внешние устройства не используются только как резервные. Информация, необходимая для восстановления данных с отказавшего ВЗУ, хранится на накопителях, которые используются для хранения и рабочей информации. Примером таких систем являются RAID системы.

29Международные и отечественные стандарты безопасности информации.

Наличие стандартов служит, пожалуй, наиболее важным свидетельством зрелости подхода к обеспечению информационной безопасности. Существует целый ряд отечественных и международных стандартов. Все стандарты делятся на нормативные (требования к средствам защиты информации), функциональные (основные действия по защите информации) и технологические (отдельные технологические протоколы и форматы работы механизмов безопасности).В последние годы по инициативе ФСТЭК, а ранее Гостехкомиссии проводится большая работа по гармонизации отечественной и международной нормативной базы. В рамках этой работы выполнена адаптация стандарта ISO 15408 и предложен отечественный стандарт ГОСТ Р ИСО/МЭК 15408-х-2002.

Стандарт ГОСТ / ИСО 15408 служит для унификации описания требований и решений в отношении средств защиты информации. Связанные с новым стандартом существенные изменения позволяют, с одной стороны, логически связать угрозы и меры противодействия, и с другой стороны, дать подробную систематизацию критериев для систем и средств защиты информации. Необходимо отметить его продуманное сопряжение с существующей нормативной базой, возможностью конкретизации старых требований в новых терминах. Примером функционального стандарта может служить стандарт ГОСТ Р 51583-2000, описывающий этапность построения защищенных информационных систем. Важным функциональным стандартом является документ СТР-К.

ГОСТ Р 50922-96. Защита информации. Основные термины и определения

ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

ГОСТ Р 51275-99. Защита информации. Объект информации. Факторы, воздействующие на информацию. Общие положения

ГОСТ Р 51583-2000. Защита информации. Порядок создания систем в защищенном исполнении

ГОСТ Р ИСО/МЭК 15408-х-2002 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий»

ISO 15408. Information technology. Security techniques. Evaluation criteria for IT security

30 вопрос

Первый из приведенных принципов построения СЗИ требует проведения одновременной параллельной разработки КС и механизмов защиты. Только в этом случае возможно эффективно обеспечить реализацию всех остальных принципов. Причем в процессе разработки защищенных КС должен соблюдаться разумный компромисс между созданием встроенных неразделимых механизмов защиты и блочных унифицированных средств и процедур защиты. Только на этапе разработки КС можно полностью учесть взаимное влияние блоков и устройств собственно КС и механизмов защиты, добиться системности защиты оптимальным образом.

Принцип системности является одним из основных концептуальных и методологических принципов построения защищенных КС. Он предполагает:

анализ всех возможных угроз безопасности информации;

обеспечение защиты на всех жизненных циклах КС;

защиту информации во всех звеньях КС;

комплексное использование механизмов защиты.

Потенциальные угрозы выявляются в процессе создания и исследования модели угроз. В результате исследований должны быть получены данные о возможных угрозах безопасности информации, о степени их опасности и вероятности реализации. При построении СЗИ учитываются потенциальные угрозы, реализация которых может привести к существенному ущербу и вероятность таких событий не является очень близкой к нулю.

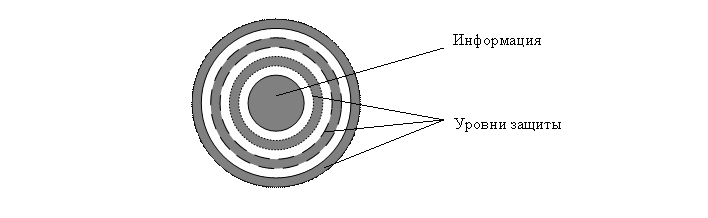

Система защиты информации должна иметь несколько уровней, перекрывающих друг друга, т. е. такие системы целесообразно строить по принципу построения матрешек. Чтобы добраться до закрытой информации, злоумышленнику необходимо «взломать» все уровни защиты (рис. 28).

Рис. 28. Многоуровневая КСЗИ

Комплексные системы защиты информации всегда должны иметь централизованное управление. В распределенных КС пение защитой может осуществляться по иерархическому принципу. Централизация управления защитой информации объясняется необходимостью проведения единой политики в области опасности информационных ресурсов в рамках предприятия, организации, корпорации, министерства. Для осуществления централизованного управления в СЗИ должны быть предусмотрены специальные средства дистанционного контроля, распределения Ключей, разграничения доступа, изготовления атрибутов идентификации и другие.

Одним из важных принципов построения защищенных КС является использование блочной архитектуры. Применение данного принципа позволяет получить целый ряд преимуществ:

упрощается разработка, отладка, контроль и верификация устройств (программ, алгоритмов);

допускается параллельность разработки блоков;

используются унифицированные стандартные блоки;

упрощается модернизация систем;

удобство и простота эксплуатации.

Основываясь на принципе блочной архитектуры защищенной КС, можно представить структуру идеальной защищенной системы. В такой системе имеется минимальное ядро защиты, отвечающее нижней границе защищенности систем определенного класса (например, ПЭВМ). Если в системе необходимо обеспечить более высокий уровень защиты, то это достигается за счет согласованного подключения аппаратных блоков или инсталляции дополнительных программных средств (аналог режима «Plug and Play» в ОС Windows 98).

Экзаменационные вопросы к 2-му этапу итогового междисциплинарного экзамена

по дисциплине «Базы данных»

для специальности 230103 «Автоматизированные системы обработки информации и управления»

Создать реляционную базу данных «Источники энергии» (возобновляемые и невозобновляемые ), в состав которой входят следующие поля: источник, количество добываемой энергии, производительность и т.д.

По базе данных «Источники энергии» (возобновляемые и невозобновляемые ) создать запрос, выводящий сведения обо всех источниках, объем добычи которых более 10т. В состав базы данных входят следующие поля: источник, количество добываемой энергии, производительность и т.д.

По базе данных «Источники энергии» (возобновляемые и невозобновляемые ) создать отчет, выводящий сведения об объемах добычи источников за последний год. В состав базы данных входят следующие поля: источник, количество добываемой энергии, производительность, дата последнего поступления и т.д.

Создать связанную форму по реляционной базе данных «Источники энергии» (возобновляемые и невозобновляемые ) В состав базы данных входят следующие поля: источник, количество добываемой энергии, производительность, дата последнего поступления и т.д.

Создать в режиме конструктора базу данных «Типы электростанций», содержащую поля: тип электростанции, описание, КПД, географическое расположение и т.д.

Создать запрос по базе данных «Типы электростанций»,выводящий сведения об электростанциях, КПД которых более 50%. База данных содержит поля: тип электростанции, описание, КПД, географическое расположение и т.д.

Создать форму с использованием макросов по базе данных «Типы электростанций». База данных содержит поля: тип электростанции, описание, КПД, географическое расположение и т.д.

Создать реляционную базу данных «Типы систем отопления» (местные и центральные), содержащую поля: название системы, сфера применения, основные требования по эксплуатации и т.д.

Создать отчет по базе данных «Типы систем отопления» (местные и центральные),содержащий сведения о системе и правилах ее эксплуатации. База данных содержит поля: название системы, сфера применения, основные требования по эксплуатации и т.д.

Создать форму по базе данных «Типы систем отопления» (местные и центральные) с использованием макросов и объектов. База данных содержит поля: название системы, сфера применения, основные требования по эксплуатации и т.д.

Создать реляционную базу данных «Типы систем вентиляции и кондиционирования», содержащую поля: название системы, сфера применения, основные требования по эксплуатации и т.д.

Создать связанную форму по реляционной базе данных «Типы систем вентиляции и кондиционирования». База данных содержит поля: название системы, сфера применения, основные требования по эксплуатации и т.д.

Создать базу данных «Электростанции РФ», содержащую поля: название электростанции, мощность, расположение, вид вырабатываемой энергии, поставка энергии и т.д. При заполнении базы данных можно пользоваться сетью Интернет.

Разработать пользовательский интерфейс для базы данных «Электростанции РФ», содержащую поля: название электростанции, мощность, расположение, вид вырабатываемой энергии, поставка энергии и т.д. При заполнении базы данных можно пользоваться сетью Интернет.

Создать базу данных «Оборудование тепловых электрических станций» (котельные установки, паровые турбины, системы теплоснабжения), содержащую поля: разновидности оборудования, функции, КПД, мощность, правила эксплуатации и т.д. Защитить базу данных с помощью пароля.

В режиме Конструктор создать форму по базе данных «Оборудование тепловых электрических станций» (котельные установки, паровые турбины, системы теплоснабжения) с использованием макросов и объектов формы. База данных содержит поля: разновидности оборудования, функции, КПД, мощность, правила эксплуатации и т.д.

Путем ввода данных создать базу данных «Очистка вентиляционного воздуха», содержащую поля: название оборудования, мощность, функции, сфера применения и т.д. Защитить базу данных с помощью пароля.

Создать базу данных «Вентиляция и кондиционирование воздуха в помещениях». База данных содержит поля: тип помещения, рекомендованная температура воздуха, влажность, подача воздуха и т.д.

Создать форму по базе данных «Вентиляция и кондиционирование воздуха в помещениях» с помощью Мастера создания форм. База данных содержит поля: тип помещения, рекомендованная температура воздуха, влажность, подача воздуха и т.д.

Создать базу данных электроизмерительных приборов, содержащую поля: название прибора, код-наименование, описание, пределы измерений и т.д.

Для базы данных электроизмерительных приборов применить фильтр по выделенному, выводящий сведения обо всех амперметрах. База данных содержит поля: название прибора, код-наименование, описание, пределы измерений и т.д.

Создать базу данных по видам кондиционеров. База данных содержит поля: название кондиционера, применение, площадь действия, достоинства, недостатки и пр.

Для базы данных «Виды кондиционеров» создать форму с использованием макросов и объектов. База данных содержит поля: название кондиционера, применение, площадь действия, достоинства, недостатки и пр.

Создать базу данных по системам очистки воды. База данных содержит поля: название системы, применение, удаляемые вещества, достоинства, недостатки и пр.

Для базы данных «Системы очистки воды» разработать пользовательский интерфейс с ограничением внесения изменений. База данных содержит поля: название системы, применение, удаляемые вещества, достоинства, недостатки и пр.

Создать базу данных «системы теплоснабжения». База данных содержит поля: название системы, описание, применение, достоинства, недостатки и т.д.

Для базы данных «Системы теплоснабжения» создать форму с использованием макросов и объектов. База данных содержит поля: название кондиционера, применение, площадь действия, достоинства, недостатки и пр.

Создать базу данных «Оборудование тепловых пунктов (подстанций)». База данных содержит поля: название установки (системы), применение, описание, мощность, КПД и т.д.

Для базы данных «Оборудование тепловых пунктов (подстанций)» создать форму в режиме Конструктора, содержащую кнопки, объекты. База данных содержит поля: название установки (системы), применение, описание, мощность, КПД и т.д.

Создать базу данных «Трубы и их соединения». База данных содержит поля: название соединения, метод соединения, описание, достоинства и недостатки.

Экзаменационные вопросы к 2-му этапу итогового междисциплинарного экзамена

по дисциплине «Теплофикация и тепловые сети»

для специальности 230103 «Автоматизированные системы обработки информации и управления»