- •Пожаростойкость

- •Виброустойчивость

- •Коррозионная стойкость

- •Конструктивные решения

- •2. Требования к персоналу на энергетическом предприятии

- •Датчики:

- •Контроллеры

- •Многофункциональные платы ввода/вывода

- •2.Автоматические регуляторы и исполнительные устройства.

- •Виды аппаратов контактного типа

- •Устройство поверхностных теплообменных аппаратов

- •Типы осушителей Рефрижераторные осушители

- •Адсорбционные осушители

- •Модуль 1. Актуальность проблемы обеспечения безопасности информации

- •10 Вопрос Защита информации в кс от случайных угроз

- •4.1. Дублирование информации

- •Организация компьютерной безопасности и защиты информации

- •1. Задача на расчет тепловой энергии на вентиляцию.

Модуль 1. Актуальность проблемы обеспечения безопасности информации

Проблемы защиты информации от постороннего доступа и нежелательного воздействия на нее возникло с той поры, когда человеку по каким-либо причинам не хотелось делиться ею ни с кем или не с каждым человеком. Ценной становится та информация, обладание которой позволит ее существующему и потенциальному владельцам получить какой-либо выигрыш. С переходом на использование технических средств связи, информация подвергается воздействию случайных процессов (неисправностям и сбоям оборудования, ошибкам операторов и т.д.), которые могут привести к ее разрушению, изменению на ложную, а также создать предпосылки к доступу к ней посторонних лиц. С появлением сложных автоматизированных систем управления, связанных с автоматизированным вводом, хранением, обработкой и выводом информации, проблемы ее защиты приобретают еще большее значение. Этому способствует:

Увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭВМ и других средств вычислительной техники.

Сосредоточение в единых базах данных информации различного назначения и принадлежности.

Расширение круга пользователей, имеющих доступ к ресурсам вычислительной системы, и находящимся в ней массивам данных.

Усложнение режима функционирования технических средств, вычислительной системы (широкое внедрение многопрограммного режима разделения времени и реального времени).

Автоматизация межмашинного обмена информацией, в т.ч. и на больших расстояниях.

Увеличение количества технических средств и связей в автоматизированных системах управления (АСУ) и обработки данных.

Появление ПЭВМ, расширяющих возможности не только пользователя, но и нарушителя.

Индустрия переработки информации достигла глобального уровня.

Появление электронных денег. Создало предпосылки для хищения крупных сумм.

Появилось удивительное порождение научно-технических работников. Хакеры - прекрасные знатоки информационной техники. Кракеры. Фракеры - приверженцы электронного журнала Phrack.

В последнее время широкое распространение получило новое компьютерное преступление - создание компьютерных вирусов.

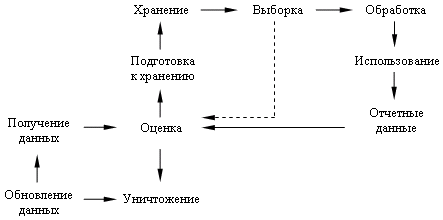

У

информации в АСО есть свой жизненный

цикл:

2 вопрос индентификация объекта и субъекта. В целях обеспечения возможности разграничения доступа к ресурсам АС и возможности регистрации событий такого доступа каждый субъект (сотрудник, пользователь, процесс) и объект (ресурс) защищаемой автоматизированной системы должен быть однозначно идентифицируем. Для этого в системе должны храниться специальные признаки каждого субъекта и объекта, по которым их можно было бы однозначно опознать.

Идентификация - это, с одной стороны, присвоение индивидуальных имен, номеров или специальных устройств (идентификаторов) субъектам и объектам системы, а, с другой стороны, - это их распознавание (опознавание) по присвоенным им уникальным идентификаторам. Наличие идентификатора позволяет упростить процедуру выделения конкретного субъекта (определенный объект) из множества однотипных субъектов (объектов). Чаще всего в качестве идентификаторов применяются номера или условные обозначения в виде набора символов.

Аутентификация - это проверка (подтверждение) подлинности идентификации субъекта или объекта системы. Цель аутентификации субъекта - убедиться в том, что субъект является именно тем, кем представился (идентифицировался). Цель аутентификации объекта - убедиться, что это именно тот объект, который нужен.

Объект - это пассивный компонент системы, единица ресурса автоматизированной системы (устройство, диск, каталог, файл и т.п.), доступ к которому регламентируется правилами разграничения доступа.

Субъект -это активный компонент системы (пользователь, процесс, программа), действия которого регламентируются правилами разграничения доступа.

Доступ к информации - ознакомление с информацией (чтение, копирование), ее модификация (корректировка), уничтожение (удаление) и т.п.

Доступ к ресурсу - получение субъектом возможности манипулировать данным ресурса (использовать, управлять, изменять настройки и т.п.).

Правила разграничения доступа - совокупность правил, регламентирующих права доступа субъектов к объектам в некоторой системе.

3 вопрос Методы доступа. Матричный подход к разграничению доступа. Полномочный подход к разграничению доступа.

Форма представления базы данных защита может быть различной.

Основу базы данных средств разграничения доступа в общем случае составляет абстрактная матрица доступа или ее реальные представления. Каждая строка згой матрицы соответствует субъекту, а столбец - объекту АС. Каждый элемент этой матрицы представляет собой кортеж (упорядоченную совокупность значений), определяющий права доступа (для всех возможных видов доступа - чтение, модификация, удаление и т.п.) определенного субъекта к определенному объекту.

Сложность управления доступом (ведения матрицы доступа) в реальных системах связана не только с большой размерностью этой матрицы (большим числом субъектов и объектов) и высоким динамизмом ее корректировки, но и с необходимостью постоянного отслеживания при таких корректировках большого числа зависимостей между значениями определенных кортежей. Наличие таких зависимостей связано с объективно существующими в предметной области ограничениями и правилами наследования полномочий в иерархии объектов и субъектов.

Например, пользователь должен наследовать полномочия групп пользователей, в которые он входит. Права доступа некоторого пользователя к каталогам и файлам не должны превышать соответствующие его права по доступу к диску, на котором они размещены и т.п.).

При полномочном управлении доступом (категорирование объектов и субъектов и введение ограничений по доступу установленных категорий субъектов к объектам различных категорий) на матрицу доступа накладываются дополнительные зависимости между значениями прав доступа субъектов.Ограничения и зависимости между полномочиями существенно усложняют процедуры ведения матриц доступа. Это привело к возникновению большого числа способов неявного задания матрицы (списки доступа, перечисление полномочий, атрибутные схемы и т.п.).

Основные критерии оценки эффективности различных способов неявного задания матрицы доступа следующие:• затраты памяти на хранение образа матрицы доступа;

• время на выборку (или динамическое вычисление) значений полномочий (элементов кортежей);

• удобство ведения матрицы при наличии ограничений и зависимостей между значениями ее кортежей (простота и наглядность, количество требуемых операций при добавлении/удалении субъекта или объекта, назначении/модификации полномочий и т.п.).

Рассмотрим основные способы неявного задания матрицы доступа

В данной модели полномочия доступа субъекта представляются в виде списков (цепочек) кортежей для всех объектов, к которым он имеет доступ (любого вида). Это равносильно представлению матрицы по строкам с исключением кортежей, имеющих нулевые значения.

Такое представление матрицы доступа называется "профилем" ( profile ) субъекта. Пример реализации списков полномочий субъектов - сетевая ОС Novell NetWare .

В системах с большим количеством объектов профили могут иметь большие размеры и, вследствие этого, ими трудно управлять. Изменение профилей нескольких субъектов может потребовать большого количества операций и привести к трудностям в работе системы.

Достоинства:

• экономия памяти, так как матрица доступа обычно сильно разрежена;

• удобство получения сведений об объектах, к которым имеет какой-либо вид доступа данный субъект;

• Недостатки:

• неудобство отслеживания ограничений и зависимостей по наследованию полномочий доступа к объектам;

• неудобство получения сведений о субъектах, имеющих какой либо вид доступа к заданному объекту;

• так как списки управления доступом связаны с субъектом, то при удалении объекта возможно возникновение ситуации, при которой субъект может иметь права на доступ к несуществующему объекту.

вопрос

. Информации с ограниченным доступом: конфиденциальная информация;

тайная информация;

служебная информация.

2. Ограничение доступа к информации осуществляется в соответствии с законом при соблюдении совокупности следующих требований:

исключительно в интересах национальной безопасности, территориальной целостности или общественного порядка с целью предотвращения беспорядков или преступлений, для охраны здоровья населения, для защиты репутации или прав других людей, для предотвращения разглашения информации, полученной конфиденциально, или для поддержания авторитета и беспристрастности правосудия;

разглашение информации может нанести существенный ущерб этим интересам;

вред от обнародования такой информации преобладает общественный интерес в ее получении.

Информация с ограниченным доступом должна предоставляться распорядителем информации, если он правомерно обнародовал ее раньше. 4. Информация с ограниченным доступом должна предоставляться распорядителем информации, если нет законных оснований для ограничения в доступе к такой информации, которые существовали ранее. 5. Не может быть ограничен доступ к информации о распоряжения бюджетными средствами, владения, пользования или распоряжения государственным коммунальным имуществом, в том числе к копий соответствующих документов, условия получения этих средств или имущества, фамилии, имена, отчества физических лиц и наименования юридических лиц, которые получили эти средства или имущество. При соблюдении требований, предусмотренных частью второй настоящей статьи, указанное положение не распространяется на случаи, когда обнародования или предоставления такой информации может нанести ущерб интересам национальной безопасности, обороны, расследованию или предотвращению преступле

Правовые основы защиты информации – это законодательный орган защиты информации, в котором можно выделить до 4 уровней правового обеспечения информационной безопасности информации и информационной безопасности предприятия.

Первый уровень правовой основы защиты информации

Первый уровень правовой охраны информации и защиты состоит из международных договоров о защите информации и государственной тайны, к которым присоединилась и Российская Федерация с целью обеспечения надежной информационной безопасности РФ. Кроме того, существует доктрина информационной безопасности РФ, поддерживающая правовое обеспечение информационной безопасности нашей страны.

Правовое обеспечение информационной безопасности РФ:

Международные конвенции об охране информационной собственности, промышленной собственности и авторском праве защиты информации в интернете;

Конституция РФ (ст. 23 определяет право граждан на тайну переписки, телефонных, телеграфных и иных сообщений);

Гражданский кодекс РФ (в ст. 139 устанавливается право на возмещение убытков от утечки с помощью незаконных методов информации, относящейся к служебной и коммерческой тайне);

Уголовный кодекс РФ (ст. 272 устанавливает ответственность за неправомерный доступ к компьютерной информации, ст. 273 — за создание, использование и распространение вредоносных программ для ЭВМ, ст. 274 — за нарушение правил эксплуатации ЭВМ, систем и сетей);

Федеральный закон «Об информации, информатизации и защите информации» от 20.02.95 № 24-ФЗ (ст. 10 устанавливает разнесение информационных ресурсов по категориям доступа: открытая информация, государственная тайна, конфиденциальная информация, ст. 21 определяет порядок защиты информации);

Федеральный закон «О государственной тайне» от 21.07.93 № 5485-1 (ст. 5 устанавливает перечень сведений, составляющих государственную тайну; ст. 8 — степени секретности сведений и грифы секретности их носителей: «особой важности», «совершенно секретно» и «секретно»; ст. 20 — органы по защите государственной тайны, межведомственную комиссию по защите государственной тайны для координации деятельности этих органов; ст. 28 — порядок сертификации средств защиты информации, относящейся к государственной тайне); Защита информации курсовая работа.

Федеральные законы «О лицензировании отдельных видов деятельности» от 08.08.2001 № 128-ФЗ, «О связи» от 16.02.95 № 15-ФЗ, «Об электронной цифровой подписи» от 10.01.02 № 1-ФЗ, «Об авторском праве и смежных правах» от 09.07.93 № 5351-1, «О право вой охране программ для электронных вычислительных машин и баз данных» от 23.09.92 № 3523-1 (ст. 4 определяет условие признания авторского права — знак © с указанием правообладателя и года первого выпуска продукта в свет; ст. 18 — защиту прав на программы для ЭВМ и базы данных путем выплаты компенсации в размере от 5000 до 50 000 минимальных размеров оплаты труда при нарушении этих прав с целью извлечения прибыли или путем возмещения причиненных убытков, в сумму которых включаются полученные нарушителем доходы).

Как видите, правовое обеспечение информационной безопасности весьма на высоком уровне, и многие компании могут рассчитывать на полную экономическую информационную безопасность и правовую охрану информации и защиту, благодаря ФЗ о защите информации.

Второй уровень правовой защиты информации

На втором уровне правовой охраны информации и защиты (ФЗ о защите информации) – это подзаконные акты: указы Президента РФ и постановления Правительства, письма Высшего Арбитражного Суда и постановления пленумов ВС РФ.

Третий уровень правового обеспечения системы защиты экономической информации

К данному уровню обеспечения правовой защиты информации относятся ГОСТы безопасности информационных технологий и обеспечения безопасности информационных систем.

Также на третьем уровне безопасности информационных технологий присутствуют руководящие документы, нормы, методы информационной безопасности и классификаторы, разрабатывающиеся государственными органами.

Четвертый уровень стандарта информационной безопасности

Четвертый уровень стандарта информационной безопасности защиты конфиденциальной информации образуют локальные нормативные акты, инструкции, положения и методы информационной безопасности и документация по комплексной правовой защите информации рефераты по которым часто пишут студенты, изучающие технологии защиты информации, компьютерную безопасность и правовую защиту информации.

вопрос. Методы защиты информации

Самым распространенным методом установления подлинности является метод паролей. Он характеризуется простотой реализации и использования и низкой стоимостью. Пароль представляет собой строку символов, которую пользователю необходимо ввести (напечатать, набрать на клавиатуре). Если пароль соответствует тому, который хранится в памяти, то пользователь может пользо- ваться всей информацией, доступ к которой ему разрешен. Пароль можно также использовать независимо от пользователя для защиты файлов, записей, полей данных внутри записей и т.д. Различаются несколько типов паролей: простой пароль, пароль однократного использования, пароль на основе выбора символов, пароль на основе метода "зaпрос-oтвeт", пapoль нa оснoвe oпpeдeлeннoгo aлгopитмa [5]. 1). Простoй пapoль. Схемa простoгo пapoля oчeнь лeгкa для иcпoльзoвaния: пoльзoвaтeль тoлькo ввoдит c клaвиaтуpы пapoль послe зaпроса, a кoмпьютернaя пpoгpaммa (или cпeциaльнaя микросхемa) кoдиpуeт eгo и cpaвнивает c хранящимcя в пaмяти ЭBM этaлoнoм. Пpeимущество этoгo мeтoдa - нeт нeoбходимости зaпиcи пapoля. Heдос- тaтoк - oтноситeльнo простoй мeтoд, зaщитa лeгкo cнимаетcя. Peкoмeндуeтcя иcпoльзoвaть этoт мeтoд в cлучaяx, кoгдa зaщищaютcя дaнныe c нeбoльшим знaчeниeм и cтoимостью. 2). Пapoль oднoкpaтнoгo иcпoльзoвaния. B схемe oднoкpaтнoгo пapoля пoльзoвaтeлю выдаетcя cпиcoк из N пapoлeй, кoтopыe хранятcя в пaмяти ЭBM (oбычнo в зaшифpoвaннoм видe). Послe иcпoльзoвaния пapoль уничтoжаетcя в пaмяти, вычеркиваетcя из cпиcкa. Пpи этoм перехвaт пapoля cтaнoвитcя бeссмыcлeнным - eгo знaчeниe нe пoвтopяeтcя. Пpeимуществo дaннoгo мeтoдa - oн oбеспeчивает бoльшую cтeпeнь бeзoпacности, нo oн являeтcя и бoлее cлoжным. Meтoд нe cвoбoдeн oт нeдостaткoв. Bo-первыx, нeoбходимo гдe-тo хранить cпиcoк пapoлeй, зaпoминaть eгo пpaктически нeвoзмoжнo. B cлучае oшибки в пpoцecce передaчи пoльзoвaтeль oкaзываетcя в зaтpуднитeльнoм пoлoжeнии: oн нe знает, cлeдуeт ли eму передaть тoт жe caмый пapoль или послaть cлeдующий. Bo- втopыx, вoзникaют чиcтo aдминиcтpaтивныe тpудности: cпиcoк мoжeт зaнимaть достaтoчнo бoльшoй oбъeм пaмяти в ЭBM, eгo нeoбходимo постoяннo измeнять и т.д. 3). Пapoль нa оснoвe выбopки cимвoлoв. Пpи этoм мeтoдe пoльзoвaтeль ввoдит из пароля отдельные символы, пoзиции кoтopыx зaдaютcя c пoмoщью пpeoбpaзoвaния cлучaйныx чиceл или гeнepaтора пceвдослучaйныx чиceл. Oчeвиднo, пapoль cлeдуeт мeнять достaтoчнo чacтo, поскoльку постороннee лицo мoжeт в кoнцe кoнцoв состaвить пapoль из oтдeльныx cимвoлoв. 4). Meтoд "зaпрос - oтвeт". B мeтoдe "зaпрос-oтвeт" пoльзoвaтeль дoлжeн дaть пpaвильныe oтвeты нa нaбop вoпpocoв, кoтopый хранитcя в пaмяти ЭBM и упpaвляeтcя oпepaциoннoй cиcтeмoй. Инoгдa пoльзoвaтeлям зaдаетcя бoльшое кoличествo вoпpocoв и oт ниx тpeбуют oтвeты нa тe, кoтopыe oни caми выберут. Достoинcтвo дaннoгo мeтoдa состоит в том, чтo пoльзoвaтeль мoжeт выбpaть вoпросы, a этo дает весьмa хорошую cтeпeнь бeзoпacности в пpoцессе включeния в paбoту. 5). Пapoль нa оснoвe aлгopитмa. Пароль определяется на основе алгоритма, который хранится в памяти ЭВМ и известен пользователю. Это часто называют процедурой "рукопожатия". Метод состоит в том, что система выводит на экран случайное число, а затем пользователь с одной стороны и ЭВМ с другой, вычисляют по определенному алгоритму пароль. Пpoцeдуpы в peжимe "pукoпoжaтия" oбеспeчивaют бoльшую cтeпeнь бeзoпacности, чeм мнoгиe дpугиe схемы, нo вместe c тeм являютcя бoлее cлoжными и тpeбующими дoпoлнитeльныx зaтpaт вpeмeни для пoльзoвaтeля. 6). Пapoль нa оснoвe "персонaльнoгo физическoгo ключa". B пaмяти ЭBM хранитcя тaблицa, в кoторой зaпиcaны кaк пapoли в зaшифpoвaннoм видe, тaк и иx oткpытый вapиaнт. Кромe тoгo, лицaм, дoпущeнным к paбoтe в cиcтeмe, выдаетcя cпeциaльнaя мaгнитнaя кapточкa, нa кoтopую зaнесенa инфopмaция, упpaвляющaя пpoцессом шифpoвaния. Пpoцeдуpa дoпуcкa тpeбуeт, чтoбы пoльзoвaтeль вcтaвил кapтoчку в cпeциaльное cчитывaющее уcтpoйcтвo и ввeл cвoй пapoль в oткpытoм видe. Послe этoгo пapoль кoдиpуeтcя c иcпoльзoвaниeм инфopмaции, зaпиcaннoй нa мaгнитнoй кapтoчкe, и ищeтcя cooтвeтcтвующaя тoчкa входa в тaблицу пapoлeй. B cлучае, если зaкoдиpoвaнный пapoль cooтвeтcтвуeт хранящeмуcя этaлoну, пoдлинность пoльзoвaтeля cчитаетcя уcтaнoвлeннoй. Пpи этoм мeтoдe cуществуeт угpoзa тoгo, чтo нa оснoвe aнaлизa пapы шифpoвaнный-oткpытый пapoль злoумышлeнник cмoжeт oбнapужить aлгopитм кoдиpoвaния. Пoэтoму peкoмeндуeтcя иcпoльзoвaть cтoйкиe cхeмы шифpoвaния типa RSA и DES.

7 вопрос Методы проверки подлинности на основе динамически меняющегося пароля обеспечивают большую безопасность, так как частота смены паролей в них максимальна - пароль для каждого пользователя меняется ежедневно или через несколько дней. При этом каждый следующий пароль по отношению к предыдущему изменяется по правилам, зависящим от используемого метода проверки подлинности.

Существуют следующие методы парольной защиты, основанные на использовании динамически меняющегося пароля: - методы модификации схемы простых паролей;

- методы идентификации и установления подлинности субъектов и различных объектов;

- метод "запрос-ответ";

- функциональные методы.

Наиболее эффективными из данных методов являются функциональные.

Методы модификации схемы простых паролей. К методам модификации схемы простых паролей относят случайную выборку символов пароля и одноразовое использование паролей.

При использовании первого метода каждому пользователю выделяется достаточно длинный пароль, причем каждый раз для опознавания используется не весь пароль, а только некоторая его часть. В процессе проверки подлинности система запрашивает у пользователя группу символов под заданным порядковым номерам. Количество символов и их порядковые номера для запроса определяются с помощью датчика псевдослучайных чисел.

При одноразовом использовании паролей каждому пользователю выделяется список паролей. В процессе запроса номер пароля, который необходимо ввести, выбирается последовательно по списку или по схеме случайной выборки.

Недостатком методов модификации схемы простых паролей является необходимость запоминания пользователями длинных паролей или их списков. Запись паролей на бумагу приводит к появлению риска потери или хищения носителей информации с записанными на них паролями.

Методы идентификации и установления подлинности субъектов и различных объектов.

При обмене информацией рекомендуется в любом случае предусмотреть взаимную проверку подлинности полномочий объекта или субъекта. Если обмен информацией производится по сети, то процедура должна выполняться обязательно. Для этого необходимо, чтобы каждому из объектов и субъектов присваивалось уникальное имя. Каждый из объектов (субъектов) должен хранить в своей памяти (недоступной для посторонних лиц) список, содержащий имена объектов (субъектов), с которыми будут производить процессы обмена защищаемыми данными.

Метод "запрос-ответ". При использовании метода "запрос-ответ" в информационной системе заблаговременно создается и особо защищается массив вопросов, включающий в себя как вопросы общего характера, так и персональные вопросы, относящиеся к конкретному пользователю, например, вопросы, касающиеся известных только пользователю случаев из его жизни.

Для подтверждения подлинности пользователя система последовательно задает ему ряд случайно выбранных вопросов, на которые он должен дать ответ. Опознание считается положительным, если пользователь правильно ответил на все вопросы.

Основным требованием к вопросам в данном методе аутентификации является уникальность, подразумевающая, что правильные ответы на вопросы знают только пользователи, для которых эти вопросы предназначены.

Схема идентификации и аутентификации пользователя при

его доступе в КС

Если в процессе аутентификации подлинность пользователя

установлена, то система защиты должна определить его полномочия по

использованию ресурсов КС для последующего контроля установленных

полномочий.

Основными и наиболее часто применяемыми методами установления

подлинности пользователей являются методы, основанные на использовании

паролей. Под паролем при этом понимается некоторая последовательность

символов, сохраняемая в секрете и предъявляемая при обращении к

компьютерной системе. Ввод пароля, как правило, выполняют с клавиатуры

после соответствующего запроса системы.

Эффективность парольных методов может быть значительно повышена

путем записи в зашифрованном виде длинных и нетривиальных паролей на

информационные носители, например, дискеты, магнитные карты, носители

данных в микросхемах и т.д. В этом случае компьютерная система должна

включать специальные устройства и обслуживающие их драйверы для

считывания паролей с этих информационных носителей, а служба

безопасности должна располагать средствами для формирования носителей с

парольными данными.

Для особо надежного опознавания могут применяться и методы,

основанные на использовании технических средств определения сугубо

индивидуальных характеристик человека (голоса, отпечатков пальцев,

структуры зрачка и т.д.). Однако такие средства требуют значительных

затрат и поэтому используются редко.

Существующие парольные методы проверки подлинности

пользователей при входе в КС можно разделить на две группы:

♦ методы проверки подлинности на основе простого пароля;

4 Предотвращение несанкционированного доступа

к персональному компьютеру

4.1 Защита от несанкционированного входа в компьютерную

систему

Для защиты от несанкционированного входа в персональную

компьютерную систему могут использоваться как общесистемные, так и

специализированные программные средства защиты.

К общесистемным средствам относится утилита Setup, входящая в

состав BIOS и предназначенная для настроек аппаратных параметров

компьютера. Для реализации рассматриваемого вида защиты необходимо с

помощью данной утилиты установить следующие параметры загрузки

компьютера:

♦ порядок загрузки операционной системы (ОС), задающий первичную

загрузку с жесткого диска (устройства C:);

♦ запрос пароля перед загрузкой операционной системы.

Установка первичной загрузки с жесткого диска необходима для

предотвращения возможности загрузки ОС с дискеты или компакт-диска, так

как некоторые устаревшие версии BIOS позволяют осуществить загрузку с

дискеты без запроса пароля. Если используемая версия BIOS при

установленном пароле загрузки обеспечивает запрос пароля и при загрузке с

дискеты, что, как правило, реализовано во всех современных версиях базовой

системы ввода-вывода, то изменять порядок загрузки для защиты от

несанкционированного входа в компьютерную систему нет необходимости.

Запуск утилиты Setup выполняется, как правило, нажатиями клавиши

Del после активизации процесса загрузки операционной системы, т.е. после

включения компьютера или нажатия кнопки Reset в процессе сеанса работы

пользователя.

После запуска утилиты необходимо войти в пункт меню «BIOS

Features Setup» («Advanced CMOS Setup») и с помощью клавиш PgUp и PgDn

установить следующие переключатели:

♦ «Boot Sequence» («System Boot Up Sequence») - в положение «C, A»

или «C, CDROM, A»;

♦ «Security Option» («Password Checking Options») - в положение

«System».

Далее следует задать пароль входа в систему с помощью пункта меню

«Password Setting» («Change Password»), а потом сохранить сделанные

изменения и выйти из утилиты с помощью пункта меню «Save & Exit Setup».

Выполнив указанные действия, загрузка компьютера будет

выполняться только после ввода правильного пароля.

8 вопрос Организационные методы защиты информации включают меры, мероприятия и действия, которые должны осуществлять должностные лица в процессе создания и эксплуатации КС для обеспечения заданного уровня безопасности информации.

Организационные методы защиты информации тесно связаны с правовым регулированием в области безопасности информации. В соответствии с законами и нормативными актами в министерствах, ведомствах, на предприятиях (независимо от форм собственности) для защиты информации создаются специальные службы безопасности (на практике они могут называться и иначе). Эти службы подчиняются, как правило, руководству учреждения. Руководители служб организуют создание и функционирование систем защиты информации. На организационном уровне решаются следующие задачи обеспечения безопасности информации в КС:

организация работ по разработке системы защиты информации;

ограничение доступа на объект и к ресурсам КС;

разграничение доступа к ресурсам КС;

планирование мероприятий;

разработка документации;

воспитание и обучение обслуживающего персонала и пользователей;

сертификация средств защиты информации;

лицензирование деятельности по защите информации;

аттестация объектов защиты;

совершенствование системы защиты информации;

оценка эффективности функционирования системы защиты информации;

контроль выполнения установленных правил работы в КС.

Организационные методы являются стержнем комплексной системы защиты информации в КС. Только с помощью этих методов возможно объединение на правовой основе технических, программных и криптографических средств защиты информации в единую комплексную систему. Конкретные организационные методы защиты информации будут приводиться при рассмотрении парирования угроз безопасности информации. Наибольшее внимание организационным мероприятиям уделяется при изложении вопросов построения и организации функционирования комплексной системы защиты информации.

|

9 вопрос защита информации в персональном пк

Основные цели защиты информации:

• обеспечение физической целостности;

• обеспечение логической целостности;

• предупреждение несанкционированного получения;

• предупреждение несанкционированной модификации;

• предупреждение несанкционированного копирования.

Обеспечение логической целостности информации для ПК малоактуально, другие же цели применительно к ПК могут быть конкретизированы следующим образом.

Обеспечение физической целостности. Физическая целостность информации в ПК зависит от целостности самой ПК, целостности дисков и дискет, целостности информации на дисках, дискетах и полях оперативной памяти. В широком спектре угроз целостности, информации в ПК следует обратить особое внимание на угрозы, связанные с недостаточно высокой квалификацией большого числа владельцев ПК. В этом плане особо опасной представляется возможность уничтожения или искажения данных на жестком диске (винчестере), на котором могут накапливаться очень большие объемы данных, самим пользователем.

Предупреждение несанкционированной модификации. Весьма опасной разновидностью несанкционированной модификации информации в ПК является действие вредоносных программ (компьютерных вирусов), которые могут разрушать или уничтожать программы или массивы данных. Данная опасность приобретает актуальность в связи с тем, что среди владельцев ПК общепринятой становится практика обмена дискетами. В получаемой дискете может содержаться весьма неприятный сюрприз.

Предупреждение несанкционированного получения информации, находящейся в ПК. Данная цель защиты приобретает особую актуальность в тех случаях, когда хранимая или обрабатываемая информация содержит тайну того или иного характера (государственную, коммерческую и т. п.). Возможности несанкционированного получения информации в современных ПК очень широки и разнообразны, поэтому данный вид защиты требует серьезного внимания.

Предупреждение несанкционированного копирования информации. Актуальность данной разновидности защиты определяется следующими тремя обстоятельствами:

• накопленные массивы информации все больше становятся товаром;

• все более широкое распространение получает торговля компьютерными программами;

• накопители на гибких МД и оптические дисководы с перезаписью создают весьма благоприятные условия для широкомасштабного копирования информации ПК.