Практикум Отчёт №3 Дубинин

.docx- 1 внутренняя встроенная антенна, 2dBi

Мощность передатчика

- 802.11b: 16dBm (типичная)

- 802.11g: 14dBm (типичная)

Чувствительность приемника (для 802.11b)

- 22 Мбит/с (PBCC): -80dBm

- 11 Мбит/с (PBCC): -85dBm

- 11 Мбит/с (CCK): -84 dBm

- 5.5 Мбит/с (CCK): -87 dBm

- 2 Мбит/с (QPSK): -90 dBm

- 1 Мбит/с (BPSK): -92 dBm

Вывод:

Мы произвели соединение с Internet, используя маршрутизатора D-Link DI-724P+ в качестве шлюза, и изучили основные его характеристики.

Изучим настройки Firewall.

Сетевой экран — это программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа к компьютеру. Другое распространенное название сетевого экрана — файрвол или файервол образованo транслитерацией английского термина firewall. Иногда сетевой экран называют еще брандмауэром (нем. brandmauer) — это немецкий эквивалент слова firewall. Основная задача сетевого экрана — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации сетевого экрана.

Следующие действия производим на Windows 7.

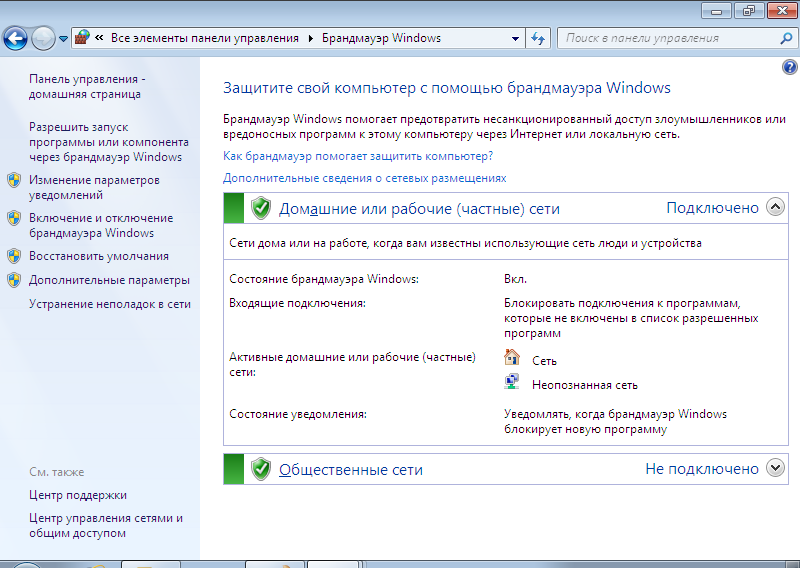

Брандмауэр в Windows препятствует несанкционированному доступу вредоносных программ из Интернета и локальной сети. Основным нововведением брандмауэра в операционной системе Windows 7 является одновременная работа нескольких сетевых профилей. Все три профиля (рассмотренные в пункте 3.1) могут быть активны одновременно, обеспечивая соответствующий уровень безопасности для каждой сети, при этом неважно, сколько сетей на данный момент активно.

Запустим из Панели управления Брандмауэр Windows .

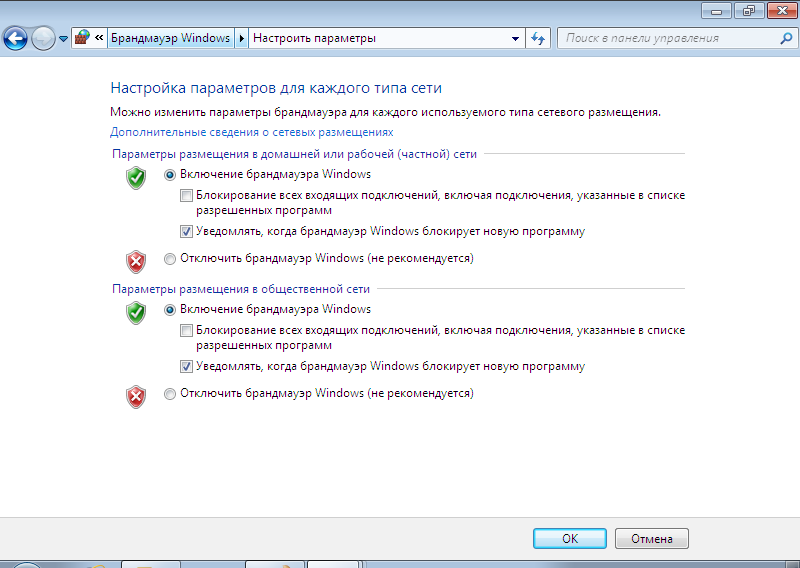

Войдем во вкладку Изменение параметров уведомления или Включение/отключение брандмауэра Windows (обе эти ссылки ведут на одно окно настройки параметров брандмауэра).

В этом диалоговом окне настраиваются параметры включения/отключения брандмауэра для того или иного профиля, а также уведомление о блокировке программ. Также для каждого из профилей доступна уже известная функция блокировки всех входящих подключений, которая работает для всех соединений, невзирая на установленные правила исключений.

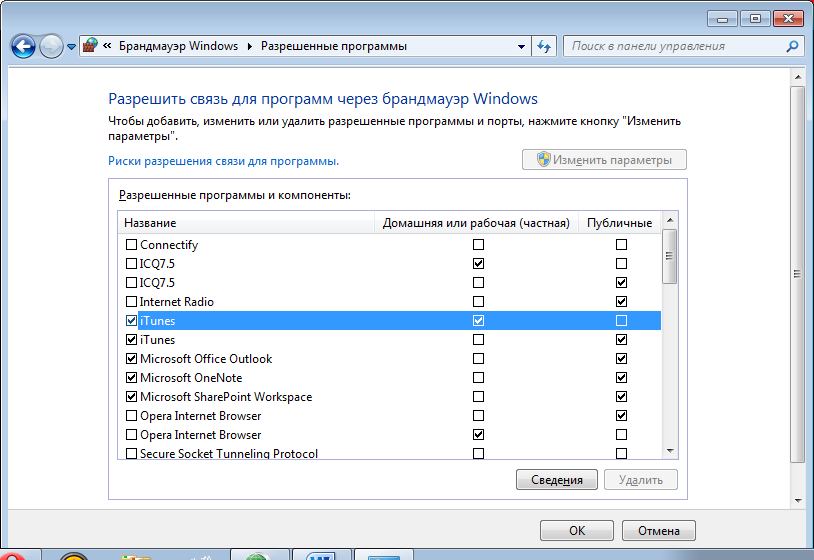

Произведем запуск программы iTunes. Программа не может подключиться к Интернет. Произведем настройку разрешения для этой программы. Для этого щелкнем Разрешить запуск программы или компонента через брандмауэр Windows в левой панели Брандмауэра Windows и в открывшемся окне нажмите кнопку Изменить. Найдем в списке эту программу и отметим галочками разрешения.

Сохраним изменения и произведем повторный запуск программы. Программа работает корректно.

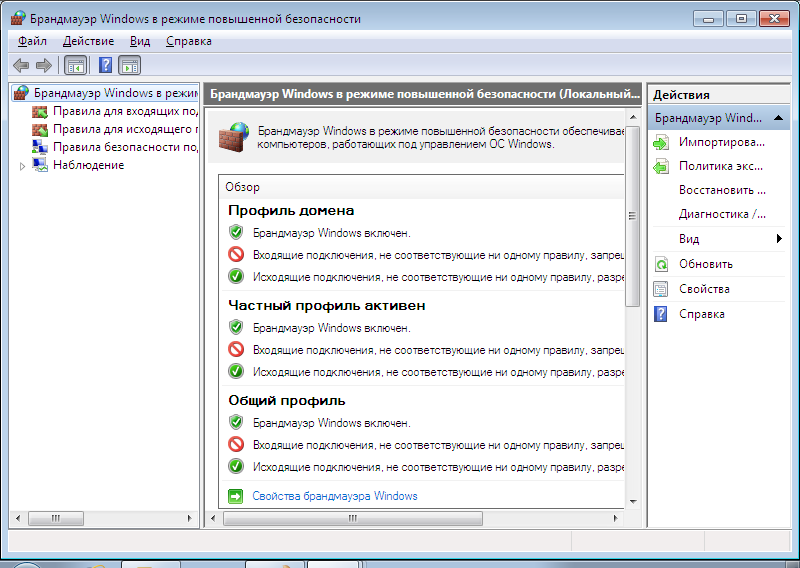

Рассмотрим расширенный режим, который реализован с помощью оснастки консоли управления Microsoft (MMC). В левой панели Брандмауэра Windows щелкнем Дополнительные параметры, откроется Брандмауэр Windows в режиме повышенной безопасности.

Элемент панели управления предназначен для домашних пользователей, а оснастка консоли MMC ориентирована на ИТ-специалистов. В режиме повышенной безопасности брандмауэр позволяет конфигурировать не только локальный компьютер, но и удаленные компьютеры и объекты групповой политики.

Произведем блокирование приложению ICQ 7.5 доступ в Интернет через эту консоль. Для этого щелкнем Правила для исходящего подключения в левой панели, а затем - Создать правило в правой панели. Мастер создания правил проведет нас через несколько этапов: Правило - Для программы, укажем путь к приложению, Действие – Блокировать подключение, Профили – все, Имя – Блок _ICQ, Описание – Блокирование ICQ.

Произведем запуск приложения ICQ. Программа открывается, но не подключается к Интернету.

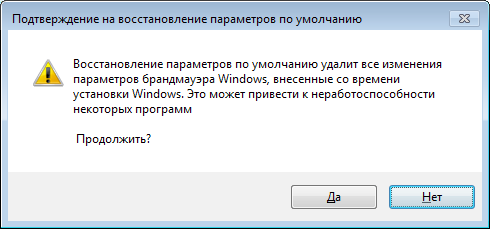

Чтобы восстановить стандартные значения брандмауэра, щелкнем Восстановить умолчания в левой панели. В открывшемся окне подтвердим свое желание вернуть все настройки.

Вывод:

Мы изучили основное назначение брандмауэра Windows, произвели его настройку, а так же рассмотрели способ создания правила для блокирования приложения, которое может оказаться небезопасным.

Изучим основное назначение и возможные конфигурации DMZ

Общие сведения:

ДМЗ (демилитаризованная зона, DMZ) — технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб, при взломе одного из общедоступных сервисов находящихся в ДМЗ.

Конфигурации ДМЗ

В зависимости от требований к безопасности, ДМЗ может организовываться одним, двумя или тремя файрволами:

-

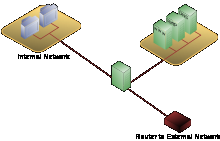

Конфигурация с одним файрволом

Схема с одним файрволом.

Простейшей (и наиболее распространённой) схемой является схема, в которой ДМЗ, внутренняя сеть и внешняя сеть подключаются к разным портам маршрутизатора (выступающего в роли файрвола), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети.

-

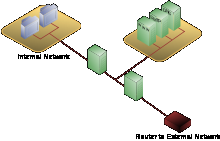

Конфигурация с двумя файрволами

Схема с двумя файрволами и общим соединением.

В конфигурации с двумя файрволами ДМЗ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в ДМЗ, а второй контролирует соединения из ДМЗ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети.

-

Конфигурация с тремя файрволами

Существует редкая конфигурация с тремя файрволами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно ДМЗ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов).

Одной из ключевых особенностей ДМЗ является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и ДМЗ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в ДМЗ без авторизации. В случае, если ДМЗ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети.

Применительно к D-Link DI-724P+

DMZ - (Demilitarized Zone) - это дополнительная возможность Интернет- маршрутизаторов серии DI-XXX, предназначенная для предоставления доступа к внутренним (то есть находящимися за маршрутизатором и защищенных NAT-ом) серверам (таким, как почтовый, WWW, FTP) пользователям из Интернет. Но, в отличие от "Virtual Servers", когда отображается только один порт, в данном случае запрос извне на любой порт внешнего (WAN) интерфейса отображается на такой же порт компьютера, указанного в настройках DMZ.

Вывод:

Одной из дополнительных возможностей D-Link DI-724P+ является DMZ - технология обеспечения защиты информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети, все открытые порты на этом компьютере доступны снаружи. Это может создать угрозу безопасности для данного компьютера, поэтому на данном компьютере возможно будет необходимо установить программный межсетевой экран для защиты (описание выше). Рекомендуется использовать данный метод только тогда, когда другими способами не удается обеспечить правильную работу сервисов на этом компьютере.