- •Windows Server 2003r2”

- •1 Ознакомиться с составом встроенных локальных учетных записей и групп.

- •1.1 Изучить назначение и возможности локальных групп.

- •1.2 Изучить свойства локальных учетных записей Администратор, Гость.

- •2 Создать локальную учетную запись и определить ее свойства.

- •3 С помощью консоли управления локальными параметрами безопасности определить наиболее важные компоненты локальной политики по отношению к пользователям и их стандартные настройки.

- •3.1 Упорядочить параметры локальной политики в соответствии с группами.

- •3.2 Опробовать изменение локальной политики по отношению к созданному пользователю.

- •4 С помощью консоли "Active Directory - управление пользователями и компьютерами" изучить состав учетных записей домена, локальных и глобальных групп домена.

- •5 Придумать пользователей с определенными свойствами в некоторой модельной ситуации.

- •5.1 Создать новые учетные записи пользователей.

- •5.2 Сформировать глобальные группы. Определить привилегии новых пользователей путем включения глоб.Групп в локальные.

- •6 Рассмотреть систему управления доступом к каталогам и файлам ntfs.

- •6.1 Выписать и объяснить состав типов всех возможных субъектов безопасности, которым может быть предоставлен доступ к ресурсу.

- •7 Войти в систему от имени пользователей и проверить их возможности доступа к объектам файловой системы.

- •8 Рассмотреть свойства наследования разрешений доступа.

- •9 Обосновать необходимость применения свойства владения объектом.

- •10 Реализовать сетевой доступ к разделяемым файловым ресурсам.

- •10.1 Назначить разрешения доступа и проверить защищенность файловых ресурсов при доступе по сети.

- •10.2 Реализовать сетевую печать и проверить разрешения доступа к принтеру.

7 Войти в систему от имени пользователей и проверить их возможности доступа к объектам файловой системы.

Соотнести назначенные разрешения доступа с допустимыми и запрещенными действиями над подкаталогами и файлами (создание, удаление, копирование, перемещение, изменение содержимого, получение информации о свойствах и др.)

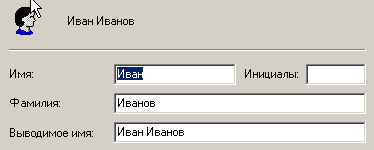

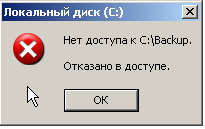

Работа под учетной записью IvanIvanov:

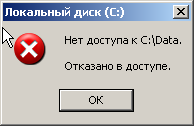

с объектом безопасности Data:

может просматривать содержимое папки

может просматривать файлы и их свойства

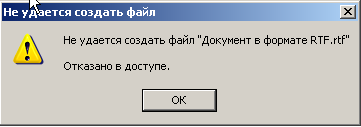

не может создавать файлы

не может изменять файлы

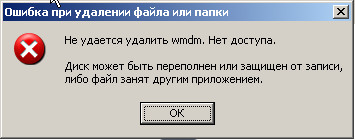

не может удалять файлы

не может менять владельца файла

с объектом безопасности Backup:

может просматривать содержимое папки

может просматривать файлы и их свойства

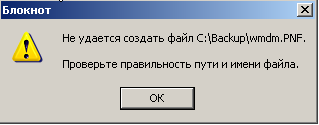

может создавать файлы

может изменять файлы

может удалять файлы

не может менять владельца файла

Работа под учетной записью PetrPetrov:

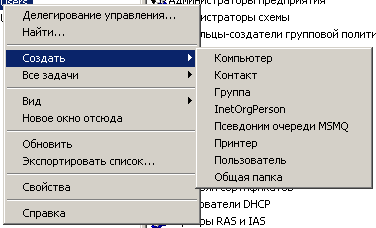

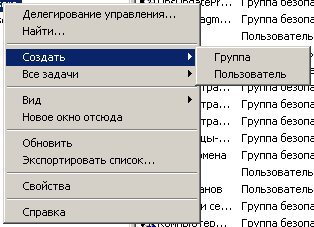

может создавать пользователей

может создавать группы

может читать информацию о пользователях

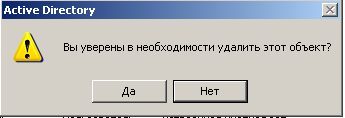

может удалять пользователей

может удалять группы

может изменять членство в группах

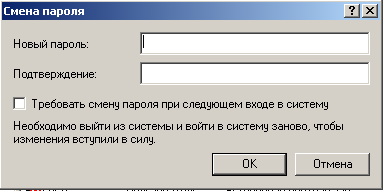

может изменять пароли пользователей

доступа к папкам DataиBackupнет

|

|

|

|

Список возможных объектов, которые может создать под учетной записью Администратор |

Список возможных объектов, которые может создать под учетной записью PetrPetrov |

8 Рассмотреть свойства наследования разрешений доступа.

Придумать примеры целесообразного и нецелесообразного применения наследования.

Если задавать полномочия для родительской папки, то все файлы и папки, созданные в данной папке, наследуют эти полномочия. Имеется три способа, позволяющих прервать это наследование:

Удаление наследования на уровне родительской папки, то есть запрет наследования полномочий дочерними объектами.

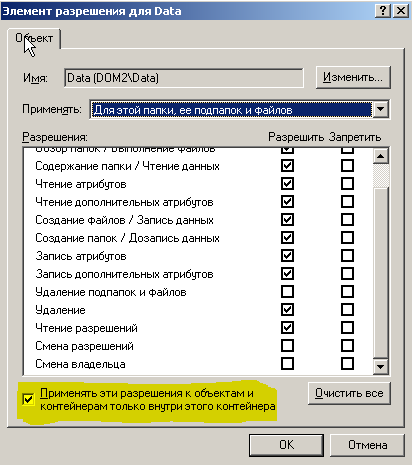

Для изменения настройки по умолчанию родительского объекта, чтобы дочерние объекты не наследовали автоматически полномочия, надо рассмотреть детальные разрешения. Флажок «Применять эти разрешения к объектам и контейнерам только внутри этого контейнера» позволяет удалять наследование. Если данный флажок установлен, происходит применение выбранных прав доступа только к выбранному объекту. В противном случае, изменения будут распространяться на все дерево объектов, ниже текущего уровня.

Удаление наследования на уровне дочернего объекта.

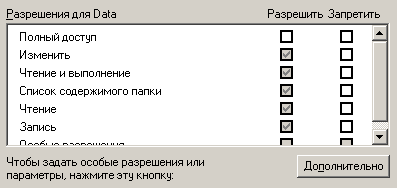

Если просматривать полномочия по объекту, наследующему полномочия, то видно, что флажки для полномочий затенены и недоступны:

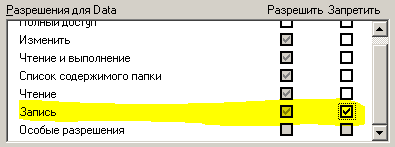

В данном случае нельзя изменять полномочия с затененным флажком, но все же можно вносить изменения в наследуемые полномочия. Можно, конечно, вносить изменения в полномочия родительского объекта и затем дочерний объект наследовал бы эти полномочия. Но в большинстве случаев это опасно. Можно выбирать противоположные полномочия (разрешить или запретить) для дочернего объекта. В результате создаются явные полномочия, которые замещают наследуемые полномочия. Например, я могу явно запретить запись в данную папку:

В дочернем объекте явное разрешение или запретдля определенных полномочий из родительского объекта.

Явно определяемые полномочия задаются автоматически ОС или вручную администратором. Наследуемые полномочия автоматически берутся из родительской папки как результат наследования. Явно заданные полномочия имеют приоритет по сравнению с наследуемыми полномочиями. Удобнее и безопаснее задать явные полномочия, чем отказаться от наследуемых полномочий.

Ранее была создана учетная запись IvanIvanovдля архивирования данных из папкиDate, которая открыта по чтению. Предположим, что в папкеDate\Logsнадо формировать отчеты по результатам архивирования. Таким образомIvanIvanovдолжен иметь право на запись в папку Logs. В этом случае я применил явное полномочие на запись в папку Logs.