- •Windows Server 2003r2”

- •1 Ознакомиться с составом встроенных локальных учетных записей и групп.

- •1.1 Изучить назначение и возможности локальных групп.

- •1.2 Изучить свойства локальных учетных записей Администратор, Гость.

- •2 Создать локальную учетную запись и определить ее свойства.

- •3 С помощью консоли управления локальными параметрами безопасности определить наиболее важные компоненты локальной политики по отношению к пользователям и их стандартные настройки.

- •3.1 Упорядочить параметры локальной политики в соответствии с группами.

- •3.2 Опробовать изменение локальной политики по отношению к созданному пользователю.

- •4 С помощью консоли "Active Directory - управление пользователями и компьютерами" изучить состав учетных записей домена, локальных и глобальных групп домена.

- •5 Придумать пользователей с определенными свойствами в некоторой модельной ситуации.

- •5.1 Создать новые учетные записи пользователей.

- •5.2 Сформировать глобальные группы. Определить привилегии новых пользователей путем включения глоб.Групп в локальные.

- •6 Рассмотреть систему управления доступом к каталогам и файлам ntfs.

- •6.1 Выписать и объяснить состав типов всех возможных субъектов безопасности, которым может быть предоставлен доступ к ресурсу.

- •7 Войти в систему от имени пользователей и проверить их возможности доступа к объектам файловой системы.

- •8 Рассмотреть свойства наследования разрешений доступа.

- •9 Обосновать необходимость применения свойства владения объектом.

- •10 Реализовать сетевой доступ к разделяемым файловым ресурсам.

- •10.1 Назначить разрешения доступа и проверить защищенность файловых ресурсов при доступе по сети.

- •10.2 Реализовать сетевую печать и проверить разрешения доступа к принтеру.

5 Придумать пользователей с определенными свойствами в некоторой модельной ситуации.

-"руководитель" - пользователь - директор конторы;

-"игрок" - пользователь, которому надо только время от времени играть в игры;

-"прикладник" - пользователь, постоянно использующий только

несколько фиксированных программ;

-"продвинутый юзер" - пользователь, которому надо устанавливать собственные

программы и получать информацию о настройках системы;

-"зам. админа" по управлению пользователями;

-"зам. админа" по управлению данными и резервному копированию;

-"секретчик";

...

5.1 Создать новые учетные записи пользователей.

5.2 Сформировать глобальные группы. Определить привилегии новых пользователей путем включения глоб.Групп в локальные.

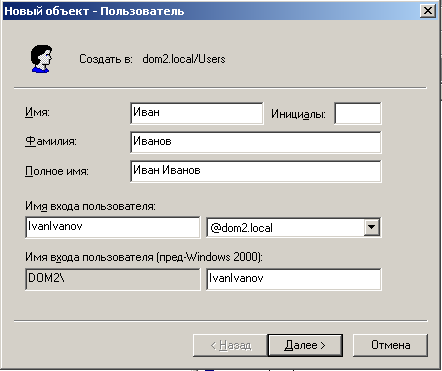

Создадим учетную запись IvanIvanovдля зам. администратора по управлению данными и резервным копированием с помощью оснастки «ActiveDirectory– пользователи и компьютеры»:

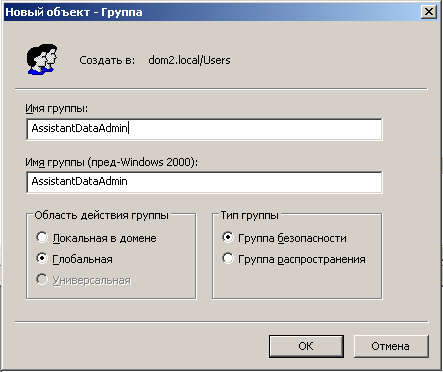

Сформируем по функциональным обязанностям сотрудника глобальную группу AssistantDataAdmin:

Область действия группы – глобальная

Тип группы – группа безопасности

Включим учетную запись IvanIvanovв подготовленную глобальную группуAssistantDataAdminв свойствах учетной записи. Теперь данная учетная запись является членом глобальных групп «Пользователи домена» и «AssistantDataAdmin».

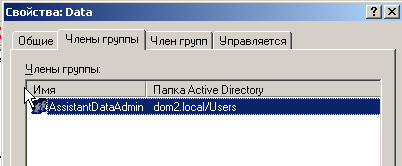

Сформируем локальные группы на основе разрешений для доступа к конкретным ресурсам: «Data».

Включим глобальную группу «AssistantDataAdmin» в доменную локальную группу «Data» в свойствах глобальной группы.

Дадим разрешения на доступ к ресурсам локальной группе «Data». Предположим, зам. администратора по данным должны иметь право на чтение и запись в папкуBackup(полномочия Изменить, Чтение и выполнение, Список содержимого папки, Чтение, Запись) и чтение папкиData(полномочия Список содержимого папки и Чтение).

Можно в «Политике безопасности домена» разрешить локальной группе «Data» выполнять архивирование и восстановление файлов и каталогов.

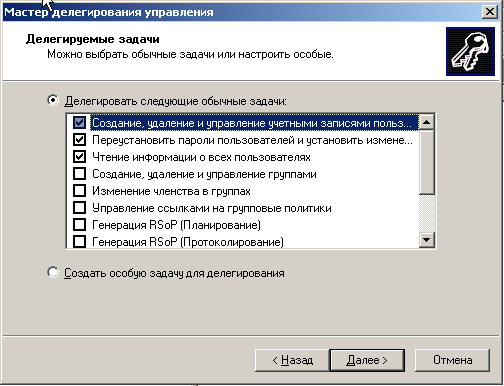

Создадим еще одну учетную запись PetrPetrovдля зам. администратора по управлению пользователями. Для учетных записей похожего типа создадим глобальную группуAssistantUsersAdmin. Создадим локальную группуUserManagment. Включим глобальную группуAssistantUsersAdminв локальную группуUserManagment. Для делегирования административных полномочий буду использовать мастер «Делегирование управления». В качестве субъекта безопасности выберем локальную группуUserManagment. Список делегируемых задач данной группе:

создание, удаление и управление учетными записями пользователей

переустановление паролей

чтение информации о всех пользователях

создание, удаление и управление группами

изменение членства в группах

Создадим объект групповой политики и выберем раздел Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ. В разделе Уровни безопасности можно выбрать действующий уровень. По умолчанию им является уровень «Неограниченный». Этот уровень разрешает запуск любых программ, кроме явно запрещенных правилами. Я не буду использовать данный уровень безопасности, поскольку он используется, когда необходимо запретить использование небольшого количества программ. А в нашем случае требуется запретить выполнение всех программ за исключением IE. Для обеспечения данного уровня защиты необходимо использовать уровень безопасности:Не разрешено.

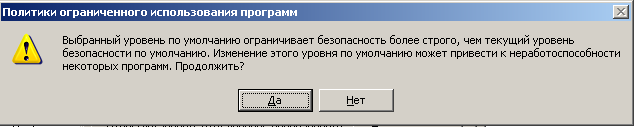

При смене уровня безопасности с «Неограниченный» на «Не разрешено» возникает следующее предупреждение:

В узле «Политики ограниченного использования программ» расположены общие параметры настроек, определяющих применение политик:

Принудительный(определяет, следует ли проверять библиотекиdll)

Назначенные типы файлов(список типов файлов, оторые политика будет идентифицировать как исполняемый код)

Доверенные издатели (позволяет настраивать реагирование политики на элементы управления ActiveX и другое подписанное содержимое)

В данном узле оставим все настройки по умолчанию.

Создание правил политики

Правило определяет, разрешить или запретить выполнение программы, соответствующей указанным в нем условиям. Для сопоставления программы и условия можно использовать четыре параметра исполняемого файла:

Зона(которые используют Internet Explorer)

Путь(идентифицирует исполняемое приложение по его местоположению)

Сертификат (устанавливаются для файлов, имеющих цифровую подпись издателя)

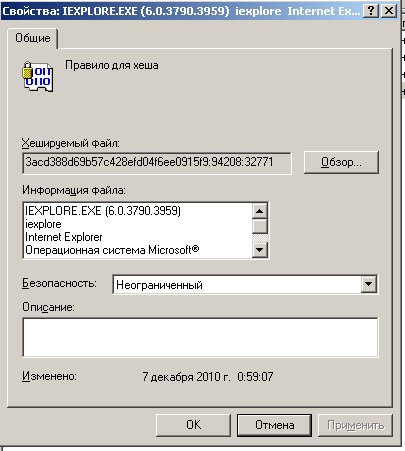

Хеш (для идентификации файла используется его хеш)

Хэш является очень удобным способом задания разрешенных или запрещенных программ. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш. Поэтому правило по хешу не получится так просто «обойти» как правило по пути исполняемой программы: можно либо переименовать программу, либо ее переместить в другое место. Стоит конечно оговорится, что данные 2 операции могут быть выполнены только при наличии соответствующих прав учетной записи.

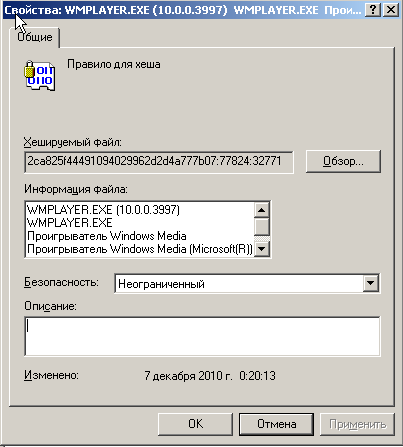

Создадим правило на основе хеша, разрешающее запуск WindowsMediaPlayer:

Выбираем файл проигрывателя, его хэш считается автоматически. Тип безопасности – неограниченный, т.к. я использую уровень безопасности «Не разрешено».

Если файл расположен на другом компьютере, то надо обеспечить к нему доступ с той машины, где настраивается политика. Я пробовал подключить как сетевой диск стандартный общий ресурс вида \\pechen-desktop\C$.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша.

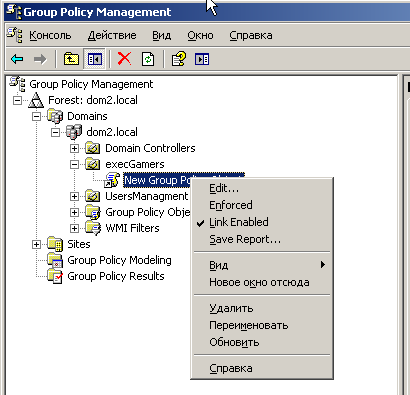

Для управления групповой политикой будет использоваться консоль gpmc. Данная консоль позволяет удобно управлять групповыми политиками во всем лесе.

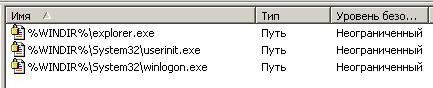

Для обеспечения входа пользователя в систему понадобится установить разрешения для некоторых программ. В моем случае необходимо разрешить запуск winlogon.exe, userinit.exe и explorer.exe из системной папки %windir%\system32. В другой ситуации, возможно, потребуются дополнительные разрешения - например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути:

Теперь создадим правило, разрешающее запуск Internet Explorer. Чтобы не дать возможности пользователю подмены файла и не зависеть от его расположения в файловой системе, будем использовать правило хеша. Подключаем на сервере, где я произвожу настройку групповой политики диск C тестового компьютера. Затем я создаю правило для хеша для файла IEXPLORE.EXE, расположенного в папке Program Files\Internet Explorer.

Теперь при попытке запуска какой-нибудь программы или команды, кроме iexplorer.exeвозникает ошибка «Невозможно открыть данную программу из-за политики ограничения применения программного обеспечения». Т.о. видно, что запрет на любой исполняемый файл работает.

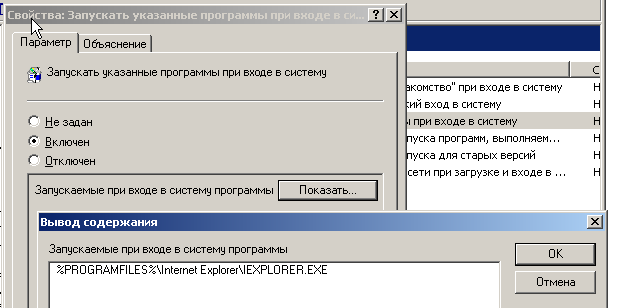

Также можно заставить какую-либо программу из разрешенных к запуску автоматически стартовать при входе пользователя в систему. Для этого в разделе Административные шаблоны – Система – Вход в систему редактора политики выберу команду «Запускать указанные программы при входе в систему». Включу данную опцию в свойствах и выберу программу IE:

Компьютер теперь представляет собой подобие терминала, на котором пользователь может выполнить только те программы, для которых были созданы правила политики ограниченного использования программ. Даже выбрав в меню разрешенной программы команду «Открыть» и указав в диалоге исполняемый файл, который не указан в правилах, его запуск будет запрещен.

В следующих пунктах я продолжу работать с созданными учетными записями.