- •Методические указания к лабораторным работам

- •Лабораторная работа №2

- •Утилита Enterprise Manager

- •Останов средствами Transact-sql

- •Управление учетной записью службы с помощью утилиты Enterprise Manager

- •Режимы запуска sql Server 2000

- •Конфигурирование служб sql Server 2000 Конфигурирование службы mssqlServer

- •Вкладка General

- •Вкладка Memory

- •Вкладка Processor

- •Вкладка Security

- •Вкладка Connections

- •Вкладка Server Settings

- •Лабораторная работа №3

- •Создание пользователя

- •Специальные пользователи

- •Хранение информации о пользователях

- •Фиксированные роли базы данных

- •Пользовательские роли базы данных

- •Права доступа

- •Права доступа к данным

- •Права на выполнение хранимых процедур и функций

- •Права на выполнение команд Transact-sql

- •Управление правами доступа

- •Запрещение доступа

- •Лабораторная работа №4

- •Полная копия

- •Разностная копия

- •Копия журнала транзакций

- •Резервное копирование файлов и групп файлов

- •Планирование стратегии резервного копирования

- •Резервное копирование системных баз данных

- •Восстановление системных баз данных

- •Присоединение баз данных

- •Ограничения при выполнении архивирования

- •Архивирование средствами Enterprise Manager

- •Архивирование с помощью мастера

- •Восстановление архива средствами Enterprise Manager

Балтийский государственный технический университет

«ВОЕНМЕХ»

Кафедра информационных систем и компьютерных технологий

В.А.Гаврилов

Методические указания к лабораторным работам

по курсу «Администрирование в информационных системах»

Санкт-Петербург

2009 г.

Лабораторная работа №1

Установка IPSEC и PPTP VPN-соединений в среде Microsoft Windows XP на примере VPN-сервера OvisLink WMU-9000VPN

Цель работы: Изучение методики и приобретение навыков установки защищенных сетевых протоколов и организации корпоративной виртуальной частной сети на основе ОС Windows XP.

Краткие сведения из теории.

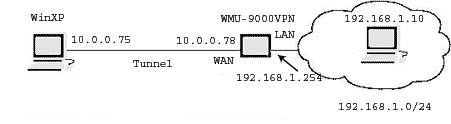

В качестве примера рассмотрена сеть со следующей топологией:

Установка IPSEC соединений в Microsoft Windows XP:

Ниже рассмотрена пошаговая установка IPSEC соединений в операционной системе Microsoft Windows XP SP2 ENG с установленным русским MUI.

VPN (Virtual Private Network) - механизм безопасной прозрачной для пользователя передачи информации через незащищенные сети (например, Internet) с возможностью удаленного использования ресурсов сети как если бы пользователь находился внутри этой сети (примером может служить локальная сеть офиса и сотруднику, уехавшему в командировку, нужно получить доступ в нее через Интернет). Пакеты, передаваемые в незашифрованном виде, могут быть перехвачены и/или фальсифицированы злоумышленником. Для предотвращения этого пакеты шифруются и инкапсулируются (включаются) в другие пакеты.

IPSEC - надстройка к протоколу IP, обеспечивающая безопасность протоколов более высокого уровня. IPSEC был разработан для IPv6 протокола, а позже портирован на IPv4 протокол.

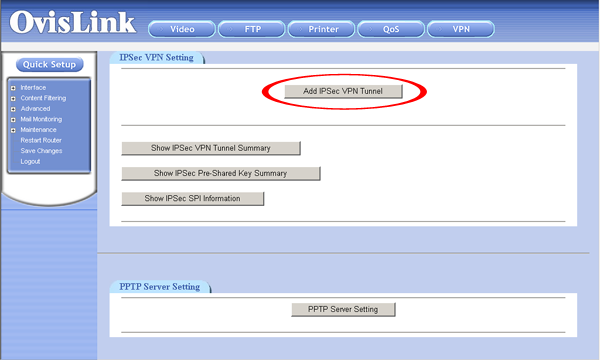

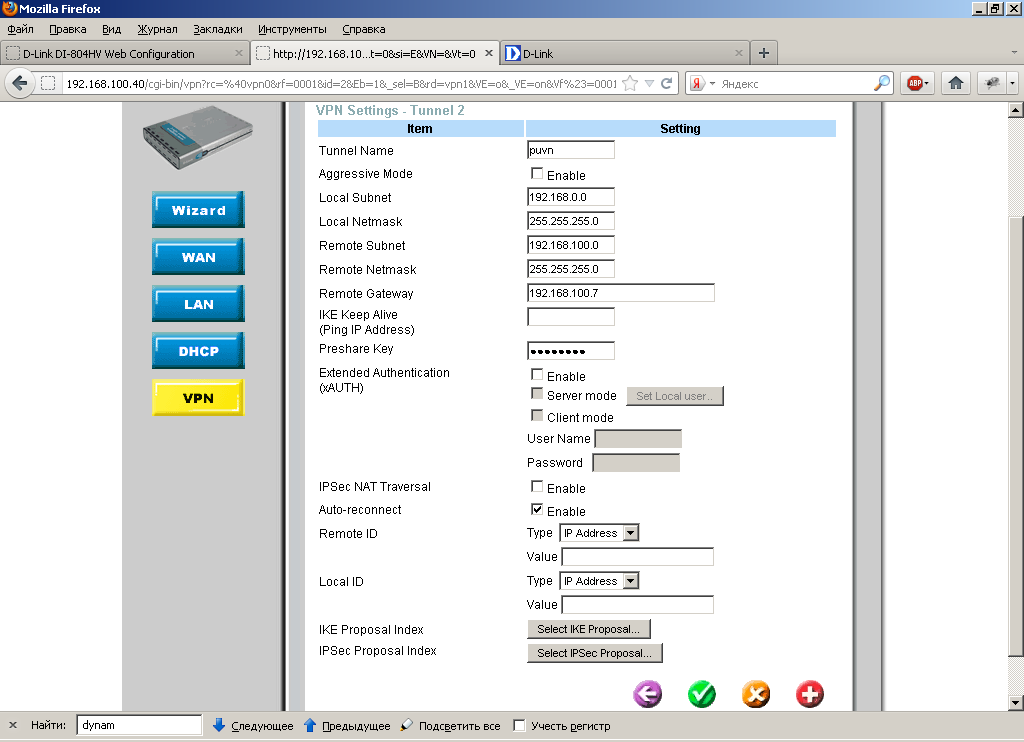

Данный роутер имеет типичные для подобных устройств набор настроек для IPSEC VPN. Для установки и настройки VPN-соединений в веб-интерфейсе роутера присутствует ссылка "VPN", нажав на которую попадаем в меню установки VPN-соединений. Для создания IPSEC соединения нужно нажать кнопку "Add IPSec VPN Tunnel"

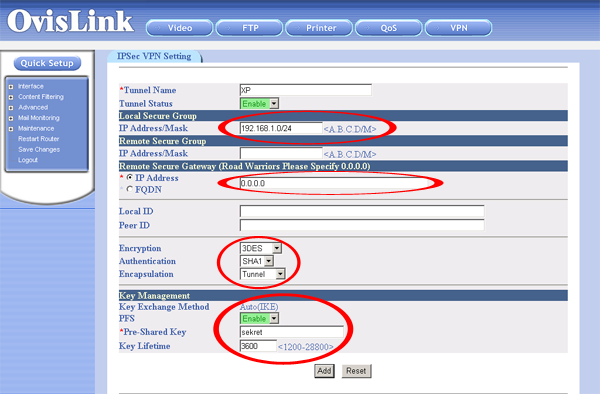

Далее нужно ввести название туннеля и задать некоторые его параметры:

Local Secure Group - группа компьютеров локального сегмента, которые будут иметь доступ к туннелю. В нашем случае мы разрешаем доступ к туннелю всем компьютерам локального сегмента: 192.168.1.0/24

Remoute Secure Group - группа компьютеров на другом конце туннеля, которая будет иметь доступ к туннелю. В нашем случае мы оставляем это поле пустым, так как нам заранее неизвестна эта группа. Если бы адреса назначались статически - в этом поле можно было бы указать 10.0.0.75/32.

Remote Secure Gateway - IP-адрес другого конца VPN туннеля, с которым будет связываться роутер если компьютер из Local Secure Group начнет обращаться к компьютеру из Remote Secure Group. Если этот компьютер получает динамический адрес - роутер не может с ним связаться и ждет, пока этот компьютер сам попробует установить IPSEC-соединение с роутером. В этом случае здесь должен стоять адрес 0.0.0.0. Если бы адреса назначались статически - в этом поле можно было бы указать 10.0.0.75.

Encryption - выбор алгоритма шифрования. ОС Windows XP из представленных здесь методов поддерживает только 3DES.

Authentication - выбор метода проверки целостности MD5 или SHA1 - оба они поддерживаются в Windows XP.

Key Lifetime - время жизни ключа. Во время установки IPSEC VPN-соединения вырабатываются ключи, по которым ведется шифрование, для большей безопасности ключи периодически меняются. В этом поле указывается время (в секундах), после которого ключ должен быть заменен.

Pre-Shared Key - предварительный ключ. Для данного примера предварительным ключом будет фраза "sekret". Эта фраза должна совпадать на обоих концах туннеля (на компьютере с Windows XP и на роутере).

В завершение настройки IPSEC-туннеля на роутере жмем "Add",

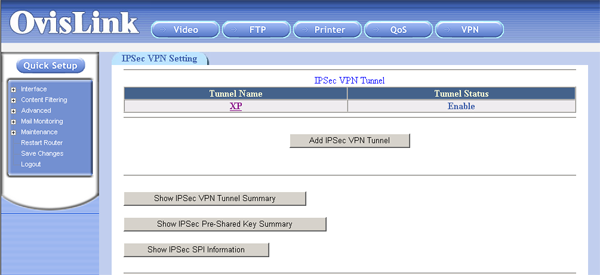

после чего созданный туннель будет добавлен в список и имеет статус Enable:

На этом установка IPSEC-туннеля на роутере закончена.

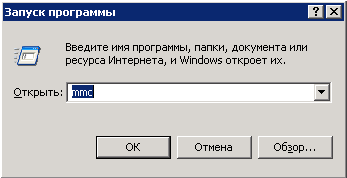

За установку IPSEC соединений в Windows отвечает так называемая "Консоль управления Microsoft" (Microsoft Management Console), которую можно вызвать набрав команду mmc (mmc.exe).

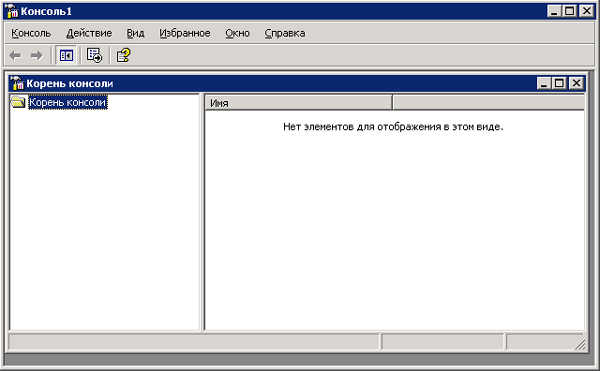

Общий вид консоли показан на следующем рисунке:

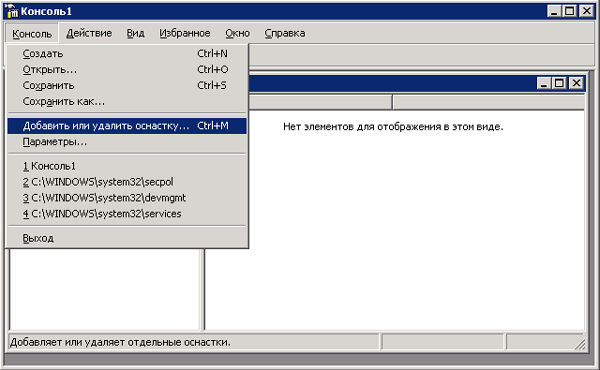

Эта консоль позволяет добавлять или удалять так называемые "оснастки":

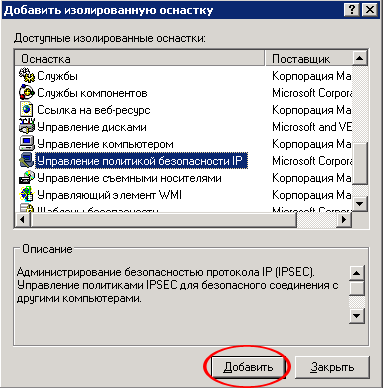

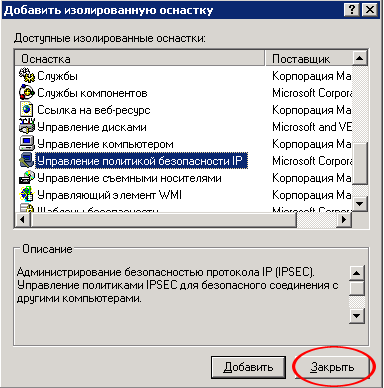

Для управления IPSEC соединениями в Windows XP необходимо добавить оснастку "Управление политикой безопасности IP":

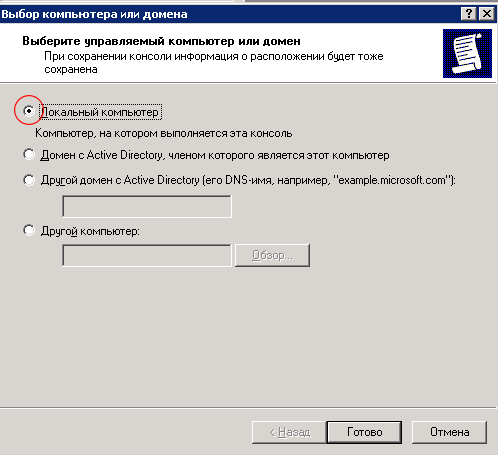

После нажатия кнопки "добавить" нужно указать, что политика безопасности применяется на локальном компьютере и нажимаем кнопку "Готово":

Все необходимые "оснастки" добавлены, поэтому жмем кнопку "Закрыть":

В корне консоли появляется оснастка "Политики безопасности IP на Локальный компьютер", нажимаем "ОК" :

Далее выбираем в левом окне консоли оснастку "Политики безопасности IP на Локальный компьютер", а в правом окне находится несколько предопределенных, стандартных для Windows политик. Все эти политики по умолчанию не активны и никак не влияют на настраиваемое IPSEC соединение.

Необходимо добавить собственную политику безопасности. Для этого в свободном месте правого окна щелкаем правой кнопкой мыши и выбираем пункт "Создать политику безопасности IP" как показано на следующем рисунке. Задание политики нужно для указания ОС что делать с трафиком, идущим в удаленную сеть или из нее.

Запускается мастер добавления новой политики IP, нажимаем "далее".

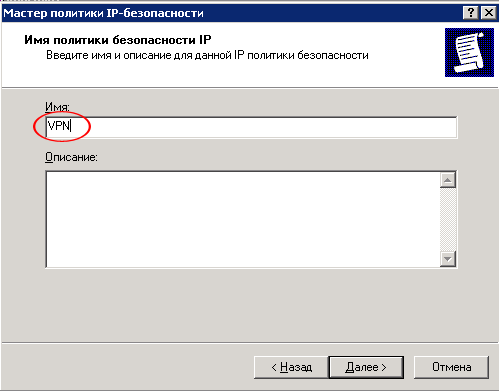

Затем необходимо ввести название политики безопасности (в данном случае она названа "VPN"):

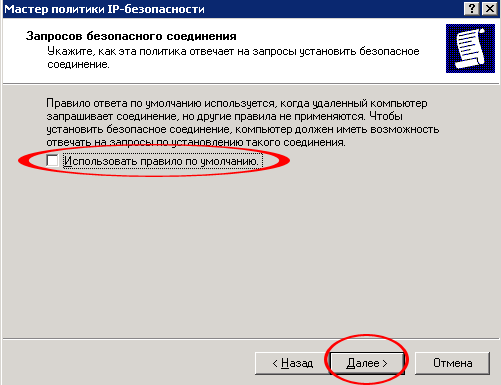

На следующем экране мастер предлагает использовать правило по умолчанию. Мы создаем собственные правила, поэтому снимаем галочку "использовать правило по умолчанию":

Ставим галочку "изменить свойства", чтобы начать редактировать политику сразу по завершении мастера и нажимаем кнопку "Готово":

После этого открывается окно редактирования политики. Политика безопасности представляет собой набор правил, которые используются при связи с другими компьютерами в сети. Все правила будут задаваться вручную, поэтому снимаем галочку "использовать мастер" и жмем кнопку "Добавить" для добавления нового правила:

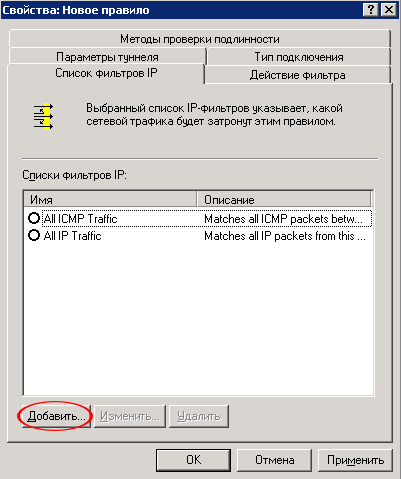

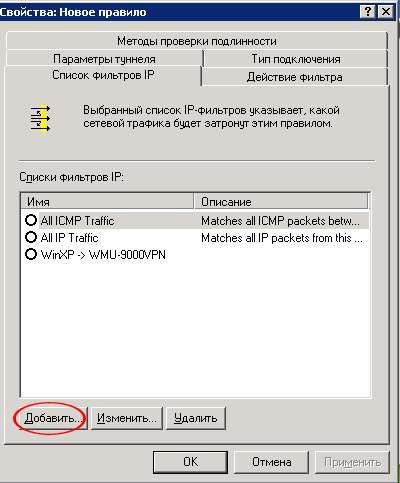

Окно редактирования правил показано на следующем рисунке. Нам нужно добавить список фильтров для указания к какому трафику применяется правило. Нажимаем кнопку "Добавить":

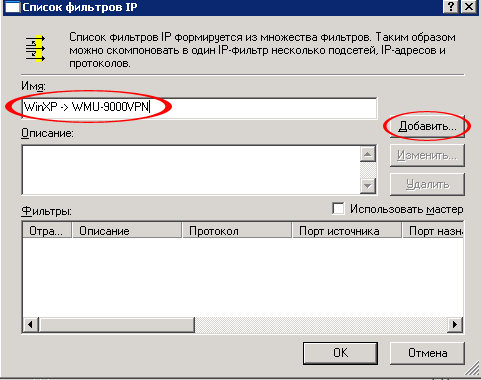

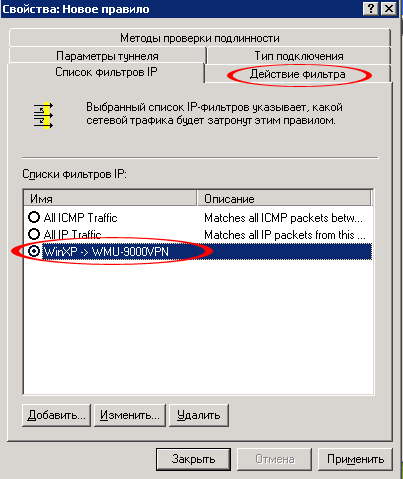

Список фильтров можно задать используя несколько фильтров; в нашем случае нам нужно создать список из одного фильтра. Называем список фильтров "WinXP -> WMU-9000VPN" (обрабатывается трафик, идущий от машины с WIndows XP к роутеру OvisLink WMU-9000VPN) и нажимаем кнопку "Добавить", чтобы добавить фильтр:

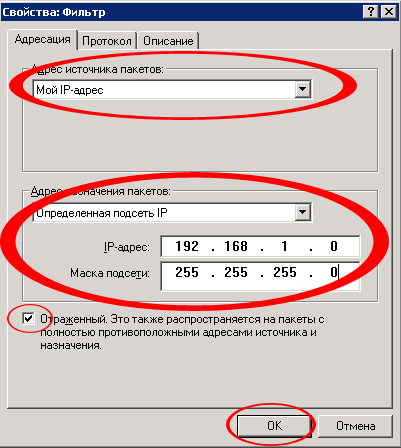

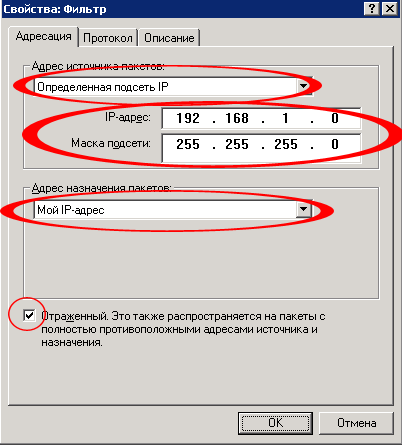

Фильтры можно задавать по адресу источника пакетов, адресу назначения пакетов, по используемому протоколу и порту (только для TCP и UDP). В нашем случае мы хотим зашифровать весь трафик, идущий от нашей машины с WinXP в сеть, спрятанную за роутером (192.168.1.0/24). Для этого в качестве адреса источника пакетов выбираем "Мой IP-адрес", а в качестве адреса назначения пакетов - выбираем "Определенная подсеть IP", указываем адрес сети 192.168.1.0 и маску подсети 255.255.255.0 (что равносильно "/24"). Ставим галочку "Отраженный" ("Mirrored") и нажимаем "ОК":

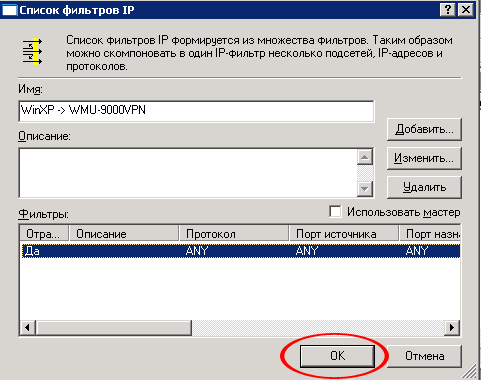

После этого созданный фильтр появляется в списке фильтров "WinXP -> WMU-9000VPN", нажимаем "ОК":

Для используемого правила выбираем созданный нами список фильтров ("WinXP -> WMU-9000VPN") и переходим к вкладке "Действие фильтра":

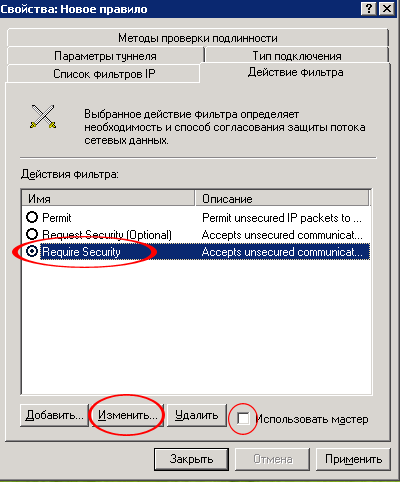

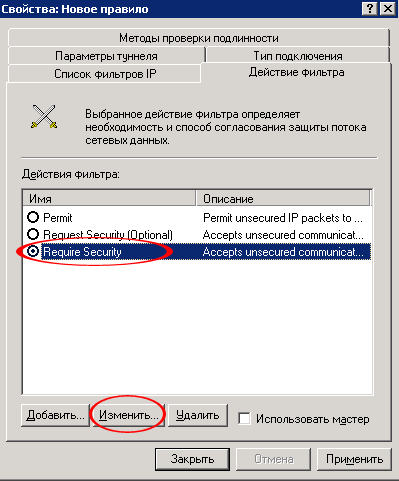

На вкладке "Действие фильтра" выбираем действие "Require Security" (требовать безопасность), снимаем галочку "Использовать мастер" и жмем кнопку "Изменить":

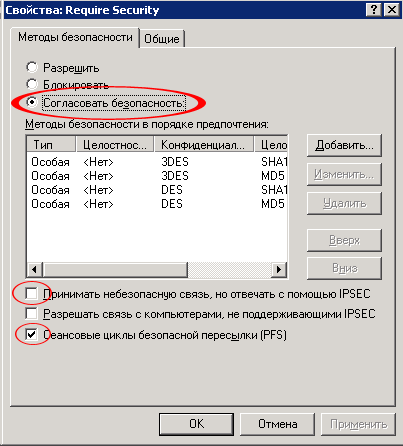

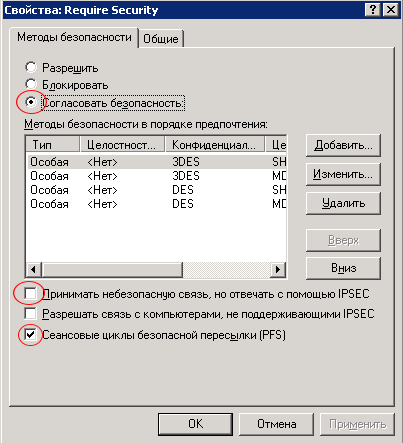

Выбираем "Согласовать безопасность", снимаем галочку "Принимать небезопасную связь, но отвечать с помощью IPSEC" и ставим галочку "Сеансовые циклы безопасной пересылки (PFS)". Этими установками мы не позволяем работать без шифрования - все незащищенные соединения будут отклонены.

Установки методов безопасности представляют перебираемые по порядку (сверху вниз) методы шифрования и проверки целостности пакетов. В Windows XP поддерживаются два алгоритма шифрования (DES и 3DES) и два метода проверки целостности (MD5 и SHA1). Неиспользуемые методы можно удалить.

Алгоритм шифрования DES (56 бит) уже считается недостаточно защищенным и, скорее всего, оставлен для совместимости. Ему на смену пришел алгоритм 3DES, который представляет собой 3 раза подряд примененный алгоритм DES и, следовательно, этот алгоритм имеет в 3 раза более длинный ключ защиты.

Метод проверки целостности представляет собой хеш-функцию. SHA1 считается более защищенным.

После выполнения всех необходимых действий нажимаем "ОК" и переходим к вкладке "Параметры туннеля":

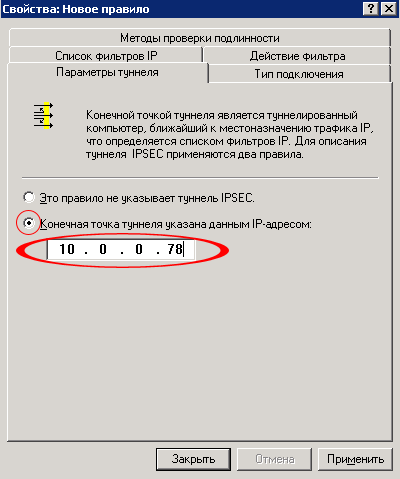

Защищенный туннель создается между нашим компьютером с Windows XP и роутером. Далее, в LAN-сегменте за роутером, трафик уже не зашифрован. Поэтому крайними точками туннеля являются компьютер с WinXP (10.0.0.75) и WAN-интерфейс роутера (10.0.0.78).

В следующем окне нужно указать конечную точку туннеля в направлении передачи трафика. Для созданного правила трафик идет от компьютера с Windows XP к роутеру (WinXP -> WMU-9000VPN), поэтому конечной точкой туннеля для этого правила будет IP-адрес WAN-интерфейса роутера. Вписываем адрес WAN-интерфейса (10.0.0.78) и переходим на вкладку "Методы проверки подлинности":

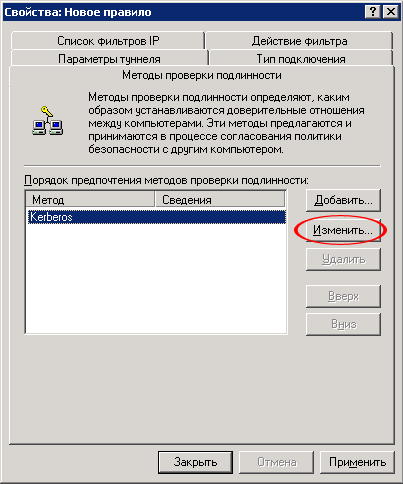

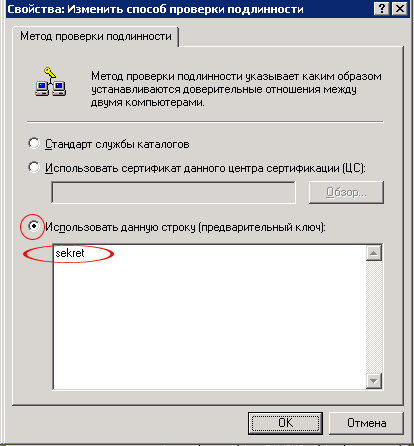

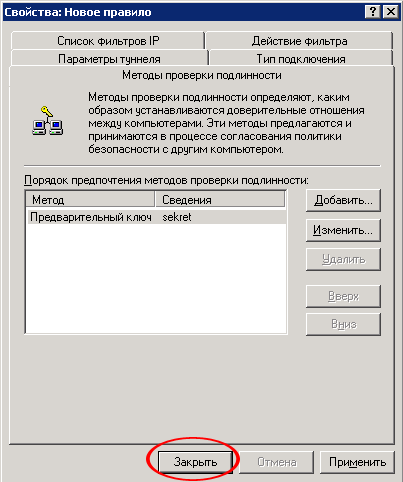

VPN - соединение устанавливается в несколько этапов. На первом этапе происходит согласование политик и выработка ключей для шифрования. В простейшем случае, для защиты на этом этапе используется механизм предварительного ключа PSK (Pre Shared Key), который должен совпадать на обоих концах IPSEC туннеля. На роутере в качестве PSK для примера задана фраза "sekret"

Для установки предварительного ключа нажимаем кнопку "Изменить":

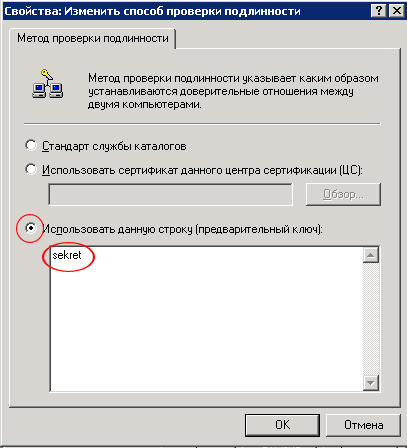

Выбираем пункт "Использовать данную строку (предварительный ключ)" и вводим фразу, которую прописали на роутере (фраза "sekret"). В завершение жмем на "ОК":

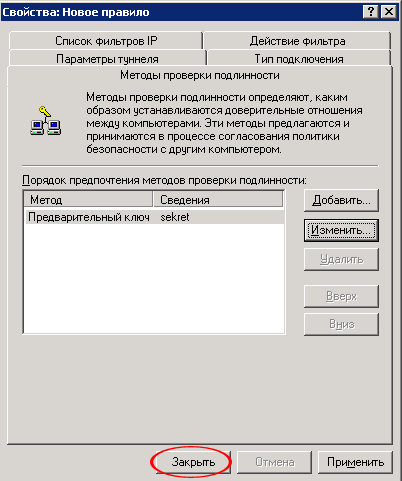

Нажимаем кнопку "Закрыть":

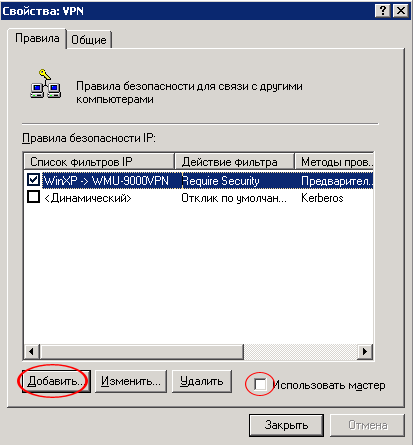

Далее нужно добавить еще одно правило к политике, которое будет отвечать за трафик от роутера к машине с WinXP. Для этого нажимаем кнопку "Добавить":

Для создания еще одного списка фильтров нажимаем кнопку добавить:

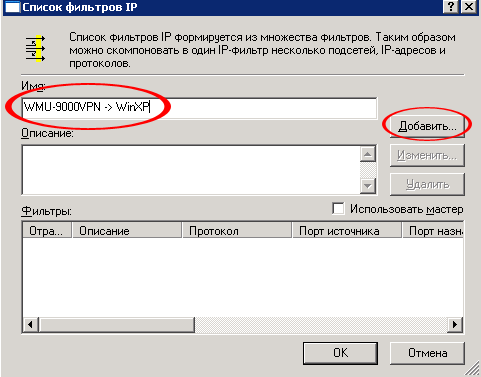

Называем список фильтров "WMU-9000VPN -> WinXP" и нажимаем кнопку "Добавить" для добавления нового фильтра в список фильтров:

Теперь адреса источника и назначения меняются на противоположные. Фильтр учитывает трафик от сети, спрятанной за роутером OvisLink WMU-9000VPN (192.168.1.0/24), к компьютеру с WinXP (10.0.0.75). В пункте "Адрес источника пакетов" выбираем пункт "Определенная подсеть IP" и вписываем адрес сети вместе с маской (192.168.1.0/255.255.255.0), а в пункте "Адрес назначения пакетов" выбираем пункт "Мой IP-адрес". Ставим галочку "отраженный" и нажимаем "ОК":

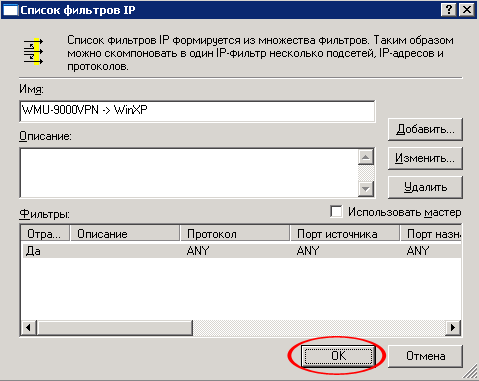

В списке фильтров появляется созданное нами правило, жмем "ОК":

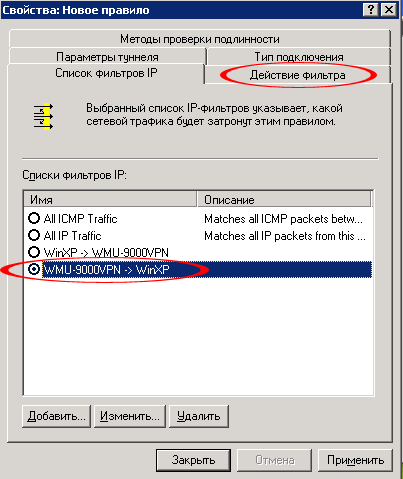

Выбираем среди списков созданный нами фильтр "WMU-9000VPN -> WinXP" и переходим к вкладке "Действие фильтра":

Выбираем пункт "Require security" (требовать безопасность) и жмем на кнопку "Изменить":

В этом окне все пункты должны быть выставлены как на следующем рисунке, нажимаем "ОК" и переходим к вкладке "Параметры туннеля":

Здесь мы должны указать конечную точку туннеля. В нашем случае трафик идет от роутера OvisLink WMU-9000VPN (10.0.0.78) к компьютеру с WinXP (10.0.0.75), поэтому конечной точкой туннеля будет выступать адрес нашего компьютера с Windows XP - 10.0.0.75 - вводим эти данные в окне. Далее переходим к вкладке "Методы проверки подлинности" и нажимаем на кнопку "Изменить":

Как и при создании первого правила в политике безопасности выбираем использование предварительного ключа и вводим ту же самую строку "sekret", после чего жмем на "OK":

Нажимаем на кнопку "Закрыть":

Выбираем оба созданных нами правила ("WinXP -> WMU-9000VPN" и "WMU-9000VPN -> WinXP") и жмем на кнопку "Закрыть":

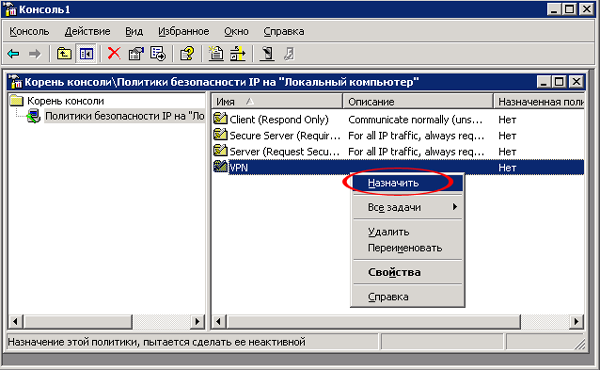

Политика безопасности "VPN" теперь полностью создана, и нам остается ее только включить. Для включения политики "VPN" щелкаем на ней в правом окне правок кнопкой мыши и выбираем пункт "Назначить":

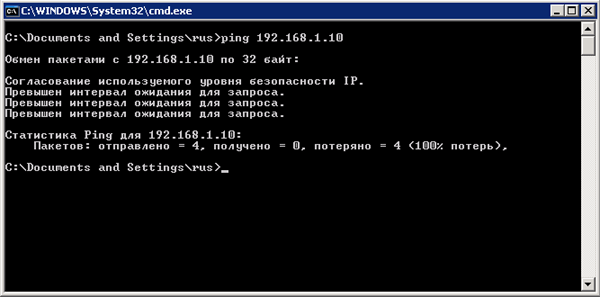

Теперь весь трафик, который будет адресоваться между сетью "192.168.1.0/24" и компьютером 10.0.0.75 должен перенаправляться в туннель установленный между роутером и компьютером с Windows XP (10.0.0.78 - 10.0.0.75) и шифроваться по выбранному алгоритму. Windows XP не создает туннеля до тех пор пока он не понадобится (пока компьютер с Windows не обратится к компьютеру локального сегмента), но тут мы сталкиваемся с одной из особенностей Windows XP: несмотря на то, что мы прописали в Windows все параметры IPSEC туннеля, Windows не знает куда посылать пакеты с адресами назначения 192.168.1.0/24, но при этом понимает, что самое время установить туннель с роутером. Получается следующая ситуация - туннель создается, но трафик по нему не идет.

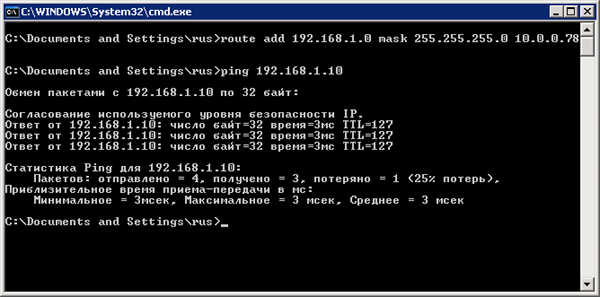

Компьютеры локального сегмента не пингуются, но при этом видно, что согласование политик происходит, о чем свидетельствует надпись "Согласование используемого уровня безопасности IP". Если надпись "Согласование используемого уровня безопасности IP" выводится только один раз – значит, политика безопасности принята и туннель установлен; в случае если допущена ошибка (например, предварительные ключи не совпадают или заданы различные алгоритмы шифрования) - при каждой попытке пропинговать компьютер из локального сегмента будет производиться попытка установления VPN-соединения (то есть для данного случая надпись "Согласование используемого уровня безопасности IP" будет выведена 4 раза).

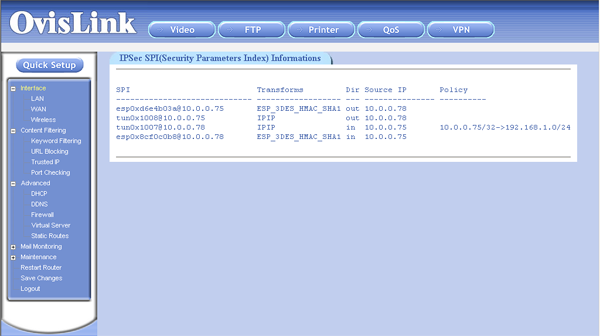

Роутер показывает, что туннель создан:

Для обхода этой особенности Windows нам нужно вручную прописать путь к сети 192.168.1.0/24: шлюзом для этой сети будет служить WAN-адрес роутера (10.0.0.78). Для добавления записи в таблицу маршрутизации на компьютере с Windows XP воспользуемся командой route:

route add 192.168.1.0 mask 255.255.255.0 10.0.0.78

Теперь все работает: происходит согласование политик, устанавливается туннель, трафик идет через этот туннель. Необходимо помнить, что рассматриваемый роутер позволяет создавать не более 100 IPSEC VPN туннелей.

Последовательность выполнения работы:

0. Открыть ссылку http://www.dlink.ru/ru/faq/92/514.html и делать все так, как там написано

определите сетевые параметры вашей рабочей станции

настройте параметры туннеля на роутере

создайте политики безопасности IP на вашей рабочей станции

создайте правила для трафика, идущего от роутера к компьютеру с Windows

создайте правила для трафика, идущего от компьютера с Windows к роутеру

задайте статический маршрут к сети за роутером на машине с Windows