- •Практические задания

- •Экзаменационные вопросы по дисциплине "информационные технологии в управлении" для гму-1 курс

- •1 Блок вопросов «Информационные технологии в управлении»

- •Иерархический

- •Дескрипторная

- •Интернет-магазины

- •Интернет-аукционы

- •Платежи банковской картой

- •Интернет-банкинг

- •Направления

- •Развитие ит в планировании

- •Требования и функции программ эконом. Анализа

- •Программы финансово-экономического анализа

- •Задачи управления персоналом

- •Место ис «Управление персоналом»

- •Виды систем

- •Erp II - Оптимизации управления ресурсами предприятий

- •Виды комплексных систем управления предприятием

- •Виды программ экономико-математического моделирования Общего назначения

- •Специализированные

- •Экспертные системы

- •Интеллектуальные системы

- •Нейронные сети

- •Принципы организации электронного правительства

- •2 Блок вопросов "Основы компьютерных технлогий"

- •1.Клавиатура;

- •2.Манипуляторы (мышь, джойстик, трекбол, трекпойнт);

- •4.Дигитайзер (цифровой планшет);

- •2.Устройства вывода на бумагу (принтер, плоттер и др.)

- •1.Базовая система ввода-вывода (bios - Basic Input Output System);

- •3.Ядро ос;

- •4.Драйверы устройств;

- •5.Командный процессор;

- •6. Внешние команды (файлы).

- •1).Языки программирования

- •2).Методология разработки программных продуктов

- •3).Трансляторы и их виды

1).Языки программирования

Язык программирования - это система обозначений, служащая для точного описания программ или алгоритмов для ЭВМ.

По степени детализации предписаний:

Языки низкого уровня:

машинные;

машинно-оpиентиpованные (ассемблеры);

Языки высокого уровня:

машинно-независимые

Основные компоненты алгоритмического языка:

алфавит - фиксированный набор основных символов;

синтаксис - правила построения фраз;

семантика - смысловое значение предложений.

Классификация языков высокого уровня:

процедурные - предназначены для однозначного описания алгоритмов :

Fortran - предназначен для решения задач;

Basic – для решения небольших вычислительных задач в диалоговом режиме;

PL/1, Pascal, C, C+ , Modula, Ada - универсальные языки

логические – ориентированы на формализованное описание задачи с тем, чтобы решение следовало из составленного описания. Указывается что дано и что требуется получить, и поиск решения задачи возлагается на ЭВМ

Lisp, Prolog

объектно-ориентированные – позволяют связать данные с обрабатывающими процедурами в единое целое - объект.

Object Pascal, C++, Java и др

2).Методология разработки программных продуктов

Выделяют:

методы традиционного (неавтоматизированного) проектирования:

алгоритмическое программирование;

структурное проектирование;

Типичными методами структурного проектирования являются:

структурное программирование- структура программы отражает структуру задачи, алгоритм решения ясно виден из текста программы, состоящей из подпрограмм — совокупностей операторов, выполняющих нужное действие и не зависящих от других частей исходного кода ;

нисходящее проектирование - проектирование и разработка приложений сверху вниз ;

модульное программирование - основано на понятии модуля — логически взаимосвязанной совокупности функциональных элементов, оформленных в виде отдельных программных модулей

событийно-ориентированное программирование - идеология системы Windows .

объектно-ориентированное проектирование ;

основано на :

выделении классов объектов;

установлении характерных свойств объектов и методов их обработки;

создании иерархии классов, наследовании свойств объектов и методов их обработки.

методы автоматизированного проектирования (CASE-технология и ее элементы).

3).Трансляторы и их виды

Выделяют два типа трансляторов:

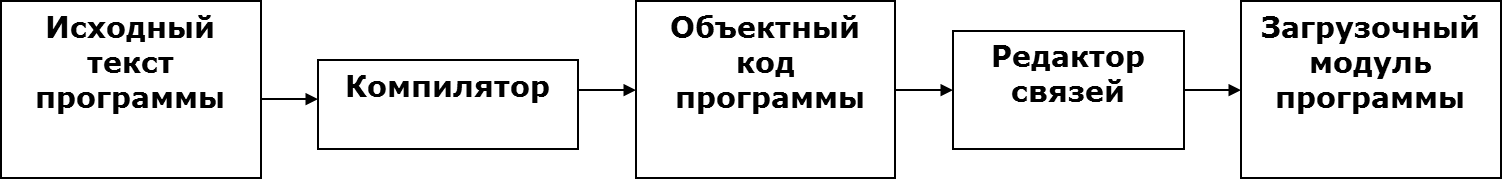

Компиляторы - обрабатывают весь текст программы, выполняют синтаксический и смысловой анализ и затем автоматически генерируют машинный код ;

Интерпретаторы - поочередно выполняют перевод и исполнение оператора языка из текста программы.

4).Системы программирования

1.Средства создания программ :

текстовый редактор;

транслятор;

библиотеки программ - готовые подпрограммы, реализующие стандартные функции, поставляются вместе с компилятором;

редактор связей – связывает объектный модуль и машинного кода стандартных функций и формирует исполнимый код (файл с расширением .EXЕ или .СОМ)

2.Интегрированные системы программирования

-Средства создания программ;

-отладчик - позволяет анализировать работу программы во время ее выполнения

Turbo Pascal, Turbo C++, Microsoft C, Microsoft Basic

3.Среды быстрого проектирования (RAD-среды) – реализуют визуальный подход

Microsoft Visual Basic; Borland Delphi;

Borland C++Bulider; MATLAB; Maple;

Microsoft Visual C++; Java

4.CASE-средства программирования - системы компьютерной разработки программного обеспечения – программная инженерия.

5).Жизненный цикл программного обеспечения

-Постановка задачи

-Анализ и исследование задачи, модели

-Разработка алгоритма

-Программирование

-Тестирование и отладка

-Анализ результатов решения задачи (и уточнение в случае необходимости математической модели с повторным выполнением этапов 2 — 5)

-Сопровождение программы

Понятие и свойства алгоритма (2 с. 100-102)

Алгоритмом называется система правил, четко описывающая последовательность действий, которые необходимо выполнить над исходными данными для решения задачи.

Свойства

1.Дискретность – расчлененность алгоритма на отдельные элементарные этапы, возможность выполнения которых не вызывает сомнений;

2.Определенность – однозначность выполнения каждого отдельного шага (этапа);

3.Результативность – алгоритм должен приводить к решению задачи за конечное число шагов;

4.Массовость – пригодность алгоритма для решения определенного класса задач, различающихся лишь исходными данными

Базовые алгоритмические конструкции. (2 с. 103)

1. Структура следование. Образуется последовательностью действий, следующих одно за другим

Пример. Определить значение переменной c после выполнения фрагмента алгоритма.

2. Структура ветвление. В зависимости от результата проверки условия («да» или «нет») осуществляет выбор одного из альтернативных путей работы алгоритма. Каждый из путей ведёт к общему выходу, поэтому работа алгоритма будет продолжаться независимо от того, какой путь будет выбран. Структура «ветвление» бывает четырёх видов: «если-то»; «если-то-иначе»; «выбор»; «выбор-иначе».

Структура «если-то».

Алгоритмический язык

Блок-схема

если условие

то действия

всё

Пример 1. Определить значение переменной a после выполнения фрагмента алгоритма при a=5 и a=10.

Алгоритмический язык

Блок-схема

Ввод а

если a>5

то a:=a+20

всё

Ответ: 5 и 30.

Структура «если-то-иначе».

Алгоритмический язык

Блок-схема

если условие

то действия 1

иначе действия 2

всё

Пример 2. Определить значение переменной a после выполнения фрагмента алгоритма при a=5 и a=10.

Алгоритмический язык

Блок-схема

Ввод а

если a>5

то a:=a+20

иначе a:=a*10

всё

Ответ: 50 и 30.

Структура «выбор».

Алгоритмический язык

Блок-схема

выбор

при условие 1: действия 1

при условие 2: действия 2

…

при условие n: действия n

всё

Пример 3. Дано целое число в диапазоне 1–7. Составить строку — название дня недели, соответствующее данному числу (1 — «понедельник», 2 — «вторник» и т. д.).

Алгоритмический язык

Блок-схема

выбор

при n=1: c:=«понедельник»

при n=2: c:=«вторник»

при n=3: c:=«среда»

при n=4: c:=«четверг»

при n=5: c:=«пятница»

при n=6: c:=«суббота»

при n=7: c:=«воскресенье»

всё

Структура «выбор-иначе».

Алгоритмический язык

Блок-схема

выбор

при условие 1: действия 1

при условие 2: действия 2

…

при условие n: действия n

иначе действия n+1

всё

Пример 4. Дано целое число n. Составить строку-описание оценки, соответствующей числу n (1 — «плохо», 2 — «двойка», 3 — «тройка», 4 — «хорошо», 5 — «отлично»). Если n не лежит в диапазоне 1–5, то вывести строку «ошибка»

Алгоритмический язык

Блок-схема

выбор

при n=1: c:=«плохо»

при n=2: c:=«двойка»

при n=3: c:=«тройка»

при n=4: c:=«хорошо»

при n=5: c:=«отлично»

иначе c:=«ошибка»

всё

3. Структура цикл. Обеспечивает многократное выполнение некоторой совокупности действий, которая называется телом цикла. Циклы бывают трёх видов: с предусловием «пока-делай», с постусловием «делай-пока», со счётчиком «для».

Цикл с предусловием («пока-делай» ). Предписывает выполнять тело цикла до тех пор, пока выполняется условие, записанное после слова пока.

Алгоритмический язык

Блок-схема

нц пока условие

тело цикла

кц

Пример 1.

Дано целое число N (> 0). Используя операции деления нацело, найти количество его цифр.

Алгоритмический язык

Блок-схема

K:=0;

нц пока N>0

N:=N div 10

K:=K+1

кц

Цикл с постусловием («делай-пока»). Предписывает выполнять тело цикла до тех пор, пока не выполняется условие (на Паскале until), записанное после слова пока. В отличие от цикла,«пока-делай» тело цикла выполняется хотя бы один раз.

Алгоритмический язык

Блок-схема

нц

тело цикла

пока условие

кц

Пример 2.

Дано целое число N (> 1). Определить наименьшее из целых чисел K, для которых сумма S= 1 + 2 + … + K будет больше N.

Алгоритмический язык

Блок-схема

S:=0; K:=0

нц

K:=K+1

S:=S+K

пока S>N

кц

Цикл со счетчиком («для»). Предписывает выполнять тело цикла для всех значений переменной (параметр цикла) в заданном диапазоне.

Алгоритмический язык

Блок-схема

нц для i от k до m

тело цикла

кц

Пример 3. Даны два целых числа A и B (A < B). Найти сумму S всех целых чисел от A до B включительно.

Алгоритмический язык

Блок-схема

S:=0

нц для i от A до B

S:=S+i

кц

Понятие прикладного программного обеспечения и его классификация (2 с. 174)

Прикладное ПО - это распространенный класс программных продуктов, представляющий наибольший интерес для пользователя

|

Программы общего назначения |

Методо-ориентированные программы |

Проблемно-ориентированные программы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Назначение, виды и основные возможности программ работы с текстом. (2 с.175)

Программы обработки текста:

Встроенные редакторы – не существуют в виде самостоятельных программ, а входят в качестве одной из составляющих в более сложные программные системы, например, NC, Far Manager, Турбо-системы и др.

Редакторы для обработки документов общего вида – создают такие структуры, как слова, строки, абзацы, страницы, главы. Имеют широкие возможности по оформлению документа (MS Word)

Редакторы для создания научных документов –предназначены для набора математических, химических и др. сложных формул (TeX, ChiWriter и др.)

Назначение и основные возможности табличных процессоров. (2 с.177)

Табличные процессоры – программы, позволяющие автоматизировать различные задачи, для которых данные представлены в табличной форме.

Характерные особенности:

1.трехмерная организация электронных таблиц;

2.формирование трехмерной графики;

3.высокая совместимость с другими системами на уровне данных;

Наиболее популярны MS Excel,Calc ИЗ пакета OpenOffice

Назначение, виды и основные возможности программ работы с графикой. (2 с.178)

Графические редакторы предназначены для создания и редактирования графических изображений. Выделяют:

Растровые – для работы с фотографиями (Adobe Photoshop, Photo Editor и др.);

Векторные – для работы с художественной и технической иллюстрацией (CorelDraw, Adobe Illustrator, и др.)

Пакеты демонстрационной графики – конструкторы графических образов деловой информации, позволяющие в наглядной и динамической форме представлять результаты аналитического исследования (PowerPoint, Harvard Graphics, Freelance Graphics);

Программы просмотра графических изображений – позволяют выводить на экран графические изображения, записанные в виде файлов на ВЗУ (ACDSee).

Методо-ориентированные и проблемно-ориентированные ППП

Предназначены для реализации определенных методов решения задач.

Универсальные пакеты – позволяют выполнять различные виды вычислений, необходимых при решении задач как в технической, так и в социальной сфере. Осуществляют аналитические и численные расчеты (Mathematica, Maple, MathCAD, MatLAB);

Статистические пакеты – реализуют классические методы анализа, такие, как многомерная линейная и нелинейная регрессия, прогнозирование временных рядов, факторный, дисперсионный, дискриминантный, кластерный анализ (SPSS, STATGRAPHICS PLUS, S-PLUS, STATISTICA);

GAUSS – занимает промежуточное положение и предназначен для численных вычислений.

Проблемно-ориентированные

предназначены для решения задач в конкретной функциональной области.

Пакеты отдельных предметных областей:

ППП бухгалтерского учета - 1С:Бухгалтерия, Инфо-бухгалтер, Парус, Бест, Офис;

ППП финансового менеджмента :

Программы финансового анализа – ЭДИП, 1С:АФС, Альт-финансы, Финансовый анализ;

Программы оценки эффективности инвестиций – Project Expert;

САПР – АutoCAD, DesignCAD, GraficCAD, Drawbase, Microstation, Ultimate CAD Base, Turbo CAD;

Базы данных и СУБД. (2 с.188-193)

База данных – это информационная модель, позволяющая упорядоченно хранить данные о группе объектов, обладающих одинаковым набором свойств.

Программное обеспечение, предназначенное для работы с базами данных, называется система управления базами данных (СУБД). СУБД используются для упорядоченного хранения и обработки больших объемов информации.СУБД организует хранение информации таким образом, чтобы ее было удобно:

просматривать,

пополнять,

изменять,

искать нужные сведения,

делать любые выборки,

осуществлять сортировку в любом порядке.

Классификация баз данных:

По характеру хранимой информации:

— Фактографические (картотеки),

— Документальные (архивы)

По способу хранения данных:

— Централизованные (хранятся на одном компьютере),

— Распределенные (используются в локальных и глобальных компьютерных сетях).

По структуре организации данных:

— Табличные (реляционные),

— Иерархические,

Информация в базах данных структурирована на отдельные записи, которыми называют группу связанных между собой элементов данных. Характер связи между записями определяет два основных типа организации баз данных: иерархический и реляционный.

В иерархической базе данных записи упорядочиваются в определенную последовательность, как ступеньки лестницы, и поиск данных может осуществляться последовательным «спуском» со ступени на ступень. Иерархическая база данных по своей структуре соответствует структуре иерархической файловой системы.

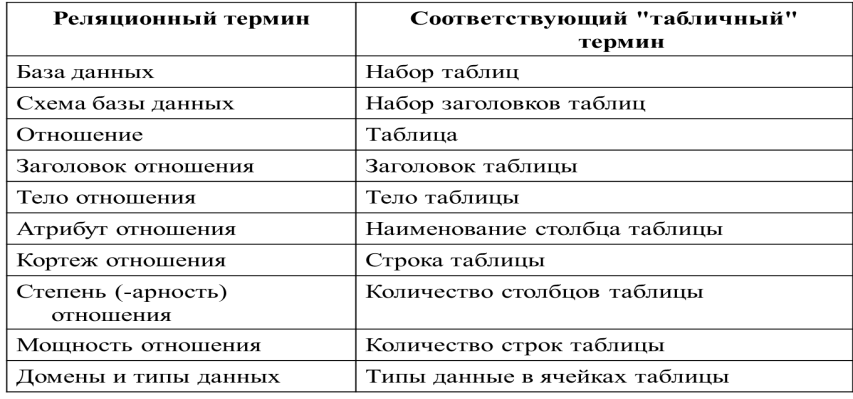

Реляционная база данных, по сути, представляет собой двумерную таблицу.

Столбцы таблицы называются полями: каждое поле характеризуется своим именем и топом данных. Поле БД – это столбец таблицы, содержащий значения определенного свойства.

В реляционной БД используются четыре основных типов полей:

Числовой,

Символьный (слова, тексты, коды и т.д.),

Дата (календарные даты в форме «день/месяц/год»),

Логический (принимает два значения: «да» - «нет» или «истина» - «ложь»).

Строки таблицы являются записями об объекте. Запись БД – это строка таблицы, содержащая набор значения определенного свойства, размещенный в полях базы данных.

Системы управления базами данных позволяют объединять большие объемы информации и обрабатывать их, сортировать, делать выборки по определенным критериям и т. п.

Современные СУБД дают возможность включать в них не только текстовую и графическую информацию, но и звуковые фрагменты и даже видеоклипы.Простота использования СУБД позволяет создавать новые базы данных, не прибегая к программированию, а пользуясь только встроенными функциями. СУБД обеспечивают правильность, полноту и непротиворечивость данных, а также удобный доступ к ним.

Популярные СУБД - FoxPro, Access for Windows, Paradox. Для менее сложных применений вместо СУБД используются информационно-поисковые системы (ИПС), которые выполняют следующие функции:

хранение большого объема информации;

быстрый поиск требуемой информации;

добавление, удаление и изменение хранимой информации;

вывод ее в удобном для человека виде.

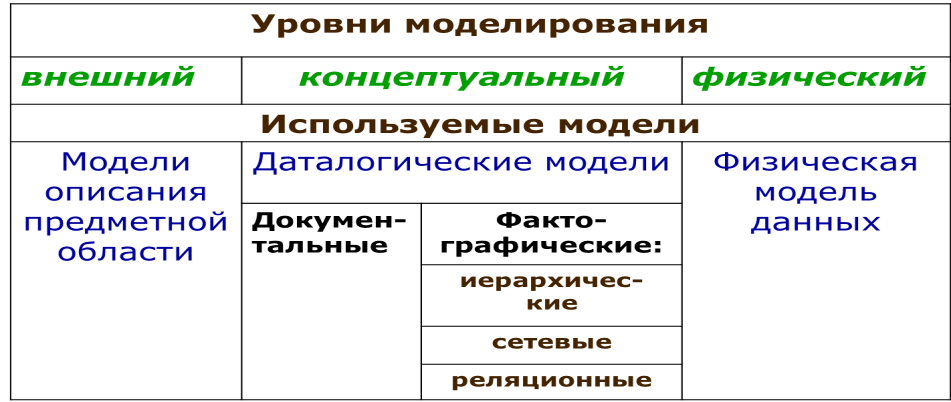

Модели данных: понятие и виды. Реляционная модель данных (2 с.194)

Модель данных — это абстрактное, самодостаточное, логическое определение объектов, операторов и прочих элементов, в совокупности составляющих абстрактную машину доступа к данным, с которой взаимодействует пользователь.

Реляционная модель - базируется на теоретико-множественном понятии отношения

Понятие и виды компьютерных преступлений (2 с. 246, 4 с 57 и с.83)

Компьютерные преступления (computer crime) - это преступления, совершенные с использованием компьютерной информации. При этом, компьютерная информация является предметом и (или) средством совершения преступления.

Уголовное наказание за совершение преступлений в сфере компьютерной информации предусмотрено главой 28-ой УК РФ. Преступными являются следующие виды деяний:

1. Неправомерный доступ к охраняемой законом компьютерной информации (ст. 272 УК).

2. Создание, использование и распространение вредоносных программ для ЭВМ или машинных носи- телей с такими программами (ст. 273 УК).

3. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (ст. 274 УК). Как правило, эти пре- ступления совершаются в совокупности с иными общественно опасными деяниями. Это обусловлено тем, что при использовании компьютерной информации в качестве средства совершения другого преступления, она сама становится предметом общественно опасного деяния. Невозможно противоправно воспользовать-ся компьютерной информацией не нарушив при этом ее правовой защиты, то есть не совершив хотя бы одного из действий, перечисленных в п. 1 ст. 16 Федерального закона "Об информации, информационных технологиях и о защите информации", а именно: уничтожения, модификации, копирования, блокирования, предоставления и распространения.

Чаще всего компьютерная информация используется для совершения следующих преступлений, расположенных по ранжиру:

1) нарушение авторских и смежных прав (ст. 146 УК);

2) мошенничество (ст. 159 УК);

3) подделка, изготовление или сбыт поддельных документов, штампов, печатей и бланков (ст. 327 УК);

4) изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документов (ст. 187 УК);

5) изготовление или сбыт поддельных денег или ценных бумаг (ст. 186 УК);

6) причинение имущественного ущерба путем обмана или злоупотребления доверием (ст. 165 УК) - при незаконном использовании чужого логина и пароля доступа к ресурсам сети "Интернет";

7) уклонение от уплаты налогов с организаций (ст. 199 УК);

8) нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений (ст. 138 УК);

9) незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну (ст. 183 УК);

10) незаконное распространение порнографических материалов (ст. 242 УК);

11) изготовление и оборот материалов с порнографическими изображениями несовершеннолетних (ст. 242-1 УК);

12) незаконное предпринимательство (ст. 171 УК).

Предупреждение компьютерных преступлений (2 с. 249)

При разработке компьютерных систем, выход из строя которых или ошибки в работе которых могут привести к тяжелым последствиям, вопросы компьютерной безопасности становятся первоочередными. Известно много мер, направленных на предупреждение преступления. Выделим из них технические, организационные и правовые.

К техническим мерам можно отнести:

· защиту от несанкционированного доступа к системе;

· резервирование особо важных компьютерных подсистем;

· организацию вычислительных сетей с возможностью перераспределения;

· ресурсов в случае нарушения работоспособности отдельных звеньев;

· установку оборудования обнаружения и тушения пожара;

· оборудование обнаружения воды;

· принятие конструкционных мер защиты от хищений, саботажа, диверсий, взрывов;

· установку резервных систем электропитания;

· оснащение помещений замками;

· установку сигнализации и многое другое.

К организационным мерам отнесем:

· охрану вычислительного центра;

· тщательный подбор персонала;

· исключение случаев ведения особо важных работ только одним человеком;

· наличие плана восстановления работоспособности центра после выхода его из строя;

· организацию обслуживания вычислительного центра посторонней организацией или лицами, не заинтересованными в сокрытии фактов нарушения работы центра;

· универсальность средств защиты от всех пользователей (включая высшее руководство);

· возложение ответственности на лиц, которые должны обеспечить безопасность центра;

· выбор места расположения центра и т. п.

К правовым мерам следует отнести:

· разработку норм, устанавливающих ответственность за компьютерные преступления;

· защиту авторских прав программистов;

· совершенствование уголовного и гражданского законодательства, а также судопроизводства.

К правовым мерам относятся также вопросы общественного контроля за разработчиками компьютерных систем и принятие международных договоров об их ограничениях, если они влияют или могут повлиять на военные, экономические и социальные аспекты жизни стран, заключающих соглашение.

Защита информации в компьютерных сетях (2 с. 250)

Объекты защиты информации в сети

К объектам защиты информации в компьютерных сетях, подвергающихся наиболее интенсивному воздействию со стороны злоумышленников, относятся:

сервера;

рабочие станции;

каналы связи;

узлы коммутации сетей.

Основными задачами серверов являются хранение и предоставление доступа к информации и некоторые виды сервисов. Следовательно, и все возможные цели злоумышленников можно классифицировать как

получение доступа к информации,

получение несанкционированного доступа к услугам,

попытка вывода из рабочего режима определенного класса услуг,

попытка изменения информации или услуг, как вспомогательный этап какой-либо более крупной атаки.

Попытки получения доступа к информации, находящейся на сервере, в принципе ничем не отличаются от подобных попыток для рабочих станций, и мы рассмотрим их позднее. Проблема получения несанкционированного доступа к услугам принимает чрезвычайно разнообразные формы и основывается в основном на ошибках или недокументированных возможностях самого программного обеспечения, предоставляющего подобные услуги.

Основной целью атаки рабочей станции является, конечно, получение данных, обрабатываемых, либо локально хранимых на ней. А основным средством подобных атак до сих пор остаются «троянские» программы. Эти программы по своей структуре ничем не отличаются от компьютерных вирусов, однако при попадании на ЭВМ стараются вести себя как можно незаметнее. При этом они позволяют любому постороннему лицу, знающему протокол работы с данной троянской программой, производить удаленно с ЭВМ любые действия. То есть основной целью работы подобных программ является разрушение системы сетевой защиты станции изнутри – пробивание в ней огромной бреши.

Для борьбы с троянскими программами используется как обычное антивирусное ПО, так и несколько специфичных методов, ориентированных исключительно на них. В отношении первого метода как и с компьютерными вирусами необходимо помнить, что антивирусное ПО обнаруживает огромное количество вирусов, но только таких, которые широко разошлись по стране и имели многочисленные преценденты заражения. В тех же случаях, когда вирус или троянская программа пишется с целью получения доступа именно к Вашей ЭВМ или корпоративной сети, то она практически с вероятностью 90% не будет обнаружена стандартным антивирусным ПО.

Каналы связи

Естественно, основным видом атак на среду передачи информации является ее прослушивание. В отношении возможности прослушивания все линии связи делятся на:

широковещательные с неограниченным доступом

широковещательные с ограниченным доступом

каналы «точка-точка»

Узлы коммутации сетей

Узлы коммутации сетей представляют интерес для злоумышленников

1) как инструмент маршрутизации сетевого трафика,

2) как необходимый компонент работоспособности сети.

Защита информации в сети Internet

Наибольший риск подвергнуться атаке со стороны внешних злоумышленников возникает в случае, если ваш компьютер, или локальная, или корпоративная сеть предприятия подключена в публичную глобальную сеть. Самой большой публичной глобальной сетью является Internet. Многие корпоративные сети используют каналы Internet для объединения удаленных частей сети. Широкое распространение получили корпоративные intranet–сети, основанные на использование технологий Internet.

От злоумышленников страдают в основном информационные ресурсы предприятий, которые имеют постоянные соединения с Интернет и используют постоянные IP-адреса, по которым можно атаковать внутренние корпоративные сайты. Пользователи же Интернет, соединяющиеся с Интернет по модему на небольшое время и использующие временный IP-адрес, предоставляемый провайдером на период сессии, могут пострадать только от почтовых вирусов или от «дырок» в системе мгновенных сообщений, такой как ICQ.

С этой точки зрения представляют интерес механизмы защиты, используемые в Internet

Правовые аспекты защиты информации (2 с. 257)

Возрастающая роль информационной сферы, как системообразующего фактора жизни общества, активно влияет на безопасность РФ, поэтому исследование правовых аспектов защиты информации и информационной безопасности является актуальным для современного российского общества.

Для решения данной проблемы важно изучение нормативно-правовых актов Российской Федерации, в части рассмотрения мер гражданско-правовой, уголовной, административной и дисциплинарной ответственности за разглашение защищаемой информации и нарушение правил ее защиты.

В наши дни информационная составляющая жизни общества приобретает все большее значение. Соответственно, все большее значение приобретает и защита информации. Для ее обеспечения предпринимается ряд мер, но в основе всего лежит создание качественной и полной по своему охвату нормативно-правовой базы, предусматривающей, в том числе, определенные меры гражданско-правовой, уголовной, административной и дисциплинарной ответственности за разглашение защищаемой информации и нарушение правил ее защиты.

Информация играет очень важную роль в жизни любого общества; не зря во все времена особенно опасными считались шпионы – люди, добывающие ту или иную подлежащую защите информацию. Соответственно, на протяжении истории предпринимались самые разные меры и методы по защите информации.

Итак, информационная составляющая является довольно обширным пластом нормативно-правовой базы современного общества.

Невольно вспоминается знаменитое высказывание: «Кто владеет информацией, тот владеет миром». Пожалуй, в современном обществе это зачастую действительно так, поэтому не вызывает сомнений необходимость защиты информации с ограниченным доступом и создания соответствующей законодательной базы.

В современной законодательной системе рассматриваются все типы информации: начиная от общедоступной и заканчивая сведениями особой важности, то есть государственной тайной. Соответственно, для каждого типа защищаемых данных устанавливаются определенные меры гражданско-правовой, уголовной, административной и дисциплинарной ответственности за разглашение защищаемой информации и нарушение правил ее защиты, указанные в соответствующих нормативно-правовых актах. Именно такая детализация позволяет обеспечить на правовом уровне максимально возможную степень защиты информации с ограниченным доступом