- •«Криптографические методы защиты информации»

- •1. Основные типы криптографических протоколов и задач.

- •2. Системы открытого распределения ключей и их инфраструктура.

- •3. Открытое шифрование.

- •4. Системы цифровой подписи на основе сложности факторизации чисел специального вида.

- •5. Системы цифровой подписи на основе сложности дискретного логарифмирования.

- •6. Слепая подпись и ее применение.

- •7. Свойства блочных шифров и режимы их использования.

- •8. Управляемые подстановочно-перестановочные сети как криптографический примитив.

- •9. Управление ключами в криптосистемах.

- •10. Хэш-функции: основные требования к ним и их применение.

- •11. Механизмы жеребьевки через Интернет.

- •«Технические методы и средства защиты информации»

- •12. Основные каналы утечки защищаемой информации

- •13. Причины образования технических каналов утечки информации, их основные характеристики и факторы, способствующие их возникновению.

- •14. Технические средства негласного съема защищаемой информации.

- •15. Методы и средства перехвата сигнала в проводных и сотовых линий связи.

- •16. Методы и средства выявления закладных устройств в помещениях и сетях коммуникации.

- •17. Аппаратура контроля и средства защиты проводных линий связи.

- •18. Многофункциональный поисковый прибор st-031 "Пиранья" и основные режимы его работы.

- •19. Технические средства защиты помещений и сетей коммуникации от технических средств негласного съема информации по акустическому каналу.

- •20. Криптографические методы и средства защиты линий связи, применяемые для борьбы с промышленным шпионажем.

- •21. Нелинейный локатор «Катран» и основные правила его использования.

- •«Технология построения защищенных автоматизированных систем»

- •22. Определение понятия «система»

- •23. Принципы системного анализа. Принцип физичности.

- •24. Принципы системного анализа. Принцип моделируемости.

- •25. Принципы системного анализа. Принцип целенаправленности.

- •26. Три принципа существования систем.

- •27. Деструктивные воздействия на зас и их типы.

- •28. Многоуровневые иерархические модели структур.

- •29. Стратифицированная модель описания проектирования системы.

- •Модель стратов.

- •30. Модель многоэшелонной иерархической структуры системы.

- •31. Основные методы противодействия угрозам безопасности.

- •32. Принципы организации защиты.

- •«Информационная безопасность транспортных объектов»

- •33. Организация контроля физического доступа в помещения предприятия.

- •34. Организация системы видеонаблюдения на объектах предприятия.

- •35. Объекты и направления информационного нападения на проводные средства связи.

- •36. Методы защиты проводных сетей связи.

- •37. Способы защиты речевой информации.

- •38. Организация управления доступом на предприятии. Охрана периметра.

- •39. Биометрическая и парольная аутентификация

- •40. Методы защиты от информационного нападения на цифровую атс

- •«Безопасность вычислительных сетей»

- •41. Модель взаимодействия открытых систем (osi)

- •42. Стек протоколов tcp/ip

- •43. Логическая архитектура компьютерных сетей.

- •44. Особенности архитектуры интранет-сетей

- •45. Классическая архитектура "клиент-сервер".

- •46. Коммутация каналов. Коммутация пакетов.

- •47. Преимущества использования коммутаторов в сетях.

- •48. Функции межсетевого экранирования.

- •49. Определение схемы подключения межсетевого экрана.

- •50-51. Построение защищенных виртуальных сетей. Понятие, основные задачи и функции защищённых виртуальных сетей.

- •«Безопасность беспроводных сетей»

- •52. Режимы соединений, организуемые в сетях стандарта ieee 802.11, и их особенности.

- •53. Угрозы и риски безопасности беспроводных сетей.

- •54. Механизм шифрования wep и краткая характеристика его уязвимостей.

- •55. Принципы аутентификации абонентов в стандарте ieee 802.11 и краткая характеристика уязвимостей.

- •56. Стандарт безопасности wpa, его основные составляющие и улучшения по сравнению с wep.

- •57. Стандарт сети 802.11i с повышенной безопасностью (wpa2), режимы работы и их краткая характеристика.

- •Правовое обеспечение информационной безопасности»

- •58. Доктрина информационной безопасности рф о состоянии информационной безопасности рф, основных задачах и общих методах ее обеспечения.

- •I. Информационная безопасность Российской Федерации

- •II. Методы обеспечения информационной безопасности Российской Федерации

- •III. Основные положения государственной политики обеспечения информационной безопасности Российской Федерации и первоочередные мероприятия по её реализации

- •IV. Организационная основа системы обеспечения информационной безопасности Российской Федерации

- •59. Правовая основа информационной безопасности и перспективы ее развития.

- •60. Правовой режим государственной тайны.

- •61. Система контроля состояния защиты и юридическая ответственность за нарушение правового режима защиты.

- •62. Законодательство рф об авторском праве и смежных правах.

- •63. Правовые проблемы защиты информации в Интернете.

- •64. Правовая регламентация лицензионной деятельности в области защиты информации.

- •65. Правовые основы применения эцп.

- •66. Признаки и общая характеристика правонарушений в информационной сфере.

- •67. Задачи службы информационной безопасности предприятия.

- •68. Принципы и направления инвентаризации информационных систем.

- •69. Общие принципы и модели классификации информационных систем.

- •70. Сопоставление ролей субъектов информационных систем их функциональным обязанностям.

- •71. Разработка политики информационной безопасности

- •72. Оценка информационных рисков (количественная модель).

- •73. Современные методы и средства контроля информационных рисков.

- •74. Пути минимизации информационных рисков.

- •75. Работа службы информационной безопасности с персоналом.

- •76. Работа службы информационной безопасности с оборудованием информационных систем.

- •77. Структура аварийного плана предприятия.

- •78. Предел функции. Свойства пределов.

- •80. Производная функции, ее геометрический смысл. Правила дифференцирования.

- •83. Степенные ряды. Ряд Тейлора, ряд Маклорена.

- •86. Проверка статистических гипотез. Нулевая и альтернативные гипотезы. Ошибки первого и второго рода.

- •89. Рекурсивные, частично рекурсивные функции.

- •90. Машина Тьюринга.

5. Системы цифровой подписи на основе сложности дискретного логарифмирования.

В

общем виде можно описать так: ![]() – открытый ключ.

– открытый ключ. ![]() - секретный ключ.

- секретный ключ. ![]() - число, относящиеся к некоторому простому

показателю

- число, относящиеся к некоторому простому

показателю ![]() по модулю р.

(k,

S)

– подпись.

по модулю р.

(k,

S)

– подпись.

Схема

генерации ключа: выбирается случайное

число U,

по которому вычисляется значение

Z

,

например, ![]() .

По значению U

и

Z

вычисляются

значения

k

и

g,

например,

.

По значению U

и

Z

вычисляются

значения

k

и

g,

например,![]() ,

,![]() последнее

из которых определяет элемент подписи

S,

например,

последнее

из которых определяет элемент подписи

S,

например, ![]() .

Пример проверочного сравнения

.

Пример проверочного сравнения![]() .Данная

система ЭЦП основана на том, что только

действительный владелец секретного

ключа х

может

подобрать пару чисел k

и g,

удовлетворяющую уравнению проверки

подписи.

.Данная

система ЭЦП основана на том, что только

действительный владелец секретного

ключа х

может

подобрать пару чисел k

и g,

удовлетворяющую уравнению проверки

подписи.

К ним относятся: схема Эль-Гамаля, американский стандарт DSA, ГОСТ Р 34.10-94, схема Шнорра.

6. Слепая подпись и ее применение.

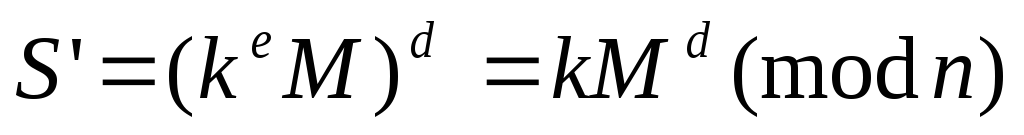

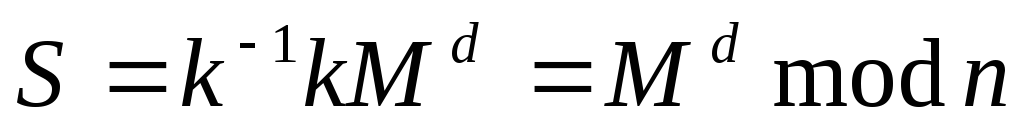

Слепая подпись Чаума основана на криптосистеме RSA.

Пусть пользователь А желает подписать некоторое сообщение М у пользователя В таким образом, чтобы последний не мог прочесть сообщение.

Для этого необходимо совершить следующие шаги:

Пользователь А генерирует случайное простое k, что НОД(k, n) = 1, где n - часть открытого ключа пользователя В.

Затем А вычисляет значение

и предъявляет его пользователю В, чтобы

последний подписал М' в соответствии

со стандартной процедурой подписания

в RSA. Подписывающий не может прочесть

сообщение М, поскольку оно преобразовано

путем наложения на него разового ключа

ke

с использованием операции модульного

умножения.

и предъявляет его пользователю В, чтобы

последний подписал М' в соответствии

со стандартной процедурой подписания

в RSA. Подписывающий не может прочесть

сообщение М, поскольку оно преобразовано

путем наложения на него разового ключа

ke

с использованием операции модульного

умножения.Пользователь В подписывает сообщение М':

.

По значению подписи подписывающий не

может вычислить сообщение. Но по значению

Md легко вычислить М, поэтому после

получения значения S пользователь А

должен хранить его в секрете от

подписавшего.

.

По значению подписи подписывающий не

может вычислить сообщение. Но по значению

Md легко вычислить М, поэтому после

получения значения S пользователь А

должен хранить его в секрете от

подписавшего.После получения от В значения S', используя расширенный алгоритм Евклида, пользователь А вычисляет для числа k мультипликативно обратный элемент k-1 в поле вычетов по модулю n и формирует подпись пользователя В к сообщению М:

.

.

7. Свойства блочных шифров и режимы их использования.

В блочных шифрах открытый текст разбивается на блоки фиксированной длины. В большинстве алгоритмов размер блока составляет 64 или 128 бит (если последний блок получается короче, то его обычно «набивают» до нужной длины).

Далее, с помощью секретного ключа и прямого криптографического преобразования, каждый блок открытого текста отображается в блок шифротекста той же длины. Обратное криптографическое преобразование сохраняет это соответствие.

В блочных шифрах большое значение имеет так называемый принцип итерирования, который заключается в многократном применении процедуры шифрования к каждому блоку. Например, в классическом шифре DES - 16 итераций, а в шифре ГОСТ 28147-89 - 32 итерации. Увеличение числа циклов хорошего криптоалгоритма способствует так называемому лавинному эффекту, который позволяет наилучшим образом «запутывать» взаимосвязь между текстом и шифротекстом, представляя каждый бит блока шифротекста нелинейной функцией от всех бит соответствующего блока открытого текста и всех бит ключа. Кроме того, чем больше циклов, тем выше стойкость к криптоанализу, но ниже скорость работы.

8. Управляемые подстановочно-перестановочные сети как криптографический примитив.

Основное криптографическое применение операции управляемых перестановок связано с выполнением битовых перестановок в зависимости от преобразуемых данных.

Ранние поиски по построению криптографических механизмов на основе УП связаны с их применением в качестве операций, зависящих от ключа шифрования. Такой тип операции требует построения управляемых подстановочно-перестановочных сетей. Хотя была показана возможность построения стойких криптосистем на основе УП, зависящих от ключа, предложенные шифры не могли конкурировать по быстродействию и простоте схемотехнической реализации с другими симметричными криптосистемами. Битовая перестановка, зависящая от ключа, остается строго линейной операцией, т.к. она является фиксированной после ввода ключа.

Принципиально ситуация изменяется, когда перестановка является переменной операцией, т.е. в случае ее выполнения в зависимости от значения преобразуемого блока данных, которое является переменной величиной.

Для

выполнения переменных перестановок

хорошо подходят УПС со слоистой

структурой, где основным строительным

блоком является перестановочный элемент

P½ - элементарный блок управляемых

перестановок. Он реализует две перестановки

двух битов (x1

и x2)

в зависимости от одного управляющего

бита v. Он формирует двухбитовый выход

(у1

и у2),

где y1

= x1

+ v и у2

= x2‑v.

С увеличением размера входа БУП реализация

всех перестановок становится

проблематичной, однако для всех

практически значимых значений размера

входа n достаточно легко могут быть

построены БУП, реализующие все n!

перестановок. В слоистых БУП число

активных слоев s связано с параметрами

m и n следующим образом:

![]() .

.

Блоки

управляемых перестановок

![]() и

и

![]() называются взаимно-обратными.

называются взаимно-обратными.