Ярочкин В.И. - Информационная безопасность

.pdf

5.5. Защита информации от утечки по материально - вещественным каналам [^]

Защита информации от утечки по материально - вещественному каналу — это комплекс мероприятий, исключающих или уменьшающих возможность некон тролируемого выхода конфиденциальной информации за пределы контролируемой зоны в виде производ ственных или промышленных отхо дов.

В практике произво дственной и трудовой деятель ности отношение к отхо дам, прямо скажем, бросовое. В зависимости о т профиля работы предприятия о тхо ды могут быть в виде испорченных накладных, фрагментов исполняемых документов, черновиков, бракованных заго товок деталей, панелей, кожу хов и других устройств для разрабатываемых моделей новой техни ки или изделий.

По виду отхо ды могут быть твердыми, жидкими и

газообразными. И каждый из них может бесконтроль но выходить за пределы о храняемой территории. Жидкости сливаю тся в канализацию, газы у хо дят в атмосферу, твердые отходы — зачастую просто на свалку. Особенно опасны твердые о тхо ды. Э то и доку менты, и техноло гия, и испо льзуемые материалы, и ис -

порченные комплектующие . Все это |

совершенно дос товерные, |

конкретные данные. |

|

Меры защиты этого канала в |

особых комментари ях не |

нуждаю тся. |

|

В заключение следует отметить, что при защите информации от утечки по любому из рассмотренных каналов следует придерживаться следующего порядка действий:

1.Выявление возможных каналов утечки.

2.Обнаружение реальных каналов.

3.Оценка опасности реальных каналов.

4.Локализация опасных каналов у течки информации.

5.Систематический кон троль за наличием каналов и качеством их защиты.

Выводы

1.Утечка информации — это ее бесконтрольный выход за пределы организации (территории, зда ния, помещения) или круга лиц, ко торым она была доверена. И естественно, что при первом же обна - ружении утечки принимаются определенные меры по ее ликвидации.

2.Для выявления у течки информации необхо дим систематический контроль возможности образования каналов у течки и оценки их энергетической опас ности на границах контролируемой зоны (терри тории, помещения).

3.Локализация каналов утеч ки обеспечивается организационными, организационно -техническими и техническими мерами и средствами.

4.Одним из основных направлений противодействия утечке информации по техническим каналам и обеспечения безопасности информационных ресурсов является проведение специальных прове рок (СП) по выявлению электронных устройств перехвата информации и специальных исслед ований (СИ) на

побочные электромагнитные излучения и наводки

технических средств обработки информации,

аппаратуры и оборудования, в том числе и бытовых приборов.

Глава 6 ПРОТИВОДЕЙСТВИЕ НЕСАНКЦИОНИРОВАННОМУ ДОСТУПУ К ИСТОЧНИКАМ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ [^]

Всякое действие вызывает равное ему противодействие (Закон физики)

Противо действие несанкционированно му доступу к конфиденциальной ин формации — это комплекс мероприятий, обеспечивающих исключение или

ограничение |

неправомерного |

овладе ния |

охраняемыми сведениями. |

|

|

Поговорки

1.В глубине всякой груди есть своя змея (К. Прутков).

2.Пету х просыпается рано, но злодей — еще раньше (К. Прутков).

3.Голь на выдумки хитра.

4.С миру — по нитке, голому — рубаха.

5.Курочка по зернышку питается.

6.Кто ищет, то т всегда найдет.

7.Капля камень точит не силой, а частым падением.

8.Бойся любопытства . Любопытство — это исследование чужих дел.

9.Враг действует иногда через злых лю дей: через гордецов, через распутных, употребляя для э того разные обольщения.

Несанкционированный доступ к источникам конфиденциальной информации — это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к ней.

Конкурентная борьба в условиях рыночной эконо мики невозможна без получения достоверной инфор мации, а стремление

получить ее в условиях закрытого доступа порождает недобросовестную конкуренцию (потребность шпионить за конкурентом). Экономическая сущность недобросовестной конкуренции ясна — не тратить средства на проведение разработок и полу чение новой продукции (на э то требуются, как правило, огромные средства ), а, по тратив незначительную часть этой суммы на противозаконные действия, получить требуемую информацию у конкурента и таким образом получить большую прибыль. Преследуются и другие цели: уничтожить конкурента , сорвать ему выгодные сделки, понизить престиж фирмы и т. д.

Чтобы добыть коммерческие секреты, злоумышленники имеют необхо димые кадры, технические средства и отработанные способы и приемы действий. Какие же способы несанкционированного доступа к источникам конфиденциальной информации используются злоумышленниками?

6.1. Способы несанкционированного доступа [^]

В о течественной и зарубежной литературе имеет место различное толкование как понятия способа несанкционированного доступа, так и его со держание. Под способом вообще понимается порядок и приемы действий, приводящие к достижению какой - либо цели. Энциклопедическое понимание способа производ ства

— исторически обусловленная форма производства материальных благ. Известно также определение способов военных действий, как порядок и приемы применения сил и средств для решения задач в операции (бою). С учетом рассмотренного, можно так оп ределить способ несанкционированного доступа: э то совокупность приемов, позволяющих злоумышленни ку получить о храняемые сведения конфиденциально го характера.

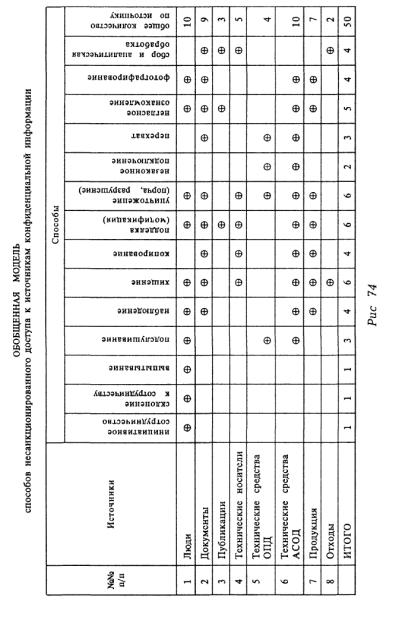

В работе « Предприниматель и безопасность» ав тор приводит перечень способов несанкционированного доступа к источникам конфиденциальной информации и дает краткое изложение их содержания. По нашему мнению, способами несанкционированного доступа являю тся:

1.Инициативное сотрудничество.

2.Склонение к со трудничеству.

3.Выведывание , выпытывание.

4.Подслушивание .

5.Наблю дение.

6.Хищение.

7.Копирование.

8.Подделка (модификация).

9.Уничтожение .

10.Незаконное по дключение.

11.Перехват.

12.Негласное ознакомление.

13.Фотографирование.

14.Сбор и аналитическая обработка информации.

Инициативное сотруд ничество проявляется в определенных

действиях лиц, чем-то неудовлетворенных или остро нуждающихся в средствах к существо ванию, из числа работающих на предприятии или просто алчных и жадных, готовых ради наживы

на любые |

про тивоправные действия. Известно достаточ но |

примеров |

инициативного сотрудничества по по литическим, |

моральным или финансовым соображениям, да и просто по различным причинам и побуждениям. Финансовые затруднения, политическое или научное инакомыслие, недово льство продвижением по службе, обиды от начальства и властей, недоволь ство своим статусом и многое другое то лкаю т обла дателей конфиденциальной информации на сотруд ничество с преступными группировками и иностран ными разведками. Наличие такого человека в сфере производства и управления предприятия позволяет злоумышленникам получать необхо димые сведения о деятельности фирмы и очень для них выгодно, т. к. осведомитель экономит время и расхо ды на внедре ние своего агента , представляет свежую и достоверную информацию, ко торую обычным путем было бы сложно получить.

Склонение к сотрудничеству — это, как правило,

насильственное действие со стороны злоумышленни ков. Склонение или вербовка может осуществляться путем подкупа, запугивания, шантажа . Склонение к сотрудничеству реализуется в виде реальных угроз, преследования и других действий, выражающихся в преследовании, оскорблении, надругательстве и т. д. Шантаж с целью получения средств к существованию , льго т, по литических выгод в борьбе за власть практикуется с легкостью и завидным постоянством. Неко торые конкуренты не гнушаю тся и рэкетом. По интенсивности насилия э то один из наиболее агрессивных видов деятельности, где за внешне мирными визита ми и переговорами кроется готовность действовать на меренно жестоко с целью устрашения. Весьма близко к склонению лежит и переманивание специалистов фирмы конкурента на свою фирму с целью последу -

ющего обладания его знаниями.

Выведывание, выпытывание — э то стремление под видом наивных вопросов получить определенные све дения. Выпытывать информацию можно и ложными трудоустройствами, и созданием

ложных фирм, и дру гими действиями. |

|

|

||

Подслушивание |

— способ |

ведения разведки и |

||

промышленного |

|

шпионажа, |

применяемый |

агентами, |

наблюдателями, |

информаторами, |

специальными |

постами |

|

подслушивания. В интересах по дслушивания злоумышленники идут на самые различные ухищрения, испо льзую т для э того специальных людей, со трудников, современную технику, различные приемы ее применения. Подслушивание может осуществляться непосредственным восприятием акустических колебаний лицом при прямом восприятии речевой информации либо с помощью технических средств.

Наблюдение — способ ведения разведки о состоянии и |

||

деятельности |

противника. Ведется визуально и с помощью |

|

оптических приборов. Процесс наблю де ния дово льно сложен, так |

||

как требует |

значительных затрат сил |

и средств. Поэтому |

наблюдение , |

как правило, ведется |

целенаправленно, в |

определенное вре мя и в нужном месте специально подго товленными лю дьми, ведется скрытно. К техническим средствам о тносятся оптические приборы (бинокли, трубы, перископы), телевизионные системы (для обычной освещен ности и низкоуровневые), приборы наблюдения ночью и при ограниченной видимости.

Хищение — умышленное противоправное завла дение чужим имуществом, средствами, документами, материалами, информацией. Похищаю т все, что пло хо лежит, включая документы, продукцию , дискеты, клю чи, коды, пароли и шифры.

Копирование. В практике криминальных действий копируют документы, содержащие интересующие зло умышленника сведения; информацию, обрабатываемую в АСОД (автоматизированные системы обработки данных); продукцию.

Подделка (модификация, фальсификация) в усло виях беззастенчивой конкуренции приобрела большие масштабы. Подделывают доверительные документы, позволяющие получить определенную информацию, письма, счета, бухгалтерскую и финансовую документацию, ключи, пропуска, пароли и т. д.

Уничтожение. В части информации особую опасность представляет ее уничтожение в АСОД, в ко то рой накапливаю тся на

технических носителях огром ные объемы сведений различного характера, причем многие из них весьма трудно изготовить в виде немашинных аналогов. Уничтожаю тся и лю ди, и докумен ты, и средства обработки информации, и продукция.

Незаконное подключение. По д незаконным подключением будем понимать контактное или бесконтак тное по дключение к различным линиям и проводам с целью несанкционированного доступа к информации. Незаконное подключение как способ тайного получения информации известен давно. По дключение возможно как к проводным линиям телефонной и телеграфной связи, так и к линиям связи иного информационного назначения: линиям передачи данных, соединительным лини ям периферийных устройств больших и малых ЭВМ, линиям диспетчерской связи, конференц-связи, пита ния, заземления и другими.

Перехват. В практике радиоэлектронной разведки по д перехватом понимают получение разведыва тельной информации за счет приема сигналов электромагнитной энергии пассивными средствами приема, расположенными, как правило, на достаточном расстоянии от источника конфиденциальной информации. Перехвату по двержены переговоры любых систем радиосвязи, переговоры, ведущиеся с по движных средств телефонной связи (радиотелефон), переговоры внутри помещения посредством бесшнуровых си стем учрежденческой связи и другие .

Негласное ознакомление — способ получения информации, к которой субъект не допущен, но при определенных условиях он может получить возможность кое-что узнать (открытый до кумент на столе во время беседы с посетителем, наблюдение экрана ПЭВМ со значительного расстояния в момент работы с закрытой информацией и т. д.). К негласному ознакомлению относится и перлюстрация почтовых о тправлений, учрежденческой и личной переписки.

Фотографирование — способ получения видимого изображения объектов криминальных интересов на фотоматериале. Особенность способа —документальность, позволяю щая при дешифровании фотоснимков по э лементам и демаскирующим признакам получить весьма ценные, детальные сведения об объекте наблюдения.

Сбор и аналитическая обработка являю тся завер шающим этапом изучения и обобщения добытой инфор мации с целью получения достоверных и объемлющих сведений по интересующему злоумышленника аспекту деятельности объекта

его интересов. Полный объем сведений о деятельности конкурента не может быть получен каким-нибудь одним способом. Чем большими информационными возможностями обладает зло - умышленник, тем больших успехов он может добиться в конкурентной борьбе. На успех может рассчитывать то т, кто быстрее и по лнее соберет необ хо димую ин формацию, переработает ее и примет правильное ре шение.

На наш взгляд, такой перечень является незави симым и непересекаемым на выбранном уровне абстракции, ч то позволяет рассмотреть определенное множество способов с увязкой со множеством источников конфиденциальной информации. Даже беглый обзор позволяет заключить, ч то к определенным источникам применимы и определенные способы. Не вдаваясь в сущность каждого способа несанкциони-

рованного доступа (СНСД), на общем уровне видно, ч то они могут