из электронной библиотеки / 371413188055158.pdf

.pdf

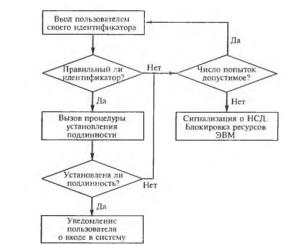

Рисунок 22 - Общая схема идентификации и установления подлинности пользователя Дляособонадежногоопознанияприидентификациииспользуютсятехническиесредства,опр

еделяющиеиндивидуальныехарактеристики человека(голос,отпечаткипальцев,структура зрачка).Однако такиеметоды требуют значительных затрат ипоэтомуиспользуютсяредко.Наиболеемассовоиспользуемымиявляютсяпарольныеметодыпрове ркиподлинностипользователей.Паролиможноразделитьнадвегруппы:простыеидинамическиизме няющиеся.

Простойпарольнеизменяетсяот сеанса к сеансу в течение установленногопериодаегосуществования.

Вовторомслучаепарольизменяетсяпоправилам,определяемымиспользуемымметодом.Выделяют следующиеметодыреализации динамическиизменяющихсяпаролей:

•методы модификации простых паролей.Например,

случайнаявыборкасимволовпароляиодноразовоеиспользованиепаролей;

•метод«запрос-

ответ»,основанныйнапредъявлениипользователюслучайновыбираемыхзапросовизимеющегосям ассива;

•функциональныеметоды,основанныенаиспользованиинекоторойфункцииFсдинамически изменяющимисяпараметрами(дата,время, день неделии др.),спомощьюкоторойопределяетсяпароль.

Длязащитыотнесанкционированноговходавкомпьютернуюсистему используютсякак общесистемные, так и специализированныепрограммныесредствазащиты.

Послеидентификации иаутентификациипользователя системазащитыдолжнаопределитьегополномочиядляпоследующегоконтролясанкционированно годоступаккомпьютернымресурсам(разграничениедоступа).Вкачествекомпьютерныхресурсовра ссматриваются:

•программы;

•внешняяпамять(файлы,каталоги,логические диски);

•информация,разграниченнаяпокатегориямвбазах данных;

•оперативнаяпамять;

•время(приоритет)использованияпроцессора;

•портыввода-вывода;

•внешниеустройства.

Различаютследующиевидыправпользователейподоступукресурсам:

•всеобщее(полноепредоставлениересурса);

•функциональноеиличастичное;

•временное.

Наиболеераспространеннымиспособамиразграничения доступаявляются:

•разграничениепоспискам(пользователейилиресурсов);

•использованиематрицыустановленияполномочий(строкиматрицы — идентификаторыпользователей,столбцы — ресурсыкомпьютернойсистемы);

•разграничениепо уровням секретностиикатегориям(например,общий доступ,конфиденциально,секретно);

•парольноеразграничение.

Защита информации от исследования и копирования предполагаеткриптографическоезакрытиезащищаемыхотхищенияданных.Задачейкриптографии являетсяобратимоепреобразованиенекоторого понятного исходного текста(открытого текста)в

кажущуюся случайнойпоследовательностьнекоторыхзнаков,частоназываемыхшифротекстом,иликриптогра ммой.Вшифревыделяютдва основных элемента — алгоритм иключ.

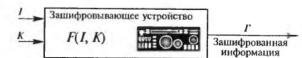

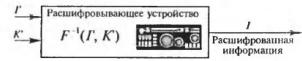

Алгоритмшифрованияпредставляет собойпоследовательностьпреобразованийобрабатываемыхданных,зависящихотключашифрован ия.Ключзадаетзначениянекоторых параметров алгоритма шифрования,обеспечивающихшифрованиеидешифрованиеинформации.Вкриптографическойси стемеинформацияиключКявляютсявходнымиданными для шифрования (рисунок 23) и

дешифрования (рисунок 24)информации.При похищении информации необходимо знать ключ иалгоритмшифрования.

Рисунок 23 - Процесс шифрования

Рисунок 24 - Процесс дешифрования

По способу использованияключей различают два типа криптографических системсимметрическиеиасимметрические.

Всимметрических(одноключевых)криптографическихсистемахключишифрованияидеши фрованиялибоодинаковы,либолегковыводятсяодиниз другого.

Васимметрических(двухключевыхилисистемахсоткрытымключом)криптографическихси стемахключишифрованияидешифрования различаются таким образом, что с помощью вычисленийнельзявывестиодинключиз другого.

Скорость шифрования в двухключевых криптографических системахнамного ниже,чемводноключевых.Поэтому асимметрическиесистемыиспользуютв двух случаях:

•дляшифрованиясекретныхключей,распределенныхмеждупользователямивычислительно

йсети;

•дляформированияцифровойподписи.

Однимизсдерживающихфакторовмассовогопримененияметодов шифрования являетсяпотреблениезначительных временныхресурсовприпрограммнойреализациибольшинствахорошоизвестныхшифров(DES,FE AL,REDOC,IDEA,ГОСТ).

Однойиз основных угроз хищенияинформацииявляетсяугроза доступа к остаточным даннымв оперативнойи внешней памятикомпьютера.Под остаточнойинформациейпонимают данные,оставшиесявосвободившихсяучасткахоперативнойивнешнейпамятипослеудаленияфайл овпользователя,удалениявременныхфайловбезведомапользователя,находящиесявнеиспользуем ыххвостовыхчастяхпоследнихкластеров,занимаемыхфайлами,атакжевкластерах,освобожденных послеуменьшенияразмеровфайловипослеформатированиядисков.

Основнымспособомзащитыотдоступакконфиденциальнымостаточнымданнымявляетсясв оевременноеуничтожениеданныхвследующих областяхпамятикомпьютера:

•в рабочих областях оперативной ивнешнейпамяти,выделенныхпользователю,послеокончанияимсеансаработы;

•вместах расположенияфайловпослевыдачизапросовнаихудаление.

Уничтожение остаточных данных может быть реализовано либосредствамиоперационныхсред,либоспомощьюспециализированныхпрограмм.Использован

иеспециализированныхпрограмм(автономных или всоставе системы защиты) обеспечивает гарантированноеуничтожениеинформации.

Подсистемазащитыоткомпьютерныхвирусов(специальноразработанныхпрограммдлявып олнениянесанкционированныхдействий)являетсяоднимизосновныхкомпонентовсистемызащит ыинформацииипроцессаееобработкиввычислительныхсистемах.

Выделяют триуровнязащитыоткомпьютерныхвирусов:

•защита от проникновения в вычислительную систему вирусовизвестных типов,

•углубленныйанализнаналичиевирусовизвестныхинеизвестных типов,преодолевшихпервыйуровеньзащит;

•защитаотдеструктивныхдействийиразмножениявирусов,преодолевшихпервые двауровня.

Поиск и обезвреживание вирусов осуществляютсякак автономнымиантивируснымипрограммнымисредствами(сканеры),такиврамкахкомплексных системзащитыинформации.

Средитранзитныхсканеров,которыезагружаютсявоперативнуюпамять,наибольшей популярностью в нашей стране пользуются антивирусные программы Aidstest Дмитрия Лозинского иDrWebИгоряДаниловаЭтипрограммыпростывиспользованииидлядетального ознакомления с руководством по каждой из них следуетпрочитатьфайл,поставляемыйвместесантивируснымсредством.

Широкоевнедрениев повседневнуюпрактику компьютерных сетей,ихоткрытость,масштабностьделаютпроблемузащитыинформацииисключительно сложной.Выделяют двебазовыеподзадачи:

•обеспечениебезопасностиобработкиихраненияинформациивкаждомизкомпьютеров,вход ящихвсеть;

•защитаинформации,передаваемоймежду компьютерамисети.

Решениепервойзадачиоснованонамногоуровневойзащитеавтономныхкомпьютерныхресу

рсовотнесанкционированныхинекорректных действийпользователейипрограмм,рассмотренныхвыше.

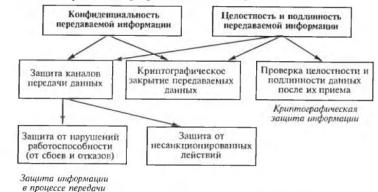

Безопасность информацииприсетевом обмене данными требует такжеобеспеченияихконфиденциальностииподлинности.Защитаинформациивпроцессепередачи достигаетсянаосновезащитыканаловпередачиданных,атакжекриптографическогозакрытияперед аваемыхсообщений.Видеальномслучаезащитаканалов передачи данных должнаобеспечивать их защиту, как отнарушенийработоспособности,такинесанкционированныхдействий(например,подключениякл иниямсвязи).Попричинебольшойпротяженностиканаловсвязи,атакжевозможнойдоступности их

отдельных участков (например,при беспроводной связи)защита каналовпередачи данных от несанкционированных действийэкономически неэффективна,а в ряде случаев невозможна.Поэтомуреальнозащитаканаловпередачиданныхстроитсянаосновезащитынарушени йих работоспособности.На рисунке 25представленыцелииспособызащитыпередаваемых данных.

Рисунок 25 - Цели и способы защиты передаваемых данных

В таблице 2 приведеныкраткиесведения об отечественныхкомплексных средствах защитыинформации,имеющих сертификаты исоответствующихгосударственнымстандартам.

Международное признание для защиты передаваемых сообщений получила программная система PGP (Pretty Good Privacy — очень высокая секретность), разработанная в США и объединяющая асимметричные и симметричные шифры. Являясь самой популярной программной криптосистемой в мире, PGP реализована для множества операционных сред —

MS DOS, Windows, UNIX, Linux, MacOS, Amiga, Atanидр.

Таблица №2

|

№ |

Средство |

Назначение средства (область применения) |

Тип |

|

п/п |

средства |

||

|

|

|

||

|

|

|

|

|

1 |

|

Снег (версия |

Система защиты информации от несанкционированного |

ПА |

|

|

10) |

доступа для ПЭВМ IBMPCХТ/АТ. В нее входит СКЗД |

|

|

|

|

«Иней» |

|

|

|

|

|

|

2 |

|

Снег-ЛВС |

Система зашиты информации от несанкционированного |

ПА |

|

|

|

доступа в локальных вычислительных сетях В нее входит |

|

|

|

|

СКЗД «Иней* |

|

|

|

|

|

|

3 |

|

Кобра |

Система защиты информации от несанкционированного |

П |

|

|

|

доступа для ПЭВМ по четвертому классу защищенности |

|

|

|

|

средств вычислительной техники |

|

4 |

|

Страж |

Программный комплекс защиты информации от |

П |

|

|

|

несанкционированного доступа для ПЭВМ по второму |

|

|

|

|

классу защищенности средств вычислительной техники |

|

|

|

|

|

|

№ |

Средство |

Назначение средства (область применения) |

Тип |

|

п/п |

средства |

|||

|

|

|||

|

|

|

|

|

5 |

Марс |

Комплекс программных средств защиты от |

П |

|

|

|

несанкционированного доступа для персонального |

|

|

|

|

компьютера по третьему классу защищенности средств |

|

|

|

|

вычислительной техники |

|

|

|

|

|

|

|

6 |

Юотак С |

Автоматизированный программно-аппаратный комплекс |

ПА |

|

|

|

по управлению и расчетам автозаправочных прел |

|

|

|

|

приятий |

|

|

7 |

Сизам |

Система защиты информации от несанкционированного |

П |

|

|

|

доступа в локальных вычислительных сетях по классу |

|

|

|

|

защищенности 1Д (локальные вычислительные сети) и |

|

|

|

|

шестому классу защищенности от несанкционированного |

|

|

|

|

доступа |

|

|

|

|

|

|

|

8 |

DALLAS LOCK |

Программно-аппаратный комплекс защиты от |

ПА |

|

|

(версия 3.1) |

несанкционированногодоступа и обработки |

|

|

|

|

конфиденциальной информации |

|

|

9 |

SECRET NET |

Система защиты (включая ее локальную версию) по |

ПА |

|

|

(версия 1 10) |

шестому классу защищенности для средств вычисли |

|

|

|

|

тельной техники |

|

|

10 |

СНЕГ 2.0 |

Программное средство защиты информации от |

П |

|

|

|

несанкционированного доступа в автоматизированных |

|

|

|

|

системах на базе автономной ПЭВМ с ОС MSDOSверсий |

|

|

|

|

5 0 и 6 22 но классу защищенности 1Б; по классу |

|

|

|

|

защищенности 2 — в сертифицированных средствах |

|

|

|

|

вычислительной техники |

|

|

|

|

|

|

|

11 |

Аккорд |

Программно-аппаратный комплекс (версия ПО и БИОС |

ПА |

|

|

|

1.31/1.10) но классу 1Д (для произвольной программной |

|

|

|

|

среды ПЭВМ) и по классу 1В (для функционально |

|

|

|

|

замкнутой программной среды ПЭВМ) — для АСУ |

|

|

|

|

|

|

|

12 |

SVET&Q |

Программно-аппаратный комплекс зашиты информации |

ПА |

|

|

|

от несанкционированного доступа в автоматизм |

|

|

|

|

романных системах по классу защищенности 1В, по |

|

|

|

|

классу защищенности 4 — для сертифицированных |

|

|

|

|

средств вычислительной техники |

|

|

|

|

|

|

|

13 |

ДИЗ (версия Ю) |

Программно-аппаратное средство зашиты информации |

ПА |

|

|

|

от несанкционированного доступа в локальных вы- |

|

|

|

|

числительных сетях Novel Netware (версия 3.11) и па |

|

|

|

|

автономных АРМ на базе ПЭВМ IBM PS/AT с ОС MS |

|

|

|

|

DOS версий 3 30 и выше по классу защищенности 2 для |

|

|

|

|

средств вычислительной техники |

|

|

|

|

|

|

|

14 |

SECRET NET |

Программно-аппаратный комплекс зашиты информации |

ПА |

|

|

(версия 2.1) |

от несанкционированного доступа в локальных |

|

|

|

|

вычислительных сетях Novel Netware (версия 3.11), |

|

|

|

|

Windows Workgroups (версия 3.11) с использованием ОС |

|

|

|

|

MS DOS (версии 3.3—7.0), PS DOS (версии 3.30—6.30) |

|

|

|

|

но классам защищенности 3А, 2Б, 1В для |

|

|

|

|

автоматизированных систем и классу защищенности 3 |

|

|

|

|

дня сертифицированных средств вычислительной |

|

|

|

|

техники |

|

|

|

|

|

|

№ |

Средство |

Назначение средства (область применения) |

Тип |

|

п/п |

средства |

|||

|

|

|||

|

|

|

|

|

15 |

SKIP (версия |

Программный продукт дня регулирования доступа на |

П |

|

|

1.0) |

интерфейсе локальная/глобальная сеть пол управлением |

|

|

|

|

ОС Windows. Соответствует техническим условиям и |

|

|

|

|

классу защищенности 3Б для АСУ |

|

|

|

|

|

|

|

16 |

SKIP (версия |

Программный продукт для регулирования доступа на |

П |

|

|

2.0) |

интерфейсе локальная/глобальная сеть пол управлением |

|

|

|

|

ОС Solans 2.4. Соответствует техническим условиям и |

|

|

|

|

классу защищенности ЗБ для АСУ |

|

|

|

|

|

|

|

17 |

Инфотекс |

Программное обеспечение корпоративной наложен ной |

П |

|

|

|

сети для удаленной защищенной связи, соответствует |

|

|

|

|

классу защищенности 1В для АСУ |

|

|

18 |

Шериф |

Программное средство защиты информации от не |

П |

|

|

|

санкционированного доступа |

|

|

19 |

Банк Клиент |

Средства защиты информации от несанкционированного |

П |

|

|

|

доступа автоматизированной системы пересылки |

|

|

|

|

документов |

|

|

20 |

Линтер |

Система управления базами данных версии 4.3, |

П |

|

|

|

соответствует классу защищенности 5 дня СВТ |

|

|

21 |

Лабиринт |

Аппаратно-программный комплекс «Система зашиты |

ПА |

|

|

|

информации на ПЭВМ» |

|

|

|

|

|

|

|

22 |

Пандора |

Система зашиты информации от несанкционированного |

ПА |

|

|

|

доступа в сетях передачи данных по протоколу TCP/IP — |

|

|

|

|

межсетевой экран «Пандора». Соответствует классу |

|

|

|

|

защищенности 3Б для АСУ |

|

|

|

|

|

|

|

23 |

Редут |

Программно-аппаратный комплекс защиты ПЭВМ от |

ПА |

|

|

|

несанкционированного доступа, соответствует классу |

|

|

|

|

защищенности 5 для средств вычислительной техники |

|

|

|

|

|

|

|

24 |

Secret Net |

Система защиты информации от несанкционированного |

П |

|

|

(версия 3 0) |

доступа дтя ОС Windows на рабочих станциях и сетевая |

|

|

|

|

ОС Novel Net Ware версии 3 11—4.1. Соответствует |

|

|

|

|

классу защищенности 3 для средств вычислительной |

|

|

|

|

техники |

|

|

|

|

|

|

|

25 |

ELITE |

Программное средство защиты информации от не- |

П |

|

|

|

санкционированного доступа в составе системы обра- |

|

|

|

|

ботки, хранения и передачи электронных документов |

|

|

|

|

Соответствует классу защищенности 5 для средств |

|

|

|

|

вычислительной техники |

|

|

|

|

|

|

|

26 |

СГУ-1 |

Система гарантированного уничтожения файлов и |

П |

|

|

|

затирания остаточной информации на магнитных носите |

|

|

|

|

лях и в памяти ЭВМ Соответствует классу |

|

|

|

|

защищенности 3 для средств вычислительной техники |

|

|

|

|

|

|

|

27 |

SVINKA-U |

Система защиты информации для ОС UNIX SVINKA-U» |

П |

|

|

|

версии 1 20. Соответствует классу защищенности 4 для |

|

|

|

|

СВТ |

|

|

28 |

Линтер ВС |

Защищенная «Мобильная сетевая система управления |

П |

|

|

(версия 5 1) |

базами данных «Линтер ВС» версии 5 1 Соответствует |

|

|

|

|

классу защищенности 3 для СВТ |

|

|

|

|

|

|

№ |

Средство |

Назначение средства (область применения) |

|

Тип |

|||

п/п |

|

средства |

|||||

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

29 |

DALLAS LOCK |

Программно-аппаратный |

комплекс |

защиты |

от |

не- |

ПА |

|

(версия 40) |

санкционированного доступа и обработки конфиденци- |

|

||||

|

|

альной информации |

|

|

|

|

|

|

|

|

|

|

|

|

|

30 |

Аккорд (версия |

Программно-аппаратный |

комплекс |

зашиты |

от |

не- |

ПА |

|

1.35) |

санкционированного доступа и обработки конфиденци- |

|

||||

|

|

альной информации |

|

|

|

|

|

31 |

МСВС |

Средства защиты информации от несанкционированного |

П |

||||

|

|

доступа операционной системы «Мобильная система |

|

||||

|

|

вооруженных сил». Соответствует классу защищенности |

|

||||

|

|

5 для средств вычислительной техники |

|

|

|

|

|

|

|

|

|

|

|

||

32 |

Optima (версия |

Система автоматизации |

технологических |

процессов |

П |

||

|

1 6) |

электронного документооборота «OPTIMA-Work-Flow- |

|

||||

|

|

SN» класса 1В |

|

|

|

|

|

33 |

Secret Net NT |

Система разграничения доступа |

|

|

|

ПА |

|

|

(версии 1 0) |

|

|

|

|

|

|

|

|

|

|

||||

34 |

TN-MSEC-TN-I |

Автоматизированная система управления «Менеджер |

П |

||||

|

|

элементов системы управления* по классу 1В для |

|

||||

|

|

автоматизированных систем |

|

|

|

|

|

|

|

|

|

||||

35 |

1MACS EMS |

Автоматизированная система управления «Менеджер |

П |

||||

|

(версия 3.0) |

элементов системы управления» по классу IB для |

|

||||

|

|

автоматизированных систем |

|

|

|

|

|

|

|

|

|

||||

36 |

TAMS |

Система зашиты информации от несанкционированного |

П |

||||

|

|

доступа по классу 1В для автоматизированных систем |

|

|

|||

|

|

|

|

||||

37 |

Рубеж |

Комплекс средств защиты информации и разграничении |

ПА |

||||

|

|

доступа к ПЭВМ по классу 1В для автоматизированных |

|

||||

|

|

систем |

|

|

|

|

|

|

|

|

|

||||

38 |

Спектр-Z |

Система защиты информации от несанкционированного |

П |

||||

|

|

доступа для различного класса ПЭВМ (автономных и |

|

||||

|

|

включенных в сеть), работающих под управлением ОС |

|

||||

|

|

Windows соответствует классу защищенности 1B для |

|

||||

|

|

средств вычислительной техники |

|

|

|

|

|

|

|

|

|

|

|

|

|

П р и м е ч а н и е П — программное средство; ПА — программно-аппаратное средство.

Case-технологии

Наданныймоментвтехнологииразработкипрограммногообеспечениясуществуютдваоснов ныхподходакразработкеинформационных систем,отличающиесякритериями декомпозициифункционально-модульный(структурный)иобъектно-ориентированный.

Функционально-модульный подход основан на принципе алгоритмической декомпозиции с выделением функциональных элементовиустановлениемстрогогопорядкавыполняемых действий.

Объектно-

ориентированныйподходоснованнаобъектнойдекомпозициисописаниемповедениясистемывтерм инахвзаимодействияобъектов.

Главнымнедостаткомфункционально-

модульногоподходаявляетсяоднонаправленностьинформационныхпотоковинедостаточнаяобрат наясвязь.Вслучаеизменениятребованийксистемеэтоприводиткполномуперепроектированию,поэ томуошибки,заложенныенараннихэтапах,сильносказываютсянапродолжительностиистоимостир азработки.Другойважнойпроблемойявляется неоднородность информационных ресурсов,

используемых вбольшинствеинформационныхсистем.Всилуэтихпричинвнастоящеевремянаибольшеераспрост ранениеполучилобъектно-ориентированныйподход.

Под CASE-технологией будем понимать

комплекспрограммныхсредств,поддерживающихпроцессысозданияисопровожденияпрограммно гообеспечения,включаяанализиформулировкутребований,проектирование, генерацию кода,

тестирование, |

документирование,обеспечение |

качества,конфигурационное |

управлениеиуправлениепроектом(CASE-средствоможетобеспечиватьподдержку |

||

тольковзаданных |

функциональныхобластяхилившироком |

диапазонефункциональных |

областей). |

|

|

Всвязисналичиемдвухподходовкпроектированиюпрограммногообеспечениясуществуют

CASE-технологииориентированныенаструктурныйподход,объектно-

ориентированныйподход,атакжекомбинированные.Однакосейчаснаблюдаетсятенденцияпереор

иентацииинструментальных |

|

|

средств,созданных |

|

дляструктурныхметодовразработки,наобъектно- |

|

|

||

ориентированныеметоды,чтообъясняетсяследующимипричинами: |

|

|

||

•возможностью |

сборки |

программной |

системыиз |

готовых |

компонентов,которыеможноиспользоватьповторно;

•возможностьюнакопленияпроектныхрешенийввидебиблиотек классовнаосновемеханизмовнаследования;

•простотойвнесенияизмененийвпроектыза счет инкапсуляции данныхвобъектах;

•быстройадаптациейприложенийкизменяющимсяусловиямзасчет использованиясвойствнаследованияиполиформизма;

•возможностьюорганизациипараллельнойработыаналитиков,проектировщиковипрограм мистов.

Рассмотренныеранееконцепцииобъектно-ориентированного подхода и распределенных вычислений сталибазой для создания консорциума Object Management Group

(OMG),членамикоторой |

являютсяболее500ведущих |

компьютерныхкомпаний(Sun,DEC,IBM,HP,Motorolaидр.).Основнымнаправлениемдеятельности

консорциумаявляетсяразработкаспецификацийистандартов

длясозданияраспределенныхобъектныхсистемвразнородныхсредах.Базисомсталиспецификации

подназваниемObjectManagementArchitecture(ОМА).

ОМА состоит из четырех основных компонентов,представляющихспецификацииразличныхуровнейподдержкиприложенийрисунок

26:

Рисунок 26 – Спецификация OMA

•архитектура брокера запросов объектов (CORBA — Common ObjectRequestBrokerArchitecture) определяетмеханизмывзаимодействия объектов в разнородной сети;

•объектные сервисы (Object Services) являются основными системными сервисами,

используемыми разработчиками для созданияприложений;

•универсальные средства (Common Facilities) являются высокоуровневыми системными сервисами, ориентированными на поддержку пользовательских приложений (электронная почта, средства печати и др.);

•прикладные объекты (Application Object) предназначены для решения конкретных прикладных задач.

Исходя из основных положений объектно-ориентированного подхода рассмотрим концепцию идеального объектно-ориентированного CASE-средства.

Существует несколько объектно-ориентированных методов, авторами наиболее распространенных из них являются Г Буч, Д Рамбо, И Джекобсон. В настоящее время наблюдается процесс сближения объектно-ориентированных методов. В частности, указанные выше авторы создали и выпустили несколько версий унифицированногометодаUML (UnifiedModelingLanguage — унифицированный язык моделирования).