- •Правовая, техническая, криптографическая, физическая защита информации.

- •Защита информации от утечки, защита информации от несанкционированного воздействия, защита информации от несанкционированного доступа.

- •Система защиты информации, политика безопасности, безопасность информации.

- •Угроза безопасности информации, источник угрозы информационной безопасности, уязвимость информационной системы, модель угроз безопасности информации.

- •Пример «Модель угроз»

- •Федеральные законы рф, косвенно регулирующие вопросы защиты информации

- •Федеральные органы исполнительной власти, регламентирующие вопросы защиты информации и области их компетенции

- •Ключевые указы Президента рф в области обеспечения информационной безопасности

- •Ключевые постановления Правительства рф в области информационной безопасности

- •Руководящие и методические документы фстэк России: документы, устанавливающие требования и рекомендации по защите информации (назначение и содержание)

- •Руководящие и методические документы фстэк России: нормативно-методические документы, определяющие требования по защите информации от нсд (назначение и содержание)

- •Руководящие и методические документы фстэк России: нормативные документы, определяющие требования по защите персональных данных (назначение и содержание)

- •Руководящие и методические документы фсб России в области информационной безопасности (назначение и содержание)

- •Приказы Минкомсвязи в области информационной безопасности (назначение и содержание)

- •Межведомственные документы в области информационной безопасности (назначение и содержание)

- •Ключевые государственные стандарты в области информационной безопасности, их назначение

- •Нормативные правовые акты в области государственной тайны, их назначение

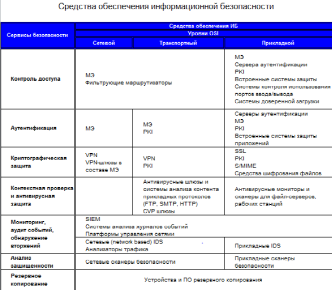

- •Классификация средств защиты информации

- •Механизмы идентификации и аутентификации, разграничение прав в ос Linux

- •Атрибуты файлов в ос Linux

- •Регистрация событий в ос Linux

- •Базовые механизмы защиты ос ms Windows (перечень, назначение)

- •Встроенные механизмы защиты ms Windows- групповые и локальные политики безопасности

- •Встроенные механизмы защиты ms Windows-защита от вирусов

- •Встроенные механизмы защиты ms Windows-защита от данных

- •Встроенные механизмы защиты ms Windows-управление обновлениями в ос

- •Определение мэ. Преимущества использования мэ. Способы подключения. От каких угроз не защищает мэ.

- •Архитектура мэ.

- •Классификация мэ.

- •Технология nat

- •Технология обеспечения безопасности, реализуемые в мэ

- •Отличительные особенности от классических СрЗи

- •Угрозы, нейтрализуемые/парируемые dlp-системами, и плюсы от их внедрения.

- •Способы детектирования информации

- •Компоненты dlp-систем

- •Примеры dlp-систем

- •Ограничения dlp-систем

- •Основное протоколы построения сетей vpn

- •Основные схемы организации vpn-соединений

- •Задачи, решаемые siem-системами

- •Примеры siem-систем

- •Ограничения siem-систем

- •Штатные механизмы защиты информации в субд

- •Мандатная защита

- •Штатные механизмы защиты информации в активном сетевом оборудовании

- •Штатные механизмы защиты информации в средствах виртуализации

-

Классификация средств защиты информации

Схема классификации:

-

По уровню модели ВОС

-

По типу блокируемых угроз

-

По защищаемым объектам (локальные, сетевые)

-

По уровню использования (индивидуальные, корпортаивные)

-

По реализации (программные, аппаратные, программно-аппаратные)

Аппаратные средства защиты информации — это различные технические устройства, системы и сооружения, предназначенные для защиты информации от разглашения, утечки и несанкционированного доступа.

По назначению аппаратные средства классифицируют на средства обнаружения, средства поиска и детальных измерений, средства активного и пассивного противодействия. При этом по тех возможностям средства защиты информации могут быть общего на значения, рассчитанные на использование непрофессионалами с целью получения общих оценок, и профессиональные комплексы, позволяющие проводить тщательный поиск, обнаружение и измерения все характеристик средств промышленного шпионажа.

Программно-аппаратные – USB ключи и другие

Классификация средств ИБ по типу блокируемых угроз:

-

Антивирусные средства

-

Средства защиты от DoS-атак

Система защиты от DDoS атак базируется на уже имеющихся в сети маршрутизаторах и добавляет в сеть свои два компонента:

-

устройство для блокирования DDoS атаки. В английском языке это устройство называют mitigator. В связи с отсутствием аналогичных статей по данной теме я введу русский термин: буду называть его блокиратор;

-

устройство со встроенным искусственным интеллектом для обнаружения DDoS атаки и перенаправления атаки на блокиратор, буду называть его детектор.

Надо заметить, что в задачу блокиратора входит не только блокирование трафика, но и его замедление. После обнаружения DDoS атаки на какую-то сеть анализатор трафика вставляет в таблицы динамической маршрутизации (при помощи BGP или OSPF) запись, которая говорит, что маршрут в атакуемую сеть лежит через этот блокиратор.

В результате весь трафик атаки начинает проходить через блокиратор, что дает возможность заблокировать трафик атаки, а легитимный трафик передать в защищаемую сеть. Передача в защищаемую сеть осуществляется любым доступным способом, например при помощи инкапсуляции трафика внутри GRE.

После завершения атаки, таблица маршрутизации перенастраивается, чтобы трафик проходил через конечный маршрутизатор, связанный с этой сетью.

Более подробно работу рассмотрим на конкретном примере: связка детекторов Arbor SP + с блокиратором Arbor TMS. SP здесь в названии означает Service Provider, а TMS - Threat Management System. Надо заметить, что детекторы Arbor SP часто используются совместно с блокираторами других компаний, например, они совместно работают с Cisco Guard и CloudShield CS-2000.

-

Средства защиты от сетевых атак (МЭ, IDS, IDP)

-

Средства защиты от утечек конфиденциальной информации (DLP)

-

Средства защиты от несанкционированного доступа:

-

Средства управления доступом

-

Средства аутентификации

-

Средства криптографической защиты

Комплексные