- •Правовая, техническая, криптографическая, физическая защита информации.

- •Защита информации от утечки, защита информации от несанкционированного воздействия, защита информации от несанкционированного доступа.

- •Система защиты информации, политика безопасности, безопасность информации.

- •Угроза безопасности информации, источник угрозы информационной безопасности, уязвимость информационной системы, модель угроз безопасности информации.

- •Пример «Модель угроз»

- •Федеральные законы рф, косвенно регулирующие вопросы защиты информации

- •Федеральные органы исполнительной власти, регламентирующие вопросы защиты информации и области их компетенции

- •Ключевые указы Президента рф в области обеспечения информационной безопасности

- •Ключевые постановления Правительства рф в области информационной безопасности

- •Руководящие и методические документы фстэк России: документы, устанавливающие требования и рекомендации по защите информации (назначение и содержание)

- •Руководящие и методические документы фстэк России: нормативно-методические документы, определяющие требования по защите информации от нсд (назначение и содержание)

- •Руководящие и методические документы фстэк России: нормативные документы, определяющие требования по защите персональных данных (назначение и содержание)

- •Руководящие и методические документы фсб России в области информационной безопасности (назначение и содержание)

- •Приказы Минкомсвязи в области информационной безопасности (назначение и содержание)

- •Межведомственные документы в области информационной безопасности (назначение и содержание)

- •Ключевые государственные стандарты в области информационной безопасности, их назначение

- •Нормативные правовые акты в области государственной тайны, их назначение

- •Классификация средств защиты информации

- •Механизмы идентификации и аутентификации, разграничение прав в ос Linux

- •Атрибуты файлов в ос Linux

- •Регистрация событий в ос Linux

- •Базовые механизмы защиты ос ms Windows (перечень, назначение)

- •Встроенные механизмы защиты ms Windows- групповые и локальные политики безопасности

- •Встроенные механизмы защиты ms Windows-защита от вирусов

- •Встроенные механизмы защиты ms Windows-защита от данных

- •Встроенные механизмы защиты ms Windows-управление обновлениями в ос

- •Определение мэ. Преимущества использования мэ. Способы подключения. От каких угроз не защищает мэ.

- •Архитектура мэ.

- •Классификация мэ.

- •Технология nat

- •Технология обеспечения безопасности, реализуемые в мэ

- •Отличительные особенности от классических СрЗи

- •Угрозы, нейтрализуемые/парируемые dlp-системами, и плюсы от их внедрения.

- •Способы детектирования информации

- •Компоненты dlp-систем

- •Примеры dlp-систем

- •Ограничения dlp-систем

- •Основное протоколы построения сетей vpn

- •Основные схемы организации vpn-соединений

- •Задачи, решаемые siem-системами

- •Примеры siem-систем

- •Ограничения siem-систем

- •Штатные механизмы защиты информации в субд

- •Мандатная защита

- •Штатные механизмы защиты информации в активном сетевом оборудовании

- •Штатные механизмы защиты информации в средствах виртуализации

-

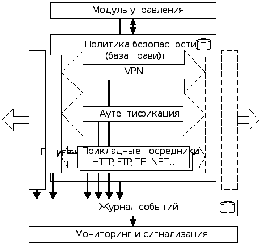

Архитектура мэ.

-

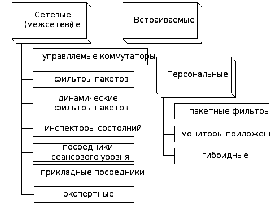

Классификация мэ.

Классификация МЭ по типу защищаемых объектов

Классификация МЭ по уровням модели OSI

-

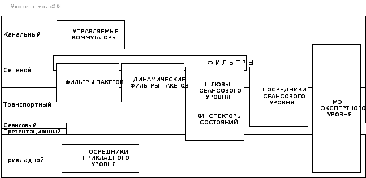

Технология nat

-

Динамическая трансляция

-

Динамическая трансляция с динамической выборкой IP-адресов

-

Статическая трансляция

-

Трансляция с динамической выборкой IP-адресов

-

Комбинированный режим

Назначение

-

Сокрытие адресного пространства защищаемых сетей

-

Защита сетей от удаленных механизмов исследования

-

Подключение к глобальным сетям при отсутствии достаточного количества зарегистрированных IP-адресов Интернет

-

Прозрачное подключение к ресурсам защищаемых сетей

-

Балансировка нагрузки

-

Принудительное прокcирование

NAT. Динамическая трансляция (пример)

-

Технология обеспечения безопасности, реализуемые в мэ

-

Сетевая трансляция адресов

-

Динамическая трансляция

-

Динамическая трансляция с динамической выборкой IP-адресов

-

Статическая трансляция

-

Трансляция с динамической выборкой IP-адресов

-

Комбинированный режим

Назначение

-

Сокрытие адресного пространства защищаемых сетей

-

Защита сетей от удаленных механизмов исследования

-

Подключение к глобальным сетям при отсутствии достаточного количества зарегистрированных IP-адресов Интернет

-

Прозрачное подключение к ресурсам защищаемых сетей

-

Балансировка нагрузки

-

Принудительное прокcирование

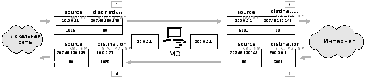

NAT. Динамическая трансляция (пример)

-

Трансляция портов

-

Антивирусная защита

-

Деструктивный программный код

-

Вирусы

-

Троянские программы

-

DDos-агенты

-

Активное содержимое протокола HTTP (Java, JavaScript, ActiveX)

-

Защита транспортных потоков

-

Антивирусные шлюзы

-

Антивирусные шлюзы в составе МЭ

-

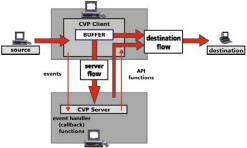

Сервера CVP

-

Аутентификация

-

Прозрачность аутентификации

-

Типы аутентификации

-

Протоколы и схемы аутентификации

-

Управление бюджетами пользователей

-

Обнаружение вторжений и необычной активности

-

Сложность реализации функций IDS

-

Отложенный анализ на основе журналов событий

-

Управление бюджетами пользователей

-

Контроль времени действия правил политики безопасности

-

Усиление и гибкость политики безопасности

-

Виртуальные частные сети

-

Split DNS

-

Балансировка нагрузки и управление полосой пропускания

-

Проблемы стека TCP/IP

-

Гарантирование полосы пропускания

-

Управление нагрузкой на прикладные сервисы

-

Отличительные особенности от классических СрЗи

Под DLP (Data Leak Prevention)-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации.

Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Поскольку DLP-система должна препятствовать утечкам конфиденциальной информации, то она в обязательном порядке имеет встроенные механизмы определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Как правило, наиболее распространены два способа: путём анализа специальных маркеров документа и путём анализа содержимого документа. В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система.