- •1. Сущность и задачи ксзи

- •2. Необходимость и принципы создания ксзи

- •3. Организация архитектурного построения ксзи

- •4. Специфические функции и задачи ксзи

- •5. Методы формирования функций защиты

- •6. Функции управления ксзи

- •7. Планирование как элемент управления ксзи

- •8. Классификация задач зи

- •9. Система управления иб (в соответствие с гост р 27001-2005)

- •Система управления предприятия

- •Этапы создания суиб

- •1. Принятие решения о создании суиб

- •2. Подготовка к созданию суиб

- •3. Анализ рисков

- •4. Разработка политик и процедур суиб

- •5. Внедрение суиб в эксплуатацию

- •10. Управление рисками как основной вид управления в суиб

- •Реализация плана обработки рисков

- •11. Разработка политик и процедур суиб

- •Внедрение суиб в эксплуатацию

- •Подготовка к сертификационному аудиту

- •12. Классификация субъектов и объектов доступа к зи

- •13. Понятие и структура Концепции и Политики безопасности

- •14. Основные этапы разработки пиб

- •Разработка политики иб в соответствии в международными стандартами

- •6) Сертификация суиб на соответствие требованиям нормативных документов (стрелка от него) Документы, сопровождающие процедуру сертификации.

- •15. Содержание основных разделов пиб

- •16. Пиб в стандарте гост р исо/мэк 17799-2005 «ит. Практические правила управления иб»

- •17. Основы стандарта гост р исо/мэк 15408-2002 «Общие критерии оценки безопасности ит»

- •Назначение профиля защиты

- •18. Основы стандарта cobit

- •Описание структуры.

- •Принципы аудита.

- •19. Основы экономической эффективности ксзи

- •Методика расчета ущерба

- •20. Библиотека itil и ее роль в обеспечении иб

19. Основы экономической эффективности ксзи

Риск =Ущерб*Вероятность

Методика расчета ущерба

Исходные данные:

1. Время простоя вследствие атаки tп (час)

2. Время восстановления после атаки tв (час)

3. Время повторного ввода потерянной информации tви (час)

4. Зарплата обслуживающего персонала Zо

5. Зарплата сотрудников атакованного узла (сегмента) Zс

6. Число обслуживающего персонала Nо

7. Число сотрудников атакованного узла Nс

I. Расчет стоимости потерь от снижения производительности сотрудников атакованного узла (сегмента)

Пп = (Zс (за месяц)/192)*tп

II. Стоимость восстановления работоспособности атакованного узла (сегмента)

Пв = стоимость повторного ввода инф-и + стоимость восстановления узла + стоимость зап.частей

Пви = (Zс/192)*tви

Ппв = (Zс/192)*tв

III. Упущенная выгода от простоя атакованного узла

U = Пп + Пв + V

V = (Объем продаж атакованного узла за год/ 52*5*8) * (tп + tв + tви)

Общий ущерб = упущенная выгода от простоя атаки узлов по всем узлам за год.

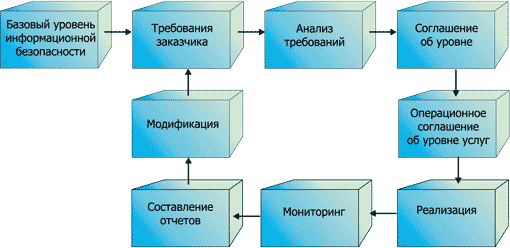

20. Библиотека itil и ее роль в обеспечении иб

Б иблиотека

ITIL

(IT

Infrastructure

Library

– библиотека инфраструктур инф.технологий)

не является стандартом и описывает

способы взаимодействий подразделений,

занимающихся IT.

Результатом применения ITIL в организации

должно стать повышение конкурентоспособности

компании в целом. Библиотека описывает

только лучшие практики, которые на деле

обязательно должны быть адаптированы

к нуждам конкретной организации. Согласно

ITIL, процесс обеспечения IT-безопасности

состоит из нескольких этапов (см.

рисунок). Прежде всего, он включает

обеспечение базового уровня IT-безопасности,

затем определение требований заказчика

и анализ этих требований, далее подписание

соглашения об уровне сервиса и, наконец,

реализацию и контроль выбранного

решения, отчетность и модификацию. Часть

шагов циклически повторяется, обеспечивая

тем самым постоянное взаимодействие

всех участников процесса.

иблиотека

ITIL

(IT

Infrastructure

Library

– библиотека инфраструктур инф.технологий)

не является стандартом и описывает

способы взаимодействий подразделений,

занимающихся IT.

Результатом применения ITIL в организации

должно стать повышение конкурентоспособности

компании в целом. Библиотека описывает

только лучшие практики, которые на деле

обязательно должны быть адаптированы

к нуждам конкретной организации. Согласно

ITIL, процесс обеспечения IT-безопасности

состоит из нескольких этапов (см.

рисунок). Прежде всего, он включает

обеспечение базового уровня IT-безопасности,

затем определение требований заказчика

и анализ этих требований, далее подписание

соглашения об уровне сервиса и, наконец,

реализацию и контроль выбранного

решения, отчетность и модификацию. Часть

шагов циклически повторяется, обеспечивая

тем самым постоянное взаимодействие

всех участников процесса.

Процесс обеспечения IT-безопасности в рамках ITIL.

В ITIL описываются ПИБ, управление доступом, безопасность персонала, физическая безопасность и т.д.

Что нужно защищать:

Персонал

Процессы (управление рисками/ инцидентами)

Продукты и технологии для ИБ и ИС

Партнеры и поставщики

Если CobIT для постановки целей и внутренних аудитов (управленческий стандарт), то ITIL – для построения системы процессов (больше практики).

Состоит из 5 книг:

Стратегия услуг

Проектирование услуг

Преобразование услуг

Эксплуатация услуг

Непрерывное улучшение качества услуг

Сервис DEST – служба, которая обеспечивает поддержку пользователей и ИС. Создается база знаний. На основе этого можно оценить эффективность работы IT-отдела, показываются основные проблемы, которые тяжело решаются на предприятии. Материалы ITIL не содержат конкретных требований к средствам защиты, а лишь описывают общую организацию работ.