- •Введение

- •1. Основы безопасности электронной коммерции

- •1.1 Традиционная и электронная коммерция

- •1.2 Безопасность платежных систем традиционной коммерции

- •1.3 Инфраструктура безопасности электронной коммерции

- •2. Безопасность электронных транзакций в системах в2с и с2с

- •2.1 Безопасность заочных карточных транзакций

- •2.2 Протокол безопасных электронных транзакций set

- •2.3 Новые протоколы безопасности заочных платежей

- •2.4 Безопасность транзакций с использованием электронных денег

- •2.5 Безопасность платежных смарт-карт и электронных кошельков

- •3. Безопасность электронных транзакций в системах в2в

- •3.1 Безопасность систем «Клиент – Банк»

- •3.2 Безопасность систем межбанковских расчетов

- •3.3. Правовые вопросы электронной коммерции

- •3.4. Российские платежные системы электронной коммерции и их безопасность

- •Заключение

- •Список литературы

процессинговый центр передает в расчетный банк сведения о совершенной транзакции. Деньги со счета покупателя в банке-эмитенте перечисляются через расчетный банк на счет магазина в банке-эквайере.

Для проведения подобных платежей в большинстве случаев необходимо специальное программное обеспечение. Оно может поставляться покупателю, (называемое электронным кошельком), продавцу и его обслуживающему банку.

Безопасность использования пластиковых карт с магнитной полосой.

При расчётах через Интернет и получении наличности через фальшивые банкоматы возможна электронная кража денег со счёта. Поэтому следует быть крайне осторожным. Для этого требуется не использовать сомнительные платёжные шлюзы, особенно на порнографических сайтах. В некоторых странах существуют фальшивые банкоматы, считывающие магнитные полосы и коды, после чего деньги уходят к мошенникам. Такие банкоматы могут даже выдать наличные. Поэтому в таких странах рекомендуется пользоваться банкоматами при банках и крупных торговых центрах. Также не рекомендуется говорить номер своей карты и код CVV2/CVC2 на обратной стороне (в связи с тем, что данных реквизитов обычно достаточно для совершения платежей в Интернет). Замурованный в стену банкомат или банкомат, находящийся в здании банка — более надёжный способ снятия денег со счёта.

При получении денег через банкомат и многих терминалах требуется ввести PIN-код, обычно состоящий из четырёх цифр. Рекомендуется его запомнить и ни в коем случае не хранить его вместе с картой. У незаконного обладателя чужой карты есть не менее десяти тысяч вариантов, однако после третьего неправильного ввода PIN-кода карта обычно блокируется на сутки, а некоторые банки-эмитенты в таких случаях могут даже дать банкомату команду на захват карты. Если карта VISA, то в этом случае карту обычно пересылают в банк-эмитент, так как банк-эквайер в этом случае получает вознаграждение. Если это MasterCard, то карта никуда не пересылается, так как вознаграждения не предусмотрено, и обычно такие захваченные карты сторонних банков через некоторое время уничтожаются, если не поступит никакой информации из банка-эмитента. Если же хранить код вместе с картой, то злоумышленнику не составит никакого труда получить деньги в любом банкомате.

При оплате в торговых точках код чаще всего вводить не требуется, однако на обратной стороне карты стоит подпись владельца. При покупке выпускается два чека. На одном покупатель расписывается и оставляет продавцу. Подписи на карте и чеке должны совпадать. Для безопасности нельзя позволять продавцу производить действия, в результате которых карта исчезает из поля зрения её владельца[6.ст.96].

При обмене карты в связи с истечением срока действия необходимо следить, чтобы сданная карта была разрезана банковским работником как минимум пополам. Новую карту необходимо как можно быстрее активировать, то есть совершить с ней любую операцию, например, запросить в банкомате баланс счёта. При получении конверта с PIN-кодом необходимо проследить, чтобы он был запечатан.

1.3 Инфраструктура безопасности электронной коммерции

По определению CNP-транзакция (Cardholder Not Present) представляет собой операцию покупки по пластиковой карте, в момент совершения которой клиент не пРисунокутствует лично в торговой точке, а сообщает торговой точке реквизиты своей карты (обычно номер карты и ее срок годности), необходимые для проведения авторизации, заочно (письмом, по телефону, сети передачи данных и т. п.).

На рисунке 5 представлена схема операции покупке по пластиковой карте.

Рисунок. 5. - Схема операции покупки по пластиковой карте

Обычно процесс покупки выглядит следующим образом. Клиент с помощью персонального компьютера (или другого устройства), подключенного к сети Интернет, выбирает интересующие его товары в виртуальной витрине товаров сайта торговой точки. Подтвердив выбор товаров и согласие с их стоимостью, клиент сообщает торговой точке о желании заплатить за покупку с помощью пластиковой карты.

Далее происходит диалог между торговой точкой и владельцем карты, целью которого является получение реквизитов карты покупателя для их представления в сеть в виде стандартного авторизационного запроса. В течение этого диалога торговая точка и покупатель иногда имеют возможность аутентифицировать друг друга, что обеспечивает безопасность транзакции.

Полученные от клиента данные о реквизитах карты (кстати, торговая точка может и «не видеть» эти данные) торговая точка передает своему обслуживающему банку, который на основе этих данных формирует и представляет в сеть авторизационный запрос. Начиная с этого момента, транзакция обрабатывается по тем же правилам, что и обычная операция покупке по пластиковой карте. Авторизационный запрос обслуживающего банка в виде сообщения в формате, принятом в соответствующей платежной системе, передается банку-эмитенту клиента, который авторизует транзакцию и о результате авторизации сообщает обслуживающему банку. Обслуживающий банк передает торговой точке решение эмитента, которое сообщается владельцу карты. В случае успешного завершения транзакции клиент получает электронный чек, содержащий адрес торговой точки в Интернете, ее название, сумму покупки и т. п.

Способы решения проблемы безопасности транзакций в электронной коммерции

С самого начала внедрения электронной коммерции стало очевидно, что методы идентификации владельца карты, применяемых в обычных транзакциях, являются неудовлетворительными для транзакций электронной коммерции.

Действительно, при совершении операции покупки в физическом магазине продавец имеет право рассмотреть предъявляемую для расчета пластиковую карту на предмет ее соответствия требованиям платежным системам (в частности проверить наличие голограммы, специальных секретных символов, сверить подписи на панели и торговом чеке и т. п.). Кроме того, продавец может потребовать от покупателя документ, удостоверяющий его личность. Все это делает мошенничество по поддельной карте достаточно дорогим предприятием.

В случае транзакции в электронной коммерции все, что требуется от мошенника – знание реквизитов карты. Затраты, связанные с изготовлением поддельной физической карты, в этом случае не требуется.

На рисунке 6 представлена схема выполнения транзакций.

Рисунок. 6. Схема способа выполнения транзакций через Интернет.

В мире пластиковых карт с магнитной полосой самым надежным способом защиты транзакции от мошенничества является использование PIN-кода для идентификации владельца карты его банком-эмитентом. Секретной информацией, которой обладает владелец карты, является PIN-код. Он представляет собой последовательность, состоящую из 4-12 цифр, известную только владельцу карты и его банку-эмитенту. PIN-код применяется всегда при проведении транзакции повышенного Рисунокка, например при выдаче владельцу карты наличных в банкоматах. Выдача наличных в банкоматах происходит без пРисунокутствия представителя обслуживающего банка (ситуация похожа на транзакцию электронной коммерции). Поэтому обычных реквизитов карты для защиты операции «снятия наличных в банкомате» недостаточно и используется секретная дополнительная информация - PIN-код.

Более того, общая тенденция развития платежных систем – более активное использование PIN-кода для операций «покупки» по дебетовым картам. Казалось бы, использование подобного идентификатора могло бы помочь решить проблему безопасности , однако это не так. К сожалению, в приложении к электронной коммерции этот метод в классическом виде неприменим.

Использование PIN-кода должно производиться таким образом, чтобы этот секретный параметр на всех этапах обработки транзакций оставался зашифрованным (он должен быть известен только владельцу карты и банку-эмитенту). В реальном мире это требование реализуется за счет использования в устройствах ввода транзакции специальных физических устройств, называемых PIN-PAD и содержащих Hardware Security Module – аппаратно-программные устройства защиты, позволяющие хранить и преобразовывать поступающую информацию надежным образом. Эти устройства хранят специальным образом защищенный секретный коммуникационный ключ, сгенерированный обслуживающим банком данной торговой точки. Когда владелец карты вводит значение PIN-кода, оно немедленно шифруется коммуникационным ключом и отправляется внутри авторизационного запроса на хост обслуживающего банка. На хосте обслуживающего банка зашифрованный идентификационный код перекодируется внутри Hardware Security Module хоста (хост обслуживающего банка также имеет свой устройство шифрования) в блок, зашифрованный на коммуникационном ключе платежной системы, и передается в сеть для дальнейшего предъявления эмитенту. По дороге к эмитенту PIN-код будет преобразовываться еще несколько раз, но это не важно. Важно другое – для того, чтобы следовать классической схеме обработки PIN-кода, каждый владелец карты должен хранить криптограммы коммуникационных ключей всех обслуживающих банков, что на практике невозможно.

Классическую схему можно было бы реализовать с помощью применения асимметричных алгоритмов с шифрованием PIN-кода владельца карты открытым ключом торговой точки. Однако для представления PIN-кода в платежную сеть его необходимо зашифровать, как это принято во всех платежных системах, симметричным ключом.

Существует другое, неклассическое решение по использованию PIN-кода. Например, можно на компьютере владельца карты шифровать PIN-код плюс некоторые динамически меняющиеся от транзакции к транзакции данные на ключе, известном только эмитенту и владельцу карты. Такой подход потребует решения задачи распределения секретных ключей. Эта задача является весьма непростой (очевидно, что у каждого владельца карты должен быть свой индивидуальный ключ), и если уж она решается, то использовать ее решение имеет смысл для других, более эффективных по сравнению с проверкой PIN-кода методов аутентификации владельца карты.

В то же время идея проверки PIN-кода была реализована для повышения безопасности транзакций в электронной коммерции по картам, базы данных которых хранятся на хосте процессора STB CARD. В общих чертах STB CARD реализует следующую схему. Владельцы карт, эмитенты которых держат свою базу данных карточек на хосте STB CARD, могут получить дополнительный PIN-код, называемый PIN2. Этот код представляет собой последовательность из 16 шестнадцатеричных цифр, которая распечатывается в PIN-конверте, передаваемом владельцу карты, и вычисляется эмитентом с помощью симметричного алгоритма шифрования, примененного к номеру карты и использующего секретный ключ, известный только эмитенту карты.

Далее во время проведения транзакции на одной из торговых точек, обслуживаемом банком STB CARD, у владельца карты в процессе получения данных о клиенте запрашивается информация по PIN2. Клиент вводит это значение в заполняемую форму и возвращает ее торговой точке.

Здесь следует заметить, что владелец карты в действительности ведет диалог в защищенной SSL-сессии не с торговой точкой, а с виртуальный POS-сервером, через который работает торговая точка.

Возвращаясь к схеме STB CARD, отметим, что, конечно же, в заполненной клиентом форме PIN2 не содержится, а в действительности все выглядит следующим образом: торговая точка (точнее, сервер Assist), определив, что имеет дело с картой банка STB CARD, передает владельцу карты форму, содержащую подписанный java-апплет, реализующий некоторый симметричный алгоритм шифрования. При этом PIN2 играет роль секретного ключа этого алгоритма шифрования, а шифруемые данные получаются в результате применения хэш-функции к номеру карты, сумме и дате транзакции, а также случайному числу Nn генерируемому торговой точкой. Таким образом, в заполненной владельцем карты форме пРисунокутствует только результат шифрования перечисленных выше данных о транзакции на ключе PIN2.

Далее торговая точка формирует авторизационное сообщение, передаваемое на хост обслуживающего банка, содержащее помимо “стандартных” данных транзакции еще результат шифрования и случайное число Nn.

Эмитент карты, получив сообщение торговой точки, по номеру карты вычисляет значение PIN2, и далее по номеру карты, сумме и дате транзакции, а также по случайному числу Nn, вычисляет результат шифрования этих данных на ключе PIN2. Если полученная величина совпадает с аналогичной величиной полученной из сообщения торговой точки, верификации PIN-коды считается выполненной успешно. В противном случае транзакция отвергается.

Таким образом, технология проверки PIN-кода, принятая в системе STB CARD, в действительности обеспечивает не только динамическую аутентификацию клиента, но еще и гарантирует «сквозную» целостность некоторых данных о транзакции (сумма транзакции, номер карты). Под «сквозной» целостностью здесь понимается защита от модификации данных на всем протяжении от их передачи от клиента до банка-эмитента.

Минусы данного подхода состоят в следующем:

- для реализации схемы проверки значения PIN-кода необходимо, чтобы торговая точка умела формировать соответствующую форму с java-апплетом, что сразу сужает область применения схемы в относительно небольшом множестве торговых точек;

- использование длинного (16 hex цифр) ключа делает его применение на практике крайне неудобным для владельца карты[5.ст.10];

- защита от подставки (форма, запрашивающая PIN2, предоставляется клиенту не торговой точкой, а мошенником, с целю узнать PIN2) основана на надежности аутентификации клиентом сервера торговой точки, а также на подписывании апплета секретным ключом сервера торговой точки. Поскольку нарушение обоих защит приводит только к появлению на экране монитора владельца карты соответствующего предупреждения, сопровождаемого вопросом продолжить сессию или нет, то особенно доверять этим формам защиты не стоит;

- использование хэш-функции в алгоритмах шифрования, как известно данная функция обратима;

В результате проведенного анализа платежные системы сформировали основные требования к схемам проведения транзакции в электронной коммерции, обеспечивающим необходимый уровень ее безопасности.

Эти требования сводятся к следующему:

- Аутентификация участников покупки (покупателя, торговой точки и ее обслуживающего банка). Под аутентификацией покупателя (продавца) понимается процедура, доказывающая (на уровне надежности известных криптоалгоритмов) факт того, что данный владелец карты действительно является клиентом некоторого эмитента-участника (обслуживающего банка-участника) данной платежной системы. Аутентификация обслуживающего банка доказывает факт того, что банк является участником данной платежной системы.

- Реквизиты платежной карты (номер карты, срок ее действия, CVC2/CVV2 и т. п.), используемой при проведении транзакции, должны быть конфиденциальными для торговой точки.

- Невозможность отказа от транзакции для всех участников транзакции, то есть наличие у всех участников неоспоримого доказательства факта совершения покупки (заказа или оплаты).

- Гарантирование магазину платежа за электронную покупку – наличие у торговой точки доказательства того, что заказ был выполнен.

SSL (англ. Secure Sockets Layer — уровень защищённых сокетов) - криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером. SSL изначально разработан компанией Netscape Communications. Впоследствии на основании протокола SSL 3.0 был разработан и принят стандарт RFC, получивший имя TLS.

Протокол обеспечивает конфиденциальность обмена данными между клиентом и сервером, использующими TCP/IP, причём для шифрования используется асимметричный алгоритм с открытым ключом. При шифровании с открытым ключом используются два ключа, причем любой из них может использоваться для шифрования сообщения. Тем самым, если используется один ключ для шифрования, то соответственно для расшифровки нужно использовать другой ключ. В такой ситуации можно получать защищённые сообщения, публикуя открытый ключ, и храня в тайне секретный ключ.

Протокол SSL состоит из двух подпротоколов: протокол SSL записи и рукопожатия. Протокол SSL записи определяет формат, используемый для передачи данных. Протокол SSL включает рукопожатие с использованием протокола SSL записи для обмена сериями сообщений между сервером и клиентом во время установления первого соединения. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат.

SSL предоставляет канал, имеющий 3 основных свойства:

Аутентификация. Сервер всегда аутентифицируется, в то время как клиент аутентифицируется в зависимости от алгоритма.

Целостность. Обмен сообщениями включает в себя проверку целостности.

Частность канала. Шифрование используется после установления соединения и используется для всех последующих сообщений.

Сертификат X.509 – стандарт, определяющий форматы данных и процедуры распределения открытых ключей с помощью сертификатов с цифровыми подписями, которые предоставляются сертификационными органами (CA).

Для технологии открытых ключей необходимо, чтобы пользователь открытого ключа был уверен, что этот ключ принадлежит именно тому удаленному субъекту (пользователю или системе), который будет использовать средства шифрования или цифровой подписи. Такую уверенность дают сертификаты открытых ключей, то есть структуры данных, которые связывают величины открытых ключей с субъектами. Эта связь достигается цифровой подписью доверенного CA под каждым сертификатом. Сертификат имеет ограниченный срок действия, указанный в его подписанном содержании. Поскольку пользователь сертификата может самостоятельно проверить его подпись и срок действия, сертификаты могут распространяться через незащищенные каналы связи и серверные системы, а также храниться в кэш-памяти незащищенных пользовательских систем. Содержание сертификата должно быть одинаковым в пределах всего PKI. В настоящее время в этой области предлагается общий стандарт для Интернет с использованием формата X.509 v3:

Номер версии

Серийный номер

Эмитент

Субъект

Открытый ключ субъекта (алгоритм, ключ)

Период действия

Дополнительные (необязательные) значения

Алгоритм подписи сертификата

Значение подписи сертификата

X509-сертификаты хранятся как правило в виде DER (стандартное расширение .cer) или PEM-файлов.

Cписок отзыва сертификатов (CRL)

CRL представляет собой список отозванных сертификатов с указанием времени. Он подписывается CA и свободно распространяется через общедоступный репозиторий. В списке CRL каждый отозванный сертификат опознается по своему серийному номеру. Когда у какой-то системы возникает необходимость в использовании сертификата (например, для проверки цифровой подписи удаленного пользователя), эта система не только проверяет подпись сертификата и срок его действия, но и просматривает последний из доступных списков CRL, проверяя, не отозван ли этот сертификат.

2. Безопасность электронных транзакций в системах в2с и с2с

2.1 Безопасность заочных карточных транзакций

На сегодняшний день существует три угрозы безопасности карточных транзакций. Первая – подделка карт, вторая – кража или потеря карты, и третья – случаи мошенничества при проведении транзакции, совершаемой без предъявления платежной карты. При этом первые две причины занимают сегодня в мире 73% всех случаев карточного мошенничества, поэтому многие банки ставят первоочередной задачей борьбу именно с этими категориями мошенничества.

В качестве примера рассмотрим проблему подделки микропроцессорной карты (Counterfeit) [1.ст.11].

На сегодняшний день рынок EMV-карт преимущественно состоит из карт, использующих статическую аутентификацию карты (Static Data Au-thentication, или SDA).

В отличие от карт с динамической аутентификацией (DDA-карт) их обозначают как SDA-карты. На SDA-карте хранятся подписанные эмитентом данные, целостность которых, с его точки зрения, является критичной (например, номер карточки, порядковый номер владельца карты, дата истечения срока действия, профиль использования карты и т. п.).

Все эти данные, включая подпись эмитента, хранятся на карте в открытом виде. Смысл статической аутентификации состоит в том, чтобы сделать невозможной модификацию подписываемых данных (для чего необходимо знать специальный ключ, используемый при персонализации карты и известный только эмитенту) и иметь защиту от персонализации чипа без авторизации эмитента.

Очевидно, что, несмотря на эти меры, SDA-карту сравнительно легко подделать. Имея на руках подобный продукт, его фальсификация обойдется мошеннику в сумму, равную примерно 30 долл. При этом вновь изготовленная карта при офлайновых транзакциях успешно пройдет процедуру статической аутентификации и, более того, даже подтвердит правильность любого введенного преступником PIN-кода.

Таким образом, можно утверждать, что применение микропроцессорных SDA-карт не решает полностью проблему подделанных, а также украденных/потерянных карт. А ведь на базе именно этих карт сегодня эмитируется не менее 99% EMV-продуктов!

Дело в том, что переход на DDA-карты, обеспечивающие действительно высокий уровень безопасности, сегодня достаточно дорог. Стоимость таких карт примерно в 2 раза выше стоимости SDA-карт и составляет около 2 долл., что объясняется необходимостью наличия дополнительного криптографического процессора и 4 Кбайт памяти EEPROM.

Кроме того, миграция на DDA-карты потребует от банка и существенных изменений в своем карточном бэк-офисе. В частности, ему придется менять ПО на машине персонализации. Последнее обусловлено не только изменением данных, записываемых на карту, но и тем, что при переходе на карту другого производителя придется менять набор административных команд, используемых для ее персонализации.

В качестве пояснения здесь следует отметить, что стандарт EMV не формализует административные команды, в результате чего различные производители карт используют свои наборы таких команд.

Кроме того, сегодня в России значительная доля эмиссии приходится на зарплатные проекты, для которых подобное удорожание продукта является недопустимым.

Наконец, важно отметить, что на российском карточном рынке объем мошенничества, с точки зрения эмиссии, сегодня пока не так уж велик - подавляющее количество случаев фрода приходится на эквайринг.

Очевидно, что при таком положении дел финансовые потери до последнего времени несли в основном зарубежные банки. Правда, при изменении ответственности (EMV liability shift), намеченной международными платежными системами на 2005 г., ответственность за весь этот фрод может перейти на российских эквайеров.

Поэтому с этой точки зрения эквайринг микропроцессорных карт сулит нашим банкам гораздо больше потенциальных стимулов для скорейшей миграции на чип, нежели эмиссия EMV-продуктов.

Общие правила безопасности:

Нельзя хранить PIN-код вместе с картой. «Мы специально издаем памятки по правильному поведению держателя карты. За последнее время мы столкнулись с ситуациями, когда у наших клиентов, потерявших карты, ПИН-код был записан на самой карте!» - говорит Владимир Онуфриев («Газпромбанк») на заседании круглого стола «Банковские пластиковые карты». Кстати, во многих случаях это правило распространяется и на номера банковских карт. Возьмем для примера любую международную платежную систему. Зная только номер карты и срок окончания ее действия, можно оплачивать покупки в интернет-магазинах или заказывать любые услуги через Глобальную сеть. Таким образом, листок с номером карты (который мы записали для незамедлительных действий в экстренных случаях) лучше не носить с собой, а хранить в надежном месте.

Никогда и никому не сообщайте свой PIN-код. Его не имеет права требовать у вас никто - ни работники банка, выдавшего карту, ни обслуживающий персонал банкомата, ни сотрудники магазина. Пример, злоумышленник узнает телефонный номер и полные фамилию, имя и отчество жертвы, а также название банка-эмитента, выпустившего его карту. Затем он звонит ему и представляется сотрудником этой организации. Знание имени и отчества человека, а также упоминание его банка обычно притупляет осторожность жертвы. Ну а дальше мошенник просит собеседника немедленно сообщить ему номер его карты и PIN-код для доступа к ней. При этом звучат такие причины, как "компьютерный сбой банковской системы и необходимость восстановления базы данных", "победа в лотерее, проводимой нашим банком", и т.п. Некоторые идут еще дальше. Они представляются сотрудниками служб безопасности и утверждают, что картой человека воспользовался злоумышленник, которого только что поймали. И чтобы возместить убытки, понесенные владельцем, необходим PIN-код. О том, что происходит после того, как человек сообщит мошенникам секретные данные о своей карте, наверное, рассказывать не стоит.

Поэтому достаточно запомнить одну вещь. Никто и ни при каких обстоятельствах не может требовать от вас номер карты или PIN-код для доступа к ней. Это правило распространяется абсолютно на всех: на работников банка, на сотрудников правоохранительных органов, на обслуживающий персонал банкоматов и т. д. Некоторые источники утверждают, что владелец карты может сообщить PIN-код милиционерам или работникам прокуратуры по решению суда. Однако на самом деле это не так. Сотрудники правоохранительных органов, имея на руках постановление суда, обратятся прямо в банк, откуда смогут проследить все операции с данной картой, а также заблокировать нужный счет.

Никогда не передавайте карту другому человеку. Во-первых, при задержании карты банкоматом он не сможет ее получить обратно. Ведь даже в магазине кассир может попросить подтвердить личность владельца документами или подписью. Во-вторых, нельзя гарантировать, будет ли тот, кому вы доверили свою карту, обращаться с ней так же осмотрительно, как и вы. Если вам необходимо, например, отдать ее родственникам, то можете сделать дополнительную карту, установив на нее лимит снятия денег.

Оставьте свой образец подписи прямо на карте. Правда, делать это стоит только в том случае, если это предусмотрено договором. Далеко не все карты предполагают нанесение на них подписи владельца. Обычно это верно только в отношении карт международных платежных систем. Это необходимо для защиты ваших денег. Предположим, что карта была украдена и злоумышленник пришел с ней в магазин за покупками. Увидев подпись на карте, кассир может потребовать от мошенника роспись, чтобы убедиться в его праве распоряжаться деньгами. Правда, у нас это делают редко. Исключением являются организации, кассы которых не оборудованы POS-терминалами. В этом случае покупатель должен расписаться на слипах (чеках), а кассир обязан сравнить эту подпись с образцом на карте.

При утере карты немедленно сообщите об этом по телефону. Если вы потеряли пластиковую карту, немедленно звоните в банк, который ее выдал.

Периодически проверяйте историю операций на вашем карточном счете не реже, чем раз в месяц. Особое внимание следует обратить на операции со счетом после поездок, в которых вы пользовались своей картой. Лучше всего подключить сервис информирования о транзакциях по карте через SMS.

2.2 Протокол безопасных электронных транзакций set

SET (Security Electronics Transaction). SET основан на использовании цифровых сертификатов по стандарту Х.509. Протокол выполнения защищенных транзакций SET является стандартом, разработанным компаниями MasterCard и VISA при значительном участии IBM, GlobeSet и других партнеров. Он позволяет покупателям приобретать товары через Интернет, используя самый защищенный на настоящее время механизм выполнения платежей. SET является открытым стандартным многосторонним протоколом для проведения безопасных платежей с использованием пластиковых карточек в Интернет. SET обеспечивает кросс-аутентификацию счета держателя карточки, продавца и банка продавца для проверки готовности оплаты товара, целостность и секретность сообщения, шифрование ценных и уязвимых данных. Поэтому SET можно назвать стандартной технологией или системой протоколов выполнения безопасных платежей с использованием пластиковых карточек через Интернет[11.ст.26].

SET позволяет потребителям и продавцам подтвердить подлинность всех участников сделки, происходящей в Интернет, с помощью криптографии, применяя, в том числе, и цифровые сертификаты.

Объем потенциальных продаж в области электронной коммерции ограничивается достижением необходимого уровня безопасности информации, который обеспечивают вместе покупатели, продавцы и финансовые институты, обеспокоенные вопросами обеспечения безопасности платежей через Интернет. Как упоминалось ранее, базовыми задачами защиты информации являются обеспечение ее доступности, конфиденциальности, целостности и юридической значимости. SET, в отличие от других протоколов, позволяет решать указанные задачи защиты информации.

В результате того, что многие компании занимаются разработкой собственного программного обеспечения для электронной коммерции, возникает еще одна проблема. В случае использования этого ПО все участники операции должны иметь одни и те же приложения, что практически неосуществимо. Следовательно, необходим способ обеспечения механизма взаимодействия между приложениями различных разработчиков.

В связи с перечисленными выше проблемами компании VISA и MasterCard вместе с другими компаниями, занимающимися техническими вопросами (например IBM, которая является ключевым разработчиком в развитии протокола SET), определили спецификацию и набор протоколов стандарта SET. Эта открытая спецификация очень быстро стала де-факто стандартом для электронной коммерции. В этой спецификации шифрование информации обеспечивает ее конфиденциальность. Цифровая подпись и сертификаты обеспечивают идентификацию и аутентификацию (проверку подлинности) участников транзакций. Цифровая подпись также используется для обеспечения целостности данных. Открытый набор протоколов используется для обеспечения взаимодействия между реализациями разных производителей.

SET обеспечивает следующие специальные требования защиты операций электронной коммерции:

секретность данных оплаты и конфиденциальность информации заказа, переданной вместе с данными об оплате;

сохранение целостности данных платежей; целостность обеспечивается при помощи цифровой подписи;

специальную криптографию с открытым ключом для проведения аутентификации;

аутентификацию держателя по кредитной карточке, которая обеспечивается применением цифровой подписи и сертификатов держателя карточек;

аутентификацию продавца и его возможности принимать платежи по пластиковым карточкам с применением цифровой подписи и сертификатов продавца;

подтверждение того, что банк продавца является действующей организацией, которая может принимать платежи по пластиковым карточкам через связь с процессинговой системой; это подтверждение обеспечивается с помощью цифровой подписи и сертификатов банка продавца;

готовность оплаты транзакций в результате аутентификации сертификата с открытым ключом для всех сторон;

безопасность передачи данных посредством преимущественного использования криптографии.

Основное преимущество SET перед многими существующими системами обеспечения информационной безопасности заключается в использовании цифровых сертификатов (стандарт X.509, версия 3), которые ассоциируют держателя карточки, продавца и банк продавца с рядом банковских учреждений платежных систем VISA и MasterCard.

SET позволяет сохранить существующие отношения между банком, держателями карточек и продавцами, и интегрируется с существующими системами, опираясь на следующие качества:

открытый, полностью документированный стандарт для финансовой индустрии;

основан на международных стандартах платежных систем;

опирается на существующие в финансовой отрасли технологии и правовые механизмы.

Кстати, совместный проект, реализованный компаниями IBM, Chase Manhattan Bank USA N.A., First Data Corporation, GlobeSet, MasterCard и Wal-Mart позволяет владельцам карточек Wal-Mart MasterCard, выпущенных банком Chase, приобретать товары на сайте Wal-Mart Online, который является одним из крупнейших узлов электронной коммерции США.

Рассмотрим более детально процесс взаимодействия участников платежной операции в соответствии со спецификацией SET, представленный на Рисунокунке с сайта компании IBM:

На рисунке 7 представлена схема взаимодействия участников.

Рисунок. 7. - Схема процесс взаимодействия участников платежной операции в соответствии со спецификацией SET.

На Рисунокунке:

Держатель карточки - покупатель делающий заказ.

Банк покупателя - финансовая структура, которая выпустила кредитную карточку для покупателя.

Продавец - электронный магазин, предлагающий товары и услуги.

Банк продавца - финансовая структура, занимающаяся обслуживанием операций продавца.

Платежный шлюз - система, контролируемая обычно банком продавца, которая обрабатывает запросы от продавца и взаимодействует с банком покупателя.

Сертифицирующая организация - доверительная структура, выдающая и проверяющая сертификаты.

Взаимоотношения участников операции показаны на Рисунокунке непрерывными линиями (взаимодействия описанные стандартом или протоколом SET) и пунктирными линиями (некоторые возможные операции).

Динамика взаимоотношений и информационных потоков в соответствии со спецификацией стандарта SET включает следующие действия :

Участники запрашивают и получают сертификаты от сертифицирующей организации.

Владелец пластиковой карточки просматривает электронный каталог, выбирает товары и посылает заказ продавцу.

Продавец предъявляет свой сертификат владельцу карточки в качестве удостоверения.

Владелец карточки предъявляет свой сертификат продавцу.

Продавец запрашивает у платежного шлюза выполнение операции проверки. Шлюз сверяет предоставленную информацию с информацией банка, выпустившего электронную карточку.

После проверки платежный шлюз возвращает результаты продавцу.

Некоторое время спустя, продавец требует у платежного шлюза выполнить одну или более финансовых операций. Шлюз посылает запрос на перевод определенной суммы из банка покупателя в банк продавца.

Представленная схема взаимодействия подкрепляется в части информационной безопасности спецификацией Chip Electronic Commerce, созданной для использования смарт-карточек стандарта EMV в Интернете (www.emvco.com). Ее разработали Europay, MasterCard и VISA. Сочетание стандарта на микропроцессор EMV и протокола SET дает беспрецедентный уровень безопасности на всех этапах транзакции.

Компания "Росбизнесконсалтинг" 20 июня 2000 г. поместила на своем сайте сообщение о том, что одна из крупнейших мировых платежных систем VISA обнародовала 19 июня 2000 г. свои инициативы в области безопасности электронной коммерции. По словам представителей системы, эти шаги призваны сделать покупки в Интернете безопаснее для покупателей и продавцов. VISA полагает, что внедрение новых инициатив позволит сократить количество споров по транзакциям в Интернете на 50%. Инициатива состоит из двух основных частей. Первая часть - это Программа аутентификации платежей (Payment Authentication Program), которая разработана для снижения Рисунокка неавторизованного использования счета держателя карточки и улучшения сервиса для покупателей и продавцов в Интернете. Вторая - это Глобальная программа защиты данных (Global Data Security Program), цель которой - создать стандарты безопасности для компаний электронной коммерции по защите данных о карточках и их держателях.

Участники системы расчетов и криптографические средства защиты транзакций.

Протокол SET изменяет способ взаимодействия участников системы расчетов. В данном случае электронная транзакция начинается с владельца карточки, а не с коммерсанта или эквайера.

Коммерсант предлагает товар для продажи или предоставляет услуги за плату. Протокол SET позволяет коммерсанту предлагать электронные взаимодействия, которые могут безопасно использовать владельцы карточек. Эквайером (получателем) является финансовое учреждение, которое открывает счет коммерсанту и обрабатывает авторизации и платежи по кредитным карточкам. Эквайер обрабатывает сообщения о платежах, переведенных коммерсанту посредством платежного межсетевого интерфейса. При этом протокол SET гарантирует, что при взаимодействиях, которые осуществляет владелец карточки с коммерсантом, информация о счете кредитной карточки будет оставаться конфиденциальной. Финансовые учреждения создают ассоциации банковских кредитных карточек, которые защищают и рекламируют данный тип карточки, создают и вводят в действие правила использования кредитных карточек, а также организуют сети для связи финансовых учреждений друг с другом. Системы кредитных карт утвердились в значительной степени в качестве платежного средства для приобретения товаров непосредственно у продавца. Основное отличие использования кредитных карт в сети Internet заключается в том, что в соответствии со стандартом SET для защиты транзакций электронной торговли используются процедуры шифрования и цифровой подписи. Сеть Internet рассчитана на одновременную работу миллионов пользователей, поэтому в коммерческих Internet-приложениях невозможно использовать только симметричные криптосистемы с секретными ключами (DES, ГОСТ28147-89). В связи с этим применяются также асимметричные криптосистемы с открытыми ключами. Шифрование с использованием открытых ключей предполагает, что у коммерсанта и покупателя имеются по два ключа-один открытый, который может быть известен третьим лицам, а другой-частный (секретный), известный только получателю информации. Правила SET предусматривают первоначальное шифрование сообщения с использованием случайным образом сгенерированного симметричного ключа, который, в свою очередь, шифруется открытым ключом получателя сообщения. В результате образуется так называемый электронный конверт. Получатель сообщения расшифровывает электронный конверт с помощью своего частного (секретного) ключа, чтобы получить симметричный ключ отправителя. Далее симметричный ключ отправителя используется для расшифрования пРисунокланного сообщения.

Целостность информации и аутентификации участников транзакции гарантируется использованием электронной цифровой подписи. Для защиты сделок от мошенничества и злоупотреблений организованы специальные центры (агентства) сертификации в Internet, которые следят за тем, чтобы каждый участник электронной коммерции получал бы уникальный электронный сертификат. В этом сертификате с помощью секретного ключа сертификации зашифрован открытый ключ данного участника коммерческой сделки. Сертификат генерируется на определенное время, и для его получения необходимо представить в центр сертификации документ, подтверждающий личность участника (для юридических лиц-их легальную регистрацию), и затем, имея “на руках” открытый ключ центра сертификации, участвовать в сделках[18.ст.126].

Рассмотрим пример шифрования. Коммерсант Алиса хочет направить зашифрованное сообщение о товаре покупателю Бобу в ответ на его запрос. Алиса пропускает описание товара через однонаправленный алгоритм, чтобы получить уникальное значение, известное как дайджест сообщения. Это своего рода цифровой слепок с описания товара, который впоследствии будет использован для проверки целостности сообщения. Затем Алиса шифрует этот дайджест сообщения личным (секретным) ключом для подписи, чтобы создать цифровую подпись. После этого Алиса создает произвольный симметричный ключ и использует его для шифрования описания товара, своей подписи и копии своего сертификата, который содержит ее открытый ключ для подписи. Для того чтобы расшифровать описание товара, Бобу потребуется защищенная копия этого произвольного симметричного ключа. Сертификат Боба, который Алиса должна была получить до инициации безопасной связи с ним, содержит копию его открытого ключа для обмена ключами. Чтобы обеспечить безопасную передачу симметричного ключа, Алиса шифрует его, пользуясь открытым ключом Боба для обмена ключами. Зашифрованный ключ, который называется цифровым конвертом, направляется Бобу вместе с зашифрованным сообщением. Наконец, она отправляет сообщение Бобу, состоящее из следующих компонентов: • симметрично зашифрованного описания товара, подписи и своего сертификата; • асимметрично зашифрованного симметричного ключа (цифровой конверт). Продолжим предыдущий пример и рассмотрим процедуру расшифрования. Боб получает зашифрованное сообщение от Алисы и прежде всего расшифровывает цифровой конверт личным (секретным) ключом для обмена ключами с целью извлечения симметричного ключа. Затем Боб использует этот симметричный ключ для расшифрования описания товара, подписи Алисы и ее сертификата. Далее Боб расшифровывает цифровую подпись Алисы с помощью ее открытого ключа для подписи, который получает из ее сертификата. Тем самым он восстанавливает оригинальный дайджест сообщения с описанием товара. Затем Боб пропускает описание товара через тот же однонаправленный алгоритм, который использовался Алисой, и получает новый дайджест сообщения с расшифрованным описанием товара. Потом Боб сравнивает свой дайджест сообщения с тем дайджестом, который получен из цифровой подписи Алисы. Если они в точности совпадают. Боб получает подтверждение, что содержание сообщения не изменилось во время передачи и что оно подписано с использованием личного (секретного) ключа для подписи Алисы. Если же дайджесты не совпадают, это означает, что сообщение либо было отправлено из другого места, либо было изменено после того, как было подписано. В этом случае Боб предпринимает определенные действия, например уведомляет Алису или отвергает полученное сообщение. Протокол SET вводит новое применение цифровых подписей, а именно- использование двойных цифровых подписей. В рамках протокола SET двойные цифровые подписи используются для связи заказа, отправленного коммерсанту, с платежными инструкциями, содержащими информацию о счете и отправленными банку. Например, покупатель Боб хочет направить коммерсанту Алисе предложение купить единицу товара и авторизацию своему банку на перечисление денег, если Алиса примет его предложение. В то же время Боб не хочет, чтобы в банке прочитали условия его предложения, равно как и не хочет, чтобы Алиса прочитала его информацию о счете. Кроме того, Боб хочет связать свое предложение с перечислением так, чтобы деньги были перечислены только в том случае, если Алиса примет его предложение. Все вышесказанное Боб может выполнить посредством цифровой подписи под обоими сообщениями с помощью одной операции подписывания, которая создает двойную цифровую подпись. Двойная цифровая подпись создается путем формирования дайджеста обоих сообщений, связывания двух сообщений вместе, вычисления дайджеста итога предыдущих операций и шифрования этого дайджеста личным ключом для подписи автора. Автор обязан включить также дайджест другого сообщения, с тем чтобы получатель проверил двойную подпись. Получатель любого из этих сообщений может проверить его подлинность, генерируя дайджест из своей копии сообщения, связывая его с дайджестом другого сообщения (в порядке, предусмотренном отправителем) и вычисляя дайджест для полученного итога. Если вновь образованный дайджест соответствует расшифрованной двойной подписи, то получатель может доверять подлинности сообщения. Если Алиса принимает предложение Боба, она может отправить сообщение банку, указав на свое согласие и включив дайджест сообщения с предложением Боба. Банк может проверить подлинность авторизации Боба на перечисление и дайджеста сообщения с предложением Боба, предоставленного Алисой, чтобы подтвердить двойную подпись. Таким образом, банк может проверить подлинность предложения на основании двойной подписи, но банк не сможет прочитать условия предложения.

2.3 Новые протоколы безопасности заочных платежей

Стандарт SPA/USAF от MasterCard International.

Корпорация MasterCard International представила Secure Payment Application (SPA) - новое решение для обеспечения безопасности кредитных и дебетовых платежей между владельцами карточек, продавцами и финансовыми учреждениями. SPA является последней новинкой в ряду интернет-решений MasterCard в сфере защиты всех сторон, участвующих в онлайновых денежных операциях - владельца карточки, продавца и эмитента карточки.

SPA представляет собой схему обеспечения безопасности, которая использует преимущества инфраструктуры Universal Cardholder Authentication Field (UCAF) корпорации MasterCard. UCAF это система передачи данных, способная, сопоставив данные банка-эмитента карты и информацию, известную онлайн-продавцу, гарантировать, что сделка осуществляется реальным держателем карты. В системе USAF существует 23-байтное поле, закрытое шифром от торговой точки и эквайрера. Оно передается от держателя карты к эмитенту через торговую точку и эквайрера, которые не имеют доступа к шифру. Эмитент производит авторизацию. Таким образом, торговая точка с минимальными усовершенствованиями получает гарантию оплаты, что является одним из ключевых моментов в электронной торговле. При этом, инфраструктура UCAF поддерживает транзакции как с кредитными картами MasterCard, так и с дебетовыми картами Maestro. Следует заметить, что USAF поддерживает множество приложений для идентификации и защиты эмитента, включая SPA, смарт-карты и многое другое. Сочетание UCAF и SPA позволяет удостоверить личность владельца счета, генерирует и передает подтверждение, что, сделка авторизована законным владельцем, и создает основу для гарантии платежа электронным торговым предприятиям.

Принцип действия Технология SPA аналогична электронному чеку, выписываемому от имени владельца счёта. Система предполагает использование Покупателем цифрового кошелька – e-wallet (SPA-совместимого кошелька). Для этого Покупатель должен скачать специальное программное обеспечение с сайта MasterCard. Каждый раз, когда зарегистрированный владелец счета осуществляет сделку, система генерирует ее специфический атрибут - "показатель удостоверения владельца счета" (Accountholder Authentication Value, AAV), представляющий собой 32-значный код, содержащий информацию описывающие именно эту сделку (информация о владельце счёта и проводимой транзакции, включая наименование товара и сумму платежа). Таким образом, уникальное значение этой переменной, меняющееся с каждой транзакцией, позволяет идентифицировать держателя карты, фактически связывая владельца счета со сделкой, имевшей место по отношению к определенному торговому предприятию на определенную сумму. Совпадение значения этой переменной, меняющегося с каждой следующей транзакцией, будет подтверждать легитимность использования карты для запрашивающей стороны.

Преимущества технологии SPA (Secure Payment Application):

SPA не требует больших финансовых затрат, поскольку интегрируется в уже существующие системы защиты. Эта система предоставляет продавцу эквивалент подписи владельца карточки, подтверждая, что эмитент уже проверил владельца карточки еще до завершения платежной операции.

SPA обеспечивает идентификацию владельца карточки.

SPA никак не влияет на продолжительность времени, необходимого для совершения онлайновых покупок или для подтверждения платежа.

На рисунке 8 представлена схема совершения онлайновых покупок.

Рисунок. 8. - Схема совершения онлайновых покупок

SPA не требует использования инфраструктуры открытого ключа (PKI), что значительно упрощает использование данного приложения всеми сторонами.

SPA даёт Интернет-Магазину полную гарантию аутентификации Покупателя (владельца карты) и специальное подтверждение того, что платёж был совершён с его согласия.

Ответственность за мошеннические транзакции, не санкционированные владельцем карточки, снимается с онлайновой торговой точки и компании, осуществляющей эквайринг.

SPA поддерживает применение различных устройств доступа в Интернет для совершения транзакций (например, транзакции с мобильного телефона)

Недостатки:

Основным недостатком технологии можно считать, более сложную реализацию системы SPA, чем, например, технологии 3D-Secure от Visa International.

Так же недостатком является то, что пользователю приходиться предварительно скачивать дополнительное приложение, с web-страницы банковского учреждения.

3-D Secure (протокол трех доменов).

Архитектура 3-D Secure

Виза разработала протокол 3-D Secure (так называемый протокол трех доменов), чтобы увеличить эффективность онлайновых транзакций и ускорить рост электронной коммерции.

Развитие и внедрение этого протокола должно принести выгоду всем участникам онлайновой транзакции, предоставив банкам-эмитентам возможность аутентифицировать держателей карт во время онлайновой покупки. Это повысит надежность и безопасность транзакций и уменьшит возможность мошеннического использования кредитных карт в Интернете – если покупки будут совершаться с использованием технологии 3D-secure.

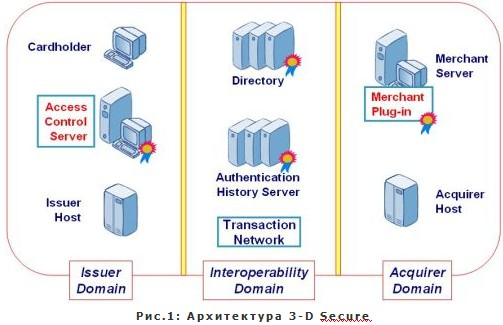

На рисунке 9 представлена архитектура безопасности.

Рисунок. 9. - Архитектура 3-D Secure.

Преимущества данного протокола состоят в следующем:

- использование 3-D Secure уменьшает возможные потери денег всеми участниками транзакции, поскольку существенно уменьшает количество чарджбэков, инициированных держателями карт по причине того, что карта была использована мошенниками. - Чтобы использовать протокол, клиентам не обязательно приобретать новое аппаратное или программное обеспечение - Протокол может быть расширен и дополнен банком-эмитентом, чтобы наилучшим образом соответствовать требованиям клиентов без необходимости банкам-эквайрам и мерчантам вводить дополнения в протокол со своей стороны. - Протокол может использоваться на таких перспективных для развития электронной коммерции платформах, как мобильные телефоны, карманные компьютеры, цифровые телевизоры. - Он основан на широко применяющихся технических стандартах, поддерживаемых международными организациями. - Предоставляет возможность ведения (и доступа к) централизованному архиву аутентификаций, который будет полезен для принятия решения по спорным транзакциям.

Архитектура 3-D Secure:

Виза разработала модель трех доменов как основу новых решений для платежных систем. Основная идея модели в том, что весь процесс аутентификации, обеспечивающий безопасность транзакций, разбивается на три домена (или другими словами области):

Issuer Domain (Домен эмитента)– его назначение в том, что обслуживающий банк производит аутентификацию своей торговой точки на основе правил и методов, установленных самим обслуживающим банком (т. е. в этом случае вся ответственность за аутентификацию ложиться на обслуживающий банк торговой точки);

Acquirer Domain (Домен эквайра) – его назначение в том, чтобы определить правила и процедуры обмена информацией между доменами эмитента и эквайра, гарантирующие этим доменам взаимную аутентификацию друг друга.

Владелец карты находится в домене эмитента, а торговое предприятие (мерчант) находится в домене эквайра, которые в свою очередь взаимодействуют между собой через домен Interoperability (Межоперационный).

Сервер контроля доступа (Access control server - ACS) Сервер контроля доступа выполняет две функции:

1. Проверка возможности 3-D Secure аутентификации для номера карты 2. Аутентификация владельца карты для конкретной транзакции или обеспечение подтверждения попытки аутентификации в случае, если аутентификация недоступна (невозможна). Хотя эти функции и описаны, как осуществляемые одиночным логическим ACS, физических серверов, обеспечивающих реализацию функций ACS, может быть много. Например каждый из этих серверов «обслуживает» определенный диапазон номеров карт.

Сервер истории аутентификаций Данный сервер находится под управлением Виза. Его основные функции таковы: - получить сообщение от сервера контроля доступа для каждой попытки аутентификации (независимо от успешности попытки) - сохраняет полученные записи

Копия данных, сохраняемых сервером истории аутентификаций, может быть передана эквайрам и эмитентам для решения спорных вопросов.

VisaNet

Относительно аутентификации платежей VisaNet выполняет свою традиционную роль: - Получает запросы на авторизацию от эквайра - Пересылает их эмитенту - Пересылает ответы эмитента к эквайру - Предоставляет эквайрам и эмитентам прочие сервисы (клиринг, установка и т п).

Как работает аутентификация платежа.

На рисунке 10 представлена схема платежа

Рисунок. 10. - Схема аутефекации платежа.

Владелец карты совершает покупку. Когда владелец кредитной карты намеревается совершить покупку, он либо должен предоставить информацию о своем счете (карте), либо использует специальное программное обеспечение (например, цифровой кошелек), чтобы это сделать. Когда владелец карты подтверждает свое желание сделать покупку, запускается плагин сервера мерчанта (ПСМ) Merchant Server Plug-in (MPI). Программа ПСМ может находиться на сайте интернет-магазина, у эквайера или у процессингового центра третьей стороны.

Запрос к Виза Директори

ПСМ посылает сообщение к серверу Виза Директори, чтобы определить, возможно ли провести аутентификацию для данной кредитной карты. Если ПСМ получает ответ, что держатель карты зарегистрировался предварительно (заявка на возможность участия в 3-D Secure отправляется держателем карты банку-эмитенту) и возможно провести аутентификацию, ответное сообщение к ПСМ будет содержать инструкции, как связаться с сервером контроля доступа соответствующего эмитента. Если номер счета клиента находится за пределами интервала, в котором расположены номера допущенных к 3-D Secure карт, сервер Виза Директори возвращает транзакцию к серверу мерчанта через ПСМ, после чего мерчант может отправлять стандартный запрос на авторизацию.

Аутентификация владельца карты

ПСМ посылает запрос на аутентификацию к серверу контроля доступа. Обычно эта отсылка производится с помощью броузера покупателя. Сервер контроля доступа производит аутентификацию – путем вывода на компьютер покупателя диалогового окна, в которое необходимо ввести пароль, или использует другой метод аутентификации сообразно типу кредитной карты (например, в случае чип-карты) Сервер контроля доступа формирует ответ и заверяет его цифровой подписью, затем возвращает его к ПСМ.

2.4 Безопасность транзакций с использованием электронных денег

Термин «электронные деньги» является относительно новым и часто применяется к широкому спектру платежных инструментов, которые основаны на инновационных технических решениях. Следствием этого является отсутствие единого, признанного в мире определения электронных денег, которое бы однозначно определяло их экономическую и правовую сущность.

Электронным деньгам свойственно внутреннее противоречие — с одной стороны они являются средством платежа, с другой — обязательством эмитента, которое должно быть выполнено в традиционных неэлектронных деньгах. Такой парадокс можно пояснить с помощью исторической аналогии: в свое время банкноты тоже рассматривались, как обязательство, которое подлежит оплате монетами или драгоценными металлами. Очевидно, что с течением времени, электронные деньги будут являться одной из разновидностей формы денег (монеты, банкноты, безналичные деньги и электронные деньги). Так же очевидно, что в будущем центробанки будут производить эмиссию электронных денег, так же как сейчас чеканят монету и печатают банкноты[1.ст.26].

Распространённым заблуждением является отождествление электронных денег с безналичными деньгами.

Электронные деньги, являясь неперсонифицированным платежным продуктом, могут иметь отдельное обращение, отличное от банковского обращения денег, однако могут и обращаться в т.ч. и в государственных или банковских платежных системах.

Как правило, обращение электронных денег происходит при помощи компьютерных сетей, Интернета, платёжных карт, электронных кошельков и устройств, работающих с платежными картами (банкоматы, POS-терминалы, платежные киоски и т. д.). Также, используются и другие платежные инструменты различной формы: браслеты, брелоки, блоки мобильных телефонов и т. д., в которых есть специальный платежный чип.

Электронные деньги обычно разделяют на два типа: на базе смарт-карт (англ. card-based) и на базе сетей (англ. network-based). И первая, и вторая группа подразделяются на анонимные (неперсонифицированные) системы, в которых разрешается проводить операции без идентификации пользователя и не анонимные (персонифицированные) системы, требующие обязательной идентификации пользователя.

Следует также различать электронные фиатные деньги и электронные нефиатные деньги. Электронные фиатные деньги обязательно выражены в одной из государственных валют и являются разновидностью денежных единиц платежной системы одного из государств. Государство законами обязывает всех граждан принимать к оплате фиатные деньги. Соответственно, эмиссия, обращение и погашение электронных фиатных денег происходит по правилам национальных законодательств, центробанков или других государственных регуляторов. Электронные нефиатные деньги — являются электронными единицами стоимости негосударственных платежных систем. Соответственно, эмиссия, обращение и погашение (обмен на фиатные деньги) электронных нефиатных денег, происходят по правилам негосударственных платежных систем. Степень контроля и регулирования государственными органами таких платежных систем в разных странах сильно отличаются. Часто негосударственные платежные системы привязывают свои электронные нефиатные деньги к курсам мировых валют, однако государства никак не обеспечивают надежность и реальную ценность таких стоимостных единиц. Электронные нефиатные деньги являются разновидностью кредитных денег.

Одной из распространенных ошибок есть отнесение к электронным деньгам современных средств доступа к банковскому счету, а именно, традиционных банковских платежных карт (как микропроцессорных, так и с магнитной полосой), а также интернет-банкинга. В системах, которые осуществляют расчеты электронными деньгами, банковские счета используются только при вводе и выводе денег из системы. При этом используется консолидированный банковский счет эмитента электронных денег, а не карточные или текущие счета пользователей. При эмиссии электронных денег традиционные деньги зачисляются на консолидированный банковский счет эмитента. При предъявлении электронных денег для погашения традиционные деньги списываются с консолидированного банковского счета эмитента.

Ещё одной типичной ошибкой является отнесение к электронным деньгам предоплаченных одноцелевых карт, таких как: подарочная карта, топливная карта, телефонная карта и т. д. Использование такого платёжного инструмента не означает осуществления нового платежа. Реальный платёж осуществляется в момент покупки или пополнения такой карты. Её использование не порождает новых денежных потоков и является простым обменом информации о потребленных товарах или услугах.

Анонимность электронных денег

Электронные деньги могут быть анонимными и персонифицированными. По своей природе электронные деньги ближе к анонимным наличным деньгам, чем к персонифицированным безналичным. Наличие или отсутствие анонимности обеспечивается правилами и механизмами обращения электронных денег в определенной платежной системе.

Большинство государственных регуляторов, а также государственные и негосударственные платежные системы, различными способами пытаются стимулировать персонификацию пользователей электронных денег и операции с ними. Например, для электронных денег на базе сетей, платежные системы ограничивают размер электронного кошелька для анонимного пользователя, увеличивая лимиты персонифицированным пользователям системы. Для электронных денег на базе карт ограничивают максимальную сумму в кошельке и вводят персонализированные механизмы пополнения.

Криптографическая защита

Использование криптографии для реализации электронных денег предложил Дэвид Чом (англ. David Chaum). Им также предложено несколько протоколов шифрования и электронной подписи. Он использовал алгоритм конфиденциальной связи для достижения сокрытия связей между транзакциями изъятия и внесения денег. Суть идеи Чома состояла в так называемой системе «слепой» цифровой подписи (англ. blind signature), когда подписывающий информацию видит её лишь в части ему необходимой, но своей цифровой подписью заверяет подлинность всей информации: эмитент видит достоинство купюр и может заверить их подлинность, но не знает их серийных номеров, которые знает только владелец денег.

При этом можно строго доказать, что такой «слепой» подписью гарантируется подлинность всего содержимого купюры с той же надежностью, что и обычной цифровой подписью, которая стала за последние годы одним из самых популярных средств подтверждения подлинности электронных документов. Основой служит метод RSA-шифрования.

2.5 Безопасность платежных смарт-карт и электронных кошельков

EMV (Europay, MasterCard и VISA) — международный стандарт для операций по банковским картам с чипом. Этот стандарт разработан совместными усилиями компаниями Europay, MasterCard и Visa, чтобы повысить уровень безопасности финансовых операций.

Основное отличие для пользователя карты стандарта EMV, это требование ввода пин-кода при проведении любого платежа через терминал (например, в магазинах, ресторанах).

Стандарт EMV определяет физическое, электронное и информационное взаимодействие между банковской картой и платёжным терминалом для финансовых операций. Существуют стандарты, основанные на ISO/IEC 7816 для контактных карт, и стандарты ISO/IEC 14443 для бесконтактных карт.

Первый стандарт для платёжных карт был создан во Франции в 1989 году и назывался Carte Bancaire B0' стандарт. Также стандарт Geldkarte в Германии предшествовал EMV. EMV полностью совместим с этими двумя стандартами. Франция перевела все карты выпускаемые на территории страны на стандарт EMV[6.ст.67].

Наиболее распространенные вариации стандарта EMV:

VSDC — VISA;

MChip — MasterCard;

AEIPS — American Express;

J Smart — JCB.

В мае 2010 года было заявлено, что United Nations Federal Credit Union в Нью-Йорке выпустит первую карту стандарта EMV в США.

Особенности и преимущества EMV

Основные преимущества — повышенный уровень безопасности транзакций и возможность более точного контроля транзакций в «оффлайн». Одна из целей EMV — повысить функциональность карт (например, платежная карта с электронным проездным).

Повышенный уровень безопасности обеспечивается за счёт ухода от визуального контроля (проверка продавцом голограммы, подписи, сверка имени с удостоверением личности) к использованию ПИН кода и криптографических алгоритмов, таких как DES, Triple-DES, RSA и SHA для аутентификации карты. Время проведения транзакции сопоставимо с онлайновыми транзакциями.

Новый уровень безопасности позволил перенести ответственность за утерянные средства в результате мошенничества с владельца карты на банки и платёжные системы.

Протокол COPS предназначен для обмена информации о политике между серверами политики (Policy Decision Point или PDP) и их клиентами (Policy Enforcement Points или PEP). Примером клиента политики является RSVP-маршрутизатор, который должен реализовывать управление доступом, базирующееся на определенной политике [RSVP]. Мы предполагаем, что существует, по крайней мере, один сервер, определяющий политику в каждом из доменов. Базовая модель взаимодействия между сервером политики и клиентом совместима с документом по управлению доступом [WRK]. ХарактеРисуноктики протокола COPS содержат следующие моменты (RFC-2748):

Таблица 1 Протоколы.

1. |

Протокол использует модель клиент-сервер, где PEP посылает запросы, осуществляет актуализацию данных, отправляет сообщения о ликвидации удаленным PDP, а PDP возвращает отклики-решения узлам PEP. |

2. |

Протокол использует TCP для надежного обмена сообщениями между клиентами и сервером. Следовательно, не нужно никакого дополнительного механизма для обеспечения надежного взаимодействия между сервером и клиентами. |

3. |

Протокол является расширяемым и может работать с любой специфической информацией клиентов без модификации самого протокола COPS. Протокол был создан для общего администрирования, конфигурации и реализации политики. |

4. |

COPS предоставляет безопасность на уровне сообщений для целей аутентификации, защиты отклика и целостности сообщения. COPS может также использовать для цели безопасности существующие протоколы, такие как IPSEC или TLS для осуществления аутентификации и безопасного канала между PEP и PDP. |

5. |

COPS представляет собой протокол состояний. (1) Состояние запрос/решение является общим для системы клиент-сервер. (2) Состояние различных событий (пар запрос/решение) могут ассоциироваться. Под пунктом (1) подразумевается, что запросы клиента PEP инсталлируются или запоминаются удаленным PDP до тех пор, пока они не будут аннулированы PEP. В то же время, для заданного состояния запроса решения удаленного PDP могут генерироваться асинхронно. Под пунктом (2) подразумевается, что сервер может реагировать на новые запросы по-разному в зависимости от поступивших ранее запросов/решений. |

6. |

Кроме того, COPS является протоколом состояний, так как он позволяет серверу конфигурировать клиента, а затем аннулировать это состояние, если оно более не нужно. |

ЭЛЕКТРОННЫЙ КОШЕЛЕК WEBMONEY

WebMoney — электронная система онлайн-платежей, обеспечивает в режиме реального времени проведение расчетов между зарегистрированными участниками, получившими уникальный идентификатор пользователя (WMID). Учетные единицы системы называются WM-units – это титульные знаки, эквивалентные различным валютам, хранящиеся на кошельках соответствующих типов. Для проведения платежей через RURU можно использовать рублевый кошелек - WMR.

Для работы с системой используется клиентское программное обеспечение:

WM Keeper Light – веб-интерфейс

WM Keeper Classic – устанавливается на ПК

WM Keeper Mobile – программа для мобильных устройств

Безопасность системы WebMoney Transfer обеспечивается целым комплексом технологий. Существует 3 типа аутентификации: WMID, файлы кошельков и ключей, персональных цифровых сертификатов и системы E-Num. При этом информация всегда передается в закодированном виде, используются криптографические алгоритмы с длиной ключа более 1024 бит (подобного RSA) и уникальные сеансовые ключи. В системе реализована устойчивость к обрывам связи. Пользователь может самостоятельно настроить степень безопасности в системе: например, можно ограничить доступ к электронному кошельку, привязав его к одному IP адресу или адресам определенного диапазона.

электронная коммерция транзакция

3. Безопасность электронных транзакций в системах в2в

3.1 Безопасность систем «Клиент – Банк»

Безопасность при работе с системой ДБО Клиент-Банк. Используя систему ДБО Клиент передает в Банк свои платежные документы при помощи сетей передачи данных общего пользования. А это значит, что система Клиент-Банк должна соответствовать требованиям безопасности в области передачи информации и другим техническим требованиям по защите электронных банковских расчетов. Это необходимо для предотвращения несанкционированного доступа к счету Клиента третьих лиц. При работе Клиента с Банком используется защищенное шифрованное соединение по протоколу SSL (Secure Sockets Layer). Электронные документы, передаваемые Клиентами в Банк, подписываются электронным аналогом собственноручной подписи и шифруются. Это гарантирует надежную защиту документов от подделки. При поступлении документов, переданных в электронном виде, Банк проверяет подпись под каждым документом и исполняет поручение, только если подлинность платежных документов будет подтверждена. При работе по системе Клиент-Банк следуйте следующим рекомендациям для повышения безопасности[9.ст.56]:

Храните свой пароль для доступа к системе Клиент-Банк в тайне. Ни при каких условиях не сообщайте информацию о вашем пароле никому, включая сотрудников Банка. Если у Вас возникли подозрения, что кто-либо владеет информацией о Вашем пароле, Вам необходимо самостоятельно сменить пароль или блокировать пароль, обратившись для этого в Банк.

Убедитесь, что Ваш компьютер не поражен какими-либо вирусами.

Храните закрытые ключи подписи и шифрования в месте, исключающем доступ к ним неуполномоченных лиц. В случае кражи, потери или несанкционированного копирования закрытых ключей подписи или шифрования немедленно оповестите об этом Банк по телефону и в письменной форме.

Если Вы работаете при помощи Интернет-Клиента, проверяйте, что соединение действительно происходит в защищенном режиме SSL, в правом нижнем углу Вашего вэб-браузера должен быть виден значок закрытого замка; и соединение установлено именно с сервером.

После окончания работы обязательно закройте окно Системы с помощью кнопки Выход.

3.2 Безопасность систем межбанковских расчетов

Межбанковские расчеты — это расчеты, которые осуществляются между банками на основе корреспондентских отношений, то есть договорными отношения между банками об осуществлении платежей и расчетов одним из них по поручению и за счет другого. Корреспондентские отношения между коммерческими банками устанавливаются добровольно, между коммерческими и Центральным Банком — обязательно. Для проведения расчетных операций каждая конкретная кредитная организация, расположенная на территории РФ и имеющая лицензию банка России на осуществление банковских операций открывает по месту своего нахождения один корреспондентский счет в банке России. Этот счет выполняет те же функции, что и расчетный счет предприятия.

Межбанковские расчеты на территории РФ

БАНКОВСКИЕ РАСЧЕТЫ возникают тогда, когда плательщик и получатель средств обслуживающая разными банками, а также при взаимном кредитовании банков и перемещении наличных денег. Такие расчеты в настоящее время осуществляются через корреспондентские счета, открывающиеся на балансе каждого банка.

До 1991 г. расчеты между банками осуществлялись через систему межфилиальных оборотов (МФО). Система МФО, введенная в 1933 г., достаточно успешно обеспечивала проведение расчетов между учреждениями Госбанка СССР, через которые проходила подавляющая часть платежного оборота страны. В эту систему включались также учреждения Внешторгбанка СССР. Расчеты Госбанка СССР со Стройбанком СССР и Гострудсберкассами осуществлялись через корреспондентские счета, открытые правлениям Стройбанка и Гострудсберкасс в Правлении Госбанка СССР. А взаимные расчеты между учреждениями Стройбанка и внутри системы сберкасс основывались также на использовании счетов МФО.

Расчеты по системе МФО были хорошо отлажены, содержали четкий механизм взаимодействия между всеми банковскими учреждениями и единый порядок их урегулирования. Но такая система расчетов могла быть дифференцированной лишь в условиях централизованной системы хозяйствования, при функционировании ее в отношениях между филиалами одного банка (например, внутри Госбанка СССР, Стройбанка СССР).

С переходом к рыночной экономике, сопровождающимся созданием большого количества самостоятельных коммерческих банков, распадом СССР и формированием на его территории целого ряда суверенных государств, система межбанковских расчетов как внутри России, так и вне ее (с банками стран СНГ) должна была претерпеть существенные изменения как не обеспечивающая четкого разграничения ресурсов разных банков. Эти изменения свелись к переходу на корреспондентские отношения между банками.

Существуют два варианта организации межбанковских расчетов с помощью корреспондентских счетов:

децентрализованный, основанный на корреспондентских отношениях коммерческих банков друг с другом, и централизованный, при котором расчеты между банками проводятся через их корреспондентские счета, открываемые в ЦБР.

В нашей стране межбанковские расчеты ориентируются на второй (централизованный) вариант. Проведение расчетов между банками осуществляют специально создаваемые для этих целей органы ЦБР - расчетно-кассовые центры (РКЦ). В РКЦ по месту нахождения правлении коммерческих банков открываются корреспондентские счета банков. Филиалы банков имеют корреспондентские счета типа субсчетов". Для открытия корреспондентских счетов коммерческие банки представляют: заявление на открытие счета, копию зарегистрированного устава (заверенного нотариально), образцы подписей первых лиц банка и оттиска печати банка. Одновременно с открытием счета заключается договор о корреспондентских отношениях с РКЦ ЦБР, где предусматриваются права, обязанности обеих сторон и ответственность за выполнение взятых обязательств. Через корреспондентские счета банки осуществляют весь круг операций, связанных с обслуживанием своей клиентуры, а также операции самого банка как хозяйствующего субъекта. Для учреждения банка корреспондентский счет - это своего рода "расчетный" счет, на нем хранятся все средства коммерческого банка (как собственные, так и не использованные им деньги своих клиентов, а также неиспользованные деньги, полученные в ссуду от других кредитных учреждений).

Главный принцип осуществления платежей по корреспондентским счетам коммерческих банков - это осуществление их строго при наличии и в пределах остатка средств на этих счетах. При недостаточности средств на счете банка для производства платежей ЦБР может оплатить претензии к счету этого банка за счет своего кредита (овердрафта), но по высокой процентной ставке

Переход на расчеты между коммерческими банками через РКЦ позволил обособить ресурсы каждого банка на его корреспондентском счете и на этой основе ограничить активные операции каждого банка размером реально имеющихся у него ресурсов. Такая организация межбанковских расчетов предполагает высокую ответственность каждого коммерческого банка за бесперебойность расчетов с другими банками-корреспондентами. ЦБР посредничество в платежах между банками позволяет контролировать и регулировать денежный оборот в стране.

Расчеты между клиентами, имеющими счета в одном учреждении банка, производятся банком, минуя корреспондентский счет, путем прямого списания и зачисления средств по счетам клиентов. Минуя корреспондентские счета, могут осуществляться внутрибанковские расчеты, т. е. расчеты между учреждениями, подведомственными одному банку. Во всех остальных случаях расчеты между коммерческими банками России производятся преимущественно через РКЦ ЦБР и отражаются по корреспондентским счетам, открываемым в них по каждому отдельному банку.

Расчеты между РКЦ по операциям коммерческих банков, а также по их собственным операциям осуществляются через систему межфилиальных оборотов. На балансе ЦБР открываются два счета по межбанковским расчетам: № 830 "Начальные межфилиальные обороты" и № 840 "Ответные межфилиальные обороты". Расчетный центр, начавший операцию по расчетам (начальный провод), условно называется филиалом А, а принявший документы к ответному проводу - филиалом Б. Операции друг друга РКЦ осуществляет на основании специальных документов - авизо, представляющих собой официальное извещение о выполнении расчетной операции. Они могут быть почтовыми и телеграфными, а также дебетовыми или кредитовыми (в зависимости от содержания операции).

Серьезные недостатки современной организации межбанковских расчетов через РКЦ ЦБР (хронические задержки платежей, случаи несанкционированного доступа к банковской информации) побуждают коммерческие банки устанавливать прямые корреспондентские отношения между собой. В отдельных коммерческих банках на долю прямых расчетов приходится более одной десятой части общей суммы межбанковского платежного оборота.

Корреспондентские счета по данным расчетам (балансовый счет № 169) открываются в банках на основе договоров, причем как в одностороннем, так и в двухстороннем порядке. Однако и данные расчеты пока далеки от совершенства. Они, как правило, являются многоступенчатыми, так что в одной операции может участвовать 3-4 банка. Списание средств с корреспондентских счетов производится на основе факсокопий, юридическая сила которых не узаконена. Негативное влияние на прямые расчеты оказывает отсутствие надлежащей технической оснащенности коммерческих банков. Прямые межбанковские расчеты не могут играть определяющей роли: их можно рассматривать лишь в качестве дополнения к общей национальной системе взаимных расчетов между банками.

Важное место в системе межбанковских расчетов может и должен занять КЛИРИНГ. Клиринговые расчеты проводились и проводятся ЦБР между одногородними коммерческими банками (балансовый счет № 871).

По решению ЦБР от 10 февраля 1993 г. организацию клиринговых расчетов могут брать на себя специальные (внебанковские) структуры - КЛИРИНГОВЫЕ УЧРЕЖДЕНИЯ (клиринговые центры, расчетные палаты). Данные учреждения могут проводить клиринговые раcчеты не только между местными банками, но включать в сферу своей деятельности и межрегиональные расчеты. Такие межрегиональные клиринговые системы в настоящее время создаются в Сибири, на Урале, в Поволжье, в Санкт-Петербурге.

Организующим началом межбанковских расчетов был и остается ЦБР, располагающий разветвленной сетью филиалов по всей стране, через которые проходит основной объем межбанковских расчетов. ЦБР должен более энергично заявить о себе в этом качестве. При государственной поддержке, привлекая средства коммерческих банков, ЦБР должен создать высокоэффективную общегосударственную систему межбанковских расчетов, отвечающую мировым достижениям. Дело упирается в техническую оснащенность данной системы. На первое место выступает организация электронных платежей, освобождающая банки от пересылки друг другу первичных документов. В качестве дополнения к системе межбанковских расчетов через ЦБР могут существовать различного рода клиринговые структуры, а также прямые расчеты между коммерческими банками.

Что касается расчетов с иностранными банками, то наши коммерческие банки ориентируются в основном на международную межбанковскую систему СВИФТ с центром обработки информации в Голландии. В настоящее время в данную систему входит несколько десятков отечественных банков.

3.3. Правовые вопросы электронной коммерции