Міністерство науки та освіти України

Державний вищий навчальний заклад

«Національний гірничий університет»

Факультет МІБО

Кафедра ЕОТ

Звіт

Лабораторна робота №1 з дисципліні

«Методі та засоби ЗІ»

Iнсталляцiя та настройка firewall

Варіант №9

Виконав:

ст.гр. ЗСв-08

Теплов С. А.

Перевірила:

ас. Масальська О. О.

Дніпропетровськ

2011 р.

Установка Firestarter:

Пишем в консоли с правами администратора:

apt-get install firestarter

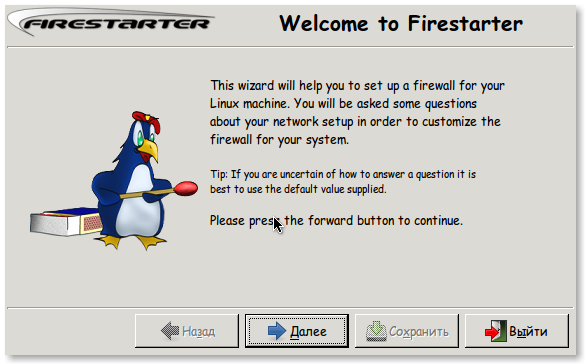

Теперь запустим Firestarter. При первом запуске он захочет провести некоторые настройки. Выборы по дефолту обычно правильны. Если вы используете для интернет соединения Wifi или Беспроводной модем то выберите соответствующий тип соединения, для того чтобы Firestarter его защищал из выпадающего меню Detected Device(s). Чтобы узнать через какое устройство вы сидите в Интернете — нажмите правой кнопкой мыши на иконку NetworkManager, выберите «Информация о Соединении» и внизу строчки будет искомый девайс. Когда закончите настройку — сохраните настройки.

Настройка

После завершения установки, выберите в меню "Система" -> "Администрирование" -> "Firestarter".

Смело жмем кнопку "Далее"

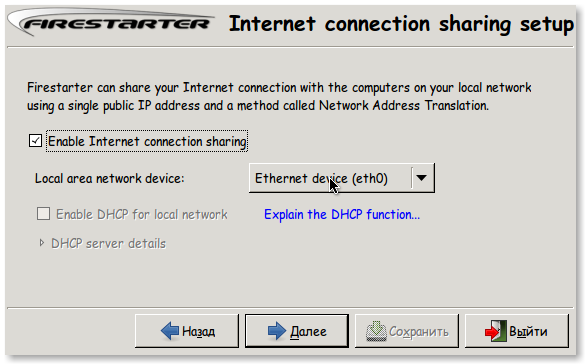

Здесь будет приведен список найденных сетевых устройств, у меня выбрано Ethernet device (eth0).

Флажок " Включать межсетевой экран при дозвоне" предлагает запуск файрвола при использовании соединения dial-up.

Флажок "IP адреса получаются по DHCP" - предполагает, что IP-адрес будет получен динамически от DHCP-сервера Интернет-провайдера.

Диалоговое окно "Internet Connection Sharing" позволяет настроить общий доступ к Интернет, используя систему в качестве шлюза. Если у вас есть второе сетевое устройство, можно будет указать, что оно обращено к внутренней сети. Так же, здесь можно включить или выключить DHCP-сервер в локальной сети.

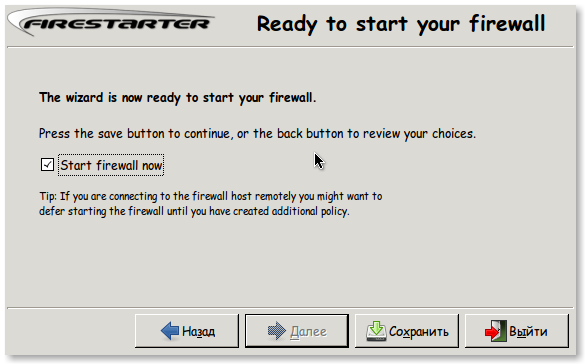

Последнее диалоговое окно "Запустить фаервол сейчас" ("Start firewall now"), позволяет сохранить указанные настройки с помощью кнопки "Сохранить" и запустить файрвол немедленно.

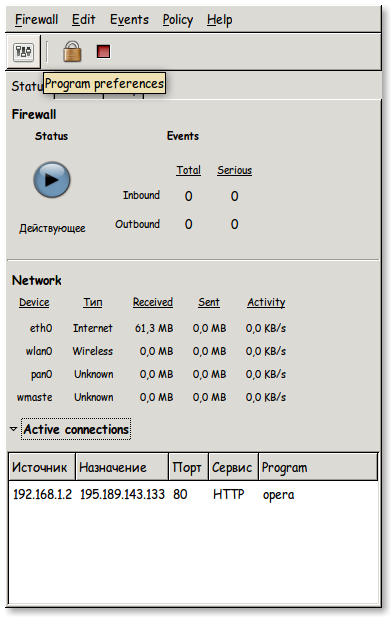

Это вид главного окна Status.

Внизу открыто окно в котором в реальном времени отображаются IP адреса хостов, которые работают с вашим сервером и с которыми работаете вы. Здесь же можно заблокировать фаервол нажатием: "Lock to firewall" или остановить: "Stop to firewall", что бы запустить потом.

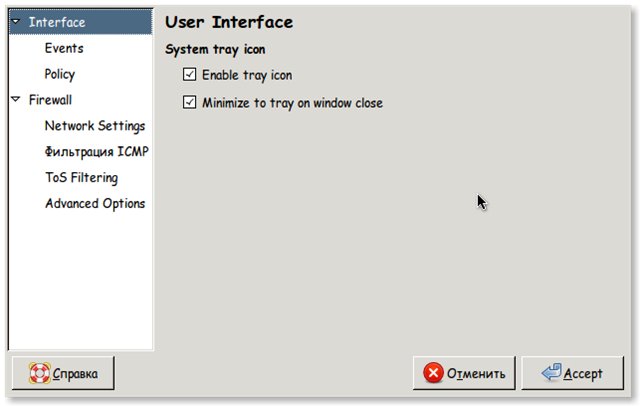

Рекомендую сразу включить настройку "Minimize to tray on windows close" ("Минимизировать в лоток при закрытии окна") и "Enable tray icon" ("Включить иконку в трее").

Чтобы включить функцию минимизации, выберите "Edit" -> "Preferences", либо нажмите на кнопке: "Program preferences".

И выставьте флажки. После этого, нажатие на кнопке закрытия окна будет приводить не к завершению программы, а к минимизации ее в лоток.

В лотке появится значок, отображающий статус файрволла: запущен, остановлен или заперт. Запирание файрволла приводит к запрещению всех входящих и исходящих соединений.

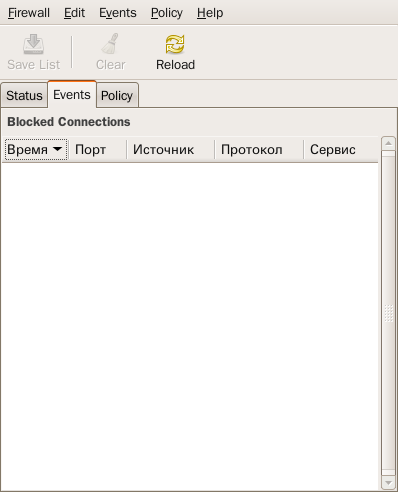

Просмотр событий

Наиболее важная функция Firestarter - способность в реальном времени отображать происходящие сетевые события. Для просмотра событий выберите вкладку "Events" на странице статуса. По умолчанию показаны пять (время, порт, источник, протокол и служба) из 11 столбцов. Столбцы могут быть настроены в разделе "Show Column" пункта меню "Events". События раскрашены в разные цвета в зависимости от серьезности события.

Серые события безобидны (например, широковещательные пакеты).

Черные события - постоянные попытки подключения к случайному порту.

Красные события - возможные попытки обращения к закрытым службам.

Количество отображаемых событий может быть уменьшено с помощью настроек: "Skipping redundant entries" ("Пропускать повторяющиеся события") и "Skip entries where the destination is not the firewall" ("Пропускать записи, приемником которых является не файрвол").

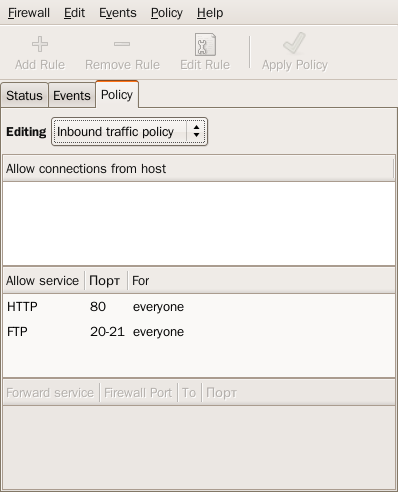

Разрешение доступа

Окно Входящих политик. В окне можно настраивать контроль за входящим трафиком из Интернета к локальной сети до фаервола. По умолчанию ВСЕ ЗАПРЕЩЕНО - каждое разрешающее правило добавляет одну "дырку" в вашей безопасности.

Окно разделено на три поля (сверху вниз):

Разрешения для хоста.

Разрешения для портов или служб.

Разрешение проброс (forward) портов или служб.

В окне на картинке установлены открытыми порты 80 - HTTP и 21-22 - FTP.

Для открытия/изменения/удаления, хоста/портов кликните в нужном поле.

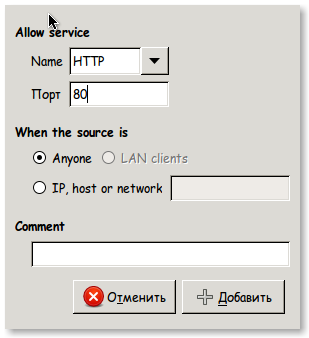

И в открывшимся окошечке откорректируйте необходимые данные. На примере, указала добавление правила, которое открывает доступ из Интернет к 80 порту, т.е. к моему серверу Apache.

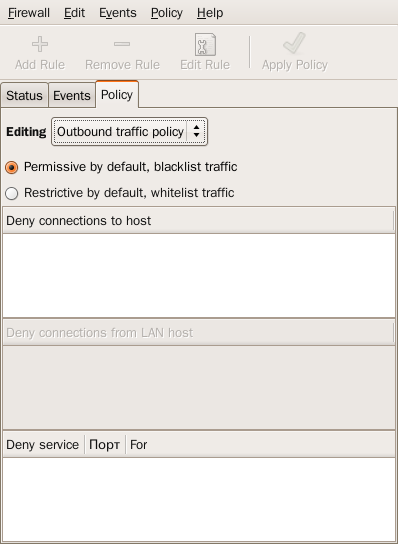

Абсолютно бесполезная функция, разумеется, если вы не намерены ограничивать свою свободу. Это окно Исходящих политик. Позволяет управлять контролем исходящего трафика в Интернет, машины на которой установлен межсетевой экран, а так же для любого LAN клиента. По умолчанию, внешняя политика является разрешительной. Это значит, что и вы, и любой клиент, подключенных к локальной сети имеют возможность быть в сети Интернет, читать электронную почту и т.д., без ограничений.

Но есть возможность создать "черный список". Окно так же имеет подразделение на три части. В первой верхней части можно запретить конкретный адрес или хост в интернете, например порносайт или несколько. В середине - запретить конкретный хост или ip адрес в локальной сети или несколько. В нижней части - запретить службу или порт.

Нажав радиокнопку: "Restrictive by default, whitelist traffic" - включаем вторичный режим для контроля исходящего трафика. Т. е. запрещаем для себя и локальной сети ВЕСЬ внешний трафик, и создаем "белый список".

В верхнем окне можем разрешить один адрес или хост в интернете. В среднем окне разрешить выход для отдельной машины в локальной сети. В нижнем окне разрешить работы отдельных портов или служб.

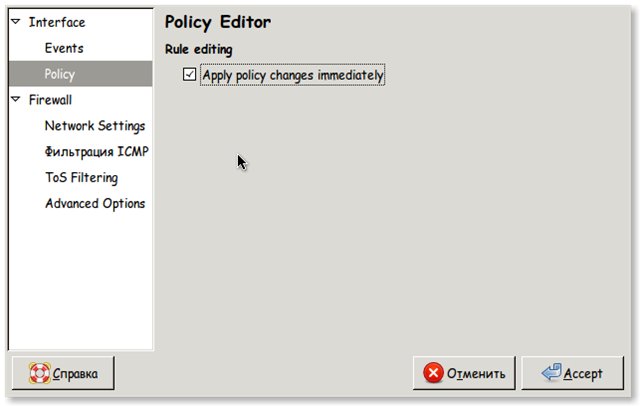

Вернувшись к главному окну - "Status" и перейдя: "Edit" -> "Preferences" -> "Policy" (проще нажать кнопку "Program preferences" и выбрать "Policy"), откроем окно:

Где можно выставить галочку "Apply policy changes immediately", что приведет к примению изменений правил сразу же.

Что бы быстро просмотреть все созданные правила, в терминале вводим следующую команду:

sudo iptables -L