- •Тема 4.3. Методы разграничение доступа

- •Тема 4.4. Регистрация и аудит

- •Тема 4.5. Межсетевое экранирование

- •Тема 4.6. Технология виртуальных частных сетей (vpn)

- •Раздел I. Информационная безопасность и уровни ее обеспечения Тема 1.1. Понятие "информационная безопасность"

- •1.1.2. Проблема информационной безопасности общества

- •Тема 1.1. Понятие "информационная безопасность"

- •1.1.2. Проблема информационной безопасности общества

- •Тема 1.1. Понятие "информационная безопасность" 1.1.3. Определение понятия "информационная безопасность"

- •1.1.3. Определение понятия "информационная безопасность"

- •Тема 1.1. Понятие "информационная безопасность"

- •1.1.3. Определение понятия "информационная безопасность"

- •1.1.4. Выводы по теме

- •1.1.5. Вопросы для самоконтроля

- •1.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.2. Составляющие информационной безопасности

- •1.2.1. Введение

- •1.2.2. Доступность информации

- •1.2.3. Целостность информации

- •1.2.4. Конфиденциальность информации

- •1.2.5. Выводы по теме

- •1.2.6. Вопросы для самоконтроля

- •1.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •1.3.2. Задачи информационной безопасности общества

- •1.3.3. Уровни формирования режима информационной безопасности

- •1.3.4. Выводы по теме

- •1.3.5. Вопросы для самоконтроля

- •1.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.4. Нормативно-правовые основы информационной безопасности в рф

- •1.4.1. Введение

- •1.4.2. Правовые основы информационной безопасности общества

- •1.4.3. Основные положения важнейших законодательных актов рф в области информационной безопасности и защиты информации

- •1.4.4. Ответственность за нарушения в сфере информационной безопасности

- •1.4.5. Выводы по теме

- •1.4.6. Вопросы для самоконтроля

- •1.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.5. Стандарты информационной безопасности: "Общие критерии"

- •1.5.1. Введение

- •1.5.2. Требования безопасности к информационным системам

- •Тема 1.5. Стандарты информационной безопасности: "Общие критерии" 1.5.3. Принцип иерархии: класс – семейство – компонент – элемент

- •1.5.3. Принцип иерархии: класс – семейство – компонент – элемент

- •1.5.4. Функциональные требования

- •1.5.5. Требования доверия

- •1.5.6. Выводы по теме

- •1.5.7. Вопросы для самоконтроля

- •1.5.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.6. Стандарты информационной безопасности распределенных систем

- •1.6.1. Введение

- •1.5.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •1.6.2. Сервисы безопасности в вычислительных сетях

- •1.6.3. Механизмы безопасности

- •1.6.4. Администрирование средств безопасности

- •1.6.5. Выводы по теме

- •1.6.6. Вопросы для самоконтроля

- •1.6.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.7. Стандарты информационной безопасности в рф

- •1.7.1. Введение

- •1.7.2. Гостехкомиссия и ее роль в обеспечении информационной безопасности в рф

- •1.7.3. Документы по оценке защищенности автоматизированных систем в рф

- •1.7.4. Выводы по теме

- •1.7.5. Вопросы для самоконтроля

- •1.7.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.8. Административный уровень обеспечения информационной безопасности

- •1.8.1. Введение

- •1.8.2. Цели, задачи и содержание административного уровня

- •1.8.3. Разработка политики информационной безопасности

- •1.8.4. Выводы по теме

- •1.8.5. Вопросы для самоконтроля

- •1.8.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 1.9. Классификация угроз "информационной безопасности"

- •1.9.1. Введение

- •1.9.2. Классы угроз информационной безопасности

- •1.9.3. Каналы несанкционированного доступа к информации

- •1.9.4. Выводы по теме

- •1.9.5. Вопросы для самоконтроля

- •1.9.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 2.1. Вирусы как угроза информационной безопасности

- •2.1.1. Введение

- •2.1.2. Компьютерные вирусы и информационная безопасность

- •2.1.3. Характерные черты компьютерных вирусов

- •2.1.4. Выводы по теме

- •2.1.5. Вопросы для самоконтроля

- •2.1.6. Расширяющий блок

- •2.1.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 2.2. Классификация компьютерных вирусов

- •2.2.1. Введение

- •2.2.2. Классификация компьютерных вирусов по среде обитания

- •2.2.3. Классификация компьютерных вирусов по особенностям алгоритма работы

- •2.2.4. Классифиация компьютерных вирусов по деструктивные возможностям

- •2.2.5. Выводы по теме

- •2.2.6. Вопросы для самоконтроля

- •2.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 2.3. Характеристика "вирусоподобных" программ

- •2.3.1. Введение

- •2.3.2. Виды "вирусоподобных" программ

- •2.3.3. Характеристика "вирусоподобных" программ

- •2.3.4. Утилиты скрытого администрирования

- •2.3.5. "Intended"-вирусы

- •2.3.6. Выводы по теме

- •2.3.7. Вопросы для самоконтроля

- •2.3.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 2.4. Антивирусные программы

- •2.4.1. Введение

- •2.4.2. Особенности работы антивирусных программ

- •2.4.3. Классификация антивирусных программ

- •2.4.4. Факторы, определяющие качество антивирусных программ

- •2.4.5. Выводы по теме

- •2.4.6. Вопросы для самоконтроля

- •2.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 2.5. Профилактика компьютерных вирусов

- •2.5.1. Введение

- •2.5.2. Характеристика путей проникновения вирусов в компьютеры

- •2.5.3. Правила защиты от компьютерных вирусов

- •2.5.4. Выводы по теме

- •2.5.5. Вопросы для самоконтроля

- •2.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 2.6. Обнаружение неизвестного вируса

- •2.6.1. Введение

- •2.6.2. Обнаружение загрузочного вируса

- •2.6.3. Обнаружение резидентного вируса

- •2.6.4. Обнаружение макровируса

- •2.6.5. Общий алгоритм обнаружения вируса

- •2.6.6. Выводы по теме

- •2.6.7. Вопросы для самоконтроля

- •2.6.8. Ссылки на дополнительные материалы (печатные и электронные ре-сурсы)

- •Раздел III. Информационная безопасность вычислительных сетей Тема 3.1. Особенности обеспечения информационной безопасности в компьютерных сетей

- •Тема 3.1. Особенности обеспечения информационной безопасности в компьютерных сетях

- •3.1.1. Введение

- •3.1.2. Особенности информационной безопасности в компьютерных сетях

- •3.1.3. Специфика средств защиты в компьютерных сетях

- •3.1.4. Выводы по теме

- •3.1.5. Вопросы для самоконтроля

- •3.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.2. Сетевые модели передачи данных

- •3.2.1. Введение

- •3.2.2. Понятие протокола передачи данных

- •Тема 3.2. Сетевые модели передачи данных 3.2.3. Принципы организации обмена данными в вычислительных сетях

- •3.2.3. Принципы организации обмена данными в вычислительных сетях

- •3.2.4. Транспортный протокол tcp и модель тср/iр

- •3.2.5. Выводы по теме

- •3.2.6. Вопросы для самоконтроля

- •3.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.3. Модель взаимодействия открытых систем osi/iso

- •3.3.1. Введение

- •3.3.2. Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •3.3.3. Характеристика уровней модели osi/iso

- •3.3.4. Выводы по теме

- •3.3.5. Вопросы для самоконтроля

- •3.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.4. Адресация в глобальных сетях

- •3.4.1. Введение

- •3.4.2. Основы ip-протокола

- •3.4.3. Классы адресов вычислительных сетей

- •3.4.4. Система доменных имен

- •3.4.5. Выводы по теме

- •3.4.6. Вопросы для самоконтроля

- •3.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.5. Классификация удаленных угроз в вычислительных сетях

- •3.5.1. Введение

- •3.5.2. Классы удаленных угроз и их характеристика

- •3.5.3. Выводы по теме

- •3.5.4. Вопросы для самоконтроля

- •3.5.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.6. Типовые удаленные атаки и их характеристика

- •3.6.1. Введение

- •3.6.2. Удаленная атака "анализ сетевого трафика"

- •3.6.3. Удаленная атака "подмена доверенного объекта"

- •3.6.4. Удаленная атака "ложный объект"

- •3.6.5. Удаленная атака "отказ в обслуживании"

- •3.6.6. Выводы по теме

- •3.6.7. Вопросы для самоконтроля

- •3.6.8. Расширяющий блок

- •3.6.9. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.7. Причины успешной реализации удаленных угроз в вычислительных сетях

- •3.7.1. Введение

- •3.7.2. Причины успешной реализации удаленных угроз в вычислительных сетях

- •3.7.3. Выводы по теме

- •3.7.4. Вопросы для самоконтроля

- •3.7.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 3.8. Принципы защиты распределенных вычислительных сетей

- •3.8.1. Введение

- •3.8.2. Принципы построения защищенных вычислительных сетей

- •3.8.3. Выводы по теме

- •3.8.4. Вопросы для самоконтроля

- •3.8.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 4.1. Идентификация и аутентификация

- •4.1.1. Введение

- •4.1.2. Определение понятий "идентификация" и "аутентификация"

- •4.1.4. Выводы по теме

- •4.1.5. Вопросы для самоконтроля

- •4.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 4.2. Криптография и шифрование

- •4.2.1. Введение

- •4.2.2. Структура криптосистемы

- •4.2.3. Классификация систем шифрования данных

- •4.2.4. Симметричные и асимметричные методы шифрования

- •4.2.5. Механизм электронной цифровой подписи

- •4.2.6. Выводы по теме

- •4.2.7. Вопросы для самоконтроля

- •4.2.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 4.3. Методы разграничение доступа

- •4.3.1. Введение

- •4.3.2. Методы разграничения доступа

- •4.3.3. Мандатное и дискретное управление доступом

- •4.3.4. Выводы по теме

- •4.3.5. Вопросы для самоконтроля

- •4.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 4.4. Регистрация и аудит

- •4.4.1. Введение

- •4.4.2. Определение и содержание регистрации и аудита информационных систем

- •4.4.3. Этапы регистрации и методы аудита событий информационной системы

- •4.4.4. Выводы по теме

- •4.4.5. Вопросы для самоконтроля

- •4.4.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 4.5. Межсетевое экранирование

- •4.5.1. Введение

- •4.5.2. Классификация межсетевых экранов

- •4.5.3. Характеристика межсетевых экранов

- •4.5.4. Выводы по теме

- •4.5.5. Вопросы для самоконтроля

- •4.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

- •Тема 4.6. Технология виртуальных частных сетей (vpn)

- •4.6.1. Введение

- •4.6.2. Сущность и содержание технологии виртуальных частных сетей

- •4.6.3. Понятие "туннеля" при передаче данных в сетях

- •4.6.4. Выводы по теме

- •4.6.5. Вопросы для самоконтроля

- •4.6.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Информационная безопасность

Содержание:

Сведения о курсе

Введение

Раздел I. Информационная безопасность и уровни ее обеспечения

Введение к разделу 1

Тема 1.1. Понятие "информационная безопасность"

1.1.1. Введение

1.1.2. Проблема информационной безопасности общества

1.1.3. Определение понятия "информационная безопасность"

1.1.4. Выводы по теме

1.1.5. Вопросы для самоконтроля

1.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.2. Составляющие информационной безопасности

1.2.1. Введение

1.2.2. Доступность информации

1.2.3. Целостность информации

1.2.4. Конфиденциальность информации

1.2.5. Выводы по теме

1.2.6. Вопросы для самоконтроля

1.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.3. Система формирования режима информационной безопасности

1.3.1. Введение

1.3.2. Задачи информационной безопасности общества

1.3.3. Уровни формирования режима информационной безопасности

1.3.4. Выводы по теме

1.3.5. Вопросы для самоконтроля

1.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.4. Нормативно-правовые основы информационной безопасности в РФ

1.4.1. Введение

1.4.2. Правовые основы информационной безопасности общества

1.4.3. Основные положения важнейших законодательных актов РФ в области информационной безопасности и защиты информации

1.4.4. Ответственность за нарушения в сфере информационной безопасности

1.4.5. Выводы по теме

1.4.6. Вопросы для самоконтроля

1.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.5. Стандарты информационной безопасности: "Общие критерии"

1.5.1. Введение

1.5.2. Требования безопасности к информационным системам

1.5.3. Принцип иерархии: класс – семейство – компонент – элемент

1.5.4. Функциональные требования

1.5.5. Требования доверия

1.5.6. Выводы по теме

1.5.7. Вопросы для самоконтроля

1.5.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.6. Стандарты информационной безопасности распределенных систем

1.6.1. Введение

1.6.2. Сервисы безопасности в вычислительных сетях

1.6.3. Механизмы безопасности

1.6.4. Администрирование средств безопасности

1.6.5. Выводы по теме

1.6.6. Вопросы для самоконтроля

1.6.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.7. Стандарты информационной безопасности в РФ

1.7.1. Введение

1.7.2. Гостехкомиссия и ее роль в обеспечении информационной безопасности в РФ

1.7.3. Документы по оценке защищенности автоматизированных систем в РФ

1.7.4. Выводы по теме

1.7.5. Вопросы для самоконтроля

1.7.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.8. Административный уровень обеспечения информационной безопасности

1.8.1. Введение

1.8.2. Цели, задачи и содержание административного уровня

1.8.3. Разработка политики информационной безопасности

1.8.4. Выводы по теме

1.8.5. Вопросы для самоконтроля

1.8.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.9. Классификация угроз "информационной безопасности"

1.9.1. Введение

1.9.2. Классы угроз информационной безопасности

1.9.3. Каналы несанкционированного доступа к информации

1.9.4. Выводы по теме

1.9.5. Вопросы для самоконтроля

1.9.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тест 1.

Резюме по разделу 1

Раздел II. Компьютерные вирусы и защита от них

Введение к разделу 2

Тема 2.1. Вирусы как угроза информационной безопасности

2.1.1. Введение

2.1.2. Компьютерные вирусы и информационная безопасность

2.1.3. Характерные черты компьютерных вирусов

2.1.4. Выводы по теме

2.1.5. Вопросы для самоконтроля

2.1.6. Расширяющий блок

2.1.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.2. Классификация компьютерных вирусов

2.2.1. Введение

2.2.2. Классификация компьютерных вирусов по среде обитания

2.2.3. Классификация компьютерных вирусов по особенностям алгоритма работы

2.2.4. Классифиация компьютерных вирусов по деструктивные возможностям

2.2.5. Выводы по теме

2.2.6. Вопросы для самоконтроля

2.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.3. Характеристика "вирусоподобных" программ

2.3.1. Введение

2.3.2. Виды "вирусоподобных" программ

2.3.3. Характеристика "вирусоподобных" программ

2.3.4. Утилиты скрытого администрирования

2.3.5. "Intended"-вирусы

2.3.6. Выводы по теме

2.3.7. Вопросы для самоконтроля

2.3.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.4. Антивирусные программы

2.4.1. Введение

2.4.2. Особенности работы антивирусных программ

2.4.3. Классификация антивирусных программ

2.4.4. Факторы, определяющие качество антивирусных программ

2.4.5. Выводы по теме

2.4.6. Вопросы для самоконтроля

2.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 2.5. Профилактика компьютерных вирусов

2.5.1. Введение

2.5.2. Характеристика путей проникновения вирусов в компьютеры

2.5.3. Правила защиты от компьютерных вирусов

2.5.4. Выводы по теме

2.5.5. Вопросы для самоконтроля

2.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 1. Восстановление зараженных файлов

Тема 2.6. Обнаружение неизвестного вируса

2.6.1. Введение

2.6.2. Обнаружение загрузочного вируса

2.6.3. Обнаружение резидентного вируса

2.6.4. Обнаружение макровируса

2.6.5. Общий алгоритм обнаружения вируса

2.6.6. Выводы по теме

2.6.7. Вопросы для самоконтроля

2.6.8. Ссылки на дополнительные материалы (печатные и электронные ре-сурсы)

Практическая работа 2. Профилактика "троянских программ"

Тест 2.

Резюме по разделу 2

Раздел III. Информационная безопасность вычислительных сетей

Введение к разделу 3

Тема 3.1. Особенности обеспечения информационной безопасности в компьютерных сетях

3.1.1. Введение

3.1.2. Особенности информационной безопасности в компьютерных сетях

3.1.3. Специфика средств защиты в компьютерных сетях

3.1.4. Выводы по теме

3.1.5. Вопросы для самоконтроля

3.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.2. Сетевые модели передачи данных

3.2.1. Введение

3.2.2. Понятие протокола передачи данных

3.2.3. Принципы организации обмена данными в вычислительных сетях

3.2.4. Транспортный протокол TCP и модель ТСР/IР

3.2.5. Выводы по теме

3.2.6. Вопросы для самоконтроля

3.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.3. Модель взаимодействия открытых систем OSI/ISO

3.3.1. Введение

3.3.2. Сравнение сетевых моделей передачи данных TCP/IP и OSI/ISO

3.3.3. Характеристика уровней модели OSI/ISO

3.3.4. Выводы по теме

3.3.5. Вопросы для самоконтроля

3.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.4. Адресация в глобальных сетях

3.4.1. Введение

3.4.2. Основы IP-протокола

3.4.3. Классы адресов вычислительных сетей

3.4.4. Система доменных имен

3.4.5. Выводы по теме

3.4.6. Вопросы для самоконтроля

3.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.5. Классификация удаленных угроз в вычислительных сетях

3.5.1. Введение

3.5.2. Классы удаленных угроз и их характеристика

3.5.3. Выводы по теме

3.5.4. Вопросы для самоконтроля

3.5.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.6. Типовые удаленные атаки и их характеристика

3.6.1. Введение

3.6.2. Удаленная атака "анализ сетевого трафика"

3.6.3. Удаленная атака "подмена доверенного объекта"

3.6.4. Удаленная атака "ложный объект"

3.6.5. Удаленная атака "отказ в обслуживании"

3.6.6. Выводы по теме

3.6.7. Вопросы для самоконтроля

3.6.8. Расширяющий блок

3.6.9. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.7. Причины успешной реализации удаленных угроз в вычислительных сетях

3.7.1. Введение

3.7.2. Причины успешной реализации удаленных угроз в вычислительных сетях

3.7.3. Выводы по теме

3.7.4. Вопросы для самоконтроля

3.7.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 3.8. Принципы защиты распределенных вычислительных сетей

3.8.1. Введение

3.8.2. Принципы построения защищенных вычислительных сетей

3.8.3. Выводы по теме

3.8.4. Вопросы для самоконтроля

3.8.5. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 3. Настройка безопасности почтового клиента Outlook Express

Тест 3.

Резюме по разделу 3

Раздел IV. Механизмы обеспечения "информационной безопасности"

Введение к разделу 4

Тема 4.1. Идентификация и аутентификация

4.1.1. Введение

4.1.2. Определение понятий "идентификация" и "аутентификация"

4.1.3. Механизм идентификация и аутентификация пользователей

4.1.4. Выводы по теме

4.1.5. Вопросы для самоконтроля

4.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 4. Настройка параметров аутентификации Windows 2000 (ХР)

Тема 4.2. Криптография и шифрование

4.2.1. Введение

4.2.2. Структура криптосистемы

4.2.3. Классификация систем шифрования данных

4.2.4. Симметричные и асимметричные методы шифрования

4.2.5. Механизм электронной цифровой подписи

4.2.6. Выводы по теме

4.2.7. Вопросы для самоконтроля

4.2.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 5. Шифрующая файловая система EFS и управление сертификатами

Тема 4.3. Методы разграничение доступа

4.3.1. Введение

4.3.2. Методы разграничения доступа

4.3.3. Мандатное и дискретное управление доступом

4.3.4. Выводы по теме

4.3.5. Вопросы для самоконтроля

4.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 6. Назначение прав пользователей при произвольном управлении доступом

Тема 4.4. Регистрация и аудит

4.4.1. Введение

4.4.2. Определение и содержание регистрации и аудита информационных систем

4.4.3. Этапы регистрации и методы аудита событий информационной системы

4.4.4. Выводы по теме

4.4.5. Вопросы для самоконтроля

4.4.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 7. Настройка параметров регистрации и аудита операционной системы

Практическая работа 8. Управление шаблонами безопасности

Тема 4.5. Межсетевое экранирование

4.5.1. Введение

4.5.2. Классификация межсетевых экранов

4.5.3. Характеристика межсетевых экранов

4.5.4. Выводы по теме

4.5.5. Вопросы для самоконтроля

4.5.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 9. Настройка и использование межсетевого экрана

Тема 4.6. Технология виртуальных частных сетей (vpn)

4.6.1. Введение

4.6.2. Сущность и содержание технологии виртуальных частных сетей

4.6.3. Понятие "туннеля" при передаче данных в сетях

4.6.4. Выводы по теме

4.6.5. Вопросы для самоконтроля

4.6.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Практическая работа 10. Создание VPN-подключения средствами Windows 2000 (ХР)

Резюме по разделу 4

Тест 4.

Введение

Введение

Цели изучения дисциплины

изучение основ построения защищенных информационных систем;

получение практических навыков по защите компьютерных информационных систем от информационных разрушающих воздействий.

В результате изучения дисциплины студент должен

иметь представление о системе обеспечения информационной безопасности в РФ;

знать

источники возникновения угроз информационной безопасности,

принципы защиты информации от несанкционированного доступа,

методы защиты от вирусов,

состав и методы нормативно-правовой и организационной защиты информации,

механизмы защищенных информационных систем,

принципы защиты распределенных вычислительных сетей;

уметь

формулировать требования к защищенным информационным системам,

использовать антивирусное программное обеспечение и принимать профилактические меры по защите компьютера от вирусов,

реализовывать и настраивать механизмы безопасности компьютерных систем, в том числе и для работы в глобальной сети Интернет.

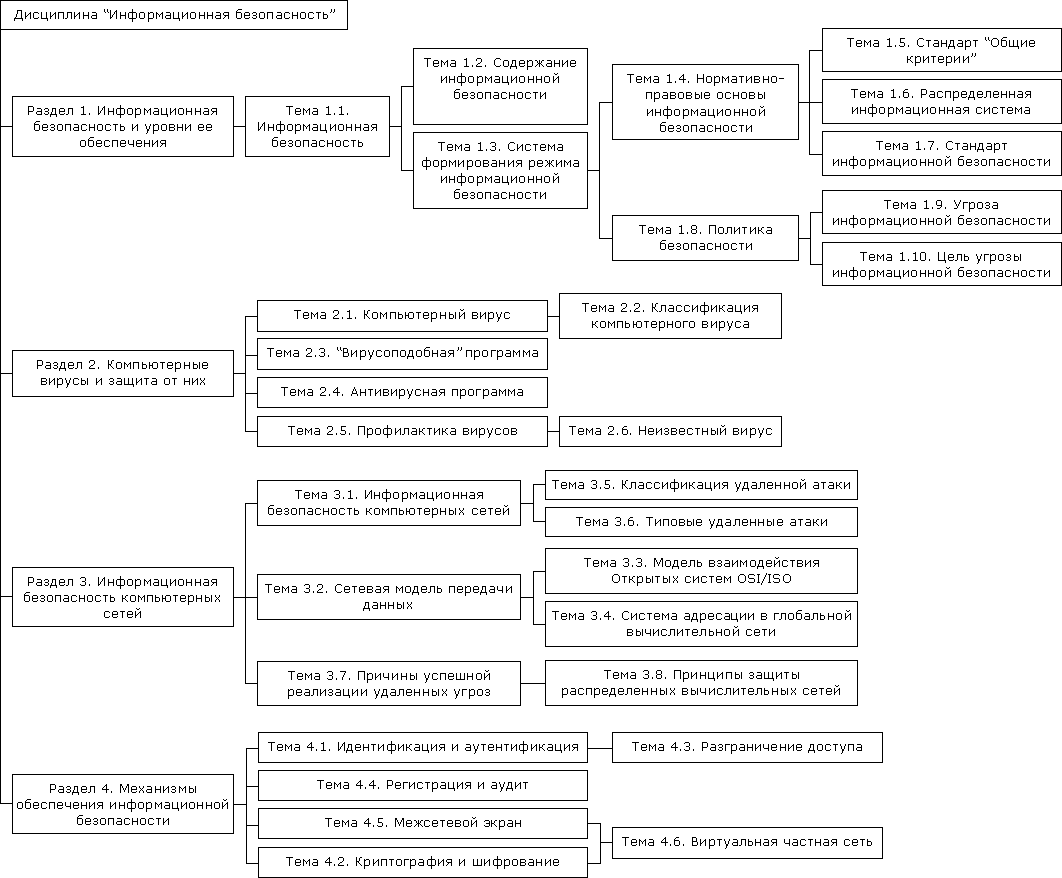

Структурная схема терминов дисциплины

Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Основные:

Галатенко В. А. Основы информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ.РУ, 2003. – 280 с.

Щербаков А.Ю. Введение в теорию и практику компьютерной безопасности. – М.: Издательство Молгачева С.В., 2001.

Карпов Е.А., Котенко И.В., Котухов М.М., Марков А.С., Парр Г.А., Рунеев А.Ю. Законодательно-правовое и организационно-техническое обеспечение информационной безопасности автоматизированных систем и информационно-вычислительных сетей: Под редакцией И.В. Котенко. – СПб.: ВУС, 2000. – 190 с.

Медведовский И.Д., Семьянов П.В., Леонов Д.Г., Лукацкий А.В. Атака из Internet. – М.: Солон-Р, 2002. – 368 с.

В.Г.Олифер, Н.А. Олифер. Компьютерные сети. Принципы, технологии, протоколы. – СПб: Питер, 2000. – 672 с.: ил.

Галатенко В. А. Стандарты информационной безопасности. – М: Интернет-Университет Информационных Технологий – ИНТУИТ.РУ, 2004. – 328 с.

Спортак Марк, Паппас Френк. Компьютерные сети и сетевые технологии. – М.: ТИД "ДС", 2002. – 736 с.

Фролов А.В., Фролов Г.В. Осторожно: компьютерные вирусы. – М.: ДИАЛОГ-МИФИ, 1996. – 256 с.

Касперский Е. Компьютерные вирусы в MS-DOS. – М.: Эдель, 1992. – 175 с.

Касперский Е. Компьютерные вирусы, 2003. – Режим доступа: www.viruslist.com/viruslistbooks.html.

http://www.jetinfo.ru/

Грязнов Е., Панасенко С. Безопасность локальных сетей. – Электрон. журнал "Мир и безопасность" №2, 2003. – Режим доступа к журн.: daily.sec.ru.

Раздел I. Информационная безопасность и уровни ее обеспечения

Раздел I. Информационная безопасность и уровни ее обеспечения

Содержание:

Введение к разделу 1

Тема 1.1. Понятие "информационная безопасность"

1.1.1. Введение

1.1.2. Проблема информационной безопасности общества

1.1.3. Определение понятия "информационная безопасность"

1.1.4. Выводы по теме

1.1.5. Вопросы для самоконтроля

1.1.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.2. Составляющие информационной безопасности

1.2.1. Введение

1.2.2. Доступность информации

1.2.3. Целостность информации

1.2.4. Конфиденциальность информации

1.2.5. Выводы по теме

1.2.6. Вопросы для самоконтроля

1.2.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.3. Система формирования режима информационной безопасности

1.3.1. Введение

1.3.2. Задачи информационной безопасности общества

1.3.3. Уровни формирования режима информационной безопасности

1.3.4. Выводы по теме

1.3.5. Вопросы для самоконтроля

1.3.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.4. Нормативно-правовые основы информационной безопасности в РФ

1.4.1. Введение

1.4.2. Правовые основы информационной безопасности общества

1.4.3. Основные положения важнейших законодательных актов РФ в области информационной безопасности и защиты информации

1.4.4. Ответственность за нарушения в сфере информационной безопасности

1.4.5. Выводы по теме

1.4.6. Вопросы для самоконтроля

1.4.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.5. Стандарты информационной безопасности: "Общие критерии"

1.5.1. Введение

1.5.2. Требования безопасности к информационным системам

1.5.3. Принцип иерархии: класс – семейство – компонент – элемент

1.5.4. Функциональные требования

1.5.5. Требования доверия

1.5.6. Выводы по теме

1.5.7. Вопросы для самоконтроля

1.5.8. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.6. Стандарты информационной безопасности распределенных систем

1.6.1. Введение

1.6.2. Сервисы безопасности в вычислительных сетях

1.6.3. Механизмы безопасности

1.6.4. Администрирование средств безопасности

1.6.5. Выводы по теме

1.6.6. Вопросы для самоконтроля

1.6.7. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.7. Стандарты информационной безопасности в РФ

1.7.1. Введение

1.7.2. Гостехкомиссия и ее роль в обеспечении информационной безопасности в РФ

1.7.3. Документы по оценке защищенности автоматизированных систем в РФ

1.7.4. Выводы по теме

1.7.5. Вопросы для самоконтроля

1.7.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.8. Административный уровень обеспечения информационной безопасности

1.8.1. Введение

1.8.2. Цели, задачи и содержание административного уровня

1.8.3. Разработка политики информационной безопасности

1.8.4. Выводы по теме

1.8.5. Вопросы для самоконтроля

1.8.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тема 1.9. Классификация угроз "информационной безопасности"

1.9.1. Введение

1.9.2. Классы угроз информационной безопасности

1.9.3. Каналы несанкционированного доступа к информации

1.9.4. Выводы по теме

1.9.5. Вопросы для самоконтроля

1.9.6. Ссылки на дополнительные материалы (печатные и электронные ресурсы)

Тест 1.

Резюме по разделу 1

Введение Введение к разделу 1

ПОМОЩЬ | БИБЛИОТЕКА | ВЫЙТИ ИЗ СИСТЕМЫ

СТАРТ | УЧЕБНЫЕ ПЛАНЫ

Введение к разделу 1

Раздел I. Информационная безопасность и уровни ее обеспечения

Объекты информационной безопасности – объекты информационной сферы,

принадлежащие субъектам (информационные ресурсы, информационные и

телекоммуникационные системы )

Объектами посягательств могут быть как сами технические средства (компьютеры и периферийные устройства), так и программное обеспечение и базы данных, для которых технические средства являются окружением.

В этом смысле компьютер может выступать и как предмет посягательств, и как инструмент их реализации. Если компьютер — только объект посягательства, то квалификация правонарушения может быть произведена по существующим нормам права. Если же — только инструмент, то достаточен только такой признак, как «применение технических средств». Возможно объединение указанных понятий, когда компьютер одновременно и инструмент, и предмет. В частности, к этой ситуации относится факт хищения машинной информации. Если хищение информации связано с потерей материальных и финансовых ценностей, то этот факт можно квалифицировать как преступление. Каждый сбой работы компьютерной сети — это не только «моральный» ущерб для работников предприятия и сетевых администраторов. По мере развития технологий электронных платежей, «безбумажного» документооборота, серьезный сбой локальных сетей может просто парализовать работу целых корпораций и банков, что приводит к ощутимым материальным потерям. Неслучайно, что защита данных в компьютерных сетях становится одной из самых острых проблем в современной информатике.

Введение к разделу 1

Цели изучения раздела

усвоение знаний по нормативно-правовым основам организации информационной безопасности, изучение стандартов и руководящих документов по защите информационных систем;

ознакомление с основными угрозами информационной безопасности;

правилами их выявления, анализа и определение требований к различным уровням обеспечения информационной безопасности;

формирование научного мировоззрения, навыков индивидуальной самостоятельной работы с учебным материалом.

В результате изучения раздела студент должен

знать

различные подходы к определению понятия "информационная безопасность",

составляющие понятия "информационная безопасность",

определение целостности, конфиденциальности и доступности информации,

задачи информационной безопасности,

уровни формирования режима информационной безопасности,

особенности законодательно-правового и административного уровней,

основное содержание оценочного стандарта ISO/IEC 15408,

основное содержание стандартов по информационной безопасности распределенных систем,

основные сервисы безопасности в вычислительных сетях,

наиболее эффективные механизмы безопасности,

цели и задачи административного уровня обеспечения информационной безопасности,

содержание административного уровня,

классы угроз информационной безопасности,

причины и источники случайных воздействий на информационные системы,

каналы несанкционированного доступа к информации,

основные угрозы доступности, целостности и конфиденциальности информации;

уметь

объяснить, в чем заключается проблема информационной безопасности,

объяснить, почему целостность, доступность и конфиденциальность являются главными составляющими информационной безопасности,

использовать стандарты для оценки защищенности информационных систем,

выбирать механизмы безопасности для защиты распределенных вычислительных сетей,

определять классы защищенных систем по совокупности мер защиты,

выявлять и классифицировать угрозы информационной безопасности,

анализировать угрозы информационной безопасности.

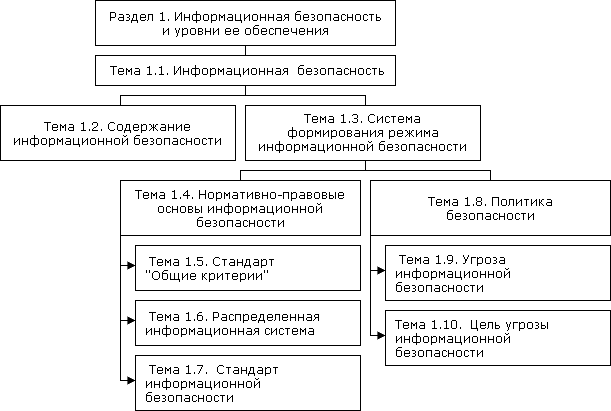

Структурная схема терминов раздела 1