- •Раздел 1: Правовое обеспечение информационной безопасности.

- •Раздел 2: Инженерно- техническая защита информации

- •Раздел 3 Технические программные средства защищенных телекоммуникационных систем

- •Раздел 4 Техническая эксплуатация защищенных телекоммуникационных систем

- •Раздел 5 Базы данных

- •Раздел 6 Криптографические метод защиты информации.

- •Раздел 7 Организационная защита информационной безопасности

- •Раздел 8. Основы алгоритмизации и программирования

- •Раздел 9. Программно- аппаратные средства защиты информации

- •Раздел 10: Сетевые протоколы

Раздел 7 Организационная защита информационной безопасности

78) Служба защиты информации, ее назначение. Принципы создания службы защиты информации, ее задачи. Служба защиты инф создается для того, чтобы охватывать весь технологический комплекс инф деят-ти. Она должна быть - разнообразной по использованию средств; - многоуровневой с иерархической последовательностью доступа; - быть открытой для изменений; - нестандартной, разнообразной; - простой для технической обслуживания; - удобной для эксплуатации; - надежной. Служба ЗИ является составной частью системы защиты, является органом упр-я ЗИ и координирует деят-ть по обеспечению БИ. Принципы создания службы ЗИ: 1. принцип неопределенности (не зная кто, где, когда); 2. принцип минимального риска, т.к. невозможно создать идеальную СЗИ; 4. принцип минимального ущерба; 5. принцип защиты всех от всех. В процессе деят-ти службы ЗИ должны соблюдаться принципы:

Средства ЗИ должны соответствовать принципам:

|

79) Сущность организационной защиты информации и ее место в комплексной системе защиты информации. Организационные меры – это меры административного характера, регламентирующие процессы функционирования инф процессов, а также порядок взаимодействия субъектов инф обмена таким образом, чтобы снизить или исключить угрозы ИБ. Инженерно-технические меры – системы видеонаблюдения, ИТ-защита помещений и т.п. Организационное обеспечение ЗИ – это междисциплинарная отрасль знания, основанная на законодательных, административных и процессуальных принципах, призванных регламентировать процессы функционирования инф на стадиях ее жизненного цикла между субъектами отношений. 1. Определение целей и приоритетных направлений работы по обеспечению всех видов без-ти деят-ти предприятия 2. разработка и проектов защиты для каждого вида без-ти их реализация приемки и контроль за постоянной работоспособности 3. разработка нормативных док-тов для всех видов без-ти с учетом их конф. и контроль за их соблюдением всеми сотрудниками и клиентами 4. организация обучения персонала правилам соблюдения и поддержания безопасной деят-ти предприятия 5. организация проведения совместно с другими подразделениями мероприятий в отношении конкурентов, взаимодействия с правоохранительными органами

|

80) Меры по охране конфиденциальной информации, принимаемые ее обладателем. Должны включать в себя: 1) определение перечня инф, составляющей КТ (коммерческую тайну); 2) ограничение доступа к инф, составляющей КТ, путем установления порядка обращения с этой инф и контроля за соблюдением такого порядка; 3) учет лиц, получивших доступ к инф, составляющей КТ, и (или) лиц, которым такая инф была предоставлена или передана; 4) регулирование отношений по использованию инф, составляющей КТ, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров; 5) нанесение на материальные носители (док-ты), содержащие инф, составляющую коммерческую тайну, грифа "Коммерческая тайна" с указанием обладателя этой инф (для юр лиц - полное наименование и место нахождения, для индивидуальных предпринимателей - ФИО гражданина, являющегося индивидуальным предпринимателем, и место жительства). К сведениям, составляющим конфиденциальную тайну, чаще всего относится инфо производстве, управлении, планировании, финансовой деятельности, переговорах, партнерах, контрактах, ценах и т.д. 1. Структура кадров производства, характер, условия производства, организация труда, данные о типе и размещении оборудования, уровень запасов, материалов, комплектующие и готовой продукции, данные о резерве сырья, сведения о фондах отдельных товаров, выделенные для поставки. 2. Сведения о методах упр-я производством, принятии и выполнении отдельных решений руководства по коммерческой, организационной и другим вопросам. 3. План развития производства и любой коммерческой деят-ти, планы инвестиций, планы о запасах готовой продукции, закупок и продаже. Сведения о проектах: годовых и перспективных по внешнеэкономической деят-ти, инвестиционных программах, Объемы предстоящих закупок по срокам, ассортимент, цена, странам, фирмам. 4. Сведения, раскрывающие составляющие финансового плана, имущественное положение предприятия, банковские операции, состояние банковских счетов, уровень выручки, уровень доходов, долговые обязательства, состояние кредита. 5. Оригинальные методы изучения рынка сбыта, состояние рыночной конъюнктуры, обзор рынка, результаты маркетинговых исследований, рыночная стратегия предприятия, сведения о конкретных направлениях в торговой политике. 6. Круг клиентов, списки посредников, покупателей, поставщиков и потребителей, данные характеризующие степень надежности фирмы и ее представителей. 7. Сведения о подготовке и результатах проведения переговоров. Сведения о лицах, ведущих переговоры, о руководстве фирм их характеристиках, цели, задачи заказчика, сведения о мероприятиях, проводимых перед переговорами, инф о деловых приемах. 8. Условия соглашения, контрактов, включая цены, скидки, рассрочки платежей, условия платежа, сведения об исполнении контрактов, сведения о номенклатуре по взаимным обязательствам. 9. Цены, затраты, внутренние тарифы, уровень цен и размер скидок, сведения о размерах предоставляемых скидок до и после заключения контракта. 10. Сведения о подготовке торгов и аукционов, их результатах, сведения о предполагаемых конкурсах и торгах до их опубликования. 11. Без-ть, т.е. сведения о порядке и состоянии организации защиты коммерческой тайны, охраны объекта, пропускной режим, система сигнализации, деятельности СБ. |

81) Организация подготовки и проведения совещаний и переговоров по конфиденциальным вопросам. Основными стадиями переговоров являются:

Совещания проводятся в служебных помещениях, в которых в установленном порядке разрешено обсуждение вопросов конфиденциального характера и выполнены предусмотренные НПА необходимые организационно-технические мероприятия , предотвращающие утечку ЗИ по техническим каналам. Проверка служебных помещений на предмет в них вопросов конфиденциального характера проводится накануне совещания специально назначаемой комиссией, состоящей из специалистов по технической защите информации и противодействию иностранным техническим разведкам и соответствующих подразделений предприятия организатора. Сотрудники службы без-ти участвуют в сборе инф на первой и второй стадиях. При всей условности такого деления служба без-ти должна представлять на различных стадиях руководству предприятия-учредителя свою инф. Например, в процессе подготовки к переговорам сведения об участниках будущих переговоров, их сильных и слабых сторонах, их позициях и планах ведения переговоров, подготовленных материалах, конкурентоспособности и платежеспособности делового партнера и т.д. Во время проведения переговоров служба без-ти должна поставлять инф об изменениях позиции партнеров по переговорам, о возможных попытках с их стороны шантажировать, подкупать членов делегации предприятия-учредителя, проведения разведывательных мероприятий в отношении их и т.д.

|

82) Требования к помещениям, в которых ведутся работы с конфиденциальными документами, работами, изделиями. К помещениям, предназначенным для проверки работ с использованием сведений, составляющих Гос тайну, или для хранения их носителей, предъявляется ряд требований. Размещение и оборудование указанных режимных помещений должны исключать возможность бесконтрольного проникновения в них посторонних лиц и гарантировать сохранность находящихся в них носителей конфиденциальной инф. Входные двери этих помещений оборудуются замками, гарантирующими надежное закрытие помещений в нерабочее время. Оснащаются охранной сигнализацией, связанной с караульным помещением , пультом централизованного наблюдения за сигнализацией службы охраны или с дежурным по предприятию. Перед началом эксплуатации режимные помещения обследуются комиссией, назначаемой руководителем предприятия, и аттестуются на соответствии требованиям, предъявляемым к помещениям для проведения работ с конкретным видом конфиденциальной инф. Результаты работы комиссии оформляются актом пригодности помещения для проведения работ, утверждаемым руководителем предприятия. В эти помещения допускаются строго ограниченный круг сотрудников предприятия, имеющих прямое отношение к ведущимся в них работах. Для хранения носителей конфиденциальной инф помещения обеспечивают необходимым кол-вом хранилищ, замки которых оборудуются приспособлениями для опечатывания. По окончании рабочего дня помещение опечатывается и ключи сдаются под охрану службе охраны или дежурному по предприятию с указанием врем приема и сдачи и предоставлении соответствующих отметок о включении и выключении охранной сигнализации. Порядок вскрытия режимных помещений, эвакуации и дальнейшего хранения носителей конфиденциальной инф в случае пожара, аварии, стихийного бедствия и при возникновении др. чрезвычайных ситуаций определяется инструкцией, утверждаемой руководителем предприятия. Инструкция хранится у дежурного по предприятию и в службе охраны.

|

83) Организация внутриобъектового и пропускного режима. Охрана – вид деят-ти, осуществляемый спец. силами и ср-вами с целью защиты подведомственных объектов от правоправных посягательств. Охраняемый объект – здания, сооружения, транспортные средства, а также территории, подлежащие защите от противоправных действий силами охраны. Пропускной режим – совокупность мероприятий и правил, исключающих возможность бесконтрольного прохода лиц и проезда транспортных средств на охраняемый объект и обратно, а также вноса и выноса, ввоза и вывоза матер. цен. Внутриобъектовый режим – совокупность мероприятий и правил, определяющих порядок выполнения лицами, находящимся на территории объекта установленных требований внутреннего распорядка, направленных на обеспечение сохранности мат.цен. Помещения и хранилища, а также др. помещения, в кот. хранится секр. или конфед. документация или проводятся работы с ними относятся к режимным помещениям и должны отвеч. треб., обесп-м физич. сохранность док-тов и секретность проводимых работ. ПЗГТ – подразд. по защите Гос Т. РСО – режимно-секретный отдел. Режимные помещения должны исключать обзор инф., возможность доступа посторонних лиц и гарантировать сохранность докум. и сведений. В реж. помещ. допускается: руководитель предпр., его зам. по режиму, руководители соотв-х подразделений, а также лица, которые им. прямое отношение к ведущейся работе с док-тами. Допуск лиц определяется списком, который утверждается, как правило, 1-ым руководителем. Работа с секр. док. должна производится на рабочих местах исполнителей. Каждый рабочий должен быть обеспечен постоянным рабочим местом, личным сейфом, спец. портфелем для транспортировки секр. Док-тов, метал. печатью. Основные задачи пропускного режима: -недопущение проникновения посторонних лиц на территорию или в служебные помещения предприятия; -исключение посещения служебных помещений предприятия без служебной необходимости сотрудниками предприятия и командированными лицами; -предотвращение вноса(ввоза) на территорию предприятия личных технических средств(кино, фото аппар.); -исключение несанкционированного выноса(вывоза) с территории предприятия носителей конфиденциальной инф; -предотвращение хищения носителей конфиденциальной инф. |

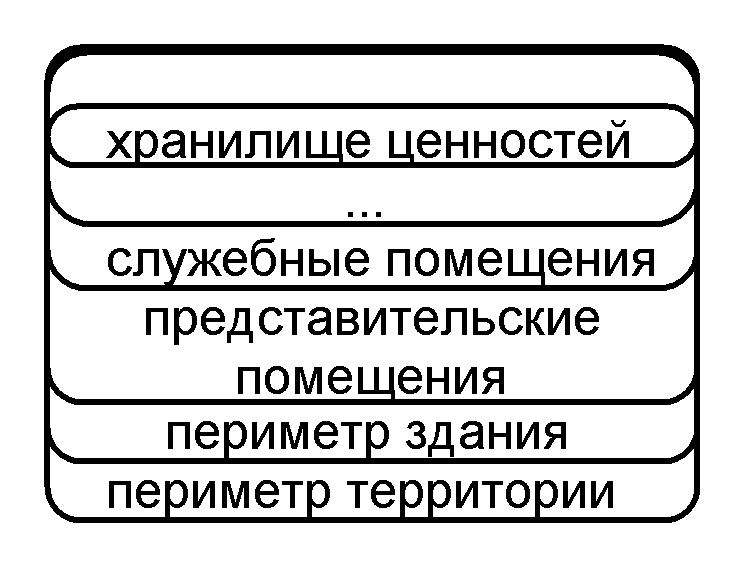

84) Принцип создания последовательных рубежей защиты на предприятии. Контролируемая зона. В основе системы защиты должен лежать принцип последовательных рубежей защиты:

Любая периметральная система охраны должна отвечать определенному набору критериев: 1) Возможность раннего обнаружения нарушителя — еще до его проникновения на объект. 2) Точное следование контурам периметра, отсутствие “мертвых” зон. 3) По возможности скрытая установка датчиков системы. 4) Независимость параметров системы от сезона (зима, лето) и погодных условий (дождь, ветер, град и т.д.) 5) Невосприимчивость к внешним факторам “нетревожного” характера — индустриальные помехи, шум проходящего рядом транспорта, мелкие животные и птицы 6) Устойчивость к электромагнитным помехам — грозовые разряды, источники мощных электромагнитных излучений и т.п.

|

85) Системы комплексной защиты объекта (КСЗО). Ее элементы, их взаимодействие.

Д Основной характеристикой системы является ее комплексность, т.е. наличие в ней обязательных элементов, охватывающих все направления ЗИ. Соотношение элементов и их содержание обеспечивает индивидуальность построения СЗИ конкретной фирмы. Элементами системы являются: 1)правовой; 2)организационный; 3)инженерно-технический; 3)криптографический; 5)программно-аппаратный. В каждом элементе защиты могут быть реализованы на практике только отдельные содержательные части в зависимости от поставленных задач защиты. Структура системы зависит как от объема и ценности защищаемой инф, так и от характера возникающих угроз, требуемой надежности защиты и стоимости системы. Защита должна обеспечить противодействие угрозам на всех этапах их действий (возникновения, формирования, проникновение на объект, дальнейшее продвижения к наиб. важным участкам), а в случае преодоления угрозами систем отражения должны сработать системы ликвидации. |

87) Методы работы с персоналом, владеющим конфиденциальной информацией. Некоторые требования к системе ЗИ: 1) персональная ответственность руководителя и сотрудников за сохранность носителя и конфиденциальной инф; 2) регламентация порядка доступа персонала к конфиденц. сведениям и документам; Оформление допуска и доступа к конф инф – только добровольное, с оформлением соотв. Док-тов, которые могут накладывать некоторые ограничения ("невыездной") но это компенсируется (надбавка ≥25% "за секретность") В рамках КСЗИ (комплексная система ЗИ)проводится постоянная работа с персоналом, допущенным к конфиденциальной инф, она включает: 1) обучение и систематический инструктаж сотрудников, 2) аттестация сотрудников, 3) проведение регулярной воспитательной работы с персоналом 4) постоянный контроль по выполнению требований по защите конф инф (строгий учет в осведомленности каждого сотрудника, проверки плановые и внеплановые) 5) проведение служеб. расслед. по фактам утечки конф инф и нарушении персоналом требований по БИ. Самое непосредственное участие в работе с персоналом принимают кадровый орган, служба без-ти, режимо-секретное подразделение, подразделение психологической и воспитательной работы, юр служба, охрана. Служебное расследование – изучение, организованное по факту разглашения или утечки инф, утраты док-тов или изделий, из-за грубых нарушений правил ЗИ. Расследование проводится спец комиссией, формируемой приказом первого руководителя организации. По результатам проверки составляется заключение о результатах провед. служебн. расследования, в котором подробно описаны проведенные работы, указ. причины и условия случившегося, опрашиваются виновные лица, даются рекомендации по предотвр. в будущем подобных фактов.

|

89) Организация защиты конф инф в процессе изготовления, обработки и передачи (транспортировки) носителей. Защита эл-ного обмена данных (ЭОД), упр-е съёмными компьютерными носителями инф, компьютерные носители данных. Для защиты электронного обмена данными (ЭОД) следует применять (по необходимости) специальные ср-ва упр-я без-тью, поскольку ЭОД с торговыми партнерами уязвим по отношению к несанкционированному перехвату и модификации. Кроме того возможно потребуется подтверждение передачи или получения данных. Необходимо также позаботиться о защите подключённых к сети компьютерных систем от угроз, которые исходят от электронного подключения. Ср-ва упр-я без-тью операций по ЭОД должны быть согласованы с торговыми партнёрами и поставщиками дополнительных сетевых услуг. Для обеспечения совместимости с промышленными стандартами, необходимо проконсультироваться со специалистами соответствующей ассоциацией по ЭОД. Управление съёмными компьютерными носителями инф Для упр-я такими съёмными носителями инф, как магнитные ленты, диски, кассеты и распечатки, необходимо иметь соответствующие процедуры. Предлагаются следующие средства контроля в рабочей среде: - Применение системы хранения данных, в которой запрещается использовать описательные метки, т.е. по меткам нельзя определить, какие данные хранятся на запоминающем устройстве. - Стирание предыдущего содержимого повторно используемых носителей инф, которые подлежат удалению из организации, если они больше не нужны. - Получение письменной санкции на удаление всех носителей инф из организации и регистрация всех случаев их удаления в контрольном журнале. - Хранение всех носителей инф в надёжной, защищённой среде в соответствии с инструкциями производителей. Все процедуры и уровни полномочий должны быть четко документированы. Компьютерные носители данных могут быть уязвимы по отношению к несанкционированному доступу, использованию и повреждению во время транспортировки. Для защиты компьютерных носителей инф, транспортируемых из одной организации в другую, предлагаются следующие средства контроля: а) Использование надёжных курьеров и транспорт. Согласование списка курьеров, наделенных соответствующими полномочиями, с руководством и реализация процедуры идентификации курьеров. б) Обеспечение надлежащей защиты содержимого упаковки от возможного физического повреждения во время транспортировки в соответствии с инструкциями производителей. в) Принятие специальных мер (по необходимости) для защиты конфиденциальной инф от несанкционированного раскрытия или модификации. Примеры: а) использование контейнеров закрытого типа; б) доставка посредством курьеров; в) упаковка, защищённая от постороннего вмешательства (которая позволяет выявить попытки её вскрытия); г) в исключительных случаях разделение груза на несколько частей и их посылка разными маршрутами. |

90) Административный уровень ИБ: политика безопасности, программа безопасности. К административному уровню ИБ относятся действия общего характера, предпринимаемые руководством организации (предприятия, фирмы). Главная цель мер административного уровня – сформировать программу работ в области ИБ и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел. Основой программы является политика без-ти. Политика без-ти - это совокупность документированных решений, принимаемых руководством организации и направленных на обеспечение ИБ. Политика без-ти отражает подход организации к защите своих инф активов. Политику без-ти можно считать стратегией организации (предприятия, фирмы) в области ИБ. Для выработки такой стратегии и претворения ее в жизнь необходимы, несомненно, политические решения, принимаемые на уровне высшего руководства фирмы. На основе политики без-ти разрабатывается программа без-ти. Под эту программу выделяются ресурсы, назначаются ответственные, определяется порядок контроля выполнения и т.д. На основе программы без-ти разрабатываются конкретные правила, инструкции, нормативы и рекомендации, касающиеся работы персонала по обеспечению ИБ. Эти правила относятся к процедурному уровню защиты. Таким образом, в организационном обеспечении ИБ выделяются меры административного уровня (политика и программа без-ти) и меры процедурного уровня. Политика без-ти С практической точки зрения политику без-ти целесообразно рассматривать на трех уровнях детализации: 1) Верхний уровень, к которому относятся решения, затрагивающие организацию в целом 2) Средний уровень, к которому относятся вопросы, касающиеся отдельных аспектов ИБ, но важные для разных видов систем обработки данных, используемых в организации 3) Нижний уровень, вопросы которого касаются отдельных инф сервисов, отдельных систем и подсистем обработки данных, используемых в организации. Программа без-ти. После того, как сформулирована политика без-ти, можно приступать к составлению программы без-ти, то есть выработке конкретных мер по реализации политики без-ти. Обычно программа без-ти разделяется на 2 уровня: 1) верхний, или центральный уровень, который охватывает всю организацию. 2) нижний, или служебный, относящийся к отдельным услугам или группам однородных сервисов. |

91) Верхний уровень политики ИБ. Основные положения политики безопасности предприятия (организации, фирмы) К верхнему уровню относятся решения, затрагивающие организации в целом. Они носят весьма общий характер и, как правило, исходят от руководства организации. К таким решениям, может относиться: -Решение сформировать или пересмотреть комплексную программу обеспечения ИБ; назначение ответственных за выполнение программы. -Формулировка целей в области ИБ; определение общих направлений в достижении этих целей. Цели организации в области ИБ формулируются в терминах целостности, доступности и конфиденциальности. -Формулировка решений по упр-ю различными ресурсами обеспечения ИБ, координации использования этих ресурсов различными подразделениями фирмы. -Выделение специального персонала для обеспечения ИБ. -Вопросы организации взаимодействия с другими организациями, обеспечивающими или контролирующими режим без-ти. -Определение обязанностей должностных лиц по выработке и реализации программ без-ти -Вопросы выработки системы поощрений (и наказаний) за обеспечение (нарушение) ИБ На верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств или когда иначе поступить просто невозможно. Основные положения политики без-ти предприятия (организации, фирмы) должны быть зафиксированы в док-те, который подписывается, как правило, руководителем предприятия (организации). Британский стандарт BS 7799:1995 рекомендует включать в док-т, характеризующий политику без-ти, следующие разделы: -вводный, подтверждающий озабоченность высшего руководства проблемами ИБ; -организационный, содержащий описание структурных подразделений, отвечающих за работы в области ИБ; -штатный, характеризующий применяемые к персоналу меры без-ти; -раздел, посвященный вопросам физ ЗИ; -раздел, описывающий подход к упр-ю компьютерами и компьютерными сетями; -раздел, описывающий правила доступа к производственной инф; -раздел, характеризующий порядок разработки и сопровождения систем; -раздел, описывающий меры, направление на обеспечение непрерывной работы организации; -юр раздел, подтверждающий соответствие политики без-ти действующему законодательству. |

94) Сущность комплексного подхода в обеспечении ИБ объекта. Комплексный подход в обеспечении ИБ объекта должен осуществляться как на организационном, так и на техническом уровне. На организационном уровне при анализе элементов защиты объекта наряду с материальными ценностями в их число должна входить секретная и конф инф, составляющая КТ организации. Меры по защите персонала должны учитывать не только физ угрозы, но и то, что он является основным носителем и возможным источником утечки инф. Эффективность мер по обеспечению без-ти объекта должна анализироваться как на предмет защиты от пожаров, проникновения, природных и техногенных угроз, так и на предмет ЗИ. На техническом уровне должны быть решены 2 основные задачи:1) комплексное использование технических средств и систем. Заключается в оборудовании мест обращения конф инф: охранно-пожарной и тревожной сигнализации, охранным телевидением, система контроля и упр-я доступом, средствами технологической защиты оборудования. 2) объединение тех средств ЗИ в интегрированную систему без-ти(ИСБ)- автоматизированная система обеспечения комплексной без-ти объекта, объединяющая технические ср-ва и подсистемы, а также жизнеобеспечения объекта на основе единого аппаратно-программного комплекса с общей инф средой и единой БД. На объекте необходимо обеспечить создание единого аппаратно-программного комплекса, позволяющего: осуществлять сбор и обработку данных о состоянии системы ЗИ на объекте; осуществлять в автоматическом и автоматизированном режиме упр-е всеми техническими ср-вами и системами без-ти объекта, интегрированными с системами ЗИ, как в штатном режиме эксплуатации, так и в чрезвычайных ситуациях; формировать тревожные извещения в случаях нарушения установленного режима ЗИ, для обеспечения оперативного реагирования; создавать централизованные пункты и автоматизированные рабочие места сотрудников СБ, отвечающих за всю систему комплексной без-ти объекта и за ее конкретные направления с разграничением прав доступа к получаемым данным о подсистемах без-ти и управляющем взаимодействии. |

96) Правила, которые необходимо соблюдать при работе с конфиденциальной информацией Понятие, сущность и основные положения разрешительной системы доступа персонала предприятия к инф, подлежащей защите, представлены на примере инф, в установленном порядке отнесенной к коммерческой тайне. Режим коммерч.тайны - правовые, организационные, технические и иные меры по охране конф инф, составляющей ком тайну, принимаемые ее обладателем. К обязательным мерам по защите охраняемой инф. в соответствии с положениями ст.10 ФЗ «О ком.тайне» относятся: -Ограничение доступа к инф, составляющей КТ, путем установления порядка обращения с этой инф. и контроля за соблюдением такого порядка; -Учет лиц, получивших доступ к инф, составлющей КТ и (или) лиц, которым такая инф. была предоставлена или передана. Создание и функционирование разрешительной системы доступа персонала предприятия к инф направлены, в первую очередь, на решение стоящих перед предприятием задач и достижение основных целей его деят-ти. Основные условия правомерного доступа персонала к ком инф включают: - подписание работником обязательства о неразглашении сведений, составляющих КТ, а также трудового договора, который в соответствии со ст.57 Трудового кодекса РФ может содержать эти обязательства; - наличие у работника оформленного в установленном порядке допуска к сведениям, сост.КТ.; - наличие утвержденных руководителем предприятия должностных (функциональных) обязанностей работника, определяющие круг его задач и объем необходимой для их решения инф; - оформление разрешения руководителя предприятия на ознакомление работника с конкретной инф, являющейся КТ, и ее носителями. Основная цель разрешительной системы доступа персонала к КТ – исключение нанесения ущерба предприятию посредством непосредственного распространения сведений, сост.КТ. Основным внутренним организационно-распорядительным док-том предприятия, регулирующим вопросы доступа всех категорий работников и иных лиц к КТ, является положение е разрешительной системе доступа к инф,сост КТ. Основные разделы положения: - общие требования по доступу работников к КТ; - порядок доступа к носителям инф., имеющие различные категории (степени) конф-ти; - порядок доступа к делам и док-там архивного хранения; - порядок копирования (размножения) док-тов и рассылки их нескольким адресатам; - порядок доступа к носителям инф. командированных лиц, представителей органов местного самоуправления, различных территориальных и надзорных органов; - порядок доступа к инф. (ее носителям) в ходе проведения совещаний, конференций, семинаров и др. мероприятий.

|

97) Программа безопасности верхнего уровня. Основные цели и задачи. Программу верхнего уровня возглавляет лицо, отвечающее за ИБ организации. Программа верхнего уровня должна занимать строго определенное место в деятельности организации, она должна официально поддерживаться и приниматься руководством, а так же иметь определенный штат и бюджет. Основными целями и задачами программы верхнего уровня являются следующие: 1) упр-е рисками, включая оценку рисков и выбор эффективных средств защиты; 2) координация деят-ти в области ИБ, пополнение и распределение ресурсов; 3) стратегическое планирование. В рамках программы верхнего уровня принимаются стратегические решения по обеспечению без-ти, оцениваются технологические новинки обеспечения ЗИ. Информационные технологии развиваются очень быстро, и необходимо иметь четкую политику отслеживания и внедрения новых средств; 4) контроль деят-ти в области ИБ. Такой контроль имеет двустороннюю направленность. Во-первых, необходимо гарантировать, что действия организации не противоречат законам. При этом следует поддерживать контакты с внешними контролирующими организациями. Во-вторых, нужно постоянно отслеживать состояние без-ти внутри организации, реагировать на случаи нарушений и дорабатывать защитные меры с учетом изменения обстановки.

|

98) Программа безопасности нижнего уровня. Основные цели. Цель программы нижнего уровня – обеспечить надежную и экономичную защиту конкретного сервиса или группы сервисов. На этом уровне решается, какие следует использовать механизмы защиты; закупаются и устанавливаются технические средства; выполняется повседневное администрирование; отслеживается состояние слабых мест и т.д. Обычно за программу нижнего уровня отвечают администраторы сервисов. Следует особо отметить, что вопросам обеспечения ИБ должно уделяться внимание на всех этапах жизненного цикла информационного сервиса (инф системы, программы обработки данных). Так, например, прежде, чем приобретать новую программу, необходимо определить, каковы возможные последствия нарушения ЗИ, обрабатываемой данной программой; каким угрозам может подвергаться данная системы, оценить требования к средствам защиты. Следует также сформулировать требования к квалификации персонала, который будет обслуживать данную систему. После закупки, при установке и конфигурировании нового продукта, необходимо включить и должным образом настроить встроенные средства без-ти. В процессе эксплуатации следует проводить периодические проверки без-ти, так как если без-ть не поддерживать, она ослабевает. |

99) Основные классы мер процедурного уровня. Процедурные меры без-ти ориентированы на людей, а не на технические ср-ва. Именно люди формируют режим ИБ, и они же оказываются главной угрозой. Поэтому «человеческий фактор» заслуживает особого внимания. На процедурном уровне можно выделить следующие классы мер: 1) Управление персоналом 2) Физическая защита 3) Поддержание работоспособности системы 4) Реагирование на нарушения режима безопасности 5) Планирование восстановительных работ Управление персоналом Учет требований ИБ начинается еще до приема на работу нового сотрудника – с составления описания должности. При этом следует придерживаться двух общих принципов при определении компьютерных привилегий: Принцип разделения обязанностей предписывает так распределять роли и ответственность, чтобы один человек не мог нарушить критически важный для организации процесс. Принцип минимизации привилегий требует, чтобы пользователям давались только те права, которые необходимы им для выполнения служебных обязанностей. Цель этого – уменьшить ущерб от случайных или умышленных некорректных действий. Предварительное описание должности помогает оценить ее критичность с точки зрения ИБ и определить, какие процедуры должны выполняться для проверки кандидата на должность, какое обучение должен пройти кандидат. С того момента, когда новый сотрудник получает доступ к инф системе, необходимо проводить администрирование его системного счета, протоколировать и анализировать выполняемые действия с целью выявления подозрительных ситуаций. При увольнении сотрудника, особенно в случае конфликта между ним и администрацией, необходимо максимально оперативно лишить сотрудника его полномочий по доступу к инф системе, принять его «компьютерное хозяйство». Важной проблемой для обеспечения ИБ является квалификация персонала, для поддержания которой необходимо регулярное обучение. Если сотрудник не знаком с политикой без-ти своей организации, он не может стремиться к достижению сформулированных в ней целей. Не зная мер без-ти, он не может их соблюдать. Напротив, если сотрудник знает, что его действия контролируются, он, возможно, воздержится от нарушений. Физическая защита. Без-ть инф системы зависит от окружения, в котором она функционирует. Необходимо принять меры для защиты зданий и прилегающей территории, поддерживающей инфраструктуры, ВТ, носителей инф. Обычно для этого используются инженерно- технические ср-ва защиты, такие как охрана, замки, сейфы, датчики перемещения, противопожарные средства и т.д. Поддержание работоспособности. Для поддержания нормального функционирования инф систем необходимо проведение ряда рутинных мероприятий: -Поддержка пользователей, то есть консультирование и оказание помощи при решении различных проблем; при этом важно выявлять проблемы, связанные с ИБ. Поддержка ПО – это, в первую очередь, отслеживание того, какое ПО установлено на компьютерах (если пользователи будут устанавливать программы по своему усмотрению, это может привести к заражению вирусами). В поддержку ПО входит также контроль за отсутствием неавторизованного изменения программы -резервное копирование необходимо для восстановления программ и данных после аварий. При этом важно четко определить правила, по которым должно осуществляться резервное копирование -Упр-е носителями подразумевает защиту носителей инф (дисков, дискет) как от несанкционированного доступа, так и от вредных воздействий окружающей среды -Документирование – неотъемлемая часть ИБ. В виде док-тов оформляется почти все – от политики без-ти до журнала учета носителей. При этом важно, чтобы документация отражала текущее положение дел, чтобы при необходимости ее можно было легко найти, а также чтобы она была защищена от несанкционированного доступа -Регламентные работы (например, ремонтные) – очень серьезная угроза без-ти, так как во время их проведения к системе получают доступ посторонние сотрудники. Здесь очень важна квалификация и добросовестность этих сотрудников. Реагирование на нарушения режима безопасности Реакция на нарушения режима без-ти преследует следующие цели: 1) Локализация инцидента и уменьшение наносимого вреда 2) Выявление нарушителя 3) Предупреждение повторных нарушений В случае обнаружения нарушения режима без-ти действия необходимо предпринимать незамедлительно, поэтому очень важно, чтобы последовательность действий была спланирована заранее и отражена в док-тах. Все сотрудники должны знать, как поступать и к кому обращаться в случае выявления того или иного нарушения защиты, а также должны знать, какие последствия ждут их в случае нарушения ими правил ИБ. Планирование восстановительных работ Планирование восстановительных работ позволяет подготовиться к авариям, уменьшить ущерб от них и сохранить способность функционирования хотя бы в минимальном объёме. Процесс планирования восстановительных работ можно разделить на следующие этапы:

|

100) Средний уровень политики безопасности. Документы, характеризующие политику безопасности среднего уровня К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов ИБ, но важных для различных систем обработки данных, используемых в организации. К таким вопросам могут быть отнесены, следующие: 1) следует ли внедрять передовые, но недостаточно проверенные (в том числе точки зрения ИБ) технологии? 2) следует ли обеспечить доступ в Интернет с рабочих мест сотрудников? 3) следует ли разрешать сотрудникам переносить данные с домашних компьютеров на рабочие, и наоборот? 4) следует ли допускать использование неофициального ПО? В док-тах, характеризующих политику без-ти среднего уровня, для каждого такого вопроса (аспекта) должны быть освещены следующие темы:

Например, для вопроса, касающегося применения неофициального ПО, необходимо определить, что именно понимается под неофициальным ПО (это может быть ПО, которое не было одобрено и/или закуплено на уровне организаций)

Например, касается ли политика, связанная с использованием неофициального ПО, организаций–субподрядчиков

Например, в вопросе использования неофициального ПО позиция организации может быть сформулирована как полный запрет, либо как допущение использования такого ПО только после специальной приемки, и т.д. Позиция может быть сформулирована и в гораздо более общем виде, как набор целей, которые преследует организация в данном аспекте.

Например, если для использования неофициального ПО сотрудникам требуется разрешение руководства, должно быть известно, у кого и как его можно получить; если же неофициальное ПО использовать нельзя, следует указать, кто следит за выполнением данного правила.

|

101) Политика ИБ: цель, содержание. Уровни детализации политики ИБ. Политика безопасности - это совокупность документированных решений, принимаемых руководством организации и направленных на обеспечение ИБ. Политика без-ти отражает подход организации к защите своих инф активов. Политику без-ти можно считать стратегией организации (предприятия, фирмы) в области ИБ. Для выработки такой стратегии и претворения ее в жизнь необходимы, несомненно, политические решения, принимаемые на уровне высшего руководства фирмы. На основе политики без-ти разрабатывается программа без-ти. Под эту программу выделяются ресурсы, назначаются ответственные, определяется порядок контроля выполнения и т.д. На основе программы без-ти разрабатываются конкретные правила, инструкции, нормативы и рекомендации, касающиеся работы персонала по обеспечению ИБ. Эти правила относятся к процедурному уровню защиты. Цель: Сформулировать цель и обеспечить поддержку ИБ руководством организации. Высшее руководство должно поставить чёткую цель и всесторонне оказывать свою поддержку ИБ посредством распространения политики без-ти среди сотрудников организации. -Документ о политике информационной безопасности Письменный док-т о политике без-ти должен быть доступен всем сотрудникам, отвечающим за обеспечение режима ИБ. Высшее руководство должно предоставить задокументированную политику ИБ всем подразделениям организации. Этот документ должен содержать по крайней мере следующее: 1. определение ИБ, её основные цели и область её применения, а также её значение как механизма, позволяющего коллективно использовать инф; 2. изложение позиции руководства по вопросам реализации целей и принципов ИБ; 3. разъяснение конкретных вариантов политики без-ти, принципов, стандартов и требований к её соблюдению, включая: - выполнение правовых и договорных требований; - требования к обучению персонала правилам без-ти; - политика предупреждения и обнаружения вирусов; - политика обеспечения бесперебойной работы организации. 4. определение общих и конкретных обязанностей по обеспечению режима ИБ; 5. разъяснение процесса уведомления о событиях, таящих угрозу без-ти. Необходимо разработать процесс проверки, определить обязанности и задать даты проверок для соблюдения требований документа о политике без-ти. С практической точки зрения политику без-ти целесообразно рассматривать на трех уровнях детализации:

|

Принцип

равнозначности границ:

чем сложнее и надежнее защита с каждой

зоной без-ти, тем больше времени

требуется на преодоление и тем больше

вероятность того, что средства охраны

подадут сигнал тревоги и следовательно

у сотрудников охраны останется больше

времени для определения причин тревоги,

для организации эффективного отражения

и ликвидации угрозы.

Принцип

равнозначности границ:

чем сложнее и надежнее защита с каждой

зоной без-ти, тем больше времени

требуется на преодоление и тем больше

вероятность того, что средства охраны

подадут сигнал тревоги и следовательно

у сотрудников охраны останется больше

времени для определения причин тревоги,

для организации эффективного отражения

и ликвидации угрозы. ля

построения эффективной КСЗО необходимо

тщательное изучение объекта с целью

определения наиб. уязвимых мест

проникновения злоумышленников,

наиболее важных точек объекта, ценности

и стоимости охраняемого объекта.

ля

построения эффективной КСЗО необходимо

тщательное изучение объекта с целью

определения наиб. уязвимых мест

проникновения злоумышленников,

наиболее важных точек объекта, ценности

и стоимости охраняемого объекта.