- •Лекция № 1

- •Цифровая (компьютерная) стеганография

- •Основные этапы стеганографического преобразования

- •Классификация стеганосистем

- •Классификация стеганодетекторов

- •Лекция №2 математическая модель и структурная схема стеганографической системы Математическая модель и структурная схема стеганографической системы

- •Классификация атак на криптосистемы

- •Математическая модель и структурная схема стеганосистемы

- •Атаки на стеганосистемы

- •Лекция №3 встраивание данных в пространственную область неподвижных изображений на основе модификации lsb Основные свойства зрительной системы человека (зсч), используемые в стеганографии

- •Метод lsb (Least Significant Bit)

- •Метод псевдослучайной перестановки (псп)

- •Метод псевдослучайного интервала (пси)

- •Метод блочного встраивания

- •Лекция №5 встраивание данных в неподвижную область изображения Метод квантования

- •Метод Куттера-Джордана-Боссона (Метод «креста»)

- •Лекция №6 сокрытие данных в частотной области изображений Дискретно-косинусное преобразование

- •Алгоритм jpeg

- •Усовершенствованный метод Коха-Жао

- •Лекция №8 встраивание данных в частотной области частотных изображений Метод Хсу-Ву

- •Метод Фридрих

- •Лекция №9 встраивание данных в аудиоконтейнеры

- •Кодирование наименее значимых бит

- •Метод фазового кодирования

- •Метод кодирования эхосигналов

Классификация атак на криптосистемы

Атака с известной криптограммой

Противник наблюдает канал связи, пытается вычислить переданное и . Возможности воздействовать на передающую сторону не имеет.

Атака с известным открытым текстом

Противник имеет возможность ставить в соответствие каждой перехваченной криптограмме некоторое информационное сообщение .

Атака с подобранной криптограммой

Противник имеет возможность воздействовать на передающую сторону таким образом, что та будет формировать криптограмму , наиболее удобную противнику для анализа.

Атака с подобранным открытым текстом («Атака с секретаршей»)

Противник имеет полный доступ к устройству криптографического преобразования. Он может формировать любые пары «открытый текст-криптограмма». Он не знает лишь секретный ключ.

Принцип Кирхгофа для секретных систем звучит следующим образом:

«Стойкость секретной системы основывается исключительно на секретности ключевых данных, противник при этом может иметь полный доступ к алгоритмам криптопреобразования, выполнять шифрование и расшифрование, он не знает лишь секретного ключа».

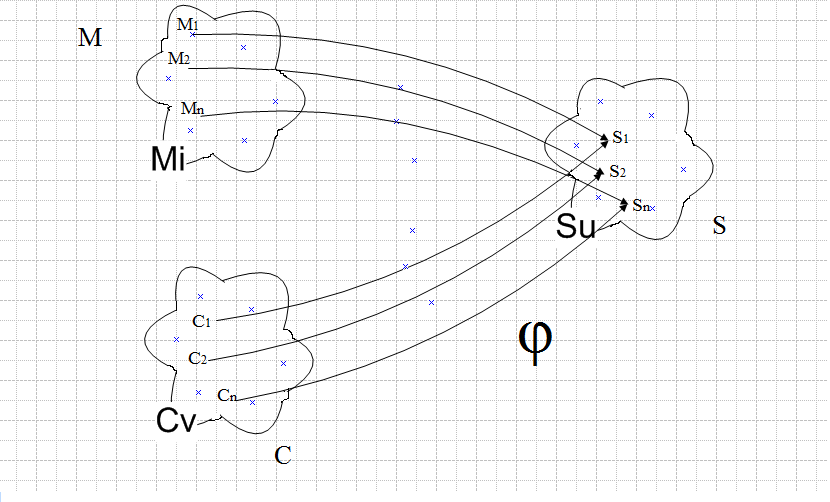

Математическая модель и структурная схема стеганосистемы

ИИ – источник информации – формирует .

ИКн – источник

контейнеров. Контейнер ![]() .

Для случайных контейнеров работа ИКн

описывается некоторым случайным

процессом, реализация которого и есть

контейнер

.

Для случайных контейнеров работа ИКн

описывается некоторым случайным

процессом, реализация которого и есть

контейнер ![]() ,

тогда каждому контейнеру припишем

вероятности:

,

тогда каждому контейнеру припишем

вероятности:

![]() .

.

Для выбранных или навязанных контейнеров работа ИКн описывается детерминированным процессом, который инициирован уполномоченным пользователем (для выбранных) или противником (навязанные).

ПК – предварительное кодирование – осуществляет преобразование информационного сообщения для последующего встраивания в контейнер . Это может быть сжатие информационных данных, их помехоустойчивое кодирование и другие виды преобразования.

БУОКн – блок учета особенностей контейнера – осуществляет анализ избыточности контейнеров и выделяет некоторые его свойства (особенности) L, которые используются при стеганографическом кодировании.

СК – стеганографическое

кодирование – осуществляет встраивание

информационного сообщения ![]() в контейнер

с учетом выявленных особенностей L.

в контейнер

с учетом выявленных особенностей L.

Работа стеганокодера реализует некоторое отображение ,

что ![]() .

.

Множество ![]() - множество заполненных контейнеров.

- множество заполненных контейнеров.

ИК – источник ключей

– формирует

,

что ![]() возможных (допустимых) ключей. Каждый

ключ

параметризирует (задает конкретный

вид) отображения

.

возможных (допустимых) ключей. Каждый

ключ

параметризирует (задает конкретный

вид) отображения

.

Д – детектор.

СДК – стеганодекодер

– формирует некоторую оценку ![]() ,

т.е. контейнер

,

т.е. контейнер ![]() содержит информацию или нет. Полученная

оценка поступает на детектор, основной

задачей которого является установление

принадлежности

множеству

содержит информацию или нет. Полученная

оценка поступает на детектор, основной

задачей которого является установление

принадлежности

множеству ![]() ,

то есть детектирование информационного

сообщения. Решение детектора (ДА/НЕТ)

поступает к ПИ – получателю информации

– вместе с извлеченной оценкой

,

то есть детектирование информационного

сообщения. Решение детектора (ДА/НЕТ)

поступает к ПИ – получателю информации

– вместе с извлеченной оценкой ![]()

Таким образом,

стеганодекодер реализует обратное

отображение ![]() ,

причем множество S

может быть значительно больше множества

C.

Так, для робастных систем не только

отображается в соответствующие

и

,

но и в некоторое множество других

заполненных контейнеров, отличающихся

от

на некоторую величину

,

причем множество S

может быть значительно больше множества

C.

Так, для робастных систем не только

отображается в соответствующие

и

,

но и в некоторое множество других

заполненных контейнеров, отличающихся

от

на некоторую величину ![]() .

.

Для хрупких систем

![]() .

.