- •Стандарты и рекомендации в области информационной безопасности - «Оранжевая книга» (Основные элементы политики безопасности, подотчетность,

- •Характеристика классов безопасности «Оранжевая книга»

- •Гармонизованные критерии безопасности информационных технологий Европейских странны.

- •5. Положения руководящих документов Гостехкомиссии рф.

- •6. Рекомендации X-800. Распределение функций безопасности по уровням osi.

- •7. Интерпритация «Оранжевой книги» для сетевых конфигураций

- •8. Стандарт iso/iec 15408 "Критерии оценки безопасности информационных технологий"

- •9. Системы защиты вычислительной сети первого и второго рода.

- •10. Криптография.Семь критериев идеальной криптосистемы. Классификация криптосистемы.

- •11. Система с открытым ключом Диффи и Хеллмана. Криптосистема rsa с открытым ключом.

- •12. Средства формирования электронной подписи.

- •13. Алгоритм генерации дайджеста.

- •14. Принципы использования ключей формирования.

- •15.Идентификация и аутентификация.

- •16.Биометрические технологии. Виды. Достоинства и недостатки.

- •17. Протоколы аутентификации. Типы протоколов pap, chap, двухсторонняя аутентификация. Атаки на протоколы.

- •Протокол pap

- •18. Аутентификация с применением hmac. Диффи-Хелмана.

- •Протокол аутентификации с кdc. Протоколы Нидхэма-Шредера. Отуэя-Риса.

- •Kerberos. Аутентификация с помощью шифрования с открытым ключем.

- •Безопасность сети и каналов передачи данных. Действия хакера по прослушиванию и опросу. Отказ в обслуживании. Замаскированные атаки. Атака «человек посередине».

- •23.Архитестура ipsec. Варианты, типы и случаи sa.

- •24. Транспортный и ткнельный режимы ipSec. Заголовки ah и esp. Посылка и получении е данных в ipSec

- •Стандарты

- •[Править] Архитектура iPsec

- •[Править]Обработка выходных ip-пакетов

- •[Править]Обработка входных ip-пакетов

- •[Править]Encapsulating Security Payload

- •[Править]Обработка выходных iPsec-пакетов

- •[Править]Обработка входных iPsec-пакетов

- •[Править]Использование

- •25.Построение средств межсетевой защиты. Брандмауэр. Архитектура брандмауэра. Типы и классификация брандмауэров.

- •26.Построение средств межсетевой защиты. Схемы подключения брандмауэров. Недостатки Firewalls.

- •5.6. Построение средств межсетевой защиты информации

- •27.Политика безопасности. Принципы безопасности.

- •28.Уровни политики безопасности. Схема разработки политики безопасности. Меры по созданию и обеспечению политики безопасности.

- •29.Ids. Модель адаптивного управления. Классификация систем обнаружения атак. Системы обнаружения на сетевом и хост уровнях.

15.Идентификация и аутентификация.

Обычно каждый пользователь в системе имеет уникальный идентификатор. Идентфикаторы пользователей применяются с теми же целями, что и идентификаторы любых других объектов, файлов, процессов. Идентификация заключается в сообщении пользователем своего идентификатора. Для того чтобы установить, что пользователь именно тот, за кого себя выдает, то есть что именно ему принадлежит введенный идентификатор, в информационных системах предусмотрена процедура аутентификации (authentication, опознавание, в переводе с латинского означает установление подлинности), задача которой - предотвращение доступа к системе нежелательных лиц.

Обычно аутентификация базируется на одном или более из трех пунктов:

то, чем пользователь владеет (ключ или магнитная карта),

то, что пользователь знает (пароль),

атрибуты пользователя (отпечатки пальцев, подпись, голос)

Способы аудентификации:

1.многоразовые пароли

2.одноразовые пароли.

3.слово-вызов

4.сертификаты.

5.электронные подписи.

Их классификация.

Классификация угроз паролей защиты.

16.Биометрические технологии. Виды. Достоинства и недостатки.

Биометрия — технология идентификации личности, использующая физиологические параметры субъекта.

1.Распознавание отпечатков пальцев.

Технологии снятия отпечатков:

1) полное оптическое отражение и др. оптические методы;

2) емкостное сопротивление КМОП;

3) термические сенсоры;

4) ультразвуковые сенсоры

2.Распознавание лица.

Методы получения изображения:

1) одно изображение;

2) видео;

3) трехмерное изображение;

4) инфракрасный свет.

После локализации лица применяют следующие методы:

1) внешний вид лица;

2) геометрия лица.

3.Распознавание голоcа.

Категории голосовых аутентификационных систем:

1) заданный текст;

2) зависимость от текста;

3) независимость от текста;

4) диалог.

4.Идентификация по почерку

Технологии автоматической верификации подписи:

1) оффлайновые («статистические»);

2) онлайновые («динамические»).

Преимущества:

повышение надежности и качества распознавания;

снижение уровня ошибок;

большее разнообразие идентификаторов;

ускорение идентификации.

17. Протоколы аутентификации. Типы протоколов pap, chap, двухсторонняя аутентификация. Атаки на протоколы.

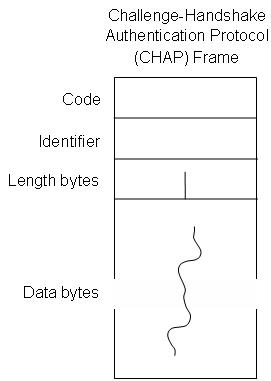

Протокол аутентификации запрос-ответ Challenge-Handshake Authentication Protocol (CHAP) Протокол аутентификации, использующий классическую схему хэширования случайного запроса, является одним из наиболее распространенных. используется для реализации функций безопасности при установлении РРР-соединения. В протоколе CHAP применяется трехразовая проверка подлинности при регистрации клиента на хосте. В RFC 1994 описан алгоритм, реализуемый в протоколе CHAP. Формат пакета протокола CHAP представлен на рис. 8.6.

Рис. 8.6. Формат пакета протокола CHAP

Поле Код имеет в длину один октет и идентифицирует тип пакета CHAP. В табл. 8.4 представлены возможные значения поля Код.

Таблица 8.4. Значения поля Код протокола CHAP |

|

Код |

Описание |

1 |

Вызов |

2 |

Ответ |

3 |

Успешная аутентификация |

4 |

Отказ |

Поле Идентификатор имеет в длину один октет. С помощью этого поля происходит идентификация пакета CHAP. Затем клиент и хост по этому идентификатору могут согласовывать свои запросы и ответы на них.

Поле Длина составляет два октета. Это поле используется для задания длины пакета CHAP. Длина пакета считается с учетом полей Код, Идентификатор, Длина и Данные.

Поле Данные может быть нулевой длины или несколько октетов в длину. В него включаются данные, которые заданы в поле Код пакета CHAP.

На рис. 8.7 показан протокол, подтверждающий установление соединения, который применяется в CHAP для проверки подлинности клиента. Подтверждение установления соединения в CHAP проходит в три фазы.

Хост посылает пакет запроса CHAP-клиенту со случайным значением.

Клиент отвечает пакетом ответа CHAP, в который включено значение, вычисленное с помощью наложения на значение вызова секретного ключа. Ключ выводится с помощью односторонней функции хеширования.

Далее хост сверяет значение в ответе клиента, с полученным им самим таким же способом (наложение значения вызова на ключ). Если они совпадают, то хост высылает пакет "Success" (Успешная аутентификация), и сеанс РРР продолжается. В противном случае хост посылает клиенту пакет "Failure"(Отказ), сеанс РРР прекращается и формируется LCP-пакет типа Terminate-Request.

Рис. 8.7. Фазы подтверждения установления соединения в протоколе CHAP

В протоколе CHAP предусмотрена еще одна возможность. Она состоит в том, что хост РРР может в любой момент во время сеанса РРР попросить клиента об аутентификации. Такая возможность позволяет предотвратить несанкционированный доступ со стороны других устройств.