- •Вопрос 01. Информационные системы. Термины и определения. Фз «Об инф., информационных технологиях и зи».

- •Вопрос 02. Автоматизированные системы. Термины и определения. Гост 34-003.

- •Вопрос 03. Системы обработки данных. Классификация и основные компоненты сод. Характеристики и параметры сод. Основные режимы работы сод.

- •Вопрос 04. Модели безопасности. Модель матрицы доступов hru.

- •Вопрос 05. Модель распространения прав доступа Take-Grand.(брать-давать)

- •Вопрос 06. Модели безопасности. Расширенная модель распространения прав доступа Take-Grant.

- •Вопрос 07. Управление доступом. Реализация дискреционного доступа. Достоинства и недостатки дискреционного доступа.

- •Вопрос 08. Модели безопасности. Классическая модель Белла – ЛаПадула.

- •Вопрос 09. Модели безопасности. Модель Low-Water-Mark. Достоинства и недостатки модели Белла – ЛаПадула.

- •Вопрос 10. Политика mls.

- •Вопрос 11. Модели безопасности информационных потоков. Модель Goguen-Meseger (gм).

- •Вопрос 12. Модели безопасности. Модели адепт-50.

- •Вопрос 13. Модель «Пятимерное пространство безопасности Хартстона».

- •Вопрос 14. Модели безопасности. Модели на основе анализа угроз системе (игровая модель и модель с полным перекрытием).

- •Вопрос 15. Модели безопасности. Модели конечных состояний (Линдвера, Белла-ЛаПадула). Основная теорема безопасности.

- •Вопрос 17. Модели безопасности. Модель выявления нарушения безопасности.

- •Вопрос 18. Модели контроля целостности. Модель Биба.

- •Вопрос 19. Модели контроля целостности. Модель Кларка-Вилсона.

- •Вопрос 21. Объединение моделей безопасности и контроля целостности. Модель Липнера.

- •Вопрос 22. Политика иб. Определение. Структура документа. Формирование политики иб. Политика иб – набор правил и рекомендаций, определяющих управление, распределение и защиту информации в организации.

- •Вопрос 23. Модель нарушителя.

- •Вопрос 24. Модель Угроз

- •Вопрос 25. Реализация угроз. Атаки и вторжения. Характеристика атак. Виды атак по соотношению «нарушитель – атакуемый объект». Типовые удаленные атаки.

- •Вопрос 26. Реализация угроз. Атаки и вторжения. Определение вторжения. Типовой сценарий. Описание атак и вторжений.

- •Вопрос 27. Политика иб. Формирование политики иб. Основные принципы.

- •Вопрос 28. Политика иб. Ответственность за иб. Реакция на инциденты иб (цели реакции, мониторинг, ответные меры).

- •Вопрос 29. Политика иб. Основные подходы к разработке политики иб. Жизненный цикл политики иб.

- •Жизненный цикл политики иб.

- •Вопрос 30. Парольные системы. Назначение и структура парольных систем. Угрозы для парольных систем.

- •Вопрос 31. Парольные системы. Выбор пароля. Требования к паролю. Количественные характеристики пароля.

- •Вопрос 32. Парольные системы. Хранение и передача пароля по сети

- •Вопрос 33. Атаки на парольные системы. Примеры практической реализации атак на парольные системы.

- •Вопрос 34. Протоколы аутентификации. Простая аутентификация.

- •Вопрос 35. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на симметричных алгоритмах.

- •Вопрос 36. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на асимметричных алгоритмах. Аутентификация с нулевым разглашением.

- •Вопрос 37. Методология построения систем защиты информации в ас. Общие методы разработки защищенных ас.

- •Вопрос 38. Методология построения систем защиты информации в ас. Доверенная вычислительная среда (теория безопасных систем)

- •Вопрос 39. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл ас. Гост 34.601.

- •Вопрос 40. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл ас. Гост р исо/мэк 15288.

- •Вопрос 41. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл по. Гост р исо/мэк 12207.

- •Вопрос 43. Принципы разработки защищенных ас.

- •Вопрос 51. Защита от внедрения недокументированных возможностей, при разработке по.

- •Вопрос 52. Методология построения систем защиты информации в ас. Создание комплексных систем защиты информации. Основные принципы.

- •Вопрос 53. Методология построения систем защиты информации в ас. Создание комплексных систем защиты информации. Научно-исследовательская разработка.

- •Вопрос 54. Методология построения систем защиты информации в ас. Методы моделирования и подходы к оценке комплексных систем защиты информации;

- •Основные принципы создания.

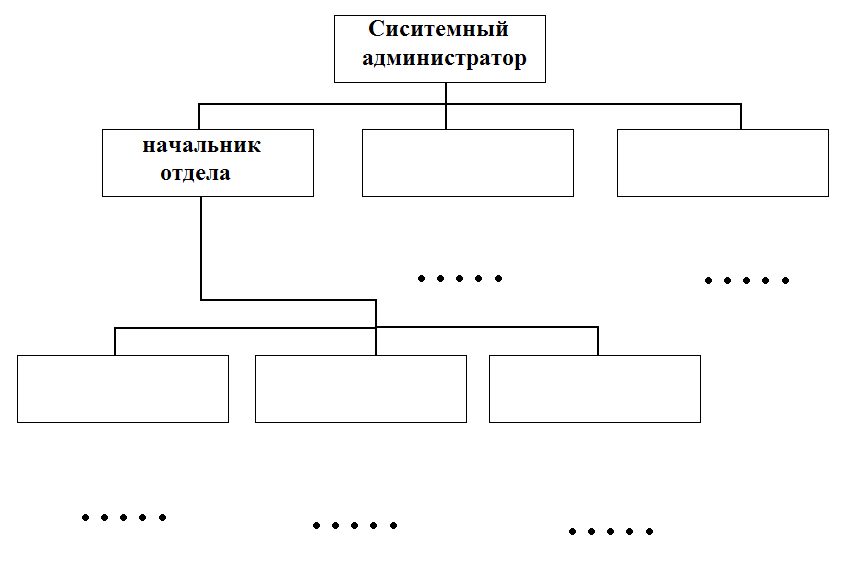

- •Вопрос 55. Методология построения систем защиты информации в ас. Построение организационной структуры

- •Вопрос 56. Каскадные модели.

- •Вопрос 57. V-образная модель. Спираль.

- •Вопрос 58. Средства защиты от атак и вторжений. Системы обнаружения вторжений. Структура сов и их классификация.

- •Вопрос 59. Системы обнаружения вторжений. Методы анализа для выявления атак

- •Методы на основе искусственного интеллекта

- •Вопрос 26. Уязвимости. Причины их возникновения. Ошибки, приводящие к уязвимостям

- •27. Уязвимости. Поиск уязвимостей в процессе разработки и анализа систем. Методы и средства поиска уязвимостей

- •Вопрос 60. Политика иб. Правила политики иб.

Вопрос 07. Управление доступом. Реализация дискреционного доступа. Достоинства и недостатки дискреционного доступа.

Управление доступом предполагает:

1) контроль использования доступа

2) контроль передачи прав доступа

Способы передачи прав доступа:

1) Иерархический. Если сеть большая, то назначается СА и два его помощника.

«+»:легко выстроить такую систему; наличие персональной ответственности.

2) Концепция владельца. У каждого ресурса определяется владелец. У владельца есть все права по управлению доступом, принадлежащему ему объекту. Объект не может менять своего владельца, т.е. права владения не передаются.

3) Централизованный. Единственный владелец, который отвечает за все.

4) Laissez –Faire. В основе концепция владельца, но отличие в том, что владелец может отдать право влпдения отдельными файлами.

Реализация дискреционного доступа.

Access Control List – лист контроля доступа.

1 )

Разделение матрицы на строки (малое

распределение);

)

Разделение матрицы на строки (малое

распределение);

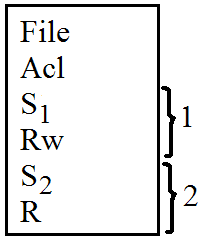

2) Хранение матрицы по столбцам: список контроля доступа, с каждым объектом связывается список субъектов, при этом для каждого указываются права доступа к данному объекту. Если имя субъекта не найдено, то доступ к этому объекту запрещается. Для уменьшения ACL используются различные способы объединения, шаблоны, группы для которых строится один общий ACL.

- использование парольной защиты.

Пользователю давался отдельный пароль

на доступ к каждому объекту.

использование парольной защиты.

Пользователю давался отдельный пароль

на доступ к каждому объекту.

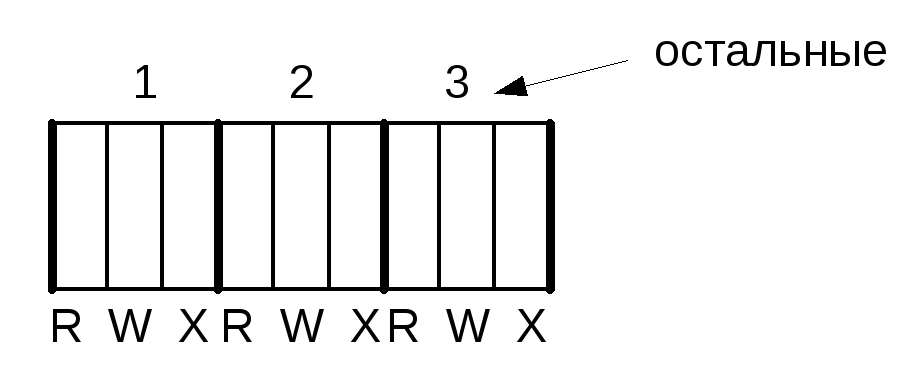

- использование бит-защиты. С объектом связываются биты-защиты.

Все пользователи делятся на несколько категорий:

-

в

ладелец;

2) группа владельца объекта; 3)

все остальные. Каждое роле определяет

наличие или отсутствие права доступа.

ладелец;

2) группа владельца объекта; 3)

все остальные. Каждое роле определяет

наличие или отсутствие права доступа.

«+» дискреционного управления: 1) простота управления; 2) удобство применения. «-»: 1) маленькие по размеру системы работают нормально, а большие становятся громоздкими; 2) наличие разделяемых областей доступа; 3) вредоносные программы (см. рисунок). S1 может записать вредоносную программу в F2, которую в последствии получит S2.

Вопрос 08. Модели безопасности. Классическая модель Белла – ЛаПадула.

Основные положения. Выделяется классическая модель. Построена для анализа систем защиты реализующих мандатное разграничение доступа. S – субъект, O – объект. R={read, write, append (запись+добавление), execute (выполнение)} - множество текущих доступов. B={bSOR} – все права, - декартовое произведение. M – только разрешённые права. L – множество уровней секретности. L={U,C,S,TS}. U – не конфиденциальная информация. С – конфиденциальная информация. S – секретная информация. TS – совершенно секретная информация. V – множество состояний системы. Q – множество запросов к системе. D – множество ответов системы. WQDV1V2 означает что система Q по запросу D перешла из состояния V1 в состояние V2/

3 множества функций: 1. Определяет возможные последовательности запросов; 2. Определяет возможные последовательности ответов; 3. Определяет возможные последовательности состояний.

Безопасность системы определяется тремя свойствами: 1) Простой безопасности SS; 2) Дискреционной безопасности DS; 3) Свойство звезда *.