МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

КАЗАНСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

ИМ. А.Н. ТУПОЛЕВА

ФАКУЛЬТЕТ ТЕХНИЧЕСКОЙ КИБЕРНЕТИКИ И ИНФОРМАТИКИ

КАФЕДРА СИСТЕМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

К ВЫПОЛНЕНИЮ ЛАБОРАТОРНОЙ РАБОТЫ № 6

ПО ДИСЦИПЛИНЕ

«Защита информационных процессов в компьютерных системах»

На тему

«Системы обнаружения вторжений»

Составитель:

ассистент кафедры СИБ

Гильмуллин Т.М.

Казань, 2007

ЛАБОРАТОРНАЯ РАБОТА № 6

Название работы

Системы обнаружения вторжений.

Цель

Познакомиться на практике с методами и средствами обнаружения вторжений.

Программно-аппаратные средства

Компьютерная лаборатория с ЛВС, IDS Snort 2.6.1.4, сниффер WinDump 3.8.3, сканер NMap 4.20, библиотека WinPcap 4.0.

Теоретический материал

ОБЩИЕ СВЕДЕНИЯ

IDS – Intrusion Detection System – система обнаружения вторжений. IDS контролирует пакеты в сетевом окружении и обнаруживает попытки злоумышленника проникнуть внутрь защищаемой системы (или реализовать атаку типа «отказ в обслуживании» – DoS) по сигнатурам, характерным для атак.

Использование сигнатур очень похоже на работу антивирусных программ. Большинство видов атак на уровне TCP/IP имеют характерные особенности. IDS может выявлять атаки на основе IP-адресов, номеров портов, информационного наполнения и произвольного числа критериев заданных некоторым шаблоном. Типичный пример – система, которая контролирует большое число TCP-запросов на соединение (так называемых SYN-пакетов) со многими портам на выбранном компьютере. Так программа обнаруживает, что кто-то пытается осуществить сканирование TCP-портов.

Имеется и другой способ обнаружения вторжений на системном уровне, состоящий в контроле целостности ключевых файлов. Кроме того, развиваются новые методы, сочетающие концепции обнаружения вторжений и межсетевого экранирования или предпринимающие дополнительные действия помимо простого обнаружения. Существует несколько видов IDS.

Система обнаружения атак на сетевом уровне (Network IDS – NIDS) может запускаться либо на отдельном компьютере, который контролирует свой собственный трафик, или на выделенном компьютере, прозрачно просматривающем весь трафик в сети (концентратор, маршрутизатор). NIDS контролируют множество компьютеров, тогда как другие системы обнаружения атак контролируют только один (тот, на котором они установлены).

Системы контроля целостности (System Integrity Verifiers – SIV) проверяют системные файлы для того, чтобы определить, когда злоумышленник внес в них изменения. В принципе, этим мало интересуются, если систему уже вскрыли. Но, тем не менее, SIV позволяет довольно быстро определить, что подверглось изменению и, соответственно, быстро восстановить систему.

Мониторы системных журналов (Log-file Monitors – LFM) контролируют регистрационные файлы, создаваемые сетевыми сервисами. Аналогично NIDS, эти системы ищут известные признаки атаки, только в файлах регистрации, а не в сетевом трафике, которые указывают на то, что злоумышленник осуществил атаку. Типичным примером является синтаксический анализатор для log-файлов HTTP-сервера, который ищет злоумышленников, пытающихся использовать хорошо известные уязвимости, например, проводя атаку типа «phf».

Существует множество программ, реализующих функции IDS. Например, коммерческие профессиональные системы RealSecure компании Internet Security Systems (http://www.iss.net) или бесплатные программы начального уровня. LIDS (Linux Intrusion Detection System, http://www.lids.org) и Snort (http://www.snort.org). Среди бесплатных популярна также связка программ Portsentry, Hostsentry и Logsentry компании Psionic.

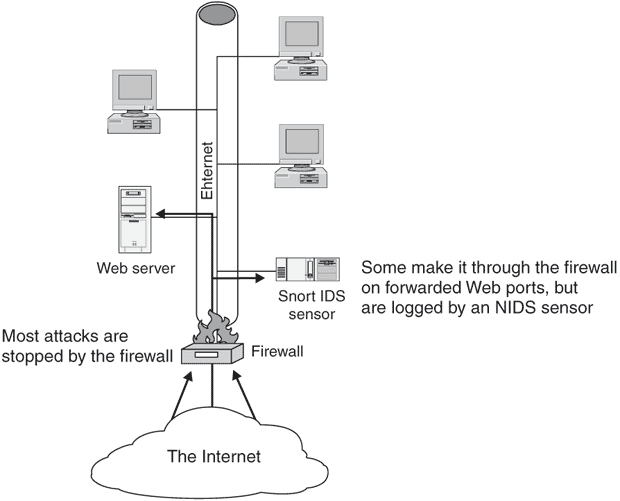

Сетевая IDS может защитить от атак, которые проходят через межсетевой экран во внутреннюю ЛВС. Межсетевые экраны могут быть неправильно сконфигурированы, пропуская в сеть нежелательный трафик. Даже при правильной работе межсетевые экраны обычно пропускают внутрь трафик некоторых приложений, который может быть опасным. Порты часто переправляются с межсетевого экрана внутренним серверам с трафиком, предназначенным для почтового или другого общедоступного сервера. Сетевая IDS может отслеживать этот трафик и сигнализировать о потенциально опасных пакетах. Правильно сконфигурированная IDS может перепроверять правила межсетевого экрана и предоставлять дополнительную защиту для серверов приложений.

I DS

полезны при защите от внешних атак,

однако одним из их главных достоинств

является способность выявлять внутренние

атаки и подозрительную активность

пользователей. Межсетевой экран защитит

от многих внешних атак, но, когда

атакующий находится в локальной сети,

межсетевой экран вряд ли сможет помочь.

Он видит только тот трафик, что проходит

через него, и обычно «слеп» по отношению

к активности в локальной сети. Поэтому

необходимо взаимодействие IDS

и межсетевого экрана. Одно из них

защищает вашу внешнюю границу, другое

– внутреннюю часть сети (см. Рис. 1).

DS

полезны при защите от внешних атак,

однако одним из их главных достоинств

является способность выявлять внутренние

атаки и подозрительную активность

пользователей. Межсетевой экран защитит

от многих внешних атак, но, когда

атакующий находится в локальной сети,

межсетевой экран вряд ли сможет помочь.

Он видит только тот трафик, что проходит

через него, и обычно «слеп» по отношению

к активности в локальной сети. Поэтому

необходимо взаимодействие IDS

и межсетевого экрана. Одно из них

защищает вашу внешнюю границу, другое

– внутреннюю часть сети (см. Рис. 1).

Рис. 1. Защита с помощью IDS и межсетевого экрана

Имеется веская причина, чтобы внимательно следить за трафиком внутренней сети. Как показывает статистика ФБР, более 70% компьютерных преступлений исходят из внутреннего источника. Хотя мы склонны считать, что наши коллеги не сделают ничего, чтобы нам навредить, но иногда это бывает не так. Внутренние злоумышленники – не всегда ночные хакеры. Это могут быть и обиженные системные администраторы, и неосторожные служащие. Простое действие по загрузке файла, присоединенного к электронному сообщению, может внедрить в вашу систему «троянскую» программу, которая создаст дыру в межсетевом экране. С помощью IDS вы сможете пресечь подобную активность.

Огромным плюсом в применении IDS является то, что они практически не обнаруживаются. По крайней мере, сканерами портов. Косвенным подтверждением работы IDS может служить недоступность узла, который за секунду до сканирования еще был доступен.

У IDS есть теоретический недостаток. Возможность использовать нестандартные параметры соединения с разрешенным портом. Так, возникает возможность, использовать http-туннелирование для передачи нелегального трафика.

Примечание

Более подробно о системах обнаружения вторжений, а также руководства по использованию приложенных к лабораторной работе программ, читайте в каталоге \FOR_READING\.

Об использовании IDS Snort:

Системы_обнаружения_вторжений.mht

Intrusion_Detection_Systems_with_Snort_2003.pdf

OReilly_Snort_Cookbook_2005.chm

Snort_FAQ.pdf

О методах обнаружения вторжений:

Норткатт_Новак_Обнаружение_вторжений_в_сеть_Настольная_книга_специалиста.mht

Об использовании сканера безопасности NMap:

Волков_Сетевой_сканер_NMap_Руководство_пользователя_2003.htm

Обзорная статья о снифферах (в том числе, команды WinDump):

Снифферы.mht

WINDUMP SNIFFER

Sniffer (дословно с английского его можно перевести как «нюхач» или «вынюхиватель») – в самом общем смысле некоторое подслушивающее устройство, внедренное в сеть для перехвата передаваемых по ней данных. Само слово пошло от зарегистрированной торговой марки компании Network Associates – «Sniffer (r) Network Analyzer», однако впоследствии слово «сниффер» стало нарицательным, обозначающим весь класс подобных продуктов. В некоторой литературе и документации термин sniffer (network sniffer) отождествляется с такими понятиями, как «анализатор сетевого трафика», «анализатор пакетов», «анализатор протоколов», «сетевой анализатор».

Сниффинг – это совокупность мер по перехвату трафика. В рамках же конкретного продукта (сниффера) могут быть реализованы следующие вещи:

-

захват пакетов (packet capturing) – на этом этапе мы получаем некий сырой (machine readable) дамп данных, обычно разделенный на куски по границам кадров (пакетов);

-

декодирование пакетов (decoding) для перевода пакетов удобочитаемую форму (human readable) или анализ протоколов;

-

просмотр проходящих пакетов в режиме реального времени;

-

фильтрация пакетов по заданному сценарию;

-

различные статистики трафика (количество ошибок, интенсивность и прочее);

-

у более мощных снифферов могут быть встроены средства сборки пакетов и анализа информации содержащейся в них на уровне приложений, например, дешифрование данных криптозащищенного сетевого ПО, перехват передаваемых по сети паролей, кодов доступа, генерирование или модификация пакетов.