Федеральное агентство связи Федеральное государственное образовательное бюджетное учреждение высшего

профессионального образования «Поволжский государственный университет телекоммуникаций и информатики»

___________________________________________________________________________

Кафедра ___МСИБ________________________________________

(наименование кафедры)

«УТВЕРЖДАЮ»

Заведующий кафедрой МСИБ

Карташевский В.Г.

.

« ____ » _______________ 2015__ г.

КОНСПЕКТ ЛЕКЦИЙ

ПО УЧЕБНОЙ ДИСЦИПЛИНЕ

Введение в специальность

(наименование учебной дисциплины)

по специальности: 10.05.02 и направления 10.03.01

(наименование специальности и направления подготовки)

Обсуждено на заседании кафедры

«_____» ____________________ 2015_ г.

протокол № ___________

1

ЛИТЕРАТУРА

Основная

1.Соколов А.В., Шаньгин В.Ф. Защита информации в распределенных корпоративных сетях и системах. М.: ДМК Пресс, 2002 г.

2.Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. М.: Радио и связь, 2001 г.

3.Галатенко В.А. Основы информационной безопасности. Курс лекций.

М.: Интернет-Университет Информационных технологий, 2003 г. www.intuit.ru

4.Запечников С.В., Милославская Н.Г., Толстой А.И. Основы построения виртуальных частных сетей. М.: Горячая линия – Телеком. 2003 г.

5Колесников Д. Г. Защита информации в компьютерных системах. Электронный ресурс.

6В. Столингс «Криптография и защита сетей. Принципы и практика», 2- е изд. 2001г., Издательский дом «Вильяме», 672 с.

7Б. Шнайер «Прикладная криптография. Протоколы, алгоритмы и исходные тексты на языке С», 2-е изд. 2003г.

Дополнительная

8Домарев В.В. Безопасность информационных технологий. К.: ООО

ТиД Diasoft, 2001 г.

9Грибунин В.Г., Оков И.Н., Туринцев И.В. Цифровая стеганография. М.: СОЛОН-Пресс, 2002 г.

10.Стивен Браун. Виртуальные частные сети. Изд. «Лори», 2001.

11.Галицкий А.В., Рябко С.Д.,Шаньгин В.Ф. Защита информации в сетианализ технологий и синтез решений.М.:ДМК Пресс,2004.

2

Введение

Главная тенденция, характеризующая развитие современных информационных технологий - рост числа компьютерных преступлений и связанных с ними хищений информации, а также материальных потерь. По результатам одного исследования, посвященного вопросам компьютерных преступлений, около 58% опрошенных пострадали от компьютерных взломов за последний год. Примерно 18% опрошенных из этого числа заявляют, что потеряли более миллиона долларов в ходе нападений, более 66% потерпели убытки в размере 50 тыс. долларов. Свыше 22% атак были нацелены на промышленные секреты или документы, представляющие интерес прежде всего для конкурентов.

Федеральным законом "Об информации, информационных технологиях и защите информации" определено, что информационные ресурсы, т.е. отдельные документы или массивы документов, в том числе и в информационных системах, являясь объектом отношений физических, юридических лиц и государства, подлежат обязательному учету и защите, как всякое материальное имущество собственника. При этом собственнику предоставляется право самостоятельно в пределах своей компетенции устанавливать режим защиты информационных ресурсов и доступа к ним.

Закон также устанавливает, что "конфиденциальной информацией считается такая документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации". При этом федеральный закон может содержать прямую норму, согласно которой ка- кие-либо сведения относятся к категории конфиденциальных или доступ к ним ограничивается. Так, Федеральный закон "Об информации, информационных технологиях и защите информации" напрямую относит к категории конфиденциальной информации персональные данные (информацию о гражданах). Закон РФ "О банках и банковской деятельности в РФ" ограничивает

3

доступ к сведениям по операциям, счетам и вкладам клиентов и корреспондентов банков (статья 25).

Однако не ко всем сведениям, составляющим конфиденциальную информацию, применима прямая норма. Иногда законодательно определяются только признаки, которым должны удовлетворять эти сведения. Это в частности относится к служебной и коммерческой тайне, признаки которых определяются Гражданским кодексом РФ (статья 139):

соответствующая информация неизвестна третьим лицам;

к ней нет свободного доступа на законном основании;

меры по обеспечению ее конфиденциальности принимает собственник информации.

Внастоящее время отсутствует какая-либо универсальная методика, позволяющая четко соотносить ту или иную информацию к категории коммерческой тайны. Исходить можно только из принципа экономической выгоды и безопасности предприятия - чрезмерная "засекреченность" приводит к необоснованному подорожанию необходимых мер по защите информации и не способствует развитию бизнеса, когда как широкая открытость может привести к большим финансовым потерям или разглашению тайны. Законопроектом "О коммерческой тайне" права по отнесению информации к категории коммерческой тайны представлены руководителю юридического лица.

Федеральный закон "Об информации, информационных технологиях и защите информации", определяя нормы, согласно которых сведения относятся к категории конфиденциальных, устанавливает и цели защиты информации:

предотвращение утечки, хищения, искажения, подделки информации;

предотвращение несанкционированного уничтожения и блокирования информации;

сохранение государственной тайны, конфиденциальности документированной информации.

4

Стандарты и рекомендации, рассмотренные выше, образуют понятийный базис, на котором строятся все работы по обеспечению информационной безопасности. В то же время эти документы ориентированы в первую очередь на производителей и "оценщиков" систем и в гораздо меньшей степени - на пользователей.

Стандарты и рекомендации статичны, причем статичны, по крайней мере, в двух аспектах. Во-первых, они не учитывают постоянной перестройки защищаемых систем и их окружения. Во-вторых, они не содержат практических рекомендаций по формированию режима безопасности. Информационную безопасность нельзя купить, ее приходится каждодневно поддерживать, взаимодействуя при этом не только и не столько с компьютерами, сколько с людьми.

Таким образом, стандарты и рекомендации не дают ответов на два главных, с практической точки зрения, вопроса:

как приобретать (комплектовать) информационную систему масштаба предприятия, чтобы ее можно было сделать безопасной?

как практически сформировать режим безопасности и поддерживать его в условиях постоянно меняющегося окружения и структуры самой системы?

Иными словами, стандарты и рекомендации являются лишь отправной точкой на длинном и сложном пути защиты информационных систем организаций.

Для поддержания режима информационной безопасности особенно важны аппаратно-программные меры, поскольку основная угроза компьютерным системам исходит от самих этих систем (сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т.п.).

При разработке и реализации разнообразных мер обеспечения информационной безопасности нужно исходить из того, что:

не существует абсолютно безопасной системы защиты информации;

5

эффективность системы защиты оценивается временными затратами и объёмом привлекаемых ресурсов для взлома .

За несколько последних десятилетий требования к информационной безопасности существенно изменились. До начала широкого использования автоматизированных систем обработки данных безопасность информации достигалась исключительно физическими и административными мерами. С появлением компьютеров стала очевидной необходимость использования автоматических средств защиты файлов данных и программной среды.

Следующий этап развития средств защиты связан с появлением распределенных систем обработки данных и компьютерных сетей, в которых средства сетевой безопасности используются в первую очередь для защиты передаваемых по сетям данных. В наиболее полной трактовке под средствами сетевой безопасности подразумеваются меры предотвращения нарушений безопасности, которые возникают при передаче информации по сетям, а также меры, позволяющие определять, что такие нарушения безопасности имели место.

Изучение средств сетевой безопасности и связанных с ними теоретических и прикладных проблем составляет основной материал дисциплины «Введение в специальность». Нужно иметь в виду, что термины «безопасность информации» и «защита информации» отнюдь не являются синонимами. Термин «безопасность» включает в себя не только понятие защиты, но также и аутентификацию, аудит, обнаружение проникновения.

6

1 Информация как объект нападения и защиты

1.1 Основные термины и определения

Быстро развивающиеся компьютерные информационные технологии вносят радикальные изменения в нашу жизнь. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто в сотни раз превосходит стоимость компьютерной системы, в которой она хранится. Общеизвестно изречение, приписываемое одному из богатейших людей в мире банкиру Ротшильду : «кто владеет информацией – тот владеет миром».

Рассмотрим некоторые важные понятия и определения, используемые в настоящем курсе.

Центральное понятие-это понятие «информация», которое является чрезвычайно широким и в настоящее время, строго говоря, отсутствует исчерпывающее определение информации. Диапазон интересов к обсуждаемому понятию можно подразделить на следующие три разновидности: фило-

софский, управленческий и технический. В дальнейшем, в частности, при изучении на 2-ом курсе дисциплины «Документоведение» будет возможность более подробного обсуждения упомянутых аспектов.

В энциклопедическом словаре 1988 года издания (с. 409) дается такое определение: «Информация (от лат. informatio — разъяснение, изложение) - первоначально сведения, передаваемые людьми устным, письменным или другим способом; с середины 20 века общенаучное понятие, включающее обмен сведениями между людьми, человеком и автоматом, автоматом и автоматом; обмен сигналами в животном и растительном мире; передачу признаков от клетке к клетке, от организма к организму...; одно из понятий кибернетики».

Не пренебрегая значением философского и управленческого аспектов

7

понятия информации, в практической деятельности в области телекоммуникаций особый интерес всё же представляет технический аспект.

Технический аспект интереса к информации обусловливается тем, что для организации и обеспечения информационных процессов все более широко используются технические средства различного назначения и, прежде всего, вычислительная техника и средства передачи данных.

На первоначальном этапе знакомства с методами и средствами обеспечения информационной безопасности будем пользоваться следующими определениями.

Информация – совокупность сведений о каком-либо объекте или состоянии материальной системы, которую можно: непосредственно использовать, обрабатывать, хранить, передавать на расстояния.

Сообщение – это конкретная форма представления информации. Электрический сигнал ( сигнал электросвязи)– физическая величина,

отображающая сообщение в процессе его передачи (переносчик сообщения). Электросвязь (телекоммуникации)– это передача и прием сообщений с помощью сигналов электросвязи по проводной, радио-оптической или другим

средам распространения. Могут быть различные среды распространения. Информационные технологии — процессы, методы поиска, сбора,

хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.

От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей. Такова плата за усложнение и повсеместное распространение автоматизированных систем обработки информации.

Под информационной безопасностью понимается защищенность ин-

формационной системы от случайного или преднамеренного вмешательства, наносящего ущерб владельцам или пользователям информации.

На практике важнейшими являются три аспекта обеспечения информационной безопасности:

8

конфиденциальность;

целостность;

доступность.

Доступ к информации – это ознакомление с информацией, ее обработка, в частности копирование, модификация или уничтожение информации.

Различают санкционированный и несанкционированный доступ к информации.

Санкционированный доступ – это доступ, не нарушающий установленные правила разграничения доступа.

Несанкционированный доступ (НСД) – это доступ, характеризую-

щийся нарушением установленных правил разграничения доступа.

Лицо или процесс, осуществляющий НСД, является нарушителем правил разграничения доступа.

НСД является наиболее распространенным видом компьютерных нарушений и преступлений.

Конфиденциальность данных – это статус, предоставляемый данным и определяющий степень их защиты. Конфиденциальность информации – это свойство быть известной только допущенным и прошедшим проверку (авторизированным) субъектам системы (пользователям, процессам, программам). Для остальных субъектов это информация должна быть закрыта.

Субъект – это активный компонент системы, который может стать причиной потока информации от объекта к субъекту или изменения состояния системы.

Объект – это пассивный компонент системы, хранящий, принимающий или передающий информацию. Доступ к объекту означает доступ к содержащейся в нем информации.

Целостность информации обеспечивается в том случае, если данные в системе не отличаются в семантическом отношении от данных в исходных

9

документах, т.е. если не произошло их случайного или преднамеренного искажения или разрушения.

Целостность компонента или ресурса системы – это свойство компо-

нента или ресурса быть неизменным в семантическом смысле при функционировании системы в условиях случайных или преднамеренных искажений или разрушающих воздействий.

Доступность компонента или ресурса системы – это свойство ком-

понента или ресурса быть доступным для авторизированных законных субъектов системы.

Под угрозой безопасности сети понимаются возможные воздействия на сеть, которые прямо или косвенно могут нанести ущерб ее безопасности.

Ущерб безопасности подразумевает нарушение состояния защищенности информации, содержащейся и обрабатывающейся в сети.

Уязвимость сети – это некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы.

Атака на сеть – это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы. Иными словами, атака – это реализация угрозы безопасности.

Целью защиты компьютерной (телекоммуникационной) системы является противодействие угрозам безопасности.

Безопасная или защищенная система – это система со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности.

Комплекс средств защиты – это совокупность программных и аппаратных средств, создаваемых и поддерживаемых для обеспечения ИБ. Комплекс создается и поддерживается в соответствии с принятой в данной организации политикой безопасности.

Политика безопасности – это совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты сетей от заданного множества угроз безопасности.

10

Нарушения доступности, целостности и конфиденциальности информации могут быть вызваны различными опасными воздействиями на информационные компьютерные системы.

1.2 Основные направления обеспечения информационной безопасности

Безопасность информации в компьютерных сетях представляет собой сложную и многостороннюю проблему, а важность и острая необходимость в связи с увеличением объёмов передаваемой и перерабатываемой информации с каждым годом возрастает.

На основе оценки типовых путей несанкционированного доступа в информационных телекоммуникационных системах, можно выделить в практической деятельности следующие основные направления:

организационные средства защиты информации;

правовые вопросы информационной безопасности;

защита информационных ресурсов, компьютеров и баз данных от несанкционированного доступа;

защита телекоммуникационных систем и каналов связи;

защита конфиденциальной информации от утечки по каналам побочных электромагнитных излучений и наводок (ПЭМИН);

защита юридической значимости электронных документов;

защита от несанкционированного копирования;

защита информации от компьютерных вирусов.

1.3 Объекты обеспечения информационной безопасности

Кним относятся:

все виды информационных ресурсов;

права граждан, юридических лиц и государства на получение, распространение и использование информации, защиту конфиденциальной информации и интеллектуальной собственности;

11

система формирования, распространения и использования информационных ресурсов, включающая в себя: информационные системы различного класса и назначения, библиотеки и архивы, базы и банки данных, информационные технологии, научно-технический и обслуживающий персонал;

информационные инфраструктуры, включающие центры обработки и анализа информации, а также телекоммуникационные системы и сети, в том числе системы и средства защиты информации;

системы формирования общественного сознания.

1.4 Понятие организационного обеспечения информационной

безопасности

Это организационные мероприятия, осуществляемые в процессе проектирования, создания и эксплуатации автоматизированной системы обработки данных с целью защиты информации. Среди организационных мероприятий по обеспечению безопасности информации важное место занимает охрана объекта, на котором расположена защищаемая система (территория, здание, помещение, хранилище информационных носителей) путём установления соответствующих постов технических средств охраны, предотвращающих или значительно затрудняющих хищение средств вычислительной техники, информационных носителей, а также НСД (несанкционированный доступ) к компьютерам и линиям связи.

Современный комплекс защиты территории охраняемых объектов включает в себя, как правило, следующие компоненты:

механическую систему защиты: стены и ограды, создающие для злоумышленника реальное физическое препятствие;

систему оповещения о попытках вторжения или систему тревожной сигнализации, которая состоит из набора датчиков различных типов: микроволновые, инфракрасные, емкостные и магнитные, действия которых основаны на прерывании направленного излучения или изменение параметров контрольной зоны);

12

оптическую систему опознавания нарушителей -это обычно TV уста-

новки дистанционного наблюдения с применением устройств видеопамяти, которая обеспечивают автоматическую запись изображения сразу же после срабатывания тревожной сигнализации);

центральный пост охраны осуществляет сбор, анализ, регистрацию и отображение поступающих данных а также управление периферийными устройствами – замками, дверьми, воротами);

персонал охраны.

Сложные комплексы защиты обычно состоят из нескольких систем и

могут эффективно функционировать только при условии, что работа всех технических установок постоянно контролируется и управляется с центрального поста охраны. Для эффективной и надёжной работы комплексной системы охраны объекта необходимо правильно организовать систему контроля доступа (СКД), состоящую из средств идентификации и исполнительных устройств.

Самыми простыми средствами идентификации являются механические замки, которые широко применяются в небольших организациях и офисах. Ко второй группе этих средств можно отнести удостоверение с фото владельца и металлические или магнитные жетоны. На смену пришли системы с различного рода клавиатурами (цифровыми, карточными), а также системы с электронными ключами. Самые надёжные СКД – биометрические системы (код ДНК, радужная оболочка или сетчатка глаз, ладони рук и отпечатки пальцев, тембр голоса, динамика подписи). Такие системы, будучи наиболее дорогими, обеспечивают и наиболее высокий уровень безопасности.

1.5 Понятие правового обеспечения информационной безопасности

Стремительное развитие информационных технологий, а также широкое распространение техники и средств связи привело к образованию мирового информационного пространства и созданию системных правил поведения субъектов в информационной сфере.

13

В конце 1990 года Россия вошла в мировое информационное пространство (сеть Relcom), и в эти же годы возникло отечественное информационное право. Российская Конституция, принятая в декабре 1993 года, провозгласило право на свободный поиск, получение, передачу, производство и распространение информации (статья 29). С 1995 года информация стала полноправным объектом права, что нашло отражение в статье 128 Гражданского Кодекса РФ. Появилась система охраняемых силой государства социальных норм и отношений, возникающих в информационной сфере. Принятие нового Гражданского Кодекса поставило вопрос о проведении в соответствии с ним действующего законодательства и о принятии новых правовых актов.

Федеральный Закон (ФЗ) “Об информации и информатизации и защите информации”, принятый Думой в январе 1995 года, ввёл в законодательный оборот новое определение конфиденциальной информации – документированная информация, доступ к которой ограничивается в соответствии с законодательством РФ. Это понятие создаёт обширное поле для различных манёвров ведомствам и группировкам. Практически каждое ведомство выступает с законодательной инициативой. В результате настоящее время в РФ насчитывается около тридцати различных тайн.

Указ Президента РФ от 6 марта 1997 года “Об утверждении перечня сведений конфиденциального характера“ частично устраняет возникшую неопределённость, но не даёт чёткого разграничения видов подобного сведения. Исходя из сути закона “О государственной тайне” и Указа Президента, можно выделить 4 уровня информации ограниченного доступа по степени секретности по мере уменьшения секретности:

особой важности (ОВ);

совершенно секретно (СС);

секретно (С);

конфиденциально (К).

Отнесение информации к одной из указанных категорий – это право

владельца информации, основанное на действующем законодательстве.

14

Согласно упомянутому Указу Президента, выделены следующие виды информации конфиденциального характера:

персональные данные;

тайна усыновления;

тайна следствия и судопроизводства;

служебная тайна;

тайна связи;

геоинформация о недрах;

врачебная тайна;

нотариальная тайна;

адвокатская тайна;

коммерческая тайна;

банковская тайна;

тайна страхования;

ноу-хау.

Процесс реализации права (оборот информации) – это обладание, передача и получение сведений на конфиденциальной основе или снятие ограничений на их оборот, делающее информацию общедоступной.

Границы информации, как объекта правоотношений, можно разделить по степени способности к обороту:

информация, изъятая из оборота: государственная тайна, личные и семейные тайны. Государственная тайна определена Федеральным Законом “О государственной тайне”, а личные и семейные тайны – статьёй 150 Гражданского Кодекса (ГК) РФ;

информация, ограниченного оборота: определяется участниками пра-

воотношений в порядке, установленном законом. Например, коммерческие и служебные тайны определены статьёй 129 ГК РФ;

информация, не изъятая и неограниченная в обороте -общедоступная.

1.6 Понятие лицензирования деятельности в области защиты

15

информации и сертификации средств, предназначенных для информационной защиты

Нормы и требования российского законодательства в области лицензирования и сертификации включает в себя положения нормативных актов РФ различного уровня. Первым открытым нормативным актом, который регулировал вопросы оборота криптографических средств, являлось Постановление Верховного Совета СССР от 28.05.91 “О видах деятельности, которыми предприятия в праве заниматься только на основе специальных разрешений - лицензий”. Закон РФ “О федеральных органах правительственной связи и информации”, принятый в январе 1993 года, являлся первым российским правовым нормативным актом, который ввёл лицензирование деятельности и сертификацию средств в области защиты информации.

Полномочия по лицензированию в области защиты информации, содержащую сведения, содержащие государственную тайну, а также сертификацию средств её защиты были предоставлены Федеральному агентству правительственной связи и информатики (ФАПСИ) Законом 21 июля 1993 года “О государственной тайне”. Для исполнения этих законов, в августе 1993 года Правительством РФ было принято специальное постановление, которое определяло порядок создания и использования шифровальных средств, предназначенных для защиты информации, начиная от стадии подготовки технического задания, до серийного производства и установки шифровальной техники. В настоящее время ФАПСИ ликвидировано, а его функции переданы Федеральной службе безопасности (ФСБ) и Федеральной службе по техническому и экспортному контролю (ФСТЭК).

Обязательное лицензирование деятельности в области защиты информации криптографическими методами, а также в области выявления электронными устройствами перехвата информации в технических средствах и помещениях государственных структур, было введено постановлением правительства РФ от 24.12.94 “О лицензировании отдельных видов деятельности”. Указ Президента РФ №334 от 03.04.95 “О мерах по соблюдению закон-

16

ности в области разработки, производства, реализации и эксплуатации информационных средств” запрещает любую деятельность, связанную с разработкой, реализацией и эксплуатацией информационных средств без лицензии ФАПСИ.

Указ также устанавливает обязательное использование исключительно сертифицированных средств защиты информации во всех государственных структурах, в том числе и государственных банках РФ, на предприятиях, работающих по государственным заказам, на предприятиях и в организациях при их информационных взаимодействиях с центральным банком РФ.

Таким образом, обязательность сертификации распространилась теперь и на средства защиты любой государственно-значимой информации, независимо от грифа её секретности.

Во исполнение закона “О государственной тайне”, Правительством РФ было принято 2 постановления “О лицензировании и сертификации” (от 26.07.95). Они формируют механизм получения предприятиями и организациями лицензий, деятельности, связанной с информацией, составляющей государственную тайну, а также общий порядок сертификации средств защиты, предназначенных для защиты секретной информации, указываются органы, уполномоченные на ведение лицензионной деятельности в этой области: ФСБ, ФАПСИ, Гостехкомиссия при президенте РФ (в настоящее время переименована в ФСТЭК) и СВР (служба внешней разведки).

Выдача лицензий по допуску организаций и предприятий на проведение работ, связанных с секретными сведениями – возлагаются на территории РФ на органы ФСБ (за границей – СВР).

Выдача лицензий на право созданий средств защиты информации возлагается на ФСБ.

ФСТЭК является основным разработчиком руководящих документов в области защиты информации, которые включают в себя:

концепцию защиты средств ВТ и АС от НСД;

показатели защищённости средств ВТ от НСД;

17

термины и определения в этой области;

классификацию АС и требования по защите информации;

положение о государственной лицензии в области защиты информа-

ции.

1.7Защита информации от побочных электромагнитных излучений и наводок (ПЭМИН)

Утечка информации помимо НСД возможна также за счёт перехвата ПЭМИН. Чувствительная радиоэлектронная аппаратура позволяет уловить ПЭМИН и полностью восстановить обрабатываемую информацию, причём для восстановления информации пригодна любая гармоника, вплоть до 30й тактовой частоты компьютера.

Криптографическая защита, применяемая при обмене информации между компьютерами по линиям связи или в случае обработки конфиденциальных данных в компьютере, не используется при выводе информации на периферийные устройства (монитор, принтер, плоттер…). Наиболее опасными компонентами ВТ, с точки зрения утечки информации, являются мониторы, клавиатуры, принтеры, плоттеры… Возможность получения информации, обрабатываемой различными средствами ВТ, путём перехвата ПЭМИН была осознана разведывательными службами многих стран ещё в 50-е годы прошлого столетия. Для защиты информации за счёт перехвата ПЭМИН правительство США приняло программу TEMPEST, реализация которой началась в середине 50-х годов прошлого столетия и продолжается по сей день. Эти работы возглавило Агентство Национальной Безопасности США. Согласно этой программе, был разработан ряд стандартов, определяющих методику измерений излучения аппаратуры и указаны ограничительные нормы на информационные ПЭМИН. Защищённая от утечки за счёт ПЭМИН ВТ включается в список изделий, рекомендуемых к применению правительством США. Ассортимент этих изделий довольно широк – от сетевых карт до компьютеров. Изделия, включённые в этот список, запрещены к экспорту в страны, представляющие потенциальную опасность для США, в т.ч и Россия. Для

18

нашей страны эти меры не являются трагичными, поскольку нашей стране созданы, прошли все необходимые испытания и успешно эксплуатируются отечественные устройства маскировки излучаемой информации.

Все компьютеры, обрабатывающие секретную информацию в государственных, в том числе и военных структурах, проверяются на отсутствие возможности её утечки за счёт ПЭМИН. Однако, компьютеры многих коммерческих структур, обрабатывающие конфиденциальную информацию, крайне редко проверяются на возможность утечки из-за дополнительных расходов на проверку. Видимым и убедительным аргументом в пользу проведения проверки компьютеров на предмет утечки информации является демонстрация возможности её перехвата. Как правило, проще всего получить изображение на экране телевизора, входящего в состав мобильной установки, которую можно уместить в микроавтобусе, припаркованном недалеко от офиса изучаемой фирмы. Необходимость модернизации телевизионного приёмника обусловлена тем, что информационные ПЭМИН мониторы не содержат импульсов синхронизации, которые позволяют правильно разместить изображение на экране телевизора, поскольку используется внешний генератор синхроимпульсов с ручной перестройкой частоты повторения. Показателем качества перехваченной текстовой информации с экрана монитора является возможность понимания её смысла при чтении.

Для большинства мониторов в пластмассовом корпусе излучение может быть перехвачено на расстоянии от 50 до 350 метров, а для отдельных экземпляров – до 400 метров. Экспериментальные исследования видеокарт показывают, что чаще всего средством излучения является монитор на элек- тронно-лучевой трубке с различными видеокартами:

CGA – 720м;

EGA – 540м;

VGA – 346м;

SVGA – 216м;

XGA – 133м.

19

Наряду с организационными и программными способами защиты информации от перехвата применяют:

1)доработку устройств ВТ;

2)электромагнитное экранирование устройств, излучающих информационный сигнал;

3)активную радиотехническую маскировку.

1)не даёт полного устранения излучений, и стоимость выполнения этих работ соизмерима со стоимостью защищаемой вычислительной системы.

Действенным способом защиты информации от перехвата является 2), но оно требует больших материальных затрат.

3)заключается в формировании широкополосного шумового сигнала с уровнем, превышающим уровень информационных излучений во всём диапазоне.

Вспециальном конструкторском бюро Института Радиотехники и Электроники (ИРЭ) Российской Академии Наук разработаны малогабаритные сверхширокополосные передатчики шумовых колебаний. Усиленный шумовой сигнал излучается с помощью активной антенны, которая обеспечивает необходимое распределение по частотному диапазону спектральной плотности маскирующего электромагнитного поля и наводит низкочастотные колебания в отходящие цепи. Генератор изготавливается в виде платы, устанавливаемой в гнезде системного блока компьютера.

Вкачестве маскирующих помех наиболее эффективные – прицельные, представляющие собой случайную последовательность помеховых сигналов, идентичных информационным сигналам. Также широко применяется метод пространственного зашумления, что обеспечивает защиту не только мониторов, но и системных блоков, клавиатур, принтеров.

К сертифицированным ФСТЭК изделиям, реализующим активный метод защиты, относятся:

Смок (с пространственным зашумлением);

20

Салют (с маскирующими помехами).

Они обеспечивают защиту от перехвата информации на расстоянии, превышающем порядка 2 метров.

Интенсивность излучаемого маскирующего сигнала не превышает допустимых норм на промышленные радиопомехи, кроме того, генераторы не влияют на работу ВТ, даже при размещении в непосредственной от неё близости.

1.8 Защита информации от НСД

Защита конфиденциальной и ценной информации от НСД и модификаций призвана обеспечить решение одной из наиболее важных задач защиты имущественных прав владельцев и пользователей ЭВМ, защиты собственности в виде информации от возможных злоумышленных покушений, которые могут принести существенный экономический и другой материальный ущерб. К ней примыкает задача защиты государственных секретов, где в качестве собственника информации выступает государство. В рамках проблемы защиты информации от НСД, целесообразно также рассматривать задачу защиты материальной собственности, воплощённой в виде технических и программных средств ЭВМ, включая носители данных, а также разрушения и кражи. Хотя для борьбы с ними применяются комплексы организационнотехнических средств защиты, но они практически не защищают от своих сотрудников. Другой сложной проблемой является задача защиты информационных и вычислительных ресурсов от НС бесплатного использования. Для борьбы с данной угрозой есть средства контроля включения питания и загрузки софта, реализуемые на базе механических и электронных ключей, а также средства защиты при входе в компьютер как со стороны локальных, так и со стороны удалённых пользователей.

Данный вид защиты – частный случай проблемы разграничения полномочий и доступа. Центральной в проблеме защиты информации от НСД является задача разграничения функциональных полномочий и доступа к

21

информации, направленная не только на предотвращение возможности для нарушителя читать конфиденциальную информацию в компьютере, но и на предотвращение возможных нарушений модифицировать её штатными средствами. Требования по защите от НСД в различных приложениях могут существенно варьироваться, но они всегда направлены на достижение трёх ос-

новных свойств защиты информации:

1) конфиденциальности (закрытая информация должна быть доступна только тому, кому она предназначена);

2)целостности (информация должна быть достоверной и точной, защищённой от возможных непреднамеренных и злоумышленных искажений);

3)готовности (информация и соответствующие автоматизированные службы должны быть доступны и готовы к обслуживанию всегда, когда в них возникает необходимость).

На практике существует широкий спектр различных подходов и методов реализации программных и программно-аппаратных средств разграничения доступа (СРД), в том числе и с применением криптографии. Для всех СРД присущи общие черты и компоненты:

1)диспетчер доступа;

2)модель защиты;

3)блок аутентификации.

Реализуемый в виде совокупности программных и программноаппаратных средств 1) обеспечивает необходимую дисциплину разграничения доступа субъектов:

-активных элементов вычислительного процесса (пользователей, процессов, процедур)

-пассивных элементов информации (файлов, программ)

На основании полномочий субъекта и свойств объекта данных, записанных в базе полномочий и характеристик доступа, диспетчер принимает решение – разрешить доступ или нет. Формальная 2) – математическая абст-

22

ракция, отображающая взаимоотношения между пользователями и данными в вычислительных системах.

Одним из важных элементов в СРД является 3), ответственный за достоверные распознования пользователей. В большинстве случаев, приемлемым может считаться способ аутентификации, основанный на проверке предъявляемого пользователем секретного пароля. Достоверность может быть усилена за счёт применения дополнительных устройств (электромагнитных ключей, “таблеток”, дискет).

1.9 Формальные модели систем защиты информации от НСД

На практике широкое распространение получила матричная модель. В терминах матричной модели состояние системы защиты информации записывается следующей тройкой – (S, O, M) – где:

S – множество субъектов доступа, являющихся активными структурными элементами модели;

–множество объектов, являющихся пассивными защищаемыми элементами модели;

M – матрица доступа, в которой строки соответствуют субъектам, а столбцы – объектам.

Значение элемента матрицы M определяет права доступа субъекта S к объекту O. Права доступа регламентирует способ обращения субъекта к различным типам объекта доступа. Так, например, права доступа к файлам и сегментам памяти обычно определяют так:

чтение – R;

запись – W;

исполнение – E;

дополнение – A.

Дополнение А обозначает право субъекта производить запись данных в свободной области объекта.

23

Достоинством матрицы доступа является возможность наглядного описания состояния любой, сколь угодно сложной системы защиты в произвольный момент её существования. Другим достоинством является возможность использования в качестве основы для других, более сложных моделей.

Однако матричным моделям присущи некоторые недостатки:

узкий, излишне детализированный уровень описания отношений S и O;

при больших размерах матриц доступа процедуры по их обслуживанию оказываются весьма трудоёмкими.

Восновном, матричные модели нашли применение в небольших фирмах и организациях.

Для преодоления указанных выше недостатков матричной модели, разработали так называемые многоуровневые модели защиты. Эти модели переносят в сферу электронных документов общепринятые и хорошо отработанные принципы обращения с бумажными секретными документами, в течение многих лет применяемые на практике.

Активные элементы вычислительного процесса (пользователи, процедуры, задачи) при многоуровневой защите наделяются определёнными правами доступа, которые фиксируются в мандате субъекта. Пассивные элементы вычислительного процесса (периферийные устройства, файлы и сегменты памяти) наделяются определёнными признаками конфиденциальности, зависящими от уровня содержащейся в них информации. Признаки конфиденциальности фиксируются в метке объекта. Права доступа доверенных субъектов к конфиденциальным объектам отображаются в виде совокупности меток конфиденциальности объектов и мандатов субъектов.

За счёт более высокого интеллекта, содержащегося во многоуровневых моделях системы защиты контролем доступа, во многих случаях могут принимать решение о допуске пользователей к охраняемым объектам без вмешательства человека, что снижает опасность утечки секретных данных, связанных с деятельностью администратора. Однако при реализации многоуровневых систем разграничений доступа имеются серьёзные теоретические и тех-

24

нические проблемы. Одна из них – возникновение избыточной конфиденциальности, связанной с необходимостью периодического контролируемого снижения уровня секретности конфиденциальных данных.

Одним из эффективных методов обеспечения безопасности вычислительных систем является регистрация. Система регистрации учёта, которая ответственна за ведение регистрационного журнала, позволяет проследить за тем, что происходило в прошлом и, соответственно, перекрыть каналы утечки информации. В регистрационном журнале фиксируются осуществлённые и неосуществлённые попытки доступа к данным или программам. В журнале ведётся список всех контролированных запросов, осуществление всех контролированных запросов.

Система регистрации учёта осуществляет:

регистрацию входа/выхода субъектов доступа в систему/из системы, либо регистрацию загрузки и инсталляции операционной системы, а также её профильного останова. В параметрах регистрации указываются время и дата входа/выхода субъекта доступа в систему, время загрузки/останова, результат попытки входа – успешный/неуспешный, идентификатор субъекта (код и фамилия, предъявленные при попытке доступа);

регистрацию и учёт выдачи всех печатных и графических документов;

регистрацию запуска/завершения программы, процессов, предназначенных для обработки защищаемых файлов;

регистрацию попыток доступа чужих программных средств, защищаемых файлов;

учёт всех защищаемых носителей информации с помощью их специальной маркировки.

На практике СРД (системы разграничения доступа), базирующиеся на матричных моделях, интегрированы в универсальные операционные системы. Например, в Unix функции разграниченного доступа к элементам файловой структуры интегрированы непосредственно в управляющую программу,

25

поэтому система разграничения доступа в Unix уже будет содержать необходимые элементы.

1.10 Защита информации от несанкционированного копирования (НСК)

Защита от НСК заключается в предупреждении возможностей несанкционированного снятия копий с информации, хранящейся в компьютерах, в целях злоумышленного её использования. Данная защита может считаться как составная часть защиты от НСД. Однако, рассмотрение её в виде самостоятельного вида защиты обусловлено, главным образом, стремлением защитить авторские и коммерческие интересы разработчиков и собственников программ ЭВМ. Можно выделить юридические, экономические и технические меры защиты программного обеспечения (ПО) от НСК.

К юридическим мерам охраны ПО относятся различные правовые акты: закон «Об охране авторских прав», «Об охране коммерческой тайны», «О торговой марке и патентной защите».

Заявление авторских прав на ПО применяется в качестве наиболее общего способа защиты (причём к обладанию авторскими правами относят все практические операции продажи, применения и развития) в исключительное ведение владельца.

Однако применение закона «Об охране авторских правах» сталкивается со многими проблемами. Одна из них – вопрос о владельце прав на ПО. Обычно в качестве такого владельца выступает автор ПО, однако если автор работает в организации, то все авторские права на созданное ПО автоматически переходят к организации. Другой проблемой применения этого закона является вопрос о границах действия охраны прав на ПО: охраняется ли алгоритм, текст или структура программы, а также листинг (распечатка). Несмотря на возможность защиты с помощью патента, очень немногие фирмыпроизводители пренебрегают к патентованию программ из-за громоздкой

26

процедуры оформления и получения патента, благодаря чему программные продукты могут морально устареть раньше выдачи патента.

Торговая марка (брэнд) представляет собой фирменный знак ПО, применяемый для идентификации программы при сбыте и официально защищающий её от копирования. Регистрация торговой марки полезна в том случае, когда возрастает спрос на какой-либо программный продукт. Если название популярной программы не было зарегистрировано в качестве брэнда, оно может быть использовано конкурентами для привлечения покупателей, причём гораздо легче доказать незаконное использование чужой торговой марки, чем доказать копирование.

Экономические меры защиты ПО, проводимые фирмамиизготовителями, предусматривают стимулирование легального приобретения ПО (поставку дополнительной документации, специальных журналов, регулярные сообщения об изменениях и обнаруженных ошибках, конференциях).

Технические меры защиты от НСК имеют свои специфические методы, которые особое внимание сосредотачивают на защите от копирования дискет и дисков.

Под системой защиты ПО от копирования понимается система, которая обеспечивает выполнение ею своих функций только при опознании некоторого уникального, неподдающегося копированию элемента, называемого

ключевым.

Основные функции, которые выполняет система защиты от НСК заключаются в:

идентификации (присвоении индивидуального, трудно подделываемого отличительного признака) той среды, из которой будет запускаться защищаемая программа;

аутентификации (опознавании той среды, из которой поступает запрос на копирование защищаемой программы);

регистрации санкционированного копирования;

реагировании на попытки НСК.

27

Для идентификации дискет и дисков наибольшее распространение получили два способа:

1.Нанесение повреждений на часть поверхности и нестандартное форматирование.Одним из достаточных надёжных методов идентификации по первому способу считается создание “лазерной дырки” при прожигании дискеты или диска лазерным лучом. Доказано, что создание копии такой же метки и в том же самом месте, что и на оригинале, весьма сложно.

2.Нарушение последовательности секторов на дорожках, изменение межсекторной дистанции, и т.д.

Меры реагирования на попытки НСК могут быть различными: отказ в исполнении запроса, предупреждение злоумышленника о серьёзных санкциях, уничтожение защищаемой программы после первой или нескольких попыток.

1.11Защита информации от компьютерных вирусов

Первые сообщения о несущих вред программах, преднамеренно и скрытно внедряемых в программное обеспечение компьютеров появились в начале 80-х годов прошлого столетия. Название «компьютерные вирусы» произошло, вероятно, по причине их сходства с биологическими прототипами, с точки зрения возможности самостоятельного размножения. Поэтому в компьютерную область были перенесены и другие медико-биологические термины (например, “вакцина”, “имплантация”, “мутация”, и т.д.). Сообщения о программах, которые при наступлении определённых условий начинают производить действия (например, после определённого числа запусков, стирают хранящуюся в системе информацию), но при этом не обладают характерной для вирусов способностью самовоспроизведению, появились значительно раньше. По аналогии с персонажем известного древнегреческого мифа, такие программы получили название «троянских коней» (это не вирус).

28

Первые сообщения о возможности создания компьютерных вирусов относятся к 1984 году, но эти сообщения в то время не нашли должного отклика у специалистов по информационной безопасности. Однако уже в 1985 году стали появляться сообщения о реальных фактах появления компьютерных вирусов.

Вмае 1985 года, во время голосования в Конгрессе США, вышла из строя система подсчёта голосов. В сентябре этого же года сетевой вирус уничтожил за два дня более 160 тысяч платёжных счётов. В ноябре 1988 года знаменитый «червь Моррисона» поразил более 6 тысяч компьютеров сети МэлНэт (сеть системы обороны США), а НАСА на два дня закрыла свою сеть для восстановления нормального обслуживания 52 тысяч пользователей.

В1987 году были зафиксированы факты появления компьютерных вирусов в нашей стране (8 случаев).

1988 год – 24 случая.

1989 год – 49 случаев.

1990 год – 75 случаев.

Впоследующие годы эти цифры резко возросли, в т.ч. и в нашей стране поскольку в сентябре 1990 года отечественная сети получили доступ к Интернету.

Страны, где производится наибольшее число сетевых вирусов: Болгария (чемпион), США, Германия, Пакистан и страны бывшего СССР (но не Россия) – Белоруссия.

Под «программными вирусами» (ПВ) понимаются автономнофункционирующие программы, обладающие способностью имплантации (включения) в тело других программ и последующему самовоспроизведению

исамораспространению в вычислительных сетях и отдельных компьютерах. Поэтому в настоящее время разработка способов противодействия вирусов образовала одну из наиболее приоритетных направлений – работ по обеспечению безопасности вычислительных сетей.

29

Первичные заражения происходят в процессе поступления инфицированных программ из памяти одной машины в память другой, причём в качестве средства перемещения этих программ могут использоваться как магнитные носители (дискетки и диски), так и каналы вычислительных сетей.

Цикл жизни вируса обычно включает следующие периоды: имплантации (внедрение), инкубационный, репликации (саморазмножения), проявления. В течение инкубационного периода вирус пассивен, что усложняет задачу его поиска и нейтрализации. На этапе проявления вирус выполняет заданные ему целевые функции, т.е. необратимую коррекцию информации на магнитных носителях.

Физическая структура вируса достаточно проста: “голова” и “хвост”. Под “головой” вируса понимаются его компоненты, получающие управление первой, а “хвост” – это часть вируса, которая располагается отдельно от “головы”, в тексте зараженной программы.

Сетевые вирусы, называемые также репликаторами, используют для своего размножения средства сетевых операционных систем. Наиболее просто реализуется размножение в тех случаях, когда протоколами вычислительной сети предусмотрен только обмен программами. Классическим примером реализации процесса размножения с использованием только средств электронной почты является широко известный «репликатор Моррисона» и ряд ему подобных.

Источниками поступления вирусов в компьютер также являются исполняемые программы. Чаще всего ими могут быть версии популярных пакетов, игры, электронные журналы, и т.д.

Предшественниками вирусов принято считать «троянских коней», тела которых содержат скрытые последовательности команд (модули), выполняющие действия, доносящие вред пользователю. Наиболее распространённой разновидностью «троянских» программ являются широко известные программы массового применения (редакторы, трансляторы, и т.д.), в которые внедрены так называемые “логические бомбы”, срабатывающие по на-

30

ступлении некоторого события, например, “бомба с часовым механизмом, запускаемая в определённый момент времени” (“13, пятница”).

1.11.1 Общая характеристика средств и методов нейтрализации вирусов Эффекты, вызываемые вирусами в процессе реализации ими целевых

функций, принято делить на следующие группы:

-искажение информации в файлах;

-имитации сбоев аппаратных средств;

-создание звуковых и визуальных эффектов, затрудняющих работу операторов;

-инициирование ошибок в программах пользователей или операционной системе.

Наиболее распространённым средством нейтрализации вирусов являются антивирусы, которые принято делить на следующие группы:

(1)детекторы;

(2)фаги;

(3)вакцины;

(4)прививки;

(5)ревизоры;

(6)мониторы.

(1)обеспечивают выявление вирусов, посредством просмотра исполняемых файлов и поиска так называемых сигнатур (устойчивых последовательностей байтов, имеющихся в темах известных вирусов). Наличие сигнатуры в каком-либо файле свидетельствует о его заражении соответствующим вирусом. Для этого в программе детектора содержится набор образцов конкретных вирусов, и только такие вирусы сможет находить данный детектор. При появлении новых типов, а иногда – новых версий вирусов, необходимо запускать и новые версии детекторов. Они просматривают всевозможные места нахождения вирусов (основная память, файлы операционной системы, логические диски…) и сигнализируют о наличии или отсутствии вирусов.

31

(2)выполняют функции, свойственные (1), но кроме того, они излечивают инфицированные программы посредством “выкусывания” вирусов из их тел.

По аналогии с (1) и (2), ориентированные на нейтрализацию различных вирусов, именуют полифагами (например, Dc Web). В отличие от (1) и (2),

(3)по своему принципу действия напоминают сами вирусы. Вакцина имплантируется в защищаемую программу и запоминает её ряд количественных

иструктурных характеристик. Если вакцинированная программа не была до вакцинации инфицированной, то при первом же после заражении запуске произойдёт следующее: активация вирусоносителя приведёт к получению управления вирусом, которое, выполнив свои целевые функции, передаст управление вакцинированной программе. В этой программе сначала управление получит вакцина, которая начнёт проверять соответствие запомненных ею характеристик аналогичным характером, полученным в текущий момент. Если указанные наборы характеристик не совпадают, то делается вывод об изменениях текста вакцинированной программы вирусом. Характеристиками, используемыми вакцинами, могут быть, например, длина программы (в байтах) или её контрольные суммы.

Принцип действия (4) основан на учёте того обстоятельства, что любой вирус, как правило, помечает инфицируемые программы каким-либо признаком с тем, чтобы не выполнять их повторное заражение. Прививки, не внося никаких других изменений в текст защищаемой программы, помечает её тем же признаком, что и вирус, который после активизации и проверки наличия указанного признака считает её инфицированной и оставляет в покое.

(5)обеспечивают слежение за состоянием файловой системы, используя для этого подход, аналогично реализованному в вакцинах. Программаревизор, в процессе своего функционирования, выполняет применительно к каждому файлу сравнение его текущих характеристик с аналогичными характеристиками, полученными в ходе предыдущего просмотра файлов. Если при этом обнаруживается, что, согласно имеющейся системной информации,

32

файл с момента предшествующего просмотра не обновлялся пользователем, а сравниваемые наборы характеристик не совпадают, то файл считается инфицированным.

Характеристики исполняемых файлов, которые получаются в ходе очередного просмотра, запоминаются в отдельном файле. Поэтому увеличение длин исполняемых файлов, которое имеет место при вакцинировании, в данном случае не происходит.

(6) представляет собой резидентную программу, обеспечивающую перехват потенциально опасных прерываний, характерных для вирусов, и запрашивающую у пользователей подтверждение на выполнение операций, следующих за прерыванием. В случае запрета или отсутствия подтверждения, монитор блокирует выполнение пользовательской программы.

1.12 Защита информации в каналах и элементах телекоммуникационных систем

Данный вид защиты направлен на предотвращение возможности НСД к конфиденциальной и секретной информации, циркулирующей по каналам связи различных видов.

Наиболее эффективным средством защиты информации в контролируемых каналах связи, является применение криптографии и специальных связных протоколов.

Основное содержание дисциплины « Введение в специальность» для студентов специальности 090302 «Информационная безопасность телекоммуникационных систем» посвящено этим вопросам.

1.13 Основные угрозы информационной безопасности

Современная информационная система представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Практически каждый компонент может подвергнуться внешнему воздействию или

33

выйти из строя. Компоненты автоматизированной информационной системы можно разбить на следующие группы:

аппаратные средства - компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства - дисководы, принтеры, контроллеры, кабели, линии связи и т.д.);

программное обеспечение - приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

данные - хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д.;

персонал - обслуживающий персонал и пользователи.

Опасные воздействия на компьютерную информационную систему можно подразделить на случайные и преднамеренные. Анализ опыта проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы. Причинами случайных воздействий при эксплуатации могут быть:

аварийные ситуации из-за стихийных бедствий и отключений электропитания;

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе персонала;

помехи в линиях связи из-за воздействий внешней среды. Преднамеренные воздействия - это целенаправленные действия наруши-

теля. В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами:

недовольством служащего своей карьерой;

взяткой;

34

любопытством;

конкурентной борьбой;

стремлением самоутвердиться любой ценой.

Одна из возможных формальных моделей потенциального нарушителя выглядит так:

высокая квалификация нарушителя, в частности, находится на уровне разработчика данной системы;

нарушителем может быть как постороннее лицо, так и законный пользователь системы;

нарушителю известна информация о принципах работы системы;

нарушитель выбирает наиболее слабое звено в защите.

Наиболее распространенным и многообразным видом компьютерных нарушений и преступлений является несанкционированный доступ (НСД). НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке.

Рассмотрим классификацию каналов НСД, по которым можно осуществить хищение, изменение или уничтожение информации.

Через человека:

хищение носителей информации;

чтение информации с экрана или клавиатуры;

чтение информации из распечатки. Через программу:

перехват паролей;

дешифровка зашифрованной информации;

копирование информации с носителя. Через аппаратуру:

подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации;

35

перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т.д.

Особо следует остановиться на угрозах, которым могут подвергаться компьютерные сети. Основная особенность любой компьютерной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Компьютерные сети характерны тем, что против них предпринимают так называемые удаленные атаки. Нарушитель может находиться за тысячи километров от атакуемого объекта, при этом нападению может подвергаться не только конкретный компьютер, но и информация, передающаяся по сетевым каналам связи.

1.14 Построение системы обеспечения информационной безопасности компьютерных сетей

Существуют два подхода к проблеме обеспечения безопасности сетей: "фрагментарный" и комплексный.

"Фрагментарный" подход направлен на противодействие четко определенным угрозам в заданных условиях. В качестве примеров реализации такого подхода можно указать отдельные средства управления доступом, автономные средства шифрования, специализированные антивирусные программы и т.п.

Достоинством такого подхода является высокая избирательность к конкретной угрозе. Существенным недостатком данного подхода является отсутствие единой защищенной среды обработки информации. Фрагментарные меры защиты информации обеспечивают защиту конкретных объектов только от конкретной угрозы. Даже небольшое видоизменение угрозы ведет к потере эффективности защиты.

Комплексный подход ориентирован на создание защищенной среды об-

36

работки информации, объединяющей в единый комплекс разнородные меры противодействия угрозам. Организация защищенной среды обработки информации позволяет гарантировать определенный уровень безопасности, что является несомненным достоинством комплексного подхода. К недостаткам этого подхода относятся: ограничения на свободу действий пользователей, большая чувствительность к ошибкам установки и настройки средств защиты, сложность управления.

Комплексный подход применяют для защиты сетей крупных организаций или небольших сетей, выполняющих ответственные задачи или обрабатывающих особо важную информацию. Нарушение безопасности информации в сетях крупных организаций может нанести огромный материальный ущерб как самим организациям, так и их клиентам. Поэтому такие организации вынуждены уделять особое внимание гарантиям безопасности и реализовывать комплексную защиту. Комплексного подхода придерживаются большинство государственных и крупных коммерческих предприятий и учреждений. Этот подход нашел свое отражение в различных стандартах.

Формирование режима информационной безопасности - проблема комплексная. Меры по ее решению можно подразделить на пять уровней:

законодательный (законы, нормативные акты, стандарты и т.п.);

морально-этический (всевозможные нормы поведения, несоблюдение которых ведет к падению престижа конкретного человека или целой организации);

административный (действия общего характера, предпринимаемые руководством организации);

физический (механические, электро- и электронно-механические препятствия на возможных путях проникновения потенциальных нарушителей);

аппаратно-программный (электронные устройства и специальные программы защиты информации).

37

Единая совокупность всех этих мер, направленных на противодействие угрозам безопасности с целью сведения к минимуму возможности ущерба, образуют систему защиты.

Надежная и эффективная система защиты должна удовлетворять следующим основным требованиям:

стоимость средств защиты должна быть меньше, чем размеры возможного ущерба;

каждый пользователь должен иметь минимальный набор привилегий, необходимый и достаточный лишь для выполнения своих функциональных обязанностей;

защита тем более эффективна, чем проще пользователю с ней работать;

возможность отключения в экстренных случаях;

специалисты, имеющие отношение к системе защиты должны полностью представлять себе принципы ее функционирования и в случае возникновения затруднительных ситуаций адекватно на них реагировать;

средствами защиты должны быть оснащены все критически важные системы, компоненты и ресурсы;

разработчики системы защиты не должны быть в числе тех, кого эта система будет контролировать;

система защиты должна предоставлять доказательства корректности своей работы;

лица, занимающиеся обеспечением информационной безопасности, должны нести личную ответственность;

защищённые объекты целесообразно разделять на группы так, чтобы нарушение безопасности объектов в одной из групп не влияло на безопасность объектов других групп;

надежная система защиты должна быть полностью протестирована и согласована;

38

защита становится более эффективной и гибкой, если она допускает в случае необходимости изменение своих параметров со стороны администратора;

система защиты должна разрабатываться, исходя из предположения, что пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие намерения;

наиболее важные и критические решения должны приниматься челове-

ком;

существование механизмов защиты должно быть по возможности скрыто от пользователей, работа которых находится под контролем.

1.14.1 Основные виды политики безопасности Комплексный подход к проблеме обеспечения безопасности основан на

разработанной для конкретной сети политике безопасности. Политика безопасности представляет собой набор норм, правил и практических рекомендаций, на которых строится управление, защита и распределение информации в сети. Политика безопасности регламентирует эффективную работу средств защиты. Она охватывает все особенности процесса обработки информации, определяя поведение системы в различных ситуациях.

Политика безопасности реализуется посредством административноорганизационных мер, физических и программно-технических средств и определяет архитектуру системы защиты. Для конкретной организации поли-

тика безопасности должна носить индивидуальный характер и зависеть от конкретной технологии обработки информации и используемых программных и технических средств.

Политика безопасности определяется способом управления доступом, определяющим порядок доступа к объектам системы. Различают два основных вида политики безопасности: избирательную и полномочную.

1. Избирательная политика безопасности основана на избирательном способе управления доступом. Избирательное (или дискреционное) управле-

39

ние доступом характеризуется заданным администратором множеством разрешенных отношений доступа (например, в виде троек <объект, субъект, тип доступа>). Обычно для описания свойств избирательного управления доступом применяют математическую модель на основе матрицы доступа.

Матрица доступа представляет собой матрицу, в которой столбец соответствует объекту системы, а строка – субъекту. На пересечении столбца и строки матрицы указывается тип разрешенного доступа субъекта к объекту. Обычно выделяют такие типы доступа субъекта к объекту, как "доступ на чтение", "доступ на запись", "доступ на исполнение" и т.п. Матрица доступа является самым простым подходом к моделированию систем управления доступом. Она является основой для более сложных моделей.

Избирательная политика безопасности широко применяется в коммерческих сетях, так как ее реализация соответствует требованиям коммерческих организаций по разграничению доступа и подотчетности, а также имеет приемлемую стоимость.

2. Полномочная политика безопасности основана на полномочном (мандатном) способе управления доступом. Полномочное (или мандатное) управление доступом характеризуется совокупностью правил предоставле-

ния доступа в зависимости от метки конфиденциальности информации и

уровня допуска пользователя. Полномочное управление доступом подразумевает, что:

a.все субъекты и объекты системы однозначно идентифицированы;

b.каждому объекту системы присвоена метка конфиденциальности информации, определяющая ценность содержащейся в нем информации;

c.каждому субъекту системы присвоен определенный уровень допуска, определяющий максимальное значение метки конфиденциальности информации объектов, к которым субъект имеет доступ.

40

Чем важнее объект, тем выше его метка конфиденциальности. Поэтому наиболее защищенными оказываются объекты с наиболее высокими значениями метки конфиденциальности.

Основным назначением полномочной политики безопасности является регулирование доступа субъектов системы к объектам с различными уровнями конфиденциальности, предотвращение утечки информации с верхних уровней должностной иерархии на нижние, а также блокирование возможных проникновений с нижних уровней на верхние.

Помимо управления доступом субъектов к объектам системы проблема защиты информации имеет еще один аспект. Для получения информации о каком-либо объекте системы совсем необязательно искать пути несанкционированного доступа к нему. Необходимую информацию можно получить, наблюдая за обработкой требуемого объекта, т.е. используя каналы утечки информации. В системе всегда существуют информационные потоки. Поэтому администратору необходимо определить, какие информационные потоки

всистеме являются "легальными", т.е. не ведут к утечке информации, а какие

–ведут к утечке. Поэтому возникает необходимость разработки правил, рег-

ламентирующих управление информационными потоками в системе.

Обычно управление информационными потоками применяется в рамках избирательной или полномочной политики, дополняя их и способствуя повышению надежности системы защиты.

Избирательное и полномочное управление доступом, а также управление информационными потоками являются тем фундаментом, на котором строится вся система защиты.

1.14.2 Базовые технологии безопасности компьютерных сетей

В разных программных и аппаратных продуктах, предназначенных для защиты данных, часто используются одинаковые подходы, приемы и технические решения. К таким базовым технологиям безопасности относятся аутентификация, авторизация, аудит и технология защищенного канала.

41

1.14.2.1Аутентификация

Аутентификация (authentication) предотвращает доступ к сети нежелательных лиц и разрешает вход для легальных пользователей. Термин «аутентификация» в переводе с латинского означает «установление подлинности». Аутентификацию следует отличать от идентификации. Идентификаторы пользователей используются в системе с теми же целями, что и идентификаторы любых других объектов, файлов, процессов, структур данных, но они не связаны непосредственно с обеспечением безопасности. Идентификация заключается в сообщении пользователем системе своего идентификатора, в то время как аутентификация – это процедура доказательства пользователем того, что он есть тот, за кого себя выдает, в частности, доказательство того, что именно ему принадлежит введенный им идентификатор.

В процедуре аутентификации участвуют две стороны: одна сторона доказывает свою аутентичность, предъявляя некоторые доказательства, а другая сторона – аутентификатор – проверяет эти доказательства и принимает решение. В качестве доказательства аутентичности используются самые разнообразные приемы:

аутентифицируемый может продемонстрировать знание некоего общего для обеих сторон секрета: слова (пароля) или факта (даты и места события, прозвища человека и т. п.);

аутентифицируемый может продемонстрировать, что он владеет неким уникальным предметом (физическим ключом), в качестве которого может выступать, например, электронная магнитная карта;

аутентифицируемый может доказать свою идентичность, используя собственные биохарактеристики: рисунок радужной оболочки глаза или отпечатки пальцев, которые предварительно были занесены в базу данных аутентификатора.

Сетевые службы аутентификации строятся на основе всех этих приемов, по чаще всего для доказательства идентичности пользователя используются пароли. Простота и логическая ясность механизмов аутентификации на

42

основе паролей в какой-то степени компенсирует известные слабости паролей. Это, во-первых, возможность раскрытия и разгадывания паролей, а вовторых, возможность «подслушивания» пароля путем анализа сетевого трафика. Для снижения уровня угрозы от раскрытия паролей администраторы сети, как правило, применяют встроенные программные средства для формирования политики назначения и использования паролей: задание максимального и минимального сроков действия пароля, хранение списка уже использованных паролей, управление поведением системы после нескольких неудачных попыток логического входа и т. п. Перехват паролей по сети можно предупредить путем их шифрования перед передачей в сеть.

1.14.2.2 Авторизация доступа

Средства авторизации (authorization) контролируют доступ легальных пользователей к ресурсам системы, предоставляя каждому из них именно те права, которые ему были определены администратором. Кроме предоставления прав доступа пользователям к каталогам, файлам и принтерам система авторизации может контролировать возможность выполнения пользователями различных системных функций, таких как локальный доступ к серверу, установка системного времени, создание резервных копий данных, выключение сервера и т. п.

Система авторизации наделяет пользователя сети правами выполнять определенные действия над определенными ресурсами.

Процедуры авторизации реализуются программными средствами, которые могут быть встроены в операционную систему или в приложение, а также могут поставляться в виде отдельных программных продуктов. При этом программные системы авторизации могут строиться на базе двух схем:

централизованная схема авторизации, базирующаяся на сервере;

децентрализованная схема, базирующаяся на рабочих станциях.

Впервой схеме сервер управляет процессом предоставления ресурсов пользователю. Главная цель таких систем – реализовать «принцип единого входа». В соответствии с централизованной схемой пользователь один раз

43

логически входит в сеть и получает на все время работы некоторый набор разрешений по доступу к ресурсам сети. Система Kerberos с ее сервером безопасности и архитектурой клиент-сервер является наиболее известной системой этого типа. Системы TACACS и RADIUS, часто применяемые совместно с системами удаленного доступа, также реализуют этот подход.

При втором подходе рабочая станция сама является защищенной – средства защиты работают на каждой машине, и сервер не требуется.

В крупных сетях часто применяется комбинированный подход предоставления пользователю прав доступа к ресурсам сети: сервер удаленного доступа ограничивает доступ пользователя к подсетям или серверам корпоративной сети, то есть к укрупненным элементам сети, а каждый отдельный сервер сети сам по себе ограничивает доступ пользователя к своим внутренним ресурсам: разделяемым каталогам, принтерам или приложениям.

1.14.2.3 Аудит

Аудит (auditing) – фиксация в системном журнале событий, связанных с доступом к защищаемым системным ресурсам. Подсистема аудита современных ОС позволяет дифференцированно задавать перечень интересующих администратора событий с помощью удобного графического интерфейса. Средства учета и наблюдения обеспечивают возможность обнаружить и зафиксировать важные события, связанные с безопасностью, или любые попытки создать, получить доступ или удалить системные ресурсы. Аудит используется для того, чтобы засекать даже неудачные попытки «взлома» системы.

Учет и наблюдение означает способность системы безопасности «шпионить» за выбранными объектами и их пользователями и выдавать сообщения тревоги, когда кто-нибудь пытается читать или модифицировать системный файл. Если кто-то пытается выполнить действия, определенные системой безопасности для отслеживания, то система аудита пишет сообщение в журнал регистрации, идентифицируя пользователя. Системный менеджер может создавать отчеты о безопасности, которые содержат информацию

44

из журнала регистрации. Для «сверхбезопасных» систем предусматриваются аудио- и видеосигналы тревоги, устанавливаемые на машинах администраторов, отвечающих за безопасность.

Поскольку никакая система безопасности не гарантирует защиту на уровне 100%, то последним рубежом в борьбе с нарушениями оказывается система аудита. Действительно, после того как злоумышленнику удалось провести успешную атаку, пострадавшей стороне не остается ничего другого, как обратиться к службе аудита. Если при настройке службы аудита были правильно заданы события, которые требуется отслеживать, то подробный анализ записей в журнале может дать много полезной информации. Эта информация, возможно, позволит найти злоумышленника или, по крайней мере, предотвратить повторение подобных атак путем устранения уязвимых мест в системе защиты.

1.14.2.4Технология защищенного канала

Технология защищенного канала призвана обеспечивать безопасность передачи данных по открытой транспортной сети, например по Интернету. Защищенный канал подразумевает выполнение трех основных функций:

взаимную аутентификацию абонентов при установлении соединения, которая может быть выполнена, например, путем обмена паролями;

защиту передаваемых по каналу сообщений от несанкционированного доступа, например, путем шифрования;

подтверждение целостности поступающих по каналу сообщений, например, путем передачи одновременно с сообщением его дайджеста.

Совокупность защищенных каналов, созданных предприятием в публичной сети для объединения своих филиалов, часто называют виртуальной частной сетью (Virtual Private Network, VPN).

Существуют разные реализации технологии защищенного канала, которые, в частности, могут работать на разных уровнях модели OSI. Так, функции популярного протокола SSL соответствуют представительному уровню модели OSI. Новая версия сетевого протокола IP предусматривает

45

все функции – взаимную аутентификацию, шифрование и обеспечение целостности, – которые по определению свойственны защищенному каналу, а протокол туннелирования РРТР защищает данные на канальном уровне.

Взависимости от места расположения программного обеспечения защищенного канала различают две схемы его образования:

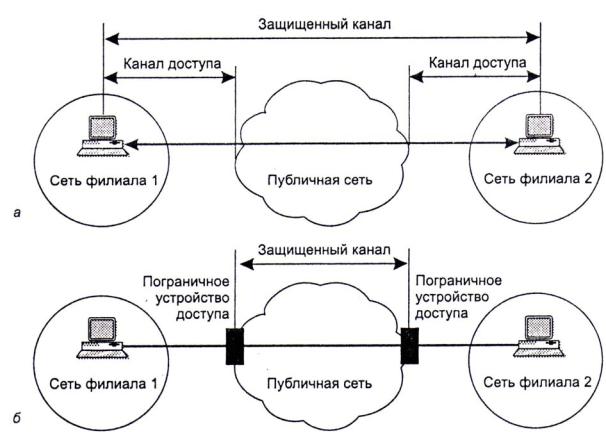

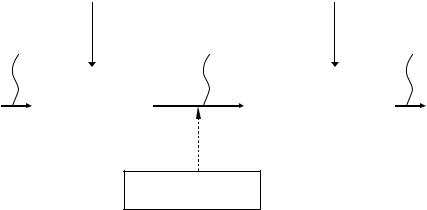

схему с конечными узлами, взаимодействующими через публичную сеть (рисунок1.1, а);

схему с оборудованием поставщика услуг публичной сети, расположенным на границе между частной и публичной сетями (рисунок 1.1, б).

Впервом случае защищенный канал образуется программными средствами, установленными на двух удаленных компьютерах, принадлежащих двум разным локальным сетям одного предприятия и связанных между собой через публичную сеть. Преимуществом этого подхода является полная защищенность канала вдоль всего пути следования, а также возможность использования любых протоколов создания защищенных каналов, лишь бы на конечных точках канала поддерживался один и тот же протокол. Недостатки заключаются в избыточности и децентрализованности решения. Избыточность состоит в том, что вряд ли стоит создавать защищенный канал на всем пути прохождения данных: уязвимыми для злоумышленников обычно являются сети с коммутацией пакетов, а не каналы телефонной сети или выделенные каналы, через которые локальные сети подключены к территориальной сети. Поэтому защиту каналов доступа к публичной сети можно считать избыточной. Децентрализация заключается в том, что для каждого компьютера, которому требуется предоставить услуги защищенного канала, необходимо отдельно устанавливать, конфигурировать и администрировать программные средства защиты данных. Подключение каждого нового компьютера к защищенному каналу требует выполнения этих трудоемких работ заново.

46

Рисунок 1.1 – Два способа образования защищенного канала

Во втором случае клиенты и серверы не участвуют в создании защищенного канала – он прокладывается только внутри публичной сети с коммутацией пакетов, например, внутри Интернета. Канал может быть проложен, например, между сервером удаленного доступа поставщика услуг публичной сети и пограничным маршрутизатором корпоративной сети. Это хорошо масштабируемое решение, управляемое централизованно как администратором корпоративной сети, так и администратором сети поставщика услуг. Для компьютеров корпоративной сети канал прозрачен – программное обеспечение этих конечных узлов остается без изменений. Такой гибкий подход позволяет легко образовывать новые каналы защищенного взаимодействия между компьютерами независимо от их места расположения. Реализация этого подхода сложнее – нужен стандартный протокол образования защищенного канала, требуется установка у всех поставщиков услуг про-

47