СФЗО лекции

.pdf

Комплексная безопасность ИКК

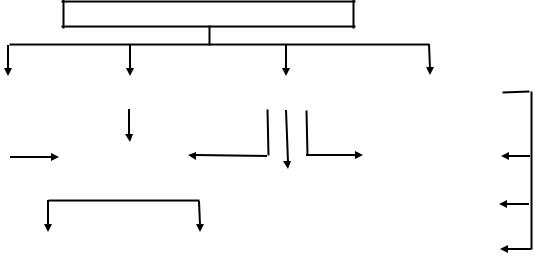

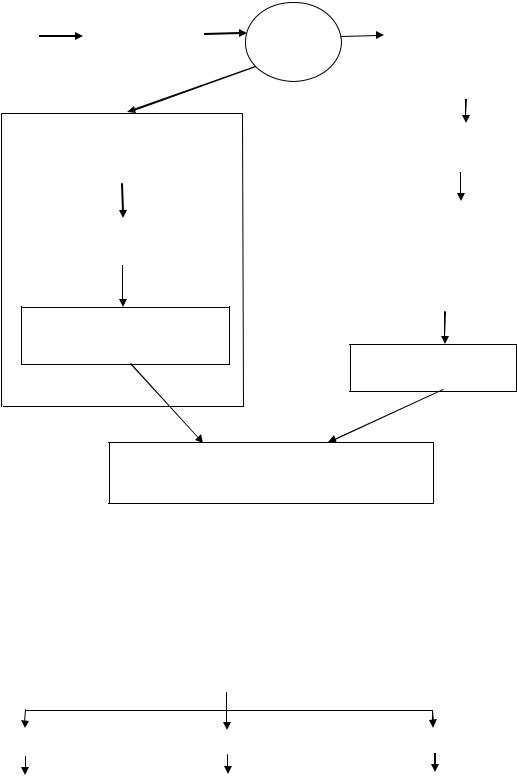

Комплексная безопасность инфокоммуникационной компании (ИКК) как системный многопараметрический показатель может быть разделена на четыре основные части: экономическую, организационно-техническую, потребительскую и эксплуатационную. Структуру комплексной безопасности ИКК иллюстрирует схема на рис. В.1.

Безопасность ИКС

Экономическая |

|

|

Организационно- |

|

|

Потребительская |

|

Эксплуатационная |

|

||||||||||

|

|

|

|

|

|

техническая |

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Информационная |

|

|

|

|

|

|

|

|

Экологическая |

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Безопасность |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

контента |

|

|

Надежность ИКС |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

Криптографические |

|

|

|

Технические |

|

|

|

|

Аварийная |

|

||||||||

|

|

методы |

|

|

|

|

методы |

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

Рис. В.1. Составляющие комплексной безопасности ИКС

Эксплуатационная безопасность инфокоммуникационной системы (ИКС), которой владеет ИКК, зависит от характеристик надежности используемой аппаратуры – с учетом износа, ремонтопригодности, загруженности и других факторов, а также устойчивости и безвредности для окружающей среды оборудования при аварийных (естественных и техногенных) ситуациях. В нормальном режиме работы эксплуатационная безопасность определяет ее экологическую безопасность в части, касающейся населения и персонала ИКК.

Потребительская безопасность определяется двумя компонентами: информационной и экологической безопасностью для потребителей услуг ИКК. Этим учитывается, что для потребителя (клиента, пользователя) важна в первую очередь безопасность пользования абонентскими терминалами – как с точки зрения эффективности ведения бизнеса, так и для сохранения здоровья, активной жизнедеятельности и работоспособности. Значительный интерес представляет также безопасность контента (содержания услуг ИКК), в том числе и предоставляемого компаниями-партнерами ИКК.

Организационно-техническая безопасность тесно связана с обеспечением физической безопасности (охраной)

объектов, на которых размещено оборудование ИКС – это могут быть и сосредоточенные центры обслуживания, узлы связи, пункты контроля, и территориально распределенные системы и сети связи, возможность несанкционированного доступа (НСД) к которым должна быть если не исключена полностью, то максимальным образом затруднена. Экологическая безопасность также представляет собой важную составляющую комплексной безопасности, поскольку требования к ИКС с точки зрения охраны окружающей среды (персонал и пользователи услуг ИКС, население) сегодня становятся все более жесткими и круг их постоянно расширяется.

Информационная безопасность (см. рис. В1) «замыкает на себя» практически все другие составляющие безопасности ИКК. Это не является случайным, поскольку и производственно-экономические показатели деятельности ИКК, и потребительские качества услуг, важные для ее успешного существования в условиях рынка, и организационнотехнические мероприятия, направленные на предотвращение НСД, в конечном счете, так или иначе, но связаны с охраной (защитой) конфиденциальной информации (КИ), принадлежащей как самой ИКС, так и потребителям ее услуг. Информационная безопасность обеспечивается криптографическими и техническими (некриптографическими) методами, которые включают пассивную и активную защиту КИ в интересах обеспечения комплексной безопасности ИКС

Экономическая безопасность имеет ввиду устойчивость ИКК как бизнес-структуры в условиях рынка: стабильность показателей производственно-финансовой деятельности компании-владельца ИКС при воздействии различных внешних и внутренних факторов. Обеспечению экономической безопасности непосредственным образом способствует применение новых информационных технологий (компьютерных информационных и экспертных систем, имитационного моделирования и др.

ФИЗИЧЕСКИЕ СРЕДСТВА ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1. Принципы проектирования СФЗ

Система физической защиты (СФЗ) представляет собой интегрированную совокупность компонентов (персонал, рабочие процедуры, оборудование), предназначенную для защиты имущества или объектов от хищений, диверсий и других неправомерных действий злоумышленника. Сама СФЗ должна обеспечивать защиту от всех видов несанкционированных действий (НСД): направленных на вывод из строя как объекта защиты, так и ее самой, и аварийной безопасностью (на случай пожара, наводнения, землетрясения, короткого замыкания в электросети и т.д.), а также выполнять функцию сдерживания (устрашения). Сдерживание достигается путем реализации мер, воспринимаемых

злоумышленником как труднопреодолимые и делающие объект непривлекательным для него (охрана, освещение ночью, установка предостерегающих знаков, решетки на окнах, стальные двери и т.п.).

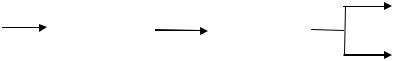

Проектирование СФЗ предусматривает определение целей СФЗ, создание предварительного проекта, оценку и доработку его с целью доведения до заданных кондиций. Проект СФЗ должен обеспечивать защиту объекта во время нападения и предусматривать дополнительное применение средств сдерживания. Этапы проектирования СФЗ иллюстрирует рис. 1. Как это видно из рис. 1, процесс создания СФЗ начинается с формулировки задач, стоящих перед ней (определение целей СФЗ), затем проектируется система, способная решать эти задачи (определяются элементы СФЗ), и, наконец, оценивается, в какой мере она будет способна решать эти задачи на практике (анализ проекта СФЗ). В зависимости от результатов этой оценки проект дорабатывается (переработка проекта СФЗ) или принимается как окончательный вариант.

|

|

|

|

|

|

Переработка |

|

Определение |

|

Элементы |

|

Анализ |

|

проекта СФЗ |

|

|

|

|

|

||||

целей СФЗ |

|

СФЗ |

|

проекта СФЗ |

|

|

|

Окончательный |

|||||||

|

|

|

|

|

|

||

|

|

|

|

|

|

||

|

|

|

|

|

|

проект СФЗ |

|

|

|

|

|

|

|

|

Рис. 1. Этапы проектирования СФЗ.

На этапе определения целей СФЗ должны быть описаны характер и условия функционирования объекта защиты, выявлены возможные угрозы и цели нападения, сформулированы задачи СФЗ. Описание объекта включает: нахождение границ объекта в целом и отдельных зданий, расположенных на его территории, планы этажей зданий, указание входов; характеристики рабочих процессов на объекте; указание и анализ эффективности существующих мер защиты.

Источники информации: проектная документация, описания технологических процессов, отчеты по охране труда и воздействию на окружающую среду, результаты посещения объекта и опроса сотрудников. Описание объекта необходимо для правильной формулировки требований к СФЗ и ограничений, связанных с функционированием и обеспечением аварийной безопасности объекта, а также решения вопросов ответственности, соблюдения юридических и других норм.

Определение возможных угроз дает ответ на вопросы:

-какой тип злоумышленника следует принимать во внимание (посторонние лица, сотрудники, посторонние лица в сговоре с сотрудниками);

-каким может быть набор тактических приемов злоумышленника (обман – с помощью фальшивых документов; насилие – прямое силовое воздействие на охрану; кража имущества или информации; скрытность действий – попытка обойти СФЗ и тайно проникнуть на объект; в том числе их комбинации);

-каковы возможности злоумышленника каждого типа (преступник, недовольный сотрудник, недобросовестный конку-

рент или их комбинация).

Целями нападения могут быть имущество, информация на электронных и других носителях, сотрудники, критические области и процессы, факторы влияние на работу объекта. Приоритеты между целями расставляются по критерию потерь, связанных с диверсиями, направленными на их достижение. В заключение на данном этапе формулируются задачи СФЗ на данном конкретном объекте.

Этап проектирования СФЗ решает главную задачу: как с помощью оборудования (защитные ограждения и сетки, барьеры, внешние и внутренние датчики, рабочие процедуры, средства связи), охраны (персонал службы безопасности) и рабочих процедур (инструкции, правила, нормативы) построить систему, способную решать все поставленные задачи. Главные функции СФЗ: обнаружение, задержка злоумышленника и реагирование охраны тесно связаны между собой, они должны дополнять друг друга при защите наиболее уязвимых мест. Существуют и общие правила: например, средства обнаружения следует располагать как можно дальше от возможных целей нападения, а средства задержки – как можно ближе к ним, и конкретные объектно-ориентированные рекомендации.

Этап анализа проекта СФЗ требует проверки ее эффективности в моделируемых ситуациях, как для СФЗ в целом, так и для ее компонентов. Конечная цель: оценка уязвимости СФЗ и выявлением ее слабых мест, которые при доработке проекта должны быть ликвидированы, – с учетом возможного уточнения и переопределения целей защиты.

Основные «рабочие» компоненты СФЗ – оборудование и охрана, между которыми устанавливается своего рода баланс с учетом уровня технологического оснащения и специфики объекта. Задачей СФЗ является предотвращение диверсий, направленных на вывод из строя оборудования, хищения имущества и информации, воздействия на сотрудников. Главные функции СФЗ – обнаружение, задержка и реагирование на действия злоумышленника в течение промежутка времени, меньшего чем то, которое необходимо ему для выполнения цели нападения. Критерии эффективности СФЗ являются измеряемыми и подлежат количественной оценке – расчетным и экспериментальным путем.

Обнаружение представляет собой установление факта появления злоумышленника на объекте, оно может быть как скрытым, так и открытым. Показатели эффективности: вероятность правильного обнаружения и время, необходимого для сообщения о нападении и его оценки (анализа ситуации на объекте). В функцию обнаружения СФЗ входит также контроль на входе: разрешение санкционированного и выявление НСД людей и выноса имущества. Показатель эффективности оборудования на входном контроле: пропускная способность (человек в единицу времени), частота ошибочных проходов (допустимый процент НСД: пропуска посторонних лиц с подложными документами или неверно идентифицированных) и частота ложных отказов (допустимый процент сотрудников, которым неправомерно отказано в пропуске).

Функцию обнаружения могут также выполнять охранники – расположенные на стационарных постах или патрулирующие территорию объекта. Оценка сигнала тревоги в СФЗ имеет в виду оперативный анализ поступивших данных с ответом на два вопроса:

-является тревога истинной или ложной;

-какова причина тревоги – что произошло на объекте, один или группа злоумышленников обнаружены, где произошел инцидент, как развиваются события и т.д.).

Задержка – функция СФЗ, которая состоит в том, что продвижение злоумышленника к цели нападения замедляется с помощью барьеров, замков, привлечения персонала, эта функция может быть активированной. Сотрудники охраны могут выполнять функцию задержки, если они расположены на хорошо защищенных местах. Показатель эффективности: время, необходимое злоумышленнику для того, чтобы обойти каждый элемент задержки после его обнаружения (задержка злоумышленника до обнаружения представляет собой его сдерживание).

Реагирование состоит из действий, предпринимаемых охраной для воспрепятствования достижению цели нападения после обнаружения злоумышленника (прерывание действий злоумышленника). Прерывание определяется как прибытие достаточных сил охраны в нужное место для остановки (нейтрализации) злоумышленника, что предполагает получение ими точной информации о времени и месте нападения и возможность их развертывания. Показатель эффективности: время между получением информации о нападении и моментом прерывания действий злоумышленника. Развертывание включает в себя действия охраны между моментом получения ими информации о нападении и моментом их появления на позициях с целью прерывание действий злоумышленника. Показатели эффективности: вероятность своевременного развертывания в месте нахождения злоумышленника и время, необходимое для этого.

Все элементы СФЗ должны быть отказоустойчивыми и ремонтопригодными, доступными для персонала и удобными в эксплуатации. Рабочие процедуры СФЗ должны быть совместимыми с производственными процессами на объекте, должны обеспечиваться аварийная безопасность и защита СФЗ от несанкционированных действий.

Анализ эффективности СФЗ на стадии проектирования производится методом моделирования с использованием критерия риска R: R PН (1 PЗ ) А , где РН – вероятность нападения; РЗ – вероятность эффективного срабатывания СФЗ; А –

«стоимость» для объекта негативных последствий, связанных с нападением злоумышленника. Управление риском R стоит в одном ряду с управлением финансовыми и экологическими и др. рисками, уровни которых в совокупности определяют

комплексную безопасность объекта.

2. Определение характеристик защищаемого объекта

Определение характеристик объекта включает в себя:

физические условия функционирования объекта; рабочие процессы на объекте; правила, регламентирующие работу и процедуры объекта; требования государственных органов и руководства к объекту; вопросы аварийной безопасности; юридические, экономические, социальные и др. вопросы; корпоративные цели и задачи.

Физические условия включают установление границ объекта; определение числа и местоположения зданий; поэтажные планы зданий; наличие входов и въездов; существующие средства защиты и особенности инфраструктуры объекта. Путем анализа проектной документации на объект необходимо изучить системы отопления, вентиляции, кондиционирования воздуха, энергоснабжения; линии связи (волоконно-оптические, телефонные, сети ЭВМ); материалы стен, пола и потолка; помещения с особым режимом (по назначению, показателям природной среды – температуре, влажности); местоположение опасных веществ и материалов, а также внешние по отношению к объекту условия (рельеф, растительность, животный мир, шумовой фон, электромагнитная обстановка, климат, почва, дорожные покрытия). Эта информация используется для прогнозирования возможных путей проникновения злоумышленника на объект и целей нападения, выявления потенциальных причин ложной тревоги в СФЗ и т.д.

Средствами защиты являются оборудование (ограждения, датчики, камеры, системы контроля доступа, устройства и сети связи) и силы реагирования (собственная охрана, местные правоохранительные органы, другие силовые структуры). Нужна подробная информация о характеристиках и возможностях указанных элементов СФЗ.

Рабочие процессы – исследуются бизнес-процессы, связанные с производством основных и вспомогательных видов продукции (услуг); технологии их производства; режим и условия работы сотрудников; тип и количество персонала на объекте. Анализируются процедуры закупок материалов и комплектующих; порядок работы и расположение вычислительных средств; техническое обслуживание оборудования; правила учета и списания материального имущества; степень участия в текущей работе и месторасположение руководства; организация работы по сменам; порядок оплаты труда, получения и вывоза продукции; функции учета и т.д. Сбор указанных данных производится, во-первых, для формулировки ограничений при определении задач и целей СФЗ, работа которой не должна нарушать нормальный режим функционирования объекта. Во-вторых, дает информацию для определения характеристик СФЗ в конкретных ситуациях – например, при проектирования систем управления доступом с учетом того, что во время пересменок и перерывов в работе сотрудников не должно происходить перегрузки элементов СФЗ. В-третьих, помогает спрогнозировать потенциально уязвимые места СФЗ, нуждающиеся в более подробном анализе.

Правила, регламентирующие работу и процедуры объекта – анализу подлежат как официальные документы,

так и неписанные принципы и процедуры, которых придерживаются сотрудники (из-за случайного характера их обычно труднее всего раскрыть). Способы получение информации: наблюдение за сотрудниками и доверительные беседы с обязательством неразглашения, консультации и советы опытных лиц. В личных контрактах сотрудников администрацией должны быть четко оговорены степень ограничения их прав в связи с условиями работы; запрет на наркотики, оружие и алкоголь; возможность применения силы со стороны охраны в случае неподчинения ей и т.д. Наличие хорошо документированных, изучаемых и применяемых на практике правил работы – показатель высокого уровня производственной культуры на объекте.

Требования государственных органов и руководства к объекту варьируются в широких пределах: от местной пожарной службы, санитарно-эпидемиологического надзора, инспекции условий труда до федеральных (правительство, парламент) и международных органов (МАГАТЭ, МЭС, ЮНЕСКО и др.). Работа СФЗ не должна подвергать владельца объекта риску нарушить нормы, процедуры и правила, установленные вышестоящими организациями.

Аварийная безопасность находится в конфликте с защитой объекта от НСД: в кризисной ситуации лица, ответственные за аварийную безопасность, стремятся как можно быстрее эвакуировать весь персонал; лица, отвечающие за СФЗ, требуют (считая, что кризис может быть спровоцирован для отвлечения внимания от нападения на объект) предотвратить возможность хищений и диверсий. Поэтому при проектировании и эксплуатации СФЗ необходимы взаимопонимание и постоянное сотрудничество со специалистами по аварийной безопасности.

Юридические, экономические, социальные и другие вопросы, связанные с работой СФЗ, прорабатываются на стадии ее проектирования. При недостаточном внимании к превентивным мерам безопасности владельцы объекта могут подвергаться судебному преследованию со стороны пострадавших при НСД (поскольку ими не была обеспечена требуемая степень безопасности имущества, информации, персонала, посетителей и т.п.). Результатом необеспечения защиты объекта могут быть также потери в виду растраты и воровства сотрудников, краж интеллектуальной собственности (патенты, авторские права, торговые марки) и конфиденциальной информации (файлы с персональными данными сотрудников, истории болезни, служебные записи). Ответственность за избыточное реагирование наступает при вторжении в частную жизнь, лишение свободы, насилие в отношении сотрудников и других людей. Если сотрудник совершает правонарушение в интересах фирмы, последняя также несет за это ответственность. При наказании (путем наложения штрафов) и увольнении сотрудников за нарушение мер безопасности и необеспечение защиты объекта администрация должна действовать в контакте с профсоюзными органами.

Политическая и социальная обстановка в окружающем объект сообществе, как и внутренние отношения сотрудников, также существенны при определении характеристик объекта – от них, например, может зависеть объем средств, выделяемых на создание СФЗ. Наличие острых конкурентных противоречий или, напротив, сотрудничество с партнерами по бизнесу на взаимовыгодных условиях, – или осложняют, или облегчают взаимодействие в кризисных ситуациях.

Корпоративные цели и задачи вытекают из того, как вышестоящее руководство и руководство объекта оценивают роль и место СФЗ в бизнесе корпорации. Обеспечение безопасности объекта является составной частью бизнеса – согласно классификации Pricewaterhouse Coopers, в блоке SY «Разработка и сопровождение систем, технологий» этот обеспечивающий процесс именуется «Разработка, сопровождение и управление системами защиты информации», хотя такое название не отражает ни его реальной важности, ни комплексного характера.

3. Определение угроз

При проектировании СФЗ необходимо исходить из предположений о наиболее вероятных намерениях и потенциальных возможностях потенциальных злоумышленников, используя все виды открытой и закрытой информации. Эти умозрительные предположения становятся основой для принятия реальных и ответственных решений – например, связанных с финансированием работ по созданию и совершенствованию СФЗ. Концепция основной проектной угрозы описывает как сам процесс определения угроз, так и его последствия (выводы).

Методика определения угроз включает три этапа: составление списка элементов информации (сведений) необходимого для определения угроз; сбор сведений относительно потенциальных угроз для конкретного объекта; организация банка данных по угрозам в виде, удобном для пользования им.

Список элементов информации включает, например, сведения о потенциальных злоумышленниках: мотивации, цели, тактика, численность, возможности, а также типы злоумышленников: посторонние лица, сотрудники, сотрудники в сговоре с посторонними лицами. К посторонним лицам относятся террористы, преступники, экстремисты, хакеры и т.п. Мотивы их действий можно разделить на три категории:

-идеологические – связанные с политической или философской системой, что характерно для террористов и экстремистов, философских и религиозных фанатиков;

-экономические – обусловленные стремлением получить финансовую выгоду от захвата имущества или информации, которые злоумышленник предполагает продать или получить за них выкуп, осуществить вымогательство;

-личные – связанные с конкретными ситуациями, в которых оказались конкретные лица: от враждебно настроенного (обиженного администрацией или коллегами) сотрудника до психопата, от развлекающихся хакеров до людей, подверженных наркотической или алкогольной зависимости.

Потенциальными целями злоумышленника (группы злоумышленников), в соответствии с изложенным, могут быть кража, диверсия, вымогательство, насилие, похищение людей (заложников), злоупотребления на объекте, раскрытие конфиденциальной (секретной, коммерческой, личной) информации.

Сотрудники – это лица, осведомленные о структуре и особенностях работы объекта и (или) о характеристиках СФЗ. Спектр угроз, исходящих от сотрудников, включает пассивные пособнические действия (передача информации об объекте, несвоевременное реагирование на НСД), активные, но без вовлечения в насильственные действия (подготовка входов и выходов, отключение средств сигнализации и связи) и активные с непосредственным участием в насильственных действиях. В качестве основного варианта сначала рассматривается (как наиболее вероятный на практике) случай появления одного злоумышленника, затем – варианты, когда злоумышленников несколько.

Мотивы у сотрудников могут быть такими же, как у посторонних лиц, но эта группа злоумышленников отличается следующими особенностями: знанием объекта и СФЗ, которое может быть использовано ими в корыстных или иных неблаговидных целях; санкционированным и не вызывающим подозрений доступом на объект, к имуществу, к СФЗ; возможностью выбрать оптимальное время и место для НСД.

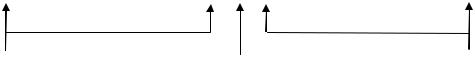

Особую опасность представляют сотрудники охраны. На рис. 2 представлены типовые меры защиты от спектра угроз со стороны посторонних лиц и сотрудников объекта защиты. Согласно рис. 2, посторонние лица, действующие в одиночку, сдерживаются или останавливаются в основном с помощью СФЗ, тогда как неправомерные действия сотрудников – прерываются путем принятия организационных мер, связанных с учетом и отслеживанием наиболее важного (критического) имущества (ведение описей, выборочные проверки, инвентаризация, осмотры). На случай сговора между посторонними лицами и сотрудниками к процедурам и мерам СФЗ добавляется контроль имущества, представляющего интерес для злоумышленников (например, на всем протяжении пути имущества по объекту устанавливаются дополнительные пункты контроля). Дополнительные процедурные меры – проверки при приеме на работу с последующим периодическим обновлением данных, разделение рабочих обязанностей так, чтобы критичные операции выполнялись двумя и более сотрудниками.

Посторонние |

|

Сговор |

|

Сотрудники |

лица |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Учет критического |

СФЗ |

|

Контроль критиче- |

|

|

|

|

имущества |

||

|

ского имущества |

|

||

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 2. Меры защиты от спектра угроз

Оценка возможностей злоумышленника (число участников группы и их вооруженность, наличие взрывчатки, средств связи и транспорта, технические навыки и опыт, возможность вербовки сотрудников) имеет чрезвычайную важность при создании СФЗ. Механический и электрический инструмент, портативные ЭВМ, химикаты, автомобили и вертолеты – злоумышленник может захватить их на объекте или доставить извне. Предполагается, что злоумышленник будет использовать любую тактику, позволяющую ему достичь цели нападения. В случае применения тактики насилия злоумышленник преодолевает СФЗ, не скрывая своих намерений; при использовании тактики скрытности – старается тайно проникнуть на объект и как можно дольше оставаться необнаруженным. Обман подразумевает использование подлинных или поддельных документов (пропусков, удостоверений) для получения доступа к информации или имуществу и их изъятию под видом санкционированных действий. Злоумышленники из числа сотрудников наибольшие преимущества получают в связи с тем, что имеют подлинные документы и разрешения находиться вблизи цели нападения, их основная тактика – применение насилия на рабочем месте. Преступники используют комбинацию скрытности и обмана, террористы – скрытности и насилия.

Цели злоумышленника в значительной мере определяют способ его действий: СФЗ неэффективна при хакерских атаках на корпоративную сеть, но способна обезопасить объект от угроз даже со стороны группы преступников, которым помогает сотрудник.

Сбор информации об угрозе ведется с использованием следующих источников:

разведывательные данные; результаты исследования проблем преступности; профессиональные организации и службы; печатные издания и Internet; правительственные директивы и документы законодательных органов, указания вышестоящего руководства.

Для определения конкретных угроз рассматривается информация о региональных, национальных и международных угрозах – в зависимости от назначения и местоположения объекта. Источники разведданных по договоренности могут регулярно давать информацию о деятельности групп, представляющих угрозу для объекта. Для этого необходимо наладить взаимодействие с национальными правоохранительными и разведывательными органами (через соответствующие местные органы) в ясной и доходчивой форме сообщая им, какая информация от них необходима.

Для этого в запросах надо указывать: конкретный объект или объекты, подлежащие защите; действия злоумышленников, которые нужно предотвратить (кража имущества и информации, промышленный шпионаж, диверсии) и цели нападения, которые необходимо защитить; информацию о разного рода инцидентах на объекте (случаи воровства, причинения вреда имуществу, шпионаж).

Результаты исследования проблем преступности – для определения характера потенциальных угроз представляют интерес обзоры истории и текущего состояния местной, национальной и международной преступности. При отсутствии аналогов анализируются преступления в смежных областях, случаи изощренного воровства, вооруженных нападений, промышленных диверсий. Особое внимание уделяется преступлениям, совершенным высокообразованными профессионалами, инцидентам с участием политических экстремистов, террористическим нападениям, а также демонстративным актам, целью которых является не нанесение ущерба, а оглашение политических целей. Исследуются мотивы и психология преступников (поджигателей, подрывников, серийных убийц, смертников) и их преступления – с тем, чтобы понять их порой необычные мотивы и возможности.

Профессиональные организации и службы могут предоставлять информацию путем консультаций по вопросам проведения расследований, коммерческой разведки, экономических оценок, вычислительной техники, связи и т.д. Консультантами могут быть психологи, криминалисты, адвокаты, чьи рекомендации способствуют выявлению возникающих чаще всего видов угроз.

Печатные издания и Internet – поиск и анализ обширной информации о возможных угрозах требует анализа материалов в прессе, библиотеках, открытых базах данных. Особый интерес представляют сведения о новых угрозах: например, нападениях с применением химического, биологического и электронного оружия, террористические акты, международная преступность (в том числе перевозка наркотиков), информационные войны.

Правительственные директивы и документы законодательных органов, указания вышестоящего руководства содержат официальную информацию об ожидаемых или появляющихся угрозах. В связи с разработкой указанных документов обычно выполняются специальные исследования, результаты которые также могут быть полезны при идентификации угроз для конкретных объектов и целей нападения, определения способности федеральных и местных властей эффективно противодействовать им.

Информация об угрозах должна быть обработана, систематизирована и представлена в удобном для восприятия виде. Таблица 1 иллюстрирует спектр внешних угроз для злоумышленника из категории посторонних лиц трех основных типов: террорист, преступник, экстремист.

Таблица 1

Спектр внешних угроз злоумышленника из категории посторонних лиц

Вероятность возможного |

|

Тип злоумышленника |

|

||

действия злоумышленника (В; С; Н) |

Террорист |

|

Преступник |

|

Экстремист |

Воровство |

|

|

|

|

|

Диверсия |

|

|

|

|

|

Другое действие |

|

|

|

|

|

Мотив (В; С; Н) |

|

|

|

|

|

Идеологический |

|

|

|

|

|

Экономический |

|

|

|

|

|

Личный |

|

|

|

|

|

Возможности злоумышленника |

|

|

|

|

|

Численность группы |

|

|

|

|

|

Вооружение |

|

|

|

|

|

Оборудование и инструменты |

|

|

|

|

|

Транспорт |

|

|

|

|

|

Технический опыт |

|

|

|

|

|

Боевой опыт |

|

|

|

|

|

Помощь сотрудников |

|

|

|

|

|

|

|

|

|

|

|

Значения вероятностей в Таблице 1 оцениваются качественно: как высокая (В); средняя (С) и низкая (Н). Таблица 2 аналогичным образом характеризует спектр внутренних угроз для злоумышленника из категории сотрудников.

Таблица 2

Спектр внутренних угроз злоумышленника из категории сотрудников

|

Доступ к имуществу |

Доступ к СФЗ: регу- |

Вероятность |

Вероятность |

Вероятность |

Тип |

(информации): |

лярный, редкий, от- |

кражи: |

диверсии: |

сговора: |

сотрудника |

регулярный, редкий, от- |

сутствует |

В; С; Н |

В; С; Н |

В; С; Н |

|

сутствует |

|

|

|

|

|

|

|

|

|

|

Типами сотрудников могут быть разработчики СФЗ, операторы пульта сигнализации, обслуживающий технический персонал, инженеры, работники офиса и т.п. После представления информации по спектрам угроз в табличной форме можно ранжировать группы злоумышленников в соответствии с опасностью создаваемых ими угроз.

Пример угроз №1. Проектируется СФЗ для АЭС, ориентированная на предотвращение радиологических диверсий и кражи ядерных материалов. Для таких объектов характерны реальные угрозы, которые включают решительное внешнее нападение с применением насилия, а также скрытые и обманные действия группы лиц. Они отличаются следующими особенностями: использованием хорошо подготовленных и тренированных лиц (боевиков, представителей спецслужб, профессиональных военных); помощью хорошо осведомленных сотрудников, которые играют пассивную (предоставляют служебную информацию) или активную (облегчают вход и выход, отключают сигнализацию и связь, участвуют в нападении с применением насилия) роль; специальным вооружением (автоматическое стрелковое оружие с глушителями, снайперские винтовки, гранатометы); применением носимых спецсредств и оборудования (отравляющие и взрывчатые вещества, применяемые для нейтрализации охраны и элементов СФЗ); наличием автотранспорта для доставки на объект злоумышленников, их вооружения и оборудования; возможностью действовать двумя и более группами.

Пример угроз №2. Проектируется СФЗ для производителя полупроводниковых приборов – объект должен быть защищен от кражи готовых изделий, производственных материалов, инструментов и оборудования, персональных ЭВМ и их компонентов, личной собственности сотрудников. Угроза может исходить от группы лиц, действующих с целью получения материальной выгоды – к насилию злоумышленники могут прибегнуть в крайнем случае, чтобы избежать захвата. Им важно найти и вынести легкодоступное переносимое имущество, которое нетрудно продать. Методы нападения – скрытность и обман, тип злоумышленника – сотрудник или посторонние лица в сговоре с сотрудником. Дополнительные угрозы – недовольные сотрудники и промышленный шпионаж.

Пример угроз №3. Общее описание основной проектной угрозы, которая используется в следующих целях: разработка программы обеспечения безопасности объекта и формулирование требований к СФЗ; создание основы для планирования программы обеспечения безопасности объекта; оценка реализованной СФЗ; обеспечение контрразведывательных программ и оценка их рисков.

Для конкретных объектов общее описание необходимо уточнить – включив в него, например, типы злоумышленников:

-террористы – лица или группы, которые совершают насилие над людьми или наносят вред имуществу, чтобы запугать или шантажировать правительство, население, группу других лиц в интересах достижения политических или иных целей;

-преступники «с белым воротничком», стремящиеся получить информацию или материалы, либо пытающиеся фальсифицировать хранимые данные с целью достижения экономической выгоды для себя или заказчика;

-организованные преступники, идущие на все ради материальной выгоды;

-психически больные люди, испытывающие периодическую или продолжительную потерю контакта с реальностью;

-недовольные сотрудники, совершающие акты мести и другие неправомерные действия против организацииработодателя;

-прибегающие к насилию активисты оппозиционных политических, экологических, религиозных и других структур;

-агенты разведки, занимающиеся сбором информации.

Описание угроз должно подвергаться периодическому пересмотру и обновлению, дополнять корпоративную политику в оценке местных угроз и содержать их детальный анализ (мотивы и численность злоумышленников, оборудование и инструменты, вооружение, транспорт). После сбора и обобщения этой информация она засекречивается, и доступ к ней должен быть ограничен.

4. Выявление целей нападения

Выявление целей нападения показывает, что следует защищать на объекте (зоны, имущество, информация, бизнес-процессы), а проект СФЗ отвечает на вопрос, как это сделать. Этапы выявления целей в обобщенном виде представлены на рис. 3.

Определение |

|

Выбор метода |

|

Выявление |

нежелательных |

|

выявления целей |

|

|

|

|

целей нападения |

||

последствий |

|

нападения |

|

|

|

|

|

Рис. 3. Этапы выявления целей нападения

Критерии выбора целей нападения (охраняемых элементов) зависят от того, каких последствий необходимо избежать: смерть людей; хищение имущества или информации; ущерб окружающей среде; нарушение водо-, энергоснабжения и связи; ухудшение работы объекта; насилие на рабочем месте, вымогательство и шантаж; разрушение зданий; ущерб репутации; юридическая ответственность. Цели нападения должны получить приоритеты в зависимости от серьезности их последствий (степень потерь – высокая, средняя, малая; подсчитанная в денежных единицах или сформулированная через конкретные последствия).

Таблица 3

Анализ последствий для объекта «Насосная станция»

Степень серьезности |

Малая |

Средняя |

Высокая |

последствий |

вероятность |

вероятность |

вероятность |

Высокая |

|

Химическое / биологическое заражение |

|

|

|

(террорист) |

|

Средняя |

|

Диверсия (сотрудник, местный житель) |

|

Малая |

|

|

Граффити (подростки) |

Пример №4: насосная станция в системе водоснабжения, матрицу нежелательных последствий для которой демонстрирует Таблица 3. Событием с наиболее серьезными последствиями здесь является теракт с применением химических и биологических средств для заражения воды. Действие со средними по серьезности последствиями – диверсия, наименее серьезным является появление граффити на стенах здания.

Из матрицы четко видно, что при создании СФЗ наивысший приоритет следует отдать предотвращению заражения водопровода при нападении террористов. Серьезность последствий можно также оценивать по шкале [1; 0], где «1» соответствует наиболее серьезному последствию.

Цели нападения на разных объектах могут быть разными для разных объектов, ограничение множества правильно выбранных целей (охраняемых элементов) уменьшает сложность СФЗ и повышает ее эффективность. Поэтому, с одной стороны, СФЗ предназначена для надежной защиты минимального числа критических элементов, с другой стороны – указанное множество элементов должно быть полным, то есть СФЗ должна полностью предотвратить последствия от диверсий по отношению элементов, не включенным в охраняемое множество. На больших объектах СФЗ должна охватывать всю территорию и, в то же время, быть сконцентрированной на особо опасных локальных областях (склады со взрывчаткой, силовые подстанции, опоры ЛЭП, вычислительные центры).

Существуют два метода выявления целей нападения: составление списка целей и использование логических диаграмм для определения критических (жизненно важных) областей на объекте. Составление списка целей при защите от хищений означает перечисление всего наиболее важного имущества (в виде компактных элементов – ЭВМ, инструментов, информации на носителях и т.п., или продуктов и комплектующих в процессе производства), с указанием его количества и местонахождения. Этот метод применим для простых объектов и малопригоден для больших и сложных, где возможные места хищений могут быть широко распределены по территории.

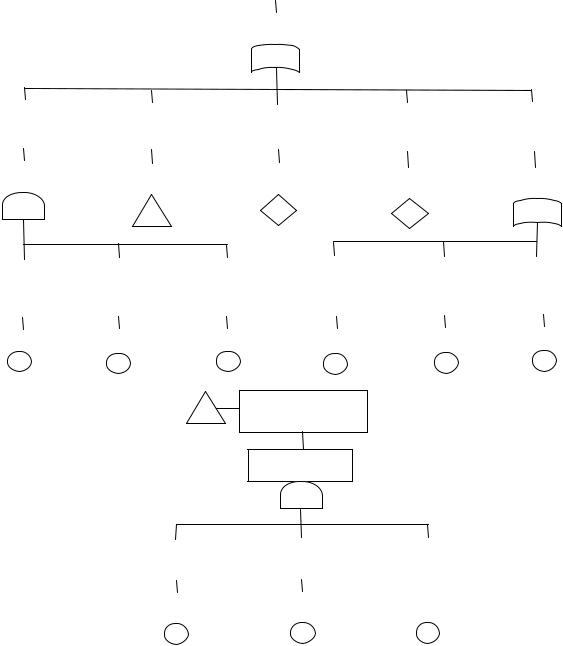

Логические диаграммы полезны при определении потенциальных целей хищений и диверсий на сложных объектах. Обозначения элементов аналогичны цифровой технике (булева алгебра). Логическая диаграмма для выявления множества опасных участков представляет собой дерево отказов (неисправностей), вызываемых возможными диверсиями. На рис. 4 представлена в качестве примера логическая диаграмма, раскрывающая пути преодоления внешней границы объекта с обозначениями типовых логических элементов: «И»; «ИЛИ»; а также событий: конечного (не имеющего логического элемента на входе – вершина диаграммы, событие «Защита» на рис. 4), промежуточных (на рис. 4 отсутствует) и первичных: базовых и нераскрытых. Базовое событие может быть рассмотрено и оценено (качественно и количественно) без детализации его причин (действий злоумышленника); нераскрытыми считаются события, которые недостаточно понятны для того, чтобы включить их в логическую диаграмму. Треугольный символ переноса используется для того, чтобы связать событие с его раскрытым представлением на поддиаграмме.

Имущество и информацию, подлежащие защите, определить легче, чем выбрать элементы и зоны объекта, содержащие оборудование, которое надо защищать от диверсий – жизненно важные области. Методы определения таких областей можно типизировать и многократно применять для других сходных объектов, поскольку их основные этапы одни и те же. На первом этапе необходимо выявить те или иные нежелательные события как последствия действий злоумышленника (хищения или диверсии). На втором этапе – установить возможные причины (источники) этих нежелательных последствий (преднамеренные, непреднамеренные). На третьем – изучить режимы работы объекта, на четвертом – определить системы (компоненты систем), неисправность которых может привести к нежелательным последствиям, это наиболее сложный и трудоемкий этап для объектов с большим числом систем и многочисленными технологическими процессами. На пятом этапе анализируются, какие неисправности систем вызывают нежелательные последствия (нарушения функционирования системы). На шестом – определяются места (зоны) на объекте, где могут быть инициированы прогнозируемые неисправности. На заключительном седьмом этапе с помощью ЭВМ и применением элементов булевой алгебры анализируются деревья отказов, вызванных диверсиями – в результате чего получают информацию о жизненно важных областях защищаемого объекта.

Обобщенные деревья отказов, вызванных диверсиями, разрабатываются для широкого круга сходных объектов, что дает следующие преимущества: уменьшается вероятность пропуска какого-либо варианта диверсии; сокращается время разработки конкретных деревьев отказов; облегчается и не требует высокой квалификации и опыта процесс разработки подробных деревьев отказов. После того, как в деревьях отказов учтены особенности объекта, определяются комбинации событий, приводящие к нежелательным последствиям. Каждая такая комбинация представляет собой сценарий возможной диверсии, после чего ищутся места на объекте, где могут быть реализованы указанные комбинации событий, а затем каждая комбинация событий преобразуется в комбинацию мест, что обычно уменьшает размер дерева.

Важный этап – выявление минимального набора критичных мест, защитив которые можно предотвратить диверсию злоумышленника (это набор мест, защита которых прерывает все возможные последовательности действий, ведущие к нежелательному событию). При выборе охраняемых областей учитываются стоимость организации защиты и ее влияние на работу объекта (области, которые защищать дешевле и проще, и области, оказывающие меньшее влияние на работу объекта, целесообразно объединять с помощью функции «И»). Составленное дерево отказов и выбранные охраняемые области являются особо важной информацией и засекречиваются.

Изложенную процедуру иллюстрирует правая часть схемы на рис. 5. Левая часть схемы на рис. 5 (в штриховой рамке) показывает вариант применения ЭВМ для работы с уравнениями, представляющими дерево отказов. После того, как в деревьях отказов учтены особенности объекта, ЭВМ работает с булевыми представлением дерева отказов для нахождения набора мест, где могут быть совершены диверсии, и минимальных наборов мест, защитив которые можно эти диверсии предотвратить. В целом логический подход к выявлению целей нападения и определению жизненно важных областей объекта является более строгим и универсальным, хотя и существенно более сложным по сравнению с составлением списка целей нападения.

Текстовое описание |

|

Преодоление границы |

|

||

|

|

объекта |

|

||

события (конечного) |

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Имя (метка) события |

|

Защита |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

Логический элемент «ИЛИ» |

||

|

|

Преодоление КПП |

|

|

|

Преодоление КПП |

|

|

Перелет |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

Проход |

|

|

|

|

|

Преодоление |

|

||||||||||||||||||||||

|

|

для персонала |

|

|

|

для транспорта |

|

|

|

|

над границей |

|

|

|

по туннелю |

|

|

|

|

|

ограждения |

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

«И» |

|

|

|

«Транспорт» |

|

|

|

|

«Перелет» |

|

|

|

|

«Туннель» |

|

|

|

|

|

|

|

«ИЛИ» |

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

А |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

Элемент «И» |

|

|

|

|

|

|

|

|

Нераскрытые |

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

Символ переноса |

|

события |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

Преодоление |

|

|

Преодоление |

|

|

Преодоление |

|

|

Преодоление |

|

|

|

|

Преодоление |

|

|

|

|

Преодоление |

|

||||||||||||||||||

|

|

первой двери |

|

|

|

зоны между |

|

|

второй двери |

|

|

сверху |

|

|

|

|

сквозь |

|

|

|

|

снизу |

|

|||||||||||||||||

|

|

|

|

|

|

|

|

дверьми |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

1 – 1 |

|

|

|

|

|

|

1 – 2 |

|

|

|

|

|

|

1 – 3 |

|

|

2 – 1 |

|

|

|

|

2 – 2 |

|

|

|

|

2 – 3 |

|

||||||||||

Базовые события

АПреодоление КПП

для транспорта

Поддиаграмма |

«Транспорт» |

|

Преодоление |

|

|

Преодоление зоны |

|

Преодоление |

||

первых ворот |

|

|

между воротами |

|

вторых ворот |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

«Транспорт» |

|

|

«Транспорт» |

|

|

«Транспорт» |

|

|

|

|

|

|

|

|

|

Рис. 4. Логическая диаграмма, раскрывающая пути преодоления внешней границы объекта

5. Подсистемы и функции СФЗ

При проектировании СФЗ разработчик должен определить, как наилучшим образом интегрировать препятствия, барьеры, датчики, процедуры, средства связи и персонал службы безопасности, чтобы эффективно решить задачу защиты объекта. Функции СФЗ и средства, связанные с решением данной задачи, показаны на рис. 6. Проектирование начинается с обзора задач СФЗ и их тщательного изучения применительно к условиям конкретного объекта. Для этого нужно произвести перебор основных областей применения средств физической защиты: обнаружение вторжения; контроль на пропускном пункте, задержка доступа, связь с силами реагирования, силы реагирования.

|

|

|

|

Дерево отказов с |

|

Анализ |

|

|

Деревья отказов |

Обобщенное де- |

|

|

|

|

|

||||

|

|

учетом |

|

|

|

позволяют выявить ком- |

|||

|

|

|

дерева |

|

|

||||

рево отказов |

|

|

|

|

|

||||

|

|

особенностей |

|

|

|

бинации событий, при- |

|||

|

|

|

отказов |

|

|

||||

|

|

|

|

|

|

|

|||

|

|

|

|

объекта |

|

|

|

водящие к |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

успешной диверсии |

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

Булево логическое |

|

|

|

Преобразование |

||

|

|

уравнение, представляющее со- |

|

|

|

к местам расположения |

|||

|

|

|

|

бытия |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Деревья мест расположения |

|

|

|

|

Преобразование |

|

|

позволяют выявить области, |

|||

|

|

|

к местам расположения |

|

куда должен проникнуть зло- |

||||

|

|

|

|

|

|

|

|

|

умышленник для |

|

|

|

|

|

|

|

|

|

совершения успешной |

|

|

|

|

|

|

|

|

|

диверсии |

|

|

|

|

|

|

|

|

|

|

Булево логическое уравнение, представляющее

места расположения Анализ деревьев мест расположения

Минимальные наборы критичных мест; набор областей, подлежащих защите для предотвращения диверсии злоумышленника

Рис. 5. Определение жизненно важных областей объекта: сравнение булевой логики и процедуры, основанной на деревьях отказов

Хороший проект СФЗ не гарантирует ее последующего успешного функционирования – для этого СФЗ должна состоять из компонентов с проверенными показателями эффективности работы в момент нападения злоумышленника. Показатели эффективности компонентов преобразуются в показатели эффективности СФЗ с помощью методов системного моделирования, принципа декомпозиции. Одним из ключевых при этом является понятие подсистемы, реализующей одну из функций СФЗ (см. рис. 6).

|

|

|

Функции СФЗ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Обнаружение |

|

|

Задержка |

|

|

|

Реагирование |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Восприятие призна- |

|

|

Препятствие |

|

|

|

Прерывание |

|

ков вторжения дат- |

|

|

Силы |

|

|

|

Связь с силами |

|

чиком. Получение |

|

|

реагирования |

|

|

|

реагирования |

|

сигнала тревоги от |

|

|

|

|

|

|

Развертывание сил |

|

|

|

|

|

|

|

|||

датчика. Оценка |

|

|

|

|

|

|

реагирования |

|

сигнала тревоги |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 6. Основные функции СФЗ Подсистема обнаружения состоит из внешних и внутренних датчиков, выполняет функции оценки сигнала

тревоги, сбора данных о тревоге и их отображения, обеспечивает работу систем контроля на пропускном пункте. Подсистема задержки реализует задержку доступа к цели для злоумышленника; подсистема реагирования включает силы реагирования и средства связи с ними.

Обнаружение представляет собой выявление действий злоумышленника (скрытных или открытых), путем наблюдения за ним, оно реализуется через следующие конкретные события: датчик реагирует на воздействие и выдает сигнал тревоги; информация от датчика и подсистем оценки собирается и отображается; персонал оценивает информацию и решает, является ли сигнал тревоги истинным: если он оценивается как ложная тревога, обнаружения не происходит, поэтому обнаружения без оценки (см. рис. 7) быть не может. Из рис. 7 также видно, что обнаружение не является мгновенным событием.