- •Раздел 1. Основы организации и обеспечения защиты информации

- •Тема 1. Основы организации и обеспечения защиты информации.

- •1. Защита информации на пэвм.

- •2. Защита информации в информационных сетях.

- •Раздел 2. Методы и средства защиты информации

- •Тема 2. Методы защиты информации в компьютерных системах.

- •1. Правовые и организационные методы защиты информации в кс.

- •1.1. Правовые основы защиты информации.

- •1.2. Организационные методы защиты информации.

- •2. Защита информации в кс от случайных угроз и от традиционного шпионажа и диверсий.

- •2.1. Защита информации в кс от случайных угроз.

- •2.2. Защита информации в кс от традиционного шпионажа и диверсий.

- •3. Методы и средства защиты от электромагнитных излучений наводок.

- •4. Методы защиты от несанкционированного изменения структур кс.

- •5. Защита информации в кс от несанкционированного доступа.

- •6. Криптографические методы защиты информации.

- •Тема 3. Компьютерные вирусы и механизмы борьбы с ними.

- •1. Классификация компьютерных вирусов.

- •2. Файловые вирусы.

- •3. Загрузочные вирусы.

- •4. Вирусы и операционные системы.

- •5. Методы и средства борьбы с вирусами.

- •6. Профилактика заражения вирусами компьютерных систем.

- •Тема 4. Защита информации в распределенных компьютерных системах.

- •1. Архитектура распределенных кс.

- •2. Особенности защиты информации в ркс.

- •3. Обеспечение безопасности информации в пользовательской подсистеме и специализированных коммуникационных кс.

- •4. Защита информации на уровне подсистемы управления.

- •5. Защита информации в каналах связи.

- •6. Особенности защиты информации в базах данных.

- •Раздел 3. Построение и организация функционирования комплексных

- •Тема 5. Построение комплексных систем защиты информации.

- •1. Концепция создания защищенных компьютерных систем.

- •2. Этапы создания комплексной системы защиты информации.

- •3. Выбор показателей эффективности и критериев оптимальности ксзи.

- •4. Подходы к оценке эффективности ксзи.

- •5. Создание организационной структуры ксзи.

- •Тема 6. Организация функционирования комплексных систем защиты информации.

- •1. Применение ксзи по назначению.

- •Раздел 3. Построение и организация функционирования комплексных

- •Тема 7. Угрозы информационной безопасности и способы их устранения.

- •1. Что такое информационная безопасность?

- •2. Классификация возможных угроз безопасности.

- •3. Существующие способы устранения угроз.

- •3.1. Совершенствование системы аутентификации пользователей эис.

- •3.2. Защита информации внутри эис при хранении.

- •3.3. Разработка эффективной системы защиты от внутренних угроз.

- •3.4. Концепция управления экономической безопасностью предприятия для ис.

- •3.4.1. Назначение и область применения.

- •3.4.2. Содержание задач управления экономической безопасностью.

2. Классификация возможных угроз безопасности.

Событие, которое может вызвать нарушение функционирования экономической информационной системы, включая искажение, уничтожение или несанкционированное использование обрабатываемой в ней информации, называется угрозой. Возможность реализации угроз в ЭИС зависит от наличия в ней уязвимых мест. Состав и специфика уязвимых мест определяется видом решаемых задач, характером обрабатываемой информации, аппаратно-программными особенностями системы, наличием средств защиты и их характеристиками.

Следует выделить два основных класса угроз для ЭИС [5]:

1. Непреднамеренные или случайные действия, выражающиеся в неадекватной поддержке механизмов защиты и ошибками в управлении (например, если пользователи пишут пароли на бумажках и приклеивают их к мониторам, ни о какой защите информации не может быть и речи).

2. Преднамеренные угрозы – несанкционированное получение информации и несанкционированная манипуляция данными, ресурсами и самими системами (например, попадание накопителей на жестких дисках и магнитных лентах в руки посторонних лиц часто приводит к утечке конфиденциальной информации).

Сегодня, например, повсеместное распространение мобильных накопителей информации – таких как flash-диски, винчестеры с USB-интерфейсом и т.д. обусловило появление нового класса угроз информационной безопасности. Несанкционированное использование таких устройств нелояльными сотрудниками может привести к утечке информации из корпоративной сети. Единственной альтернативной физическому отключению USB-портов может быть использование специальной системы защиты информации.

Классификация угроз безопасности ЭИС также может быть осуществлена разделением угроз на связанные с внутренними и внешними факторами.

Множество непредвиденных угроз, связанных с внешними (по отношению к ЭИС) факторами, обусловлено влиянием воздействий, не поддающихся предсказанию (например, угрозы, связанные со стихийными бедствиями, техногенными, политическими, экономическими, социальными факторами, развитием информационных и коммуникационных технологий, другими внешними воздействиями).

В внутренним непредвиденным относят угрозы, связанные с отказами вычислительной и коммуникационной техники, ошибками программного обеспечения, персонала, другими внутренними непреднамеренными воздействиями. Отдельно следует выделить угрозы, связанные с преднамеренными ошибками, возникающие за пределами ЭИС. К таким угрозам относят следующее:

- несанкционированный доступ к информации, хранящейся в системе;

- отрицание действий, связанных с манипулированием информацией (например, несанкционированная модификация, приводящая к нарушению целостности данных);

- ввод в программные продукты и проекты «логических бомб», которые срабатывают при выполнении определенных условий или по истечении определенного периода времени, частично или полностью выводят из строя компьютерную систему;

- разработка и распространение компьютерных вирусов;

- небрежность в разработке, поддержке и эксплуатации программного обеспечения, приводящие к краху компьютерной системы;

- изменение компьютерной информации и подделка электронных подписей;

- хищение информации с последующей маскировкой (например, использование идентификатора, не принадлежащего пользователю, для получения доступа к ресурсам системы);

- перехват (например, нарушение конфиденциальности данных и сообщений);

- отрицание действий или услуги (отрицание существования утерянной информации);

- отказ в предоставлении услуги (комплекс нарушений, вызванных системными ошибками, несовместимостью компонент и ошибками в управлении).

Под несанкционированным доступом (НСД) к ресурсам информационной системы понимаются действия по использованию, изменению и уничтожению исполняемых модулей и массивов данных системы, проводимые субъектом, не имеющим права на подобные действия.

Важно учитывать также и тот факт, что специфика рыночных отношений способствует использованию более изощренных методов скрытого проникновения в файлы данных конкурирующих фирм. Подобное несанкционированное манипулирование информацией и ресурсами ЭИС могут приводить к следующим разновидности их последствий:

- утрата информации – неосторожные действия владельца информации, представленной в ЭИС, или лица, которому была доверена информация в силу его официальных обязанностей в рамках ЭИС, в результате которых информация была потеряна и стала достоянием посторонних лиц;

- раскрытие информации – умышленные или неосторожные действия, в результате которых содержание информации, представленной на различных носителях и в файлах, стало известным или доступным для посторонних лиц;

- порча информации – умышленные или неосторожные действия, приводящие к полному или частичному уничтожению информации, представленной на различных носителях и в файлах;

- кража информации – умышленные действия, направленные на несанкционированное изъятие информации из системы ее обработки, как посредством кражи носителей информации, так и посредством дублирования информации, представленной в виде файлов ЭИС;

- подделка информации – умышленные или неосторожные действия, в результате которых нарушается целостность информации, находящейся на различных носителях и в файлах ЭИС;

- блокирование информации – умышленные или неосторожные действия, приводящие к недоступности информации в системе ее обработки;

- нарушение работы системы обработки информации - умышленные или неосторожные действия, приводящие к частичному или полному отказу системы обработки или создающие благоприятные условия для выполнения вышеперечисленных действий.

К сожалению, приходится констатировать, что унифицированный научный подход к классификации угроз информационной безопасности ЭИС отсутствует. И это вполне объяснимо, так как при всем том многообразии информационных систем, направленных на автоматизацию множества технологических процессов, которые затрагивают различные сферы человеческой деятельности, жесткая систематизация и классификация угроз неприемлема.

Наиболее приемлемой в настоящее время можно считать следующую классификацию (рис.3) [5]:

П

о

статусу и последствиям

о

статусу и последствиям

По типу

По целям

По характеру возникновения

Информационные и коммуникационные технологии в качестве

По месту возникновения

По объекту воздействия

П

о

причине возникновения

о

причине возникновения

Рис.3 – Классификация угроз информационной безопасности ЭИС.

- Под компьютерным преступлением (КП) следует понимать комплекс противоправных действий, направленных на несанкционированный доступ, получение и распространение информации, осуществляемых с использованием средств вычислительной техники, коммуникаций и ПО.

- Компьютерное мошенничество отличается от других видов компьютерных нарушений тем, что его целью является незаконное обогащение нарушителя.

- Компьютерное хулиганство, на первый взгляд, является безобидной демонстрацией интеллектуальных способностей, но последствия подобных действий могут быть весьма серьезными, поскольку они приводят к потере доверия пользователей к вычислительной системе, а также к краже данных, характеризующих личную или коммерческую информацию.

По типу реализации можно различать программные и непрограммные злоупотребления. К программным относят злоупотребления, которые реализованы в виде отдельного программного модуля или модуля в составе программного обеспечения. К непрограммным относят злоупотребления, в основе которых лежит использование технических средств ЭИС для подготовки и реализации компьютерных преступлений (например, несанкционированное подключение к коммуникационным сетям, съем информации с помощью специальной аппаратуры и др.).

Компьютерные злоумышленники преследуют различные цели и для их реализации используют широкий набор программных средств. Исходя из этого, представляется возможным объединение программных злоупотреблений по целям в две группы: тактические и стратегические. К тактическим относят злоупотребления, которые преследуют достижение ближайшей цели (например, получение пароля, уничтожение данных и др.). К группе стратегических относятся злоупотребления, реализация которых обеспечивает возможность получения контроля над технологическими операциями преобразования информации, влияние на функционирование компонентов ЭИС (например, мониторинг системы, вывод из строя аппаратной и программной среды и др.).

По характеру возникновения различают непреднамеренные и преднамеренные злоупотребления. Непреднамеренные угрозы связаны со стихийными бедствиями и другими неподдающимися предсказанию факторами, сбоями и ошибками вычислительной техники и программного обеспечения, а также ошибками персонала. Преднамеренные угрозы обусловлены действиями людей и ориентированы на несанкционированное нарушение конфиденциальности, целостности и / или доступности информации, а также использование ресурсов в своих целях.

При реализации угроз безопасности информационные и коммуникационные технологии могут выступать в качестве объекта преступления, средства преступления, средства подготовки преступления или среды совершения преступления.

По месту возникновения угроз безопасности ЭИМС можно различать угрозы, возникающие в пределах ЭИС, и угрозы, возникающие во внешней среде.

По объекту воздействия следует выделять угрозы, воздействующие на ЭИС в целом, и угрозы, воздействующие на отдельные ее элементы.

По причине возникновения различают такие угрозы, как сбои оборудования, некорректная работа операционных систем и программного обеспечения, несанкционированный доступ и неправильное хранение архивных данных, вследствие чего они могут быть утеряны (уничтожены).

Реализация нарушителями угроз безопасности ЭИС приводит к нарушению нормального функционирования ЭИС и / или к снижению безопасности информации, определенное конфиденциальностью, целостностью и доступностью.

Как известно, обеспечение ИТ-безопасности предполагает защиту от внешних (вирусы, спам, хакерские атаки и шпионские модули) и внутренних угроз (атаки, исходящие изнутри, такие как кражи конфиденциальных сведений, умышленные и случайные противоправные действия сотрудников, нецелевое использование сетевых ресурсов компании и т.п.).

Ранее наиболее пристальное внимание уделялось внешним угрозам, в первую очередь, вирусам, которые считались самыми опасными, - действительно, вирусные атаки по-прежнему наносят наиболее ощутимый финансовый ущерб. Так, согласно последнему отчету CSI/FBI Computer Crime and Security Survey, в принявших участие в исследовании американских корпорациях потери от вирусных атак составили почти 30% от всех их потерь (рис.4) [6].

|

Суммарный объем потерь за 2006 год – 52 494 290 долл. | ||||||||||||

|

Вирусы |

15 891 480 | |||||||||||

|

Неавторизированный доступ к данным |

|

10 617 000 | ||||||||||

|

Кража ноутбуков и др. мобильных устройств |

|

6 642 660 | ||||||||||

|

Кража конфиденциальных данных |

|

6 034 000 | ||||||||||

|

DOS-атаки |

|

2 922 010 | ||||||||||

|

Финансовое мошенничество |

|

2 556 900 | ||||||||||

|

Неправомерное использование сети инсайдером |

|

1 849 810 | ||||||||||

|

Телекоммуникационное мошенничество |

|

1 262 410 | ||||||||||

|

Боты внутри организации |

|

923 700 | ||||||||||

|

Проникновение в систему внешнего нарушителя |

|

758 000 | ||||||||||

|

Фишинг |

|

647 510 | ||||||||||

|

Проникновение в беспроводную сеть |

|

469 010 | ||||||||||

|

Неправомерное использование IM |

|

291 510 | ||||||||||

|

Неправомерное использование web-приложений |

|

269 500 | ||||||||||

|

Саботаж |

|

260 000 | ||||||||||

|

Взлом web-сайта |

|

162 500 | ||||||||||

|

Выслеживание паролей |

|

161 210 | ||||||||||

|

Эксплуатация DNS-сервера компании |

|

90 100 | ||||||||||

|

Соблюдение установленных норм |

|

8 | ||||||||||

|

|

0 5 000 000 10 000 000 15 000 000 | |||||||||||

Рис.4 – Объем потерь от различных видов атак.

Вместе с тем, сегодня ИТ-руководители все более обеспокоены внутренними угрозами, для чего у них имеются все основания. Во-первых, это касается неавторизированного доступа, который прочно удерживает второе место по наносимому финансовому ущербу. Во-вторых, это такие угрозы, как кража ноутбуков и других мобильных устройств и кража частной информации, занимающие третье и четвертное место в рейтинге угроз, приводящие к наибольшим финансовым потерям. В целом на названные четыре вида атак приходится более 74% финансовых убытков.

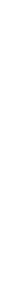

Однако явные финансовые потери – это еще не самое страшное для бизнеса, куда более серьезным ущербом является ухудшение репутации компании, что помимо прямых финансовых убытков автоматически влечет за собой потерю партнеров и клиентов, падение стоимости акций, недополучение прибыли и т.д. Поэтому возглавляют рейтинг самых опасных угроз не вирусы (они на 3-м месте), а кража информации (65,8%), и потеря клиентов (36,9%) и т.д. (рис.5).

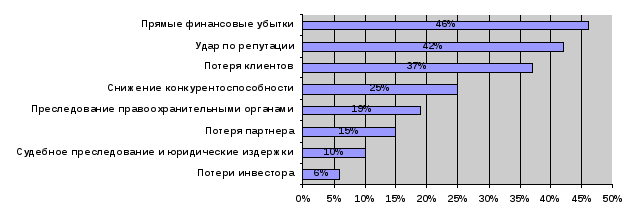

Если попробовать четко разделить все угрозы на внутренние и внешние, отнеся в категорию внутренних угроз халатность сотрудников, саботаж и финансовое мошенничество, а в категорию внешних – вирусы, хакеры и СПАМ, и нормировать рейтинг опасности каждой категории, то легко увидеть, что внутренние (56,5%) угрозы превалируют над внешними (43,5%).

Правда, стоит признать, что такое разбиение несколько относительно, поскольку угрозы кражи информации, различных сбоев и кражи оборудования сложно отнести к одной категории – они могут быть реализованы как изнутри, так и снаружи или вообще без вмешательства человека, например, в результате аппаратных сбоев.

Рис.5 – Рейтинг самых опасных угроз в 2004-2006 годах.

Рис.6

– Наиболее опасные последствия утечки

конфиденциальной информации.

Рис.6

– Наиболее опасные последствия утечки

конфиденциальной информации.

Конечно, нельзя категорически утверждать, что внутренние риски в сфере информационной безопасности опаснее внешних, но факт налицо: угрозы со стороны сотрудников сегодня вызывают гораздо больше беспокойства, чем вирусы, хакеры, СПАМ и т.д. Это объясняется тем, что от внутренних нарушителей нельзя защититься так же надежно, как, например, от вредоносных программ, установив антивирус и регулярно обновляя его сигнатурные базы, - потребуется сформировать куда более сложную систему защиты.

Интересно сравнить, насколько активно компании подвергаются атакам со стороны киберпреступников, атакующих извне, и инсайдеров, нападающих изнутри. Так, инсайдеры лидируют (56%) в категории «кража конфиденциальной информации» (что вполне логично) (рис.7), причем, количество организаций, пострадавших от собственных сотрудников, за последний год выросло почти в полтора раза. Однако с не меньшим успехом конфиденциальную информацию крадут и при внешних атаках (49%). Опережают инсайдеры киберпреступников и в плане саботажа, вымогательства, а также преднамеренной порчи либо уничтожения информации, систем и сетей (49% против 41%). Зато к неавторизированному доступу или к несанкционированному использованию информационных ресурсов и сетей чаще прибегают киберпреступники, чем сотрудники компаний (60% против 47%). Они же чаще специализируются на фальсификации (68% против 47%) и краже личных данных (79% против 46%). Так что в целом можно сделать вывод, что внутренние атаки не менее часты, чем внешние, а фокус в обеспечении ИТ-безопасности все более смещается с защиты от внешних угроз – вредоносных кодов, сетевых атак и фильтрации спама – к предотвращению атак. Исходящих изнутри.

Все это вынуждает компании более серьезно отнестись к проблеме обеспечения информационной безопасности, которые постепенно начинают предпринимать определенные шаги для изменения ситуации. Так, согласно исследованию «2006 E-Crime Watch Survey», проведенному журналом SCO (Chief Securety Officer) совместно с Секретной службой США (US Secret Service) на базе 15 тыс. читателей журнала, большую (по сравнению с 2005 г.) озабоченность компаний угрозами электронной безопасности подтвердили более половины респондентов. При этом 69% сообщили, что организации, в которых они работают, теперь лучше подготовлены к пресечению электронных атак. Приведенные данные вполне закономерны, ведь последствия компьютерных преступлений обходятся для компаний намного дороже, чем внедрение средств по их предотвращению – так, согласно заявлению аналитиков Cartner, на утечках данных экономия в среднем может достигать 500%.

Российские ИТ-руководители также все больше склоняются к необходимости принятия мер по формированию надежной системы безопасности – например, за 2006 г., согласно исследованию InfoWatch, число российских компаний, внедривших системы защиты от утечек информации, выросло почти в пять раз. Хотя говорить о массовом внедрении у нас систем обеспечения безопасности, конечно, пока не приходится, поскольку подобная работа ведется лишь в одной из десяти компаний.

Рис.7

– Направленность преступлений в сфере

информационной безопасности.

Рис.7

– Направленность преступлений в сфере

информационной безопасности.

85

и000

85

и000