Security

.pdf

Построение безопасных сетей на оборудовании D-Link

Что защищаем?

Информацию

Цель информационной безопасности — обеспечить бесперебойную работу организации и свести к минимуму ущерб от событий, таящих угрозу безопасности, посредством их предотвращения и сведения последствий к минимуму.

Какую информацию защищаем?

Инвентаризация информационных ресурсов

Каждый ресурс и его владелец должны быть четко идентифицированы и задокументированы

Примеры ресурсов, связанных с информационными системами:

а) информационные ресурсы: базы данных и файлы данных, системная документация, руководства пользователя, учебные материалы,

бесперебойной работы организации, процедуры перехода на аварийный режим;

б) программные ресурсы: прикладное программное обеспечение, системное программное обеспечение, инструментальные средства и утилиты;

в) физические ресурсы: компьютеры и коммуникационное оборудование, каналы связи, магнитные носители данных (ленты и диски), другое техническое оборудование (блоки питания, кондиционеры), мебель, помещения.

Классификация информации

Различная информация имеет разную степень конфиденциальности и важности. Некоторые виды информации могут потребовать дополнительной защиты или специального обращения. Систему классификации информации по категориям секретности необходимо использовать для определения соответствующего набора уровней защиты и для уведомления пользователей о необходимости специального обращения с этой информацией.

Присваивание грифов секретности

Выходные данные информационных систем, содержащие секретную информацию, должны иметь соответствующий гриф секретности. Этот гриф должен отражать категорию секретности наиболее уязвимой информации в выводимых данных. Примерами таких выходных данных являются печатные отчеты, информация, выводимая на экраны дисплеев, данные, хранимые на магнитных носителях (лентах, дисках, кассетах), электронные сообщения и передаваемые файлы.

Примеры грифов: особо секретная, секретная, с ограниченным доступом, для служебного пользования, публичная

От чего защищаем?

Функции защиты (Услуги безопасности)

С точки зрения защиты информации, компьютерная система рассматривается как набор функциональных услуг. Каждая услуга представляет собой набор функций, которые позволяют противостоять

определённому множеству угроз. Функциональные критерии разбиты на

четыре группы, каждая из которых описывает требования к услугам, которые обеспечивают защиту от угроз одного из четырёх основных типов: Конфиденциальность. Угрозы, которые относятся к несанкционированному ознакомлению с информацией.

Целостность. Угрозы, которые относятся к несанкционированной модификации информации.

Доступность. Угрозы, которые относятся к нарушению возможности использования компьютерных систем или обрабатываемой информации. Наблюдательность. Идентификация и контроль над действиями пользователей, управляемость компьютерной системой.

От чего защищаем?

Модель угроз

1.Природного характера. Стихийные бедствия (наводнения, ураганы, землетрясения, пожары).

2.Технического характера. Аварии, сбои и отказы оборудования, средств вычислительной техники и связи.

3.Люди.

a.Ошибки эксплуатации (пользователей, операторов, обслуживающего персонала).*

b.Ошибки проектирования и разработки компонентов АС.*

c.Непреднамеренные действия пользователей и обслуживающего персонала (любопытство).

d.Преднамеренные действия нарушителей (преступников, обиженных лиц из числа персонала).

e.Развитие технологий (совершенствование технологий написания вирусов, создания средств взлома).

*95% брешей в системах обеспечения безопасности являются следствием неправильного конфигурирования

Источник: 2002 CERT

От чего защищаем? Модель нарушителя

Тип |

Характеристика |

Знания о |

Оснащённость |

Примечания |

нарушителя |

|

возможностях ТСО |

|

|

|

|

|

|

|

Профессионал |

Очень опасен. Способен добывать |

Высокие |

Специальный |

Тренируется государством |

|

сведения о ИТСО, планировать и |

|

набор средств для |

и используется в его |

|

готовить вторжение. Не интересуется |

|

НСД |

интересах |

|

материальными ресурсами |

|

|

|

Наёмник |

Опасен. Имеет зачатки плановости |

Хорошие |

Набор |

Его услуги стоят дорого. |

(любитель) |

действий. Может собирать сведения о |

|

самодельных или |

Цель его НСД должна |

|

ИТСО. Интересует весь спектр целей |

|

доступных |

оправдывать наём. |

|

вторжения. |

|

средств для НСД |

|

Безработный |

Умеренно опасен. Вторжение |

Слабые |

Бытовые |

Нуждающийся в средствах. |

(дилетант) |

планируется на дилетантском уровне по |

|

средства, легко |

Услуги дешёвые. Может |

|

сценариям фильмов. Интересуют |

|

доступные для |

преследовать свои цели по |

|

материальные или информационные |

|

приобретения. |

обогащению. |

|

ресурсы. |

|

|

|

Бытовой |

Слабо опасен. Действует импульсивно |

Отсутствуют |

Подручные |

Совершает НСД из |

(хулиган, |

на основании обрывочных данных о |

|

средства |

хулиганских целей, либо с |

нарокман) |

наживе. Интересуют материальные |

|

|

целью обогащения. |

|

ценности. Рассчитывает на силовые |

|

|

|

|

приёмы. |

|

|

|

Сотрудник |

Опасен. Способен добывать сведения о |

Высокие |

Набор |

Нуждающийся в средствах. |

предприятия |

ИТСО, планировать и готовить |

|

самодельных или |

Его услуги стоят дорого. |

|

вторжение, произвести саботаж ТСО. |

|

доступных |

Цель его НСД должна |

|

Действует скрытно в рабочее время. |

|

средств для НСД |

оправдывать наём. Может |

|

Интересуют материальные либо |

|

|

преследовать свои цели по |

|

информационные ресурсы. |

|

|

обогащению. |

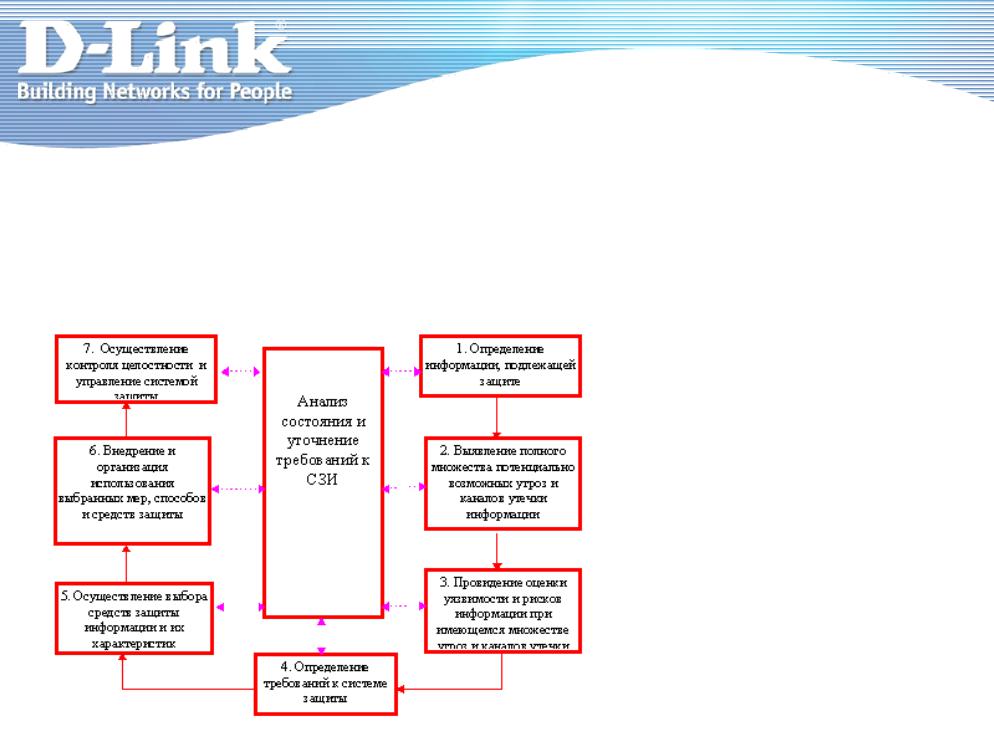

Как защищаем? Модель безопасности

1.Определение требований к системе защиты.

2.Осуществление выбора средств защиты и их характеристик.

3.Внедрение выбранных мер, способов и средств защиты.

4.Осуществление контроля целостности и управление системой защиты.

Безопасность – это процесс

Как защищаем?

Комплексная система защиты информации - КСЗИ

КСЗИ — совокупность организационных и инженерных мер, программно- аппаратных средств, которые обеспечивают защиту информации в АС.

Для обеспечения безопасности информации во время её обработки в АС создаётся КСЗИ, процесс управления которой должен поддерживаться на протяжении всего жизненного цикла АС. На стадии разработки целью процесса управления КСЗИ есть создание средств защиты, которые могли бы эффективно противостоять возможным

угрозам и обеспечивали бы дальнейшее соблюдение политики безопасности во время обработки информации. На стадии эксплуатации АС целью процесса управления

КСЗИ есть оценка эффективности созданной КСЗИ и выработка дополнительных (уточняющих) требований для доработки КСЗИ с целью обеспечения её адекватности при изменении начальных условий (характеристик ОС, обрабатываемой информации, физической среды, персонала, назначения АС, политики безопасности и т. д.).