Security

.pdf

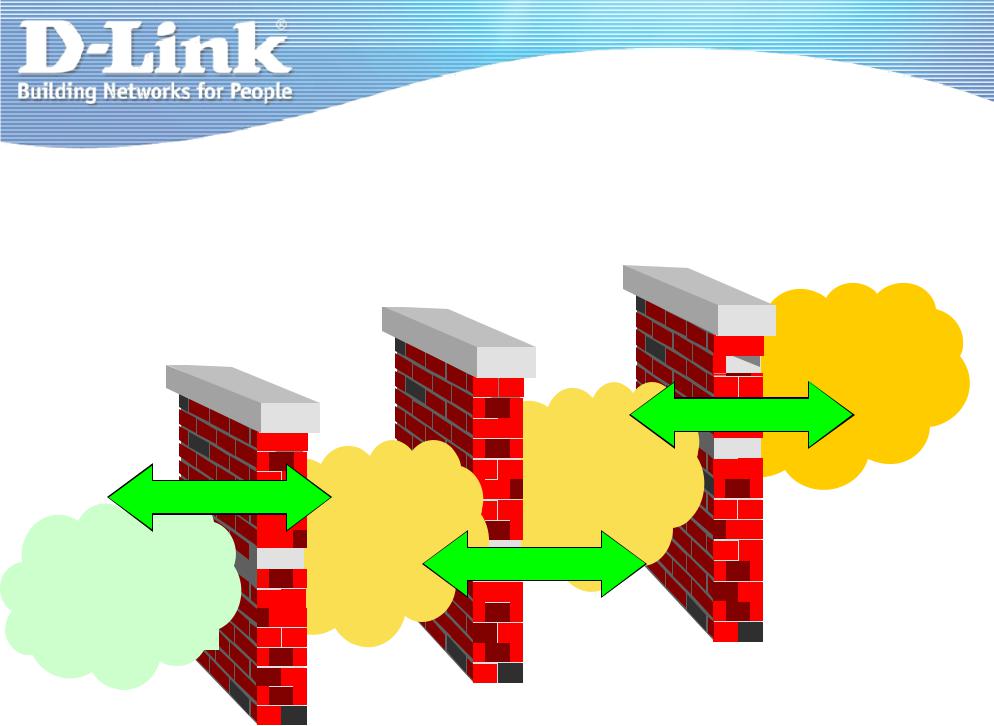

Дизайн периметра с использованием межсетевых экранов

Internet

Frontend

Backend |

DMZ |

|

Corporate

DMZ

DMZ

Network

От чего не защищает межсетевой экран?

•Физические проблемы

•Сбой электропитания

•Порча устройства

•Человеческий фактор

•Возможность несанкционированного доступа со стороны разрешенных пользователей

•Вирусы и троянские программы

•При помещении вирусов и троянских программ в пакеты, которым разрешено прохождение

•Некорректная настройка политик межсетевого экрана

*95% брешей в системах обеспечения безопасности являются следствием неправильного конфигурирования

Источник: 2002 CERT

Основные задачи, выполняемые экранами

Межсетевые экраны с пакетной фильтрацией

ØОграничение трафика на основании информации 3 и 4 уровней OSI

ØРазделение сети на зоны с различным уровнем доверия

Межсетевые экраны уровня соединения

ØОтслеживание корректности установленных сессий протоколов 4-го уровня

ØЗащита от DoS (Denial of Service, отказ в обслуживании) атак – ограничение на

количество одновременных сессий, время жизни сессии, количества устанавливаемых сессий за промежуток времени и т.д.

Межсетевые экраны уровня приложений

ØОтслеживание корректности работы протоколов более высоких уровней, например отслеживание команд протоколов HTTP, FTP, SMTP, POP3, SNMP и терминация сессии в случае неправильного порядка команд, возможность блокирования определённых команд и др.

ØОграничение доступа к URL ресурсам на основе базы, масок и анализа страниц, блокирование загрузки или получения по почте определённых файлов.

ØБлокирование определённых Java и ActiveX апплетов и скриптов.

Основные задачи, выполняемые экранами

Межсетевые экраны с пакетной фильтрацией Разделение сети на зоны с различным уровнем доверия

FTP |

WWW |

Proxy |

Outside Network |

|

Serve |

DNS E-Mail |

|||

|

|

|||

|

|

r |

|

|

|

|

|

Perimeter Networks |

|

|

|

|

(DMZ) |

|

|

|

|

Inside Network |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Network Domain |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Proxy |

DNS E-Mail |

||||||||||||||||||||||||||

Monitor Controller |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Serve |

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|||

Пакетные фильтры – ограничение трафика на основании информации 3 и 4 уровней

ØIf <test> then <action> (если <тест> тогда <действие>), где

Ø<test> is about layer 3/4 matches (<тест> на совпадения на уровнях 3/4

Ø<action> can be (<действия> могут быть следующими

üpermit/deny (разрешить/запретить) üprioritize (приоритизировать)

ütrigger interface (запустить интерфейс) üencrypt, etc... (зашифровать и др.)

Пример:

Если IP адрес источника 193.168.1.12, TCP порт источника 1028, IP адрес назначения 194.129.8.5, TCP порт назначения 25, тогда прохождение пакета разрешить

Обработка правил пакетных фильтров

ACL существует или нет?

Не соответствует

Адрес источника |

Соответствует |

|

|

|

|

Адрес назначения |

|

|

|

|

|

Протокол |

|

|

||

|

|

|

|

|

|

|

||

|

|

|

|

Номер порта |

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Следующее правило |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Если всё не |

Запретить |

|

|

Разрешить |

||||

соответствует |

|

|

||||||

|

|

|

|

|

|

|||

|

|

|

|

|

|

|||

|

Правило: |

|

|

|

|

|

|

|

|

запретить всё |

|

|

|

|

|

|

|

Internet |

Modem

Пример создания пакетных фильтров

Firewall

LAN

Mail Server

Computer 192.168.10.20

DMZ

Proxy Server |

WEB Server |

SMTP Relay |

FTP Server |

DNS Server |

192.168.20.40 |

192.168.20.30 |

|

Пример пакетных фильтров

Source IP |

Source Port |

Destination IP |

Destination Port |

Action |

Note |

|

LAN |

WAN |

|

|

|

|

|

0.0.0.0/0 |

|

|

0.0.0.0/0 |

|

deny |

|

WAN |

LAN |

|

|

|

|

|

0.0.0.0/0 |

|

|

0.0.0.0/0 |

|

deny |

|

LAN |

DMZ |

|

|

|

|

|

192.168.10.20/32 |

>1023 |

192.168.20.30/32 |

25 |

permit |

smtp |

|

192.168.10.20/32 |

25 |

192.168.20.30/32 |

>1023 |

permit |

smtp |

|

192.168.10.0/24 |

>1023 |

192.168.20.30/32 |

8080 |

permit |

proxy |

|

192.168.10.0/24 |

>1023 |

192.168.20.40/32 |

80 |

permit corp web |

||

192.168.10.0/24 |

>1023 |

192.168.20.40/32 |

21 |

permit |

corp ftp |

|

192.168.10.0/24 |

>1023 |

192.168.20.40/32 |

XXXX-XXXX |

permit corp ftp pasv |

||

0.0.0.0/0 |

|

|

0.0.0.0/0 |

|

deny |

|

DMZ |

LAN |

|

|

|

|

|

192.168.20.30/32 |

25 |

192.168.10.20/32 |

>1023 |

permit |

smtp |

|

192.168.20.30/32 |

>1023 |

192.168.10.20/32 |

25 |

permit |

smtp |

|

192.168.20.30/32 |

8080 |

192.168.10.0/24 |

>1023 |

permit |

proxy |

|

192.168.20.40/32 |

80 |

192.168.10.0/24 |

>1023 |

permit |

corp web |

|

192.168.20.40/32 |

21 |

192.168.10.0/24 |

>1023 |

permit |

corp ftp |

|

192.168.20.40/32 |

xxxx-xxxx |

192.168.10.0/24 |

>1023 |

permit corp ftp pasv |

||

0.0.0.0/0 |

|

|

0.0.0.0/0 |

|

deny |

|

Пример пакетных фильтров

Source IP |

|

Source Port |

Destination IP |

Destination Port |

Action |

Note |

DMZ |

WAN |

|

|

|

|

|

192.168.20.30/32 |

>1023 |

|

25 |

permit |

smtp |

|

192.168.20.30/32 |

25 |

|

>1023 |

permit |

smtp |

|

192.168.20.30/32 |

>1023 |

|

80 |

permit |

proxy->web |

|

192.168.20.30/32 |

>1023 |

|

443 |

permit |

proxy->https |

|

192.168.20.30/32 |

>1023 |

|

20-21 |

permit |

proxy->ftp, ftp-data |

|

192.168.20.30/32 |

>1023 |

|

>1023 |

permit |

proxy-> ftp pasv, etc |

|

192.168.20.30/32 |

>1023 |

|

53 |

permit |

dns |

|

192.168.20.30/32 |

53 |

|

>1023 |

permit |

dns |

|

192.168.20.40/32 |

80 |

|

>1023 |

permit |

corp web |

|

192.168.20.40/32 |

21 |

|

>1023 |

permit |

corp ftp |

|

192.168.20.40/32 |

xxxx-xxxx |

|

>1023 |

permit |

corp ftp pasv |

|

0.0.0.0/0 |

|

|

0.0.0.0/0 |

|

deny |

|

WAN |

DMZ |

25 |

192.168.10.30/32 |

>1023 |

permit |

smtp |

|

|

|||||

|

|

>1023 |

192.168.10.30/32 |

25 |

permit |

smtp |

|

|

80 |

192.168.10.30/32 |

>1023 |

permit |

proxy->web |

|

|

443 |

192.168.10.30/32 |

>1023 |

permit |

proxy->https |

|

|

20-21 |

192.168.10.30/32 |

>1023 |

permit |

proxy->ftp, ftp-data |

|

|

>1023 |

192.168.10.30/32 |

>1023 |

permit |

proxy-> ftp pasv, etc |

|

|

53 |

192.168.10.30/32 |

>1023 |

permit |

dns |

|

|

>1023 |

192.168.10.30/32 |

53 |

permit |

dns |

|

|

>1023 |

192.168.10.40/32 |

80 |

permit |

corp web |

|

|

>1023 |

192.168.10.40/32 |

21 |

permit |

corp ftp |

|

|

>1023 |

192.168.10.40/32 |

xxxx-xxxx |

permit |

corp ftp pasv |

0.0.0.0/0 |

|

|

0.0.0.0/0 |

|

deny |

|

Network Address Translation

10.0.0.14

36.11.9.85

1026

23 |

|

|

|

|

|

|

|

|

|

|

|

|

|

NAT |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Private

Network (Inside)

PAT

PAT

10.1.0.6

36.11.9.8510.1.0.9

2045 36.11.9.85

23 2045

23

PAT POOL 192.12.34.9

Port Address Translation

192.12.34.3

36.11.9.85

1026

23

192.12.34.9

36.11.9.85

4078

23

192.12.34.9

36.11.9.85

4079

23