- •Федеральное агентство связи

- •1.2 Качество обслуживания в vpn

- •1.3 Защита данных в vpn

- •Организация vpn

- •2.1 Vpn устройства

- •Расположение vpn устройств в сети

- •Пользовательская схема

- •2.2.2 Провайдерская схема

- •Смешанная схема

- •3 Характеристики услуги vpn

- •4 Оценка надёжности услуги vpn

- •5 Оценка безопасности услуги vpn

- •5.1 Экспертная модель

- •5.2 Экономическая модель

- •5.3 Вероятностная модель

- •6 Криптографические протоколы

- •6.1 Классификация криптографических протоколов

- •6.2 Атаки на протоколы

- •6.3 Протоколы vpn

- •7 Постановка задачи

- •8 Требования к выполнению курсового проекта

- •Литература

- •Приложение б Исходные данные

- •Приложение в Решения для проектирования vpn Аппаратно-программный комплекс криптон-ip компании «анкад»

- •Решение ViPNet Custom компании«Инфотекс»

- •Решения «Микротест» на базе сертифицированных vpn-продуктов компании «Инфотекс»

- •Межсетевые экраны Juniper Networks (NetScreen)

- •Решение компании Alcatel-Lucent (Lucent Secure vpn)

- •Решение компании Cisco Systems

5.3 Вероятностная модель

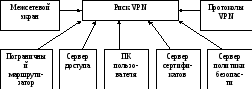

Вероятностная модельпозволяет оценить вероятность успешной атаки. Оценим вероятность успешной атаки для услуги виртуальной частной сети (VirtualPrivateNetworks,VPN). Структурная модель рискаVPNпоказана на рисунке 5.2.

Рисунок 5.2 – Структурная модель риска VPN

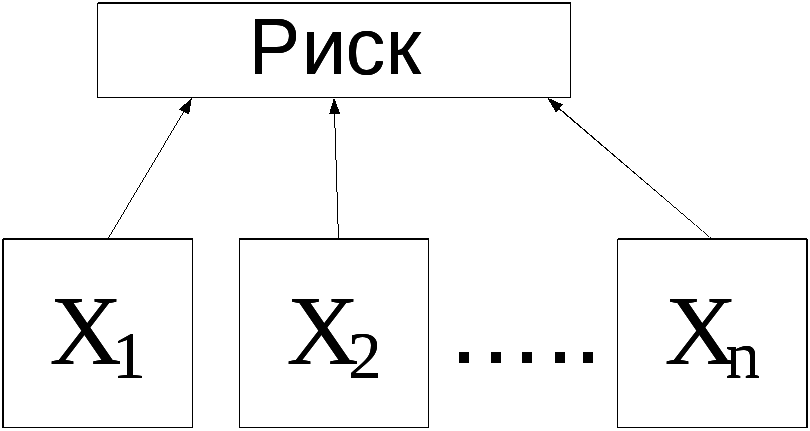

Рисунок 5.3 – Модель риска типа «узла»

![]() - объекты риска.

- объекты риска.

Структурная модель риска VPNотносится к моделям типа «узла». Объектами

риска (![]() )

является ПК, сервер доступа, брандмауэр,

сервер политики, сервер сертификатов.

Злоумышленник получает доступ к ресурсам

объекта, если успешно преодолевает

последовательность преград. С каждым

объектом риска связан свой набор преград

(

)

является ПК, сервер доступа, брандмауэр,

сервер политики, сервер сертификатов.

Злоумышленник получает доступ к ресурсам

объекта, если успешно преодолевает

последовательность преград. С каждым

объектом риска связан свой набор преград

(![]() ).

).

В таблице 5.2 приведены преграды для защиты от несанкционированного доступа и отображены характеристики преград и среднее время их возможного преодоления подготовленным нарушителем. Таким образом, таблица 5.2 отражает сценарий перехода системы VPNв опасное состояние. Таблица 5.2 может быть дополнена. Кроме того, для каждого объекта риска должна быть разработана своя таблица. Однако мы будем пользоваться таблицей 5.2 для всех серверовVPN. Подчеркнем лишь важность составления сценариев перехода системы в опасное состояние.

Таблица 5.2 – Преграды для защиты от НСД к серверу

|

Преграда |

Частота смены значений параметров преграды |

Среднее время преодоления преграды нарушителем |

Возможный способ преодоления преграды |

|

1. Охраняемая территория со сменой охраны |

Через 2 часа |

30 мин. |

Скрытое проникновение на территорию |

|

2. Пропускная система в здании |

Через сутки |

10 мин. |

Подделка документов, сговор, обман |

|

3. Электронный ключ для идентификации и аутентификации пользователей |

Через 5 лет (наработка до замены) |

1 неделя |

Кража, сговор |

|

4. Пароль для входа в систему |

Через 1 месяц |

1 месяц |

Подсматривание, сговор, подбор |

|

5. Пароль для доступа к аппаратным устройствам |

Через 1 месяц |

10 суток |

Подсматривание, сговор, подбор |

|

6. Пароль для доступа к требуемой информации в БД |

Через 1 месяц |

10 суток |

Подсматривание, сговор, подбор |

|

7. Шифрование информации со сменой ключей |

Через 1 месяц |

2 года |

Расшифровка, сговор |

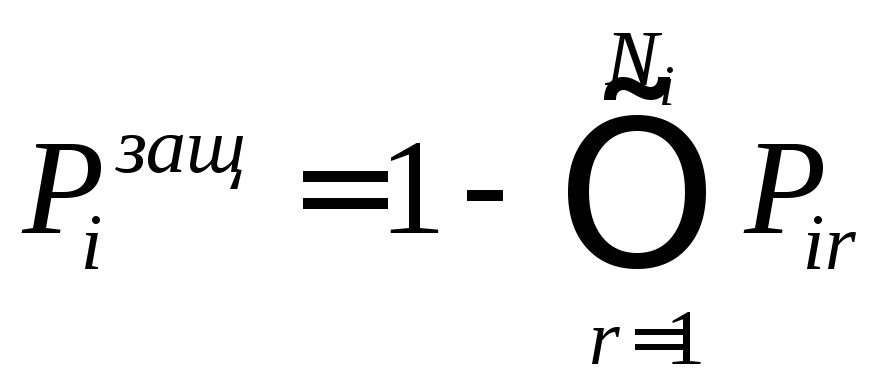

Вероятность успешной атаки равна

![]() , (5.9)

, (5.9)

где

![]() – вероятность сохранения защищенности

ПК,

– вероятность сохранения защищенности

ПК,

![]() – вероятность сохранения защищенности

– вероятность сохранения защищенности

сервера доступа,

![]() – вероятность сохранения защищенности

– вероятность сохранения защищенности

сервера политики,

![]() – вероятность сохранения защищенности

– вероятность сохранения защищенности

сервера сертификатов,

![]() – вероятность сохранения защищенности

– вероятность сохранения защищенности

пограничного маршрутизатора,

![]() – вероятность сохранения защищенности

– вероятность сохранения защищенности

брандмауэра,

![]() – вероятность защищенности протоколовVPNот

– вероятность защищенности протоколовVPNот

атак.

Вероятность сохранения защищенности

![]() объекта риска

объекта риска![]() услугиVPNравна

услугиVPNравна

,

(5.10)

,

(5.10)

где

![]() - количество преград, которое необходимо

- количество преград, которое необходимо

преодолеть нарушителю, чтобы получить

доступ к

![]() -объекту

риска,

-объекту

риска,

![]() - вероятность преодоления нарушителем

- вероятность преодоления нарушителем![]() -ой

-ой

преграды

![]() -

объекта риска.

-

объекта риска.

Вероятности преодоления преград определяются по статистическим данным анализаторами атак или комплексами обнаружения и защиты от атак.

Основными угрозами ПК пользователя являются вирусные угрозы.

Для случайных вирусных угроз сравнительно редкое использование профилактической диагностики незначительно ухудшает вероятностно-временные характеристики системы. Вероятность безопасного функционирования при диагностике 2 раза в неделю составит 0.77 - 0.90, а при диагностике 1 раз в сутки она повышается до 0.90 - 0.96.

Для опасных вирусных угроз профилактическая диагностика 1 раз в сутки не позволит обеспечить безопасность функционирования свыше 0.76, а с частотой 2 раза в сутки строго периодическая диагностика обеспечит безопасность с вероятностью не ниже 0.90.

Безопасность передачи по VPNобеспечивается протоколамиVPN.

При оценивании безопасности услугиVPNбудем полагать, что протоколыVPNобеспечивают защиту от всех атак на

протоколы и гарантируют защищенную

передачу данных по открытой сети,![]() .

.