- •Угрозы информационной безопасности ас. План

- •1. Основные понятия информационной безопасности компьютерных систем.

- •2. Анализ угроз информационной безопасности

- •3. Классификация угроз

- •2.2. Угрозы преднамеренного действия (например, угрозы действий злоумышленника для хищения информации).

- •3. По непосредственному источнику угроз.

- •3.2. Угрозы, непосредственным источником которых является человек. Например:

- •3.3. Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства.

- •4. По положению источника угроз.

- •4.2. Угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится ас.

- •7. По этапам доступа пользователей или программ к ресурсам ас.

- •8. По способу доступа к ресурсам ас.

- •8.1. Угрозы, направленные на использование прямого стандартного пути доступа к ресурсам ас.

- •8.2. Угрозы, направленные на использование скрытого нестандартного пути доступа к ресурсам ас.

- •9. По текущему месту расположения информации, хранимой и обрабатываемой в ас.

- •9.2. Угрозы доступа к информации в оперативной памяти.

- •9.3. Угрозы доступа к информации, циркулирующей в линиях связи.

- •9.4. Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере (например, угроза записи отображаемой информации на скрытую видеокамеру).

- •4. Основные виды угроз для ас

- •5. Анализ наиболее распространённых угроз ас

- •6. Угрозы информационной системе хозяйствующего субъекта. Возможный ущерб

- •7. Угрозы защищенности в глобальных сетях

- •Привязка угроз к различным участкам глобальной сети

- •8. Концептуальная модель защиты информации

- •9. Общая модель угроз и модель нарушителя

- •10. Основные методы реализации угроз информационной безопасности

- •Методика оценки эффективности сзи

5. Анализ наиболее распространённых угроз ас

Проанализируем наиболее распространенные угрозы, которым подвержены современные информационные системы.

Необходимо учитывать, что источники угроз безопасности могут находиться как внутри информационной системы - внутренние источники, - так и вне ее - внешние источники. Такое деление вполне оправдано потому, что для одной и той же угрозы (например, кражи) методы противодействия для внешних и внутренних источников будут разными. Знание возможных угроз, а также уязвимых мест информационной системы необходимо для того, чтобы выбирать наиболее эффективные средства обеспечения её безопасности.

Самыми частыми и опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки: пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки приводят к прямому ущербу (неправильно введенные данные, ошибка в программе, вызвавшая остановку или разрушение системы). Иногда они создают слабые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования).

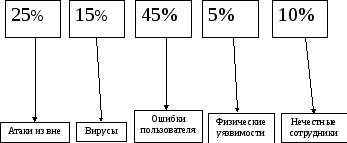

Согласно данным Национального института стандартов и технологий США (NIST), 45% случаев нарушения безопасности - следствие непреднамеренных ошибок, 10% кражи и подлоги (нечестные сотрудники), 15% занимают вирусы и 5% физические уязвимости.

Рис. 1. Процентное отношение угроз

В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций отлично знакомые с режимом работы и защитными мерами. Наличие мощного информационного канала связи с глобальными сетями при отсутствии должного контроля за его работой может дополнительно способствовать такой деятельности.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Преднамеренные попытки получения несанкционированного доступа через внешние коммуникации занимают в настоящее время около 25% всех возможных нарушений (атака извне).

При анализе рисков возникновения угроз необходимо принять во внимание тот факт, что компьютеры в корпоративной или локальной сети организации не всегда бывают достаточно защищены, чтобы противостоять атакам или хотя бы регистрировать факты нарушения информационной безопасности. Так, тесты Агентства зашиты информационных систем показали, что 88% компьютеров имеют слабые места с точки зрения информационной безопасности, которые могут активно использоваться для получения несанкционированного доступа.

Отдельно следует рассматривать случаи удаленного доступа к информационным структурам организации.

Еще до построения политики безопасности необходимо оценить риски, которым подвергается компьютерная среда организации, и предпринять соответствующие действия. Очевидно, что затраты организации на контроль и предотвращение угроз безопасности не должны превышать ожидаемых потерь в случае, если никакие меры по защите активов и ресурсов организации не предпринимаются вовсе.