- •Иногда знание общих законов способно

- •Введение

- •Глава 1

- •1.1. Основные понятия и определения

- •1.3. Структуризация методов обеспечения информационной безопасности

- •1.4. Основные методы реализации угроз информационной безопасности

- •1.5. Основные принципы обеспечения

- •Список литературы к главе 1

- •Глава 2

- •2.1. Построение систем защиты от угрозы нарушения конфиденциальности информации. Организационно-режимные меры защиты носителей информации в ас.

- •Парольные системы для защиты от несанкционированного доступа к информации

- •Общие подходы к построению парольных систем

- •Передача пароля по сети

- •Криптографические методы защиты

- •Утечки информации по техническим каналам:

- •Требования к скзи.

- •Способы и особенности реализации криптографических подсистем

- •Криптографическая защита транспортного уровня ас

- •Особенности сертификации и стандартизации криптографических средств.

- •Защита от угрозы нарушения конфиденциальности на уровне содержания информации.

- •2.2. Построение систем защиты от угрозы нарушения целостности информации

- •Целостность данных в ас

- •Модель контроля целостности Кларка-Вилсона

- •Защита памяти

- •Барьерные адреса

- •Динамические области памяти

- •Адресные регистры

- •Страницы и сегменты памяти

- •Цифровая подпись

- •Защита от угрозы нарушения целостности информации на уровне содержания

- •2.3. Построение систем защиты от угрозы отказа доступа к информации

- •Защита от сбоев программно-аппаратной среды

- •Обеспечение отказоустойчивости по ас

- •Предотвращение неисправностей в по ас.

- •2.4. Построение систем защиты от угрозы раскрытия параметров информационной системы

- •2.5. Методология построения защищенных ас

- •Иерархический метод разработки по ас

- •Исследование корректности реализации и верификация ас

- •Теория безопасных систем (тсв)

- •Глава 3 политика безопасности

- •3.1. Понятие политики безопасности

- •3.2. Понятия доступа и монитора безопасности

- •3.3. Основные типы политики безопасности

- •3.4. Разработка и реализация политики безопасности

- •3.5. Домены безопасности

- •Глава 4

- •4.1. Модель матрицы доступов hru

- •4.2. Модель распространения прав доступа take-grant

- •Санкционированное получение прав доступа.

- •Возможность похищения прав доступа

- •Расширенная модель Take-Grant

- •4.3. Модель системы безопасности белла-лападула Основные положения модели

- •Пример некорректного определения безопасности в модели бл

- •Подход Read-Write (rw)

- •Подход Transaction (т)

- •Проблемы использования модели бл

- •Модель Low-Water-Mark

- •4.4. Модель безопасности информационных потоков

- •Пример автоматной модели системы защиты gm

- •Глава 5 основные критерии защищенности ас. Классификация систем защиты ас.

- •5.1. Руководящие документы государственной технической комиссии россии

- •Основные положения концепции защиты свт и ас от нсд к информации.

- •Показатели защищенности средств вычислительной техники от нсд.

- •5.2. Критерии оценки безопасности компьютерных систем министерства обороны сша ("оранжевая книга")

- •Общая структура требований tcsec

- •5.3. Европейские критерии безопасности информационных технологий

- •5.4. Федеральные критерии безопасности информационных технологий

- •Функциональные требования к продукту информационных технологий

- •Структура функциональных требований

- •Ранжирование функциональных требований

- •Требования к процессу разработки продукта информационных технологий

- •Требования к процессу сертификации продукта информационных технологий

- •Заключение

Глава 4

МОДЕЛИ БЕЗОПАСНОСТИ

4.1. Модель матрицы доступов hru

Основные положения модели

Модель HRU используется для анализа системы защиты, реализующей дискреционную политику безопасности, и ее основного элемента - матрицы доступов. При этом система защиты представляется конечным автоматом, функционирующим согласно определенным правилам перехода.

Модель HRU была впервые предложена в 1971 г. В 1976 г. появилось формальное описание модели [б]. [11], которым мы и будем руководствоваться.

Обозначим: О-множество объектов системы; S-множество субъектов системы (SO); R- множество прав доступа субъектов к объектам, например права на чтение (read), на запись (write), владения (own); M-матрица доступа, строки которой соответствуют субъектам, а столбцы -объектам; М[s,o]R- права доступа субъекта s к объекту о.

Отдельный автомат, построенный согласно положениям модели HRU, будем называть системой. Функционирование системы рассматривается только с точки зрения изменений в матрице доступа. Возможные изменения определяются шестью примитивными операторами:

"Внести" право rR в M[s,о]-добавление субъекту s права доступа r объекту о. При этом в ячейку M[s,o] матрицы доступов добавляется элемент r.

"Удалить" право r R из М [s, о] - удаление у субъекта s права доступа r к объекту о. При этом из ячейки М [s, о] матрицы доступов удаляется элемент r.

"Создать" субъекта s'-добавление в систему нового субъекта s'. При этом в матрицу доступов добавляются новые столбец и строка.

"Создать" объект о'-добавление в систему нового объекта о'. При этом в матрицу доступов добавляется новый столбец.

"Уничтожить" субъекта s'-удаление из системы субъекта s'. При этом из матрицы доступов удаляются соответствующие столбец и строка.

"Уничтожить" объект о'- удаление из системы объекта о'. При этом из матрицы доступов удаляется соответствующий столбец.

В результате выполнения примитивного оператора α осуществляется переход системы из состояния Q = (S,O,M) в новое состояние O' = (S', О', M') (табл.4.1). Данный переход обозначим через Q├aQ'.

Таблица 4.1

|

Примитивный оператор модели HRU

|

Условия выполнения

|

Новое состояние системы

|

|

"Внести" право rR в M[s,o]

|

sS, о О

|

S'=S. O'=0, M' [s.o]=M[s,o](r}, (s', o')(s, o)=> M' [s', o']=M[s', o]

|

|

"Удалить" право rR из M[s,o]

|

sS, оО

|

S'=S. O'=0,M' [s,o]=M[s,o]\{r}, (s', o')(s, o)=>M' [s', o1= M[s', o']. o']

|

|

"Создать" субъект s'

|

s'S

|

S'=S{s'}, O'=0{s'}, (s, o) SxO=> M' [s, o]=M[s, o], oO'=> M' [s',o]=, sS'=> M'[s,s']=

|

|

"Создать" объект о'

|

о'О

|

S'=S. O'=O{o'}, (s,o)SxO=> M' [s,o]=M[s,o], sS'=> M' [s,o'] =

|

|

"Уничтожить" субъект s'

|

s'S

|

S'=S/{s'}, O=O'/{s'}, (s, o) S' x O'> M' [s, o] =M[s, o]

|

|

"Уничтожить" объект о'

|

О'О o'S

|

S'=S, O=O'/{o'}, (s, o)S'x O'=>М' [s, o]=M[s, o]

|

Из примитивных операторов могут составляться команды. Каждая команда состоит из двух частей:

• условия, при котором выполняется команда;

• последовательности примитивных операторов.

Таким образом, запись команды имеет вид:

command С (x1 .... хk)

if r1 M[xs1,xo1 and...and rm M[xsm, хom] then ;

1;

…

n

end

Здесь r,..., rmR-права доступа, 1…,n -последовательность примитивных операторов. Следует отметить, что условия в теле команды необязательны.

При выполнении команды С (x1 .... хk) система осуществляет переход из состояния Q в новое состояние Q'. Данный переход обозначим через Q├С (x1 .... хk) Q'. При этом справедливо:

• Q'=Q, если одно из условий команды С (x1 .... хk)не выполнено;

• Q'=Qn, если все условия команды С (x1 .... хk) выполняются и существуют состояния Q1,..., Qn: Q = Q0├1 Q1├2...├n Qn.

Пример 1. Команда создания субъектом s личного файла f.

command "создать файл"(s, f}:

"создать" объект f,

"внести" право владения own в M[s, f]',

"внести" право на чтение read в M[s, f];

"внести" право на запись write в M[s, f]; end

Пример 2. Команда передачи субъекту s' права read на файл f его владельцем субъектом s.

command "передать право чтения" (s, s', f):

if own M[s,f] then

"внести" право read в M[s', f];

end

Безопасность системы

Согласно требованиям большинства критериев оценки безопасности, системы защиты должны строиться на основе определенных математических моделей, с помощью которых должно быть теоретически обосновано соответствие системы защиты требованиям заданной политики безопасности. Для решения поставленной задачи необходим алгоритм, осуществляющий данную проверку. Однако, как показывают результаты анализа модели HRU, задача построения алгоритма проверки безопасности систем, реализующих дискреционную политику разграничения прав доступа, не может быть решена в общем случае.

Определение 1. Будем считать, что возможна утечка права rR? в результате выполнения команды с, если при переходе системы в состояние Q' выполняется примитивный оператор, вносящий r в элемент матрицы доступов М, до этого r не содержавший.

Определение 2. Начальное состояние Q0 называется безопасным по отношению к некоторому праву r, если невозможен переход системы в такое состояние О, в котором может возникнуть утечка права r.

Определение 3. Система называется монооперационной, если каждая команда выполняет один примитивный оператор.

Теорема 1. Существует алгоритм, который проверяет, является ли исходное состояние монооперационной системы безопасным для данного права r.

Доказательство. Для доказательства достаточно показать, что число последовательностей команд системы, которые следует проверить, ограничено. В этом случае алгоритм проверки безопасности есть алгоритм тотального перебора всех последовательностей и проверки конечного состояния для каждой из них на отсутствие утечки права r.

Заметим, что нет необходимости рассматривать в последовательностях команды "удалить" и "уничтожить", так как нам требуется проверить наличие права доступа, а не его отсутствие. Далее заметим, что нет необходимости рассматривать последовательности команд, содержащих более одного оператора "создать", рто связано с тем, что все последовательности команд, которые проверяют или вносят права доступа в новые элементы матрицы доступов М, могут быть простой заменой параметров представлены последовательностями, которые действуют с существующими субъектами и объектами. Тем не менее, надо сохранить одну команду создания субъекта на случай, если Q0=(S, О, М) и S = .

Таким образом, надо рассматривать только те последовательности команд, которые содержат операторы "внести" и максимум один оператор "создать" субъект.

Число различных операторов "внести" равно n = |R|·(|S0|+ 1) · (|O0| + 1).Так как порядок операций "внести" в последовательности команд не важен, то с учетом одной операции "создать" число последовательностей команд ограничено величиной 2n+1.

Теорема 2. Задача проверки безопасности произвольных систем алгоритмически неразрешима.

Доказательство. Для доказательства теоремы воспользуемся фактом, доказанным в теории машин Тьюринга: не существует алгоритма проверки для произвольной машины Тьюринга и произвольного начального слова остановится ли машина Тьюринга в конечном состоянии или нет.

Под машиной Тьюринга понимается способ переработки слов в конечных алфавитах. Слова записываются на бесконечную в обе стороны ленту, разбитую на ячейки.

Обозначим элементы и команды машины Тьюринга: А={а0,а1,...,аm}- внешний алфавит, где а0=-пустой символ; Q={q0, q1,..., qk}-внутренний алфавит, где q1-начальное состояние, q0-конечное состояние; D={r,l,e}- множество действий, где r-шаг вправо управляющей головки, l-шаг влево, e-управляющая головка не перемещается; С: QxAQxAxD - функция, задающая команды машины Тьюринга.

Запись C(qi0, ai0) = (qi1, ai1, d) означает, что когда машина находится в состоянии qi0 и управляющая головка указывает на ячейку ленты, содержащую символ ai0, то выполняется шаг машины, в результате которого в эту ячейку записывается символ ai1, машина переходит в состояние qi1, a управляющая головка смещается по ленте согласно действию d.

Для того чтобы воспользоваться указанным выше фактом, представим все элементы и команды машины Тьюринга в виде элементов и команд модели HRU.

Пусть машина Тьюринга выполнила некоторое количество шагов. Занумеруем все ячейки, пройденные считывающей головкой (включая те, в которые была изначально занесена информация) числами от 1 до n. Тогда (as1,,..., asn) - заполнение ленты, где asiA si{0,1, ...,m} для i=1,...,n. Пусть считывающая головка указывает на ячейку с номером i{1,....,n}, содержащую символ аit А, где it {0,1,.... m}, состояние машины qij Q, где

ij {1,..., k], и должна быть выполнена команда С(qij, ait)= (qij', ait', d), где

qij'Q, ait' А, it' {0,1,..., m}, ij' {1,....k}, dD.

Каждой ячейке ленты поставим в соответствие субъекта модели HRU, при этом будем считать, что О = S = {s1,..., sn}. Зададим матрицу доступов М в текущем состоянии. Пусть множество прав доступа R = Q A{own} и в матрицу доступов внесены права:

asjM[sj, sj] для j=1, ...,n-заполнение ленты;

ownM[sj, sj+1] для j=1,..., n-1 - упорядочивание субъектов, соответствующих ячейкам ленты;

qijM[si, si] - управляющая головка указывает на ячейку с номером i.

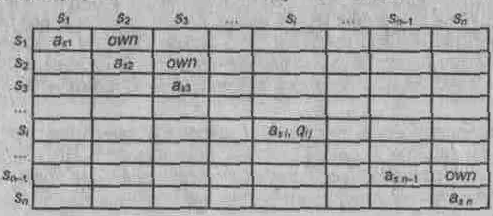

Таким образом, текущему состоянию машины Тьюринга соответствует матрица доступов М модели HRU следующего вида:

Для каждой команды машины Тьюринга С(qij, ait)= (qij', ait', d) зададим соответствующую ей команду cd(qij, ait ,qij', ait') модели HRU.

• Если d=е, то

command ce(qij, ait ,qij, ait):

if(qijM[s, s]) and (aijM[s, s]) then

"удалить" право qij из M[s, s];

"удалить" право ait из M[s,s];

"внести" право qij' в M[s,s];

"внести" право ait' в M[s,s];

end;

• Если d=r, то необходимо указать две команды cr1(qij, ait ,qij', ait') и

cr2(qij, ait ,qij', ait') для случаев соответственно, когда считывающая ловка не указывает на самую правую ячейку ленты и когда это так.

command cr1(qij, ait ,qij', ait')

if(qijM[s, s]) and (aijM[s, s]) and (own M[s, s']) then

"удалить" право qij из M[s. s];

"удалить" право ait из M[s, s];

"внести" право ait' в M[s,s];

"внести" право qij' в M[s',s'];

end;

command cr2(qij, ait ,qij', ait'):

if(qijM[s, s]) and (aijM[s, s]) and (not sS: own M[s, s])) then

"удалить" право qij из M[s,s];

"удалить" право ait из M[s,s];

"внести" право ait' в M[s,s];

"создать" субъект s';

"внести" право own в M[s,s'];

"внести" право а0 в M[s',s'];

внести" право qij' в M[s',s'];

end;

• Если d=l. то команды cl1(qij, ait ,qij', ait'), cl2(qij, ait ,qij', ait') задаются аналогично командам cr1(qij, ait ,qij', ait'), cr2(qij, ait ,qij', ait').

Если машина Тьюринга останавливается в своем конечном состоянии q0, то в соответствующей системе, построенной на основе модели HRU, происходит утечка права доступа q0. Из алгоритмической неразрешимости задачи проверки - остановится ли машина Тьюринга в конечном состоянии,-следует аналогичный вывод для задачи проверки безопасности соответствующей ей системы HRU. Таким образом, в общем случае для систем дискреционного разграничения доступа, построенных на основе модели HRU, задача проверки безопасности алгоритмически неразрешима.

Приведенные выше теорема 1 и теорема 2 определяют два пути выбора систем защиты. С одной стороны, общая модель HRU может выражать большое разнообразие политик дискреционного разграничения доступа, но при этом не существует алгоритма проверки их безопасности. С другой стороны, можно использовать монооперационные системы, для которых алгоритм проверки безопасности существует, но данный класс систем является слишком узким. Например, монооперационные системы не могут выразить политику, дающую субъектам права на созданные ими объекты, так как не существует одной операции, которая и создает объект, и помечает его как принадлежащий создающему субъекту одновременно.

Дальнейшие исследования модели HRU велись в основном в направлении определения условий, которым должна удовлетворять система, чтобы для нее задача проверки безопасности была алгоритмически разрешима. Так, в 1976 г. в [6] было доказано, что эта задача разрешима для систем, в которых нет операции "создать". В 1978 г. в [7] показано, что таковыми могут быть системы монотонные и моноусловные, т.е. не содержащие операторов "уничтожить" или "удалить" и имеющие только команды, части условия которых имеют не более одного предложения. В том же году в [9] показано, что задача безопасности для систем с конечным множеством субъектов разрешима, но вычислительно сложна.