- •Алматы 2011

- •Наименование темы

- •Лекция 1. Введение. Основные понятия. Основы программирования в операционной системе Windows.

- •Классическое системное программирование рассматривает круг вопросов, связанных с синхронизацией и диспетчеризацией потоков и процессов, обменом данными между процессами, управлением устройствами компьютера и файлами, обеспечением безопасности данных.

- •Несколько общих положений о программировании в Windows.

- •TranslateMessage (&msg);

- •DispatchMessage(&msg);

- •Дополнительная литература: 14[31-54, 551-559]

- •Дополнительная литература: 14[167-179]

- •Глоссарий по курсу

Функция берет запись в таблице описателей одного процесса и создает ее копию в таблице другого.

Завершение процесса. Процесс можно завершить четырьмя способами:

-входная функция первичного потока возвращает;

-один из потоков процесса вызывает функцию ExitProcess;

-поток другого процесса вызывает функцию TerminateProcess;

-все потоки процесса умирают по своей воле.

Функция ExitProcess. Процесс завершается, когда один из его потоков вы-

зывает ExitProcess:

VOID ExitProcess(UINT fuExitCode);

Функция TerminateProcess. Вызов функции TerminateProcess тоже завер-

шает процесс:

BOOL TerminateProcess(HANDLE hProcess,UINT fuExitCode);

По завершении процесса его код и выделенные ему ресурсы удаляются из памяти. Однако область памяти, выделенная системой для объекта ядра«процесс», не освобождается, пока счетчик числа его пользователей не достигнет нуля.

Завершен ли процесс, идентифицируемый параметром hProcess, и, если да, определить код завершения:

BOOL GetExitCodeProcess(HANDLE hProcess,PDWORD pdwExitCode);

Основная литература: 1[200-234], 3[75-137]

Дополнительная литература: 14[167-179]

Контрольные вопросы:

1.Какие функции используются при создании и работе с процессами.

2.Какие параметры задаются при создании процесса.

3.Каков порядок закрытия процесса.

4.Какая функция используется при задании идентификатора процесса.

5.Функции для приостановки и возобновления процесса.

Лекция 3. Потоки. Планирование потоков

Любой поток состоит из двух компонентов:

-объекта ядра;

-стека потока.

Поток (thread) определяет последовательность исполнения кода в процессе. При инициализации процесса система всегда создает первичный поток.

В приложении существует один поток, отвечающий за поддержку пользовательского интерфейса, - он создает все окна и содержит циклGetMessage. Любые другие потоки в процессе являются рабочими и не создают никаких окон. Поток пользовательского интерфейса, как правило, имеет более высокий приоритет, чем рабочие потоки.

Каждый поток начинает выполнение с некоторой входной функции. В первичном потоке таковой является _tmain, или _tWinMain.

Для создания вторичного потока, в нем должна быть входная функция:

18

DWORD WINAPI ThreadFunc(PVOID pvParam){ DWORD dwResult = 0;

…

return(dwResult); }

Создание потока. Функция CreateThread. При каждом вызове этой функции система создает объект ядра«поток». Система выделяет память под стек потока из адресного пространства процесса.

HANDLE CreateThread(PSECURITY_ATTRIBUTES psa,

DW0RD cbStackSize, PTHREAD_START_ROUTIME pfnStartAddr, PVOID pvParam, DWORD dwCreateFlags,

PDWORD pdwThreadID);

На С/С++ используют функцию _beginthreadex из библиотеки Visual С++. unsigned long _beginthreadex(void *security, unsigned stack_size, unsigned

(*start_address)(void *), void *arglist, unsigned initflag, unsigned *thrdaddr);

psa является указателем на структуру SECURITY_ATTRIBUTES. cbStackSize

определяет, какую часть адресного пространства поток сможет использовать под свой стек. При этом CreateProcess заносит в параметр cbStack Size значение, хранящееся в самом исполняемом файле. pfnStartAddr определяет адрес функции потока, с которой должен будет начать работу создаваемый поток, а pvParam идентичен pvParam функции потока, позволяет передавать функции потока какое-либо инициализирующее значение. dwCreateFlags определяет дополнительные флаги, управляющие созданием потока. Он принимает одно из двух значений: 0 или CREATE_SUSPENDED. Флаг CREATE_SUSPENDED по-

зволяет программе изменить какие-либо свойства потока перед тем, как он начнет выполнять код. pdwThreadID - это адрес переменной типа DWORD, в которой функция возвращает идентификатор, приписанный системой новому потоку.

Завершение потока. Функция ExitThread. Поток можно завершить принудительно, вызвав:

VOID ExitThread(DWORD dwExitCode);

При этом освобождаются все ресурсы операционной системы, выделенные данному потоку, но С/С++ ресурсы не очищаются. При написании кода на С/С++ необходимо использовать функцию_endthreadex из библиотеки Visual

С++.

Функция TerminateThread. Вызов этой функции также завершает поток:

BOOL TerminateThread( HANDLE hThread, DWORD dwExitCode):

В параметр dwExiCode задается значение, которое система рассматривает как код завершения потока. После того как поток будет уничтожен, счетчик пользователей его объекта ядра «поток» уменьшится на 1.

Функции ExitProcess и TerminateProcess, тоже завершают потоки.

BOOL GetExitCodeThread( HANDLE hThread, PDWORD pdwExitCode);

Код завершения возвращается в переменной типаDWORD, на которую указывает pdwExitCode.

19

Внутреннее устройство потока. В Windows предусмотрены функции,

позволяющие легко ссылаться на объекты ядра текущего процесса и потока:

HANDLE GetCurrentProcess();

HANDLE GetCurrentThread();

Поток может запросить все временные показатели своего процесса, вызвав

GetProcessTimes:

FILETIME ftCreationTime, ftExitTiroe, ftKernelTiroe, ftUserTime; GetProcessTimes(GetCurrentProcess(),

&ftCreationTime, &ftExitTiroe, &ftKernelTiroe, &ftUserTime);

Аналогичным образом поток может выяснить собственные временные показатели, вызвав GetThreadTimes:

FILETIME ftCreationTime, ftExitTime, ftKernelTiroe, ftUserTiroe; GetThreadTimes(GetCurrentThread(),

&ftCreationTime, &ftExitTime, &ftKernelTime, &ftUserTime);

Определить идентификатор - собственный или своего процесса:

DWORD GetCurrentProcessId();

DWORD GetCurrentThreadId();

Планирование потоков, приоритет и привязка к процессорам. Windows

выполняет цикл операций - выбор потока, загрузка его контекста, выполнение и сохранение контекста, начиная с момента запуска системы и продолжает до ее выключения.

Windows Vista поддерживает расширения, приближающие ее к ОС реального времени. К таким расширениями относятся службыThread Ordering и Multimedia Class Scheduler для мультимедийных приложений, таких как

Windows Media Player 11.

Приостановка и возобновление потоков. Выполнение потока можно приостановить не только при его создании с флагом CREATE_ SUSPENDED, но и вызовом SuspendThread:

DWORD SuspendThread(HANDLE hThread);

Любой поток может вызвать эту функцию и приостановить выполнение другого потока (конечно, если его описатель известен). Как и ResumeThread, функция SuspendThread возвращает предыдущее значение счетчика простоев данного потока.

Приостановка и возобновление процессов. Приостановить все потоки оп-

ределенного процесса можно из другого процесса, причем он должен быть от-

ладчиком и вызывать функции вроде WaitForDebugEvent и ContinueDebugEvent.

Того же можно добиться с помощью командыSuspend Process утилиты Process Explorer от Sysinternals она приостанавливает все потоки процесса.

Переключение потоков. Функция SwitchToThread позволяет подключить к процессору другой поток (если он есть):

BOOL SwitchToThread();

SwitchToThread позволяет потоку, которому не хватает процессорного времени, отнять этот ресурс у потока с более низким приоритетом. Вызов

20

SwitchToThread аналогичен вызову Sleep с передачей в dwMilliseconds нулевого значения.

Определение периодов выполнения потока. Windows есть функция опре-

деляющая время затраченное потоком на выполнение той или иной операции:

BOOL GetThreadTimes( HANDLE hThread, PFILETIME pftCreationTime, PFILETIME pftExitTime, PFILETIME pftKernelTime, PFILETIME pftUserTime);

Структура CONTEXT. Система сохраняет в ней состояние потока перед самым отключением его от процессора, благодаря чему его выполнение возобновляется с того места, где было прервано. Эта структура разбита на несколько разделов: CONTEXT_CONTROL, CONTEXT_INTEGER, CONTEXT_FLOATING_POINT, CONTEXT_DEBUG_REGISTERS, CONTEXT_EXTENDED_REGISTERS.

Получить сведения о текущем состоянии регистров процессора предназначена функция:

BOOL GetThreadContext(HANDLE hThread, PCONTEXT pContext);

Значения элементов CONTEXT можно изменять и передавать объекту ядра «поток» с помощью функции SetThreadContext.

BOOL SetThreadContext( HANDLE hThread, CONST CONTEXT *pContext);

Приоритеты потоков. Каждому потоку присваивается уровень приоритета - от 0 (самый низкий) до 31 (самый высокий). При загрузке системы создается особый поток - поток обнуления страниц (zero page thread), которому присваивается нулевой уровень приоритета.

Windows поддерживает шесть классов приоритета: idle (простаивающий), below normal (ниже обычного), normal (обычный), above normal (выше обычного), high (высокий) и realtime (реального времени). Самый распространенный класс приоритета - normal; его использует 99% приложений.

Относительные приоритеты потоков. Windows поддерживает семь от-

носительных приоритетов потоков: idle (простаивающий), lowest (низший), below normal (ниже обычного), normal (обычный), above normal (выше обычного), highest (высший) и time-critical (критичный по времени). Эти приоритеты относительны классу приоритета процесса. Как обычно, большинство потоков использует обычный приоритет.

Уровень приоритета формируется самой системой, исходя из класса приоритета процесса и относительного приоритета потока.

Динамическое изменение уровня приоритета потока. Две функции, по-

зволяющие отключать механизм:

BOOL SetProcessPriorityBoost(HANDLE hProcess,

BOOL bDisablePriorityBoost);BOOL SetThreadPriorityBoost( HANDLE hThread,BOOL bDisablePriorityBoost);

21

SetProcessPriorityBoost заставляет систему включить или отключить изме- |

|

||||||

нение |

приоритетов |

всех |

потоков |

в |

указанном, |

а |

про |

SetThreadPriorityBoost действует применительно к отдельным потокам.

BOOL GetProcessPriorityBoost(HANDLE hProcess,

PBOOL pbDisablePriorityBoost);BOOL GetThreadPriorityBoost( HANDLE hThread,PBOOL pbDisablePriorityBoost);

Основная литература: 1[237-268], 3[197-233]

Дополнительна литература: 14[199-220]

Контрольные вопросы:

1.Понятие «поток».

2.Функция создания и завершения потока.

3.Приоритеты потока и способы изменения приоритета.

4.Управление потоками.

5.Относительные приоритеты потоков.

Лекция 4. Синхронизация потоков. Синхронизация потоков с использованием объектов ядра

При синхронизации объектов говорят, что он находится либо в свободном (signaled state), либо в занятом состоянии(nonsignaled state). Следующие объекты ядра бывают в свободном или занятом состоянии: процессы; потоки; задания; файлы; консольный ввод; мьютексы; семафоры; ожидаемые таймеры; события. Потоки могут засыпать и в таком состоянии ждать освобождения како- го-либо объекта. Правила, по которым объект переходит в свободное или занятое состояние, зависят от типа этого объекта.

Wait-функции позволяют потоку в любой момент приостановиться и ждать освобождения какого-либо объекта ядра. Из всего семейства этих функ-

ций чаще всего используется WaitForSingleObject:

DWORD WaitForSingleObject(HANDLE hObject, DWORD dwMilliseconds);

Следующий вызов сообщает системе, что поток будет ждать до тех пор, пока не завершится процесс, идентифицируемый описателем hProcess:

WaitForSingleObject(hProcess, INFINITE);

Функция WaitForMultipleObjects аналогична WaitForSingleObject с тем ис-

ключением, что позволяет ждать освобождения сразу нескольких объектов или какого-то одного из списка объектов:

DWORD WaitForMultipleObjects( DWORD dwCount, CONST HANDLE* phObjects, BOOL bWaitAll, DWORD dwMilliseconds);

Побочные эффекты успешного ожидания. Успешный вызов

WaitForSingleObject или WaitForMultipleObjects меняет состояние некоторых объектов ядра. Успешным вызовом будет тот, при котором функция видит, что объект освободился, и возвращает значение, относительное WAIT_OBJECT_0. Вызов считается неудачным, если возвращается WAIT_TIMEOUT или WAIT_FAILED. Изменение состояния объекта в результате вызова называется

побочным эффектом успешного ожидания (successful wait side effect).

22

События - самая примитивная разновидность объектов ядра. Они содержат счетчик числа пользователей и две булевы переменные: одна сообщает тип данного объекта-события, другая - его состояние. События просто уведомляют об окончании, какой-либо операции.

Объекты - события бывают двух типов: со сбросом вручную (manual-reset events) и с автосбросом (autoreset events).

Объект ядра «событие» создается функцией CreateEvent:

HANDLE CreateEvent( PSECURITY_ATTRIВUTES psa, BOOL bManualReset, BOOL bInitialState, PCTSTR pszName);

bManualReset (булева переменная) сообщает системе о типе создания со-

бытия: со сбросом вручную (TRUE) или с автосбросом (FALSE).

В Windows Vista поддерживается новая функция для создания объектов-

событий, CreateEventEx.

HANDLE CreateEventEx( PSECURITY_ATTRIBUTES psa, PCTSTR pszName, DWORD dwFlags, DWORD dwDesiredAccess);

Параметр dwFlags принимает две битовые маски (таблица 4.1).

Таблица 4.1 Флаги функции

Константы, |

определенные |

в |

Описание |

|

|

WinBase.h |

|

|

|

|

|

CREATE_EVENT_INITIAL_SET |

Эквивалент |

параметра bInitialState, |

передаваемого |

||

(0x00000002) |

|

функции CreateEvent. Если |

установлен |

соответствую- |

|

|

|

щий битовый флаг, событие инициализируется как сво- |

|||

|

|

бодное, а в противном случае - как занятое. |

|||

CREATE_EVENT_MANUAL_RESET |

Эквивалент |

параметра bManualReset, |

передаваемого |

||

(6x00000001) |

|

функции CreateEvent. Если |

установлен |

соответствую- |

|

|

|

щий битовый флаг, событие инициализируется как со- |

|||

|

|

бытие с ручным сбросом, а в противном случаекак |

|||

|

|

событие с авто-сбросом. |

|

|

|

dwDesiredAccess позволяет во время создания объекта указать уровень доступа для описателя события, возвращаемого функцией.

HANDLE OpenEvent( DWORD dwDesiredAccess, BOOL bInherit, PCTSTR pszName);

Ненужный объект ядра «событие» следует закрыть вызовом CloseHandle. Создав событие, можно напрямую управлять его состоянием. Чтобы перевести его в свободное состояние, вызываем:

BOOL SetEvent(HANDLE hEvent);

А чтобы поменять его на занятое:

BOOL ResetEvent(HANDLE hEvent);

Функция, которую можно использовать с объектами-событиями:

BOOL PulseEvent(HANDLE hEvent);

23

При вызове этой функции применительно к событию автосбросом пробуждается только один из ждущих потоков.

Ожидаемые таймеры (waitable timers) - это объекты ядра, которые самостоятельно переходят в свободное состояние в определенное время или через регулярные промежутки времени. Чтобы создать ожидаемый таймер, достаточ-

но вызвать функцию CreateWaitableTimer.

HANDLE CreateWaitableTimer( PSECURITY_ATTRIВUTES psa, BOOL bManualReset, PCTSTR pszName);

Любой процесс может получить свой(«процессозависимый») описатель существующего объекта «ожидаемый таймер», вызвав OpenWaitableTimer.

HANDLE OpenWaitableTimer( DWORD dwDesiredAccess, BOOL bInheritHandle, PCTSTR pszName);

Чтобы сообщить таймеру, в какой момент он должен перейти в свободное состояние, вызывается функция SetWaitableTimer.

BOOL SetWaitableTimer( HANDLE hTimer, const LARGE_INTEGER *pDueTime, LONG lPeriod, PTIMERAPCROUTINE pfnCompletionRoutine, PVOID pvArgToCompletionRoutine, BOOL bResume);

Ожидаемые таймеры и АРС-очередь. Существует возможность создать очередь асинхронных вызовов процедур (asynchronous procedure call, APC) для потока, вызывающего SetWaitableTimer в момент, когда таймер свободен. Когда при обращении к функции SetWaitableTimer в параметрах pfnCompletionRoutine

и pvArgToCompletionRoutine передается NULL, объект-таймер переходит в свободное состояние в заданное время. Чтобы таймер в этот момент поместил в очередь вызов АРС-функции, нужно реализовать данную функцию и передать ее адрес в SetWaitableTimer. АРС-функция должна выглядеть примерно так:

VOID APIENTRY TimerAPCRoutine(PVOID pvArgToCompletionRoutine, DWORD dwTimerLowValue, DWORD dwTimerHighValue) {

}

Семафоры. Объекты ядра «семафор» используются для учета ресурсов. Как и все объекты ядра, они содержат счетчик числа пользователей, но, кроме того, поддерживают два 32-битных значения со знаком: одно определяет максимальное число ресурсов(контролируемое семафором), другое используется как счетчик текущего числа ресурсов.

HANDLE CreateSemaphore(PSECURITY_ATTRIBUTE psa, LONG lInitialCount,LONG lMaximumCount,PCTSTR pszName);

Следующая функция позволяет напрямую предоставить права доступа, указав их в параметре dwDesiredAccess.

dwFlags зарезервирован и должен быть установлен в 0.

HANDLE CreateSemaphoreEx(PSECURnY_ATTRIBUTES psa, LONG lInitialCount,LONG lMaximumCount,PCTSTR pszName, DWORD dwFlags,DWORD dwDesiredAccess);

Любой процесс может получить свой(«процессозависимый») описатель существующего объекта «семафор», вызвав OpenSemaphore.

24

HANDLE OpenSemaphore(DWORD dwDesiredAccess, BOOL bInheritHandle,PCTSTR pszName);

Семафоры выполняют операцию проверки и присвоения на уровне -ато марного доступа.

Поток увеличивает значение счетчика текущего числа ресурсов, вызывая функцию ReleaseSemaphore:

BOOL ReleaseSemaphore(HANDLE hSemaphore, LONG lReleaseCount,PLONG plPreviousCount);

Мьютексы. Объекты ядра «мьютексы» гарантируют потокам взаимоисключающий доступ к единственному ресурсу. Они содержат счетчик числа пользователей, счетчик рекурсии и переменную, в которой запоминается идентификатор потока. Для использования объекта-мьютекса один из процессов должен сначала создать его вызовом CreateMutex.

HANDLE CreateMutex(PSECURITY_ATTRIBUTES psa, BOOL bInitialOwner,

PCTSTR pszName);

Следующая функция позволяет напрямую передать права доступа, указав их в параметре dwDesiredAccess.

HANDLE CreateMutexEx( PSECURITY_ATTRIBUTES psa, PCTSTR pszName,

DWORD dwFlags, DWORD dwDesiredAccess);

Любой процесс может получить свой(«процессозависимый») описатель существующего объекта «мьютекс», вызвав OpenMutex.

HANDLE OpenMutex( DWORD dwDesiredAccess, BOOL bInheritHandle, PCTSTR pszName);

Когда поток, занимающий ресурс, заканчивает с ним работать, он должен освободить мьютекс вызовом функции ReleaseMutex.

BOOL ReleaseMutex(HANDLE hMutex);

Сводная таблица объектов, используемых для синхронизации потоков

В следующей таблице суммируются сведения о различных объектах ядра применительно к синхронизации потоков.

Таблица 4.2 Объекты ядра и синхронизация потоков

Объект |

Находится в занятом |

-со Переходит в свободное |

- |

соПобочный |

|

стоянии, когда: |

стояние, когда: |

|

эффект успеш |

|

|

|

|

ного ожидания |

1 |

2 |

3 |

|

4 |

Процесс |

процесс еще активен |

процесс завершается |

|

Нет |

25

|

|

|

|

|

|

|

|

|

|

(ExitProcess, |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

TerminateProcess) |

|

|

|

|

|

|

|

||

Поток |

|

|

поток еще активен |

|

|

|

поток |

|

|

|

завершаетсяНет |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

(ExitThread,TerminateThread) |

|

|

|

|

|

|

|||

Задание |

|

|

время, |

выделенное |

|

зада- |

время, |

выделенное |

заданию, |

|

Нет |

|

|

|

|

||||

|

|

|

нию, еще не истекло |

|

|

истекло |

|

|

|

|

|

|

|

|

|||||

Файл |

|

|

выдан |

запрос |

на |

- |

вводзавершено выполнение запро- |

|

Нет |

|

|

|

|

||||||

|

|

|

вывод |

|

|

|

|

|

|

са на ввод-вывод |

|

|

|

|

|

|

|

||

Консольный ввод |

ввода нет |

|

|

|

|

|

ввод есть |

|

|

|

Нет |

|

|

|

|

||||

Уведомление об |

в файловой |

системе |

|

нетфайловая |

система обнаружи- |

|

Сбрасывается |

|

в |

|

|

||||||||

изменении файла |

изменений |

|

|

|

|

|

вает изменения |

|

|

исходное |

- |

|

со |

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

стояние |

|

|

|

|

Событие с авто- |

вызывается |

|

ResetEvent, |

вызывается |

SetEvent или |

|

Сбрасывается |

|

|

|

|

||||||||

сбросом |

|

|

PulseEvent |

или |

ожидание |

PulseEvent |

|

|

|

в исходное |

|

|

|

|

|||||

|

|

|

успешно завершилось |

|

|

|

|

|

|

|

состояние |

|

|

|

|

||||

Событие |

|

со сбро- |

вызывается ResetEvent или |

вызывается SetEvent или Pul- |

|

Нет |

|

|

|

|

|||||||||

сом вручную |

PulseEvent |

|

|

|

|

|

seEvent |

|

|

|

|

|

|

|

|

|

|||

Ожидаемый |

вызывается |

|

|

|

|

|

наступает |

время |

срабатыва- |

|

Сбрасывается |

|

в |

|

|

||||

таймер |

с |

автосбро- |

CancelWaitable |

|

|

|

|

ния (SetWaitableTimer) |

|

исходное |

- |

|

со |

||||||

сом |

|

|

Timer или |

ожидание |

ус- |

|

|

|

|

|

стояние |

|

|

|

|

||||

|

|

|

пешно завершилось |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Ожидаемый |

вызывается |

|

|

|

|

|

наступает |

время |

срабатыва- |

|

Нет |

|

|

|

|

||||

таймер со сбро- |

CancelWaitableTimer |

|

|

ния (SetWaitableTimer) |

|

|

|

|

|

|

|||||||||

сом вручную |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Семафор |

|

|

ожидание |

успешно |

завер- |

счетчик>0 (ReleaseSemaphore) |

|

Счетчик |

|

|

|

|

|||||||

|

|

|

шилось |

|

|

|

|

|

|

|

|

|

|

|

уменьша |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ется на 1 |

|

|

|

|

Мьютекс |

|

|

ожидание |

успешно |

завер- |

поток |

освобождает |

мьютексПередается |

|

|

|

|

|||||||

|

|

|

шилось |

|

|

|

|

|

|

{ReleaseMutex) |

|

|

потоку во |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

владение |

|

|

|

|

Критическая |

ожидание |

успешно |

завер- |

поток |

освобождает |

критиче- |

Передается |

|

|

|

|

||||||||

секция (пользо- |

шилось |

|

|

|

|

|

|

скую |

|

|

|

|

потоку секциюво |

|

|

|

|

||

вательского ре- |

((Try)EnterCriticalSection) |

|

(LeaveCriticalSection) |

|

|

владение |

|

|

|

|

|||||||||

жима) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

SRWLock |

(пользо- |

ожидание |

успешно |

завер- |

поток |

освобождает SRWLock |

Передается |

|

|

|

|

||||||||

вательского |

режи- |

шилось |

(AcquireSRWLock |

(ReleaseSRWLock (Exclusive)) |

потоку во |

|

|

|

|

||||||||||

ма) |

|

|

(Exclusive)) |

|

|

|

|

|

|

|

|

|

|

владение |

|

|

|

|

|

Условная пере |

ожидание |

успешно |

завер- |

поток пробуждается |

|

|

Нет |

|

|

|

|

||||||||

менная |

(пользова- |

шилось |

|

|

|

|

|

|

(Wake(All)ConditionVariable) |

|

|

|

|

|

|||||

тельского режима) |

(SleepConditionVariable) |

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Основная литература: 1[271-307], 3[280-327]

Дополнительная литература: 14[228-258]

Контрольные вопросы:

1.Функция Windows Vista для создания объектов-событий.

2.Объекты ядра и синхронизация потоков.

3.Ожидаемые таймеры, принцип действия.

4.Назначение объектов «семафор», «мьютексы», принцип функциониро-

вания.

5.Какая функция применяется для передачи прав доступа.

26

Лекция 5. Синхронизация потоков. Синхронизация потоков в пользовательском режиме

Потоки должны взаимодействовать друг с другом в двух основных случа-

ях:

-совместно используя разделяемый ресурс (чтобы не разрушить его);

-когда нужно уведомлять другие потоки о завершении каких-либо опера-

ций. |

|

|

|

|

Атомарный доступ: семейство Intelocked-функций. Большая часть син- |

|

|||

хронизации потоков связана сатомарным доступом (atomic access) - моно- |

|

|||

польным захватом ресурса, обращающимся к нему потоком. |

|

|

||

Все функции из семействаInterlocked-функций манипулируют перемен- |

|

|||

ными на уровне атомарного доступа. InterlockedExchangeAdd и ее 64-разрядная |

|

|||

версия |

InterlockedExchangeAdd64, |

манипулируют |

значениями |

типа |

LONGLONG:

LONG InterlockedExchangeAdd( PLONG volatile plAddend, LONG lIncrement);

LONGLONG InterlockedExchangeAdd64( PLONGLONG volatile pllAddend, LONGLONG llIncrement);

Interlocked-функции гарантируют монопольное изменение значений переменных независимо от того, как именно компилятор генерирует код и сколько процессоров установлено в компьютере.

Библиотека С поддерживает функцию _aligned_malloc, которая служит для выделения надлежащим образом выровненных блоков памяти. Прототип функции:

void * _aligned_malloc(size_t size, size_t alignment);

Функции из этого семейства:

LONG InterlockedExchange( PLONG volatile plTarget, LONG lValue); LONGLONG InterlockedExchange64( PLONGLONG volatile plTarget, LONGLONG lValue); PVOID InterlockedExchangePointer( PVOID* volatile ppvTarget, PVOID pvValue);

Interlocked-функции выглядят так:

PVOID InterlockedCompareExchange( PLONG plDestination, LONG lExchange, LONG lComparand);

PVOID InterlockedCompareExchangePointer( PVOID* ppvDestination, PVOID pvExchange, PVOID pvComparand);

B Windows XP и последующих версиях к вышеописанным атомарным операциям над целочисленными и булевыми значениями добавлен ряд функций, позволяющих без особого труда манипулировать стеком, известным также как InterlockedSinglyLinkedList (однонаправленный список с взаимоблокировкой). Все операции над таким стеком, такие как заталкивание в него значений и извлечение значений выполняются атомарно.

27

Критическая секция (critical section) - это небольшой участок кода, требующий монопольного доступа к каким-то общим данным. Позволяет устанавливать доступ к определенному ресурсу единовременно только одному потоку.

Используя критические секции, можно и нужно координировать доступ потоков к структурам данных.

Если есть ресурс, разделяемый несколькими потоками, необходимо создать экземпляр структуры CRITICAL_SECTION. Любой участок кода, работаю-

щий с разделяемым ресурсом, нужно заключить в вызовы функций

EnterCriticalSection и LeaveCriticalSection.

Преимущество критических секций в том, что они просты в использовании и выполняются очень быстро, так как реализованы на основеInterlocked- функций. А главный недостатокнельзя синхронизировать потоки в разных процессах.

Работать со структурой CRITICAL_SECTION нужно исключительно через функции Windows, передавая им адрес соответствующего экземпляра этой структуры.

Структуры CRITICAL_SECTION создаются как глобальные переменные, доступные всем потокам процесса. Структура инициализируется вызовом:

VOID InitializeCriticalSection(PCRITICAL_SECTION pcs);

Эта функция инициализирует элементы структуры CRITICAL_SECTION, на которую указывает параметр pcs. Если структура CRITICAL_SECTION больше не понадобится ни одному ,потокунеобходимо удалить , еевызвав

DeleteCriticalSection:

VOID DeleteCriticalSection(PCRITICAL_SECTION pcs);

Она сбрасывает все переменные-члены внутри этой структуры. Участок кода, работающий с разделяемым ресурсом, предваряется вызовом:

VOID EnterCriticalSection(PCRITICAL_SECTION pcs);

EnterCriticalSection передает потоку ресурс, автоматически обновляя эле-

менты структуры CRITICAL_SECTION.

Длительность времени ожидания функциейEnterCriticalSection определя-

ется значением параметра CriticalSectionTimeout.

Вместо EnterCriticalSection можно воспользоваться:

BOOL TryEnterCriticalSection(PCRITICAL_SECTION pcs);

В конце участка кода, использующего разделяемый ресурс, должен присутствовать вызов:

VOID LeaveCriticalSection(PCRITICAL_SECTION pcs);

Функция просматривает элементы структурыCRITICAL_SECTION и уменьшает счетчик числа захватов ресурса вызывающим потоком на 1.

Критические секции и спин-блокировка. Когда поток пытается войти в критическую секцию, занятую другим потоком, он немедленно приостанавливается. А это значит, что поток переходит из пользовательского режима в режим ядра.

28

Для использования спин-блокировки в критической секции нужно инициализировать счетчик циклов, вызвав:

BOOL InitializeCriticalSectionAndSpinCount( PCRITICAL_SECTION pcs, DWORD dwSpinCount);

Изменить счетчик циклов спин-блокировки вызовом:

DWORD SetCriticalSectionSpinCount( PCRITICAL_SECTION pcs, DWORD dwSpinCount);

«Тонкая» блокировка. У «тонкой» блокировки чтения и записи(slim reader-writer lock), называемой также SRWLock, назначение: защита ресурса от одновременного доступа разных потоков. Сначала следует объявить структуру SRWLOCK и инициализировать ее вызовом InitializeSRWLock:

VOID InitializeSRWLock(PSRWLOCK SRWLock);

После инициализации SRWLock записывающий поток может попытаться получить монопольный доступ к ресурсу, защищенному SRWLock, вызвав функцию AcquireSRWLockExclusive и передав ей в качестве параметра адрес объекта SRWLOCK:

VOID AcquireSRWLockExclusive(PSRWLOCK SRWLock);

После модификации ресурса блокировку освобождают вызов ReleaseSRWLockExclusive с передачей в качестве параметра адреса объекта

SRWLOCK:

VOID ReleaseSRWLockExclusive(PSRWLOCK SRWLock);

В случае читающего потока все аналогично, только используются другие функции:

VOID AcquireSRWLockShared(PSRWLOCK SRWLock);

VOID ReleaseSRWLockShared(PSRWLOCK SRWLock);

Результаты теста затраченного времени на двухпроцессорном компьютере показаны в таблице 5.1.

Таблица 5.1 Сравнение производительности различных механизмов синхронизации

Число |

|

|

|

Время (мс) |

|

|

|

|

пото- |

Чтение без |

Запись без |

Приращение |

|

SRWLock кри- |

SRWLoc |

(об- |

Мью- |

ков |

синхрони- |

синхрони- |

(Interlocked) |

|

тическая сек- |

k (об- |

щий |

текс |

|

зации |

зации |

|

|

ция |

щий |

дос- |

|

|

|

|

|

|

|

доступ) |

туп) |

|

1 |

8 |

8 |

8 |

|

35 |

66 |

66 |

1060 |

2 |

8 |

76 |

153 |

|

268 |

134 |

148 |

11082 |

4 |

9 |

145 |

361 |

|

768 |

244 |

307 |

23785 |

В ячейках таблицы 4.1 показано время, прошедшее от запуска потоков до завершения исполнения последним потоком 1000000 следующих операций:

- чтение (без синхронизации) значения типа long:

LONG lValue = gv_value;

29

- запись (без синхронизации) значения типа long: gv_value = 0;

- безопасное приращение long-значения с помощью функции

InterlockedIncre-ment. InterlockedIncrement(&gv_value);

- чтение long-значения с использованием критической секции:

EnterСriticalSection(&g_cs); gv_value = 0; LeaveCriticalSection(&g_cs);

- чтение long-значения с помощью SRWLock:

AcquireSRWLockShared/Exclusive(&g_srwLock); gv_value = 0; ReleaseSRWLockShared/Exclusive(&g_srwLock);

- использование синхронизирующего объекта ядра«мьютекс» для чтения long-значения:

WaitForSingleObject(g_hMutex, INFINITE); gv_value = 0; ReleaseMutex(g_hMutex);

Функция WaitForInputIdle. Поток может приостановить себя и вызовом

WaitForInputIdle:

DWORD WaitForInputIdle(HANDLE hProcess, DWORD dwMilliseconds);

Функция MsgWaitForMultipleObjects(Ex). При вызове MsgWaitForMultipleObjects или MsgWaitForMultipleObjectsEx поток переходит в ожидание своих

(предназначенных этому потоку) сообщений:

DWORD MsgWaitForMultipleObjects(DWORD dwCount, PHANDLE phObjects,BOOL bWaitAll,DWORD dwMilliseconds, DWORD dwWakeMask);

DWORD MsgWaitForMultipleObjectsEx(DWORD dwCount, PHANDLE phObjects,DWORD dwMilliseconds,DWORD dwWakeMask, DWORD dwFlags);

Таблица 5.2

Типы синхронизирующих механизмов, отслеживаемых WCT

Потенциальные источники |

Описание |

|

блокировок |

|

|

Критическая секция |

Windows отслеживает критические секции и потоки, которые |

|

|

ими владеют |

|

Мьютексы |

Windows отслеживает мьютексы (включая те, от которых отка- |

|

|

зались владевшие им потоки) и потоки, которым они принадле- |

|

|

жат |

|

Процессы и потоки |

Windows отслеживает потоки, ждущие завершения других пото- |

|

|

ков и процессов |

|

Вызовы SendMessage |

Система отслеживает потоки, ожидающие завершения вызова |

|

|

SendMessage |

|

Вызовы и инициализация объ- |

Вызовы CoCreateInstance и методов объектов СОМ также -от |

|

ектов СОМ |

слеживаются |

|

Advanced Local Procedure Call |

Механизма ALPC — новый незадокументированный механизм |

|

(ALPC) |

межпроцессной коммуникации, заменивший LPC в Windows |

|

|

Vista |

|

30

Основная литература: 1[271-308], 3[238-277]

Дополнительная литература: 14[228-258]

Контрольные вопросы:

1.Атомарный доступ: семейство Intelocked-функций.

2.Типы синхронизирующих механизмов.

3.Каким образом можно установить доступ к определенным ресурсам одновременно.

4.Для каких целей применяется счетчик циклов в критической секции.

5.В чем отличие тонкой блокировки.

Лекция 6. Файловая система. Управление файлами.

Файлы обеспечивают простейшую форму межпрограммного взаимодействия. Многие аспекты файловых систем применяются для взаимодействия между процессами и сетями.

Создание и открытие файлов. Функция CreateFile способна создавать и открывать файлы, но также открывать и множество других устройств:

HANDLE CreateFile( PCTSTR pszName, DWORD dwDesiredAccess, DWORD dwShareMode, PSECURITY_ATTRIBUTES psa, DWORD dwCreationDisposition, DWORD dwFlagsAndAttributes, HANDLE hFileTemplate);

pszName определяет тип и экземпляр устройства.

dwDesiredAccess указывает на режим доступа к файлучтение или записи, задаваемые флагами GENERIC_READ и GENERIC_WRITE. Флаги можно объединять операцией OR. Некоторые устройства поддерживают дополнительные флаги, управляющие доступом.

dwShareMode определяет совместный доступ к файлу, может объединять значения с помощью операции OR:

0 - Запрашивается монопольный доступ к устройству.

FILE_SHARE_READ - другим процессам, в том числе, который вызвал функцию, разрешается параллельное чтение файла

FILE_SHARE_WRITE - разрешается запись в файл

FILE_SHARE_ DELETE - разрешает логическое удаление или перемещение файла, даже если он еще не закрыт.

psa ссылается на структуру SECURITY_ATTRIBUTES.

dwCreationDisposition особо важен при вызовеCreateFile для открытия именно файлов, определяющий создать ли новый файл, или заменить файл, либо урезать файл.

dwFlagsAndAttributes устанавливает флаги и атрибуты. Всего 19 флагов и атрибутов.

FILE_ATTRIBUTE_ NORMAL используется в случае когда другие атрибуты не установлены.

FILE_ATTRIBUTE_ READONLY приложениям разрешено только чтение файла.

FILE_ATTRIBUTE_ TEMPORARY временный файл.

31

FILE_FLAG_DELETE_ON_CLOSE полезен для временных файлов, система удаляет файл после того, как будет закрыт последний его описатель.

FILE_FLAG_NO_BUFFERING - запрещение использования буферизации при обращении к файлу.

FILE_FLAG_SEQUENTIAL_SCAN доступ к файлу последовательный. FILE_FLAG_RANDOM_ACCESS - доступ к файлу произвольный. FILE_FLAG_WR1TE_THROUGH режим сквозной записи промежуточных

данных в файл на диске, минуя кэш.

FILE_FLAG_OVERLAPPED используется для работы с асинхронным вводом/выводом.

hFileTemplate, дескриптор файла с правами доступаGENERIC_READ, предоставляющий расширенные атрибуты для вновь создаваемого файла, при этом игнорируются значения dwFlagsAndAttributes. Если функция CreateFile открывает существующий файл параметр hFileTemplate игнорируется.

Закрытие файлов. Закончив работу с устройством, описатель необходимо закрыть. Для большинства устройств это можно сделать вызовом функции

CloseHandle:

BOOL CloseHandle(HANDLE hobject);

Чтение файлов.

BOOL ReadFile(HANDLE hFile,PVOID pvBuffer, DWORD nNumBytesToRead,PDWORD pdwNumBytes, OVERLAPPED* pOverlapped);

hFile задает дескриптор файла, с доступом GENERIC_READ.

pvBuffer указатель на буфер для хранения прочитанных данных либо данных, подлежащих записи.

nNumBytesToRead указывает число байтов, которое следует прочитать с из файла.

pdwNumBytes указывает адрес DWORD-переменной, в которую функция записывает фактическое число байтов, прочитанное функцией.

pOverlapped в случае синхронного ввода-вывода устанавливают в NULL.

Запись в файл.

BOOL WriteFile(HANDLE hFile,CONST VOID *pvBuffer, DWORD nNumBytesToWrite,PDWORD pdwNumBytes, OVERLAPPED* pOverlapped);

nNumBytesToWrite указывает число байтов, которое следует записать на него.

WriteFile вызывают только для устройств, открытых с флагом

GENERIC_WRITE.

Удаление файла. Для этой цели используется вызов:

BOOL DeletFile( PCTSTR pszFileName);

Копирование файла.

BOOL FileCopy(PCTSTR pszFileSrc, PCTSTR pszFileDst) {

32

Определение размера файла. При работе с файлами довольно часто приходится определять их размеры. Проще всего сделать это вызовомGetFileSizeEx.

BOOL GetFileSizeEx(HANDLE hFile, PLARGE_INTEGER pliFileSize);

hFile - идентификатор открытого файла, a pliFileSize — адрес объединенной структуры LARGEINTEGER.

typedef union _LARGE_INTEGER {

struct {DWORD LowPart; LONG HighPart; };LONGLONG QuadPart;

} LARGE_INTEGER, *PLARGE_INTEGER;

Существует функция для определения размерафа

GetCompressedFileSize:

DWORD GetCompressedFileSize(PCTSTR pszFileName, PDWORD pdwFileSizeHigh);

Эта функция возвращает физический размер файла, а GetFileSizeEx - логический размер.

Вотличие GetFileSizeEx,от первый параметр функции GetCompressedFileSize - это имя файла в виде строки, а не описателя. GetCompressedFileSize возвращает 64-разрядное значение, представляющее размер файла.

Сброс данных на устройство. Для записи кэшированных данных на устройство, используется функция FlushFileBuffers:

BOOL FlushFileBuffers(HANDLE hFile);

Эта функция принуждает систему сбросить все содержимое буферов на устройство, заданное параметром hFile. Для этого устройство должно быть открыто с флагом GENERIC_WRITE. При успешном завершении вызова функция возвращает TRUE.

Определение и изменение атрибутов файла. Узнать атрибуты файла можно с помощью функции GetFileAttributes, которая имеет следующий прототип:

DWORD GetFileAttributes( PCTSTR lpFileName );

Вслучае успешного завершения эта функция возвращает атрибуты файла,

ав случае неудачи - значение -1. Единственный параметр этой функции должен содержать имя файла, а в возвращаемом значении устанавливаются атрибуты файла. Эти атрибуты можно проверить, используя следующие флаги:

-FILE_ATTRIBUTE_ARCHIVE - архивный файл;

-FILE_ATTRIBUTE_COMPRESSED - сжатый файл;

-FILE_ATTRIBUTE_DIRECTORY - файл является каталогом;

-FILE_ATTRIBUTE_ENCRYPTED - шифрованный файл;

-FILE_ATTRIBUTE_HIDDEN - скрытый файл;

-FILE_ATTRIBUTE_NORMAL - нормальный файл;

33

-FILE_ATTRIBUTE_NOT_CONTENT_INDEXED - файл не индексируется;

-FILE_ATTRIBUTE_OFFLINE - файл во внешней памяти;

-FILE_ATTRIBUTE_READONLY - файл только для чтения;

-FILE_ATTRIBUTE_REPARSE_POINT - файл требует интерпретации;

-FILE_ATTRIBUTE_SPARSE_FILE - разреженный файл;

-FILE_ATTRIBUTE_SYSTEM - системный файл;

-FILE_ATTRIBUTE_TEMPORARY - временный файл

Другие атрибуты файла, которые не вошли в вышеприведенный список, можно узнать, используя функцию GetFileAttributesEx.

Для изменения атрибутов файла используется функция SetFileAttributes:

BOOL SetFileAttributes( PCTSTR lpFileName, DWORD dwFileAttributes );

В случае успешного завершения эта функция возвращает ненулевое значение, а в случае неудачи - false.

При этом отметим, что если устанавливается флаг file_attribute_normal, тo он должен быть один, т. к. все остальные атрибуты, аннулируют этот атрибут.

Установка указателя в файле. Например, код, считывающий из файла в буфер первые 10 байтов, а затем еще 10 байтов.

BYTE pb[10];DWORD dwNumBytes;

HANDLE hFile = CreateFile(TEXT("MyFile.dat"), …); ReadFile(hFile, pb, 10, &dwNumBytes, NULL); ReadFile(hFile, pb, 10, idwNumBytes, NULL);

У каждого объекта ядра имеется свой собственный указатель. Для случайного доступа к файлу необходимо модифицировать указатель«файла» с помо-

щью функции SetFilePointerEx:

BOOL SetFilePointerEx(HANDLE hFile, |

|

|

|

LARGE_INTEGER liDistanceToMove, |

|

|

|

PLARGE_INTEGER pliNewFilePointer, |

|

|

|

DWORD dwMoveMethod); |

|

|

|

hFile определяет |

указатель «файла», |

который |

требуется изменить. |

liDistanceToMove - на |

сколько байт |

следует |

переместить указатель. |

dwMoveMethod, указывает, как функция SetFilePointerEx должна интерпретиро- |

|

|||||

вать параметр liDistanceToMove. |

|

|

|

|

||

FILE_BEGIN - указатель перемещается в положение, заданное параметром |

|

|||||

HDistanceTbMove. FILE_CURRENT - значение HDistanceTbMove прибавляется к |

|

|||||

текущему значению указателя«файл». FILE_END - новая позиция указателя |

|

|||||

вычисляется |

как |

сумма |

логического |

размера |

файла |

и |

HDistanceToMove. |

|

|

|

|

|

|

LARGE_IHTEGER liCurrentPosition = { 0 }; |

|

|

|

|||

SetFilePointerEx(hFile, |

liCurrentPosition, |

&liCurrentPosition, |

|

|||

FILE_CURRENT); |

|

|

|

|

|

|

34

Установка конца файла. Обычно система автоматически устанавливает конец файла при его закрытии. В некоторых случаях требуется принудительно сделать файл больше или меньше. Для этого вызывают следующую функцию:

BOOL SetEndOfFile(HANDLE hFile);

Функция SetEndOfFile уменьшает или увеличивает файл до размера, заданного текущим положением указателя в файле. Например, принудительно назначить файлу размер 1024 байта, с помощью SetEndOfFile следующим образом:

HANDLE hFile = CreateFile(…); LARGE_INTEGER liDistanceToMove; liDistanceToMove.QuadPart = 1024;

SetFilePointerEx(hFile, liDistanceToMove, NULL, FILE_BEGIN); SetEndOfFile(hFile);

CloseHandle(hFile);

Блокирование файла. Для организации монопольного доступа к файлу используется его блокировка или часть его, с помощью функции LockFile:

BOOL LockFile( HANDLE hFile,

DWORD dwFileOffsetLow, DWORD dwFileOffsetHigh,

DWORD nNumberOfBytesToLockLow, DWORD nNumberOfBytesTiLockHigh );

Разблокировка файла. Для отмены блокировки области файла используется функция UnlockFile, которая имеет следующий прототип:

BOOL UnlockFile( HANDLE hFile,

DWORD dwFileOffsetLow, DWORD dwFileOffsetHigh,

DWORD nNumberOfBytesToLockLow, DWORD nNumberOfBytesTiLockHigh );

Основная литература: 1[51-123], 3[348-353]

Дополнительная литература: 14[34-74]

Контрольные вопросы:

1.Какие функции применяются для управления файлами.

2.Какие флаги и какие атрибуты задаются при создании и открытии фай-

лов.

3.Какая функция позволяет определять или изменять атрибут файла.

4.Как установить указатель в файл, назначение.

5.Назначение процесса блокировки и разблокировки файла.

Лекция 7. Файловая система. Управление каталогами. Реестр.

Управление каталогом. Каталогом называется файл, который содержит имена и местонахождение других файлов. Файловая система обеспечивает следующие функции для работы с каталогами:

-создание каталога;

-удаление каталога;

-включение подкаталога в каталог;

35

-исключение подкаталога из каталога;

-включение файла в каталог;

-исключение файла из каталога.

Создание каталога. Для создания каталога используется функция CreateDirectory, которая имеет следующий прототип:

BOOL CreateDirectory(

PCTSTR pszPathName, PSECUTITY_ATTRIBUTES lpSecurutyAttributes);

Поиск файлов в каталоге. Для поиска файлов, находящихся в каталоге,

используются функции FindFirstFile и FindNextFile.

FindFirstFile предназначена для нахождения первого файла в каталоге:

HANDLE FindFirstFile( PCTSTR pszFileName, PWIN32_FIND_DATA lpFindFileData );

В случае успешного завершения функцияFindFirstFile возвращает дескриптор для поиска файлов, который используется в дальнейшем функцией

FindNextFile, а в случае неудачи - значение invalid_handle_value. pszFileName - образец имени файла для поиска.

lpFindFileData указывает структуру типаwin3 2_find_data, в которую функция запишет о найденном файле. Эта структура имеет следующий формат:

typedef struct _WIN32_FIND_DATA {

DWORD dwFileAttributes; FILETIME ftCreationTime; FILETIME ftLastAccessTime; FILETIME ftLastWriteTime; DWORD nFileSizeHigh; DWORD nFileSizeLow; DWORD dwReserved0; DWORD dwReserved1; CHAR cFileName[ MAX_PATH ];

CHAR cAlternateFileName[ 14 ] ;

} WIN32_FIND_DATA/ *PWIN32_FIND_DATA, *LPWIN32_FIND_DATA;

Для нахождения следующих, после найденного первого файла, используется функция:

BOOL FindNextFilе( HANDLE hFindFile, LPWIN32_FIND_DATA lpFindFileData );

Кроме того, отметим, что после завершения поиска файлов нужно вызвать функцию Findclose, которая закрывает дескриптор поиска файлов и имеет следующий прототип:

BOOL FindClose( HANDLE hFindFile );

hFindFile - дескриптор поиска файла. В случае успешного завершения эта функция возвращает ненулевое значение, а в случае неудачи - FALSE.

Удаление каталога. Удалить каталог можно с помощью функции RemoveDdirectory, которая имеет следующий прототип:

BOOL RemoveDirectory ( PCTSTR pszPathName );

Перемещение каталога. Каталоги можно перемещать при помощи функ-

ции MoveFile:

BOOL MoveFile( PCTSTR pszExistingFileName, PCTSTR pszNewFileName);

36

Текущие диск и каталог для процесса. Windows позволяет открывать ка-

талоги, |

если |

при |

вызовеCreateFile |

установлен |

флаг |

FILE_FLAG_BACKUP_SEMANTICS. Открыв каталог, можно изменять его атри- |

|||||

буты. |

|

|

|

|

|

Получить и установить текущий каталог и диск для процесса можно с по- |

|||||

мощью функций: |

|

|

|

|

|

DWORD GetCurrentDirectory(DWORD cchCurDir, |

|

||||

PTSTR pszCurDir); |

|

|

|

|

|

BOOL SetCurrentDirectory(PCTSTR pszCurDir); |

|

Set- |

|||

Для |

смены |

текущего |

каталога |

Windowsвместо -функции |

|

CurrentDirectory можно использовать функцию _chdir из библиотеки С. Внутренне она тоже обращается к SetCurrentDirectory, но, кроме того, спо-

собна добавлять или модифицировать переменные окружения, что позволяет запоминать в программе текущие каталоги на различных дисках.

Родительский процесс может узнать, какие каталоги являются текущими,

вызвав GetFullPathName:

DWORD GetFullPathName(PCTSTR pszFile,

DWORD cchPath,PTSTR pszPath,PTSTR *ppszFilePart);

Например, чтобы получить текущий каталог на диске С, функцию вызвать:

TCHAR szCurDir[MAX_PATH];

DWORD cchLength = GetFullPathName(TEXT(“C:"), MAX_PATH, szCurDir, NULL);

Основные понятия о реестре Windows Vista.

-группировка данных в реестре

-типы данных, используемые в реестре

-общие правила работы с реестром

-использование REG-файлов

-резервное копирование и восстановление реестра

В операционной системеWindows специальная база данных называется системным реестром. Доступ к реестру осуществляется через разделы или ключи реестра (registry keys), выполняют ту же роль что и каталоги в файловой системе. Раздел может содержать подразделы или пары «имя-значение», в которых существует такая же взаимосвязь что и между именами файлов и их содержимым. В парах «имя-значение» реестра содержится информация:

-номер версии ОС, номер сборки и информация о зарегистрированном пользователе;

-подобная информация обо всех корректно установленных приложениях;

-информация о типе процессоров в компьютере, их количество, системной памяти и т.д.;

-информация о пользователе, включая данные основного каталога и настройки приложений;

-информация по безопасности, в том числе учетные записи пользователей;

-установленные службы;

37

-соответствие между расширениями имен файлов и исполняемыми программами, используемое системой для организации интерфейса пользователя;

-соответствие сетевых адресов с именами компьютеров.

Группировка данных в реестре. Все параметры системного реестра WindowsVista в зависимости от их функционального назначения сгруппированы в пяти основных разделах, называемых корневыми.

-HKEY_CLASSES_ROOT.

-HKEY_CURRENT_USER

-HKEY_LOCAL_MACHINE

-HKEY_USERS

-HKEY_CURRENT_CONFIG

В целом структура реестра представлена в иерархическом порядке: каждый из перечисленных разделов имеет ряд подчиненных уровней иерархии, нижней ступенью которой являются параметры настройки системного реестра.

Типы данных, используемые в реестре

-REG_BINARY

-REG_DWORD

-REG_EXPAND_SZ.

-REG_MULTI_SZ

-REG_SZ

-REG_FULL_RESOURCE_DESCRIPTOR.

-REG_LINK

Кроме этого в системном реестре могут использоваться типыREG_NONE, REG_RESOURCE_LIST и др.

Управление системным реестром. Функции управления реестром позволяют запрашивать и изменять данные, относящиеся к парам «имя-значение», создавать новые подразделы и новые пары«имя-значение». Используются дескрипторы типа HKEY.

Для открытия подраздела предназначена функция RegOpenKeyEx.

LONG RegOpenKeyEx (HKEY hKey, PCTSTR lpSubKey,DWORD ulOptions, REGSAM samDesired,PHKEY phkResult)

hKey - указатель на открываемый раздел реестра или значение дескриптора одного из стандартных зарезервированных разделов.

phkResult - указатель на переменную типа HKEY, принимающую значение дескриптора открываемого раздела.

ulOptions – значение должно быть равно NULL. lpSubKey – указатель строки с именем подраздела.

samDesired – маска доступа, задающая уровень защиты нового раздела.

Значения могут бытьKEY_ALL_ACCESS, KEY_WRITE, KEY_QUERY_VALUE, KEY_ENUMARATE_SUBKEYS. В случае успешного завершения функции возвращается значение ERROR_SUCCESS. Для закрытия дескриптора открытого раздела применяется функция RegCloseKey, принимающая в качестве параметра

38

дескриптор. Для получения имен подразделов любого раздела используется функция RegEnumKeyEx. Кроме того используются функции для получения пар «имя-значение» RegEnumValue и RegQueryValueEx. RegSetValueEx сохраня-

ет данные различного типа в поле значения открытого раздела реестра. Функция RegEnumKeyEx выдает подразделы открытого раздела системного реестра также как функции FindFirstFile и FindNextFile выдают содержимое каталогов. Функция извлекает имя подраздела, строку с именем класса подраздела, а также дату и время последнего изменения.

LONG RegEnumValue (HKEY hKey, DWORD dwIndex, PTSTR lpValueName, PDWORD lpReserved, PDWORD lpType, PBYTE lpData, PDWORD lpcbData)

dwIndex устанавливается в 0 при первом вызове функции и увеличивается на 1 при каждом последующем вызове. Название раздела и его размер, строка с именем класса и ее размер, возвращаются обычным способом. При успешном завершении функция возвращает значениеERROR_SUCCESS, иначе - код ошибки.

Создать новые разделы можно с помощью функцииRegCreateKeyEx. Точно также как и каталогам и файлам можно задавать атрибуты безопасности.

LONG RegCreateKeyEx (

HKEY hKey, PCTSTR lpSubKey, DWORD Reserved, PTSTR lpClass, DWORD dwOptions, REGSAM samDesired PSECURITY_ATTRIBUTES lpSecurityAttributes, PHKEY phkResult,PDWORD lpdwDisposition)

lpSubKey имя нового подраздела, создаваемого в разделе на который указывает дескриптор hKey.

lpClass класс или тип объекта раздела, описывающий представляемые им данные. Возможные значения REG_SZ (строка, завершающаяся нулевым символом) REG_DWORD (двойное слово).

dwOptions может иметь значение 0 или одно из двух взаимоисключающих значений - REG_OPTION_VOLATILE или REG_OPTION_NON_VOLATILE. По-

стоянно хранимая (nonvolatile) информация системного реестра сохраняется в файле и после перезапуска системы восстанавливается. Непостоянные разделы хранятся в памяти и после перезапуска не восстанавливаются.

lpSecurityAttributes принимает значение 0 либо атрибуты безопасности, права доступа к разделу могут выбираться из набора значений что и samDeв - sired.

lpdwDisposition указывает на переменнуюDWORD значение которой информирует: существовал раздел ранее (REG_OPENED_EXISTING_KEY) или создается впервые (REG_CREATED_NEW_KEY).

Для удаления раздела применяется функцияRegDeleteKey. Параметрами являются - дескриптор открытого раздела и имя подраздела.

Управление параметрами. Для вывода значений параметров открытого раздела используется функция RegEnumValue. dwIndex должно быть 0 при первом вызове функции и увеличиваться на1 при каждом следующем вызове. По-

39

сле возврата из функции получим строку с именем параметра, его значением и типом, а также размером.

LONG RegEnumValue (HKEY hKey, DWORD dwIndex,

PTSTR lpValueName, PDWORD lpcbValueName, PDWORD lpReserved, PDWORD lpType, PBYTE lpData, PDWORD lpcbData)

Фактическое значение параметра возвращается в буфере, на который указывает lpcbData. Тип данных, на который указывается lpType может быть раз-

личным включая REG_BINARY, REG_DWORD, REG_SZ (строка) и

REG_EXPAND_SZ (расширяемая строка с параметрами, заменяемыми переменными окружения).

Если возвращаемое значение функции равно значениеERROR_SUCCESS, то все параметры выведены правильно.

Функция аналогична, за исключением – требует указания имени перечисленного параметра, а не его индекса. Данную функцию следует использовать в случае, когда известны имена параметров.

Для установки значения параметров в открытом разделе используется функция RegSetValueEx, которой нужно предоставить имя параметра, тип и фактические данные, образующие значение.

LONG R RegSetValueEx (

HKEY hKey, PCTSTR lpValueName, DWORD Reserved, DWORD dwType, CONST BYTE* lpData, CONST cbData)

Для удаления значений параметров используется функция RegDeleteValue.

Основная литература: 1[87-123] Дополнительная литература: 14[62-89]

Контрольные вопросы

1.Какие функции участвуют в управлении каталогами.

2.Функции поиска файлов в каталоге.

3.Какие функции используются для установки и получения текущего ка-

талога.

4.Реестр Windows Vista, разделы, назначение.

5.Какие функции применяются для группировки данных в реестре.

6.Какие функции применяются для управления системным реестром.

Лекция 8. Архитектура памяти. Управление памятью. Виртуальная память.

Каждому процессу выделяется собственное виртуальное адресное -про странство. Для 32-разрядных процессов его размер составляет4 Гб. Соответственно 32битный указатель может быть любым числом 0x00000000от до 0xFFFFFFFF. Всего, таким образом, указатель может принимать4294967296 значений, что как раз и перекрывает четырехгигабайтовый диапазон. Для 64разрядных процессов размер адресного пространства равен16 экзабайтам, поскольку 64-битный указатель может быть любым числом 0x00000000от

40

00000000 до 0xFFFFFFFF FFFFFFFF и принимать 18446744073709551616 зна-

чений, охватывая диапазон в 16 экзабайтов.

Операционная система предоставляет адресное пространство большого объема для размещения кода, данных и других ресурсов. ОС управляет отображением виртуальной памяти на физическую, механизмом страничной подкачки и замещением страниц по запросу и т.д.

Основные сведения:

-система располагает небольшим объемом физической памяти;

-каждый процесс имеет собственное адресное пространство, объем которого может превышать объем доступного физического адресного пространства;

-система отображает виртуальные адреса в физические;

-Не все виртуальные страницы могут быть размещены в физической памяти, поэтому ОС отслеживает страничные ошибки и загружает данные с жесткого диска, либо из системного файла подкачки, либо из простого файла.

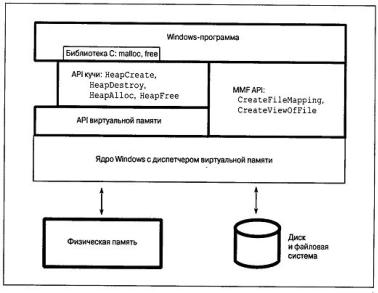

На рисунке 6.1 отражено расположение уровней API управления памятью Windows на основе диспетчера виртуальной памяти(Virtual Memory Manager, VMM). API виртуальной памяти Win32 (VirtualAllok, VirtualFree, VirtualLock, VirtualUnlock и т.д.) работает с целыми страницами. API «кучи» Win32 управляет блоками памяти, с объемом определяемым пользователем.

Рисунок 8.1 - Архитектура управления памятью Win32

Разделы адресного пространства. Виртуальное адресное пространство каждого процесса разбивается на разделы. Их размер и назначение в какой-то мере зависят от конкретного ядраWindows (таблица 8.1). Ядра 32- и 64разрядной Windows создают разделы, почти одинаковые по назначению, но отличающиеся по размеру и расположению.

41

Таблица 8.1 Разделы адресного пространства

Раздел |

32- |

32-разрядная |

64-разрядная Windows |

64-разрядная |

|

|

разрядная |

Windows (на |

(на х64) |

|

Windows (на IA-64) |

|

Windows (на |

х86 с клю- |

|

|

|

|

х86) |

чом /3GB) |

|

|

|

Для выявления |

0x00000000 |

0x00000000 |

0x00000000 |

00000000 |

0x00000000 00000000 |

нулевых указате- |

0x0000FFFF |

0x0000FFFF |

0x00000000 |

0000FFFF |

0x00000000 |

лей |

|

|

|

|

0000FFFF |

Для кода и дан- |

0x00010000 |

0x00010000 |

0x00000000 |

00010000 |

0x00000000 00010000 |

ных пользова- |

0x7FFEFFFF |

0xBFFEFFFF |

0x000007FF FFFEFFFF |

0x000006FB |

|

тельского режима |

|

|

|

|

FFFEFFFF |

Закрытый, разме- |

0x7FFF0000 |

0xBFFF0000 |

0x000007FF FFFF0000 |

0x000006FB |

|

ром 64 Кб |

0x7FFFFFFF |

0xBFFFFFFF |

0x000007FF FFFFFFFF |

FFFF0000 |

|

|

|

|

|

|

0x000006FB |

|

|

|

|

|

FFFFFFFF |

Для кода и дан- |

0x800000000 |

0xC0000000 |

0x00000800 |

00000000 |

0x000006FC |

ных режима ядра |

0xFFFFFFFF |

0xFFFFFFFF |

0xFFFFFFFF FFFFFFFF |

00000000 |

|

В разделе кода и данных пользовательского режима находятся адресные пространства процессов. Доступный для использования диапазон адресов и примерный размер раздела зависит от архитектуры процессора (таблица 8.2).

Таблица 8.2 Размер и адреса раздела пользовательского режима

Архитектура ЦП |

Диапазон адресов размера |

Размер раздела пользова- |

|

пользовательского режима |

тельского режима |

х86 |

0x00010000-0x7FFEFFFF |

-2 Гб |

х86 (с ключом |

0x00010000-0xBFFFFFFF |

-3 Гб |

/3GB) |

|

|

х64 |

0x00000000’00010000- |

-8192 Гб |

|

0x000007FF’FFFEFFFF |

|

IA-64 |

0x00000000’00010000- |

-7152 Гб |

|

0x000006FB’FFFEFFFF |

|

Регионы в адресном пространстве. Адресное пространство, выделяемое процессу в момент создания, практически все свободно. Поэтому, чтобы воспользоваться какой-нибудь его частью, нужно выделить в нем определенные регионы через функцию VirtualAlloc. Операция выделения региона называется

резервированием (reserving).

PVOID VirtualAlloc( PVOID pvAddress, SIZE_T dwSize, DWORD fdwAllocationType, DWORD fdwProtect);

В pvAddress задать адрес памяти, указывающий, где именно система должна зарезервировать адресное пространство, обычно NULL. dwSize указать размер резервируемого региона в байтах. fdwAllocationType задать системе опера-

42

цию: зарезервировать регион или передать физическую память. Для резервиро-

вания MEM_RESERVE.

Для резервирования регион по самым старшим адресам, скомбинировать с флагом MEM_TOP_DOWN. fdwProtect указывает атрибут защиты, присваиваемый региону. Можно использовать любой из следующих атрибутов защиты:

PAGE_NOACCESS, PAGE_READWRITE, PAGE_READONLY, PAGE_EXECUTE, PAGE_EXECUTE_READ или PAGE_ EXECUTE_READWRITE.

Передать физическую память (committing physical storage) функцией VirtualAlloc. В fdwAllocationType задать MEM_COMMIT, pvAddress задать желатель-

ный адрес, а dwSize - размер физической памяти.

Могут применяться флагиPAGE_GUARD, PAGE_WRITECOMBINE или PAGE_NOCACHE

Возврат физической памяти (decommitting physical storage) - выполняется

вызовом функции VirtualFree. |

|

BOOL VirtualFree(LPVOID pvAddress, |

|

SIZE_T dwSize, |

|

DWORD fdwFreeType); |

|

В dwSize можно |

передать 0, в (fdwFreeType) идентификатор |

MEM_RELEASE; это приведет к возврату системе всей физической памяти, ото- |

|

браженной на регион, и к освобождению самого региона. Для возврата в систему части физической памяти, переданной региону задать вpvAddress адрес, указывающий на первую возвращаемую страницу. dwSize задать количество освобождаемых байтов, а fdwFreeType - идентификатор MEMDE-COMMIT.

Атрибуты защиты страницы памяти можно изменить вызовомVirtualProtect

BOOL VirtualProtect( PVOID pvAddress, SIZE_T dwSize, DWORD flNewProtect, PDWORD pflOldProtect);

flNewProtect задает идентификаторы PAGE_*, кроме PAGE_WRITECOPY и PAGE_EXECUTE_WRITECOPY. pflOldProtect содержит адрес переменной типа

DWORD, в которую VirtualProtect заносит старое значение атрибута защиты для данной области памяти. Поэтому, если на процессоре с четырехкилобайтовыми страницами вызвать VirtualProtect, например, так:

VirtualProtect(pvRgnBase + (3 * 1024), 2 * 1024, PAGE_NOACCESS, &fl0ldProtect);

то атрибут защиты PAGE_NOACCESS будет присвоен двум страницам памяти. В Windows имеется функция, позволяющая запрашивать определенную

информацию об участке памяти по заданному адресу(в пределах адресного пространства вызывающего процесса): размер, тип памяти и атрибуты защиты.

DWORD VirtualQuery( LPCVOID pvAddress, PMEMORY_BASIC_INFORMATION pmbi,

DWORD dwLength);

VirtualQueryEx, сообщает ту же информацию о памяти, но в другом процессе:

43

DWORD VirtualQueryEx(

HANDLE hProcess, LPCVOID pvAddress,

PMEMORY_BASIC_INFORMATION pmbi, DWORD dwLength);

Эти функции идентичны с тем исключением, что VirtualQueryEx принимает идентификатор процесса, об адресном пространстве которого вы хотите получить информацию.

Основная литература: 1[155-198], 3[432-455], 5[340-372]

Дополнительная литература: 14[132-134]

Контрольные вопросы:

1.Какие существуют API уровни управления памятью.

2.На какие разделы разбивается адресное пространство.

3.Какой диапазон адресов, и какие размеры раздела применяются.

4.Для каких целей применяется регион в адресном пространстве.

5.Какая функция позволяет определить информацию об определенном участке памяти.

Лекция 9. Архитектура памяти. Динамически распределяемая память.

Механизм управления памятьюдинамически распределяемые области памяти, или кучи (heaps).

Куча - это регион зарезервированного адресного пространства. Специальный диспетчер, управляющий кучами (heap manager), постранично передает ей физическую память (из страничного файла). А при освобождении блоков в куче диспетчер возвращает системе соответствующие страницы физической памяти.

Стандартная куча процесса. При инициализации процесса система создает в его адресном пространстве стандартную кучу(process's default heap), размер по умолчанию - 1 Мб. Система позволяет увеличивать этот размер, для

этого |

указать |

компоновщику |

при |

сборке |

программы/HEAPключ. |

|

/HEAP:reserve[, commit] |

|

|

|

|

||

Система гарантирует в каждый момент времени выделение или освобож- |

|

|||||

дение блока памяти только для одного потока в этой куче. У одного процесса |

|

|||||

куч может быть несколько. Они создаются и разрушаются в период его сущест- |

|

|||||

вования. Но стандартная куча процесса создается в начале его исполнения и ав- |

|

|||||

томатически уничтожается по его завершениисамим уничтожить ее невоз- |

|

|||||

можно. |

Описатель |

стандартной |

кучи |

процесса |

возвращает |

функци |

GetProcessHeap:

HANDLE GetProcessHeap();

Дополнительные кучи в процессе. В адресном пространстве процесса допускается создание дополнительных куч для:

-защиты компонентов;

-более эффективного управления памятью;

-локального доступа;

44

-исключения издержек, связанных с синхронизацией потоков;

-быстрого освобождения всей памяти в куче.

Создание дополнительной кучи. Дополнительные кучи в процессе создаются вызовом HeapCreate:

HANDLE HeapCreate( DWORD fdwOptions, SIZE_T dwInitialSize, SIZE_T dwMaximumSize);

fdwOptions модифицирует способ выполнения операций над кучей. В нем можно указать 0, НЕАР_NO_SERIALIZE, НЕАР_GENERATE_EXCEPTIONS, HEAP_CREATE_ENABLE_EXECUTE или комбинацию флагов. По умолчанию действует принцип последовательного доступа к куче, что позволяет не опасаться одновременного обращения к ней сразу нескольких потоков.

Флаг HEAP_NO_SERIALIZE используют при выполнении следующих условий:

-в процессе существует лишь один поток;

-в процессе несколько потоков, но с кучей работает лишь один из них;

-в процессе несколько потоков, но он сам регулирует доступ потоков к куче, применяя различные формы взаимоисключения, например критические секции, объекты-мьютексы или семафоры.

Флаг HEAP_GENERATE_EXCEPTIONS, заставляет систему генерировать исключение при любом провале попытки выделения блока в куче.

Выделение блока памяти из кучи. Для этого достаточно вызвать функ-

цию HeapAlloc:

PVOID HeapAlloc( HANDLE hHeap, DWORD fdwFlags, SIZE_T dwBytes); hHeap идентифицирует описатель кучи, из которой выделяется память. dwBytes определяет число выделяемых в куче байтов/

fdwFlags позволяет указывать флаги, влияющие на характер выделения памяти. В настоящее время поддерживается только :три

HEAP_ZERO_MEMORY, HEAP_GENERATE_EXCEPTIONS и HEAP_NO_SERIALIZE.

HEAP_ZERO_MEMORY приводит к заполнению содержимого блока нулями перед возвратом из HeapAlloc.

HEAP_GENERATE_EXCEPTIONS заставляет функцию генерировать программное исключение, если в куче не хватает памяти для удовлетворения -за проса.

HEAP_NO_SERIALIZE заставляет HeapAlloc при данном вызове не применять принцип последовательного доступа к куче.

Изменение размера блока. Для изменения размера блока памяти вызывается функция HeapReAlloc.

PVOID HeapReAlloc( HANDLE hHeap, DWORD fdwFlags, PVOID pvMem, SIZE_T dwBytes);

fdwHags указывает флаги, используемые при изменении размера блока:

HEAP_GENERATE_EXCEPTIONS, HEAP_NO_SERIALIZE, HEAP_ZERO_MEMORY или HEAP_REALLOCK_IN_PLACE_ONLY. Первые два

45

флага имеют тот же смысл, что и при использовании HeapAllocс . HEAP_ZERO_MEMORY полезен только при увеличении размера блока памяти.

HEAP_REALLOC_IN_PLACE_ONLY сообщает HeapReAlloc, что данный блок памяти перемещать внутри кучи не разрешается. pvMem и dwBytes определяют текущий адрес изменяемого блока и его новый размер (в байтах).

Функция HeapReAlloc возвращает либо адрес нового, измененного блока, либо NULL, если размер блока изменить не удалось.

Определение размера блока. Выделив блок памяти, можно вызвать HeapSize и узнать его истинный размер:

SIZE_T HeapSize( HANDLE hHeap, DWORD fdwFlags, LPCVOID pvMem);

fdwFlags принимает два значения: 0 или HEAP_NO_SERIALIZE.

Освобождение блока. Для этого служит функция HeapFree:

BOOL HeapFree( HANDLE hHeap, DWORD fdwFlags, PVOID pvMem);

Она освобождает блок памяти и при успешном вызове возвращаетTRUE. fdwFtegs принимает два значения: 0 или HEAP_NO_SERIALIZE.

Уничтожение кучи. Кучу можно уничтожить вызовом HeapDestroy:

BOOL HeapDestroy(HANDLE hHeap);

Обращение к этой функции приводит к освобождению всех блоков памяти внутри кучи и возврату системе физической памяти и зарезервированного -ре гиона адресного пространства, занятых кучей. При успешном выполнении функция возвращает TRUE.

Использование куч в программах на C++ . Выделение памяти для объекта класса выполняется вызовом оператора new, создать экземпляр:

CSomeClass* pSomeClass = new CSomeClass;

Созданный объект уничтожается обращением к оператору delete: delete pSomeClass;

Для управления кучей в СРРфайл следует включить код:

HANDLE CSomeClass::s_hHeap = NULL; UINT CSomeClass::s_uNumAllocsInHeap = 0;

void* CSomeClass::operator new (size_t size) { if (s_hHeap== NULL) {

s.hHeap = HeapCreate(HEAP_NO_SERIALIZE, 0, 0); if (s.hHeap == NULL) return(NULL); }

void* p = HeapAlloc(s_hHeap, 0, size); if (p != NULL) { s_uNumAllocsInHeap++; }

return(p); }

Объект разрушается функцией, переопределяющей оператор delete:

void CSomeClass::operator delete (void* p) { if (HeapFree(s_hHeap, 0, p)) { s_uNumAllocsInHeap--; } if (s_uNumAllocsInHeap == 0) { if (HeapDestroy(s_hHeap)) { NULL, new CSomeClass s_hHeap = NULL;} } } }

46

Другие функции управления кучами. Windows имеет несколько функций,

предназначенных для управления кучами. В адресном пространстве процесса может быть несколько куч, и функция GetProcessHeaps позволяет получить их описатели «одним махом»:

DWORD GetProcessHeaps( DWORD dwNumHeaps, PHANDLE phHeaps);

Вызвать функцию так:

HANDLE hHeaps[25]; DWORD dwHeaps = GetProcessHeaps(25, hHeaps); if (dwHeaps > 25) {

} else { hHeaps[0] hHeaps[dwHeaps - 1]

}

Целостность кучи позволяет проверить функция HeapValidate:

BOOL HeapValidate( HANDLE hHeap, DWORD fdwFlags, LPCVOID pvMem);

Для объединения свободных блоков в куче, для возврата системе любых страниц памяти, на которых нет выделенных блоков, предназначена функция

HeapCompact:

UINT HeapCompact( HANDLE hHeap, DWORD fdwFlags);

Две функции - HeapLock и HeapUnlock - используются парно, предназначены для синхронизации потоков:

BOOL HeapLock(HANDLE hHeap); BOOL HeapUnlock(HANDLE hHeap);

Функция HeapWalk используется для работы с кучами:

BOOL HeapWalk( HANDLE hHeap, PPROCESS_HEAP_ENTRY pHeapEn-

try);

Только для отладки и позволяет просматривать содержимое кучи. Обычно ее вызывают по несколько, передаваяраз адрес структуры

PROCESS_HEAP__ENTRY.

Резюме по управлению кучей:

1.Получить дескриптор кучи, используя функции Create_Heap либо GetProcessHeap.

2.Распределить блоки из кучи с помощью функции HeapAlloc.

3.При необходимости освободить все или некоторые блоки функцией

HeapFree.

4.Уничтожить кучу и закрыть ее дескриптор функцией HeapDestroy

Основная литература: 1[155-198], 3[598-612]

Дополнительная литература: 15[193-206]

Контрольные вопросы:

1.Что представляет собой механизм управления памятью.

2.Дайте определение понятию «куча», назначение.

3.Объясните назначение «дополнительные кучи», какие флаги применя-

ются.

4.Какие функции применяются для изменения размера и выделения блока памяти в куче.

5.Какие функции используются для управления кучами.

47

Лекция 10. Проецируемые в память файлы

Проецируемые файлы позволяют резервировать регион адресного - про странства и передавать ему физическую память. Как только файл спроецирован в память, к нему можно обращаться так, будто он целиком в нее загружен. Проецируемые файлы применяются для:

-загрузки и выполнения EXE- и DLL-файлов;

-доступа к файлу данных, размещенному на диске;

-разделения данных между несколькими процессами, выполняемыми на одной машине.

Проецирование файлов обеспечивает преимущества:

-нет необходимости выполнять операции непосредственного файлового ввода/вывода;

-структуры данных, созданные в памяти, сохраняются в файле для последующего применения в этой же или других программах. Необходимо отслеживать корректность использования указателей;

-применения удобных и эффективных алгоритмов работы с файлами«в памяти» (in-memory files) (сортировка, деревья поиска, обработка строк и т.д.), позволяющие обрабатывать данные файла даже в том случае, когда размер данного файла превышает доступный объема физической памяти;

-в некоторых случаях повышается эффективность обработки файлов;

-исключается необходимость в управлении буферами, в манипулировании данными файлов этих буферов, все это обеспечивает сама ОС;

-одна область памяти может быть использована несколькими процессами путем отображения своих виртуальных адресных пространств в один файл или файл подкачки;