из электронной библиотеки / 243676522048190.pdf

.pdfпрограммы-трояны. Прокси-сервер используется, когда необходимо обеспечить доступ в Интернет с компьютеров локальной сети.

Обмен данными между компьютерами локальной сети и прокси-сервером происходит по протоколу TCP/IP. В сети прокси-сервер имеет два IP-адреса: внутренний, который присвоен ему в локальной сети, и внешний, который присвоен ему провайдером. Прокси-сервер можно назвать шлюзом между Интернет и локальной сетью. Для работы с прокси-сервером необходимо указать его «координаты» в настройках программ работы с Интернет. В браузере Internet Explorer это делается в свойствах обозревателя по настройке локальной сети. К прокси-серверу компьютеры должны обращаться по какому-либо порту. По умолчанию для такой работы выделяется порт 80. Однако если на компьютере с прокси-сервером, запущен Web-сервер для доступа из Интернет к сайту, расположенному на компьютере, то 80-й порт будет использоваться для Webсервера, и прокси-сервер придется настраивать для работы по другому порту. Соответственно надо настроить и программы для работы с прокси на всех компьютерах сети.

Прокси-сервер выполняет еще две задачи. Во-первых, он кэширует данные, т.е. Web-страницы, запрошенные с компьютеров сети, на прокси-сервере сохраняются некоторое время. Поэтому работа через прокси-сервер может идти несколько быстрее, чем без него. Также прокси-сервер обеспечивает защиту от взлома. C другой стороны, при работе в Интернет из локальной сети через проксисервер невозможно отследить компьютер, можно только узнать адрес проксисервера.

Использование сертификатов доступа к информационному ресурсу.

При организации доступа к некоторым ресурсам Интернет часто возникает необходимость во введении ограничений. Это означает, что владелец информационного ресурса должен определить правила определения тех пользователей, которым разрешен доступ, и предоставить способ, с помощью которого они могуг доказать свою принадлежность к таким пользователям. Следовательно, необходима процедура аутентификация в сети Интернет.

Аутентификация с применением сертификатов является альтернативой использованию паролей и представляется естественным решением, когда число пользователей сети слишком велико. В таких обстоятельствах процедура регистрации пользователей, связанная с назначением и хранением их паролей становится опасной, а иногда нереализуемой. При использовании сертификатов сеть, которая дает пользователю доступ к своим информационным ресурсам, не хранит информации о своих пользователях. Они ее предоставляют в своих запросах в виде сертификатов, удостоверяющих личность пользователя. Сертификаты выдаются специальными организациями - центрами сертификации. Задача хранения секретной информации здесь возлагается на самих пользователей, что делает это решение более эффективным.

Аутентификация личности на основе сертификатов происходит следующим образом.

1. Сертификат является аналогом пропуска к информационному ресурсы и выдается по запросам пользователя при выполнении определенных условий. Он представляет собой электронную форму, в которой имеются такие поля, как:

Имя владельца,

51

Наименование организации, выдавшей сертификат,

Открытый ключ владельца.

Кроме того, сертификат содержит электронную подпись организации - зашифрованные закрытым ключом этой организации все остальные поля сертификата. Использование сертификатов основано на предположении, что сертифицирующих организаций немного, и их открытые ключи могут быть всем известны каким-либо способом.

2.Когда пользователь хочет подтвердить свою личность, он предъявляет свой сертификат в двух формах:

в открытой, в которой он получил его в сертифицирующей организации,

в зашифрованной с применением своего закрытого ключа.

3.Сторона, проводящая аутентификацию, берет из открытой формы сертификата открытый ключ пользователя и расшифровывает с помощью него зашифрованную часть сертификата. Совпадение результата с открытым сертификатом подтверждает факт, что предъявитель является владельцем закрытого ключа, парного с указанным открытым.

4.Затем с помощью известного открытого ключа указанной в сертификате организации проводится расшифровка подписи этой организации в сертификате. Если в результате получается тот же сертификат с тем же именем пользователя и его открытым ключом - значит он прошел регистрацию в сертификационном центре и является тем, за кого себя выдает, а указанный в сертификате открытый ключ действительно принадлежит ему.

Сертификаты можно использовать для предоставления избирательных прав доступа. Для этого в сертификат могут вводиться дополнительные поля, в которых указывается принадлежность его владельца к той или иной категории пользователей. Эта категория указывается сертифицирующей организацией в зависимости от условий, на которых выдается сертификат. Например, организациявендор, поставляющая через сеть информацию, может выдавать сертификаты категории пользователям, оплатившим годовую подписку на некоторый бюллетень,

аWeb-сервер будет предоставлять доступ к страницам бюллетеня только пользователям, предъявившим сертификат данной категории.

При использовании сертификатов отпадает необходимость хранить на серверах списки пользователей с их паролями, достаточно иметь на сервере только список имен и открытых ключей сертифицирующих организаций. Поддержка сертификатов реализована в Internet Explorer и в сервере Internet Information Server.

Цифровые удостоверения в электронной почте.

По мере роста числа пользователей, передающих через электронную почту конфиденциальную информацию, важным становится вопрос безопасности отправленных сообщений. Важно быть уверенным, что отправляемые по электронной почте документы, например, данные кредитных карточек, не будут подделаны.

Используя цифровые удостоверения, пользователь может удостоверять свою личность во время сеанса связи, аналогично предъявлению своих документов при получении денег. Цифровые удостоверения можно использовать и для шифрования сообщений, чтобы сохранить их конфиденциальность. Цифровые удостоверения соответствуют спецификации S/MIME, обеспечивающей безопасную доставку электронной почты.

52

Цифровое удостоверение состоит из "общего ключа", "личного ключа" и "цифровой подписи". Когда пользователь посылает удостоверение другим пользователям, он фактически передает им свой общий ключ, так что они могут отправлять ему зашифрованную почту, которую сможет расшифровать только он, используя свой личный ключ.

Цифровая подпись, входящая в состав цифрового удостоверения — это электронное удостоверение личности пользователя. Цифровая подпись в полученном от пользователя сообщении свидетельствует о том. что оно действительно пришло от него и при этом не было ни подделано, ни вскрыто.

Прежде чем посылать зашифрованные сообщения или сообщения с цифровой подписью, необходимо получить цифровое удостоверение и настроить свою учетную запись на его использование. Отправляя зашифрованные сообщения, пользователь должен иметь в своей адресной книге цифровое удостоверение получателя.

Цифровые удостоверения выдаются сертифицированными центрами авторизации. Для его получения нужно представить на Web-узел такой организации просьбу о выделении цифрового удостоверения, и он будет выделен после проверочных процедур. Существует несколько классов цифровых удостоверений с разными уровнями надежности. Чтобы получить цифровое удостоверение какого-либо пользователя, нужно попросить его послать сообщение с цифровой подписью (в нем будет содержаться цифровое удостоверение), можно также поискать в базе данных на Web-узле сертифицированного центра.

Технологии защищенного канала

Технология защищенного канала призвана обеспечивать безопасность передачи данных по открытой транспортной сети Интернет. Защищенный канал включает в себя выполнение трех основных функций:

Взаимная аутентификация абонентов;

Защита передаваемых сообщений от несанкционированного доступа;

Подтверждение целостности поступающих по каналу сообщений. Взаимная аутентификация сторон при установлении соединения может быть

выполнена путем обмена сертификатами. Секретность также может быть обеспечена методом шифрования данных. Например, сообщения шифруются с использованием симметричных ключей, которыми стороны обмениваются при установлении соединения. Такие ключи передаются также в зашифрованном виде, но они шифруются с помощью открытых ключей. Использование для защиты сообщений симметричных ключей связано с тем, что скорость процессов шифрации и дешифрации на основе симметричного ключа выше, чем при использовании несимметричных ключей.

Защищенный канал в сети часто называют виртуальной частной сетью

(Virtual Private Network, VPN). Существует два способа образования VPN:

1.С помощью программного обеспечения конечных узлов;

2.С помощью программного обеспечения шлюзов.

В первом случае программное обеспечение, установленное на компьютере клиента, устанавливает защищенный канал с сервером корпоративной сети, к ресурсам которого клиент обращается. Преимуществом подхода является защищенность канала вдоль всего пути следования, а также возможность использования любых протоколов создания защищенных каналов. Недостатки заключаются в избыточности и децентрализованности. Избыточность состоит в

53

том, что уязвимыми для злоумышленников являются сети с коммутацией пакетов, а не каналы телефонной сети или выделенные каналы. Поэтому установка программного обеспечения на каждый компьютер клиента и каждый сервер корпоративной сети не является необходимой. Децентрализация процедур создания защищенных каналов не позволяет вести централизованное управление доступом к ресурсам сети, а отдельное администрирование каждого сервера и каждого клиента с целью конфигурирования в них средств защиты данных – это трудоемкая процедура.

Во втором случае клиенты и серверы не участвуют в создании защищенного канала. Он прокладывается внутри публичной сети с коммутацией пакетов. Канал создается между сервером удаленного доступа и пограничным маршрутизатором корпоративной сети. Это решение управляется централизованно либо администратором корпоративной сети, либо администратором сети провайдера. Для клиентских компьютеров и серверов корпоративной сети программное обеспечение остается без изменений. Реализация подхода сложнее - нужен стандартный протокол образования защищенного канала, установка программного обеспечения, поддерживающего такой протокол у всех провайдеров, поддержка протокола производителями серверов удаленного доступа.

Поиск информационный ресурсов

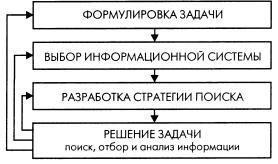

Задачи, решение которых требует проведения поиска, отбора и анализа информации, будем называть информационными. Любая информационная задача включает в себя следующие этапы решения:

Исходную постановку задачи формулирует потребитель информации. Часто пользователь оказывается не способным однозначно сформулировать поисковую задачу. На этапе выбора информационной системы определяется поисковая система, которая устраивает пользователя.

Основные требования к поисковой системе:

Полнота охвата информационных ресурсов;

Достоверность информации;

Скорость проведения поиска.

Скорость проведения поиска в Сети зависит в основном от двух факторов:

планирования поисковой процедуры

навыков работы с ресурсами. Назначение информационно-поисковых систем:

Свободный поиск информации в информационных ресурсах по совокупности признаков (ключевых слов);

Поиск информации по заранее подготовленным запросам с определенной периодичностью.

54

На этапе разработки стратегии поиска следует выбрать БД или файлы, в которых целесообразно искать требуемую информацию и, которые доступны в применяемой системе поиска.

Основной компонент задания на поиск - поисковый запрос. В поисковом запросе формулируется и записывается по определенным правилам концепция поиска. Главным (иногда единственным) элементом концепции поиска и поискового запроса является ключевое слово или сочетание ключевых слов, которые определяют эту концепцию. Слова или их сочетания должны с большой степенью вероятности содержаться в тексте искомого документа.

Так, например, запись поискового запроса в виде «программное обеспечение» инициирует поиск всех документов, содержащих этот термин, а по запросу «лазерные технологии» будет осуществляться поиск документов, где упоминаются лазерные технологии.

Для того, чтобы составить задание на поиск в англоязычных информационных ресурсах, необходимо владеть английской терминологией, характерной для данной предметной области, знать точные английские эквиваленты ключевых слов и понятий, которые будут использоваться при поиске информации.

Точный выбор ключевого слова - сложная задача. В большинство баз данных документы поступают из многих источников, а в разных регионах авторами публикаций для воспроизведения одного и того же понятия могут быть использованы отличные друг от друга термины. Для облегчения этой задачи в некоторых поисковых системах (LEXIS-NEXIS) применяются встроенные вспомогательные словари и тезаурусы, в других (QUESTEL-ORBIT) - реализована возможность просмотра словаря файла.

Важным инструментом для формулирования поисковой концепции являются знаки логических операций <and> (логическое умножение) и <or> (логическое сложение), которые служат для соединения двух или нескольких ключевых слов. Поясним их использование на примерах.

Поисковый запрос «малый бизнес» <and> «инвестиции» вызовет поиск документов, в которых упоминаются оба записанных слова. Запрос «малый бизнес» <and> «Санкт-Петербург» <or> «Москва» приведет к поиску документов, в которых наряду со словами "малый бизнес" будут также встречаться название города «Санкт-Петербург» или «Москва». Таким образом, с помощью операции <and> можно уточнить поиск, сузить его область, а по операции <or> расширить ее.

Кроме вышеперечисленных операций <and> и <оr> в поисковых запросах используются и другие средства. Эти операции составляют ядро любой поисковой системы и знание их достаточно для решения широкого класса задач. По мере того, как приобретается опыт, можно использовать более сложные элементы поисковых систем, позволяющие различать единственное и множественное число, строчные и заглавные буквы, контролировать частоту появления ключевых слов в документе, проводить статистический анализ и перекрестный поиск.

Существуют различные формы поиска:

в виде стандартного логического поиска,

в режиме меню с ответами на предлагаемые системой вопросы,

в виде формулировки задачи на естественном языке,

в технике вербальной формулировки задачи с речевым интерфейсом. Работа с поисковой системой начинается с соединения с сервером сети,

котороые предоставляет услуги информационного поиска. Затем следует шаг за шагом вводить задания на поиск, которые входят в предварительно составленный

55

стратегический план. После каждого шага необходимо просмотреть найденные документы, сохраняя их по мере необходимости. Можно сохранять документы без их просмотра, что особенно важно для больших документов, что минимизирует оплаченного время доступа в Интернет. После сохранения документов и отключения их можно просмотреть и проанализировать. Просмотрев результаты, можно модифицировать стратегию поиска, если она была не удачной, составить новый план и новые задания на поиск и повторить процедуру поиска.

Типичные задачи поиска.

Ктипичным задачам поиска относятся:

Поиск информации о людях и организациях

Поиск информационного ресурса;

Поиск документов на информационных ресурсах.

Для решения первых двух задач следует различить адреса информационного ресурса и адрес документа. Поиск адресов ресурсов осуществляется либо для поиска документов на заданную тему, либо для поиска людей и организаций в сети и информации о них.

Системы поиска людей и организаций характеризуются двумя моментами: большинство информационных ресурсов перенесено на Web-сервера и в них размещается информация о людях и организациях. Арес электронной почты остается доминирующим поисковым атрибутом для многих сервисов этого типа. Источником пополнения баз данных о людях становятся материалы телеконференций, Web-сервера, регистрация пользователей на раздичных информационных системах, представление собственных домашних страниц пользователей, регистрация в ICQ системе, подписка на списки рассылки и т.д.

Следует различать два типа поиска White-поиск и Yellow-поиск.

1.Под White-поиском понимается поиск адреса абонента по его имени, фамилии, названию, т.е. по ключевым признакам.

2.Yellow-поиск – это поиск абонентов по иным признакам, охваченных какой-либо классификацией, т.е. по косвенным признакам (по роду деятельности, по географическому признаку).

Типичными задачами поиска в этом случае являются следующие:

1.white-поиск телефона и почтового адреса конкретного человека;

2.white-поиск телефона и почтового адреса конкретной организации;

3.поиск абонента по его телефону и почтовому адресу;

4.yellow-поиск человека (с нахождением его телефона и почтового адреса);

5.yellow-поиск организации (с нахождением ее телефона и почтового

адреса); Адрес электронной почты лица или организации используются для

идентификации владельца. Такие адреса индексируются поисковыми системами и доступны через поисковые системы общего назначения. Адреса электронной почты накапливаются и в специальных системах поиска людей и организаций. Недостаток поиска заключается в том, что при получении почтового адреса допускается регистрация пользователя под псевдонимом.

Средства поиска людей и организаций

Сетевые телефонные справочники.

56

Основные средства поиска:

1.Оn-line универсальные телефонный справочники White Pages;

2.Оn-line универсальные системы Yellow Pages.

ВYellow Pages для поиска используются признаки:

business type, activity sector - область деятельности, отрасль;

products & services - производимая продукция, оказываемые услуги;

business name, company - наименование предприятия, фирмы, организации.

Примеры телефонных справочников White Pages.

1.http://www.c2.net/~buttle/tel. Метасправочник телефонных справочников по всему миру. Указывает преимущественно на большие универсальные телефонные справочники, поддерживаемые телефонными компаниями.

2.http://wyp.net/info/search/NA.html. Телефонный справочник White Pages

для США и Канады.

3.http://www.switchboard.com. Телефонный справочник США (White Pages).

4.http://www.yahoo.com/search/people. Yahoo People Search - телефонный справочник США (White Pages).

5.gopher://gopher.nd.edu:70/11. Phonebooks - телефонный справочник организаций США (государственных органов, учебных заведений, научных организаций).

6.http://www.procd.com. Содержит более 100 ссылок на телефонные справочники колледжей и университетов по всему миру.

Примеры телефонных справочников Yellow Pages. Наиболее известны следующие справочники:

http://www.telephonebook.com. Телефонный справочник бизнес-организаций

США.

http://www.databaseamerica.com. Телефонный справочник Yellow Pages. http://www.yellow.com. Телефонный справочник и справочник www-адресов. http://bigyellow.com. Business Yellow Pages. Позволяет искать по типу и по

наименованию бизнеса.

http://www.europages.com. Справочник по Европе. Позволяет искать по типу бизнеса и по наименованию бизнеса, а также по выпускаемой продукции, услугам.

Существуют системы Yellow Pages с WWW-адресами, которые содержат ссылки на WWW-сервера различных организаций. Организации рассортированы по роду деятельности, по выпускаемой продукции и оказываемым услугам, по географическому признаку, по алфавиту. Примером таких систем являются:

http://www.gnn.com. Одна из первых и наиболее известных систем Yellow Pages для WWW-адресов. Имеет универсальную иерархическую классификацию, а также алфавитный список тем и алфавитный список серверов (White Pages).

http://www.yellow.com. Известная система Yellow Pages. Каждая ссылка снабжена комментарием с названием организации, почтовым адресом, телефоном, факсом, телексом.

http://www.directory.net. Система поиска по ключевым словам, поддерживающий операции "и", "или".

Система поиска Four11.

Популярностью в Интернет среди пользователей Европы и Северной Америки пользуется служба поиска адресов электронной почты Four11

(http://www.four11.com, http://people.yahoo.com/). Служба решает две задачи:

57

Поиск адресов электронной почты;

Поиск телефонов.

Система может искать адресата по имени (First Name) и фамилии (Last Name). Для ограничения круга поиска целесообразно вводить имя домена, в котором возможно находится почтовый сервер адресата.

Система поиска WHOIS.

Система WHOIS представляет возможность поиска адресов электронной почты, почтовых адресов и номеров телефонов пользователей сети. Эта система снабжает информацией о сетях, об организациях, работающих в сети, о доменах и станциях. Регистрационная служба Интернет поддерживает базу данных, содержащую информацию по сетям, известную как база данных InterNIC. В ней хранятся имена администраторов и контактных лиц по техническим вопросам для зарегистрированных доменов. Информация, хранящаяся в этих базах, оказывается доступной через использование WHOIS-серверов, которые получают запросы от клиентов и используют WHOIS-протокол. Имена при регистрации доменов и при выдаче IP-адресов автоматически вводятся в базу данных. В системах UNIX аналог этой службы предоставляет информацию, о том, кто работает в данный момент в каждой из подключенных к сети машин.

Системы поиска FRED, Finger, Netfind.

FRED - система поиска информации о пользователях, сходная с WHOIS. Пользователи в архивах Интернет идентифицируются уникальным образом, и им присваюваются цифровые псевдонимы. Доступ к системе осуществляется через протокол telnet посредством подключения к серверу wp.psi.net. В качестве идентификатора нужно ввести слово FRED. После этого появляется приглашение FRED> и можно приступать к работе. Система имеет систему команд, основная из которых whois.

Система Finger – это пpогpамма, которая возвpащает инфоpмацию о пользователях, котоpые в данный момент находятся в системе на удаленной машине. В качестве паpаметpа finder тpебует <имя пользователя> или <имя машины>. Если не указано имя пользователя, будет выдана инфоpмация обо всех пользователях, работающих в данный момент вpемени.

Netfind выполняет функции системы White pages. Если задать имя лица, работающего в Интернет и описание места его работы, Netfind попытается установить телефон и электронный адрес данного лица. В процессе поиска просматриваются базы данных доменов и хостов сети. Netfind использует протоколы SMTP и программу finger и может вести поиск по ключевому слову, указывающему, где данное лицо работает.

Информационно-поисковые системы.

Одним из способов поиска информации является применение информационно-поисковых систем. Такие системы посещают информационные веб-ресурсы, сканируют документы, хранящиеся на них, индексируют и заносят их описания в собственные базы данных.

58

Индексирование – это оптимизация поиска данных в информационном пространстве по различным критериям путем ведения индексов. Характеристиками индексирования являются:

время поиска,

объем индексной информации,

время модификации индексных таблиц и т.д. Поисковые системы обычно состоят из трех компонент:

1.Программа-сканер (агент, паук, кроулер, робот), которая сканирует сеть

исобирает информацию, а также выполняет ряд дополнительных функций: ведет базы данных, создает «зеркала» информационных ресурсов, ведет поиск информационных ресурсов и т.д.;

2.База данных, которая содержит всю информацию, собираемую сканерами;

3.Поисковый механизм для интерфейса взаимодействия с БД.

Существуют метапоисковые системы, которые не обладают собственной индексной базой данных, но выступают в качестве шлюза, который передает запросы на поисковые системы и возвращает результаты поиска.

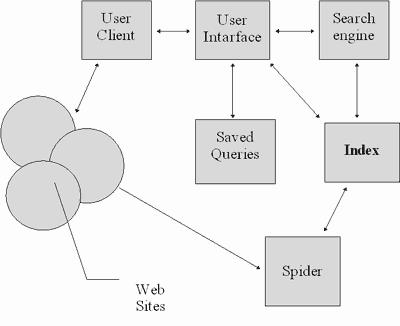

Типовая схема информационно-поисковой Web-системы (Рис 3) включает в

себя:

1.Браузер (client) - программа просмотра информационного ресурса;

2.Интерфейс пользователя (user interface) - способ общения пользователя с поисковым механизмом системы, т.е. с системой формирования запросов и просмотров результатов поиска.

3.Поисковый движок (search engine) – подсистема трансляции запроса пользователя, который подготавливается на информационно-поисковом языке, в формальный запрос системы, поиска ссылок на информационные ресурсы и выдачи результатов этого поиска пользователю.

4.Индексный каталог (index database) - это основной массив данных информационно-поисковой системы. Он служит для поиска адреса информационного ресурса. Архитектура устроена таким образом, чтобы

59

поиск происходил максимально быстро и при этом можно было оценить ценность найденных информационных ресурсов.

5.Запросы пользователя (queries) сохраняются в его личной базе данных. На отладку каждого запроса уходит время, поэтому важно хранить запросы в кеш-памяти.

6.Робот-индексировщик (index robot) – программа, которая служит для сканирования Интернет и поддержки базы данных индекса в актуальном состоянии. Программа является источником информации о состоянии информационных ресурсов сети.

7.Информационный Web-ресурсы (www sites) - это информационные

ресурсы, просмотр которых обеспечивается программами просмотра. Рассмотрим назначение и принцип построения компонент более подробно Cредства сканирования используются для сбора информации о документах в

Интернет. Это специальные программы, которые занимаются поиском страниц, извлекают гипертекстовые ссылки на этих страницах и автоматически индексируют информацию, которую они находят, для построения базы данных. Каждый поисковый механизм имеет набор правил сбора документов. Средства сканирования можно разделить на следующие:

1.Агенты – «интеллектуальные» поисковые средства. Они могут искать cайты заданной тематики и возвращать их списки, отсортированные по посещаемости. Агенты могут обрабатывать содержание документов, находить и индексировать другие информационные ресурсы. Они могут также быть запрограммированы для извлечения информации из баз данных. Некоторые из агентов индексируют каждое слово во встречающемся документе, другие индексируют только наиболее часто встречаемые или важные слова в документе, индексируют размер документа и число слов в нем, название, заголовки и подзаголовки и т.д.

2.Пауки – осуществляют общий поиск информации. Они сообщают о содержании найденного документа, индексируют его и извлекают итоговую информацию. Также они просматривают заголовки, ссылки и посылают проиндексированную информацию базе данных поисковой машины.

3.Кроулеры просматривают только заголовки документов и возращают ссылки на данные документы.

4.Роботы запрограммированы так, чтобы переходить по cсылкам различной глубины вложенности, выполнять индексацию и проверять ссылки в документе. Недостатком их использования является то, что они могут застревать в циклических гиперссылках. Робот перемещается по сети, запрашивает документ и рекурсивно возвращает все документы, на которые данный документ ссылается. Роботы используют стандартные cетевые протоколы. Роботы могут использоваться для выполнения задач, таких как статистический анализ, обслуживание гипертекстов (удаление мусора), исследование ресурсов, создание «зеркалов» архивов.

Создание «зеркалов» - механизм поддержания архивов информационных ресурсов. Зеркало рекурсивно копирует полное дерево каталогов информационного ресурса, и затем регулярно обновляет те документы, которые изменились или были добавлены. Это позволяет распределить запросы пользователей между несколькими территориально удаленными информационными ресурсами, перенаправить информационные ресурсы в случае отказа информационного ресурса, обеспечить быстрый и дешевый доступ к ближайшему ресурсу, автономный доступ.

60