- •Карондеев а.М. Козлов а.А. Силков а.А. Сложение по модулю в блочном шифровании

- •Введение

- •Линейные статистические аналоги сложения по модулю

- •Особенности использования линейных статистических аналогов при анализе блочных шифров

- •Нелинейные статистические аналоги сложения по модулю

- •Криптоанализ на основе нелинейных статистических аналогов

- •Описание метода криптоанализа

- •Оценка сложности

- •Использованная литература

-

Особенности использования линейных статистических аналогов при анализе блочных шифров

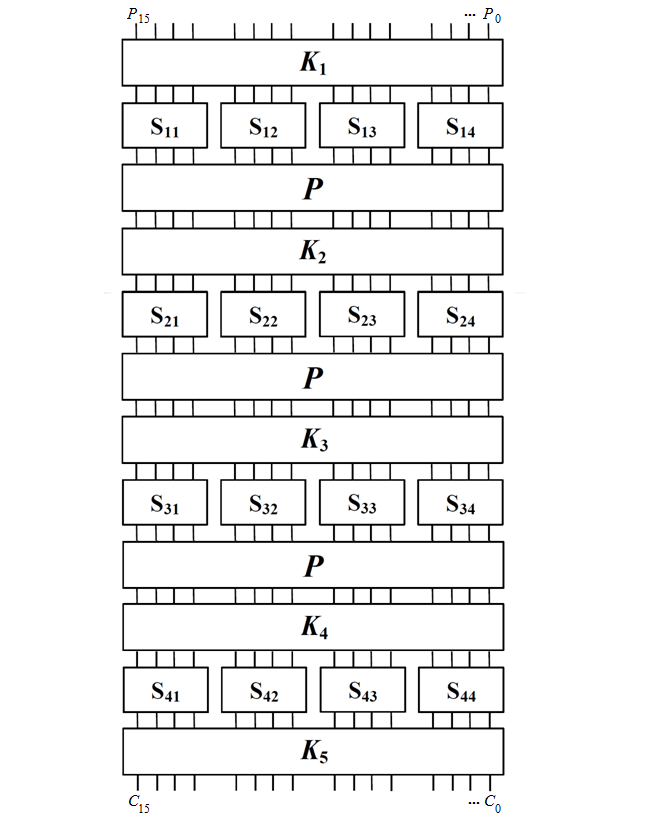

Для примера рассмотрим один из классических блочных шифров, а именно SP-сеть с размером блока 16 бит и 4 раундами шифрования. Каждый цикл, кроме последнего, состоит из 3 операций (Рисунок 2):

-

Смешение информационного блока с подключом

-

Нелинейное преобразование, реализуемое слоем S-блоков

-

Линейное преобразование, реализуемое P-блоком

В последнем раунде отсутствует P-блок и на выходе производится с подключом (Рисунок 2). Ключ состоит из 80 бит, разбитых на 5 подключей по 16 бит каждый. В качестве операции смешения с подключом будем использовать сложение mod 2n.

Все P-блоки описываются таблицей 5:

Таблица 3

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Все S-блоки описываются таблицей 6:

Таблица 4

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

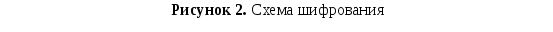

Обозначим,

через

– j-тый

бит входа в i-тый

блок смешения с подключом,

через

– j-тый

бит входа в i-тый

блок смешения с подключом,

через

– j-тый

бит выхода из i-того

блока смешения с подключом, а через

– j-тый

бит выхода из i-того

блока смешения с подключом, а через

– j-тый

бит выхода из i-того

слоя S-box.

– j-тый

бит выхода из i-того

слоя S-box.

Рисунок 3. Блок смешения с подключом

Будем считать, что нам известно достаточное количество пар открытый текст – шифртекст полученных на одном ключе, который необходимо восстановить.

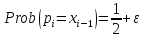

Важной особенностью является то, что ключ фиксирован и операция смешения с подключом по сути представляет собой сложение с константой. Поэтому полученные ранее оценки для линейной аппроксимации сложения не работают, так как были получены из предположения, что оба слагаемых выбираются случайно равновероятно, а это условие не выполняется при фиксированном ключе. Более того справедливо следующие утверждения:

Утверждение 5.

Для

любого

и любого фиксированного

и любого фиксированного

,

где

,

где

причем обе границы достигаются на ключах

причем обе границы достигаются на ключах

и

и

соответственно.

соответственно.

Доказательство.

При

перенос в i-тый

разряд никогда не происходит, а мы

считаем, что он происходит при

перенос в i-тый

разряд никогда не происходит, а мы

считаем, что он происходит при

.

Так как функция

.

Так как функция

линейна и как следствие равновесна, при

данной аппроксимации мы ошибемся в

половине случаев.

линейна и как следствие равновесна, при

данной аппроксимации мы ошибемся в

половине случаев.

При

перенос в i-1-ый

разряд никогда не происходит, а перенос

в i-тый

разряд полностью определяется значением

перенос в i-1-ый

разряд никогда не происходит, а перенос

в i-тый

разряд полностью определяется значением

■.

■.

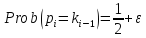

Утверждение 6.

Для

любого

и любого фиксированного

и любого фиксированного

,

где

,

где

причем обе границы достигаются на ключах

причем обе границы достигаются на ключах

и

и

соответственно.

соответственно.

Доказательство.

При

перенос в i-1-ый

разряд никогда не происходит, а перенос

в i-тый

разряд полностью определяется значением

перенос в i-1-ый

разряд никогда не происходит, а перенос

в i-тый

разряд полностью определяется значением

,

а мы считаем, что он есть всегда. Так как

функция

,

а мы считаем, что он есть всегда. Так как

функция

линейна и как следствие равновесна, при

данной аппроксимации мы ошибемся в

половине случаев.

линейна и как следствие равновесна, при

данной аппроксимации мы ошибемся в

половине случаев.

При

перенос в i-тый

разряд никогда не происходит, как мы и

предполагаем ■.

перенос в i-тый

разряд никогда не происходит, как мы и

предполагаем ■.

Утверждения

5, 6 можно усилить, а именно при изменении

от

от

до

до

монотонно возрастает от 0.5 до 1, а

монотонно возрастает от 0.5 до 1, а

монотонно убывает от 1 до 0.5, а также при

изменении

монотонно убывает от 1 до 0.5, а также при

изменении

от

от

до

до

монотонно убывает от 1 до 0.5, а

монотонно убывает от 1 до 0.5, а

монотонно возрастает от 0.5 до 1 (Рисунок

4). Что легко доказывается сопоставлением

случаев, когда действительно происходит

перенос, с функциями

монотонно возрастает от 0.5 до 1 (Рисунок

4). Что легко доказывается сопоставлением

случаев, когда действительно происходит

перенос, с функциями

и

и

соответственно.

соответственно.

------------------------------------------------------

ЗДЕСЬ ДОЛЖЕН БЫТЬ РИСУНОК 4

------------------------------------------------------

Учитывая

то, что на фиксированном заранее не

известном ключе рассмотренные ранее

соотношения в худшем случаи, будут

выполняться с вероятностью 0.5 ( )

из чего следует, что они не применимы

для проведения линейного криптоанализа

в чистом виде. Однако учитывая тот факт,

что наихудший случай соответствует

ключу специального вида, а также

монотонность изменения вероятности

выполнения аппроксимации при изменении

ключа, в случаи возникновения неуспеха

при проведении линейного криптоанализа

с использованием данных соотношений

можно получить некую информацию о ключе.

)

из чего следует, что они не применимы

для проведения линейного криптоанализа

в чистом виде. Однако учитывая тот факт,

что наихудший случай соответствует

ключу специального вида, а также

монотонность изменения вероятности

выполнения аппроксимации при изменении

ключа, в случаи возникновения неуспеха

при проведении линейного криптоанализа

с использованием данных соотношений

можно получить некую информацию о ключе.