- •Часть 1.Теоретические вопросы строительства инфраструктуры Ethernet-провайдера.

- •Часть 3.Практические моменты создания и эксплуатации Ethernet-сетей в провайдинге.

- •Глава 2. Технологии локальных сетей.

- •Глава 3. Место Ethernet в провайдинге.

- •Глава 4. Понятие структурированных кабельных систем (скс).

- •Глава 5. Небольшие сети для офисов.

- •Глава 6. Домашние (территориальные) сети.

- •Глава 7. Электрическая среда передачи данных.

- •Глава 8. Оптическая среда передачи данных.

- •Глава 9. Сетевые протоколы.

- •Глава 9 | «« Назад|Оглавление|Вперед »»

- •Глава 10. Активные устройства.

- •Глава 1. Прокладки "воздушек".

- •Глава 2. Размещение активного оборудования и кабелей внутри зданий.

- •Глава 3. Работа с оптоволокном.

- •Глава 4. Электропитание и заземление.

- •Глава 5. Смежные технологии передачи данных. Обзор.

- •10Base-t4

- •Глава 6. Безопасность в локальных сетях.

- •Vlan'ы, использующие группировку портов.

- •Часть 2. Глава 6 | «« Назад|Оглавление|Вперед »»

- •Глава 7. Экономика и управление Ethernet-провайдера.

- •Глава 7. Главное - это абонент.

- •Глава 1. Введение в правосвязие.

- •Глава 2. Операторы и государство.

- •1. Подготовительные мероприятия

- •2. Уведомление о начале работ

- •3. Строительно-монтажные работы

- •4. Организационная готовность оператора к оказанию услуг связи

- •5. Создание и организация работы рабочей комиссии по приемке в эксплуатацию законченного строительством объекта связи

- •6. Заключение Госсвязьнадзора

- •7. Инженерная бюрократия

- •1. Компетенция органов, уполномоченных в области связи.

- •2. Разрешения на эксплуатацию.

- •1. Общие данные

- •2. Основные технологические решения

- •3. Архитектурно-строительные решения

- •4. Инженерное оборудование, сети и системы

- •5. Мероприятия по охране труда и технике безопасности

- •6. Воздействие на окружающую среду

Глава 6. Безопасность в локальных сетях.

Тсс… Враг подслушивает.

Большинство людей, использующих какую-либо систему передачи данных, хотят изолировать информацию от окружающих.

|

|

Этот вопрос важен даже при использовании локальной корпоративной сети, не говоря уже об Интернет. Проблема далеко не новая, и сейчас администратор ЛВС имеет в своем арсенале достаточно возможностей обеспечения приватности как данных компьютера пользователя, так и сетевого трафика. Для этого он может управлять рабочими станциями и другими активными устройствами, контролировать физическую топологию сети, в крайнем случае, применять различные административные меры.

Доступ в публичный Интернет так же может быть ограничен узкими рамками. Для этого применяют специальные брандмауэры, сетевые экраны и другие средства ограничения доступа и обнаружения сетевых атак. В крайнем случае, шлюз (firewall) может быть настроен пропускать только один протокол (и только по одному порту), оставляя все прочие сервисы за пределами защищенной сети (демилитаризованной зоны).

|

|

Уязвимые точки сетей Ethernet.

Перед коммерческой сетью передачи данных задача обеспечения безопасности стоит намного более остро, чем в корпоративной сети. Как правило, нет никакой возможности контролировать узлы конечных абонентов, и необходимо пропускать все возможные типы протоколов передачи данных без ограничений.

|

|

Можно выделить несколько моментов, представляющих потенциальную опасность клиенту или оператору услуг.

Проникновение в сеть снаружи, из публичной сети Интернет.

Получение доступа к узлу внутри сети, угроза "от соседа".

Подделка учетных данных пользователем для получения несанкционированного доступа к ресурсам оператора;

Проникновение в сеть снаружи далеко не новая проблема. Надежной защиты от этого на сегодня нет вообще, и пользователей спасает низкая цена вопроса - едва ли кого-то могут заинтересовать частные пользователи. То есть, от непрофессионального взлома достаточно средств операционной системы и простейших персональных фаерволов, а серьезная атака слишком маловероятна.

В конце концов, пользователь сам должен заботиться о сохранении своих конфиденциальных данных, так как это не относится к сфере обязанностей оператора связи. Существуют предприятия, специально занимающиеся вопросами безопасности и защиты данных, но это отдельные (и весьма не дешевые) услуги.

Гораздо более опасна "внутренняя" угроза. Защита тут значительно слабее, и вдобавок для известного пользователя ("да это соседний магазин!") возможна ясная мотивировка "взлома" или "вредительства".

При этом надо сказать, что протокол Ethernet в своей основе не имеет механизмов защиты абонентов друг от друга. Он изначально создавался для связи пользователей внутри сети, а не предоставления закрытых каналов передачи данных. Соответственно задачи обеспечения даже самой минимальной безопасности фактически не ставились. Поэтому, в "классическом" Ethernet единственным способом отделения узлов друг от друга была установка сетевых экранов (брандмауэров), и разделение проходило на 3 (сетевом) уровне модели OSI.

В то же время, внутри ЛВС все устройства работают в единой среде на 2 (канальном) уровне, соответственно соседние узлы могут получить физический доступ к "чужим" кадрам, со всеми вытекающими из этого последствиями. Так, возможно устанавливать прямые соединения, "прослушивать", получать, и даже пропускать через свой фильтр "чужой" трафик.

Можно без преувеличения сказать, что некоммутируемый Ethernet вообще беззащитен. Все узлы физически получают все проходящие по сети кадры, и для этого не нужны специальные средства - достаточно простейшей программы "сниффера" (например, на Win-платформе широко известна программа NetXray, под юникс - tcpdump). При этом нешифрованные пакеты (в том числе ICQ, почта, IRC) могут совершенно свободно читаться соседом по сети.

В коммутируемой сети (построенной на неуправляемых коммутаторах) прямое прослушивание несколько затруднено, но защита все же недостаточна. Известно по крайней мере два простых способа перехвата кадров в такой ситуации. Это переполнение CAM-таблицы соответствие коммутатора (при этом он начинает работать подобно обычному хабу), и использование ложного ARP-сервера (в этом случае MAC-адрес атакующего узла замещает в САМ-таблице место граничного маршрутизатора).

Строго говоря, все эти проблемы присущи и передаче информации через Интернет. Операторы связи безусловно имеют доступ к нешифрованным сообщениям. Однако у них (кроме оговоренных законодательством обязанностей) значительно меньше мотивировка к "прослушиванию" сети.

С другой стороны, для провайдера ситуация то же не слишком удобна. Невозможность контролировать каждого пользователя в сети "по отдельности" означает, что сеть Ethernet фактически закрыта для надежного администрирования и управления. Оператор не может проконтролировать наверняка соответствие учетных данных и реального пользователя.

В простейшем случае, достаточно узлу сменить свой IP адрес на "соседский", и система учета трафика будет считать, что соединением пользуется "сосед", со всеми вытекающими из этого финансовыми последствиями для последнего. Контроль на уровне MAC-адреса то же не решает проблему - сменить его не многим сложнее, чем IP. А ведь только эти два адреса полностью характеризуют узел в обычной Ethernet-сети.

Хуже всего то, что при использовании большинства типов неуправляемых коммутаторов вполне возможна одновременная работа в сети двух узлов с одинаковыми IP и MAC адресам. Очевидно, что при этом большинство централизованных (установленных на маршрутизаторе) систем ограничения доступа не способно различить узлы, что открывает самые широкие возможности воровства трафика.

Не хотелось бы лишний раз описывать возможности такого рода (и особенно технические нюансы реализации), однако при желании всю необходимую информацию можно найти в Интернет, да и полигон для испытаний собрать по силам любому.

Можно применять различные методы контроля - от административной работы до профилактической проверки физического соответствия порта пользователю. Разумеется, это полумеры. Решить описанные выше задачи можно при помощи создания виртуального соединения (канала передачи данных, так или иначе "наложенного" на сеть), в котором можно задавать особые правила доступа к информации.

Остается добавить, что на сегодня существует много способов для достижения поставленной цели, что позволяет превратить Ethernet в мощный и недорогой транспортный инструмент. Однако их использование не слишком значительно, но неизбежно поднимает стоимость инфраструктуры передачи данных.

Способы создания виртуальных соединений.

Исторически телекоммуникационные технологии, и локальные сети развивались своими независимыми путями. Поэтому одна и та же проблема создания виртуальных соединений (виртуальных сетей) была фактически решена принципиально разными способами.

|

|

Поэтому (с некоторой долей условности), можно выделить два пути:

Телекоммуникационный. Предполагает создание виртуальных каналов (туннелей) "поверх" транспортного протокола (обычно IP или Ethernet). Узел-клиент, используя свои учетные данные, устанавливает соединение "точка-точка" с сервером доступа, и уже через этот вновь образованный канал осуществляет передачу/прием данных.

При этом как процедура авторизации, так и информационный обмен может быть зашифрован вся, либо частично (только заголовка и пароля авторизации).

Локальный. Строится на базе коммутируемого Ethernet с использованием виртуальных сетей (VLAN). Разделение происходит на уровне коммутатора, который имеет возможность выделять на канальном уровне одного или нескольких пользователей в группу по некоторым признакам (порту или МАС-адресу).

Твердой границы между способами нет (да и названия очень условны), так же возможно параллельное использование обеих технологий в одной сети передачи данных. Так же в настоящее время весьма спорным является вопрос наиболее удобной технологии.

С одной стороны, для домашних сетей "телекоммуникационный" вариант кажется проще, дешевле и даже привычнее (особенно провайдерам, знакомым с dial-up). С другой - корпоративный рынок ЛВС практически однозначно сориентирован на "локальное" регулирование отношений между пользователями. Поэтому окончательную точку в борьбе ставить рано.

На стороне VPN быстрорастущая производительность серверов и клиентских компьютеров, которые способны проводить шифрование трафика в реальном времени. Плюс легко доступные мощнейшие криптографические алгоритмы, взломать которые не по силам даже государственным службам безопасности.

В пользу VLAN говорит стремительно уменьшающаяся стоимость управляемых коммутаторов. Легко предположить, что через 1-2 года такие устройства полностью вытеснят неуправляемые модели, и позволят гибко и надежно управлять подключением абонента на самом удобном уровне - входном порту.

"Локальные" виртуальные соединения.

Рассмотрим подробнее "локальный" метод. По сути, он сводится к организации виртуальных сетей (иначе говоря, Virtual LAN, VLAN) "поверх" общего Ethernet'а при помощи специального активного оборудования ЛВС (коммутаторов).

|

|

Существует несколько способов построения виртуальных сетей. Ниже приведены три наиболее распространенных:

Группировка портов. Трафик каждого порта можно отнести к той, или иной виртуальной сети. Так же можно назначить на один порт несколько виртуальных сетей. При этом информация о таком VLAN содержится только непосредственно на коммутаторе, и по сети не передается.

Группировка МАС-адресов. В этом случае кадр относится к какой-либо Vlan на основании МАС-адреса (по специальной таблице, заполняемой администратором сети). Этот подход считается излишне трудоемким, устаревшим, и рассматривать его подробно не имеет особого смысла.

Использование дополнительных меток (тегов) в поле данных кадра Ethernet. Способ принят в качестве стандарта ieee 802.1q. При этом к кадру Ethernet добавляются два байта, которые содержат информацию по его принадлежности к Vlan, и о его приоритете (тремя битами кодируется до восьми уровней приоритета, 12 бит позволяют различать до 4096 Vlan, а один бит зарезервирован для обозначения кадров сетей других типов).

При одинаковом названии и области применения способы создания виртуальных сетей отличаются друг от друга кардинально, и требует рассмотрения в отдельных параграфах.

Организация VLAN с помощью тэгов.

Наиболее очевидным (но далеко не самым простым технически) способом разделения сетей будет присваивать каждому кадру Ethernet специальной метки (тэги), в соответствии с которым свитчи будут коммутировать их путь по сети. Для этого было придумано не мало корпоративных решений (ISL Cisco, VLT 3com), но в конце концов появился единый стандарт IEEE 802.1q, который в настоящее время можно считать общепринятым.

Тегированные кадры позволяют построить виртуальную сеть для каждого пользователя (или их группы). Связь между различными виртуальными сетями должна осуществляться на сервере (или коммутаторе 3-го уровня) посредством IP маршрутизации на 3-ем (сетевом) уровне модели OSI,

При этом создается полное ощущение, что каждый пользователь имеет свой свою выделенную линию (с негарантированной скоростью) до центрального узла, и подключен к отдельному сетевому адаптеру маршрутизатора.

Технически подобная схема выглядит следующим образом:

Каждый пользователь находится в своей, виртуальной сети (VLAN). Кадр, попадая от него в коммутатор, получает 2-х байтовую метку (тэг), которая назначена на данный порт. Он размещается в поле данных кадра Ethernet, из-за чего его длина увеличивается (и может быть неправильно обработана какими-либо устройствами). Далее кадр может пройти несколько свитчей, которые будут направлять его в соответствии с установленными правилами. В случае, если коммутатор не имеет функции распознавания тэгов, кадр будет обработан в соответствии с общими правилами коммутируемого Ethernet.

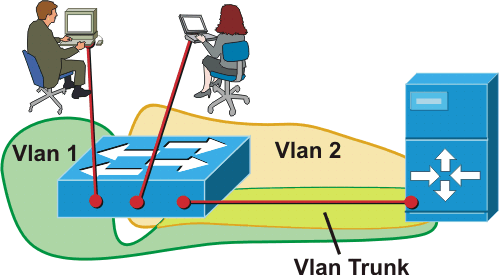

Можно выделить три типа порта. Входной, на котором тэги устанавливаются, выходной, на котором они убираются, и транковый, через который они передаются между активными устройствами (в одном физическом канале несколько виртуальных сетей). Таким образом может быть построена защищенная сеть очень больших размеров.

Нужно специально отметить, что имеется в виду именно транк (объединение) на уровне протокола. Дело в том, что такой термин может означать нечто совсем иное - а именно объединение портов в группу, для увеличения скорости передачи данных между двумя коммутаторами (или коммутатором и многопортовой сетевой картой). Такая линия с точки зрения пользователя выглядит как один более скоростной порт. Получается передача со скоростью 200, 300, 400... до 800 Мбит, соответственно, при объединении 2,3,4...8 портов.

Самое неудобное, что оба термина могут присутствовать одновременно не только в технической документации. На сгруппированных в транк портах может быть сконфигурирован транк нескольких VLAN. Поэтому нужно очень аккуратно использовать этот термин.

Рис. 6.1. Виртуальные сети на основе тэгов

Что нужно для работы по такой привлекательной схеме? Всего-то поддержку устройствами стандарта IEEE 802.1q, или собственного корпоративного аналога. При этом двух байт, добавленных в кадр Ethernet, вполне хватает для распознавания "своих" данных (и не только для этого).

Следует отметить, что VLAN может быть настроен как вручную, так и фирменными средствами производителя оборудования. Например, Cisco использует протокол VTP, который служит для распространения информацией о виртуальных сетях. Он позволяет вести их базу централизовано, и распространять ее по технологии клиент-сервер (несколько похоже на механизм DHCP).

Подобная система образования виртуальных сетей достаточно удобна. Но ее широкому распространению в области недорогих сетей мешает не только достаточно высокая стоимость подобного оборудования (на сегодня не менее $600 за устройство). Построение (и эксплуатация) подобных сетей требует высокой квалификации как инсталляторов решения, так и обслуживающего персонала.

Системному администратору необходимо хорошо понимать не только работу программного обеспечения, но логику использования Vlan. Наиболее простой пример - входной порт не может принадлежать сразу нескольким виртуальным сетям, так как коммутатор не в состоянии определить, какой тег присвоить пришедшему кадру (однако, это может быть реализовано на устройствах высшего уровня).

С другой стороны, цены на подобные модели быстро падают, веб-интерфейс становится проще, нагляднее, и можно предполагать, что в недалеком будущем использование возможностей VLAN будет обычным делом даже в самой небольшой сети.