- •1.1 Цели, предмет и задачи дисциплины информатика. Понятие и свойства информации.

- •1.1 Цели, предмет и задачи дисциплины информатика

- •1.2 Понятие и свойства информации

- •1.2 Информационные процессы: общая характеристика процессов сбора, передачи, обработки и накопления информации

- •1.3 Представление и измерение информации в пк

- •1. Системы счисления

- •2. Десятичная система счисления

- •3. Двоичная система счисления

- •4. Восьмеричная система счисления

- •5. Шестнадцатеричная система счисления

- •6. Кодирование информации

- •7. Кодирование текстовой информации

- •8. Кодирование графической информации

- •9. Кодирование звуковой информации

- •10. Единицы измерения данных

- •2.1 Основные принципы построения и функционирования пк. Аппаратные средства пк

- •1. Принцип работы пк

- •2. Основные блоки и дополнительные устройства пк

- •3. 1. Характеристики отдельных устройств

- •3. Клавиатура и ее составные части

- •Функции комбинаций нескольких клавиш

- •2.2 Контрольная работа № 1 (тестирование по блоку № 1,2)

- •7. Выберите правильный ответ, закончив следующее определение: «компьютеризация общества – это…»:

- •3.1 Программное обеспечение пк. Файловая система

- •1. Классификация программного обеспечения

- •1.1. Понятие программы, программного обеспечения. Классификация программного обеспечения.

- •Системные программы

- •Пакеты прикладных программ.

- •1.2. Системные программы пк.

- •1.3. Понятие интерфейса, меню, окна

- •2. Основные понятия файловой системы пк. Файлы и каталоги.

- •2.1. Файл.

- •2.2. Типы файлов

- •2.2.1. Файлы программ.

- •2.2.2. Файлы данных.

- •2.3. Имена файлов.

- •2.4. Запрещенные имена файлов.

- •Каталоги, имена каталогов, корневой и текущий каталог, имена логических устройств, текущий дисковод, полное имя файла.

- •3.1. Каталоги.

- •3.6. Текущий дисковод.

- •3.7. Полное имя файла.

- •3.8. Шаблоны имен файлов.

- •3.2 Основы защиты информации. Техника безопасности при работе на пк

- •3.3 Компьютерные сети. Поиск информации в компьютерных сетях

- •Потребности формирования единого мирового информационного пространства привели к созданию глобальной компьютерной сети Интернет.

- •Сеть состоит из связанных между собой пк.

- •Пк связаны между собой каналами связи.

- •Различные виды каналов

- •Работа сети осуществляется по протоколам

- •Терминологию глобальных вычислительных сетей (гвс) рассмотрим на примере Интернет

- •Уровень канала данных

- •Уровень канала данных -

- •Сетевой уровень протоколов –

- •Транспортный уровень протоколов

- •2.2. Адресация в интернет

- •2.3. Internet. Основные виды телекоммуникационных услуг.

- •2.3.1. Краткая история интернет.

- •Единый сетевой стандарт

- •Появление глобальной сети

- •2.3.2. Основные виды телекоммуникационных услуг.

- •Модель клиент—сервер

- •Единые стандарты на сервисы Интернет

- •Классические сервисы Интернет

- •Доступ к удаленному компьютеру (Telnet)

- •Передача файлов и файловые архивы (Ftp)

- •Электронная почта (e-mail)

- •Группы новостей Usenet

- •Всемирная паутина www

- •4. Поиск информации в интернет

- •1) Справочники (тематические каталоги) Интернет;

- •2) Поисковые системы общего назначения (индексные);

- •3) Специализированные поисковые системы.

- •Интерактивное общение в Интернет

- •Интернет - телефония

- •Мультимедиа технологии в Интернет

- •10. Закончите предложение: «Системные программы – это…»:

- •11. Закончите предложение: «Пакеты прикладных программ – это…»:

- •12. Закончите предложение: «Программа – это…»:

- •23. Выберите правильный ответ на вопрос: «Для чего предназначено прикладное программное обеспечение?»:

- •24. Закончите предложение: «Байт – это…»:

- •25. Закончите предложение: «Файл – поименованный набор…»:

3.6. Текущий дисковод.

Дисковод, с которым в настоящий момент работает пользователь, называется текущим.

3.7. Полное имя файла.

Так как в различных каталогах могут присутствовать файлы с одинаковыми именами, то для однозначного задания файла необходимо указать:

дисковод,

цепочку каталогов, содержащих файл (маршрут или путь)

имя файла

Таким образом, полное имя файла имеет вид

[ дисковод: ] [ путь\ ] имя файла

где [ ] - параметры в квадратных скобках могут опускаться.

Если дисковод не указан, то подразумевается текущий дисковод.

Если [ путь\ ] не указан, то подразумевается текущий каталог.

В целях сокращения записи путей для файлов используются специальные соглашения и обозначения. Так если цепочка каталогов начинается с некоторого имени, то поиск его начинается в текущем каталоге. Если же путь начинается с символа \, то поиск первого каталога в цепочке начинается от корневого каталога.

Одиночный символ \ - обозначает корневой каталог текущего диска.

Для обозначения каталога, непосредственного содержащего текущий каталог, используется обозначение " .. " (две точки). Сам текущий каталог может обозначаться символом " . " (точка)

3.8. Шаблоны имен файлов.

Для указания в одной записи сразу несколько файлов (там, где это имеет смысл) применяются шаблоны имен.

Символ * - обозначает любое число любых символов, допустимых в именах и типах файлов.

Символ ? - обозначает любой одиночный символ в именах и типах файлов.

Например,

*.exe - все файлы с расширением exe;

abс??.txt - все файлы, которые начинаются с ABC и не более

5-ти символов.

Итак, при рассмотрении третьего и четвертого вопроса данной лекции, даны базовые понятия файловой системы - файл и каталог.

Каждый файл имеет имя, зарегистрированное в каталоге - оглавлении файлов.

Папка (каталог) доступна пользователю - ее можно просматривать, переименовывать зарегистрированные в нем файлы, переносить их содержимое на новое место и удалять.

Папка (каталог) имеет собственное имя и может хранится в другой папке наряду с обычными файлами, так образуется иерархические файловые структуры.

Для персональных компьютеров файловая система в определенной степени является сердцевиной всего системного программного обеспечения.

3.2 Основы защиты информации. Техника безопасности при работе на пк

ВВЕДЕНИЕ

Защита информации – комплекс мер, направленных на предотвращение утраты, воспроизведение и модификации данных.

Эффективная защита информации является необходимым условием развития современных информационных технологий. В вычислительной технике понятие безопасности является весьма широким. Оно подразумевает и надежность работы компьютера, и сохранность ценных данных, и защиту информации от внесения в нее изменений неуполномоченными лицами, и сохранение тайны переписки в электронной связи.

1. ОСНОВНЫЕ СВЕДЕНИЯ О ЗАЩИТЕ ИНФОРМАЦИИ

Сведения о защите информации регламентируются следующими законами:

Закон РФ от 25 января 1995 г. N 24-ФЗ "Об информации, информатизации и защите информации"

Закон РФ от 21 июля 1993 г N 5485-1 "Закон о государственной тайне",

Согласно этим законам определим следующие понятия:

Информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления;

Государственная тайна - защищаемые государством сведения

в области его военной,

внешнеполитической,

экономической,

разведывательной, система защиты

контрразведывательной и оперативно - розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации;

3. Система защиты государственной тайны - совокупность органов защиты государственной тайны, используемых ими средств и методов защиты сведений, составляющих государственную тайну, и их носителей, а также мероприятий, проводимых в этих целях;

4.Цели защиты:

предотвращение утечки, хищения, утраты, искажения, подделки информации;

предотвращение угроз безопасности личности, общества, государства;

предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового режима документированной информации как объекта собственности;

защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

g. обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Разумеется, во всех цивилизованных странах на страже безопасности граждан стоят законы, но в сфере вычислительной техники правоприменительная практика пока развита недостаточно, а законотворческий процесс не успевает за развитием технологий, поэтому надежность работы компьютерных систем во многом опирается на меры самозащиты. Для того, чтобы у Вас не возникло желание попробовать себя на хакерско-кракерском поприще, прочтите следующий фрагмент:

СТАТЬЯ 273 Уголовного Кодекса Российской Федерации: «Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами — наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев». Те же деяния, повлекшие по неосторожности тяжкие последствия, — наказываются лишением свободы на срок от трех до семи лет.

Средства защиты информации - ТЕХНИЧЕСКИЕ, КРИПТОГРАФИЧЕСКИЕ, ПРОГРАММНЫЕ и другие средства, предназначенные для защиты сведений, составляющих государственную тайну, средства, в которых они реализованы, а также средства контроля эффективности защиты информации.

1.1. ТЕХНИЧЕСКИЕ СРЕДСТВА.

Технические средства – это такие средства, которые позволяют ограничить доступ к информации определенному кругу людей при использовании технических средств, для этого на мыши или клавиатуре устанавливают идентификаторы.

1.2. КРИПТОГРАФИЧЕСКИЕ СРЕДСТВА.

Криптография (шифрование) – наука о защите данных и предотвращении их получения несанкционированной стороной. Исходное сообщение называется открытым текстом, а зашифрованное - шифротекстом, или криптограммой. К документу применяется некий метод шифрования (назовем его ключом), после чего документ становится недоступен для чтения обычными средствами. Его может прочитать только тот, кто знает ключ. Если в процессе обмена информацией для шифрования и чтения пользуются одним и тем же ключом, то такой криптографический процесс является симметричным. Основной недостаток симметричного процесса заключается в том, что, прежде чем начать обмен информацией, надо выполнить передачу ключа, а для этого опять таки нужна защищенная связь, то есть проблема повторяется, хотя и на другом уровне.

Поэтому в настоящее время в Интернете используют несимметричные криптографические системы, основанные на использовании не одного, а двух ключей. Происходит это следующим образом. Компания для работы с клиентами создает два ключа: один — открытый (public — публичный) ключ, а другой — закрытый (private — личный) ключ. На самом деле это как бы две «половинки» одного целого ключа, связанные друг с другом.

Ключи устроены так, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой (не той, которой оно было закодировано). Таким образом, секретной частью ключа владеет только одна сторона и в передаче секретного ключа другой стороне нет необходимости.

Рассмотрим очень простой пример шифрования и дешифрования информации.

«…умею ли я находить с помощью электронно-вычислительной машины значения функций, а также объемы многогранников?!» Фраза, которую вы только прочитали, замечательна тем, что в ней встречаются все буквы русского алфавита, запятая, точка, дефис, пробел, восклицательный и вопросительный знаки. Именно такие фразы используются для шифровки и дешифровки сообщений и называются ключевыми. При шифровании каждый символ текста заменяется на номер этого символа в ключевой фразе. Если какой-нибудь символ в ключевой фразе встречается несколько раз (например, в нашей фразе буква «а» стоит на 15, 60, 68, 83,86 и 105 позициях), то договариваются в качестве символа брать наименьшее из этих чисел (так буква «а» имеет код 15). При дешифровке последовательность чисел, кодирующая символы зашифрованного сообщения, заменяется на символы из ключевой фразы. Например, расшифруем сообщение

61 10 75 38 17 44 36 15

61 символ ключевой фразы – буква «ш»

10 символ ключевой фразы – буква «и»

75 символ ключевой фразы – буква «ф» и т.д. заменим все числа на символы из ключевой фразы и получим слово «шифровка».

На методах криптографии основана аутентификация (проверка подлинности) – процесс надежного определения подлинности поддерживающих связь компьютеров, то есть гарантируется, что нападающий или прослушивающий сеть не сможет получить информацию, нарушающую права граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах. В настоящее время активно развивается и внедряется как средство защиты информации биометрическая аутентификация. Ее суть в том, что каждый человек индивидуален, имеет особенности поведения и некоторые физические характеристики (отпечатки пальцев, особенности речи, ритм работы на клавиатуре и т.д.), свойственные только ему. Эти свойства личности используются для ее идентификации: при регистрации пользователь должен продемонстрировать один или несколько раз свои характерные признаки, эти признаки регистрируются как контрольный образец, шифруются с использованием математических методов и хранятся в электронном виде. В зависимости от совпадения или несовпадения совокупности предъявленных признаков с зарегистрированными в контрольном образе, их предъявивший признается законным пользователем или нет.

1.3. ПРОГРАММНЫЕ СРЕДСТВА

Основным средством защиты информации является резервное копирование наиболее ценных данных. В случае утраты информации по любой из причин жесткие диски переформатируются и подготавливаются к новой эксплуатации. Резервные копии конфиденциальных данных сохраняются на внешних носителях, которые хранятся в сейфах, желательно в отдельных помещениях.

Средствами защиты информации являются антивирусные программы.

2. СРЕДСТВА АНТИВИРУСНОЙ ЗАЩИТЫ

КОМПЬЮТЕРНЫЕ ВИРУСЫ — это программный код, встроенный в программную среду ПК и предназначенный для выполнения несанкционированных действий на компьютере.

Программа, внутри которой находится вирус, называется зараженной.

Вирусы можно разделить на классы по следующим признакам:

ПО СРЕДЕ ОБИТАНИЯ ВИРУСА: на сетевые, файловые и загрузочные.

- СЕТЕВЫЕ вирусы распространяются по компьютерной сети,

- ФАЙЛОВЫЕ внедряются в выполняемые файлы,

- ЗАГРУЗОЧНЫЕ - в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий системный загрузчик винчестера (Master Boot Record).

Существуют сочетания - например, файлово - загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы и часто применяют оригинальные методы проникновения в систему.

ПО СПОСОБУ ЗАРАЖЕНИЯ СРЕДЫ ОБИТАНИЯ: делятся на резидентный и нерезидентный.

- РЕЗИДЕНТНЫЙ вирус при заражении (инфицировании) ПК оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к объектам заражения и внедряется в них.

Резидентные вирусы находятся в ОП и являются активными вплоть до выключения или перезагрузки компьютера.

- НЕРЕЗИДЕНТНЫЕ вирусы – не остаются в ОП после завершения работы программы – переносчика. Эти вирусы действуют только при запуске зараженной программы. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Считается, что никакой вирус не в состоянии вывести из строя аппаратное обеспечение компьютера. Однако бывают случаи, когда аппаратное и программное обеспечение настолько взаимосвязаны, что программные повреждения приходится устранять заменой аппаратных средств. Так, например, в большинстве современных материнских плат базовая система ввода-вывода (BIOS) хранится в перезаписываемых постоянных запоминающих устройствах (так называемая флэш-память). Возможность перезаписи информации в микросхеме флэш-памяти используют некоторые программные вирусы для уничтожения данных BIOS. В этом случае для восстановления работоспособности компьютера требуется либо замена микросхемы, хранящей BIOS, либо ее перепрограммирование на специальных устройствах, называемых программаторами.

2.2. МЕТОДЫ ЗАЩИТЫ ОТ КОМПЬЮТЕРНЫХ ВИРУСОВ

Существуют ТРИ РУБЕЖА ЗАЩИТЫ от компьютерных вирусов:

• предотвращение поступления вирусов;

• предотвращение вирусной атаки, если вирус все-таки поступил на компьютер;

• предотвращение разрушительных последствий, если атака все-таки произошла.

Существуют три метода реализации защиты:

• программные методы защиты;

• аппаратные методы защиты;

• организационные методы защиты.

Программные средства.

Резервное копирование

Регулярное сканирование жестких дисков в поисках компьютерных вирусов

Контроль за изменением размеров и других атрибутов файлов

Контроль за обращениями к жесткому диску.

Средства аппаратной защиты.

Так, например, простое отключение перемычки на материнской плате не позволит осуществить стирание перепрограммируемой микросхемы ПЗУ (флэш-BIOS), независимо от того, кто будет пытаться это сделать: компьютерный вирус, злоумышленник или неаккуратный пользователь.

3. Организационные средства защиты.

К организационным средствам защиты относятся инструкции и предписания, ограничивающие допуск к техническим средствам и секретным документам лиц, не имеющим допуска на право работы с секретной информацией, а также инструкции о не разглашении тайны теми лицами, кто имеет доступ к подобной информации.

2.3. АНТИВИРУСНЫЕ ПРОГРАММЫ.

Для обнаружения и обезвреживания вирусов используются антивирусные программы.

Сканер NOD 32 – антивирусный сканер с графическим интерфейсом. Программа запускается по запросу пользователя или по расписанию и производит антивирусную проверку компьютера.

2.3.1.ЭКРАННЫЙ ИНТЕРФЕЙС

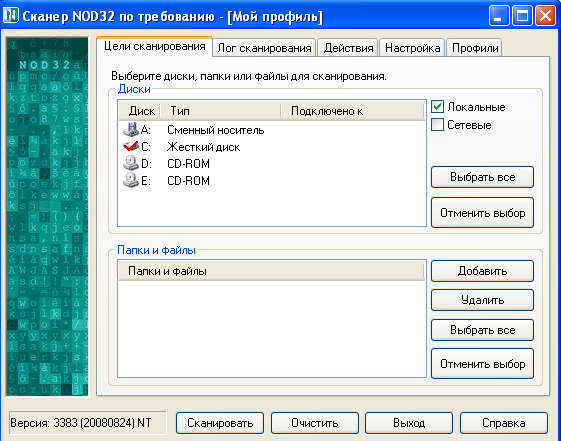

В этом окне формируется задание на сканирование, а также осуществляется вызов основных настроек сканера.

Файловая система представлена в нижней части окна (Папки и файлы). При необходимости ее можно развернуть вплоть до каталогов любого уровня в виде иерархического дерева следующим образом: нажмите на кнопку Добавить. В появившемся окне нажните на кнопку Папка....

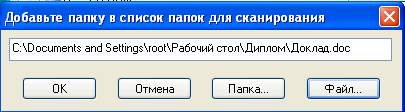

Если такой уровень подробности недостаточен, нажмите на кнопку Файлы.... В появившемся окне в строке Папка найдите и выберите папку нужную Вам, а в ней файл, который Вы хотите проверить, выделите его (1щл), нажмите кнопку Открыть. Окно «Добавьте папку в список папок для сканирования» будет иметь вид:

Нажмите кнопку ОК, в нижней части окна Папки и файлы появится полное имя выбранного файла, выделите его 1ЩЛ, нажмите кнопку Сканировать. Процедуру по выбору файлов можно повторить.

2.3.2. АНТИВИРУСНАЯ ПРОВЕРКА

Немедленно после запуска программа при настройках по умолчанию проводит антивирусное сканирование оперативной памяти и файлов автозапуска Windows.

Сканирование остальных объектов файловой системы производится по запросу пользователя.

Для того чтобы приступить к сканированию выбранных объектов, нажмите на кнопку Сканировать в нижней части окна.

По умолчанию наряду с выбранными объектами проверяются подкаталоги всех выбранных каталогов и логических дисков и загрузочные сектора всех логических дисков, на которых выбран хотя бы один каталог или файл, а также главные загрузочные сектора соответствующих физических дисков.

По умолчанию программа определяет среди выбранных файлов те, которые по своей внутренней структуре могут являться носителями вирусов, и файлы с расширениями, характерными для исполняемых файлов и других файлов-"вирусоносителей".

Вызов программы NOD 32: ¯ ПУСК –– ¯ВСЕ ПРОГРАММЫ – ¯ Eset – ¯ NOD 32

Порядок работы с программой NOD 32:

- для проверки диска - 2ЩЛ на диске - ¯ Сканировать.

- для проверки папки – (процедуру проверки папки мы описали ранее) в пункте 2.3.1.

- для проверки файла – (процедуру проверки файла мы описали ранее) в пункте 2.3.1.

2.3.3. СТАТИСТИКА АНТИВИРУСНОЙ ПРОВЕРКИ

После проверки объекта на наличие вирусов, необходимо открыть вкладку Лог сканирования.

В окне статистики собраны итоговые сведения о работе сканера - общее количество проверенных фаайлов, обнаружено инфицированных вирусами, а также сведения о действиях программы над зараженными и подозрительными объектами.

Для того чтобы вернуться в главное окно, нажмите на вкладку Цели сканирования.

3. Техника безопасности при работе С ПК

1. К работе с компьютером допускаются лица, прошедшие инструктаж по работе с вычислительной техникой.

2. Пользователям, работающим с вычислительной техникой, следует помнить, что вследствие невыполнения требований, изложенных в настоящей инструкции, могут возникнуть опасности:

а) поражение электрическим током;

б) механических травм и ожогов.

3. Учащиеся (студенты), работающие на вычислительной технике, обязаны немедленно сообщить преподавателю о неисправностях вычислительной техники.

4. В помещении класса запрещается:

а) хранить легко воспламеняющиеся вещества и материалы;

б) пользоваться открытым огнем;

в) загромождать доступ к средствам пожаротушения;

г) использовать не по назначению средства пожаротушения;

д) закрывать помещения, не проверенные в противопожарном отношении.

5. Hастоящая инструкция должна хранится в классе ПЭВМ.

6. Пользователь ПК о б я з а н:

а) произвести осмотр ПК и убедиться в её готовности к работе;

б) при обнаружении неисправности сообщить о них преподавателю

в) соблюдать порядок включения и выключения устройств ПК;

г) по окончании работы привести в порядок рабочее место и сдать его дежурному, преподавателю или ответственному за проведение занятия.

7. Пользователю (учащимся (студентам)) з а п р е щ а е т с я:

а) работать на ПК без разрешения преподавателя или ответственного за класс;

б) работать на оборудовании с незакрытыми кожухами, крышками, дверцами;

в) использовать самодельные вилки, выключать устройства, держась за шнур питания.